对于该靶机,注意利用了信息收集来的21端口和80端口,网站源码发现账户,ftp匿名登录密码猜测,维吉尼亚解密,后台管理员登录,CVE文件上传RCE漏洞利用反弹shell,提权有两中,利用版本内核提权和查看泄露的信息一步步提权,最终利用suid下的find命令提权

一、靶机搭建

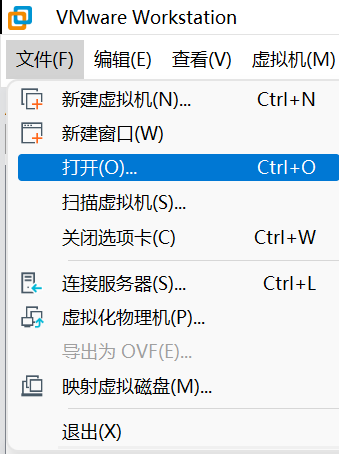

选择打开选项

选中下载的ova文件,然后导入选择一个存放路径即可

二、信息收集

靶机信息

php

Name: Venom: 1

Date release: 24 May 2021

难度:中级

描述:这台机器是为OSCP准备而创建的。这个盒子是用virtualbox创建的。如有任何疑问,请在推特上联系我:@avi0813。枚举是关键。扫ip

靶机ip:192.168.108.156

扫开放端口和服务

可以看到端口数量,但是22端口和7070,8084 端口是关闭的

指纹探测

执行以下命令

bash

nmap 192.168.108.156 -p 21,22,80,446,7070,8084 -sV -sC -O --version-all

目录扫描

先dirsearch扫描,没什么泄露信息

然后dirb扫描

三、Web渗透

信息收集

21端口,可以尝试ftp连接,需要账户密码

80和443端口

看看源码,发现一个hash值

解密成功:hostinger

没什么头绪了,看看历史漏洞,发现一个命令执行漏洞

下载下来看看,尝试利用但是不成功

ftp匿名登录

ftp连接一下,用户名为源码泄露1的那个,发现需要密码,尝试密码和用户名一致,成功进入

找一找可以利用的,发现一个文件

切换路径到**/files** ,然后使用get命令下载文件到本地

bye退出

查看该文件,得到提示

翻译一下看看

整理一下:

bash

你需要利用"hostinger" #可能是什么关键东西

需要一些密码知识来解码dora密码。。 #可能是用户名

主机:venom.box #一个网站

密码:xxxx 解开及是管理员密码先解码第一个,经过两次base64解 码,得到一个提示,标准的维吉尼亚密码

解密第二个,得到一个解码网站:https://cryptii.com/pipes/vigenere-cipher

访问该网站,密钥设置为上面的关键字

php

密文:L7f9l8@J#p%Ue+Q1234 明文:E7r9t8@Q#h%Hy+M1234

CVE-2018-29422文件上传RCE漏洞

对venom.box网站设置域名解析

点击此处

一个登录界面,发现系统版本,Subrion CMS v4.2.1

查找历史漏洞,发现一个文件上传RCE漏洞

下载下来查看

参考文章:https://github.com/hev0x/CVE-2018-19422-SubrionCMS-RCE

bash

sudo python3 49876.py -u http://venom.box/panel/ -l dora -p E7r9t8@Q#h%Hy+M1234

可以拿到shell,但是无法切换成交互模式

换另一种方式,登录管理面板,密码为维吉尼亚解密密码

成功登录,是管理员,点击设置查看

进入后台,因为上面搜出来了文件上传RCE漏洞,所以找一找文件上传点

发现此处,可以进行文件上传

点击该处可以上传

先上传一个txt文件试试,上传成功

上传一个php文件,上传之后无法访问,应该是被过滤了

bash

track

<?php system($_GET["a"]); ?>可以看到路径

由于上面漏洞利用代码给了地址,访问一下,可以看到需要使用pht或phar后缀上传

bash

exp文章:https://github.com/intelliants/subrion/issues/801

在这个网站生成反弹shell:https://www.ddosi.org/shell/

新建**.pht**文件然后上传即可,访问该路径

攻击机开启监听,反弹成功

四、提权

先切换为交互模式

查看suid权限

查看内核版本,发现Ubuntu 18.04

CVE-2021-3493 内核版本提权

搜索历史漏洞

下载下来查看

给了使用方法

开启web服务在靶机下载该脚本

执行不成功,赋予权限后也是如此

在该网站成功找到exp

bash

exp文章:https://github.com/briskets/CVE-2021-3493下载到kali

开启web服务并使用wget命令下载到靶机,赋予权限并编译,然后执行

提权成功,进入**/root** 目录,发现flag

SUID提权

进入/home目录,然后查看,发现两个文件,先看第一个

没有什么可用信息

看另一个文件,权限不够,无法查看,看来还有隐藏信息

进入存放网站源码的文件,大家在刷靶场或者遇到一些框架型漏洞,在拿到shell后可以进入源码存放文件下查看,往往容易出现信息泄露

发现一个subrion文件夹,应该是管理系统的源码,查看,发现系统备份文件,查看

发现**.htaccess**文件

看样子应该是拿到信息泄露了

bash

FzN+f2-rRaBgvALzj*Rk#_JJYfg8XfKhxqB82x_a

想起来之前切换另一个文件夹权限不足,可能是它的密码,su登录,成功

因为有了密码,所以第一想法看看无权限执行命令,发现su命令可以用

但是利用不成功

查看SUID权限,发现find命令可以用

ok,打开我们的https://gtfobins.github.io网站,看看利用方式

直接执行即可