郑重声明: 本文所有安全知识与技术,仅用于探讨、研究及学习,严禁用于违反国家法律法规的非法活动。对于因不当使用相关内容造成的任何损失或法律责任,本人不承担任何责任。 如需转载,请注明出处且不得用于商业盈利。

求一波👉点赞❤️ 关注🔔 收藏⭐️ 评论💬

更多有趣文章"猛"戳👉 Whoami!-CSDN博客🚀

𖤐 兄 弟 , 感 觉 如 何 , 来 到 第 二 回 合 啦 , 加 油!

𖤐𝓑𝓻𝓸𝓽𝓱𝓮𝓻, 𝓱𝓸𝔀 𝓭𝓸 𝔂𝓸𝓾 𝓯𝓮𝓮𝓵? 𝓒𝓸𝓶𝓲𝓷𝓰 𝓽𝓸 𝓽𝓱𝓮 𝓼𝓮𝓬𝓸𝓷𝓭 𝓻𝓸𝓾𝓷𝓭, 𝓵𝓮𝓽'𝓼 𝓰𝓸 !

→ 信息收集

→ 漏洞检测▸漏洞扫描▸++++AppScan(WEB扫描)++++-----我们在这儿~ 🔥🔥🔥

→ 初始立足点

→ 权限提升

→ 横向移动

→ 报告/分析

→ 教训/修复

目录

[1.2 AppScan概述](#1.2 AppScan概述)

[1.2.1 AppScan 10 中文版功能特点](#1.2.1 AppScan 10 中文版功能特点)

[1.2.2 Web应用扫描流程](#1.2.2 Web应用扫描流程)

[1.2.3 扫描方式对比](#1.2.3 扫描方式对比)

[1.2.4 安装与激活步骤](#1.2.4 安装与激活步骤)

[1.3 自动扫描](#1.3 自动扫描)

[1.3.1 详细配置流程](#1.3.1 详细配置流程)

[1.3.1.1 新建扫描文件](#1.3.1.1 新建扫描文件)

[1.3.1.2 选择扫描方式](#1.3.1.2 选择扫描方式)

[1.3.1.3 配置URL和服务器](#1.3.1.3 配置URL和服务器)

[1.3.1.4 登录管理](#1.3.1.4 登录管理)

[1.3.1.5 HTTPS证书安装(可选)](#1.3.1.5 HTTPS证书安装(可选))

[1.3.1.6 测试策略](#1.3.1.6 测试策略)

[1.3.1.7 测试优化](#1.3.1.7 测试优化)

[1.3.1.8 保存配置](#1.3.1.8 保存配置)

[1.3.2 其他特殊配置](#1.3.2 其他特殊配置)

[1.3.2.1 设置排除路径](#1.3.2.1 设置排除路径)

[1.3.2.2 设置黑名单](#1.3.2.2 设置黑名单)

[1.3.2.3 设置web环境因素](#1.3.2.3 设置web环境因素)

[1.3.2.4 设置探索选项](#1.3.2.4 设置探索选项)

[1.3.2.5 设置扫描专家](#1.3.2.5 设置扫描专家)

[1.4 手动扫描](#1.4 手动扫描)

[1.4.1 外部浏览器手动扫描](#1.4.1 外部浏览器手动扫描)

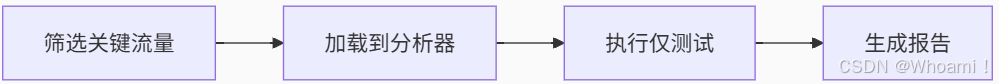

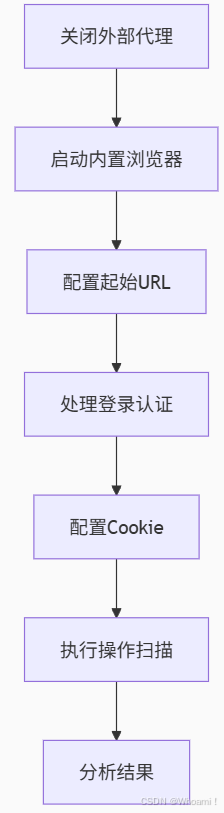

[1.4.1.1 配置流程图](#1.4.1.1 配置流程图)

[1.4.1.2 外部浏览器配置](#1.4.1.2 外部浏览器配置)

[1. 浏览器(火狐)代理插件安装](#1. 浏览器(火狐)代理插件安装)

[2. 浏览器代理联动配置](#2. 浏览器代理联动配置)

[1.4.1.3 扫描目标环境(以DVWA为例)](#1.4.1.3 扫描目标环境(以DVWA为例))

[1.4.2 内部浏览器手动扫描](#1.4.2 内部浏览器手动扫描)

[1.4.2.2 详细操作步骤](#1.4.2.2 详细操作步骤)

[1. 关闭外部代理](#1. 关闭外部代理)

[3. 配置起始URL](#3. 配置起始URL)

[4. 处理登录认证](#4. 处理登录认证)

[5. 配置Cookie](#5. 配置Cookie)

[6. 执行操作扫描](#6. 执行操作扫描)

[7. 分析结果](#7. 分析结果)

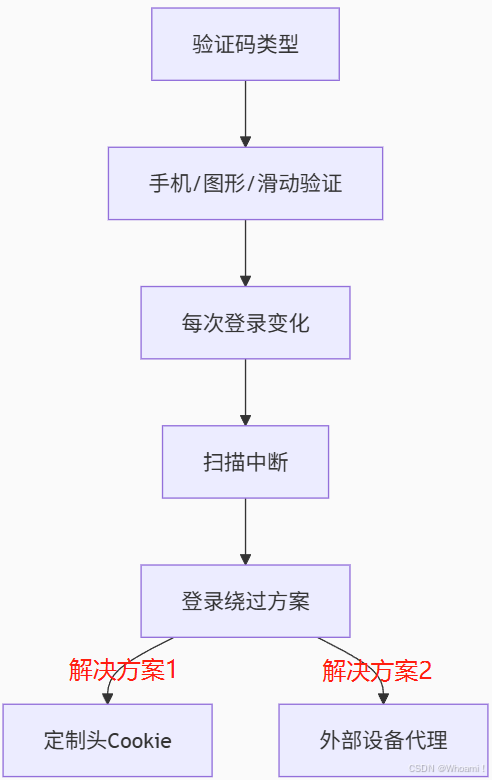

[1.4.3 登录时验证码绕过方案](#1.4.3 登录时验证码绕过方案)

[1.4.3.1 详细操作步骤](#1.4.3.1 详细操作步骤)

[1.4.3.2 Cookie保鲜三法](#1.4.3.2 Cookie保鲜三法)

[💥创作不易💥求一波暴击👉点赞❤️ 关注🔔 收藏⭐️ 评论💬](#💥创作不易💥求一波暴击👉点赞❤️ 关注🔔 收藏⭐️ 评论💬)

1.1漏洞扫描工具分类

前面的文章介绍了OSCP的Nessus和Nmap的NSE漏扫脚本,但是漏扫工具还有非常多,以下是一个分类说明,本文作为扩展内容详细介绍AppScan(WEB扫描工具)。

| 分类依据 | 工具名称 | 类型 | 主要功能/针对目标 |

|---|---|---|---|

| 针对某类漏洞 | sqlmap | 开源/免费 | 自动化检测与利用SQL注入漏洞 |

| weblogicscan | 开源/免费 | 专门扫描WebLogic中间件漏洞(如反序列化、未授权访问) | |

| 针对某类CMS | wpscan | 开源/免费 | WordPress CMS漏洞扫描(插件/主题漏洞、配置错误等) |

| dedecmsscan | 开源/免费 | 织梦DedeCMS漏洞检测(历史漏洞利用) | |

| 针对系统应用层 | Nessus | 商业版 (有免费版) | 综合性系统漏洞扫描(OS、服务、配置弱点) |

| 针对某类框架 | Struts2漏洞检查工具 | 开源/免费 | 检测Apache Struts2框架漏洞(如OGNL表达式注入) |

| SB-Actuator | 开源/免费 | Spring Boot Actuator未授权访问/信息泄露检测 | |

| 针对Web服务 | Burp Suite | 商业版 (有免费版) | Web渗透测试套件(含漏洞扫描、爬虫、代理等功能) |

| Xray | 商业版 (有社区版) | 主动/被动Web漏洞扫描(支持多种高危漏洞检测) | |

| AWVS (Acunetix) | 商业版 | 自动化Web应用漏洞扫描(SQLi、XSS、RCE等) | |

| AppScan (IBM) | 商业版 | 企业级Web/移动应用安全测试(DAST/SAST) |

补充说明:

-

功能重叠:部分工具跨多类(如Nessus可扫Web服务,Burp Suite含插件扩展漏洞检测)。

-

Burp Suite定位 :虽归类为Web服务扫描,但其核心是渗透测试工作流平台,漏洞扫描为功能模块之一。

1.2AppScan概述

1.2.1 AppScan 10 中文版功能特点

| 测试类型 | 特点描述 |

|---|---|

| 动态分析(黑盒扫描) | 通过模拟攻击测试运行时应用响应,无需源码 |

| 静态分析(白盒扫描) | 支持 源码审计(污点分析、模式匹配)和 JavaScript 上下文分析 |

| 交互分析(玻璃盒扫描) | 结合服务端代理,提升漏洞识别准确率(比传统动态测试更高效) |

| 高级功能 | 提供 40+ 合规报告模板,支持自动爬虫、漏洞修复建议、结果导出至跟踪系统 |

💡 核心优势:

三重检测引擎(动态+静态+交互)覆盖全场景

自动化深度爬虫:自动发现网站入口并爬取链接

支持新型漏洞检测:OS命令注入、SSRF、XXE攻击等

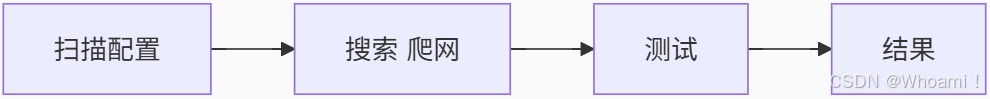

1.2.2 Web应用扫描流程

| 阶段 | 关键操作 |

|---|---|

| 扫描配置 | 范围限制、登录序列、表单过滤、客户化参数、扫描专家 |

| 搜索(爬网) | 应用搜索、技术架构识别、手动搜索、多步骤操作记录 |

| 测试 | 预探测技术、自动化测试、手动测试、问题确认 |

| 结果 | 漏洞展示、互动报告、修复建议、打印报告、发布到问题追踪系统 |

1.2.3 扫描方式对比

| 扫描方式 | 使用场景 | 是否需要源码 | 技术特点 |

|---|---|---|---|

| Static 静态分析 | 白盒测试 | ✅ 需要 | 源码审计(Taint analysis/Pattern matching) |

| Dynamic 动态分析 | 黑盒测试 | ❌ 不需要 | 模拟攻击检测运行时响应 |

| Hybrid 混合分析 | 已知源代码时 | ✅ 需要 | 结合动/静态优势 |

| Run-Time 运行时分析 | 未知源代码时 | ❌ 不需要 | 玻璃盒代理交互(高准确性) |

| Client-Side 客户端分析 | 前端安全检测 | ❌ 不需要 | JavaScript 漏洞挖掘 |

⚠️ 选择建议:

有源码 → 混合分析(Hybrid)

无源码 → 运行时分析(Run-Time)

1.2.4 安装与激活步骤

-

环境准备

安装前需先安装 .NET Framework 4.7.2(已安装可跳过)

-

主程序安装

双击运行:Appscan_Setup_1002.exe,选择安装语言选"中文",点击确定。后续就是windows安装软件流程,不展开。

**注意!**记录安装目录,破解需要使用到。

-

破解替换( AppScan 是商业版的,想白嫖得破解才行呀😜**)**

- 将破解文件(

AppScansDK.dll、HcllicenseProvider.dll)覆盖至安装目录替换原来文件 - 示例路径:

D:\Program Files (x86)\HCL\AppScan Standard - 右键以管理员身份运行启动程序

⚠️ 法律声明 :

破解行为违反软件许可协议,建议购买正版授权!

1.3自动扫描

由于已有的一些图片模糊,以下内容部分图片转载自"程序员桔子"的博文。

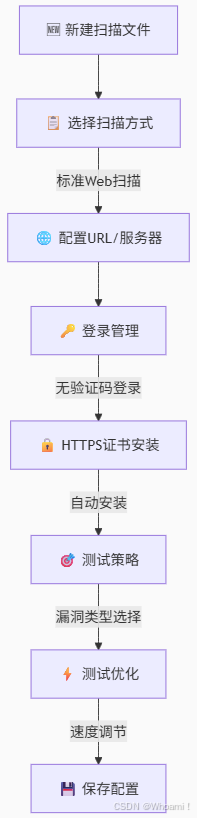

1.3.1 详细配置流程

| 步骤 | 关键操作 | 注意事项 |

|---|---|---|

| 1. 新建扫描文件 | 创建新扫描项目 | 确定扫描目标范围 |

| 2. 选择扫描方式 | 自动标准Web/移动/手动服务扫描 | 根据应用类型选择 |

| 3. 配置URL/服务器 | 输入目标网址和服务器信息 | 必须包含http/https协议 |

| 4. 登录管理 | 录制登录序列 | ❗不支持验证码登录 |

| 5. HTTPS证书安装 | 自动安装安全证书 | 出现成功窗口即完成 |

| 6. 测试策略 | 选择扫描漏洞类型 | 推荐全选高危漏洞 |

| 7. 测试优化 | 调节扫描速度(快/中/慢) | 业务时段选"平衡"模式 |

| 8. 保存配置 | 生成.scan配置文件 | 建议版本化命名 |

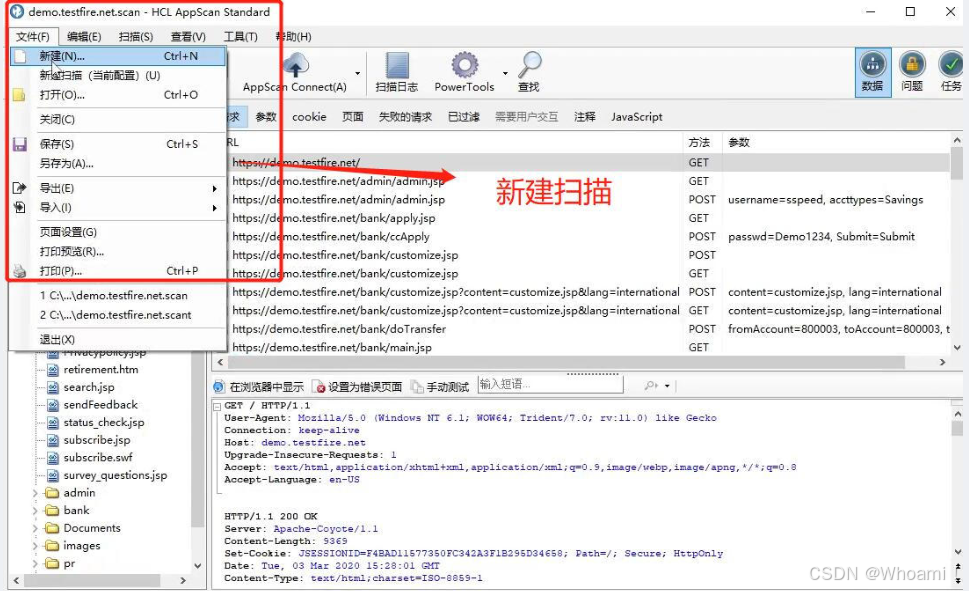

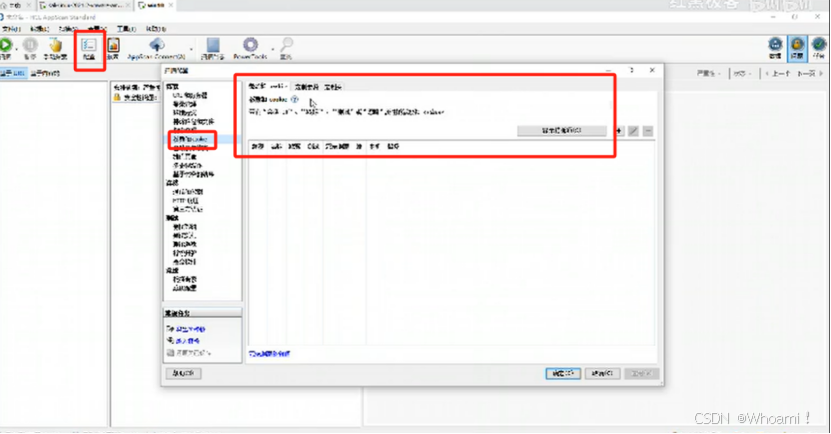

1.3.1.1 新建扫描文件

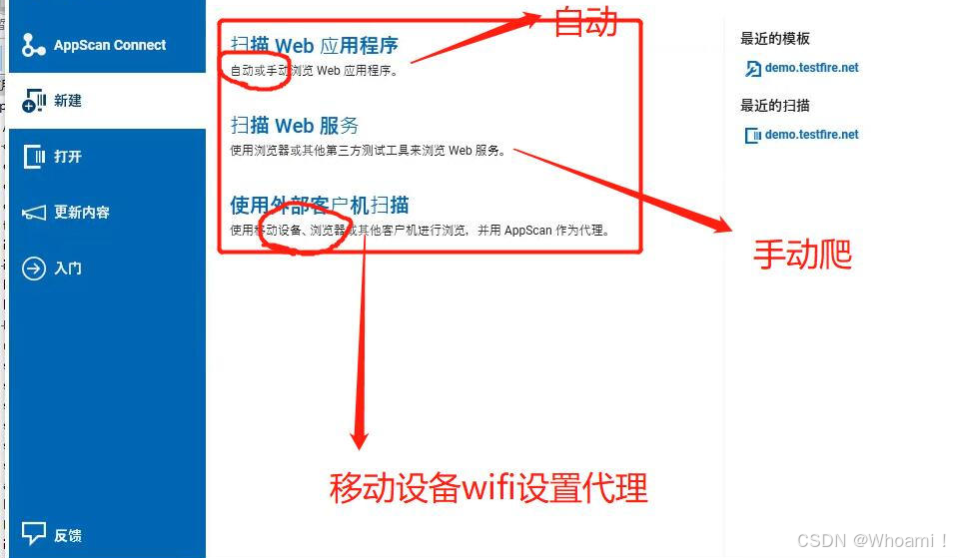

1.3.1.2 选择扫描方式

选择第一种"扫描Web应用程序",即自动扫描。

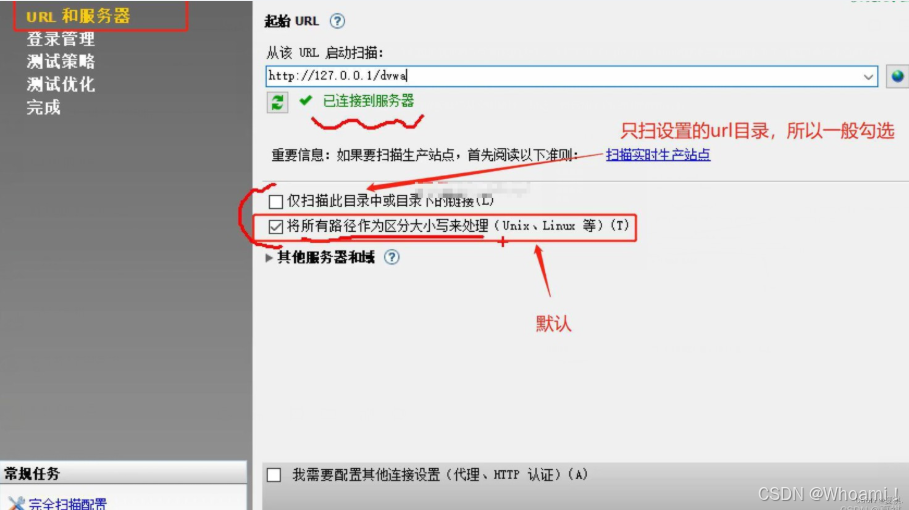

1.3.1.3 配置URL和服务器

按照以下配置相关内容:

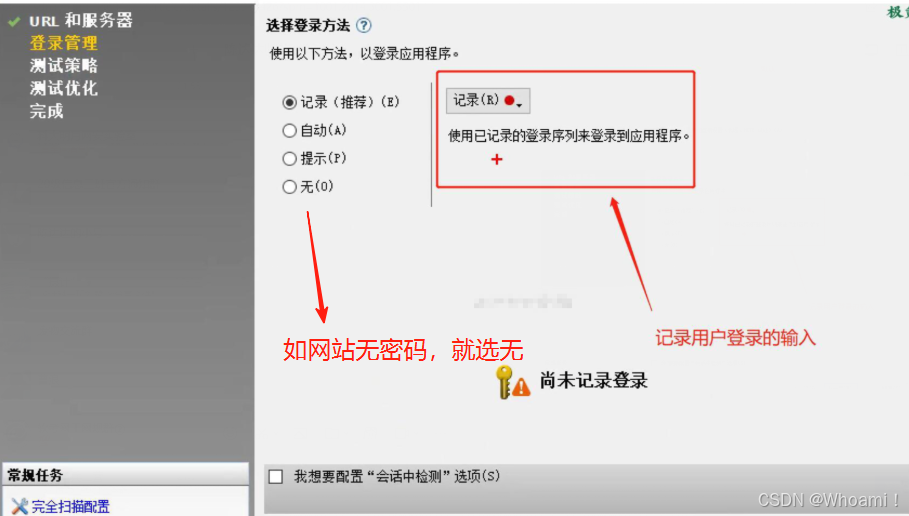

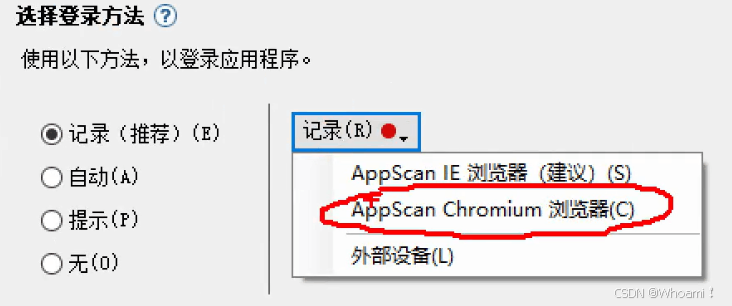

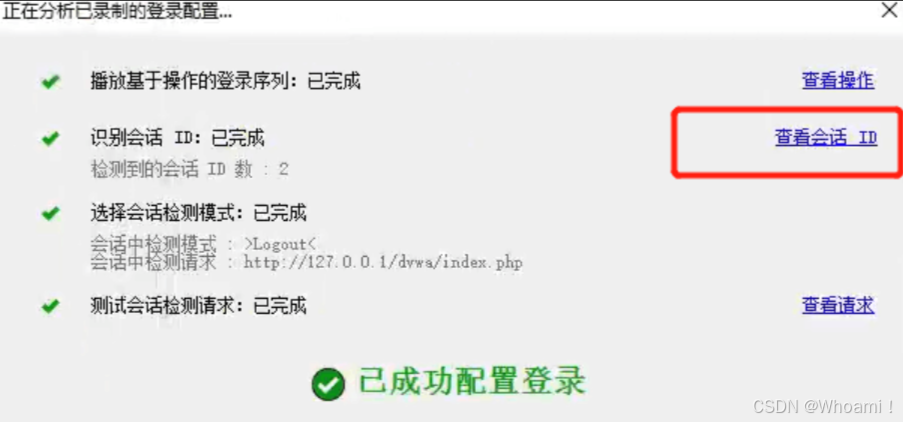

1.3.1.4 登录管理

对于需要登陆的页面,输入用户名密码等(这种方法不允许有验证码!!!)

建议选择使用Chromium浏览器。

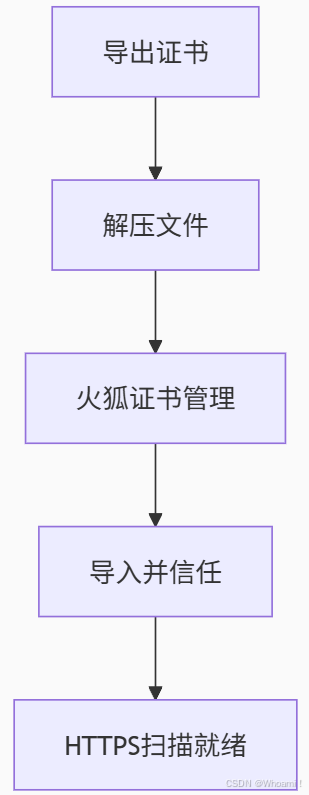

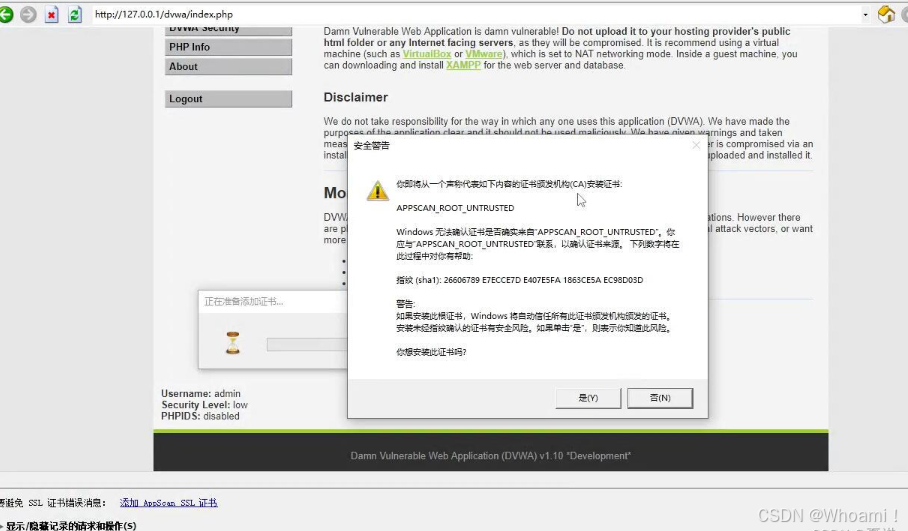

1.3.1.5 HTTPS证书安装(可选)

- 若网站是https,则务必需要在外部浏览器上添加AppScan的SSL证书,才能进行外部浏览器手动扫描。

- 若只是网站只是http,则跳过此步骤。

| 步骤 | 关键操作 | 注意事项 |

|---|---|---|

| 1. 导出AppScan证书 | 手动扫描 → 外部设备 → 记录代理配置 → SSL证书 → 导出到本地 | 保存位置:C:\AppScan_Cert\ |

| 2. 解压证书 | 解压得到 .cer 或 .pem 文件 |

文件名示例:AppScanRootCA.cer |

| 3. 打开火狐证书设置 | 选项 → 隐私与安全 → 证书 → 查看证书 | 快捷键:about:preferences#privacy |

| 4. 导入证书 | 证书颁发机构 → 导入 → 选择解压文件 → 勾选信任网站标识 | 必须勾选信任选项 |

| 5. 验证安装 | 访问 HTTPS 网站 → 地址栏显示 🔒 无警告 | 出现锁图标即成功 |

添加证书。

出现下面的窗口就显示成功:

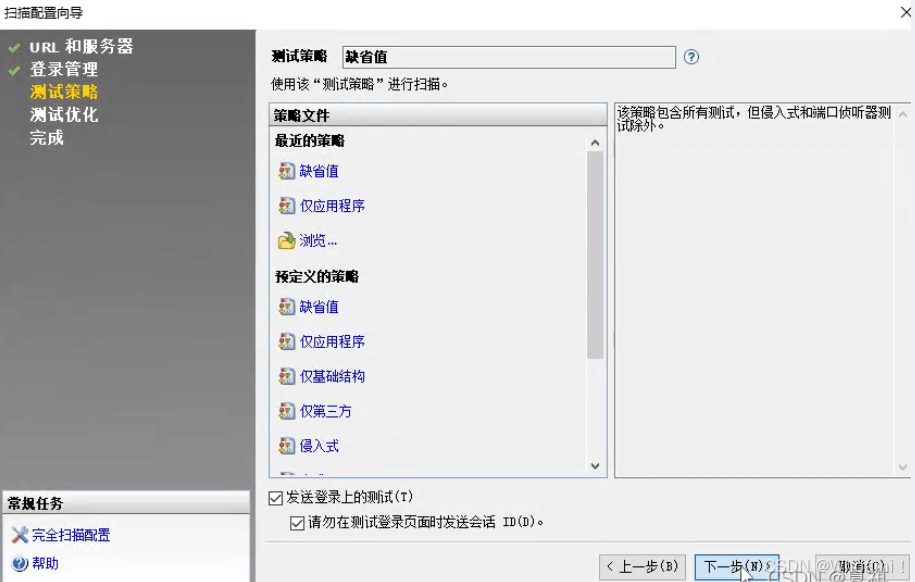

1.3.1.6 测试策略

选择扫描漏洞类型:可扫描基本结构,或自定义扫描精准漏洞。

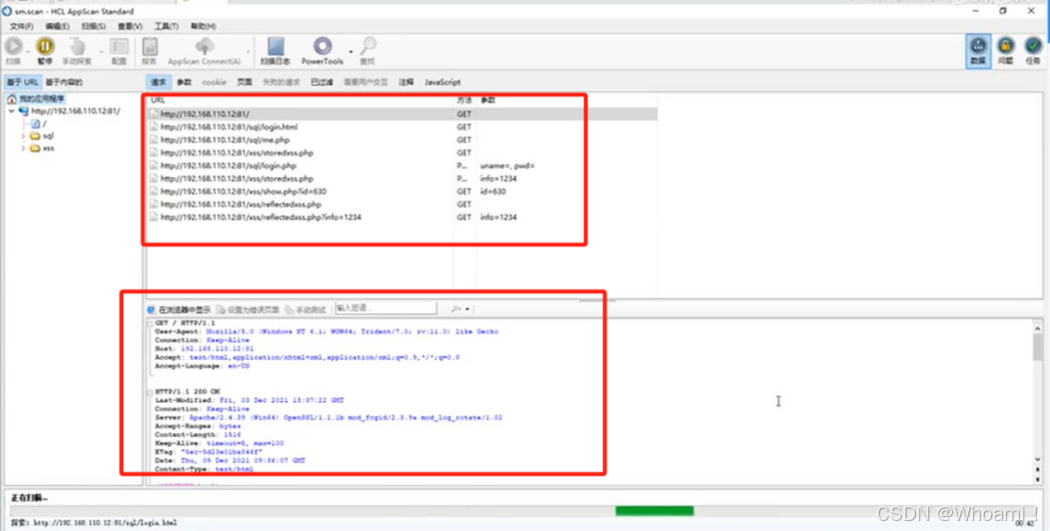

1.3.1.7 测试优化

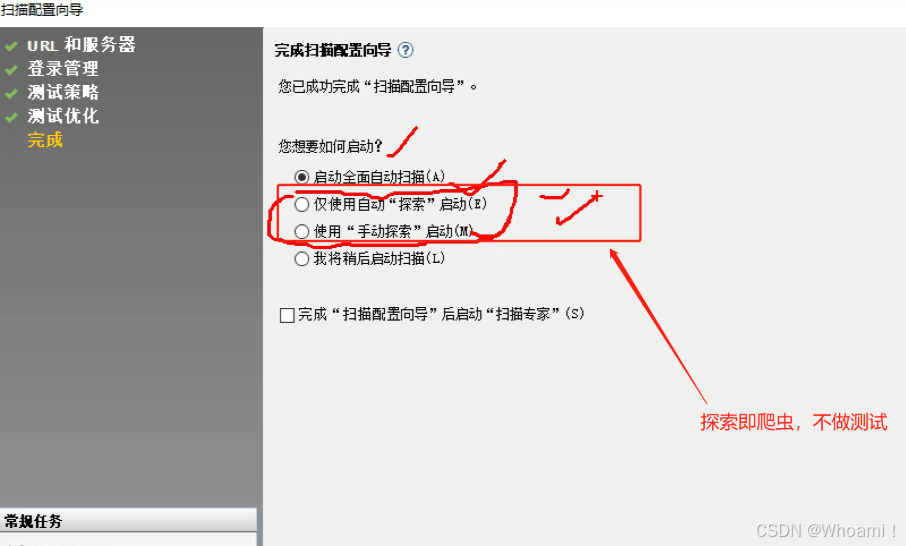

调节扫描速度(快/中/慢),业务时段务必别太快哦~

最后选择测试程度。"探索",就是不做漏洞探测。这里选择"启动全面自动扫描"。

注意!! 强烈建议勾选"完成扫描配置向导后启动'扫描专家'"。这样出结果时会有专家建议。

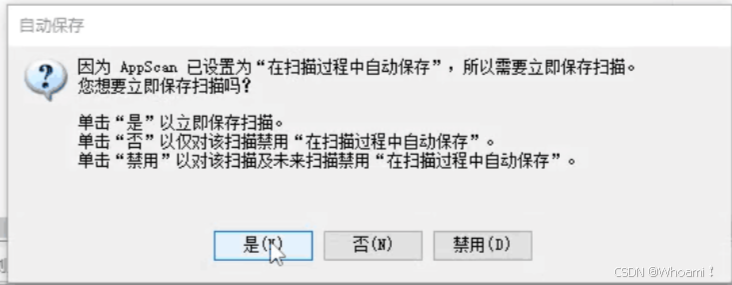

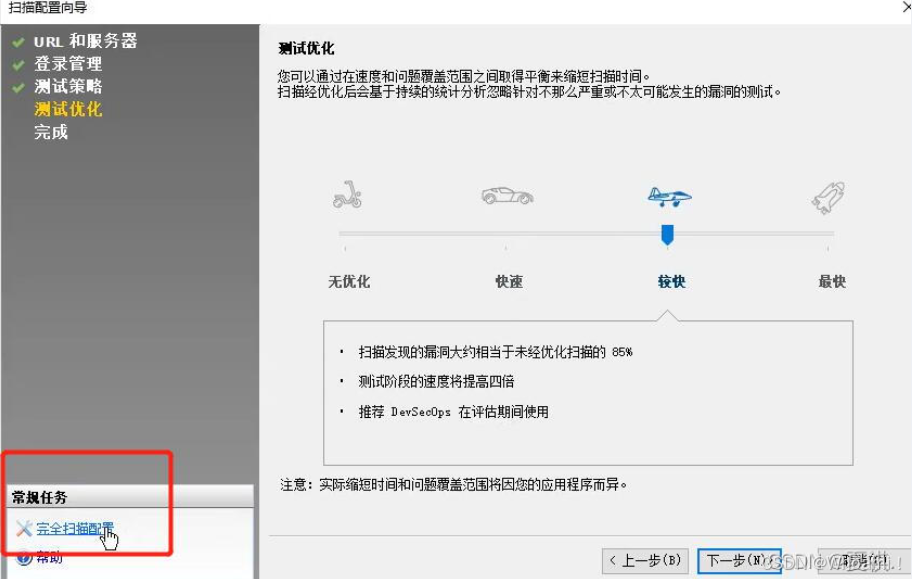

1.3.1.8 保存配置

保存文件后,就可以开始扫描任务了。

1.3.2 其他特殊配置

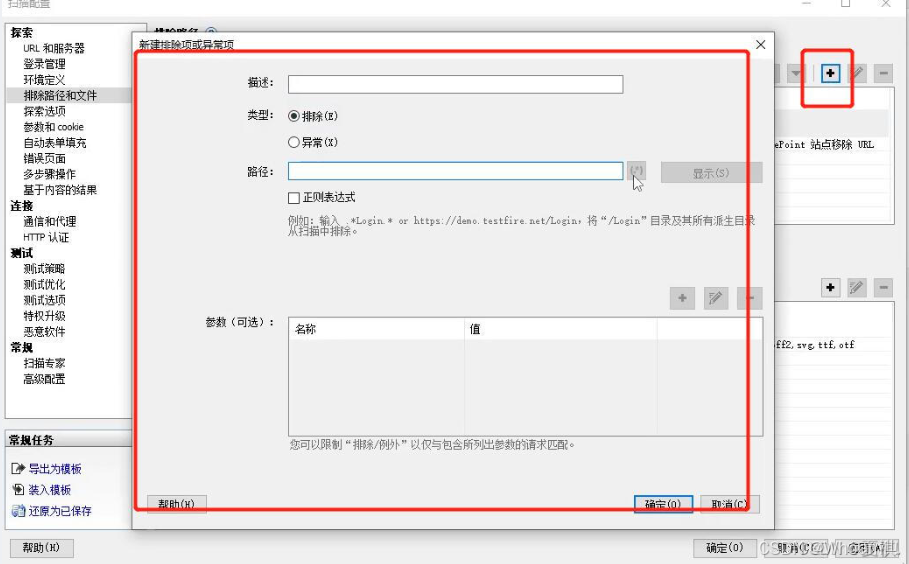

1.3.2.1 设置排除路径

有些目录(或文件)不想要扫,可以设置排除。在完全扫描配置下进行设置"排除路径"。

在以下输入框设置排除路径,并可做描述。

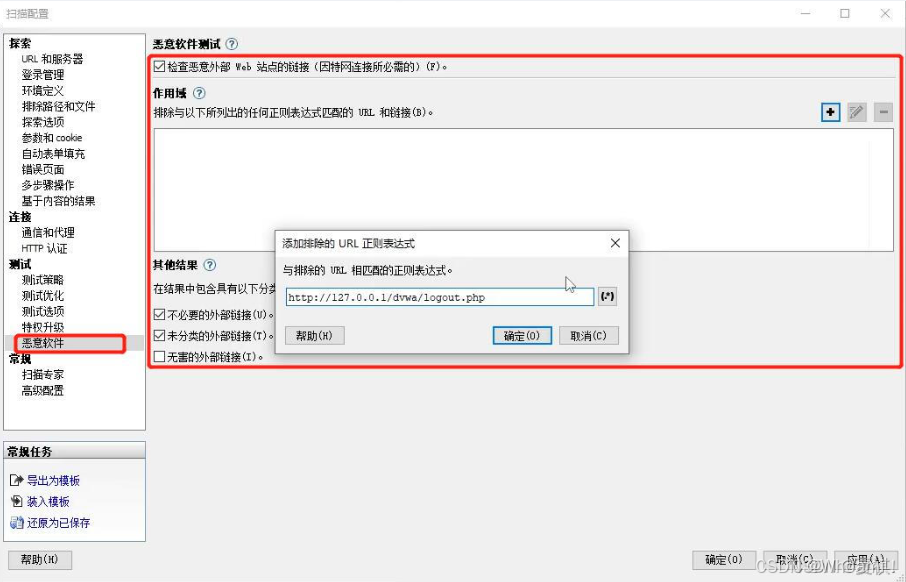

1.3.2.2 设置黑名单

设置黑名单的作用同上,不扫码。

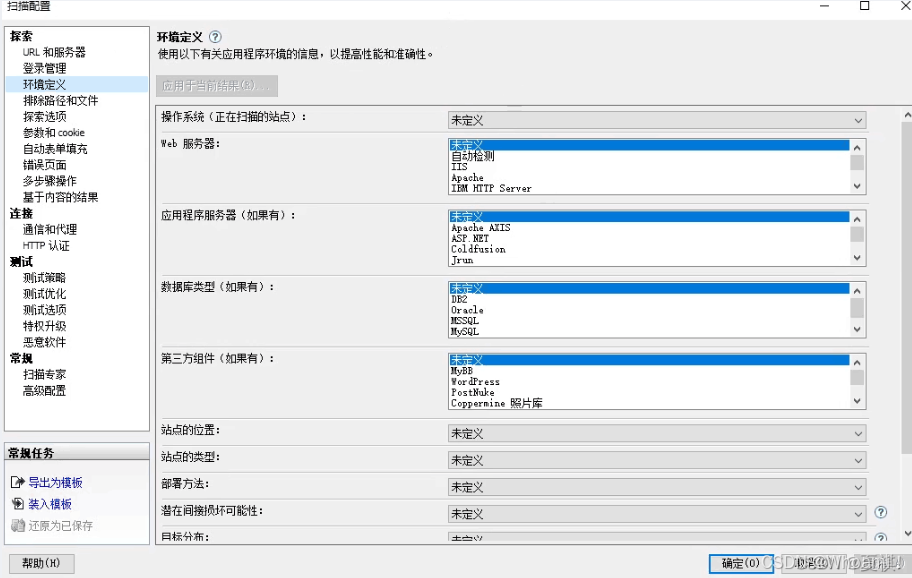

1.3.2.3 设置web环境因素

提前选择好扫描目标的类型,比如:Web服务器是IIS、数据库类型是MySQL等。设置好后,无需扫描器自动探测。

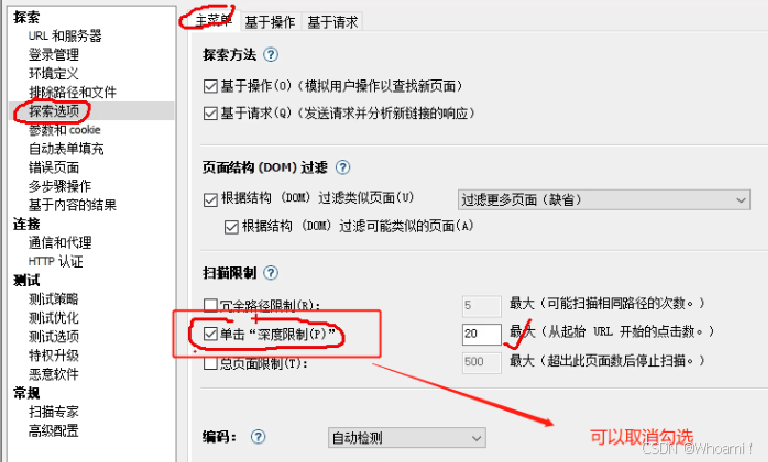

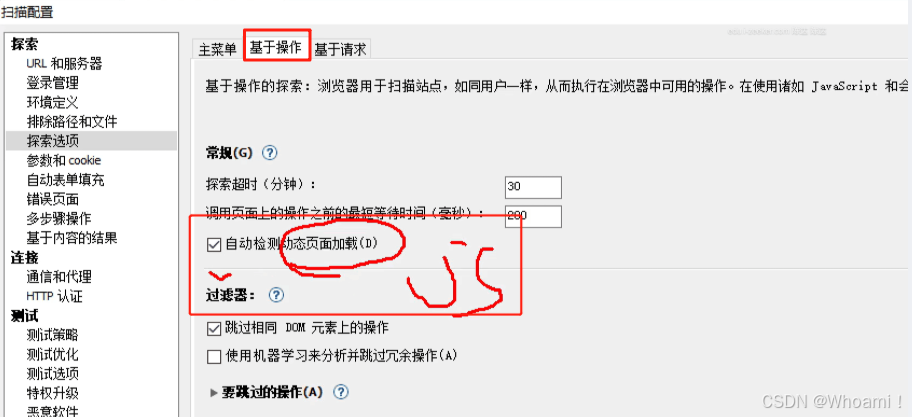

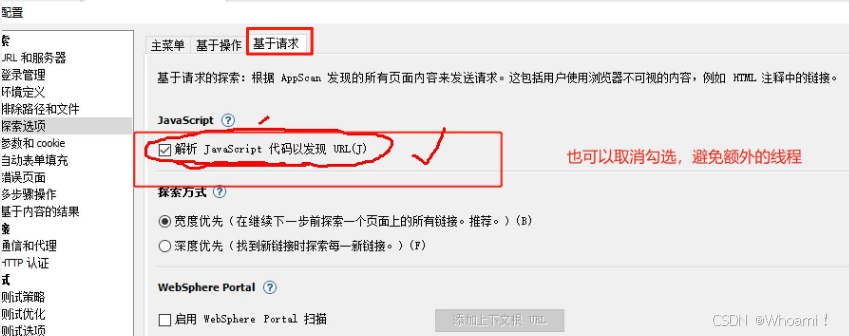

1.3.2.4 设置探索选项

主菜单

注意! 以下两项都是基于:确定 **++没有js请求++**的时候可以去掉,这个主要用法就是渲染出页面,动态捕捉动用了哪些js脚本。去掉以避免额外的线程。

基于操作

基于请求

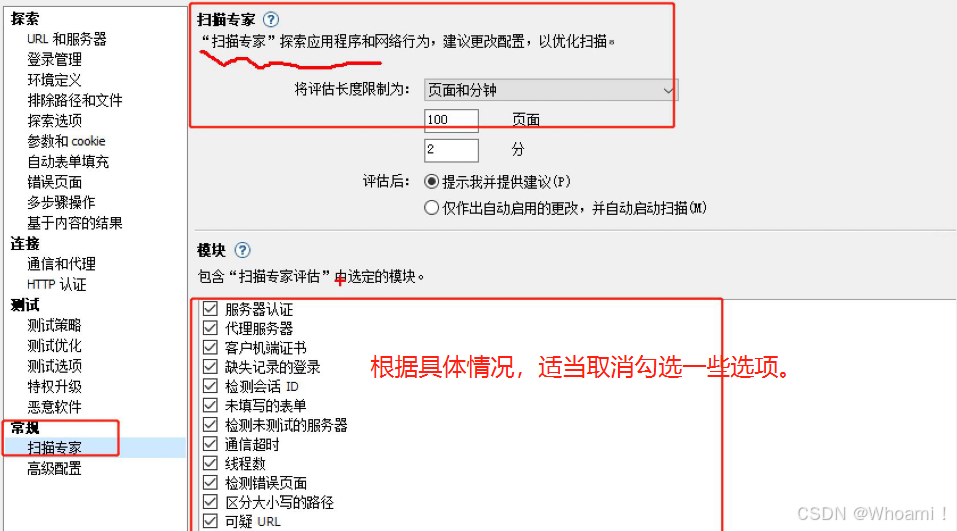

1.3.2.5 设置扫描专家

1.4手动扫描

1.4.1 外部浏览器手动扫描

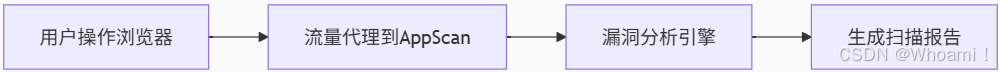

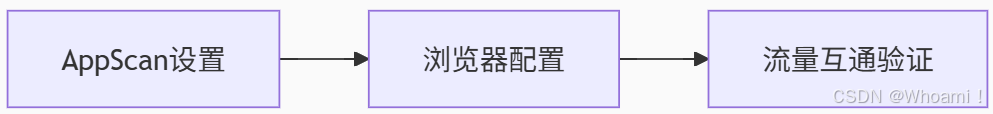

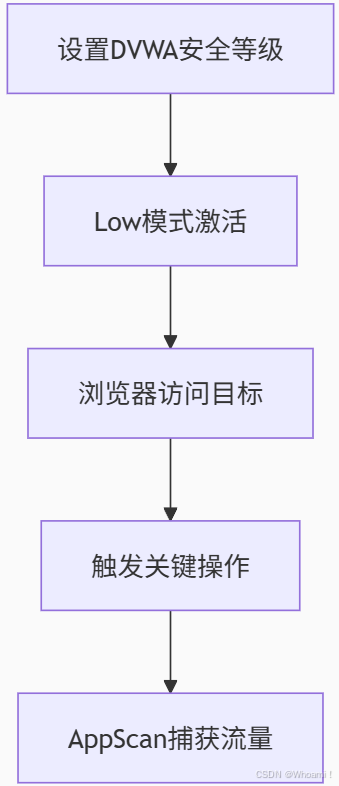

1.4.1.1 配置流程图

✅ 核心优势

| 优势 | 说明 |

|---|---|

| 精准扫描 | 仅分析真实用户操作流量,避免干扰 |

| 高覆盖率 | 捕获动态内容(如JS渲染页面) |

| 减少误报 | 排除自动化爬虫的无效请求 |

1.4.1.2 外部浏览器配置

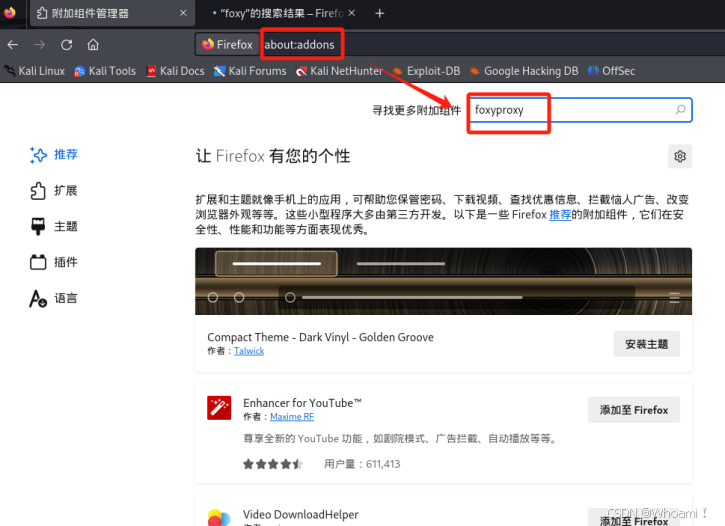

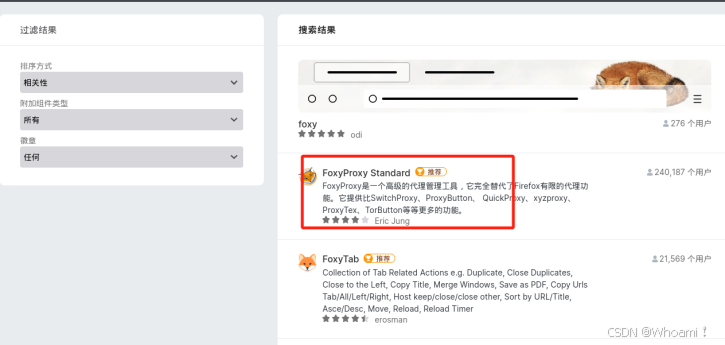

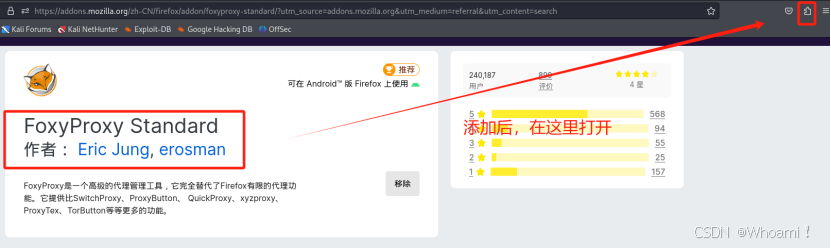

- 浏览器(火狐)代理插件安装

| 步骤 | 操作说明 |

|---|---|

| 1.安装FoxyProxy | 火狐浏览器插件商店搜索安装 |

| 2.启用代理功能 | 点击工具栏狐狸图标激活 |

⚠️ 浏览器要求:推荐 Firefox/Chrome(需支持代理扩展)

- 浏览器代理联动配置

⚙️ 详细操作步骤

| 操作端 | 步骤 | 关键操作 |

|---|---|---|

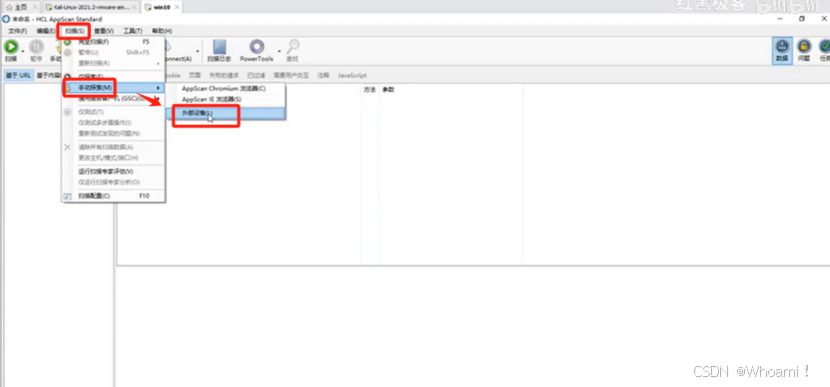

| AppScan | ①打开手动扫描 | 顶部菜单:扫描→手动探索→外部设备 |

| ②获取代理端口 | 记录弹出窗口显示的端口号(默认49799) | |

| 浏览器 | ③启用FoxyProxy | 点击工具栏狐狸图标→选项 |

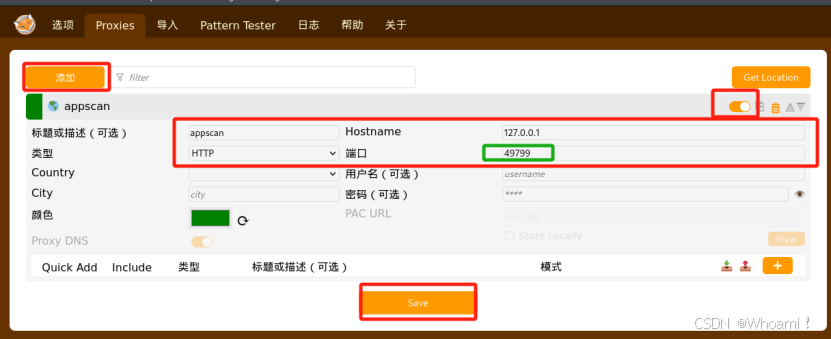

| ④配置代理参数 | IP:127.0.0.1 Port:49799 |

①打开手动扫描

②获取代理端口:确定appscan代理应配置端口:49799,将端口号配置到浏览器代理去。

③启用FoxyProxy:点击工具栏狐狸图标→选项

④配置代理参数。打开火狐代理foxyproxy配置,端口和appscan的一致49799,IP是127.0.0.1。完成后浏览器和appscan连接上。在浏览器上做的一些操作产生的流量,可以到appscan进行扫描。

🔐 关键配置参数表

| 配置项 | 必须值 | 错误示例 | 后果 |

|---|---|---|---|

| 代理IP | 127.0.0.1 |

192.168.1.100 | ❌ 无法连接 |

| 代理端口 | 49799 | 8080/8888 | ❌ 流量不通 |

| 协议类型 | HTTP/HTTPS | SOCKS5 | ❌ 数据不识别 |

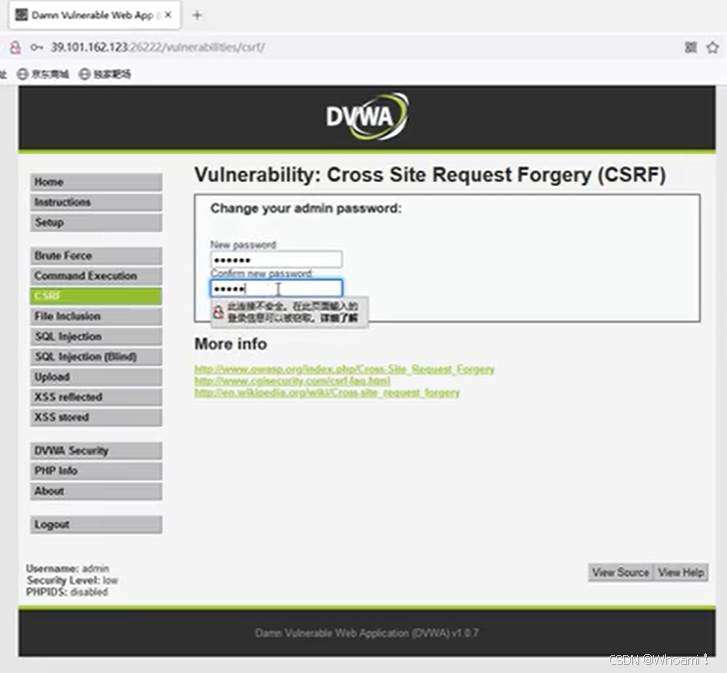

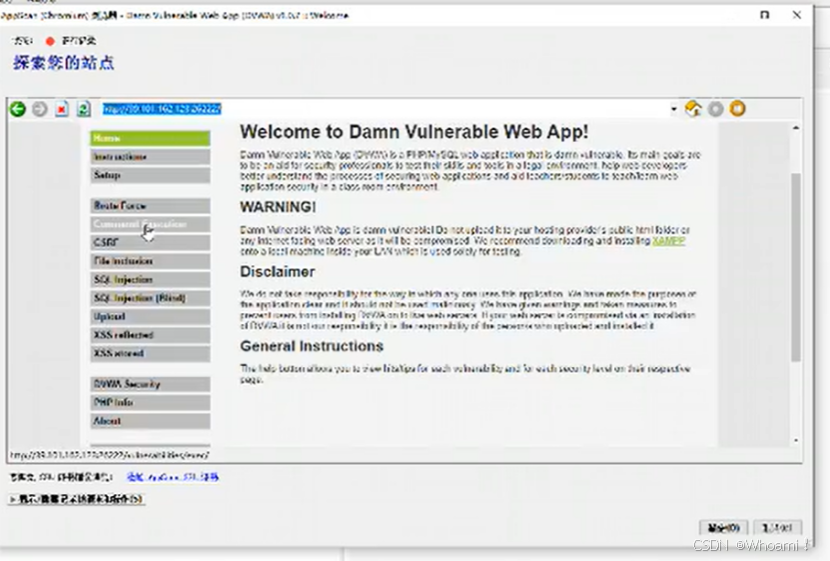

1.4.1.3 扫描目标环境(以DVWA为例)

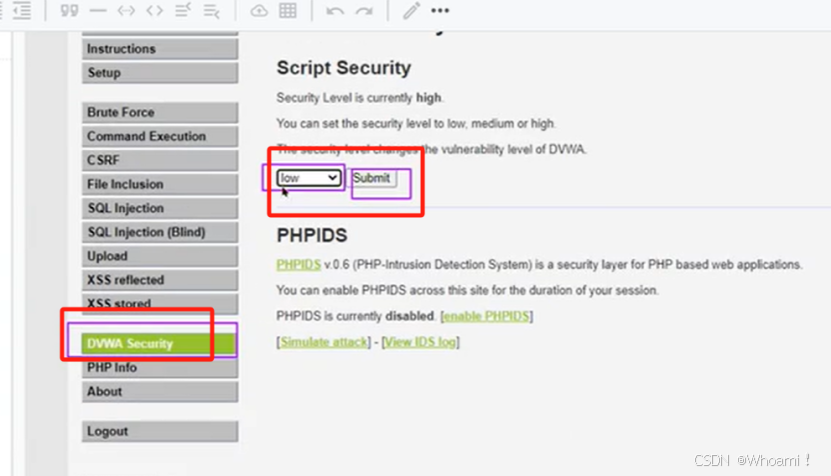

1.DVWA环境配置

把经典靶机DVWA网站安全性调低,作为AppScan的待扫描目标,观察扫描结果。

| 步骤 | 操作 | 验证方式 |

|---|---|---|

| 1. 登录DVWA | 用户:admin 密码:password |

成功进入首页 |

| 2. 设置安全等级 | DVWA Security → Security Level: Low |

页面顶部显示 Security Level: low |

| 3. 清除会话 | 清除浏览器Cookies/Cache | 重新登录无残留数据 |

2.打开浏览器访问目标站点

网址产生访问流量(此刻浏览器的流量已经可以记录到appsan了)

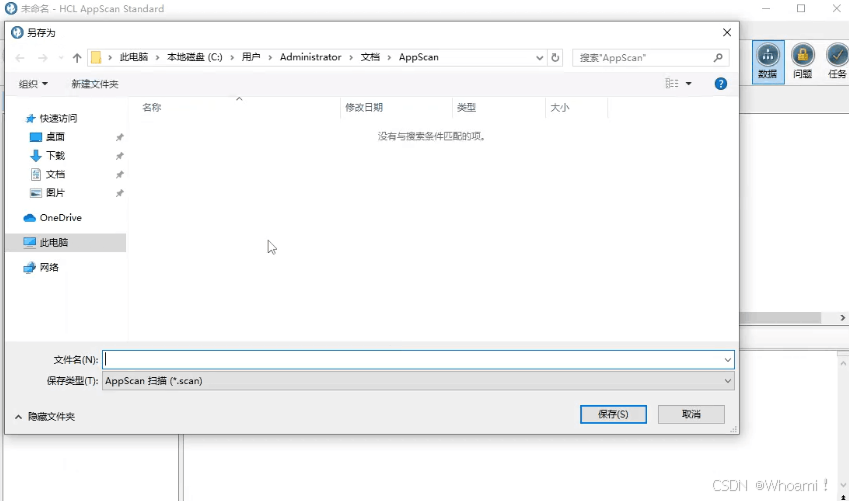

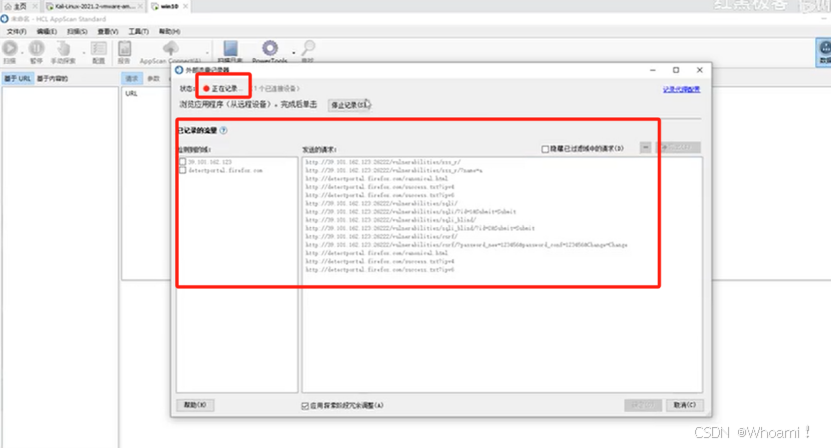

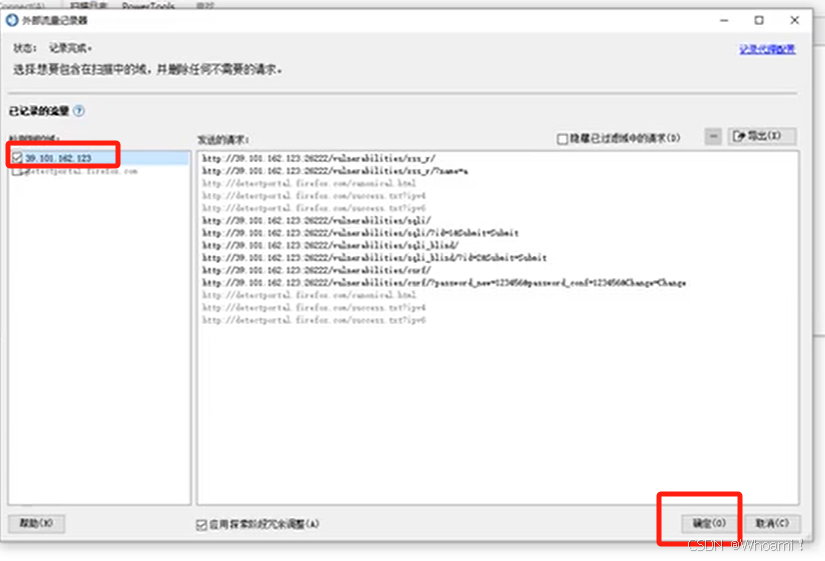

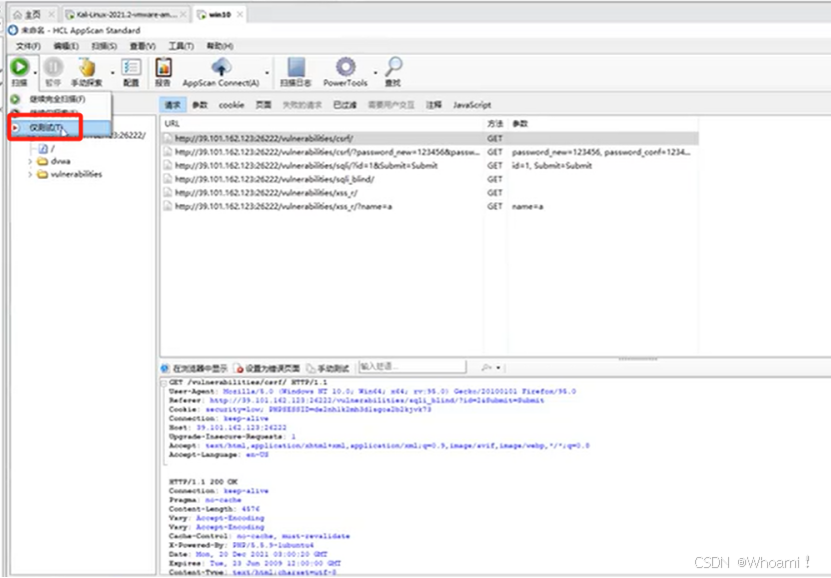

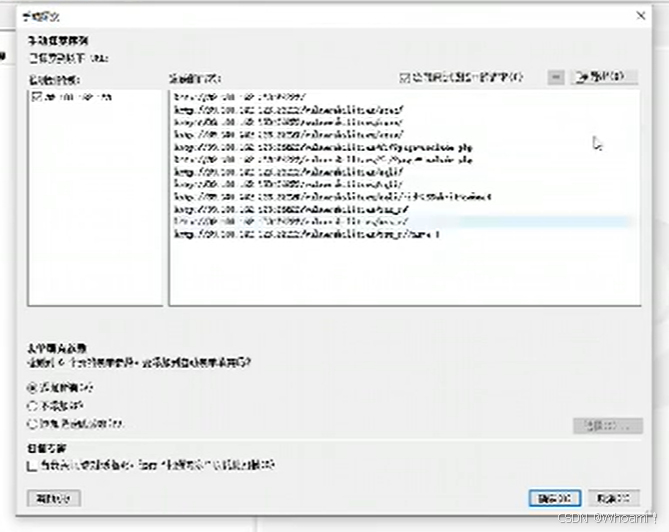

3.在AppScan上分析流量

操作详解表

| 步骤 | 界面操作 | 关键选项 | 图标 |

|---|---|---|---|

| 1. 筛选流量 | 右键请求 → 添加到手动探索 |

按状态码排序(重点关注200/500) |

🔎 |

| 2. 加载分析 | 选择全部/部分请求 → 确定 |

勾选 包含子路径 |

📥 |

| 3. 仅测试扫描 | 工具栏点击 仅测试 |

测试策略选择 完全测试 |

🚀 |

| 4. 报告生成 | 报告 → 保存扫描结果 |

格式:.scan+.pdf双备份 |

筛选关键流量,确定后加载到appscan分析器中:

选择"仅测试"。然后扫描分析后保存到相应位置:

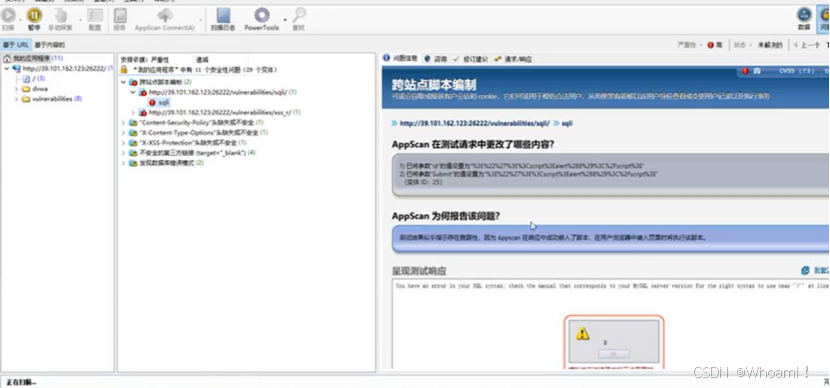

4.查看扫描结果

漏洞触发示例表

| 漏洞类型 | 操作演示 | 预期捕获流量 | 危险等级 |

|---|---|---|---|

| SQL注入 | 在User ID输入:' or 1=1# |

GET /vulnerabilities/sqli/?id=%27%20or%201%3D1%23 |

⭐⭐⭐⭐⭐ |

| XSS攻击 | 在Name输入:<script>alert(1)</script> |

POST /vulnerabilities/xss/ 含恶意脚本 |

⭐⭐⭐⭐ |

| 文件包含 | 修改URL:?page=../../../../etc/passwd |

GET /vulnerabilities/fi/?page=../../etc/passwd |

⭐⭐⭐⭐⭐ |

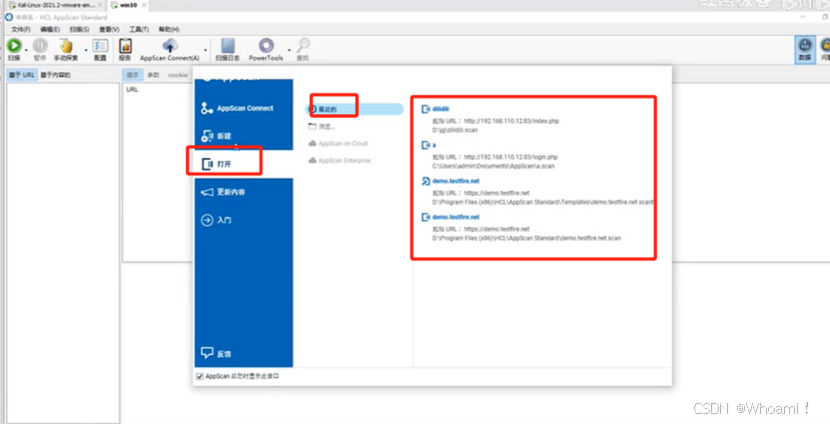

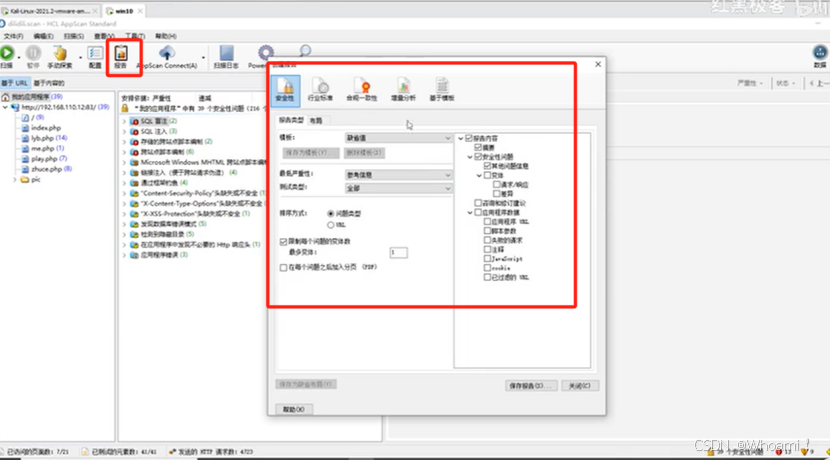

5.生成扫描报告

选择打开,然后选择之前的扫描结果打开,进行加载为报告。

选择"报告",里头选择不同的内容生成不同角色(领导、开发人员等)看的报告。

1.4.2 内部浏览器手动扫描

内部浏览器指的是AppScan软件内置浏览器。

1.4.2.1操作步骤列表

| 步骤 | 关键操作 | 注意事项 |

|---|---|---|

| 1. 关闭外部代理 | 停用FoxyProxy等代理工具 | 避免流量冲突 |

| 2. 启动内置浏览器 | 选择AppScan Chromium |

禁用IE浏览器选项 |

| 3. 配置起始URL | 输入靶机地址 + 勾选仅扫描此目录 |

例:http://dvwa.local |

| 4. 处理登录认证 | 方式1:直接输入账号密码 方式2:获取请求头Cookie | 优先推荐Cookie方式 |

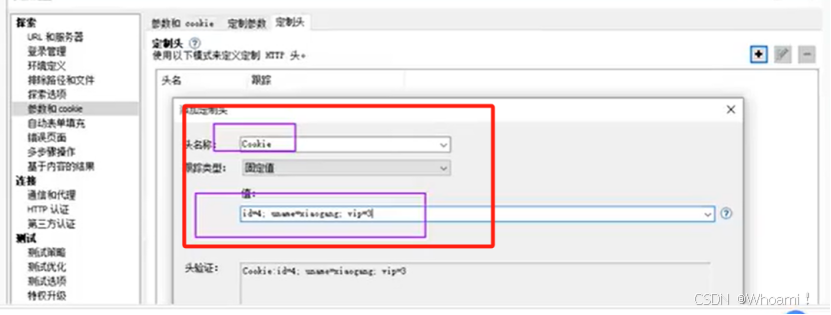

| 5. 配置Cookie | 粘贴到请求头与Cookie配置页 |

永久保存免重复登录 |

| 6. 执行操作扫描 | 在内置浏览器中操作页面 | 所有操作自动记录 |

| 7. 分析结果 | 选择流量 → 仅测试 → 生成报告 |

聚焦高危漏洞 |

1.4.2.2 详细操作步骤

1. 关闭外部代理

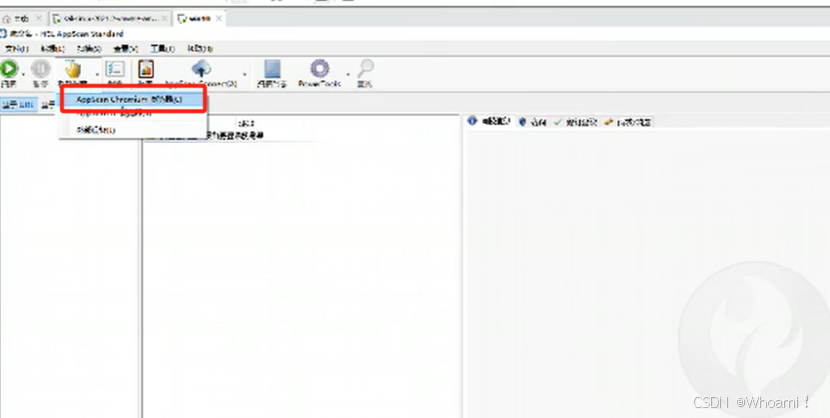

2.启动内置浏览器

选择chmeium,不要选择IE。

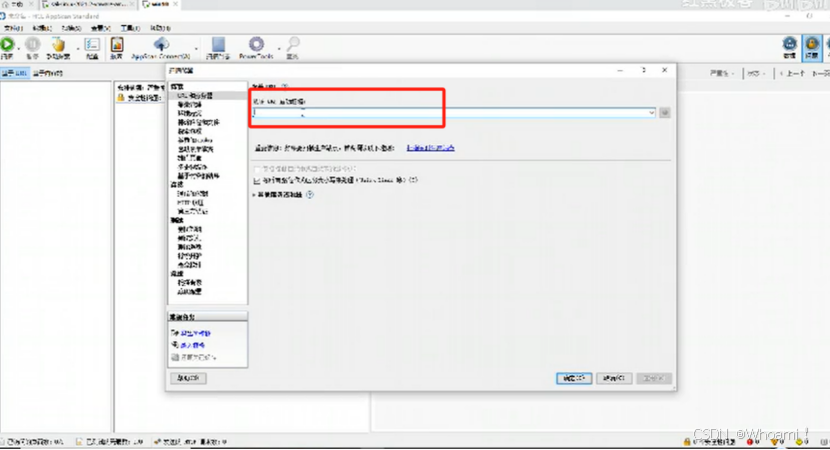

3. 配置起始URL

把靶机的url地址写入起始URL:http://dvwa.local。

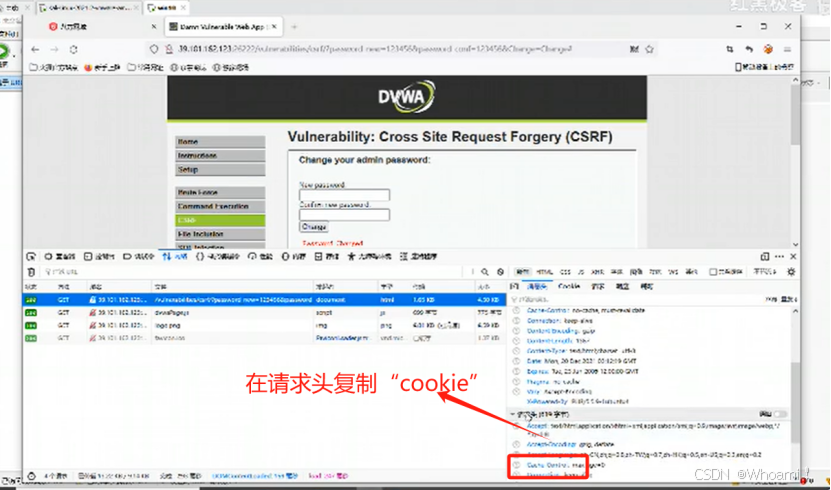

4. 处理登录认证

会跳出内部浏览器登录窗口,可以直接用户名、密码登录,也可以去靶机网站下寻找请求头中的cookie值(优先)。

5. 配置Cookie

配置---请求头与cookie----把上面的cookie复制过来(避免重复输入)。

6. 执行操作扫描

再打开手动扫描,选择"appscan Chomeium",直接是内置浏览器打开了。然后再里头的页面操作会记录下来,并且开始进行扫描分析。

7. 分析结果

这样就实现了内置浏览器进行手动扫描的效果。

1.4.3 登录时验证码绕过方案

🔧 两种登录绕过方法对比

| 方法 | 适用场景 | 操作复杂度 | 成功率 | 核心原理 |

|---|---|---|---|---|

| 定制头Cookie | 简单验证码系统 | ⭐⭐ | 70% | 直接注入有效会话凭证 |

| 外部设备代理 | 复杂动态验证码 | ⭐⭐⭐ | 95% | 代理前建立持久登录状态 |

1.4.3.1 详细操作步骤

| 步骤 | 关键操作 | 避坑指南 | 验证方式 |

|---|---|---|---|

| 1. 获取有效会话 | 浏览器无代理状态下完成登录 | 确保通过所有验证码步骤 | 查看开发者工具→Application标签→Cookies |

| 2. 记录代理端口 | AppScan:手工探索→外部设备→记录代理端口 | 默认49799,冲突时修改 | 弹出窗口显示端口号 |

| 3. 配置浏览器代理 | 安装FoxyProxy→新建配置: 127.0.0.1:49799 |

❗保持页面不刷新 | 地址栏显示代理图标 |

| 4. 启动扫描 | 在已登录页面进行操作 | 避免触发登出动作 | AppScan实时捕获流量 |

🔥 核心要点 :

"先登录后代理" 顺序不可逆!错误流程:配置代理→输入验证码登录 = ❌ 失败

1.4.3.2 Cookie保鲜三法

Cookie会话维持技巧:

-

操作限时

-

扫描前测试会话有效期(例:DVWA默认30分钟)

-

设置定时提醒 ⏰ 每15分钟点击页面保活

-

-

心跳机制

pythonwhile scanning: requests.get("/home") # 每5分钟发送保活请求 time.sleep(300) -

环境配置(测试环境适用)

-

修改应用配置:

session.timeout=7200 -

关闭验证码功能:

verification.enabled=false

-

⚠️ 常见故障排除表

| 问题现象 | 根本原因 | 解决方案 |

|---|---|---|

| 扫描中突然登出 | 会话超时 | 实施心跳保活机制 |

| 部分请求需二次验证 | 关键操作触发验证 | 配置扫描排除路径 |

| Cookie失效 | 浏览器更新证书 | 关闭自动清除Cookie功能 |

| 代理后无法访问 | 证书未安装 | 按3.2.6章节安装根证书 |

📊 方法适用性评估矩阵

| 验证码类型 | 定制头Cookie | 外部设备代理 |

|---|---|---|

| 静态图形码 | ✅ | ✅ |

| 动态短信码 | ❌ | ✅ |

| 谷歌reCAPTCHA | ❌ | ⚠️(需v3低分) |

| 行为验证(滑动) | ❌ | ✅ |

💥创作不易💥求一波暴击👉点赞❤️ 关注🔔 收藏⭐️ 评论💬

您的支持是我创作最大的动力!