HTTPS 协议基础

HTTPS,即超文本传输安全协议(Hyper Text Transfer Protocol Secure),是在传统 HTTP 协议之上,融入 SSL/TLS 加密协议构建的安全通信协议体系。其核心价值在于,全方位保障网络数据传输的保密性、完整性以及服务器身份的绝对真实性。在 HTTPS 连接的建立阶段,客户端与服务器端会展开一系列极为复杂且缜密的交互流程,其中,证书验证环节无疑是整个连接安全的基石。

当客户端发起一次 HTTPS 请求时,服务器会迅速响应并将自身的数字证书传输给客户端。该数字证书由权威且受广泛信任的证书颁发机构(CA,Certificate Authority)严格按照既定流程签发,内部详细记录了服务器的公钥信息,同时涵盖证书的有效期、颁发者名称、主体名称等关键元数据。客户端接收到证书后,会调用自身内置的 CA 根证书库,对服务器证书进行多维度、深层次的合法性验证。这一验证过程涵盖证书是否过期、颁发者是否受信任、证书链是否完整等多个层面。若证书成功通过所有验证步骤,客户端便会认定与之通信的服务器真实可靠,进而顺利开启后续加密通信流程,确保数据在传输过程中的安全性。

中间人攻击的常规流程

在典型的中间人攻击场景中,攻击者意图巧妙地介入客户端与服务器之间,达成截获甚至篡改通信内容的恶意目的。若攻击者单纯尝试将服务端消息原封不动地转发给客户端,以实现窃听,这一设想在 HTTPS 协议框架下根本无法付诸实践。究其根源,HTTPS 通信全程采用高强度加密算法对数据进行加密处理,攻击者若未获取到对应的解密密钥,面对密文数据,无异于面对一团乱麻,根本无法知晓其中的真实内容。

攻击者通常会按以下步骤有条不紊地实施攻击:

- 拦截通信:攻击者会施展诸如 ARP 欺骗(Address Resolution Protocol Spoofing)、DNS 劫持(Domain Name System Hijacking)等技术手段。以 ARP 欺骗为例,攻击者通过伪造 ARP 响应包,篡改目标主机的 ARP 缓存表,将原本发往服务器的数据包重定向至自己控制的服务器;DNS 劫持则是攻击者通过非法手段篡改域名解析结果,使客户端在发起请求时,错误地连接到攻击者预先设置的服务器,从而成功使自己成为客户端与真正服务器之间的中间人。

- 伪造证书:攻击者自行生成一份伪造证书,该证书嵌入了攻击者自身的公钥。但由于客户端对合法 CA 机构签发的证书有着严格的信任机制,攻击者的伪造证书难以直接获取客户端信任。此时,攻击者可能会绞尽脑汁,尝试模仿合法服务器的证书信息,包括证书主体名称、颁发者等关键内容,力求在外观上与合法证书高度相似;或者利用一些社会工程学手段,如诱导客户端安装恶意根证书,从而使客户端降低对其伪造证书的警惕性,进而接受该证书。

- 与客户端建立连接:当客户端向服务器发送请求时,中间人迅速将伪造证书发送给客户端。客户端在接收到证书后,会依照标准的证书验证流程,调用内置的 CA 根证书库进行验证。若攻击者的伪造手段极为精湛,成功绕过了客户端的部分验证机制,或者客户端自身安全设置存在漏洞,如未及时更新系统补丁、错误配置了证书信任策略等,客户端极有可能误将攻击者的伪造证书判定为合法证书,从而完成证书验证过程,建立起与攻击者之间看似正常的加密连接。

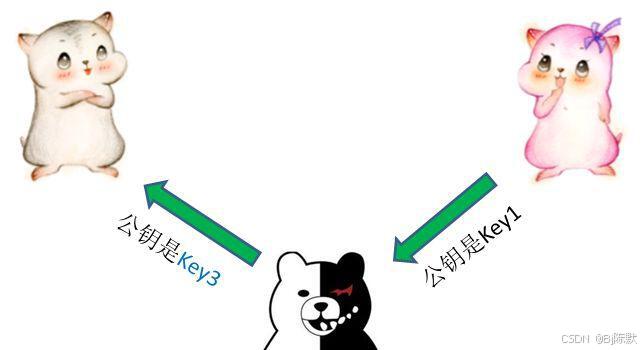

- 解密与加密通信数据:一旦客户端误信了攻击者的证书,便会使用证书中的公钥对通信数据进行加密处理。此时,攻击者由于持有与该公钥对应的私钥,能够顺利解密客户端发送的加密数据,达成窃听目的。随后,攻击者会使用真正服务器的公钥,对窃听到的数据重新加密,并转发给服务器。当服务器作出响应时,攻击者再次截获响应数据,利用自己的私钥解密查看内容后,又用客户端的公钥重新加密,发送回客户端。在整个过程中,客户端与服务器均未察觉攻击者的存在,误以为彼此在直接进行安全通信。

为何不能直接转发服务端消息

- 加密机制的限制:HTTPS 采用非对称加密算法,如 RSA、椭圆曲线加密算法(ECC)等,在连接建立初期完成密钥交换工作,随后使用对称加密算法,如 AES(Advanced Encryption Standard),进行实际的数据传输加密。具体而言,客户端使用从服务器证书中获取的公钥加密数据,而只有持有对应私钥的服务器才能正确解密。若攻击者不伪造证书,直接将服务端消息转发给客户端,客户端在接收到消息后,会尝试使用自身与服务器建立连接时获取的公钥进行解密。但由于攻击者转发的消息是由服务器使用自身私钥加密,与客户端使用的解密公钥不匹配,导致客户端无法成功解密消息,通信链路随即中断,攻击者的窃听计划也就此落空。

- 证书验证的完整性:在建立 HTTPS 连接的过程中,客户端对通信安全的考量绝非仅仅局限于数据能否准确无误地接收,更为关键的是,要确保与之通信的服务器身份真实可靠。如果攻击者直接转发服务端消息,跳过了证书伪造与验证环节,客户端在进行证书验证时,会立即察觉证书存在不匹配的情况,如证书主体名称与实际访问的域名不一致,或者证书无法通过内置 CA 根证书的验证,此时客户端会立即触发安全警告机制,中断通信连接,使得攻击者的窃听企图无法得逞。

- 维持通信的连续性:伪造证书这一关键步骤,使得攻击者能够在客户端与服务器之间搭建起一条看似完全正常的加密通信通道,保障通信的连续性。倘若攻击者直接转发消息,一旦客户端在通信过程中检测到证书异常,或者在尝试解密数据时失败,便会立即终止通信。如此一来,攻击者不仅无法持续窃听后续的通信内容,还极易引起用户和服务器的警觉,导致攻击行为暴露。

伪造证书的挑战与应对

尽管伪造证书是中间人攻击实现窃听 HTTPS 通信的必要手段,但攻击者在实施过程中面临着重重阻碍。一方面,CA 机构为了维护证书体系的权威性与安全性,对证书颁发制定了严苛的审核流程。申请证书的主体需要提供详尽的身份信息、域名所有权证明等资料,CA 机构会对这些信息进行严格核实。攻击者想要绕过 CA 机构的重重审核,获取合法且能通过客户端严格验证的证书,难度极大。另一方面,现代浏览器与操作系统持续强化对证书合法性的验证机制。例如,各大主流浏览器会定期更新内置的 CA 根证书库,及时剔除存在安全风险的证书;同时,在检测到可疑证书时,会以醒目的弹窗形式向用户发出安全提示,引导用户谨慎操作,这在很大程度上降低了用户因疏忽而误信任伪造证书的可能性。

为有效防范 HTTPS 中间人攻击,用户与企业可采取一系列行之有效的措施。从用户层面来看,务必保持浏览器与操作系统处于最新版本,及时安装系统与软件更新补丁,修复潜在的安全漏洞;在浏览网页过程中,尤其是涉及敏感信息输入,如网上银行转账、登录账号密码等场景时,要高度警惕,坚决避免访问来源不明、信誉不佳的网站。企业方面,则应精心部署安全可靠的网络架构,合理运用防火墙、入侵检测系统(IDS,Intrusion Detection System)、入侵防御系统(IPS,Intrusion Prevention System)等专业安全设备,实时监测网络流量,及时发现并阻断中间人攻击行为;此外,定期组织员工开展安全培训,提升员工的安全意识与防范技能,使员工在日常工作中能够敏锐察觉潜在的安全风险,采取正确的应对措施。

在 HTTPS 中间人攻击仅涉及窃听的场景下,伪造证书无疑是攻击者达成窃听目的的核心且关键步骤。这一现象深刻反映了 HTTPS 协议加密与证书验证机制的重要性与复杂性。深入理解这一原理,对于广大用户与企业有效防范中间人攻击,切实保障网络通信安全,具有至关重要的现实意义。