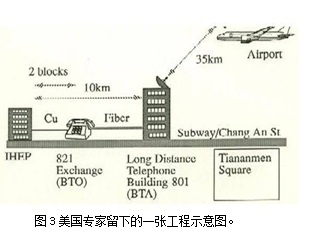

1993年3月2日,中国科学院高能物理研究所(IHEP)通过64K DECnet专线接入美国斯坦福线性加速器中心(SLAC),这是大陆首个部分连入国际互联网的节点。

专线开通仅数月,研究所网络管理员在日常日志审查中发现异常。出现多台VAX主机上出现未授权登录记录,日志显示外部IP从美国西海岸路由器反复探针端口23(Telnet)和21(FTP)。

入侵者通过默认账户"guest"上传了简单脚本,扫描系统弱点,导致部分粒子物理实验数据文件被复制并外传。这起事件未造成物理损坏,但暴露了早期网络的开放风险,成为中国大陆首例记录在案的黑客入侵。IHEP立即隔离受影响节点,并报告中科院网络中心。事件虽规模有限,却标志着网络安全从理论讨论转向实际应对,推动了国内从无到有的防护机制建设。

入侵背景与网络环境

1993年,中国互联网仍处于萌芽阶段。

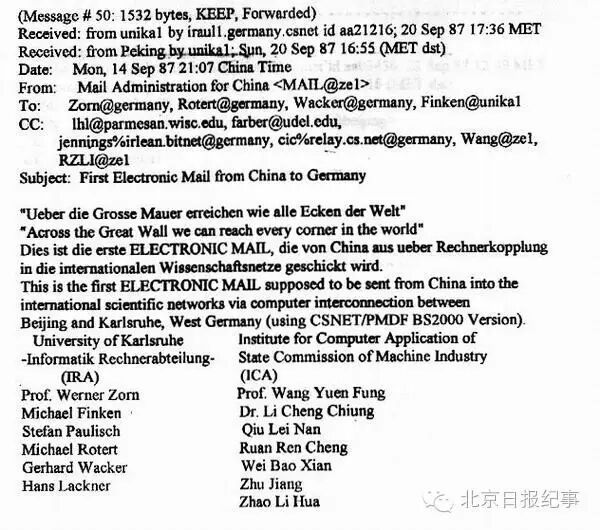

1987年9月14日,北京计算机应用技术研究所发送首封国际电子邮件后,网络主要服务于学术交流。

中国第一封电子邮件

中国第一封电子邮件

高能所的DECnet接入采用卫星链路,带宽仅64Kbps,协议基于DEC的专有标准,主要用于高能物理数据共享,如CERN的实验日志传输。

系统运行VMS操作系统,主机间通信依赖NCP(Network Control Protocol),认证机制简单,使用静态用户名/密码,且无加密通道。

在此之前,全球范围内类似事件已经频频出现。比如在1993年2月,美国国家实验室报告DECnet嗅探攻击,入侵者利用路由广播伪造源地址,注入假认证包。

高能所的网络连接了国内约60个单位,包括清华和北大,通过拨号 modem 接入。入侵起点据事后追踪为美国大学BBS系统,黑客从Phrack杂志获取DECnet漏洞描述,利用X.25分组交换的明文头信息,定位中国节点。

动机不明,可能为好奇探索或数据窃取,因为高能所存储的τ轻子质量测定数据(1992年入选全国十大科技成就)具学术价值。事件曝光后,高能所主任王贻芳组织内部审查,确认入侵持续约一周,涉及3台主机。

技术路径与原理

入侵路径十分典型,基于DECnet的早期弱点发起攻击。DECnet Phase IV协议使用明文路由更新,易遭"路由投毒":攻击者发送伪造的Hello包,声称更短路径,引导流量至其控制节点。原理如下:

- 探针阶段:黑客从SLAC节点发起NCP连接,扫描高能所的CSMA/CD以太网段。VMS的登录守护进程(LOGON)默认允许匿名Telnet,端口23开放无防火墙过滤。日志显示首次探针于3月15日,源IP为加州大学Berkeley分校的公网出口。

- 认证绕过:利用"guest"账户默认密码"guest",或字典攻击常见变体(如"system")。VMS的UID=0超级用户权限若未改默认,允许上传SETHOST.EXE脚本。该脚本执行"SHOW NETWORK"命令,枚举所有节点,暴露内部拓扑。

- 数据提取:通过FTP(端口21)下载实验目录,如BES(北京谱仪)模拟数据。传输无加密,易遭中间人嗅探------DECnet的MOP(Maintenance Operation Protocol)广播维护信息,明文包含MAC地址和主机名。入侵者复制约500MB文件,包括Monte Carlo模拟日志,未修改原数据。

- 痕迹清理:黑客运行"SET ACCOUNT /PRIVILEGES=DETACHED_PROCESS"提升权限,删除审计文件,但VMS的系统日志保留了时间戳和会话ID。高能所通过"ANALYZE/ERRORLOG"工具重建事件链。

这些原理源于DECnet的设计优先:强调互操作而非安全,缺乏现代TCP/IP的SYN-ACK防护或IPSec隧道。

相比之下,同年Morris蠕虫利用finger服务的缓冲区溢出(off-by-one错误),证明早期UNIX系统类似漏洞。

高能所的回应包括禁用默认账户,并引入DEC的Access Control Lists(ACL),限制跨域登录。

响应与调查过程

事件发现于3月20日,由网络工程师胡德全在例行备份中察觉流量峰值异常------夜间带宽飙升至专线极限。IHEP迅速切断SLAC链路,切换至内部LAN,并通知国家计委科技司。调查由中科院计算机网络信息中心主导,方滨兴先生(时任哈工大教师,后成中国网络安全先驱)提供技术支持。

方滨兴先生

方滨兴先生

他分析日志,确认入侵为外部单人操作,无持久后门。但是此次网络入侵并无法开展逮捕记录,溯源只能止于美国BBS,体现了早期执法局限,因为当时中国并没有专用网络犯罪法,国际合作强依赖学术渠道。

高能所内部成立"网络安全小组",首份报告于1993年6月提交中科院,建议全网审计默认配置,同时也推动了国内拨号网络的PIN轮换机制。

高能所入侵虽未公开报道,却在学术圈引发连锁反应。

1993年12月,NCFC主干网建成时,融入基本访问控制,推动CERNET的防火墙部署。

1994年,国家计委批准"国家公用计算机网络安全管理暂行规定",首次定义入侵行为。方滨兴等专家借此机会,在哈工大开设网络安全课程,培养首批本土人才。

1995年,国家信息安全管理中心雏形形成,强调"防御为主、综合治理"。

回溯1993年,我们看到安全演进的连续性,从高能所的日志开始,便注定是持久工程。