个人学习笔记记录,如有侵权,请联系我删除!!!

个人学习笔记记录,如有侵权,请联系我删除!!!

个人学习笔记记录,如有侵权,请联系我删除!!!

一、区域和接口

1、区域类型:

二层区域:只能选择透明接口、旁路镜像口

三层区域:可以选择所有的路由接口,包括:路由接口、子接口、VLAN接口、GRE隧道

虚拟网线区域:只能选择虚拟网线接口

2、接口类型:

路由:具有路由转发功能。

透明:二层接口,根据MAC地址转发流量,分为Access和Trunk模式。

虚拟线:两个物理接口相互关联到一起,形成虚拟线路进行通信,类似于一根导线。

旁路镜像:对镜像的流量进行分析,该接口类型只接收数据,不转发数据。

3、注意事项

1.设备支持配置多个WAN属性的路由接口连接多条外网线路,但是需要开通多条线路的授权。

2.当接口联动开启时,不允许禁用接口

3.除了路由接口类型支持NAT转换,其余类型均不支持

4.一个路由接口下可添加多个子接口,路由接口的IP地址不能与子接口的IP地址在同网段。

5.管理口不支持设置成透明接口或虚拟网线接口,如果要设置2对或2对以上的虚拟网线接口,则必须要求设备不少于5个物理接口,预留一个专门的管理口Eth0。

6.虚拟网线接口的转发性能高于透明接口,单进单出、双进双去等成对出现的网桥的环境下,推荐使用虚拟网线接口部署。

7、如果接口设置IP为"IP/掩码-HA"模式,则不允许配置接口联动

部署模式介绍:

一、路由模式部署配置

设备可以作为一个路由设备使用,对网络改动最大,但可以实现设备的所有的功能。

注意事项:

1.在路由模式部署时)防火墙位于内部网络和外部网络之间,负责在内部网络、外部网络中进行路由寻址,相当于路由器。其与内部网络、外部网络相连的上下行业务接口均工作在三层,需要分别配置不同网段的IP地址;

2.路由模式部署支持更多的安全特性,如NAT、策略路由选择,动态路由协议(OSPF、BGP、RIP等)等;

3.需要修改原网络拓扑,对现有环境改动较大;

4.一般部署在需要进行路由转发的位置,如出口路由器或替换已有路由器、老防火墙等场景。

二、透明模式部署配置

可以把设备视为一条带过滤功能的网线使用,一般在不方便更改原有网络拓扑结构的情况下启用,平滑架到网络中,可以实现设备的大部分功能。

注意事项

1.透明模式部署不支持NAT、策略路由选择、动态路由协议(OSPF、BGP、RIP等)等;

2.需要了解上联和下联的方向,以免策略方向出错;

3.一般部署在出口路由设备下联方向,不会改动原有网络环境。

三、虚拟网线模式

属于透明部署中另外一种特殊情况(透明模式的升级版),无需检查MAC表,直接从虚拟网线配对的接口转发,且虚拟网线转发效率高于透明模式。

四、旁路模式部署配置

设备连接在内网交换机的镜像口或HUB上,镜像内网用户的数据,通过镜像的数旁路模式据实现对流量进行检测。可以完全不需改变用户的网络环境,

并且可以避免设备对用户网络造成中断的风险,但这种模式下设备只对流量进行检测,无法对恶意流量进行阻断。

注意事项:

1.设备旁挂在现有的网络设备上,不影响现有的网络结构,通过端口镜像技术把流量镜像到AF,实现对数据的分析和处理;

2.需要另外单独设置管理接口才能对设备进行管理;

3.启用管理口reset功能;

4.旁路部署支持的功能仅有:APT(僵尸网络)PVS(实时漏洞分析)、WAF(web应用防护)、漏洞攻击防护、DLP(数据泄密防护)和网站防篡改部分功能(客户端保护)。

五、混合模式部署配置

主要指设备的各个网口,既有2层口,又有3层口的情况,特别是当DMZ区域服务器集群需要配置公网IP地址的时候。

注意事项:

1.在混合模式部署时,接公网和服务器的两个接口要在同一个VLAN下,同时三层VLAN接口也在这个VLAN下,并配置公网IP;

2.混合模式部署相应的安全功能都支持,如IPS、WEB应用防护、僵尸网络、应用控制、内容安全、实时漏洞分析等都支持;

3.需要修改原网络拓扑,对现有环境改动较大。

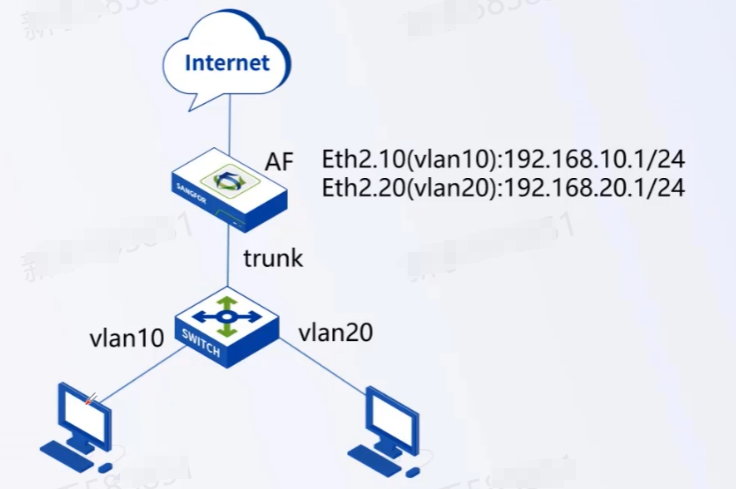

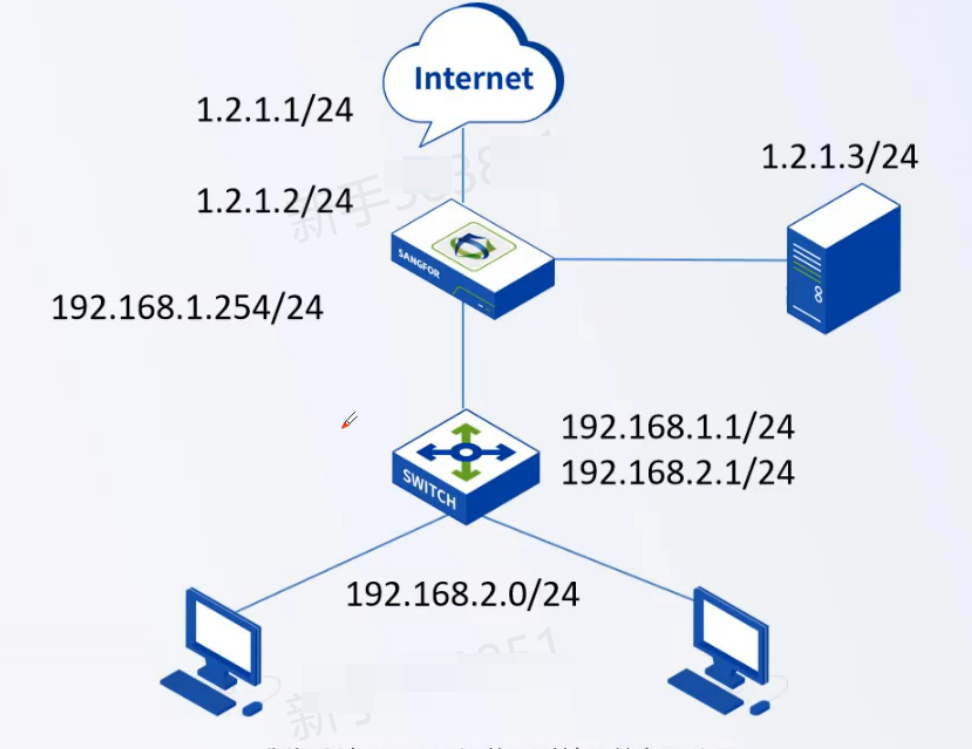

一、单臂路由模式:

单臂路由是指在路由器的一个接口上通过配置子接口(逻辑接口,并不存在真正物理接口)的方式,实现原来相互隔离的不同VLAN(虚拟局域网)之间的互联互通。

部署前需求分析:

1.了解现有防火墙设备的内外网接口配置;

2.内网网段如何规划,需要写回程路由;

3.内网服务器是否需要做端口映射;

4.是否需要做源地址转换代理内网电脑上网;

5.内外网权限需要做哪些控制;

6.需要配置哪些安全防护策略满足客户需求;

7.现有拓扑是否完整。

配置思路:

1.配置接口地址,并定义接口对应的区域:在【网络】-【接口/区域】-【物理接口】中,选择接口,并配置接口类型、所属区域、基本属性、IP地址;

2.配置路由:在【网络】-【路由】中,新增静态路由,配置默认路由和回程路由;

3.配置代理上网:在【策略】-【地址转换】中,新增源地址转换;

4.配置端口映射:在【策略】-【地址转换】中,新增服务器映射;

5.配置应用控制策略,放通内网用户上网权限:在【策略】-【访问控制】-【应用控制策略】中,新增应用控制策略,放通内到外的数据访问权限;

6.配置安全防护策略:如业务防护策略、用户防护策略等。

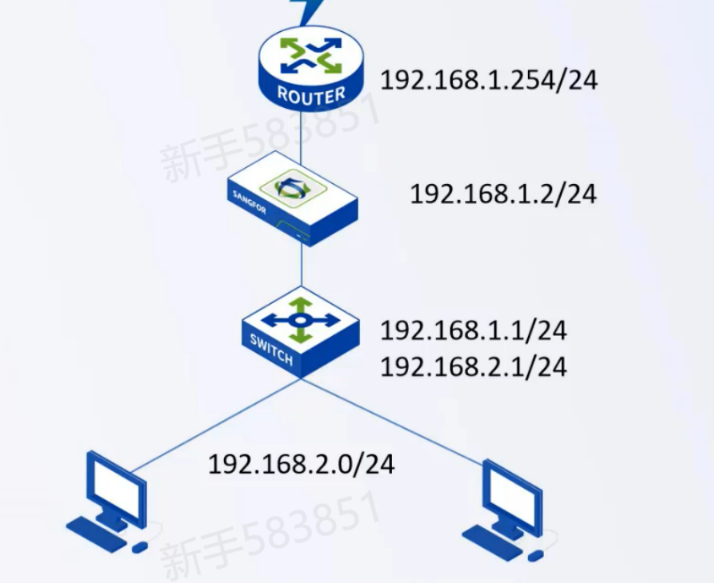

二、透明模式:

客户需求:现有的拓扑如下图,需要增加一台AF设备做安全防护但不能改动现有网络环境

部署前需求分析:

部署前我们需要做哪些准备工作?

1.内外网接口定义;

2.管理地址配置,是否需要带外管理,还是通过VLAN IP管理;

3.配置路由,一般缺省路由用作防火墙上网,回程路由用作防火墙管理

4.内外网权限需要做哪些控制;

5.需要配置哪些安全防护策略满足客户需求。

配置思路:

1.配置接口类型,并定义接口对应的区域:在【网络】-【接口】-【物理接口】中,选择接口,并配置接口类型、所属区域、基本属性如所属access或者trunk;

2.配置管理接口:在【网络】-【接口】中,新增管理接口,或者配置vlan接口的逻辑接口做为管理接口,并分配管理地址;

3.配置路由:在【网络】-【路由】中,新增缺省路由和回程路由;

4.配置应用控制策略,对不同区域间的访问权限进行控制:在【策略】-【访问控制】-【应用控制策略】中,新增应用控制策略,进行访问权限控制;

5.配置安全防护策略:如:业务防护策略、用户防护策略等。

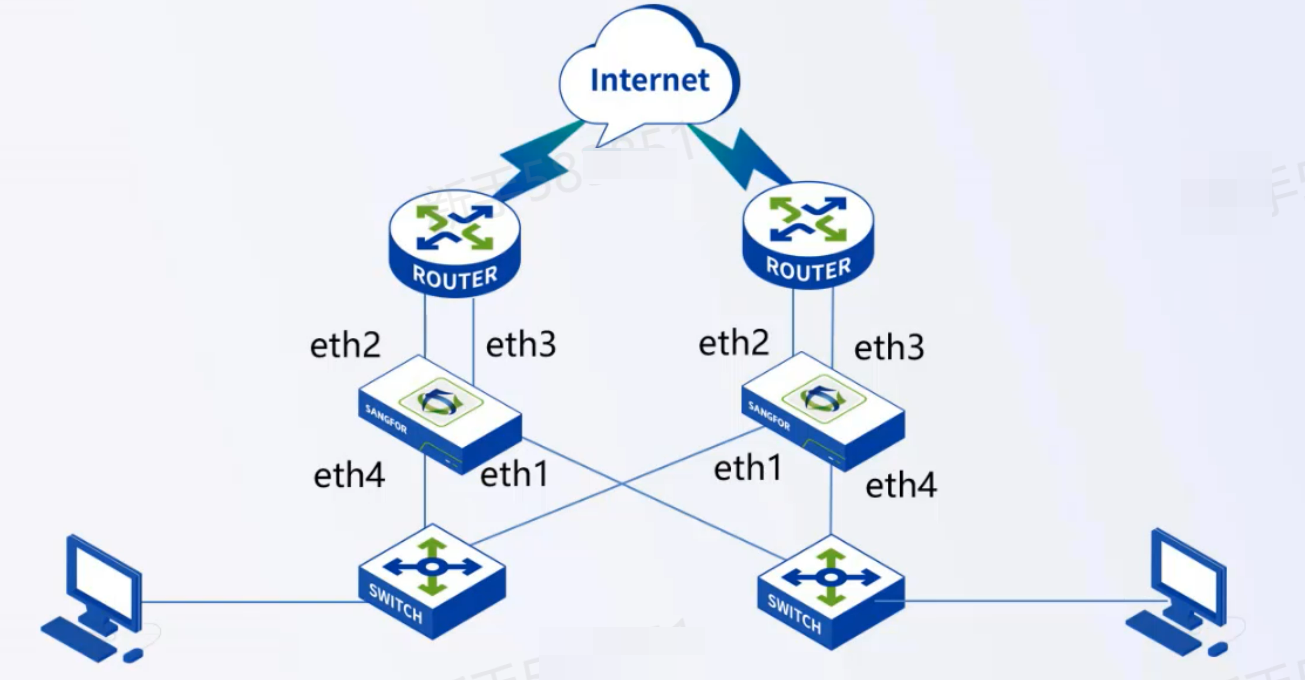

三、虚拟网线:

客户需求:现有的拓扑如下图,需要增加一台AF设备做安全防护,但不能改动现有网络环境,转发数据时,不需要检查MAC表,直接从虚拟网线配对的接口转发。

部署前需求分析:

部署前我们需要做哪些准备工作?

1.了解内网的网段;

2.虚拟网线接口的转发性能高于透明接口,一般的网桥环境下,推荐使用虚拟网线接口部署;

3.配置路由,一般缺省路由用作防火墙上网;

4.内外网权限需要做哪些控制;

5.需要配置哪些安全防护策略满足客户需求。

配置思路:

1.配置接口类型,并定义接口对应的区域:在【网络】-【接口】-【物理接口】中,选择接口,并配置接口类型、所属区域;

2.配置管理接口:在【网络】-【接口】-【接口联动】中,勾选[启用接口LINK状态联动;

3.配置路由:在【网络】-【路由】中,新增缺省路由;

4.配置应用控制策略,对不同区域间的访问权限进行控制:在【策略】-【访问控制】-【应用控制策略】中,新增应用控制策略,进行访问权限控制;

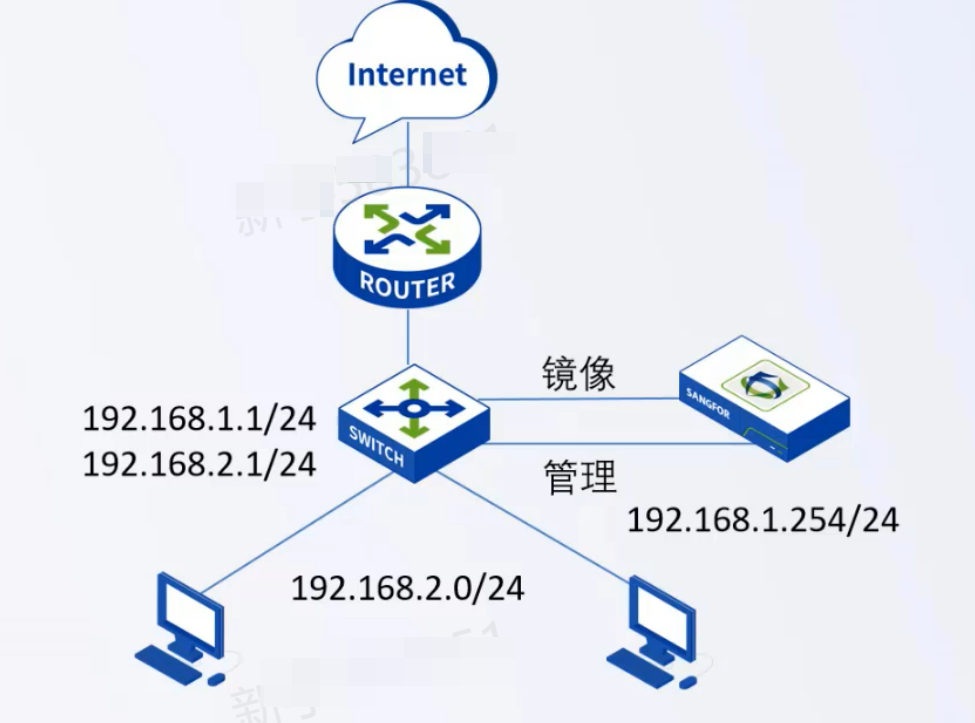

四、旁路部署模式:

客户需求:现有拓扑如下,使用AF来实现对各区域之间数据交互进行安全分析,同时不改动已有的环境,可以避免中断客户业务的风险。

部署前需求分析:

部署前我们需要做哪些准备工作?

1.了解管理口需要配置的IP地址;

2.交换机是否能做镜像;

3.内网网段如何规划,需要统计哪些网段的流量;

4.是否需要配置安全防护策略满足客户需求。

配置思路:

1.配置镜像接口,定义接口对应的区域,并配置流量监听网络对象:在【网络】-【接口/区域】-【物理接口】中,选择接口,并配置接口类型、所属区域、旁路流量统计网络对象;

2.配置管理接口:在【网络】-【接口/区域】-【物理接口】中,选择空闲的物理接口做为管理口;

3.配置路由:在【网络】-【路由】中,一般新增缺省路由,较少场景使用明细的回包路由;

4.启用旁路reset功能:在【系统】-【系统配置】-【通用配置】-【网络参数】中,勾选【旁路reset】;

5.配置安全防护策略:如:业务防护策略、用户防护策略等。

五、混合模式:

客户需求:内网有服务器群,均配置公网IP地址,所有用户直接通过公网IP地址接入访问服务器。内网用户通过NAT转换代理上网。希望在实现内外部数据通信的同时,保护服务器群和内网上网数据的安全。

配置前需求分析

部署前我们需要做哪些准备工作? 1.了解内外网接口的划分和配置;

2.内网网段如何规划,需要写回程路由;

3.服务器区提供的服务具体是哪些,需要做哪些防护;

4.是否需要做源地址转换代理内网电脑上网;

5.内外网权限需要做哪些控制;

6..需要配置哪些安全防护策略满足客户需求;

7.现有拓扑是否完整。

配置思路:

1.配置物理接口:在【网络】-【接口/区域】-【物理接口】中,选择连接公网和连接服务器区两个接口,配置接口类型为透明以及所属区域、基本属性和连接类型,连接类型选择Access,VLANID相同;接内网的

接口配置接口类型为路由以及所属区域、IP地址等;

2.配置VLAN接口:在【网络】-【接口/区域】-【VLAN接口】中,新建一个VLAN接口,与连接公网和连接服务器区两个接口对应一个VLAN,并配置所属区域、公网IP地址等;58385

3.配置路由:在【网络】-【路由】中,新增静态路由,配置默认路由和回程路由;

4.配置代理上网:在【策略】-【地址转换】中,新增源地址转换为VLAN接口IP,代理内网用户上网;

5.配置应用控制策略:在【策略】-【访问控制】-【应用控制策略】中,新增两个应用控制策略,分别放通内到外的数据访问权限和所有用户访问服务器的权限,

6.配置安全防护策略:如业务防护策略、用户防护策略等。