【安全】VulnHub靶场 - W1R3S

备注

2025/05/22 星期四

简单的打靶记录

一、故事背景

您受雇对 W1R3S.inc 个人服务器进行渗透测试并报告所有发现。 他们要求您获得 root 访问权限并找到flag(位于 /root 目录)。

二、Web渗透

1.主机发现

启动靶机,扫描C段,发现新增主机的ip地址为10.1.1.131

端口扫描

对靶机进行全端口扫描,发现开启了21,22,80,3306四个端口

再对这四个端口进行攻击性扫描,发现21端口存在匿名ftp登录

2.ftp服务

ftp服务存在匿名登录,直接登录查看发现有三个目录

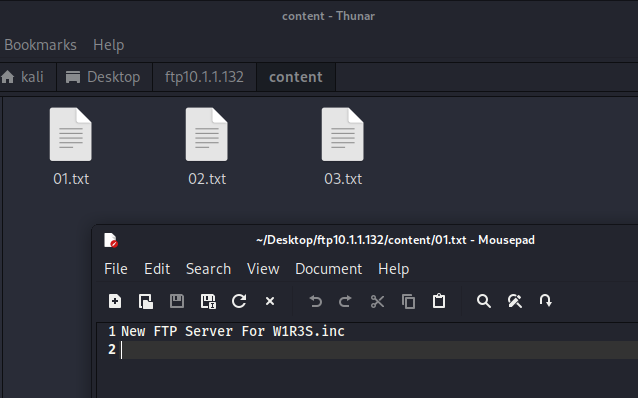

把所有文件都下载下来逐个查看,content中有三个文件,01.txt说这是个新ftp服务器

02.txt中有两串字符,一串看着像hash一串看着像base64,可以使用hash-identifier来识别一下hash类型

找几个在线网站hash值解出来一个这不是密码

base64值解出来一个简单也不简单

03.txt是一个banner

再看doc目录中有一个worktodo.txt内容是反的

把截图翻转大概能看懂是提示我们这里没有root我们不要闲逛了,就不在这里深入研究了

最后在new-employees中有个人员名单,可以尝试做一下弱口令爆破

ssh爆破失败

因为知道有人是IT部门的,我们还可以再对msyql进行一下弱口令爆破,还是失败

3.web服务

访问发现是一个apache安装成功界面

直接扫一下目录发现有administrator和wordpress两个重要的目录

访问administrator发现是一个叫cuppa的cms网站安装界面

下一步后可以创建数据库和管理员账号

访问wordpress目录无法访问,补充上index.php可以访问到一个不太完整的首页

尝试访问wordpress的admin页面会被重定向回本机