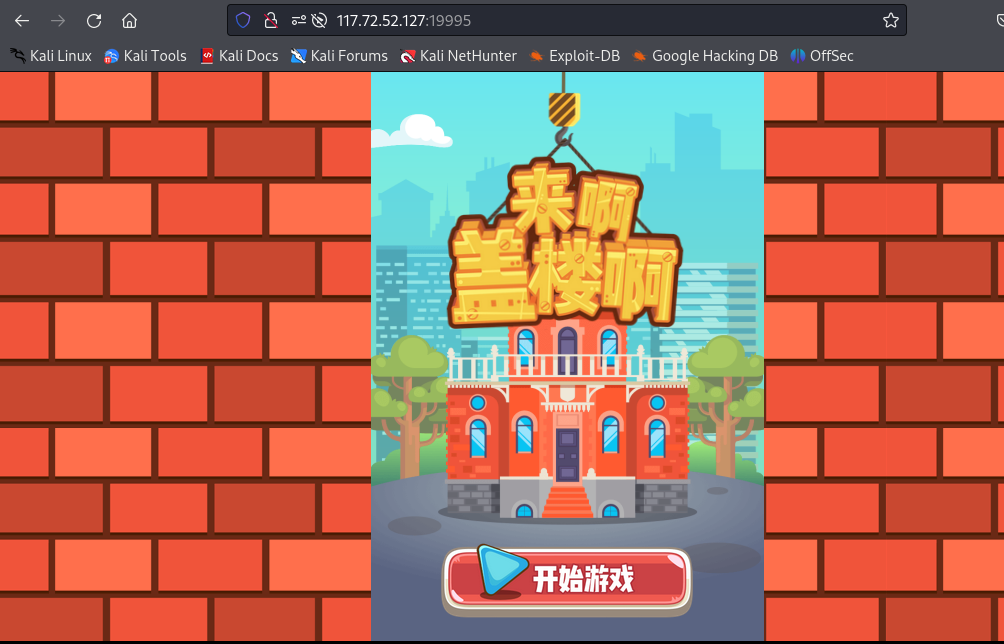

启动场景,打开网页如下:

是一个游戏。

步骤一:

右键查看源代码也没有发现异常。

步骤二:

点击开始游戏来看看。

结果他是这种搭高楼的游戏。我玩了一下子,玩到350分就game over。

之后就显示游戏结束,如下图所示。

步骤三:

游戏结束后,点击右键查看源代码,发现源代码很多,看来半天没有发现有用的信息。

步骤四:

然后从burpsuite查看请求的信息,发现有一个score.php有点可疑。

仔细查看,里面传送了score分数和sign。

仔细查看,里面传送了score分数和sign。

score分数就是当前得到的分数,sign后面有"=",似乎是base64编码。

将sign用在线base64去解码,发现解出来的好像跟分数没关。

步骤五:

再重新玩一次,这次分数为425。查看socre.php请求。

base64解码:

感觉还是不对。

但是两次分数不同,传送的sign值也不同,我感觉还是和分数有关。于是我用他们的分数去编码看看。

看到了,除了前面"zM"和后面的"==",中间的就是分数进行编码后的显示。

步骤六:

将source.php这条请求发送到bp中的repeat模块。把分数改大一点,再将分数base64编码后添加进去。发送。改成1000也是显示失败,改成10000,9999,4000,(后来发现只要大于3000都行)flag都出现。如下图显示。

完毕。