在日常的 Web 开发中,经常需要实现表单数据的回显:从服务器获取已有数据,然后将其一一填充到对应的表单字段中。这通常是一个简单的循环操作,借助 jQuery 的 .val() 方法或原生 JavaScript 的 .value 属性,一切都显得顺理成章。直到有一天,控制台弹出一个不常见的错误:

csharp

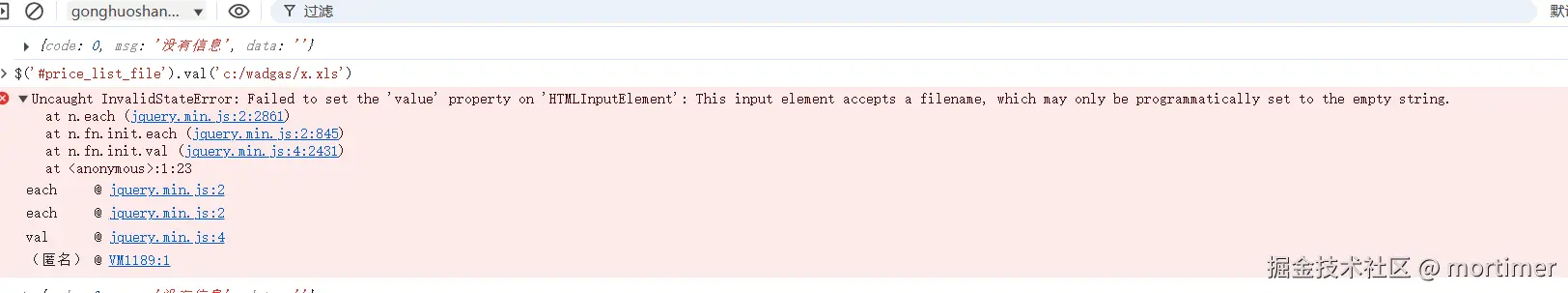

Uncaught InvalidStateError: Failed to set the 'value' property on 'HTMLInputElement': This input element accepts a filename, which may only be programmatically set to the empty string.

这个错误指向了一段用于批量填充表单的代码,它可能长这个样子:

javascript

// 假设 res.data 是从 API 获取的对象

Object.keys(res.data).forEach(key => {

$(`[name="${key}"]`).val(res.data[key]);

});代码的逻辑清晰明了,却意外地"绊倒"了。错误信息的核心在于,程序试图为一个 <input type="file"> 元素设置一个非空的值。这个看似无害的操作,却触碰了浏览器一道存在已久的安全红线。

一道看不见的安全壁垒

这个报错并非一个 bug,而是一道保护用户数据安全的坚固壁垒。

想象一下,如果浏览器允许 JavaScript 自由地设置文件输入框的值,会发生什么?一个恶意网站就可以在你访问它的时候,悄无声息地执行类似下面的脚本:

javascript

// 恶意脚本

document.querySelector('input[type="file"]').value = 'C:\\Users\\YourName\\Documents\\银行密码.txt';

document.querySelector('form').submit();当你打开这个网页,它就能在后台指定你电脑上的任意文件,并自动提交表单,将其上传到攻击者的服务器。无论是你的私人照片、工作文档,还是存储了敏感信息的文本文件,都可能在一次普通的网页浏览中被神不知鬼不觉地窃取。这无疑是一个灾难性的安全漏洞,它将彻底摧毁用户对 Web 的信任。

从事实标准到明文规范

为了杜绝这种系统性的风险,早在上世纪90年代末,当时的浏览器巨头(主要是 Netscape 和 Internet Explorer)便达成了一个重要的共识,并将其作为事实标准固定下来:文件选择的权力,必须且只能掌握在用户自己手中。

用户的授权行为,被物化为一次具体的物理操作------点击"浏览..."或"选择文件"按钮,在操作系统弹出的文件选择器中亲自选中一个或多个文件,然后点击"确定"。这个过程是用户意图的明确表达。任何试图通过代码绕过这一过程的行为,都被视为潜在的攻击,必须被禁止。

随着 Web 标准的不断演进,这个不成文的规定最终被写入了 HTML5 的官方规范中。WHATWG 的标准明确指出,对于 <input type="file"> 元素,通过脚本设置其 value 属性时,只能将其设置为空字符串 ('')。这个操作用于实现"清空已选文件"的功能,是唯一被允许的编程写操作。任何其他非空字符串的赋值尝试,都会导致浏览器抛出 InvalidStateError 异常。

正确的处理方式

理解了这背后的安全考量,我们再回过头来看最初遇到的问题,解决方案也就清晰了。我们的目标是向用户展示"当前已上传的文件是什么",而不是试图在代码里为用户"重新选择"这个文件。

我们的通用表单填充逻辑错在它的"一视同仁",没有区分普通文本框和特殊的文件输入框。因此,当后端返回的数据中包含文件名字段(例如 {"price_list_file": "供应商报价单.pdf"})时,它便会尝试执行 $('input[name="price_list_file"]').val('供应商报价单.pdf'),从而触发报错。

正确的做法是让我们的填充逻辑变得"智能"一些,在赋值前进行判断。

一种健壮的方式是直接检查元素的类型,将文件输入框排除在外:

javascript

Object.keys(res.data).forEach(key => {

const $element = $(`#myForm [name="${key}"]`);

// 如果元素存在,并且其类型不是 'file',才进行赋值

if ($element.length > 0 && $element.prop('type') !== 'file') {

$element.val(res.data[key]);

}

});这样,循环会优雅地跳过所有文件输入框,程序就能顺利执行。

那么,如何向用户展示已有的文件信息呢?我们不应该去操作 <input> 本身,而是更新其旁边的 UI 元素,比如一个 <label> 或者一个独立的文本提示。这在用户体验上也是更优的选择。

例如,文件输入的结构通常如下:

html

<div class="custom-file">

<input type="file" class="custom-file-input" name="price_list_file" id="price_list_file">

<label class="custom-file-label" for="price_list_file">选择文件...</label>

</div>

<div id="file_info_display" class="form-text text-muted mt-1"></div>在获取到数据后,我们可以这样更新界面:

javascript

const filename = res.data.price_list_filename; // 假设后端返回了这个文件名

if (filename) {

// 更新标签文本,让用户看到已有的文件名

$('#price_list_file').next('.custom-file-label').text(filename);

// 在另一个地方显示更详细的提示

$('#file_info_display').html(`当前文件: <strong>${filename}</strong>。上传新文件将会替换它。`);

}通过这种方式,我们既遵守了浏览器的安全规则,又为用户提供了清晰、友好的界面反馈。

最终,那个最初令人困惑的 InvalidStateError 不再是一个需要修复的"问题",而是一个有益的提醒。它提醒我们,Web 平台上的许多限制,并非技术的局限,而是历经岁月沉淀下来的安全智慧。这些看似不便的规则背后,是对亿万用户数据安全的深思熟虑和坚定守护。作为开发者,理解并尊重这些规则,是我们构建稳固、可信赖应用的第一步。