目录

[默认安全规则--- ---ACL与安全级别](#默认安全规则— —ACL与安全级别)

[状态防火墙的核心逻辑--- ---用"会话表"跟踪通信状态,决定是否放行流量:](#状态防火墙的核心逻辑— —用“会话表”跟踪通信状态,决定是否放行流量:)

[ALG(应用层网关)是网络安全里专为 "多通道应用协议" 设计的技术,解决防火墙 / NAT 无法识别应用层动态端口的问题,核心作用分 3 层:](#ALG(应用层网关)是网络安全里专为 “多通道应用协议” 设计的技术,解决防火墙 / NAT 无法识别应用层动态端口的问题,核心作用分 3 层:)

[① 互联网出口终端安全场景:](#① 互联网出口终端安全场景:)

[② WEB安全场景:](#② WEB安全场景:)

[③ 数据中心安全场景:](#③ 数据中心安全场景:)

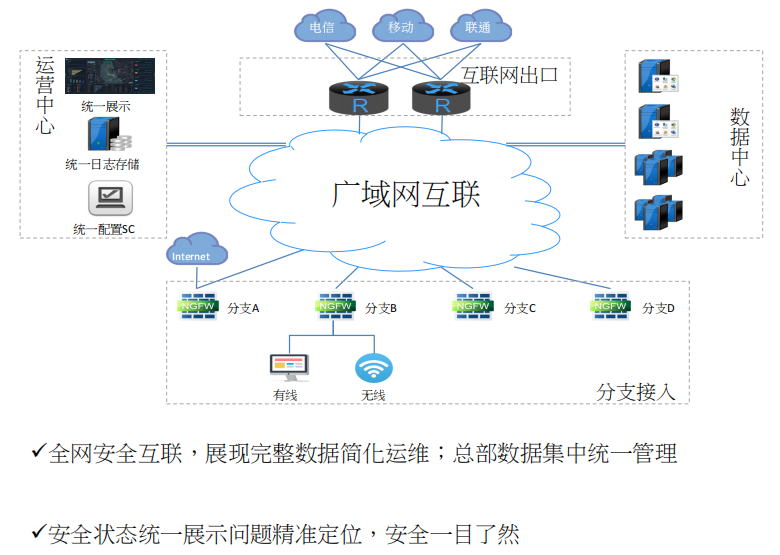

[④ 广域网接入安全场景:](#④ 广域网接入安全场景:)

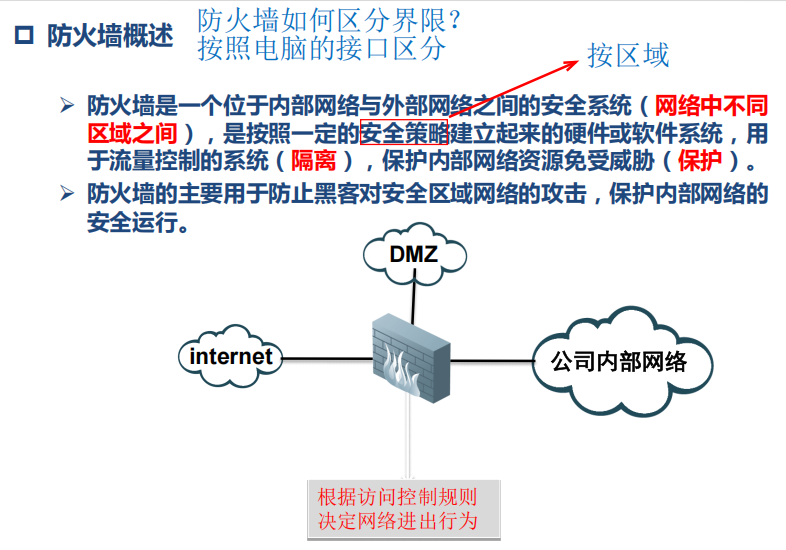

一、防火墙是什么

二、防火墙基本术语

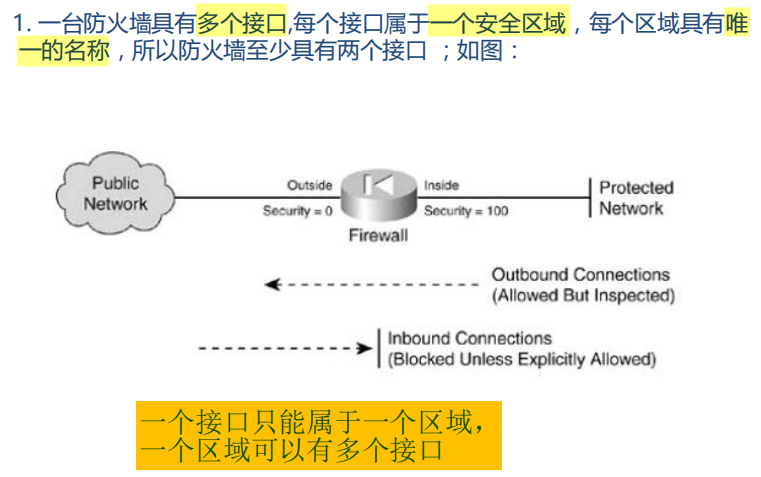

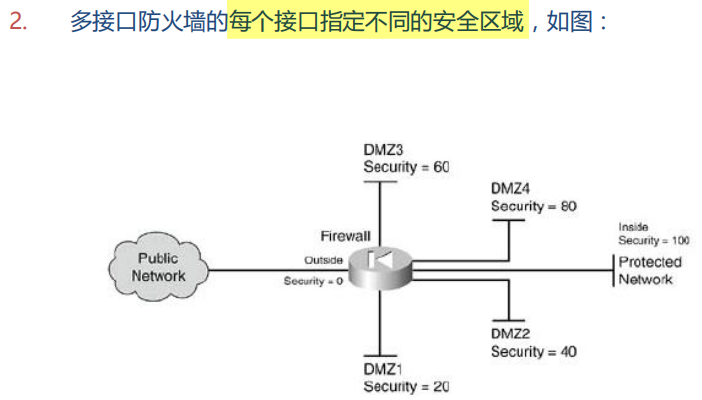

安全区域:

为了对网络进行逻辑划分,根据不同的安全需求和风险级别,将网络划分为不同的区域。

通过对不同安全区域之间的流量进行控制和管理, 来提升网络的安全性和可控性。

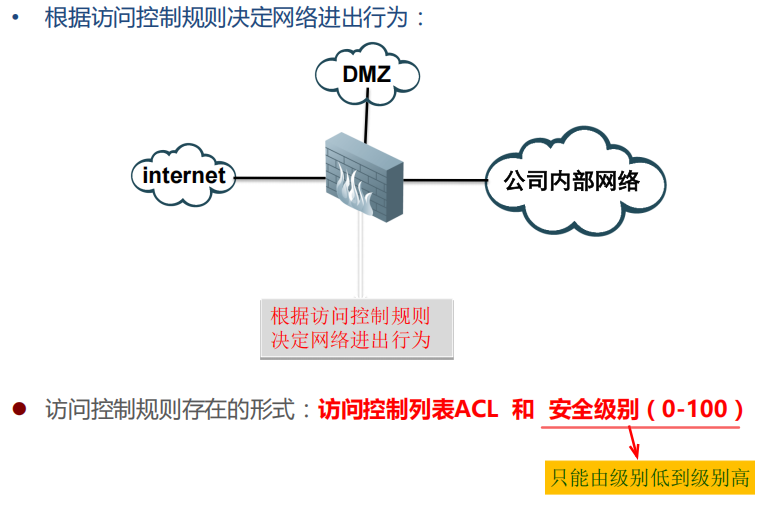

默认安全规则--- ---ACL与安全级别

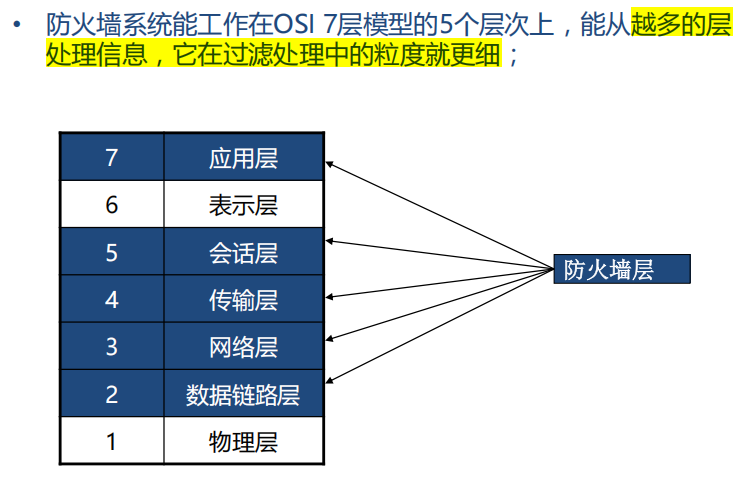

三、防火墙的工作层次(2、3、4、5、7)

防火墙的发展历程

四、传统防火墙

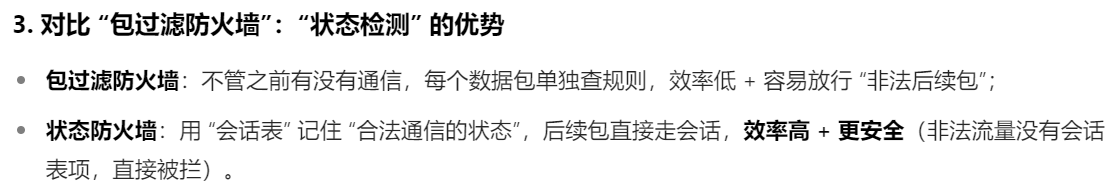

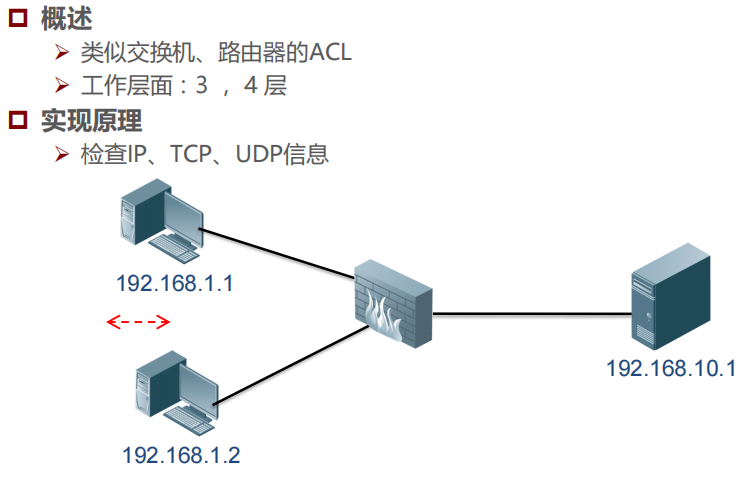

(1)包过滤防火墙

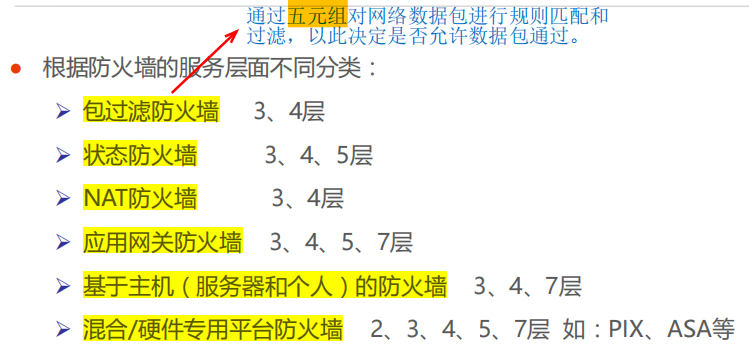

分类:

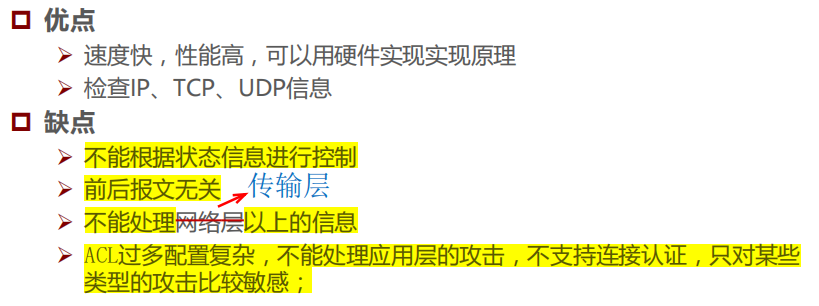

概述、原理、优缺点:

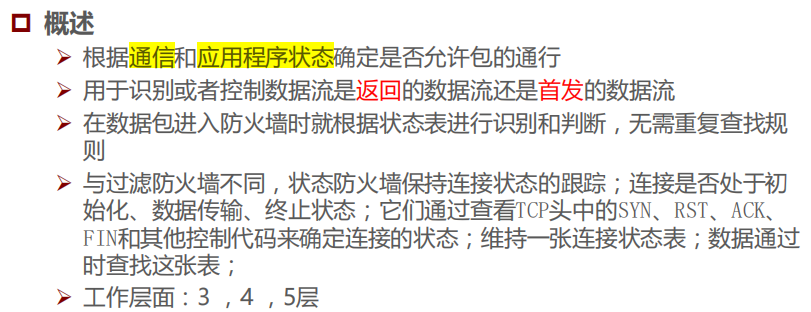

(2)状态检测防火墙

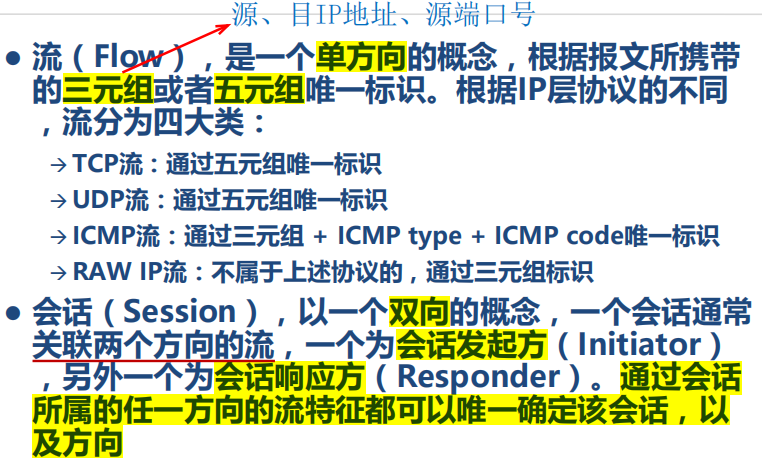

流与会话:

概述:

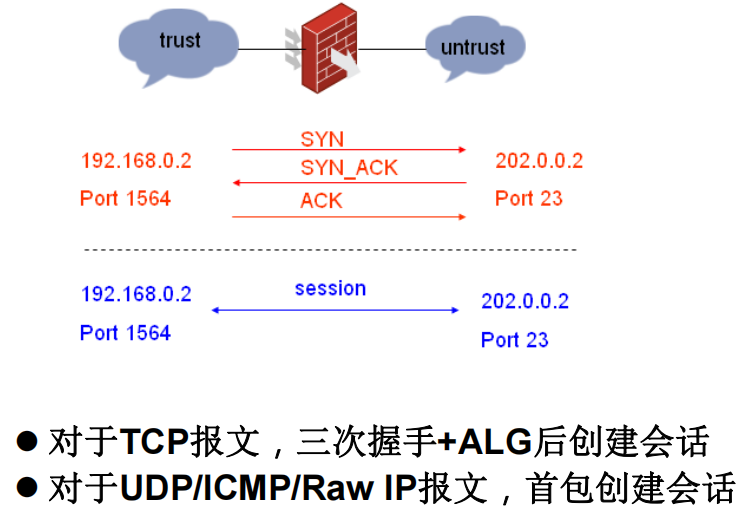

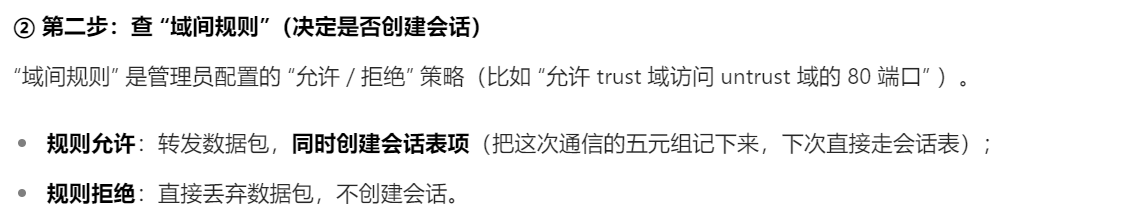

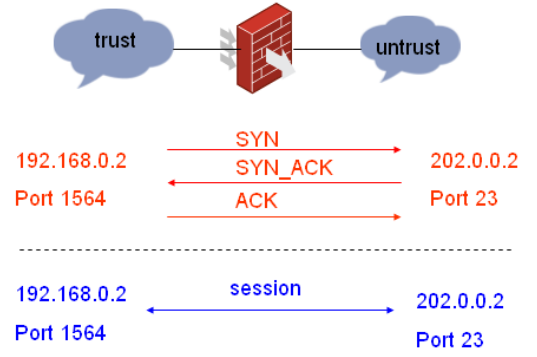

会话创建的核心流程:

会话:

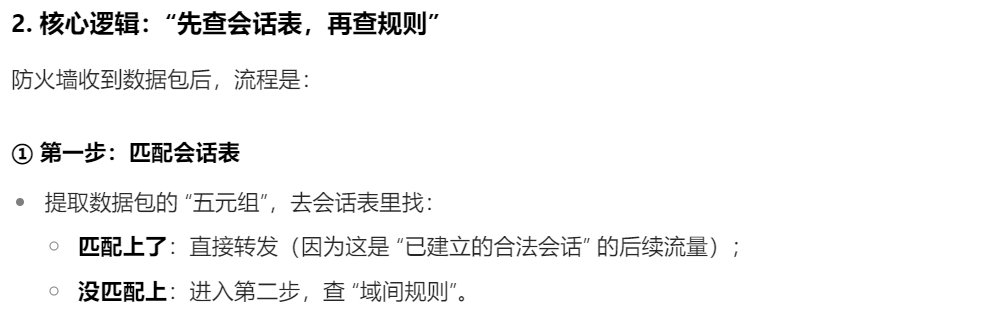

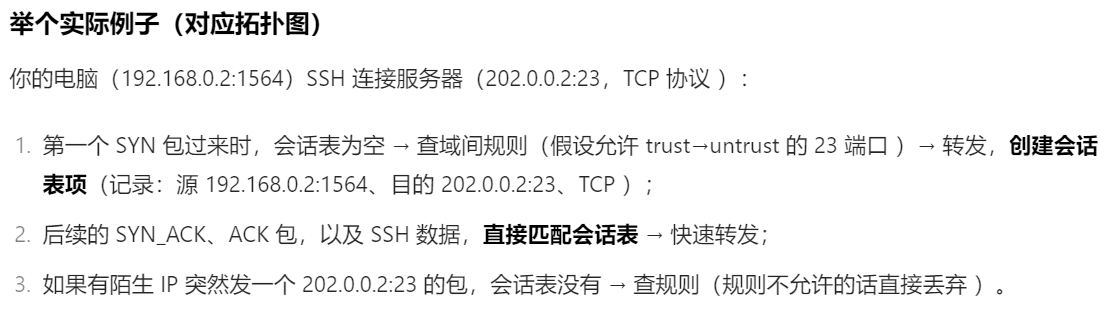

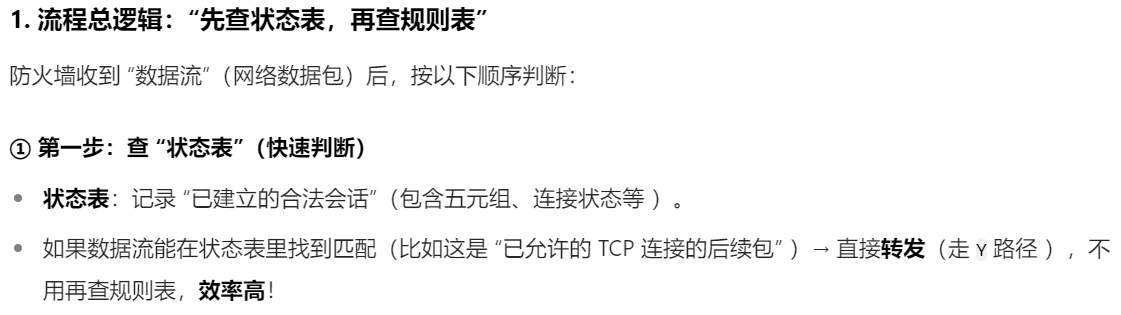

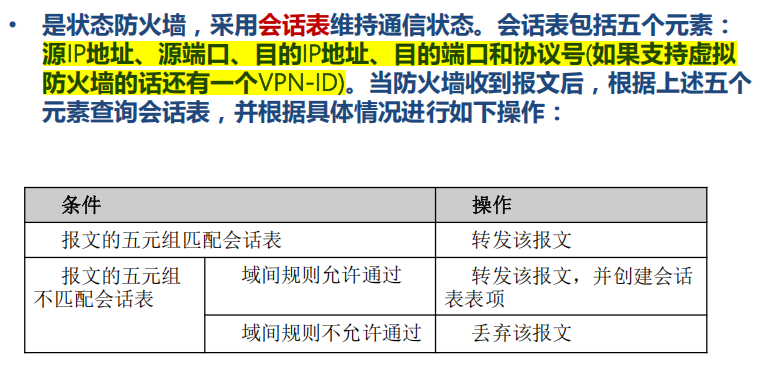

状态防火墙的核心逻辑--- ---用"会话表"跟踪通信状态,决定是否放行流量:

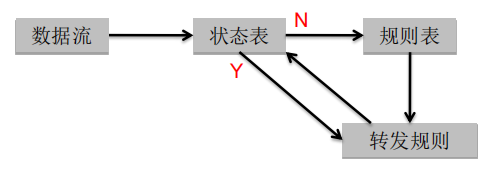

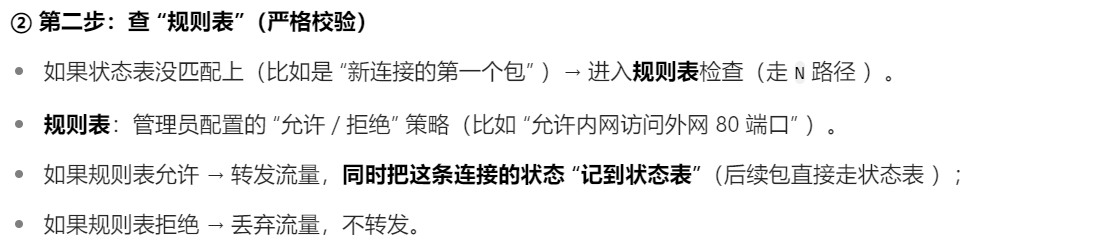

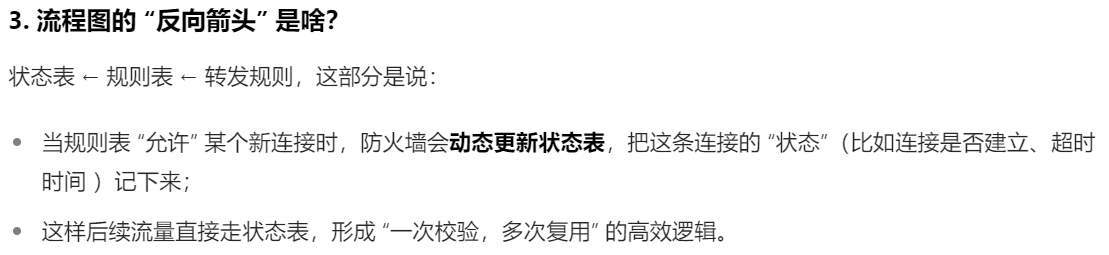

原理流程图:

数据流先查状态表(快速放行已会话)→ 没匹配上再查规则表(严格校验新连接)→ 规则允许则创建会话到状态表,实现安全 + 高效。

基本转发流程:

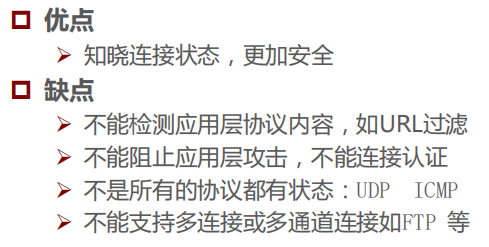

优、缺点:

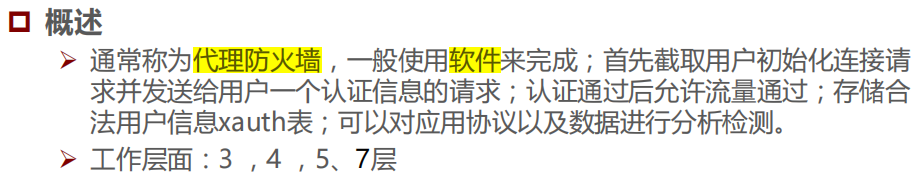

(3)应用网关防火墙

概述:

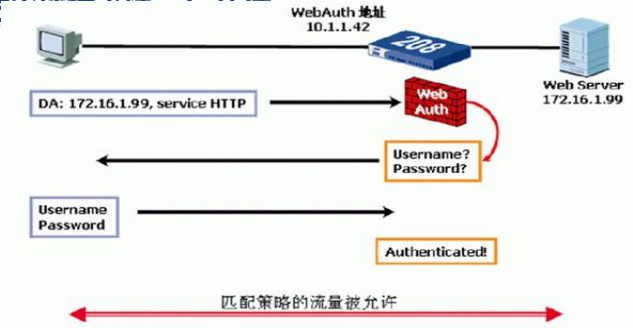

应用层网关实现Web认证(WebAuth)的原理流程:

核心逻辑:"在应用层(HTTP协议)拦截并校验用户身份"。

流程图:

用户访问 Web 服务器→应用层网关拦截请求→要求输入账号密码→校验通过后,网关替用户转发请求→服务器返回内容 ,本质是 "在应用层强制插入身份认证,保障服务器安全"。

优、缺点:

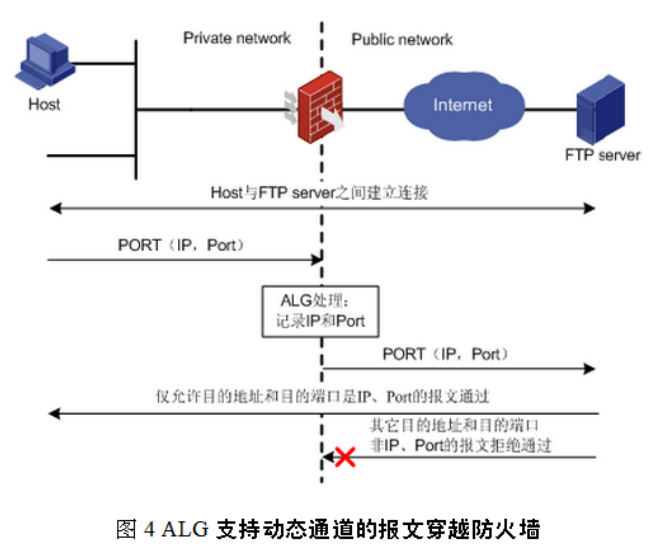

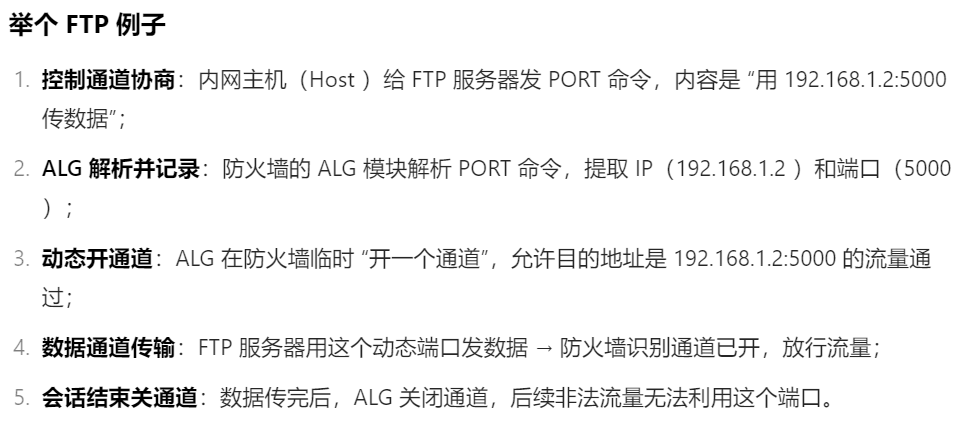

ALG应用层网关:

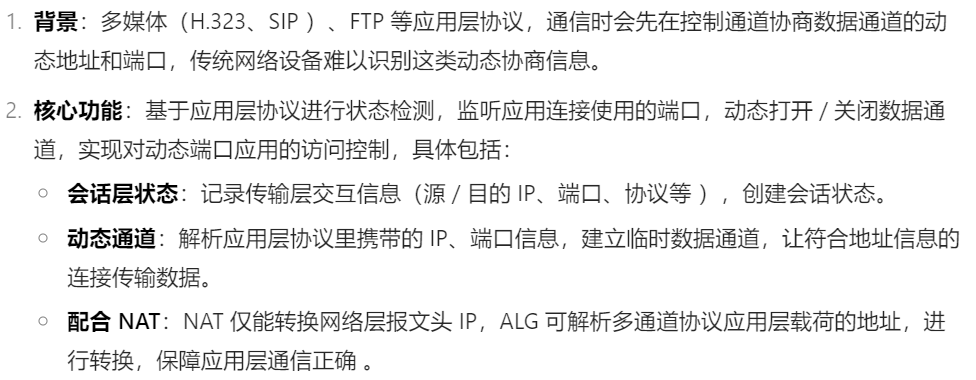

ALG(应用层网关)是网络安全里专为 "多通道应用协议" 设计的技术 ,解决防火墙 / NAT 无法识别应用层动态端口的问题,核心作用分 3 层:

ALG作用:

让防火墙 / NAT "看懂应用层协议",识别动态协商的端口和地址,临时开放安全通道,同时修正应用层里的地址信息,保障 FTP、视频通话等多通道协议能正常穿越防火墙 / NAT 通信。

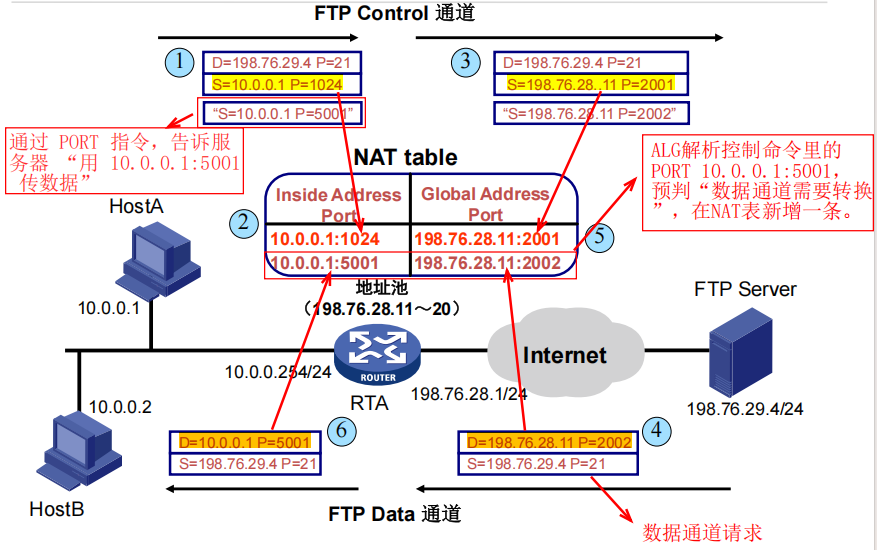

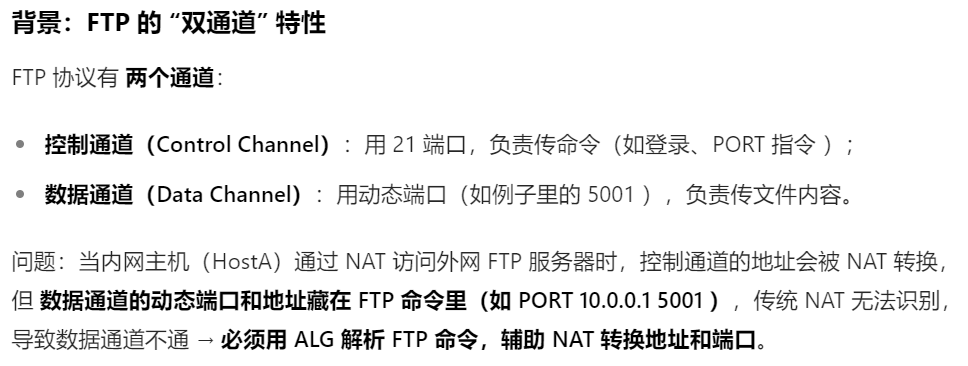

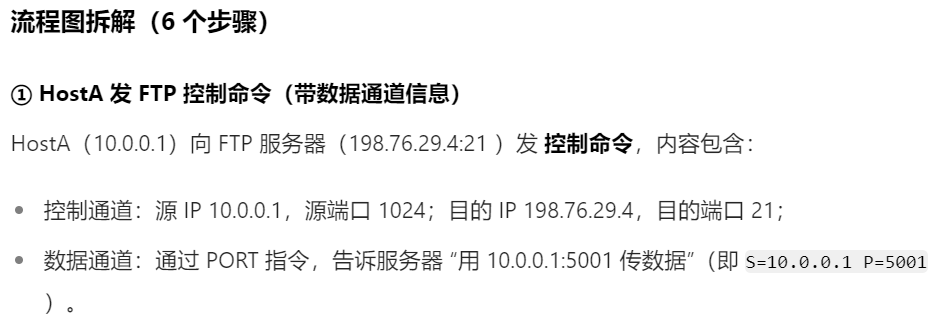

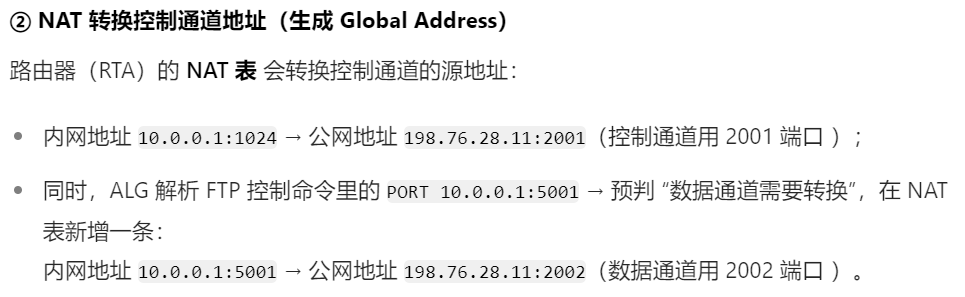

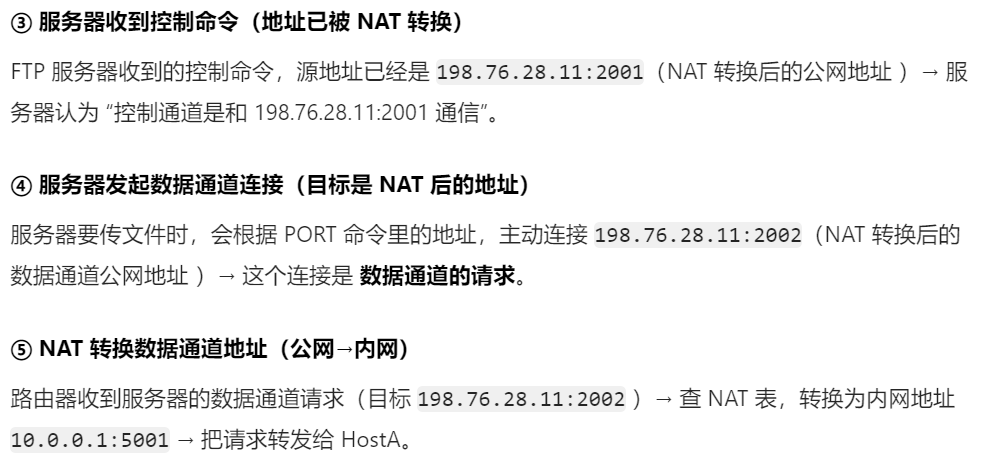

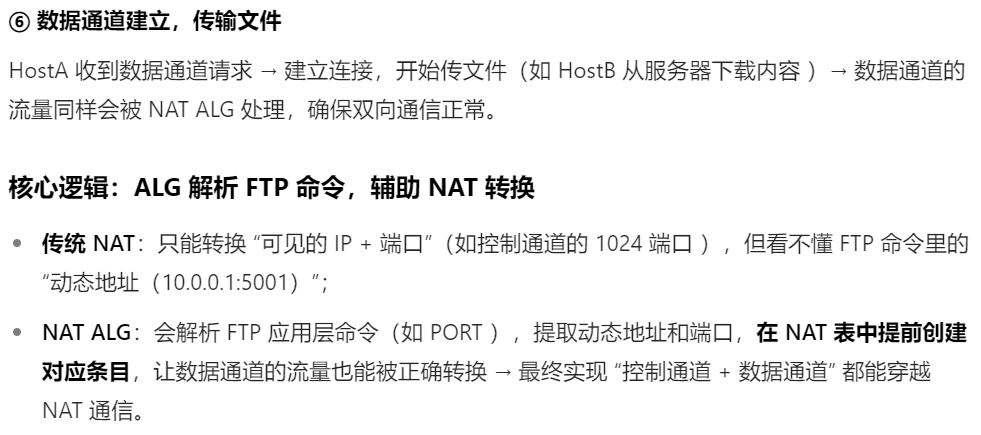

NAT+ALG:

这是 NAT ALG(网络地址转换 + 应用层网关) 配合 FTP 协议工作的完整流程,解决 "FTP 跨 NAT 时数据通道无法通信" 的问题:

NAT 负责 "网络层地址转换",ALG 负责 "应用层解析 FTP 命令,动态创建数据通道的 NAT 条目" ,两者配合让 FTP 协议能在跨 NAT 环境下正常工作,解决了 "双通道协议的动态端口转换难题" 。

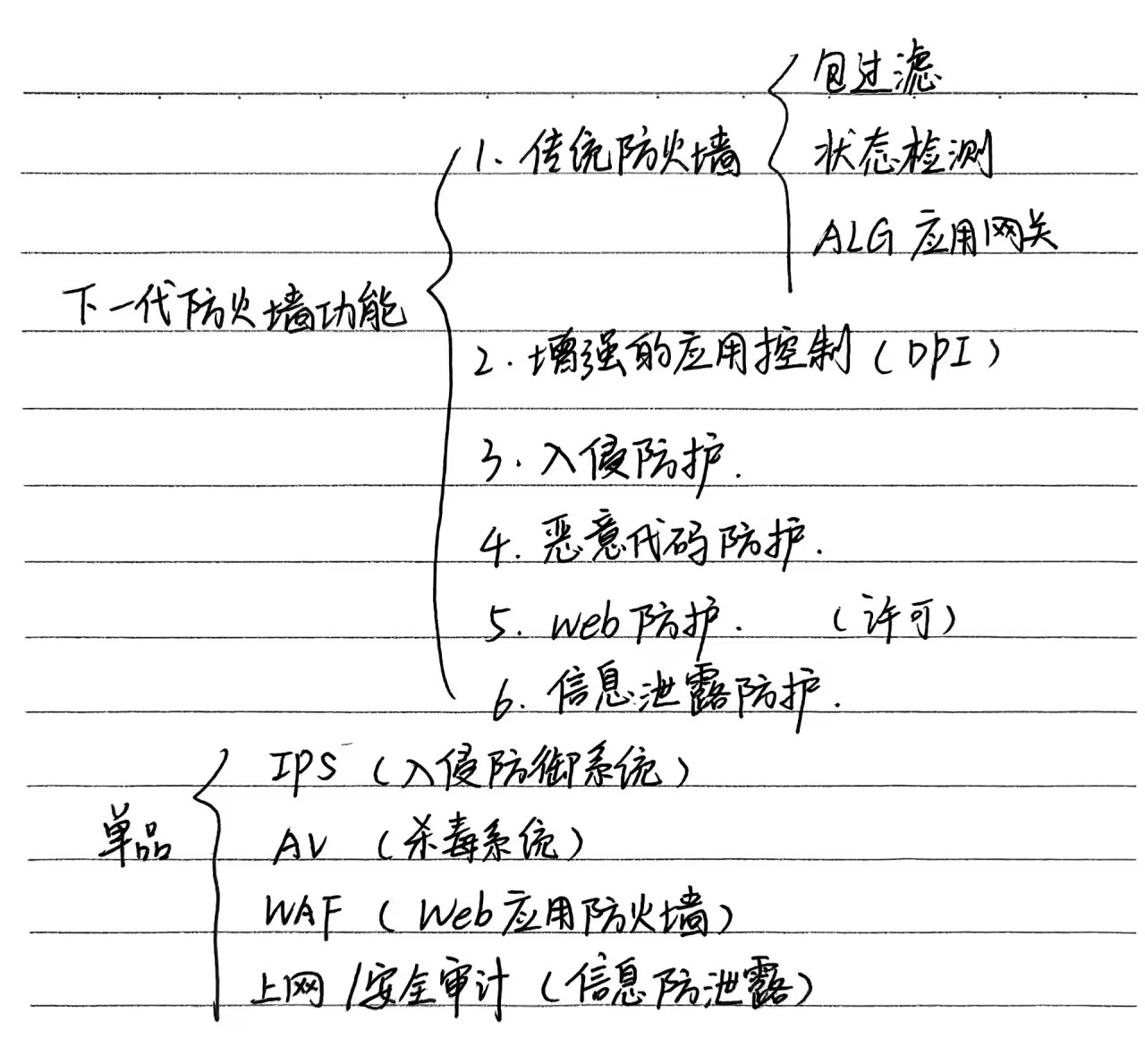

五、下一代防火墙概述:

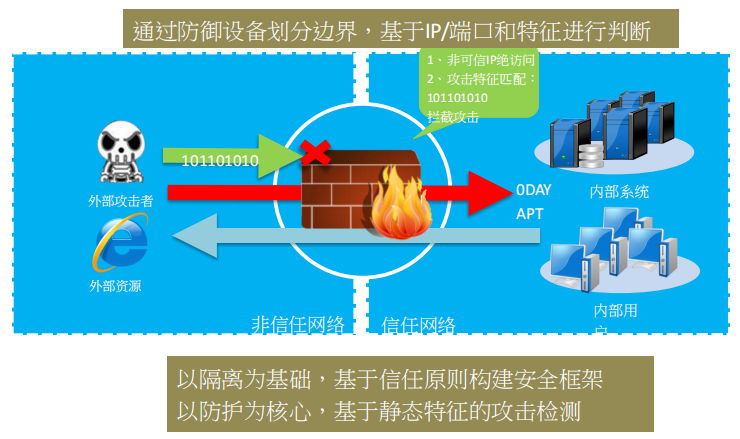

(1)传统防火墙防御模式:

通过防火墙等设备划分 "非信任网络(外部)" 与 "信任网络(内部)" 边界,基于 IP / 端口、攻击特征(如特定二进制串)静态检测拦截 ,拒绝非可信 IP 访问,匹配攻击特征(如 101101010 )则拦截 ,以隔离 为基础、静态特征防护为核心,但难应对 0DAY、APT 等新型动态攻击。

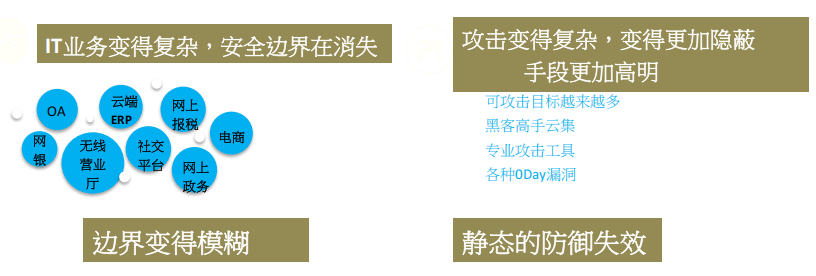

(2)IT"变化"带来的挑战:

- 业务侧:OA、云端 ERP 等多样业务使安全边界模糊消失,传统边界防护难适用。

- 攻击侧:攻击目标增多、手段隐蔽(黑客、工具、0Day 漏洞等),静态防御失效 。

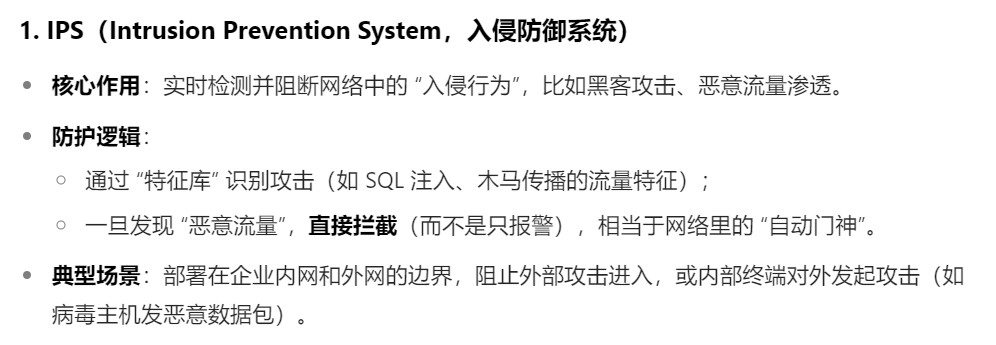

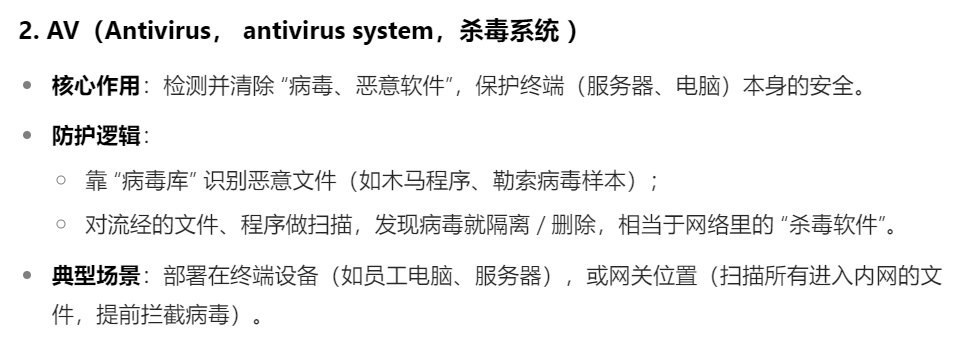

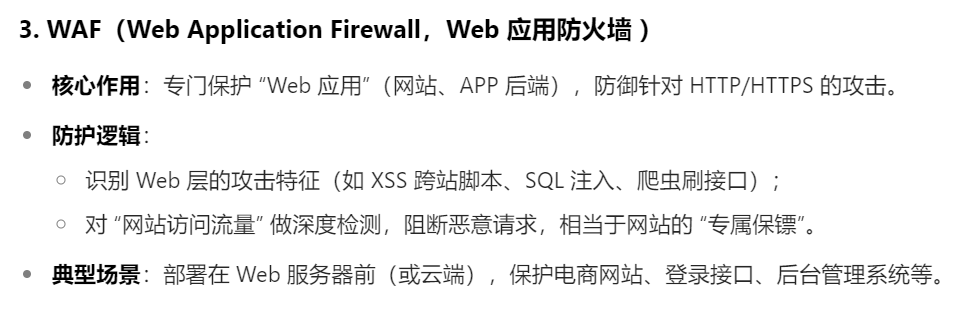

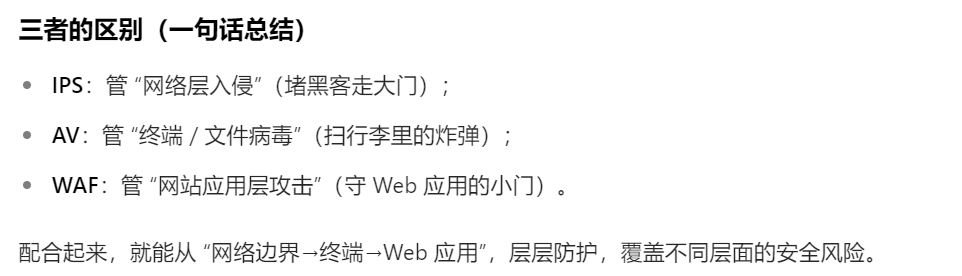

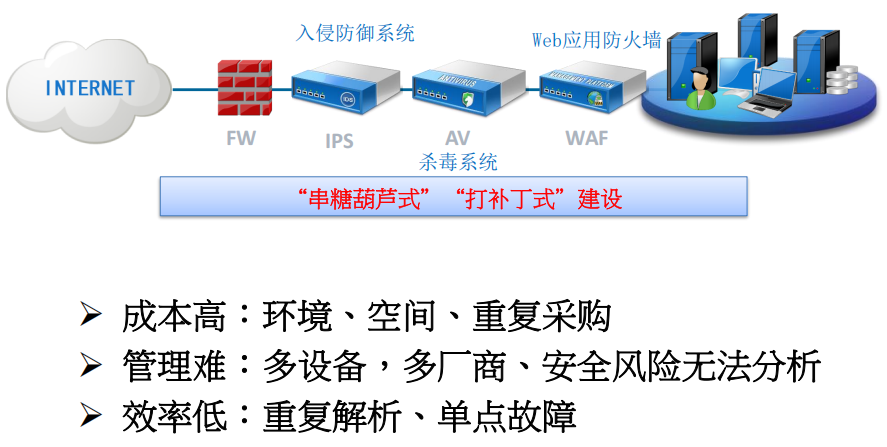

(3)传统安全产品的形态

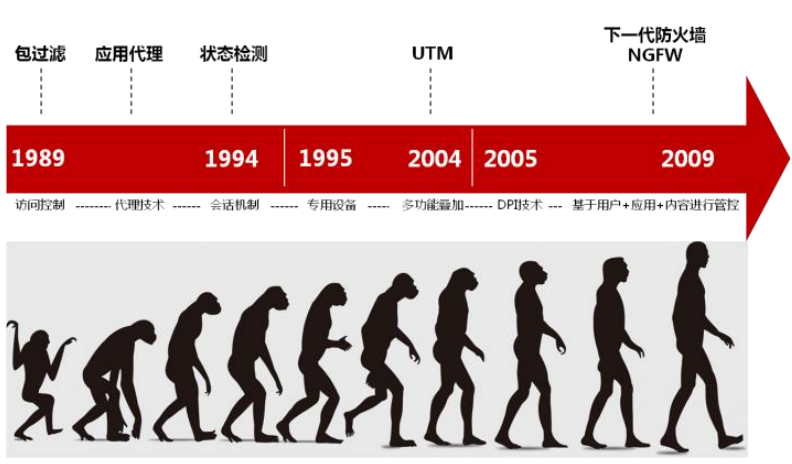

(4)防火墙的发展历程

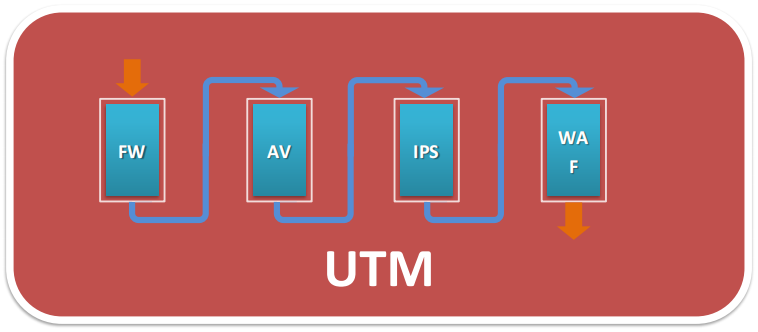

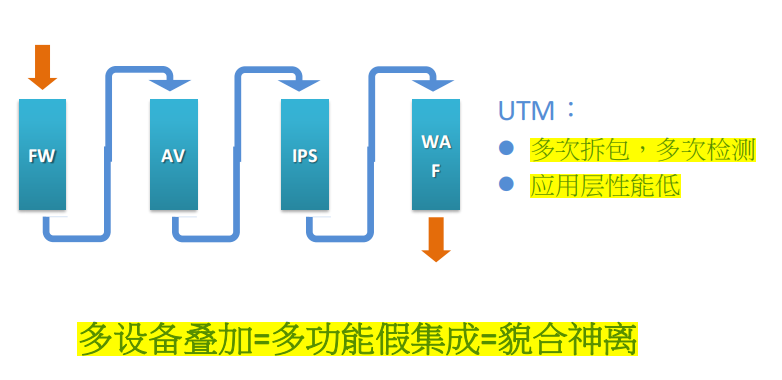

(5)传统的安全防护UTM

UTM存在问题:

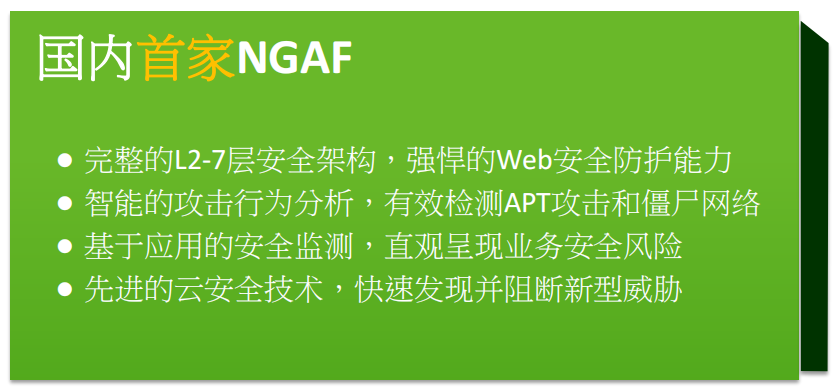

(6)深信服下一代防火墙NGAF

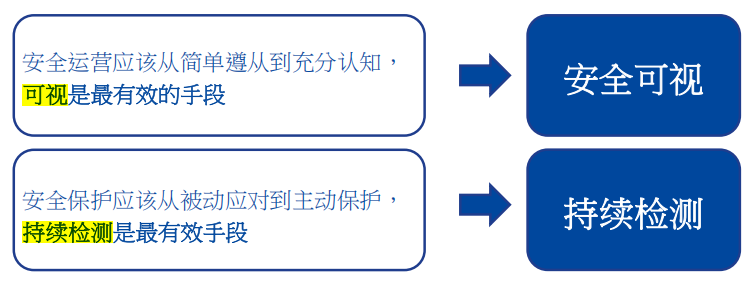

(7)下一代防火墙应对之法

(8)下一代防火墙总结

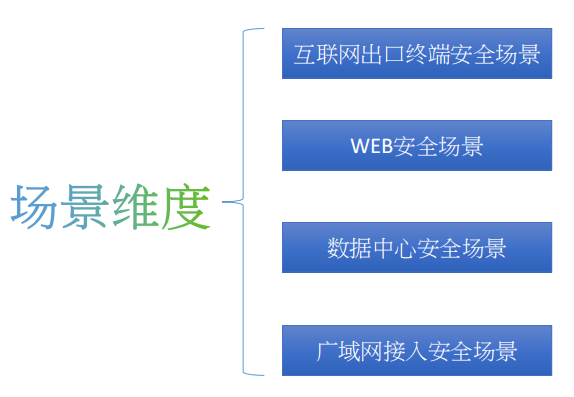

(9)下一代防火墙应用场景

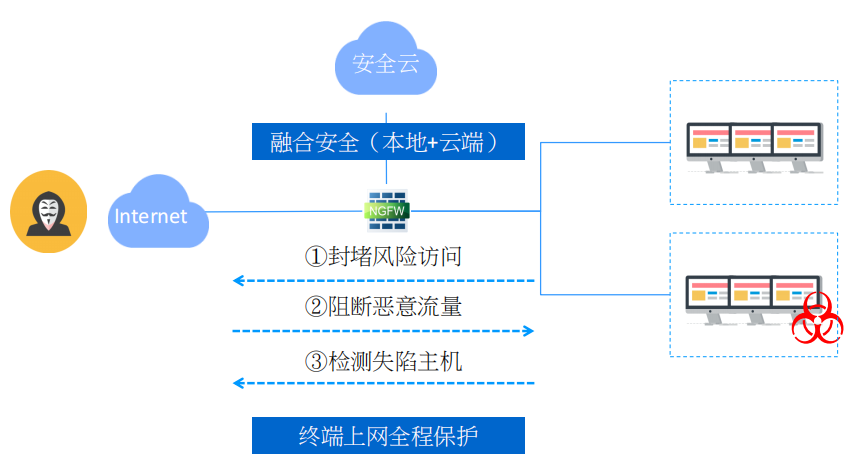

① 互联网出口终端安全场景:

② WEB安全场景:

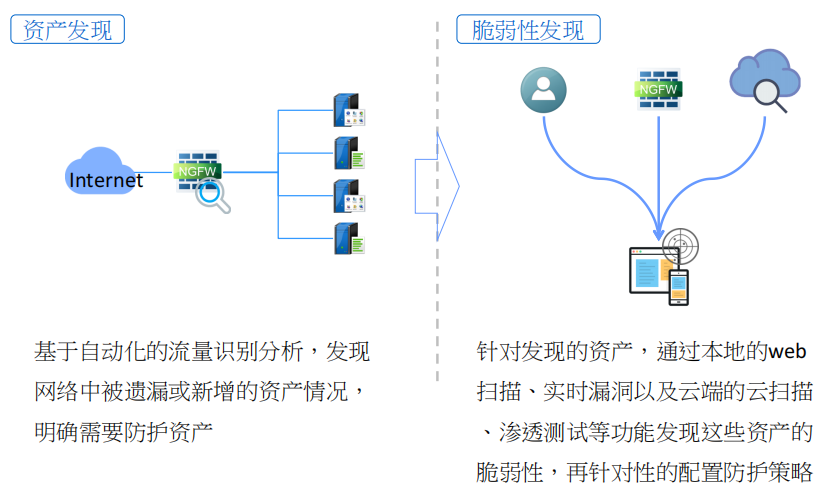

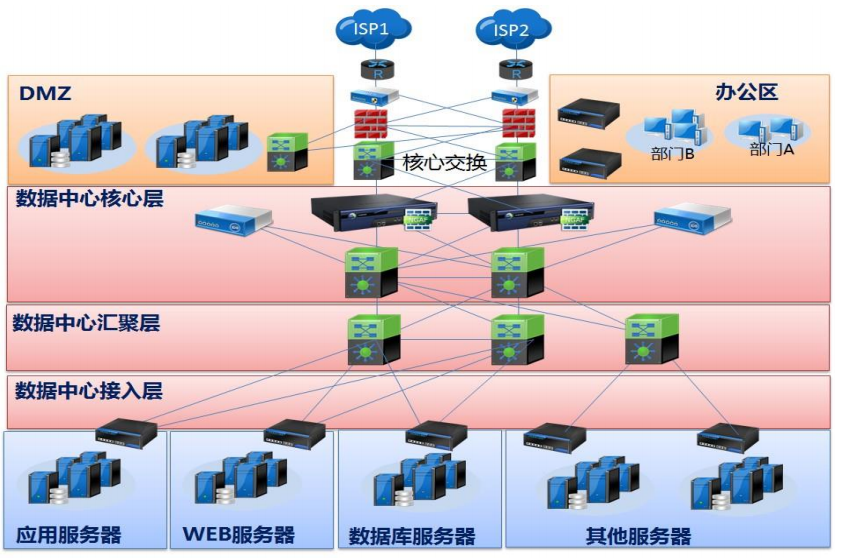

③ 数据中心安全场景:

④ 广域网接入安全场景: