服务器安全检测和防御技术

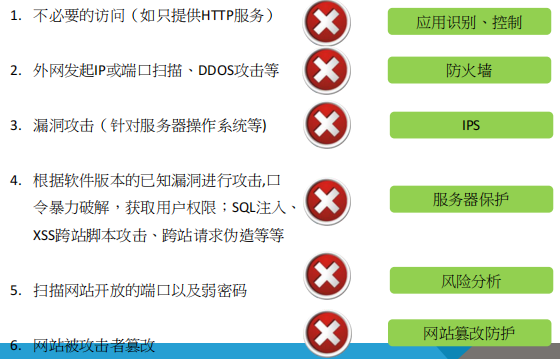

一 服务器安全风险

二 DOS攻击检测和防御技术

DOS+扫描一起用

1. DOS目的

- 消耗带宽

- 消耗服务器性能

- 引发服务器宕机

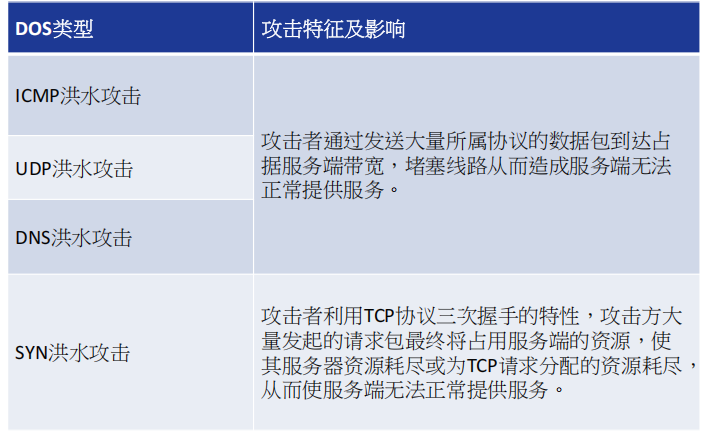

2. DOS类型

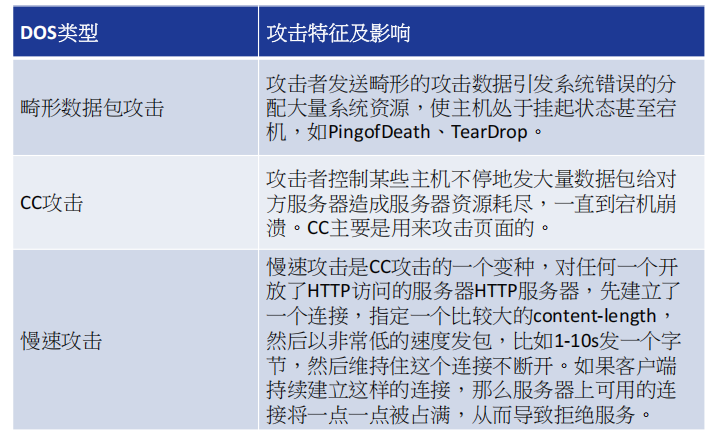

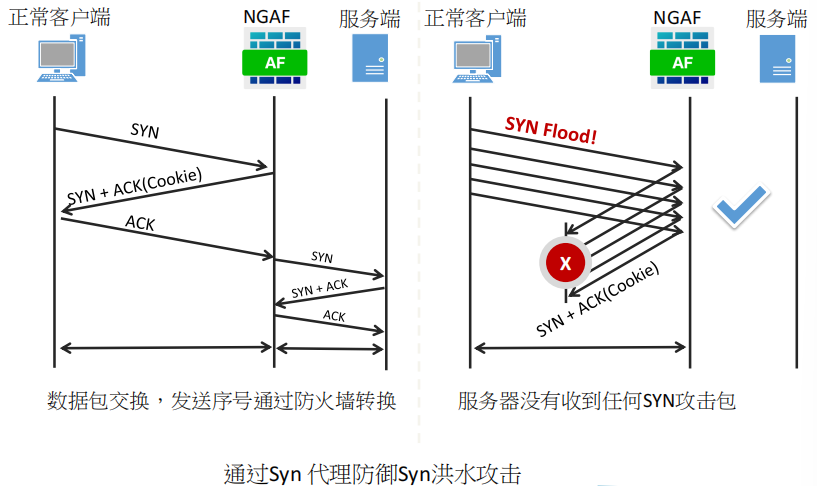

SYN Flood

SYN代理

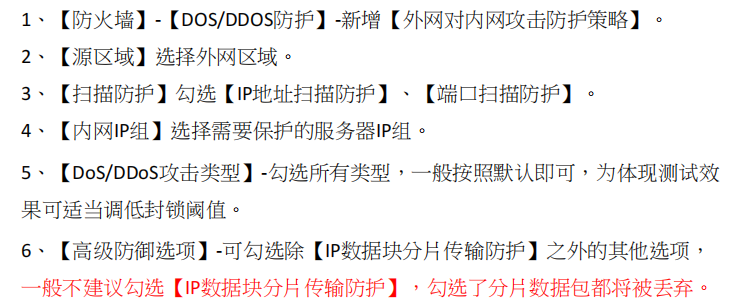

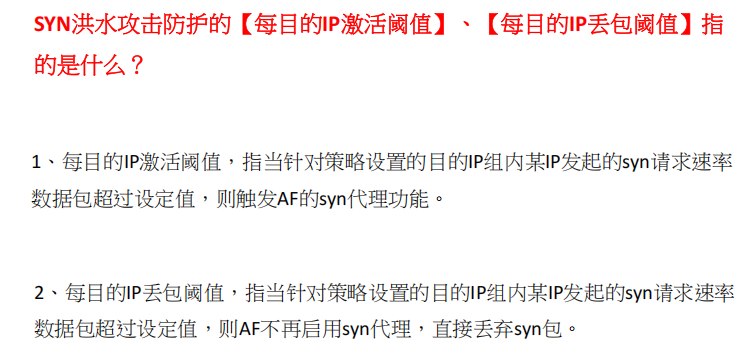

配置思路

思考总结

三 IPS入侵检测和

IPS:针对恶意代码和操作系统漏洞来进行

1. IDS/IPS

IDS:

- 即入侵检测系统,对网络、系统的运行状况进行监视,尽可能发现各种攻击企图、攻击行为或者攻击结果。

- 工作原理:

- 特征检测:将收集到的网络流量或系统行为数据与已知攻击的特征(也叫签名)进行比对。例如,对于 SQL 注入攻击,特征库中会记录常见的恶意 SQL 语句模式,当检测到符合该模式的流量时,就会发出警报。

- 异常检测:先建立正常网络或系统行为的基线模型,当检测到的行为与基线模型存在较大偏离时,就判断为可能的入侵行为。比如,正常情况下某台服务器的对外连接数较为稳定,若短时间内连接数剧增,就可能触发异常检测警报。

- 部署方式:一般采用并联(旁路镜像)的部署方式,就像在网络旁边架了一个 "监视器"。它通过镜像网络流量,对经过的数据包进行分析,不影响正常的网络通信。例如,在企业网络的核心交换机上设置端口镜像,将部分流量复制给 IDS 进行检测。

- 优势:不会对网络的正常运行造成直接影响,因为它不直接处理网络流量;能够记录大量的网络活动信息,为后续的安全审计和事件分析提供丰富的数据支持。

- 局限:被动检测,只能发现攻击并发出警报,无法实时阻止攻击;存在误报和漏报的可能性,因为特征库可能不全面,或者异常检测的阈值设置不合理。

IPS:

- 即入侵防御系统,可对网络、系统的运行状况进行监视,并可发现阻止各种攻击企图、攻击行为。

- 工作原理:与 IDS 类似,也采用特征检测和异常检测。但在检测到攻击时,IPS 会立即采取行动,如丢弃恶意数据包、阻断连接、重置会话等,防止攻击到达目标系统。

- 部署方式:通常采用串联的部署方式,就像在网络的必经之路上设置了一道 "关卡",所有的网络流量都要经过它的检查。例如,在防火墙和服务器之间串联部署 IPS,对进出服务器的流量进行实时检测和过滤。也有部分支持并联部署作为补充。

- 优势:能够主动防御,实时阻断攻击,降低攻击对系统造成损害的可能性;可以对攻击进行更深入的分析和处理,根据攻击类型和严重程度采取不同的应对策略。

- 局限:由于是串联部署,如果 IPS 自身出现故障或者性能瓶颈,可能会影响正常的网络通信;同样存在误报的风险,一旦误判并阻断正常流量,会对业务造成影响。

IDS/IPS对比

IPS常见防止入侵手段

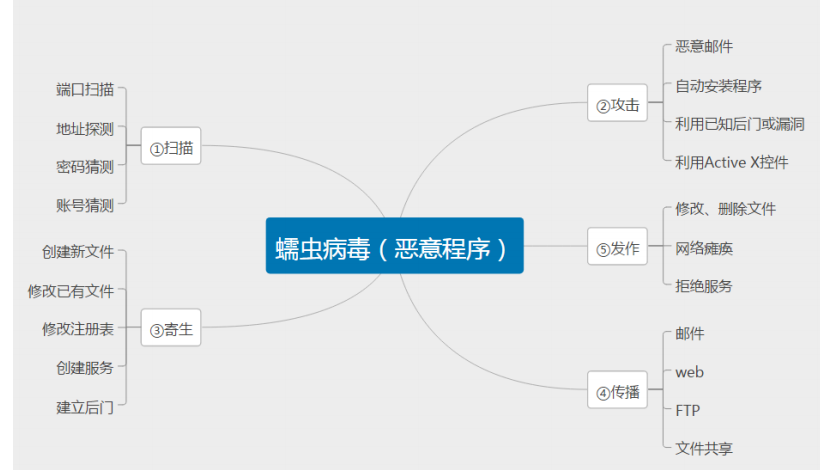

- worm蠕虫

- 网络设备、服务器漏洞

- 后门、木马、间谍软件

- 口令暴力破解

- 字典法:黑客通过各种手段所获取一些网络用户所经常使用的密码,集合在一起的的一个文本文件

- 规则破解:规则法是通过和账号或者用户的个人信息进行破解,如生日、电话等信息

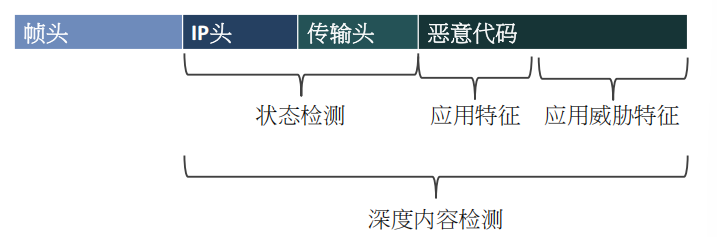

IPS防护原理

IPS通过对数据包应用层里的数据内容进行威胁特征检查,并与IPS规则库进行比对,如果匹配则拒绝该数据包,从而实现应用层IPS的防护

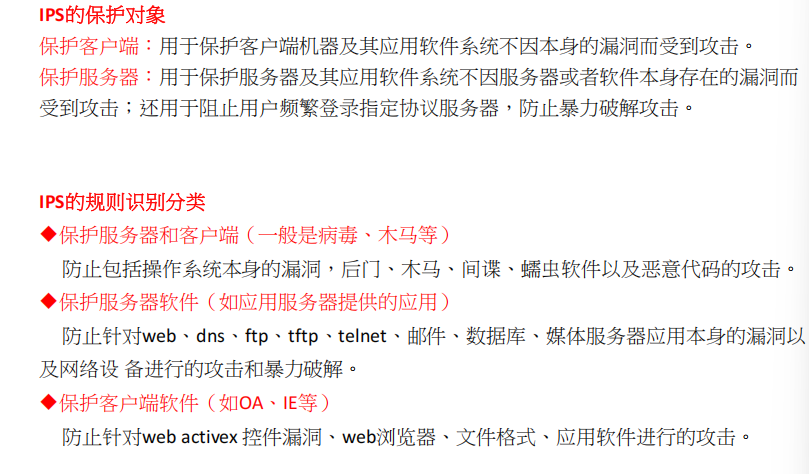

IPS防护方式

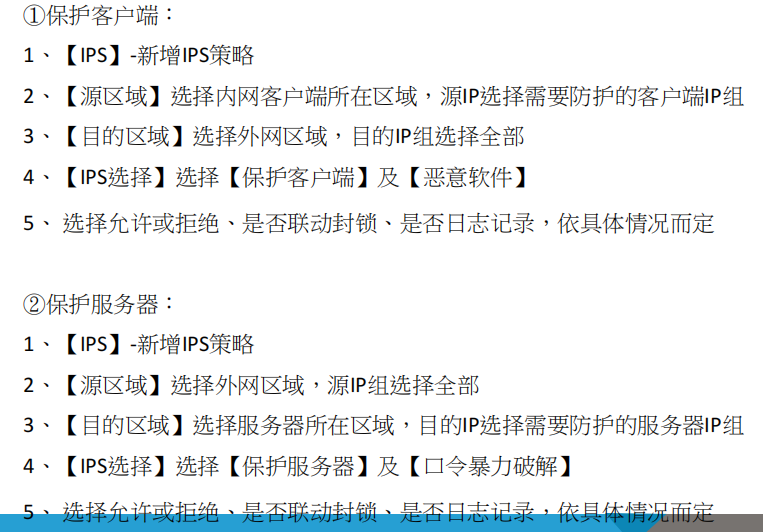

配置思路

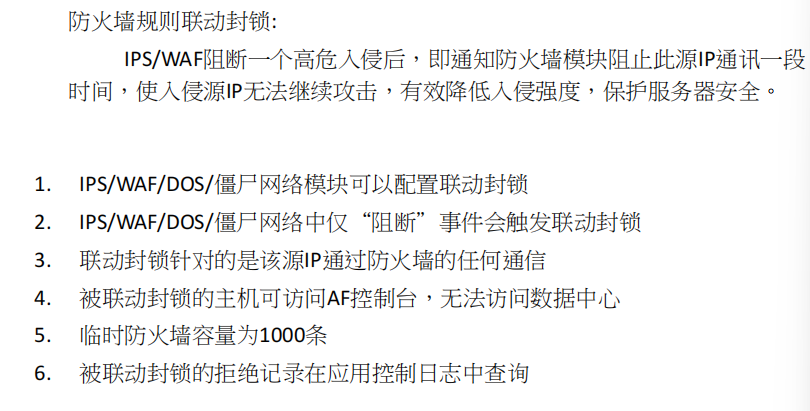

联动封锁

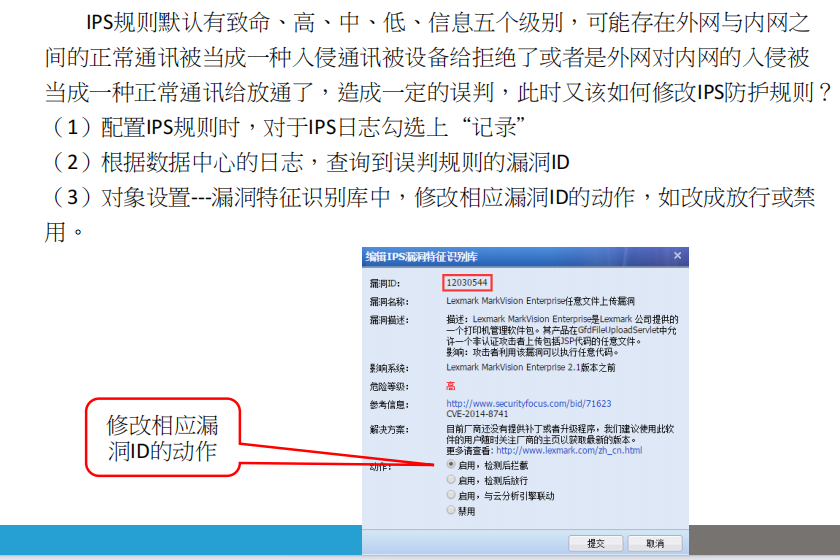

误判处置

注意事项

- 配置IPS保护客户端和服务器时,源区域为数据连接发起的区域。

- IPS保护客户端与保护服务器中的客户端漏洞和服务器漏洞规则是不同的,因为攻击者针对服务器和客户端会使用不同的攻击手段。

四 WEB攻击检测和防御技术

1. WAF定义

定义

即Web应用防护,主要用于保护Web服务器不受攻击,而导致软件服务中断或被远程控制。

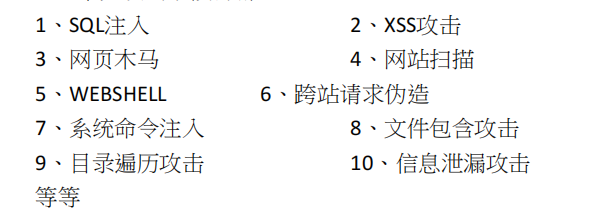

WAF常见的攻击手段

2. SQL注入

定义

就是通过把SQL命令插入到Web表单递交或输入域名或页面请求的查询字符串,最终达到欺骗服务器执行恶意的SQL命令。

攻击数据出现在哪

- Web提交数据一般有两种形式,一种是get,一种是post。

- Get的特点,提交的内容经过URI编码直接在url栏中显示

- Post的特点,提交的内容不会直接显示在url部分,会在post包的data字段中

什么内容是SQL注入攻击

SQL注入攻击可以根据其特点分为弱特征、注入工具特征、强特征三种。

若攻击:

类似这种select * from test,这个sql语句中,有两个关键字select和from执行了一个查询语句,其危险性相对强攻击较低;

注入工具攻击

利用一些专业的SQL注入工具进行攻击,这些工具的攻击都是具有固定数据流特征的。

强攻击

如insert into test values(lmj,123) 这个语句中有三个SQL关键字insert、into、values,并且这个语句操作可能导致在test表中添加lmj这个用户,这种语句被认为是危险的;

- 包含三个及以上的SQL关键字,并且这三个关键字组合起来能够成为一条合法的SQL语句。

- 包含任何的SQL关键字连词,这些连词包括union. ";", and, or等,并且采取了常用的sql注入方法来运用这些连词,如数据包中存在 and 1=1 会被认为是强特征

3. CSRF攻击

定义

跨站点请求伪造,攻击者盗用了你的身份,以你的名义发送恶意请求,对服务器来说这个请求是完全合法的,但是却完成了攻击者所期望的一个操作,比如以你的名义发送邮件、发消息,盗取你的账号,添加系统管理员,甚至于购买商品、虚拟货币转账等。

4. 信息泄露攻击

定义

信息泄露漏洞是由于在没有正确处理一些特殊文件,通过访问这些文件或者路径,可以泄露web服务器的一些敏感信息,如用户名、密码、源代码、服务器信息、配置信息。

常见的信息泄露

- 应用错误信息泄露

- 备份文件信息泄露

- web服务器缺省页面信息泄露

- 敏感文件信息泄露

- 目录信息泄露

信息泄露的几种原因

- web服务器配置存在问题

- web服务器本身存在漏洞

- web网站的脚本编写存在问题

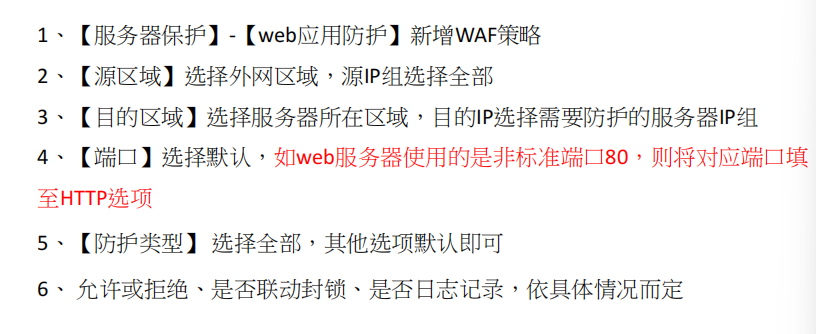

配置思路

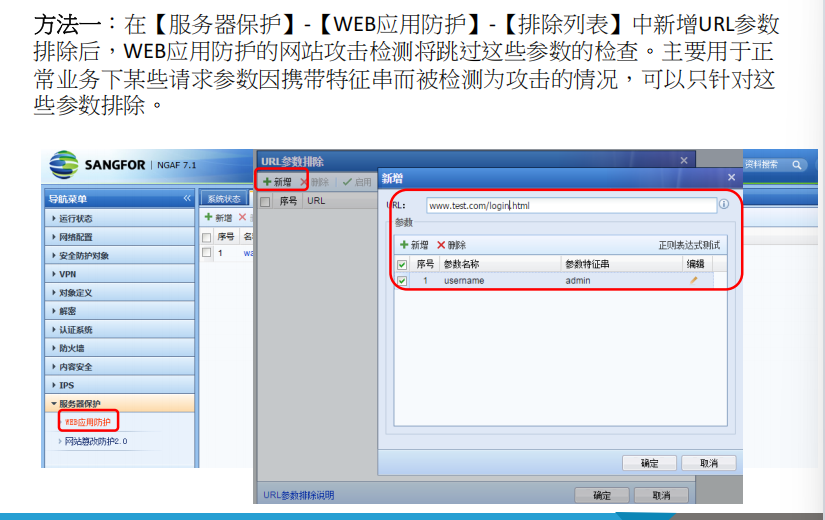

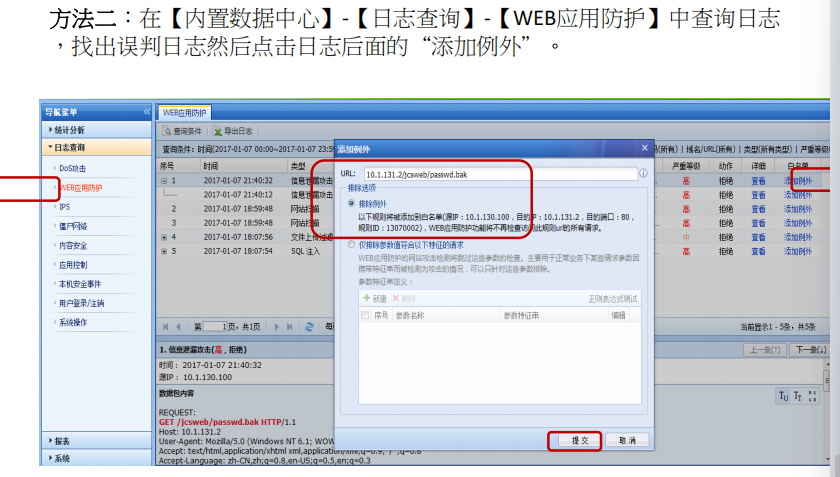

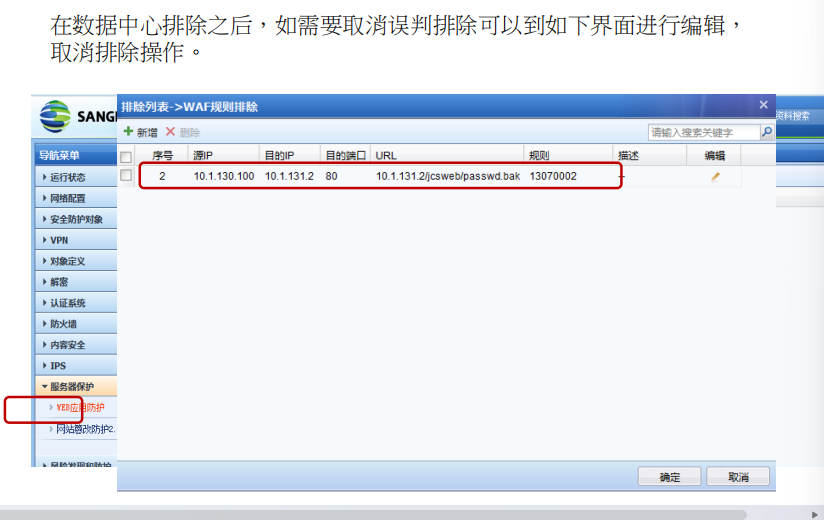

误判处置

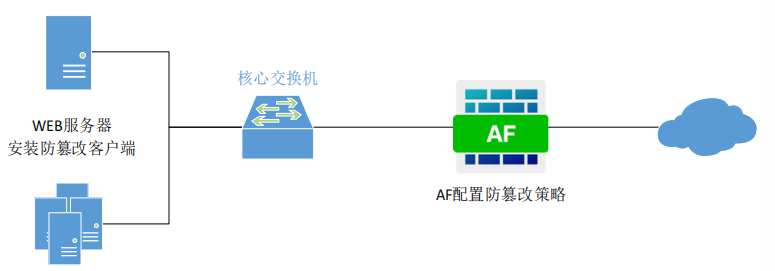

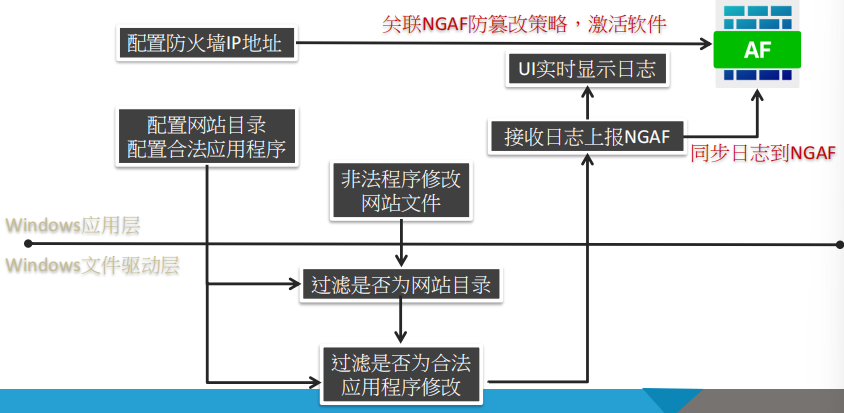

五 网页防篡改技术

根据文件监控、二次认证来做

深信服网页防篡解决方案采用文件保护系统+下一代防火墙 紧密结合,文件监控+二次认证功能紧密联动,保证网站内容不被篡改,其中文件保护系统采用了业界防篡改技术中最先进的文件过滤驱动技术。

文件监控

在服务端上安装驱动级的文件监控软件,监控服务器上的程序进程对网站目录文件进行的操作,不允许的程序无法修改网站目录内的内容

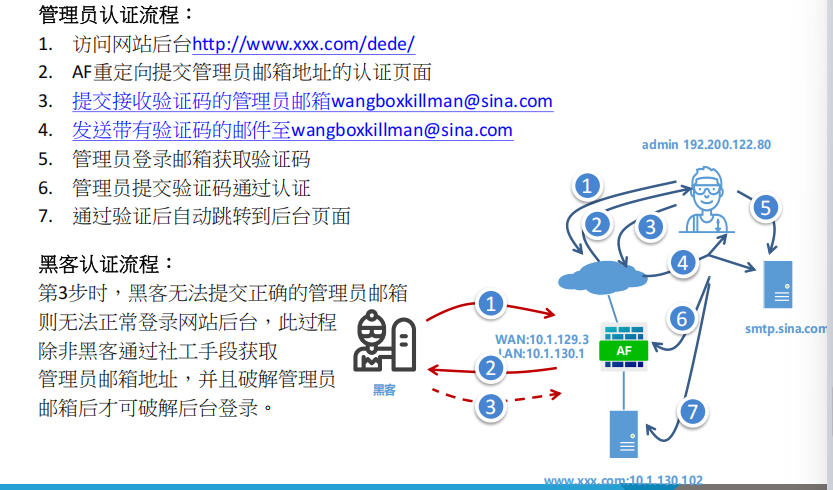

二次认证

配置思路

注意事项