一 实验设备

1、 CISCO 路由器 2 台

二 实验拓扑图

三 实验配置

1**、R1**路由器上连通性配置

R1(config)#interface e0/0

R1(config-if)#ip address 192.168.1.2 255.255.255.0

R1(config-if)#no shutdown

R1(config)#interface e1/0

R1(config-if)#ip address 10.1.20.1 255.255.255.0

R1(config-if)#no shutdown

R1(config)#ip route 0.0.0.0 0.0.0.0 192.168.1.1

2、R2**路由器上连通性配置

R2(config)#interface e0/0

R2(config-if)#ip address 192.168.2.2 255.255.255.0

R2(config-if)#no shutdown

R2(config)#interface e1/0

R2(config-if)#ip address 10.1.36.1 255.255.255.0

R2(config-if)#no shutdown

R2(config)#ip route 0.0.0.0 0.0.0.0 192.168.2.1

3、R1**路由器 IpSec配置

R1(config)#crypto isakmp enable (optional)默认启用

4、R1**路由器 IpSec isakmp配置(阶段一的策略)

R1(config)#crypto isakmp policy 10

R1(config-isakmp)#hash md5

R1(config-isakmp)#authentication pre-share

R1(config-isakmp)#encryption 3des

R1(config-isakmp)#group 2

5、R1**路由器 Pre-Share认证配置

R1(config)#crypto isakmp key cisco address 0.0.0.0

6、R1**路由器 IpSec变换集配置(阶段二的策略)

R1(config)#crypto ipsec transform-set cisco esp-3des esp-md5-hmac

R1 (cfg-crypto-trans)#mode tunnel

7、R1 配置动态 MAP

R1(CONFIG)# crypto dynamic-map ruijie 10

R1(config-crypto-map)#set transform-set cisco

8、R1**路由器静态加密图并绑定动态 map:

众元网络R1(config)#crypto map cisco 10 ipsec-isakmp dynamic ruijie

9、R1**路由器静态加密图绑定到接口

R1(config)#interface e0/0

R1(config-if)#crypto map cisco

10、

R2路由器 IpSec配置

R2(config)#crypto isakmp enable (optional)默认启用

11、

R2路由器 IpSec isakmp配置(阶段一的策略)

R2(config)#crypto isakmp policy 10

R2(config-isakmp)#hash md5

R2(config-isakmp)#authentication pre-share

R2(config-isakmp)#encryption 3des

R2(config-isakmp)#group 2

12、

R2路由器 Pre-Share认证配置

R2(config)#crypto isakmp key cisco address 192.168.1.2

13、

R2路由器 IpSec变换集配置(阶段二的策略)

R2(config)#crypto ipsec transform-set cisco esp-3des esp-md5-hmac

R2(cfg-crypto-trans)#mode tunnel

14、**

R2路由器加密图的配置

R2(config)#crypto map cisco 10 ipsec-isakmp

R2(config-crypto-map)#set peer 192.168.1.2

R2(config-crypto-map)#set transform-set cisco

R2(config-crypto-map)#match address 101

15**、**

R2****路由器定义感兴趣流量

R2(config)#access-list 101 permit ip 10.1.36.0 0.0.0.255 10.1.20.0 0.0.0.255

16**、**

R2路由器加密图绑定到接口

R2(config)#interface e0/0

R2(config-if)#crypto map cisco

四 实验总结

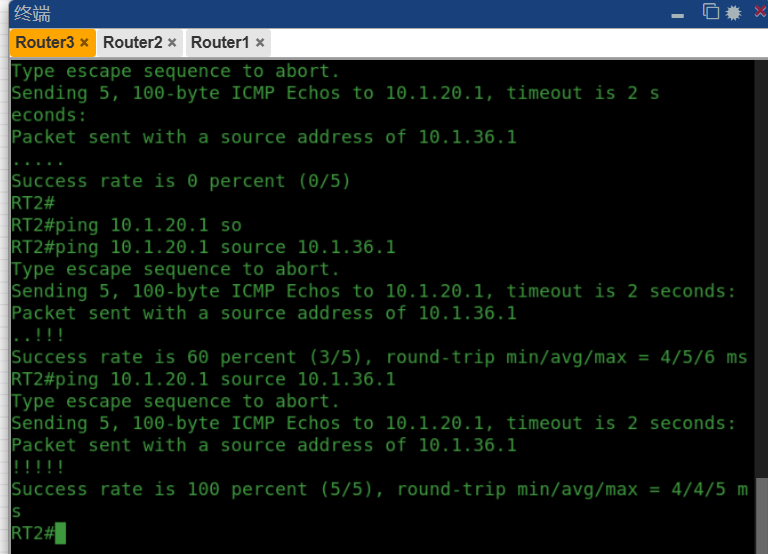

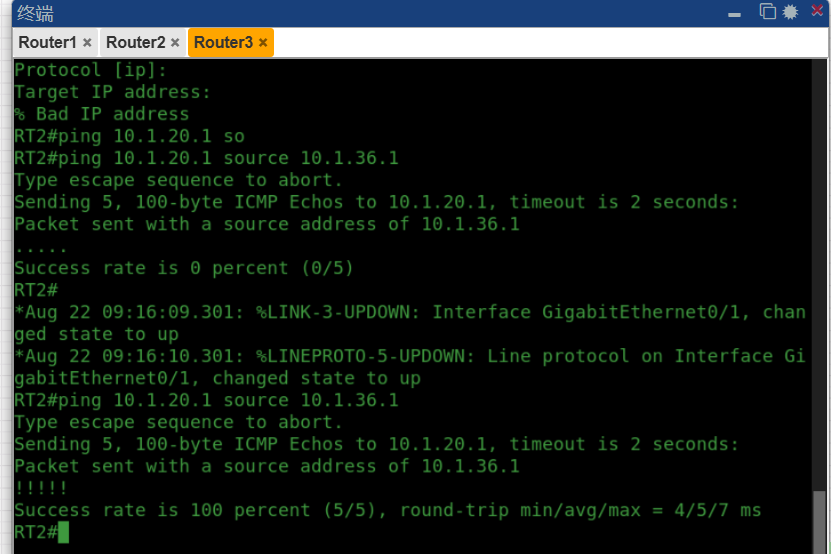

1、ping 10.1.20.1 source 10.1.36.1

2、show crypto ipsec sa

3、show crypto engine connections active

4、debug crypto isakmp

5、debug crypto ipsec

6. clear crypto sa

实验三 Cisco IOS Site-to-Site Pre-share Key VPN

一 实验设备

1、 路由器 3 台,

二 实验拓扑图

三 实验配置

1**、R1**路由器上连通性配置

R1(config)#interface e0/0

R1(config-if)#ip address 192.168.1.2 255.255.255.0

R1(config-if)#no shutdown

R1(config)#interface e1/0

R1(config-if)#ip address 10.1.20.1 255.255.255.0

R1(config-if)#no shutdown

R1(config)#ip route 0.0.0.0 0.0.0.0 192.168.1.1

2、R2**路由器上连通性配置

R2(config)#interface e0/0

R2(config-if)#ip address 192.168.2.2 255.255.255.0

R2(config-if)#no shutdown

R2(config)#interface e1/0

R2(config-if)#ip address 10.1.36.1 255.255.255.0

R2(config-if)#no shutdown

R2(config)#ip route 0.0.0.0 0.0.0.0 192.168.2.1

3、R1**路由器 IpSec配置

R1(config)#crypto isakmp enable (optional)默认启用

4、R1**路由器 IpSec isakmp配置(阶段一的策略)

R1(config)#crypto isakmp policy 10

R1(config-isakmp)#hash md5

R1(config-isakmp)#authentication pre-share

R1(config-isakmp)#encryption 3des

R1(config-isakmp)#group 2

5、R1 路由器 Pre-Share 认证配置以及野蛮模式 :

R1(config)#crypto keyring ruijie //定义密钥链 ruijie

R1(conf-keyring)#pre-shared-key hostname cisco key ruijie123456 //cisco 为对端 ID,ruijie123456

为 Pre-Share 密钥

6、R1 配置 isakmp profile:

R1(config)#crypto isakmp profile rj

R1(conf-isa-prof)#keyring ruijie //调用 ruijie 密钥链

R1(conf-isa-prof)#match identity host cisco //cisco 为对端 ID

R1(conf-isa-prof)#initiate mode aggressive //可选,开启野蛮模式。

众元网络7、R1**路由器 IpSec变换集配置(阶段二的策略)

R1(config)#crypto ipsec transform-set cisco esp-3des esp-md5-hmac

R1 (cfg-crypto-trans)#mode tunnel

8、R1 配置动态 MAP

R1(CONFIG)# crypto dynamic-map ruijie 10

R1(config-crypto-map)#set transform-set cisco

R2(config-crypto-map)#set isakmp-profile rj 调用 profile

9、R1**路由器静态加密图并绑定动态 map:

R1(config)#crypto map cisco 10 ipsec-isakmp dynamic ruijie

10、

R1路由器静态加密图绑定到接口

R1(config)#interface e0/0

R1(config-if)#crypto map cisco

11、

R2路由器 IpSec配置

R2(config)#crypto isakmp enable (optional)默认启用

12、**

R2路由器 IpSec isakmp配置(阶段一的策略)

R2(config)#crypto isakmp policy 10

R2(config-isakmp)#hash md5

R2(config-isakmp)#authentication pre-share

R2(config-isakmp)#encryption 3des

R2(config-isakmp)#group 2

13**、**

R2 路由器 Pre-Share 认证配置以及使用积极模式:

R2config)# crypto isakmp peer address 192.168.1.2 //R2 为发起者,此时为对端 IP

R2(config-isakmp-peer)#set aggressive-mode password ruijie123456

R2(config-isakmp-peer)# set aggressive-mode client-endpoint fqdn cisco

(使用 FQDN 全域名作为自己的身份,如:cisco)

14**、**

R2路由器 IpSec变换集配置(阶段二的策略)

R2(config)#crypto ipsec transform-set cisco esp-3des esp-md5-hmac

R2(cfg-crypto-trans)#mode tunnel

15**、**

R2路由器加密图的配置

R2(config)#crypto map cisco 10 ipsec-isakmp

R2(config-crypto-map)#set peer 192.168.1.2

R2(config-crypto-map)#set transform-set cisco

R2(config-crypto-map)#match address 101

16**、**

R2****路由器定义感兴趣流量

R2(config)#access-list 101 permit ip 10.1.36.0 0.0.0.255 10.1.20.0 0.0.0.255

17**、**

R2路由器加密图绑定到接口

R2(config)#interface e0/0

R2(config-if)#crypto map cisco

四 实验总结

1、ping 10.1.20.1 source 10.1.36.1

2、show crypto ipsec sa

众元网络3、show crypto engine connections active

4、debug crypto isakmp

5、debug crypto ipsec

众

实验二 Cisco IOS Site-to-Site Pre-share Key

2301_801673012025-08-25 15:57

相关推荐

DianSan_ERP7 天前

电商API接口全链路监控:构建坚不可摧的线上运维防线呉師傅7 天前

火狐浏览器报错配置文件缺失如何解决#操作技巧#2501_946205527 天前

晶圆机器人双臂怎么选型?适配2-12寸晶圆的末端效应器有哪些?linux kernel7 天前

第七部分:高级IO数字护盾(和中)7 天前

BAS+ATT&CK:企业主动防御的黄金组合~远在太平洋~7 天前

Debian系统如何删除多余的kernelunfeeling_8 天前

Keepalived实验坐吃山猪8 天前

OpenClaw04_Gateway常见问题上海云盾商务经理杨杨8 天前

2025年重大网络安全事件回顾与趋势分析kylezhao20198 天前

C# 的开闭原则(OCP)在工控上位机开发中的具体应用