该靶场包含搜索功能中的一个简单的反映型跨站点脚本漏洞,执行调用该函数的跨站点脚本攻击alert。

在深入靶场实践之前,我们先理解几个关键概念:

-

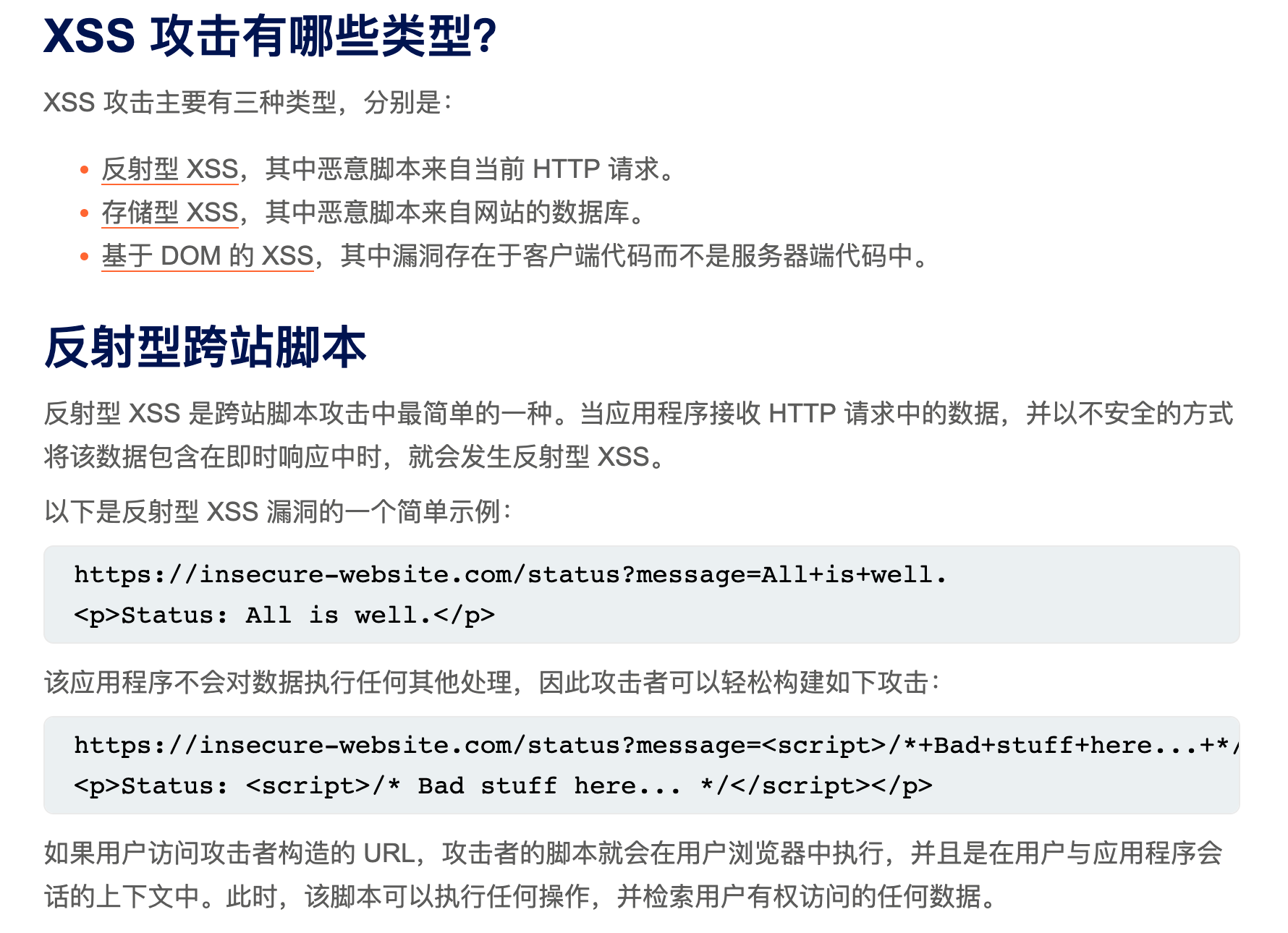

跨站脚本攻击 (Cross-Site Scripting - XSS): XSS 是一种网络安全漏洞,攻击者通过它将恶意脚本注入到其他用户会浏览的网页中。当其他用户访问这个被注入了恶意脚本的页面时,脚本就会在他们的浏览器中执行。这可能导致盗取用户 cookie、会话令牌,或者在用户不知情的情况下,以他们的名义执行某些操作。

-

反射型 XSS (Reflected XSS) : 这是 XSS 攻击的一种类型。在这种攻击中,恶意脚本作为请求的一部分被发送到服务器,然后服务器将这个脚本"反射"回用户的浏览器并执行。它通常通过一个包含恶意脚本的链接来实现。用户必须点击这个特制的链接,攻击才能成功。

-

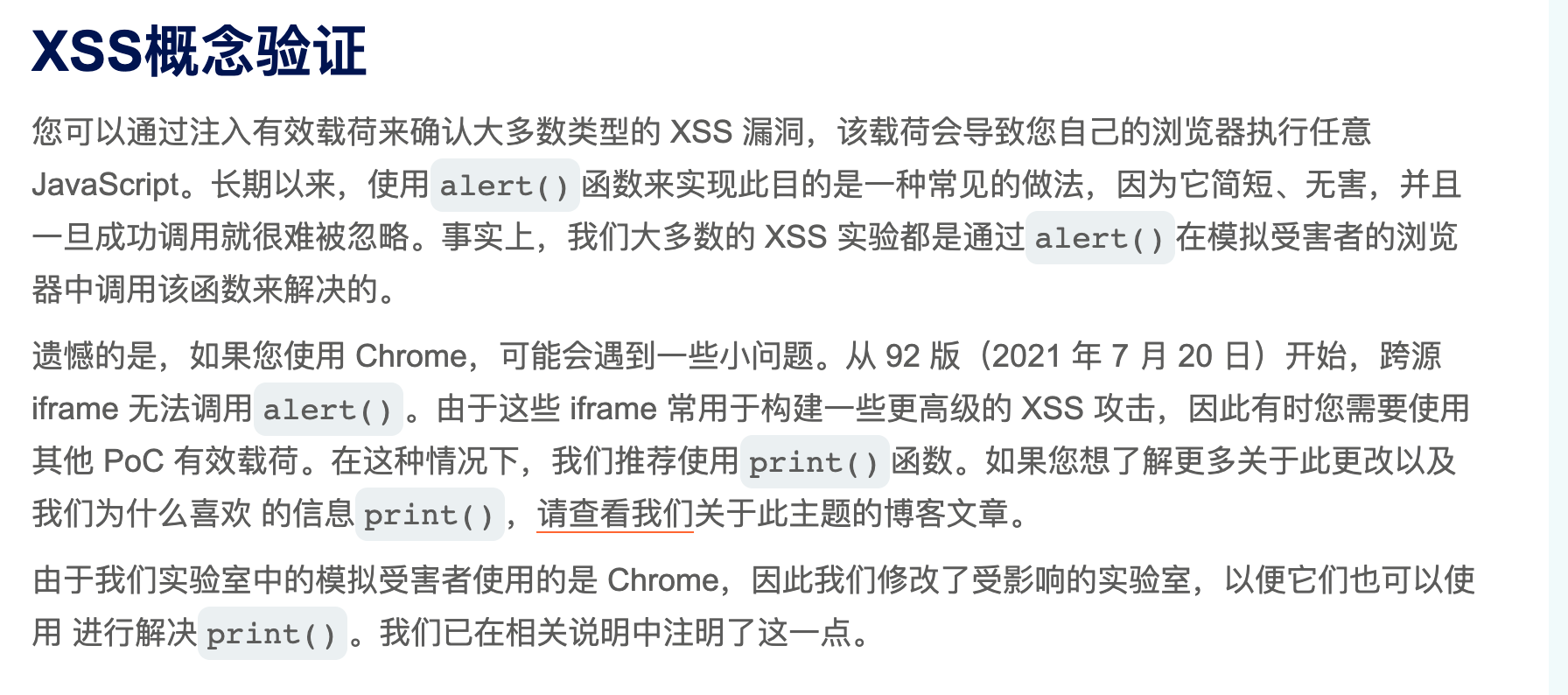

alert()函数 :alert()是 JavaScript 中的一个内置函数,它会在浏览器中弹出一个带有指定消息的警告框。在 XSS 漏洞测试中,alert()经常被用作一个简单的"概念验证"(Proof of Concept - PoC)。如果alert()能够成功执行,就证明了该页面存在 XSS 漏洞,并且可以执行任意 JavaScript 代码。

一、攻击场景分析

在这个靶场中,场景非常典型:

-

目标应用: 一个带有搜索功能的网页。

-

功能: 用户在搜索框中输入关键词,点击搜索后,页面会显示类似"您搜索的关键词是:[用户输入的内容]"的结果。

-

漏洞: 网站的后端开发者没有对用户在搜索框中输入的内容进行充分的过滤或编码,就直接将其嵌入到返回的 HTML 页面中。

二、攻击步骤详解

下面是执行此攻击的详细步骤:

第一步:发现和探测漏洞

-

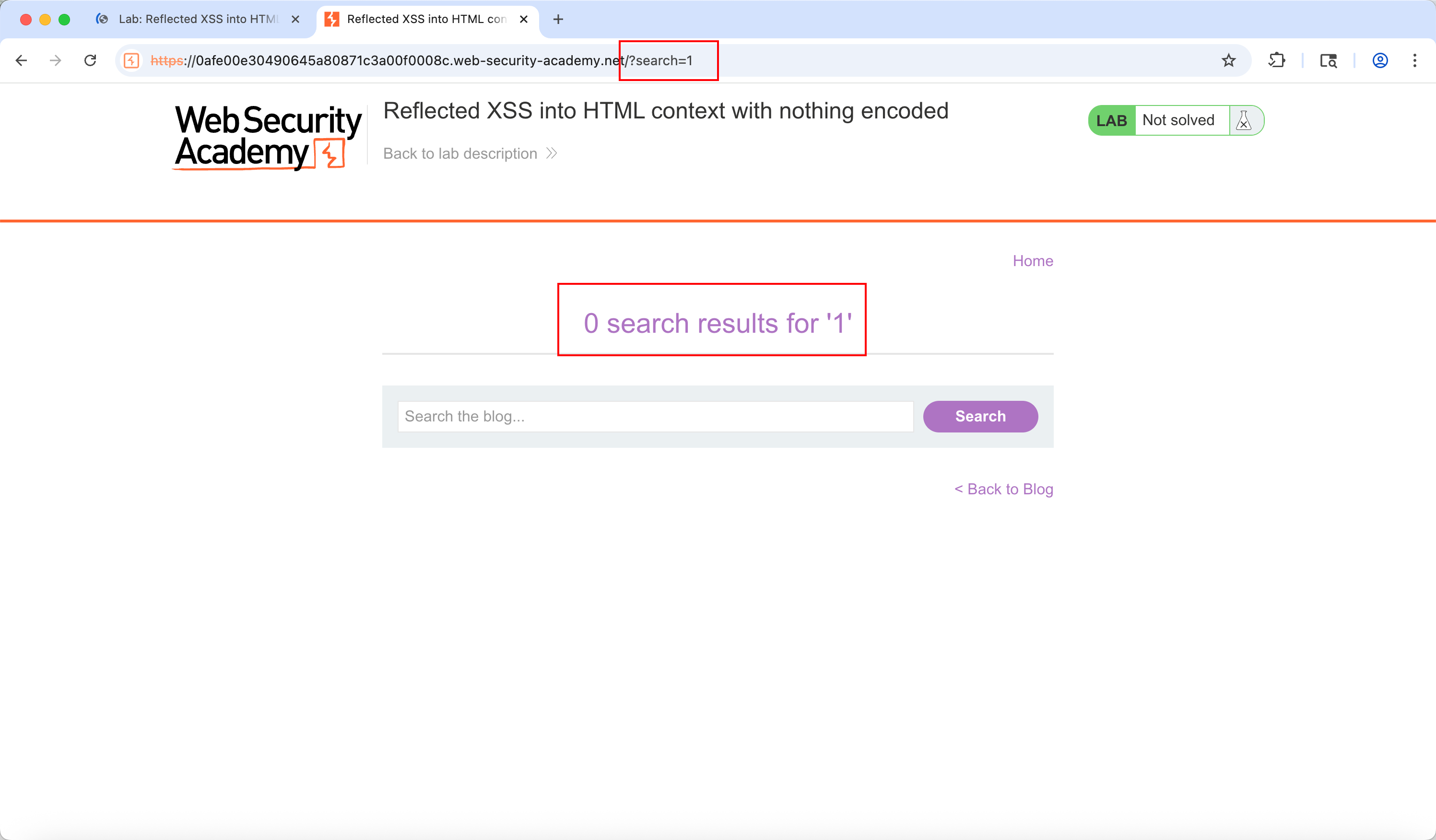

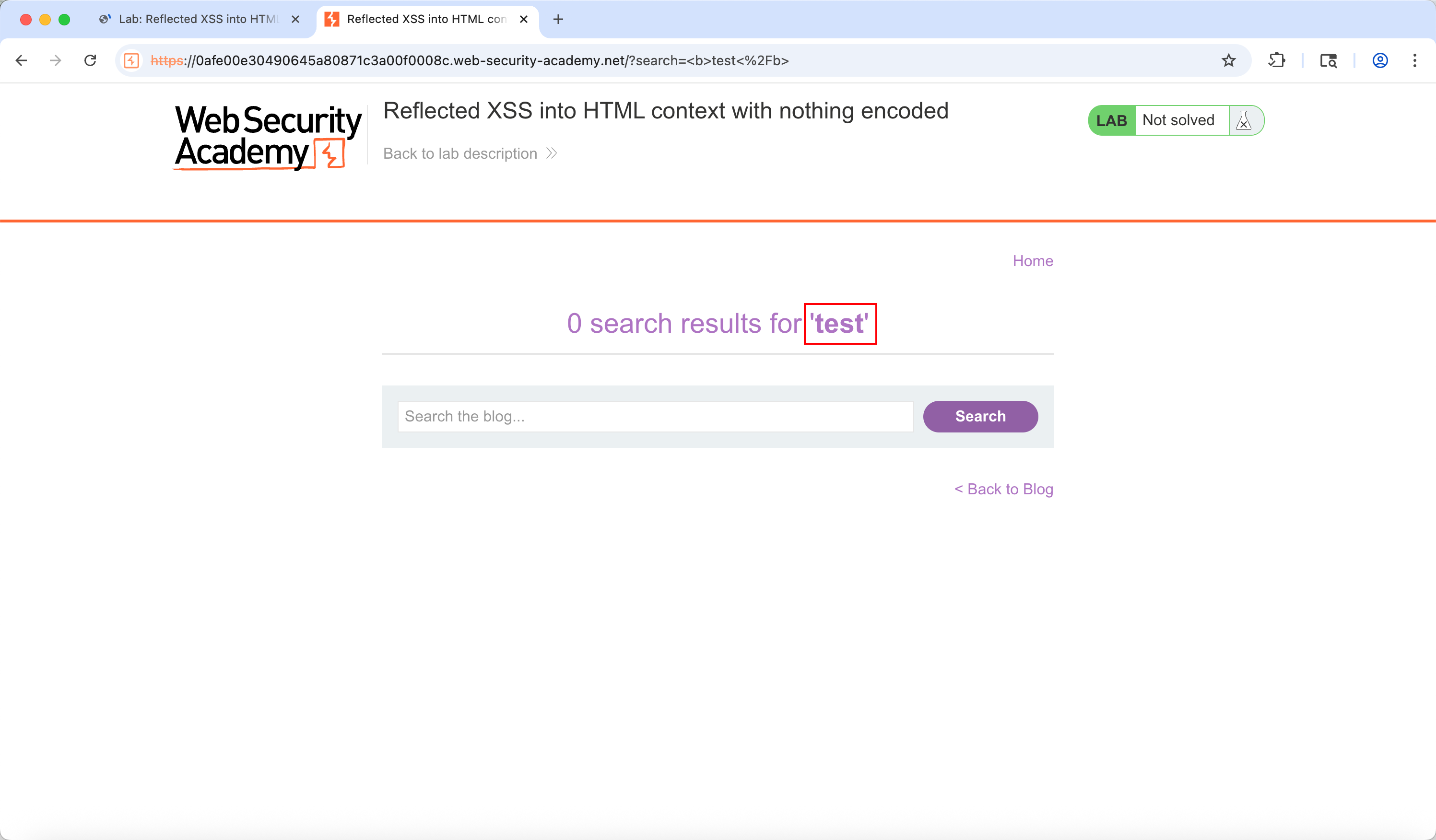

正常功能测试 : 首先,像一个普通用户一样使用搜索功能。例如,在搜索框中输入一个普通的词,比如

test。-

URL 可能看起来像这样 :

http://example-vulnerable-site.com/search?query=1 -

页面显示 :

您搜索的关键词是:1或0 个关于 "1" 的结果。

-

-

注入简单 HTML : 接下来,尝试输入一些简单的 HTML 标签,看看它们是否会被浏览器解析。例如,输入

<b>test</b>。- 如果页面显示加粗的 "test": 这说明服务器没有过滤掉 HTML 标签,直接将其返回给了浏览器。这是一个存在漏洞的强烈信号。

- 如果页面显示纯文本

<b>test</b>: 这说明服务器可能对输入进行了 HTML 实体编码,注入攻击会更困难。

-

注入测试脚本 : 现在,尝试注入一个简单的、无害的脚本来确认漏洞。最经典的概念验证(PoC)就是使用

alert()函数。- 在搜索框中输入 :

<script>alert('XSS');</script>

- 在搜索框中输入 :

第二步:构造并执行攻击

-

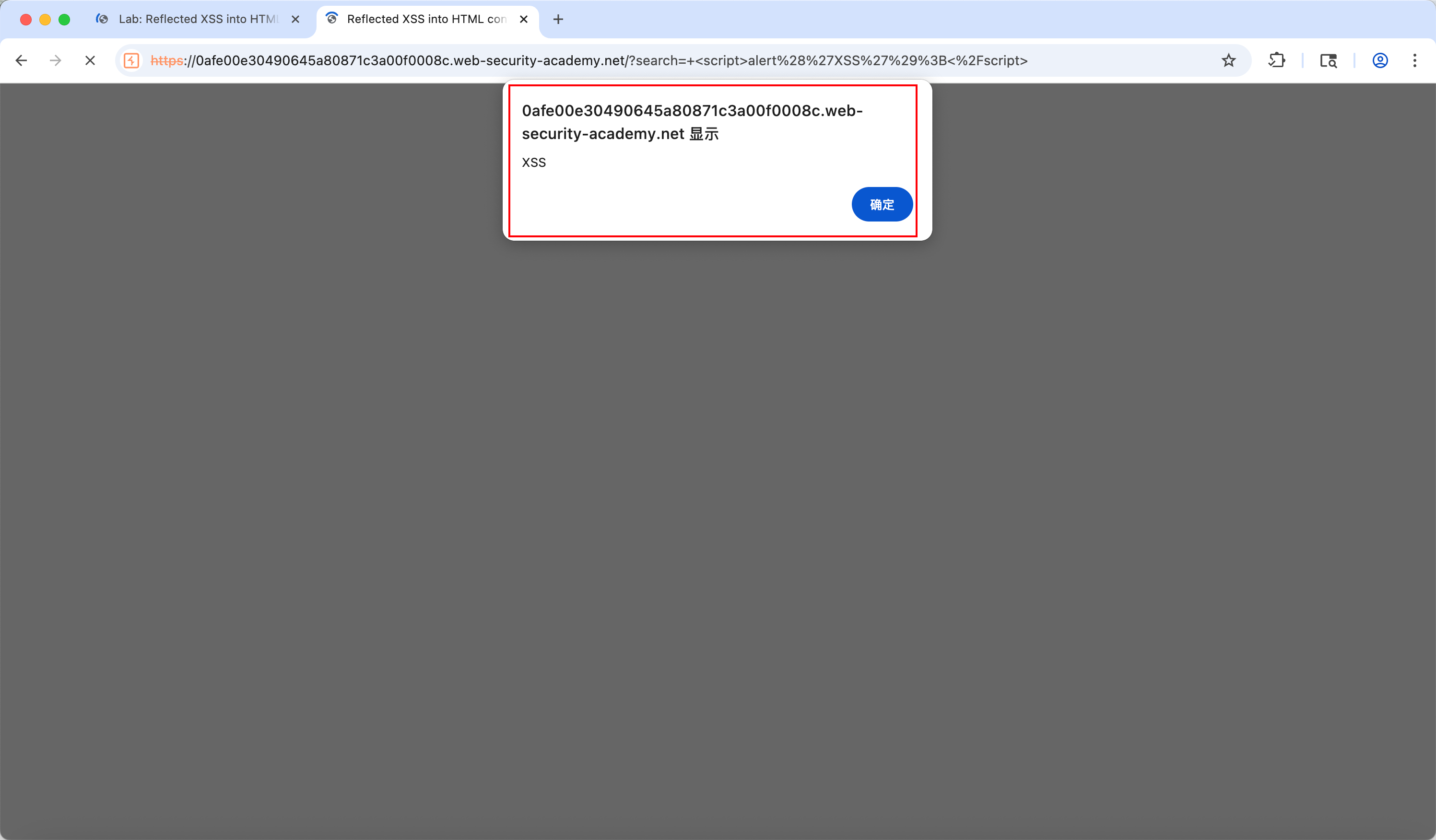

提交恶意输入 : 将

<script>alert('XSS');</script>输入到搜索框并提交。 -

服务器处理:

-

你的浏览器向服务器发送请求,URL 可能是:

http://example-vulnerable-site.com/search?query=<script>alert('XSS');</script> -

服务器接收到

query参数的值,即<script>alert('XSS');</script>。 -

由于存在漏洞,服务器在生成响应的 HTML 页面时,没有对这段输入进行处理,而是直接将其插入到页面的某个位置。例如,HTML 源码可能变成:

<div> 您搜索的关键词是:<script>alert('XSS');</script> </div>

-

-

浏览器执行:

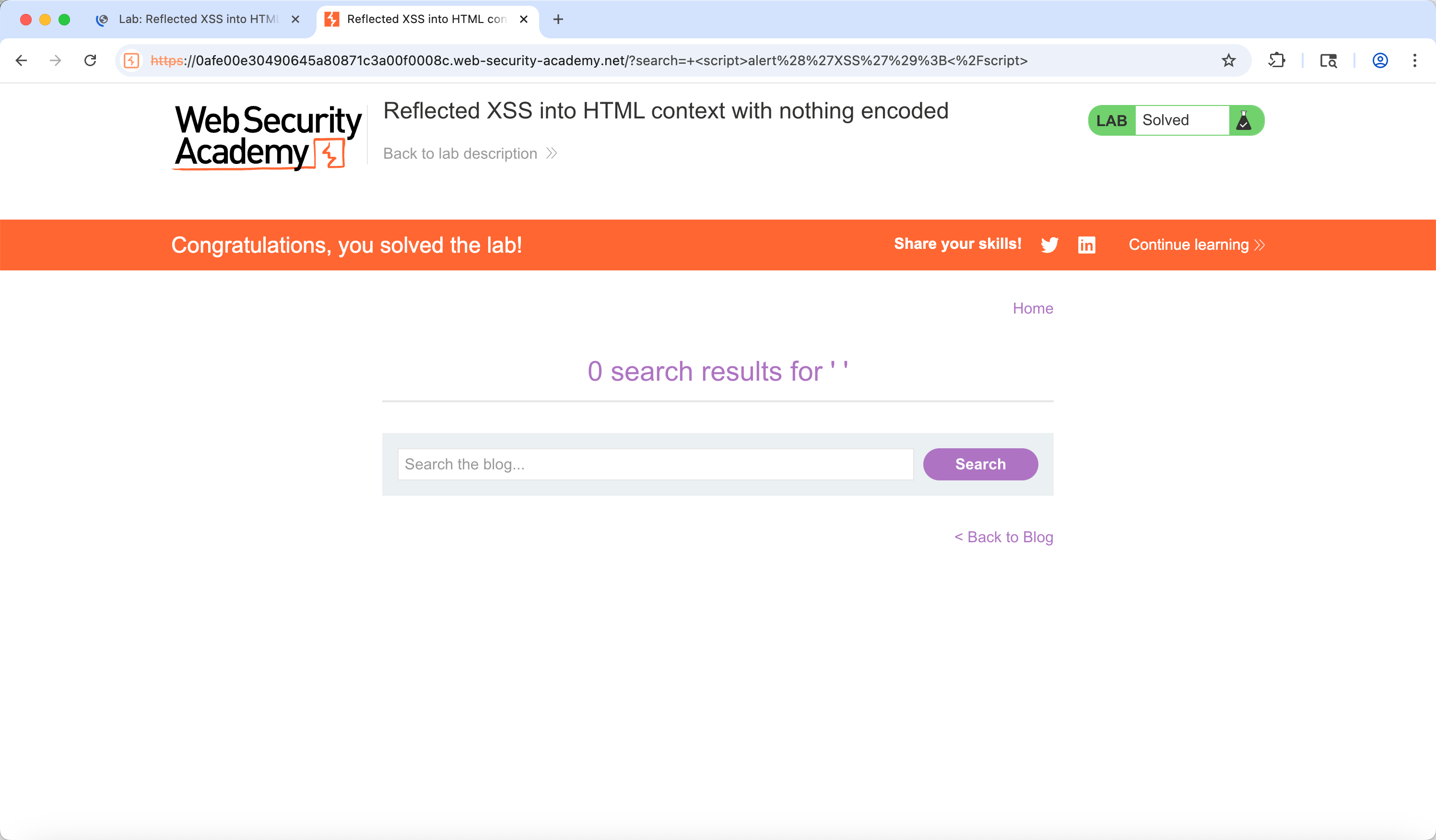

至此,成功通关! 弹出警告框证明了你可以在该页面上执行任意的 JavaScript 代码。

-

服务器将这个包含恶意脚本的 HTML 页面发送回你的浏览器。

-

浏览器从上到下解析 HTML。当解析到

<script>标签时,它会认为这是一段合法的 JavaScript 代码,并立即执行其中的内容。 -

alert('XSS')被执行,浏览器弹出一个包含 "XSS" 文本的警告框。

-

第三步:武器化攻击 (实际攻击场景)

在真实的攻击中,攻击者不会只弹出一个警告框。他们会构造一个链接,并诱导其他用户点击。

-

构造恶意链接: 攻击者会创建一个包含恶意脚本的 URL。为了让它看起来不那么可疑,通常会进行 URL 编码。

-

原始脚本 :

<script>alert(document.cookie);</script>(这是一个更危险的脚本,试图弹出用户的 cookie) -

编码后的 URL :

http://example-vulnerable-site.com/search?query=%3Cscript%3Ealert(document.cookie)%3B%3C%2Fscript%3E

-

-

诱导用户点击: 攻击者会通过电子邮件、社交媒体或其他方式,将这个链接发送给受害者,并用一些诱人的话术(如:"快来看这个有趣的东西!")引诱他们点击。

-

受害者触发攻击:

-

受害者点击链接。

-

受害者的浏览器向存在漏洞的网站发送请求。

-

网站将恶意脚本"反射"回受害者的浏览器。

-

脚本在受害者的浏览器中执行,可能会将受害者的 cookie 发送到攻击者控制的服务器上。

-

三、如何防御

为了防止这种攻击,开发者应该遵循以下原则:

-

输入验证: 永远不要相信用户的输入。对输入的数据进行严格的验证,只接受符合预期格式和内容的数据。

-

输出编码 (Output Encoding) : 这是防御 XSS 的关键。当需要将用户输入的内容显示在页面上时,必须对其进行适当的 HTML 实体编码。例如,

<应该被编码为<,>应该被编码为>。这样,浏览器就会将它们当作普通文本来显示,而不会当作 HTML 标签来解析。 -

使用内容安全策略 (Content Security Policy - CSP): CSP 是一种额外的安全层,可以帮助检测和缓解某些类型的攻击,包括 XSS。通过配置 CSP,你可以告诉浏览器只允许加载和执行来自特定来源的脚本。