1、介绍:

越权漏洞是指系统未对用户操作权限进行严格校验,导致攻击者可非法访问或操作超出其权限范围的资源或功能。

2、分类

(1)水平越权:同权限用户间非法访问他人数据(如用户A查看用户B的订单)。

(2)垂直越权:低权限用户执行高权限操作(如普通用户调用管理员接口)。

3、常见越权方法:

(1)修改GET传参进行越权

- 原理:GET请求的参数直接暴露在URL 中(如/user?id=123),若后端未校验当前用户是否具备访问目标资源的权限,攻击者通过修改URL中的参数(如id=124)即可越权访问他人数据。

- 示例场景

- 水平越权: 用户A访问自己的订单页:https://example.com/order?id=100

修改为id=101即可查看用户B的订单。 - 垂直越权: 普通用户访问管理员接口: https://example.com/admin/delete_user?id=1 (本应仅管理员可调用)。

- 水平越权: 用户A访问自己的订单页:https://example.com/order?id=100

- 防御措施

- 服务端校验:每次请求需验证用户身份与资源归属关系(如当前用户ID == 订单所属用户ID)。

- 使用不可预测标识符:避免使用连续数字ID,改用UUID或哈希值。

(2)修改POST传参进行越权

-

原理:POST请求的参数虽不直接暴露在URL中,但仍可通过抓包工具 (如Burp Suite)修改请求体中的参数,若后端未校验权限即执行操作,会导致越权。 、

-

示例场景

-

数据篡改: 用户修改个人资料时提交:

{"user_id": "100", "name": "Alice"}

攻击者修改为"user_id": "101"即可篡改他人信息。

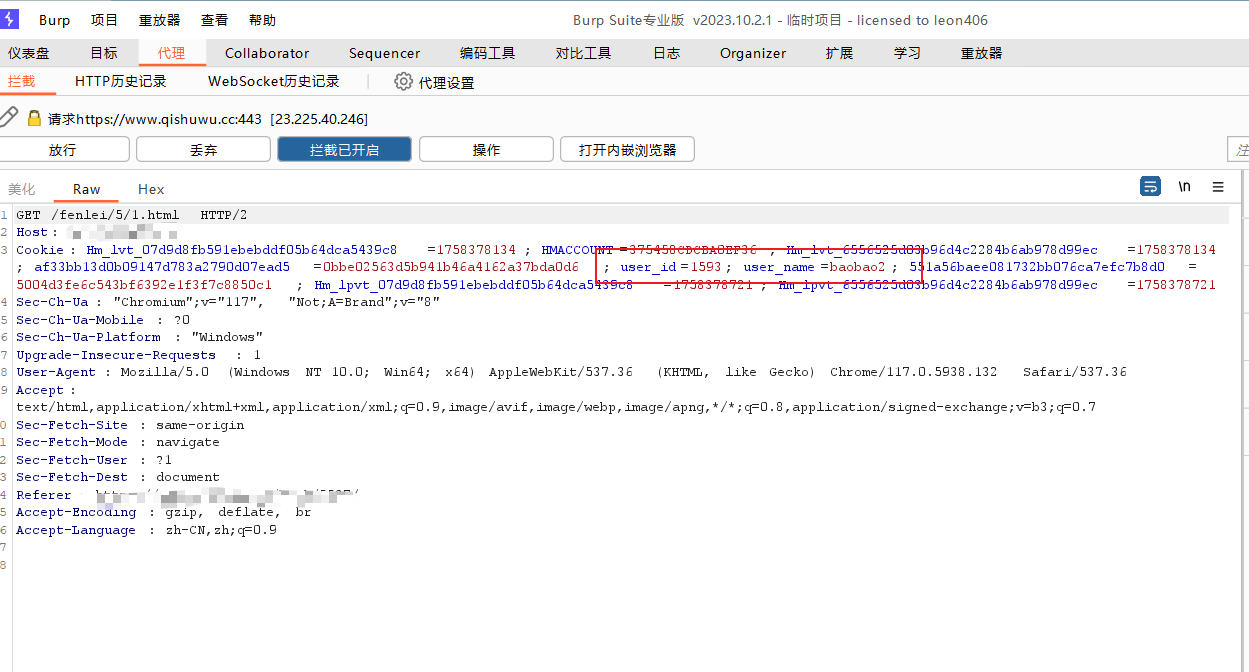

比如该网站抓取的HTTP包里面,直接出现user_idheuser_name,就容易被篡改:

-

功能滥用: 普通用户通过修改role=admin参数提权。

-

-

防御措施 :

- 强制权限校验:后端需验证请求中的用户ID与当前会话是否匹配。

- 敏感操作二次验证:如密码确认、短信验证码等。

(3)修改cookie传参进行越权

- 原理

Cookie中可能存储用户身份标识(如user_id=100或role=user),若后端仅依赖Cookie值判断权限,攻击者篡改Cookie即可伪造身份。 - 示例场景

- Cookie伪造: 修改user_id=101冒用他人身份。

- 角色提升: 将role=user改为role=admin获取管理员权限。

- 防御措施

- 服务端会话管理:使用随机生成的Session ID而非直接暴露用户ID。

- 签名或加密Cookie:确保Cookie不可被篡改。