端到端安全的真正含义

对安全这个词我总有种盲目的崇拜,尤其是像 WhatsApp 说自己"端到端加密" ,我心里在想这是什么高级玩意儿,听上去有点厉害的样子,当时真觉得这可能就是个营销说辞。

后来自己折腾 Crypto 钱包,这个困惑就更深了。助记词(seed phrase)一旦丢了,钱包公司就真的束手无策,没法帮你找回或"重置"密码。我就开始思考:这背后的机制到底是什么?是什么让数据连服务商自己都无法碰触?

这篇文章,我想用最直白的比喻和我的理解,把这个安全体系的基石彻底讲透。

核心基石:加密(Encryption)的本质

我们先放下复杂的名词,理解加密的本质:它就是把一段可读的数据(明文) ,通过一个复杂的算法"搅乱",变成一堆不可读的乱码(密文) 。

这个过程的关键在于钥匙(密钥) 。只有掌握了正确的钥匙,才能把密文还原成明文。就像你把一封信锁进了一个保险箱,别人能搬运箱子,但只有你有钥匙才能看到信。

常用的加密手段主要就两种:

- 对称加密(Symmetric Encryption): 加密和解密用的是同一把钥匙(例如:AES)。速度快、效率高。

- 非对称加密(Asymmetric Encryption): 有两把钥匙:公钥加密,私钥解密(例如:RSA)。常用于身份验证和安全握手。

两个"锁箱"的比喻:一眼看懂安全模式的差异

为了把客户端和服务端加密的区别讲清楚,我们用 "寄信" 的比喻:

假设你要给朋友寄一封信,中间需要通过快递公司(服务器)来传递。

场景一:服务端加密(Server-Side Encryption, SSE)

流程: 你写完信,直接交给快递公司。快递公司说:"为了您的安全,我们把信放进我们的保险箱,运送到 朋友 那里。"

核心: 快递公司拥有这个保险箱的钥匙。虽然他们承诺不会偷看,但理论上他们随时可以打开。

场景二:客户端加密(Client-Side Encryption, CSE)

流程: 你在家里就把信放进你自己的保险箱,自己用一把钥匙锁上。然后把上锁的箱子交给快递公司运送。

核心: 快递公司只负责运送这个"箱子"(密文),他们完全没有钥匙。只有你和 朋友 各自掌握了这把钥匙。

这就是 "端到端加密" 的真谛:数据在离开你的设备之前就已经上锁了。

客户端加密(CSE):绝对隐私的"零知识"模式

客户端加密 ,也被称为 端到端加密(E2EE) 或 零知识加密(Zero-Knowledge) 。

顾名思义,它的关键在于:数据是在用户设备(客户端)上加密完成后,才被发送到服务器。服务器从头到尾只存储和传递密文,服务器就是个中转站,中间商。

客户端加密的应用和特点:

-

应用场景: WhatsApp/Signal 通讯、加密钱包 助记词、密码管理器(如 1Password)。

-

核心流程: 本地生成数据 -> 本地密钥加密 -> 密文上传服务器 -> 接收方用自己的密钥解密。

-

优点(隐私至上):

- 服务商零知情权: 即使是服务商,也无法读取内容,隐私性达到最高。

- 抗攻击性强: 就算服务器被黑客攻陷,盗走的数据也只是密文。

-

缺点(不便恢复):

- 用户责任大: 一旦用户丢失密钥(如助记词) ,数据(如加密资产)永久无法恢复。

- 功能受限: 服务器无法对密文进行搜索、统计或分析。

服务端加密(SSE):集中管理的高效模式

服务端加密 是另一种思路:数据先通过 HTTPS 安全通道传输到服务器,再由服务器用自己的密钥体系完成加密存储。

服务端加密的应用和特点:

-

应用场景: 云存储、大多数云数据库**、企业级 SaaS 应用。

-

核心流程: 用户上传明文 -> 服务器安全接收 -> 服务器内部密钥加密 -> 密文存储。

-

优点(功能优先):

- 用户体验好: 对用户完全透明,无需担心密钥管理。

- 功能支持强: 服务器可以支持数据的搜索、索引和分析。

- 易于恢复: 密钥集中管理,系统可以帮助用户恢复数据。

-

缺点(信任基石):

- 必须信任服务商: 你必须相信服务商不会滥用或泄露密钥。

- 单点风险: 一旦服务器的密钥管理系统被攻破,所有数据可能面临泄漏风险。

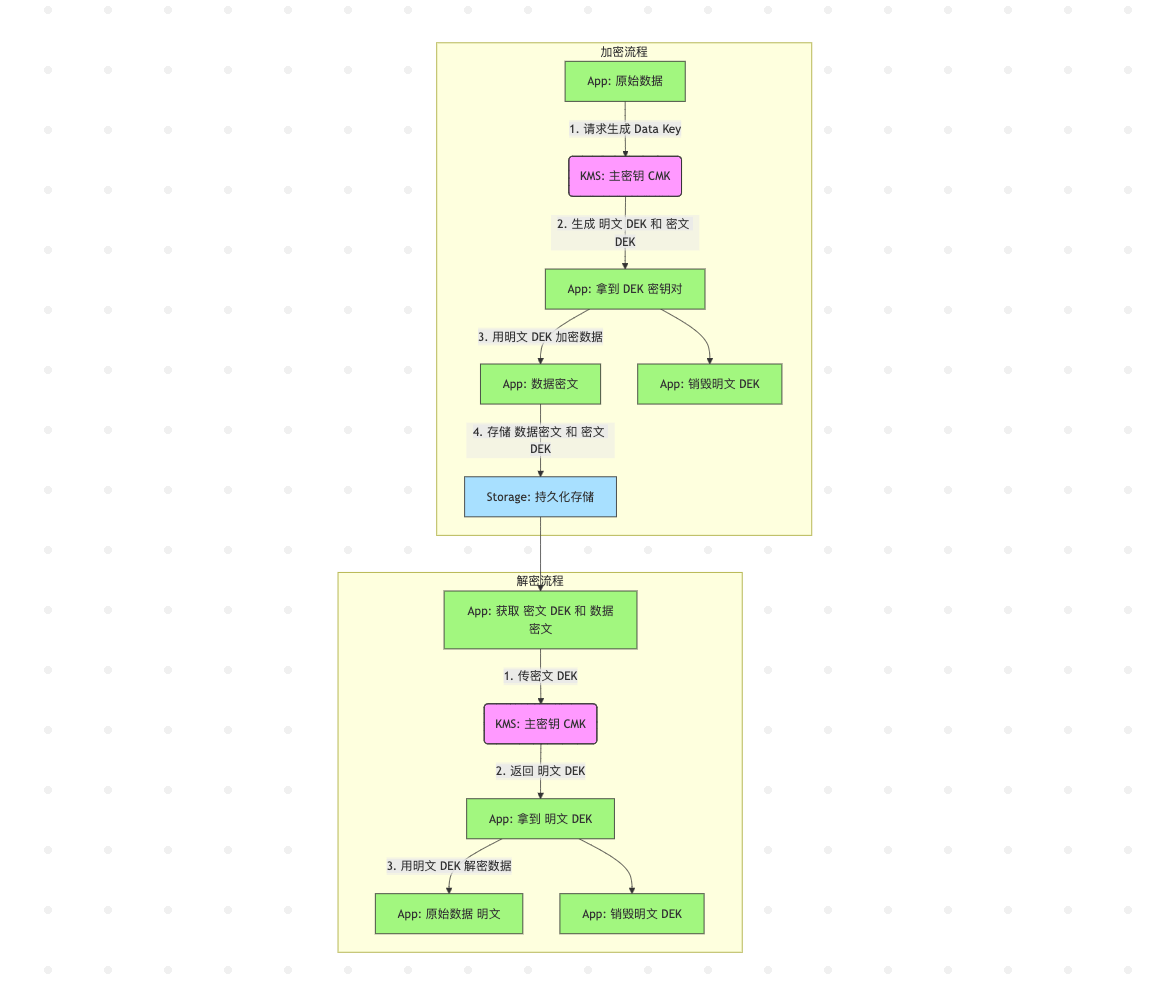

性能与安全的平衡术:信封加密(Envelope Encryption)

在实际的企业级应用中,特别是云服务商,为了平衡高性能和高安全性,他们普遍采用了一种混合模式:信封加密(Envelope Encryption) 。

它的思路非常精妙:

- 为每个文件 生成一个临时的"数据密钥"(Data Key) ,用它来快速加密文件内容。

- 用一个安全级别极高的、由专门服务(如 AWS KMS)管理的主密钥Master Key来加密前面那个"数据密钥"。

- 存储时,文件密文和被加密的数据密钥同时保存。

这样,主密钥 这个核心资产就可以保持极高的安全等级,只用来解密另一个密钥。系统大部分时间都在用效率更高的 Data Key 来操作数据,实现了性能和安全两不误。

端到端加密

端到端的加密(E2EE)确保了只有对话的双方(发送方和接收方)拥有解密消息所需的特殊密钥。即使是 WhatsApp 公司,也看不到消息的明文内容。

核心原理可以概括为以下三个步骤:

密钥的生成和交换(Diffie-Hellman 握手)

在您和您的朋友开始聊天之前,双方的设备会做两件至关重要的事情:

- 生成密钥对: 双方设备都在本地生成一对非对称密钥(公钥和私钥)。

- 公钥上传: 双方将各自的公钥 上传到 WhatsApp 服务器。注意,私钥永远不会离开您的设备。

- 加密握手: 您的设备下载您朋友的公钥,并使用一个复杂的密钥交换算法(通常是三倍 Diffie-Hellman 握手)来计算出一个共享的会话密钥。

关键点: 服务器只存储公钥,它既没有您的私钥,也没有朋友的私钥,因此它无法计算出双方共享的会话密钥。

消息的加密和传输(对称加密)

当您发送消息时:

- 本地加密: 您的手机使用上一步计算出的共享会话密钥(对称密钥)对消息进行客户端加密。

- 密文传输: 加密后的密文消息被发送到 WhatsApp 服务器。服务器接收到的是一串乱码,它只负责将这串乱码原封不动地转发给接收方。

- 本地解密: 接收方的手机使用同一套共享会话密钥进行解密,还原出明文消息。

关键点: 消息是使用对称加密 (速度快)在本地加密的,而对称密钥本身是通过 非对称加密 的方式安全地(在服务器不知情的情况下)协商出来的。

前向保密性(Forward Secrecy)

这是 Signal Protocol 最安全的设计之一。它保证了即使未来的密钥被泄露,过去的消息内容仍然是安全的。

- 一次性密钥: 每次发送消息后,会话密钥都会以一种特殊的方式进行**"棘轮"**(Ratchet,类似齿轮转动),生成一个新的、临时的消息密钥。

- 不可回溯: 即使攻击者获取了当前的消息密钥,也无法回溯(倒推)出用于解密之前消息的密钥。

- 密钥轮换: 密钥在对话中不断、自动地更新和销毁。每条消息都使用了一个独特且临时的密钥。

我的总结与选择策略

加密技术的核心,始终是在用户绝对的隐私控制 和中心化带来的便利性/功能性之间找到一个最合适的落点。

- 如果你在构建的是隐私至上 的应用,例如安全通讯、密码管理、医疗/法律数据存储,那么客户端加密是唯一选择。

- 如果你在构建的是功能和用户体验优先 的应用,例如云存储、企业 SaaS、数据分析平台,那么服务端加密会更实用、高效。

当你真正理解了"自己上锁再寄出"和"让别人帮你上锁"的区别,你就彻底掌握了现代安全架构的基石。这就是为什么 WhatsApp 可以做到端到端 ,以及为什么 Crypto 钱包丢了助记词就真的再见了。