存储型XSS漏洞一般出现在博客留言、文章评论等地方,这里使用文章管理系统CMS的留言板功能尝试复现一下,最终提取到管理员cookie从而实现登录绕过。

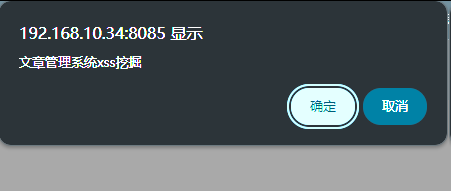

<script>confirm("文章管理系统xss挖掘")</script>

*这里需要双引号,否则会报错。

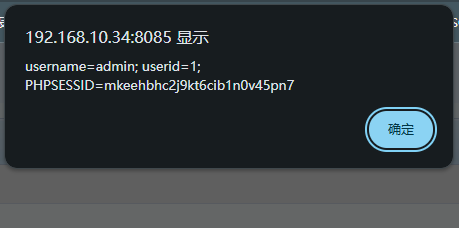

经验证,存在反射型xss漏洞,由于我是白盒测试,我们同样的方式反射出管理员cookie,

<script>confirm(document.cookie)</script>

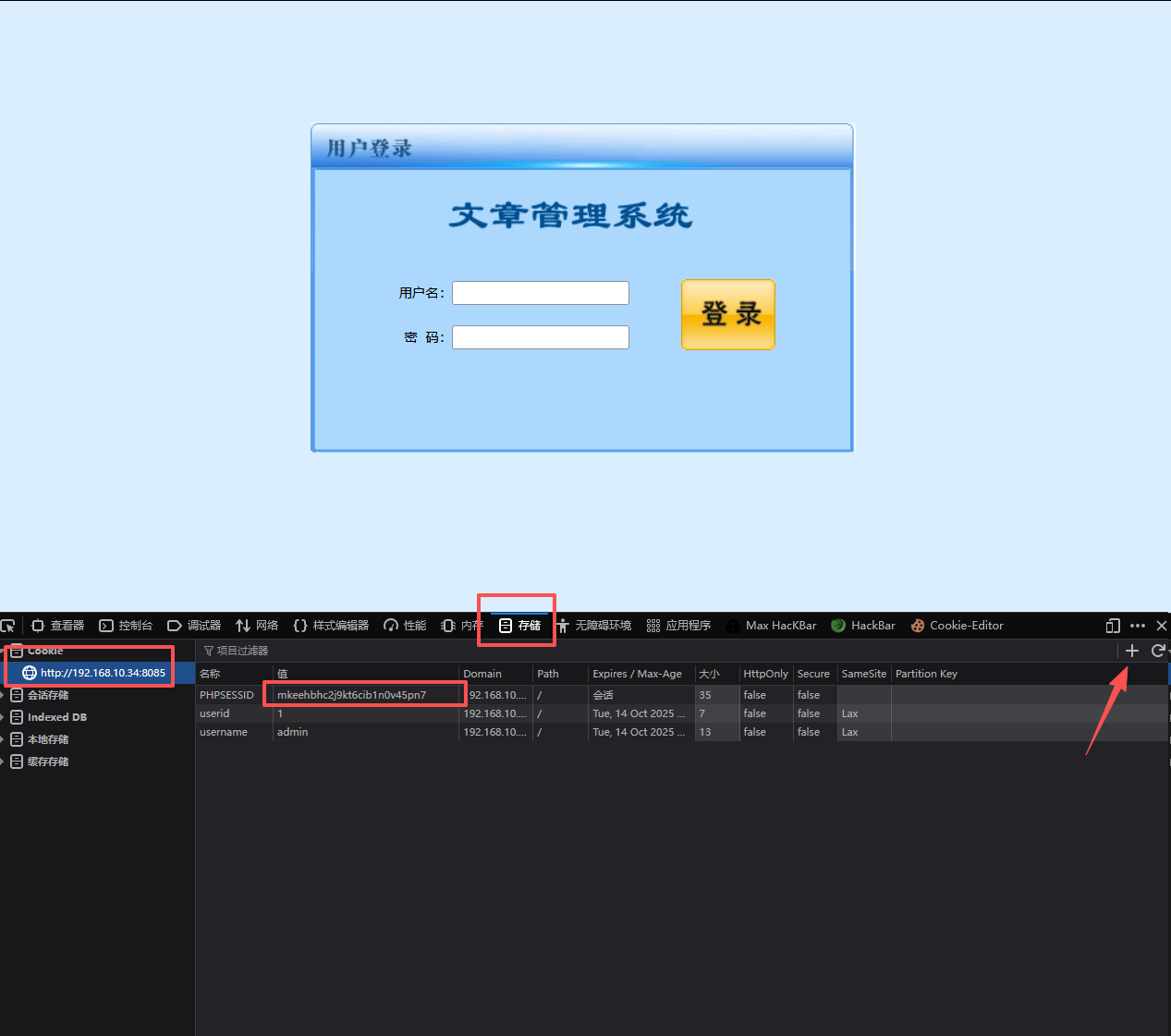

重新打开管理员登录页:接着F12

首先填充PHPSESSION的值,其次新建两行:userid和username,值分别对应1、admin

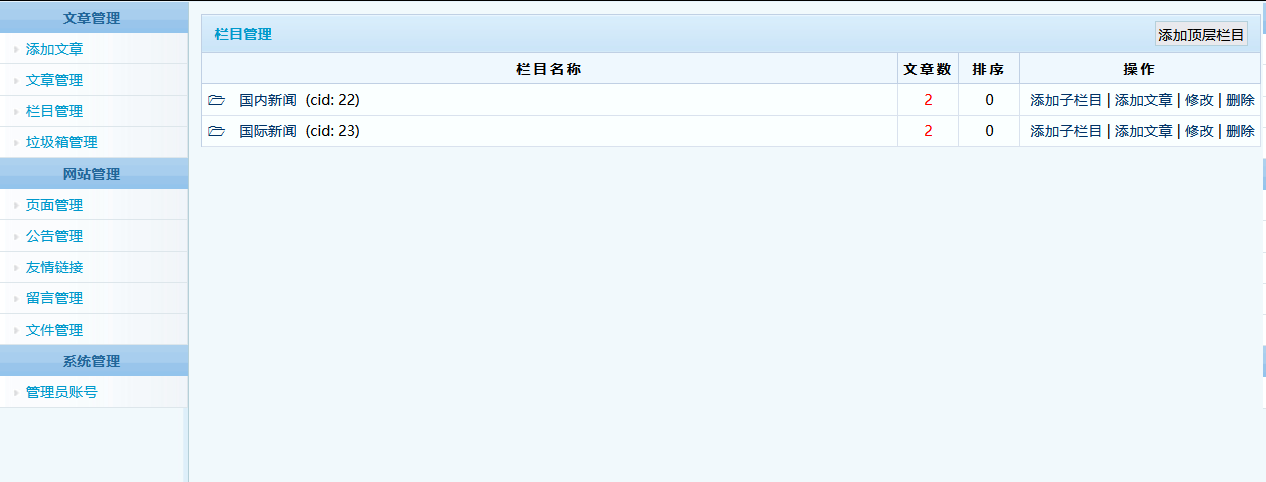

URL修改为:http://192.168.*.*/admin/index.php(一般是index.php或者admin.php)后回车,顺利绕过登录。复现结束。

*正常是管理员无意触发定向JS脚本后,会向我们服务器发送cookie,利用有效cookie登录。