网络安全法

2017年6月1日起开始实施

第二十四条------网络运营者为用户办理网络接入、域名注册服务,办理固定电话、移动电话等入网手续,或者为用户提供信息发布、即时通讯等服务,在与用户签订协议或者确认提供服务时,应当要求用户提供真实身份信息。用户不提供真实身份信息的,网络运营者不得为其提供相关服务。

第三十一条------国家对公共通信和信息服务、能源、交通、水利、金融、公共服务、电子政务等重要行业和领域,以及其他一旦遭到破坏、丧失功能或者数据泄露,可能严重危害国家安全、国计民生、公共利益的关键信息基础设施,在网络安全等级保护制度的基础上,实行重点保护。关键信息基础设施的具体范围和安全保护办法由国务院制定。

第四十条------网络运营者应当对其收集的用户信息严格保密,并建立健全用户信息保护制度。

第四十一条------网络运营者收集、使用个人信息,应当遵循合法、正当、必要的原则,公开收集、使用规则,明示收集、使用信息的目的、方式和范围,并经被收集者同意。

第四十四条------ 任何个人和组织不得窃取或者以其他非法方式获取个人信息,不得非法出售或者非法向他人提供个人信息。

第四十五条------依法负有网络安全监督管理职责的部门及其工作人员,必须对在履行职责中知悉的个人信息、隐私和商业秘密严格保密,不得泄露、出售或者非法向他人提供。

安全介绍

什么是信息?------信息是无形的有价值的消息、信号、数据、情报、知识,需要保护

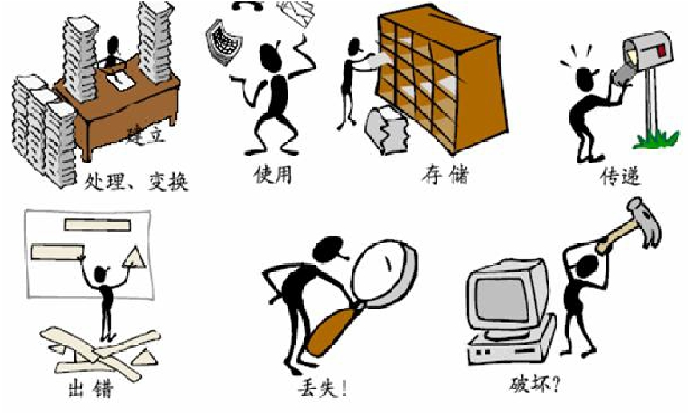

信息使用过程中面临的威胁:

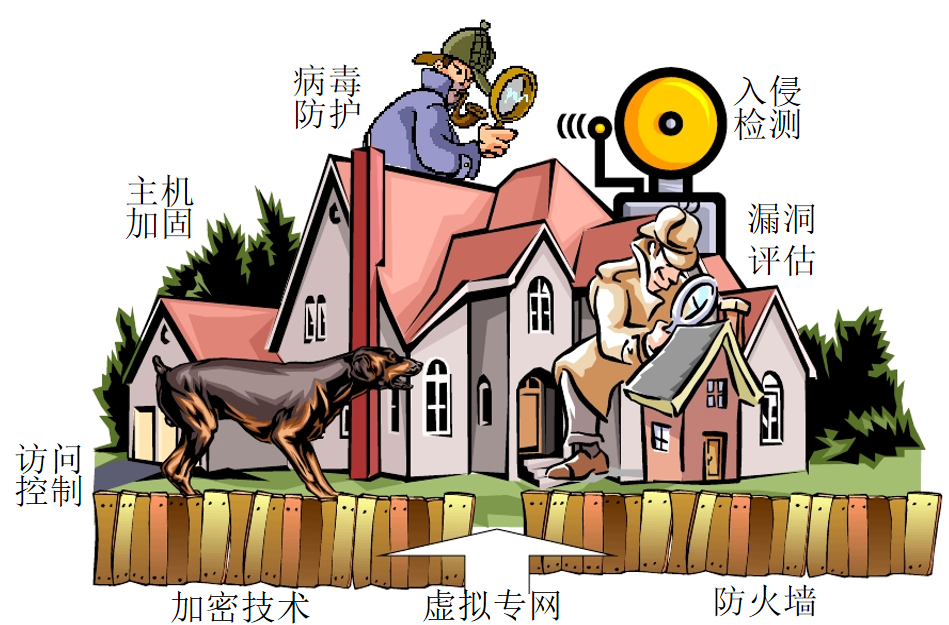

什么是信息安全------信息安全InfoSec(Information Security)是指采取措施(技术手段及管理手段)让信息资产免遭威胁,或者将威胁带来的后果降到最低程度,以此维护业务系统的正常运作。

信息安全的困难之处:信息安全防护是一个系统工程,面对复杂的网络攻击时,要求面面俱到,将多种防护手段有机结合,构成多层次的防护体系。

几个原理

木桶原理:木桶原理又被称作"短板效应"。如果存在"短板",其整体发展程度就会受到影响,往往劣势决定优势,劣势决定生死,很多时候,通常一件事情就会毁了所有的努力。

死狗原理:"没人会去踢一只死狗"是一句处事名言,每当名人、政要或是谁平步青云而遭受非议甚至恶意诽谤时,都会有人用这句话来劝解或宽慰。不合理的批评往往是一种被掩饰的赞美,只有一事无成的小人物才不会引起别人的注意,更不会遭到严厉的批评。

冰山原理:一座浮于海面的冰山,露在水面以上的只是其十分之一,而另外90%是看不见的。当一艘巨轮撞到冰山的时候,很可能会遭受和泰坦尼克一样的厄运。国际航空界也有一个著名的海恩法则:"每一起严重的航空事故背后,必然有近30起轻微事故和300多起未遂事故先兆,以及10000多起事故隐患"。真正可怕的,并不是眼前发生的事故,而是更多潜伏未知的隐患和威胁。

篮子原理:篮子理论首先是作为一个金融投资理念被提出,用以降低投资风险,但它具有更广泛的适用性,可以用在其他风险管理领域。"9.11"事件中,上千家公司和机构的重要数据随着世贸大厦一同葬身火海,有的公司就此消失,但还有些公司却能在第二天就恢复业务,这完全在于有没有把鸡蛋放在不同篮子的区别(因为有些公司做了完全的你异地灾备,而另一些没有)。