引言:啥是安全?啥是零信任?一直苦恼着你吗?一起来讨论一下我们 哈哈

「动态安全」:在失控中建立秩序------兼论零信任的实践哲学

一(两)句话总结:

现在安全为啥难搞,因为搞的是"动态安全",下面有更深入的讲解(吐槽)。

引言:我们为何总是如此疲惫?

"系统又挂了?"

"怎么又被黑了?"

"为什么总是救火?"

这些问题,是否萦绕在每个运维和安全工程师的心头?我们并非不努力,技术栈也日益先进,但无力感却与日俱增。其根源在于,我们面对的,是一个永恒的、失控的动态环境。

传统的"静态安全"模型------划定边界、部署策略、一劳永逸------在今天的商业环境中已然失效。真正的挑战,来自于"动态"本身。

第一部分:「动态安全」------ 我们时代的运维与安全困境

1. 何为"动态安全"?

"动态安全"并非一个具体的产品,而是一种认知和状态 。它描述的是:在保护对象(应用、网络、数据)及其运行环境持续、快速变化的背景下,构建和维持安全能力的挑战。

这种"动态"体现在两个维度:

- 外在动态:我们必须联网(听着好像废话,不过确实有些组织的安全是可以物理隔离/互联网隔离实现的哦 你懂得),必须对外提供服务。这意味着攻击面无限扩大,未知威胁随时可能从任何一个端口涌入。

- 内在动态:企业为了生存和发展,业务必须快速迭代。新功能、新应用、新架构(微服务、容器、Serverless)层出不穷。

2. "动态"为何让我们束手无策?------ 困境的根源

我们可以找某假设国企与中小企业的对比,完美诠释了这一点。

- 静态环境(如某些国企) :系统稳定、变更缓慢、资源充足。安全可以像砌墙一样,按部就班,层层加固。这是 "静态安全" ,虽然僵化,但易于规划和建设。

- 动态环境(如广大中小企业) :

- 被迫的"敏捷":业务部门为应对市场,迫使IT"快!再快一点!"。但人的精力和认知有极限,24*365的"敏捷"本质是持续的疲劳战。

- 积累的缺失:在高速发展中,几乎没有时间停下来沉淀一套标准化、自动化的IT治理体系。每一个新项目都可能是一套新的技术栈,新的坑。

- 混乱的必然:"忙中出错"是人性,非标准化的部署、仓促的上线、脆弱的配置,都是为安全埋下的雷。

- 技术的纷杂:云原生技术栈(K8s, Docker, Istio...)区块链,大数据,AI安全等等等本身就在飞速演进,运维和安全团队被迫不断学习,往往刚熟悉一个,另一个又成了新标准。

- "干多错多"的悖论:越是频繁的变更,引入故障和安全风险的概率就越大。而当问题出现时,老板的质问"为什么不安全?"更像是一记重拳,让人倍感委屈------正是为了支持业务的"动态",我们才走到了风险的边缘。

这种感觉,按照某国外NB秀才(黑客)的话来说,就像"WannaCry"来临时的无助:威胁利用的是一个你或许还没来得及修补的、在复杂动态环境中产生的漏洞,而你却要承担全部责任。

3. 「动态安全」的架构困境

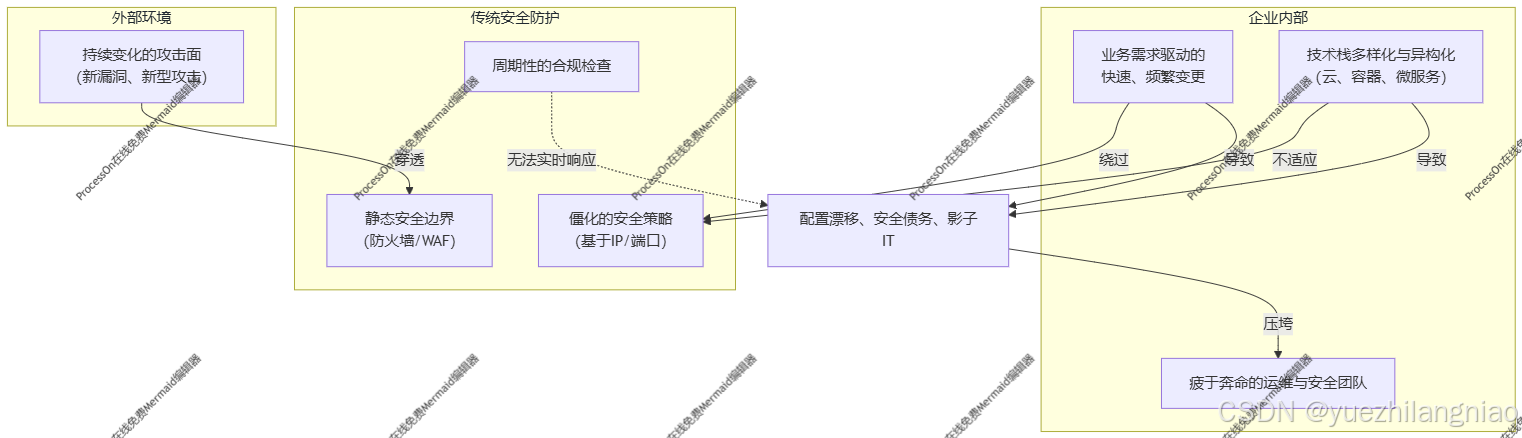

下图描绘了在动态环境中,传统安全架构的无力感:

图解:外部的动态攻击和内部的动态变化,如同洪流,轻松绕过了或冲垮了静态的安全设施。运维和安全团队站在洪流中,试图用沙袋(临时策略)去堵,最终精疲力尽,漏洞百出。

第二部分:零信任 ------「动态安全」的应对哲学与实践框架

正是在这种"动态"的失控中,零信任 的价值才真正凸显。它不是为了增加限制,而是为了在动态中重建秩序和控制力。

大白话,零信任也不是第一天来的,是经验和技术体系积累,出来这么一个词。:

多因子验证(从不信任)

最小权限化

始终假定被攻破(网络隔离等)

1. 零信任是"动态安全"的答案

零信任的核心理念 "从不信任,始终验证" ,本质上就是一个为动态环境设计的安全范式。

- 它不假设任何"静态"的安全区,因此不怕边界模糊。

- 它的策略是围绕"身份"和"上下文"动态计算的,因此不怕IP变化、不怕应用迁移。

2. 零信任如何实践?------ 从理念到架构

零信任通过一个持续的、动态的验证循环来实现安全。其核心架构与工作流程可以概括为以下步骤:

用户/设备 策略引擎 授权门户 企业资源 每一次访问都是一个动态决策循环 1. 请求访问资源 2. 动态评估策略 (身份+设备状态+位置+时间...) 3. 授予受限令牌 4. 引导至资源 5. 凭令牌访问 6. 持续验证信号 7. 感知到风险变化 (如设备异常、地理位置突变) 8. 实时终止会话 直接拒绝访问 alt [策略允许] [策略拒绝] 用户/设备 策略引擎 授权门户 企业资源

图解:这个流程揭示了零信任如何将"一次认证,永久通行"的静态模式,转变为"每次访问都验证,会话期间持续评估"的动态模式。策略引擎根据实时上下文(如设备合规性、用户地理位置)进行授权,甚至可以在会话进行中因风险变化而实时撤销访问权,真正实现了动态自适应。

3. 共勉:在动态中寻找确定性(鸡汤部分)

理解有用,不理解可以略过:

缘起性空。

应无所住而生其心。

朋友们,我们无法让世界停止变化,回归"静态"。

我们能做的,是改变我们的思维和工具。

- 放弃对"静态边界"的幻想:承认内部和外部同样危险。

- 拥抱"身份为新边界":在万物动态的世界里,只有身份是相对稳定的锚点。

- 追求"自动化与策略即代码":用机器应对频繁的动态,将安全策略融入部署流程(DevSecOps)。

- 实施"微隔离":即使在内部,也要制造动态的、细粒度的边界,让威胁无法横行。

零信任,不是给我们上枷锁,而是给了我们一套在风浪中驾驶船只的导航仪和操舵术。它不能消除风浪(动态),但能让我们在风浪中保持航向,安全前行。

这条路很难,但正视"动态安全"这一本质,就是我们构建真正有效防御体系的第一步。

版权声明:本文为博主原创文章,遵循 CC 4.0 BY-SA 版权协议,转载请附上原文出处链接和本声明。

原文链接:[您的文章链接]

希望可以更好的传播安全相关的思想,提供有深度、有共鸣的CSDN博文。