一、前言

在前面我们分享了ACL的基础用法,以及抛砖引玉地分享了高级ACL的用法。也了解到ACL是在路由器上的访问控制列表,通过在访问控制列表中创建规则,并运用在相应接口,就可以实现对设备的访问控制。基于时间的ACL,顾名思义就是规定设备在固定时间范围内能够通过路由器,实现网络访问。

二、实验

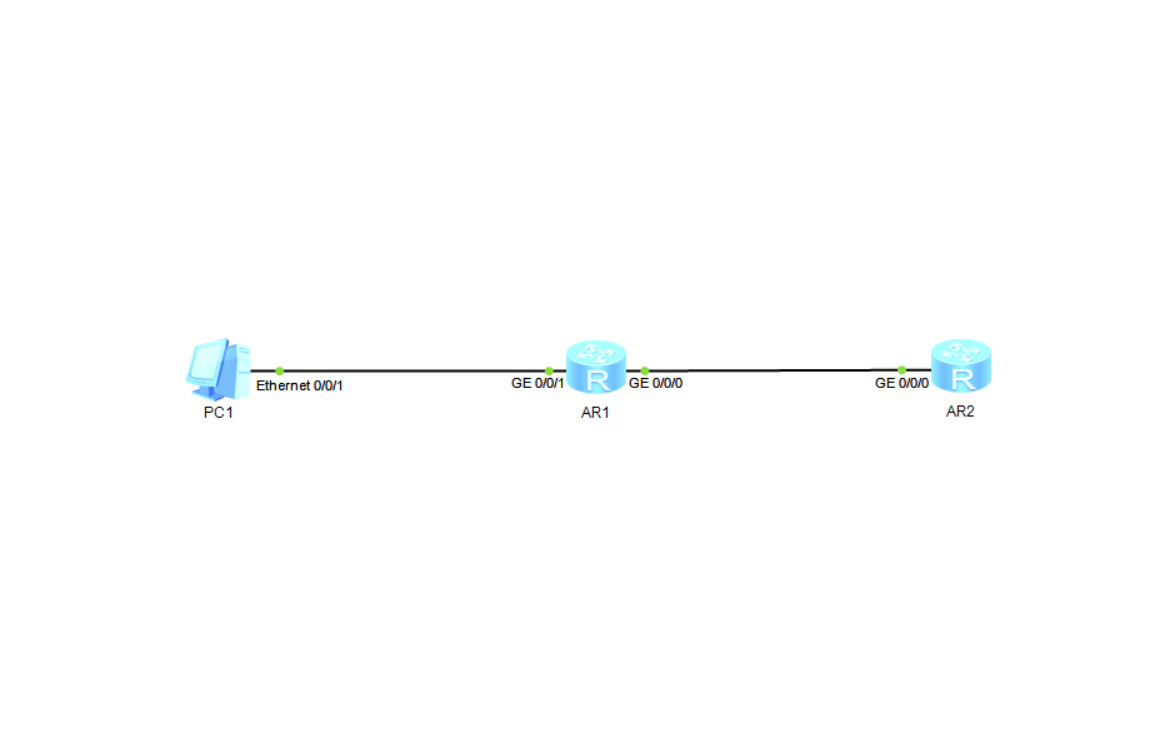

1.网络拓扑图的创建

创建如图所示的网络拓扑结构。

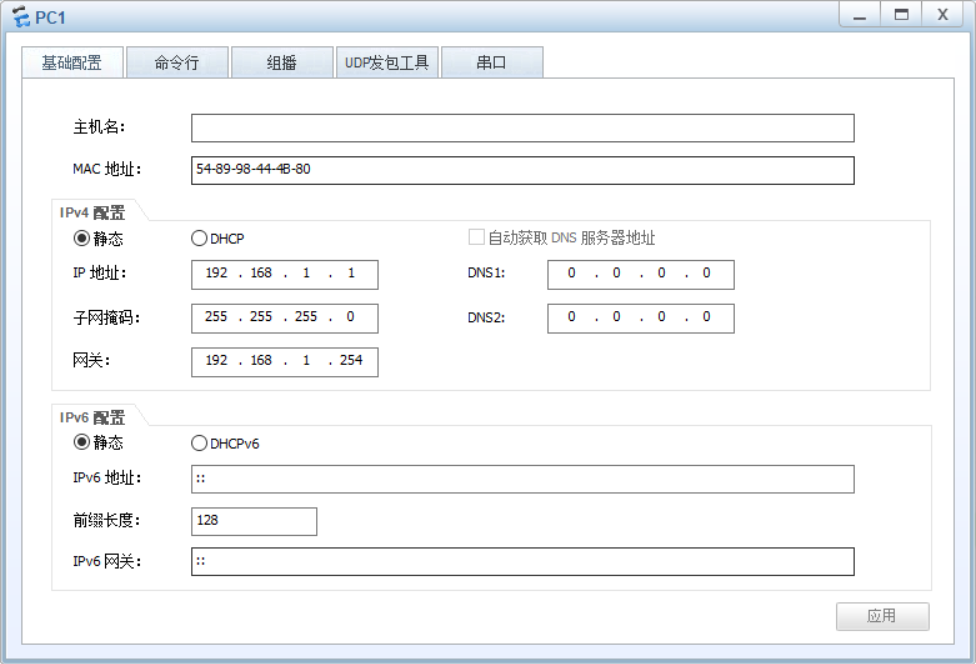

2.PC的IP地址配置

PC1:

3.路由器的IP地址配置

R1:

bash

interface g0/0/1 #进入R1的GE 0/0/1接口

ip address 192.168.1.254 24 #将连接PC1的该端口IP配置为PC1的网关IP

bash

interface g0/0/0 #进入R1的GE 0/0/0接口

ip address 100.1.1.1 24 #将该接口IP配置为100.1.1.0/24网段中R2:

bash

interface g0/0/0 #进入与R1接口相连的GE 0/0/0接口

ip address 100.1.1.2 24 #将其IP地址配置为100.1.1.2/244.静态路由配置

由于R2和PC1处于不同的网段,其之间虽然通过R1相连,但其网络却无法直接互通,因此在这里要配置静态路由,以实现跨网段的连接。

bash

ip route-static 192.168.1.0 255.255.255.0 100.1.1.1 # 记录去到192.168.1.0网段的下一跳是100.1.1.1,实现跨网段通信。完成上述配置之后,我们就可以开始做基于时间的ACL配置了。

5.基于时间的ACL

(1)创建时间范围

bash

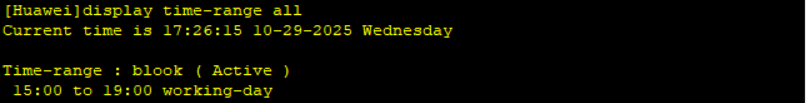

time-range blook 15:00 to 16:00 working-day # 在R1上创建工作日每天15:00到16:00的时间范围(2)创建访问列表管理集合

bash

acl 3001 # 创建一个访问控制管理集合

rule deny source 192.168.1.0 0.0.0.255 destination 100.1.1.0 0.0.0.255 time-range bl00k # 禁止来自192.168.1.0/24网段的流量去到100.1.1.0/24网段,在规定的时间内(3)应用在对应接口

bash

interface g0/0/0 # 进入R1的GE 0/0/0接口

traffic-filter inbound acl 3001 # 在该接口应用ACL访问控制集合到这里我们的整个实验流程就结束了。

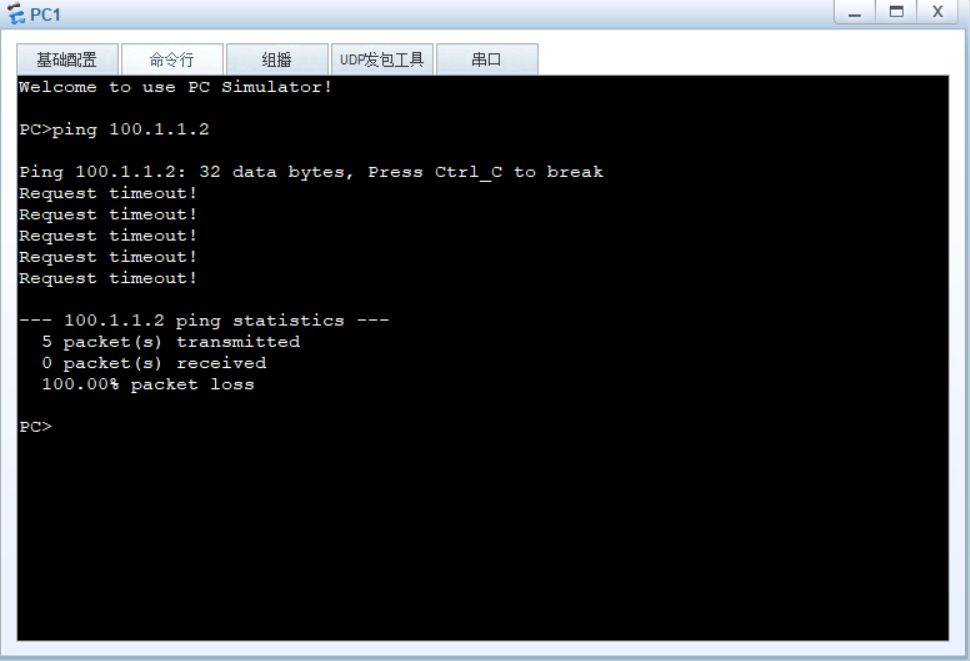

三、结果检验

配置完成之后,PC1将无法在规定的时间内向100.1.1.0网段通信。

四、差错处理

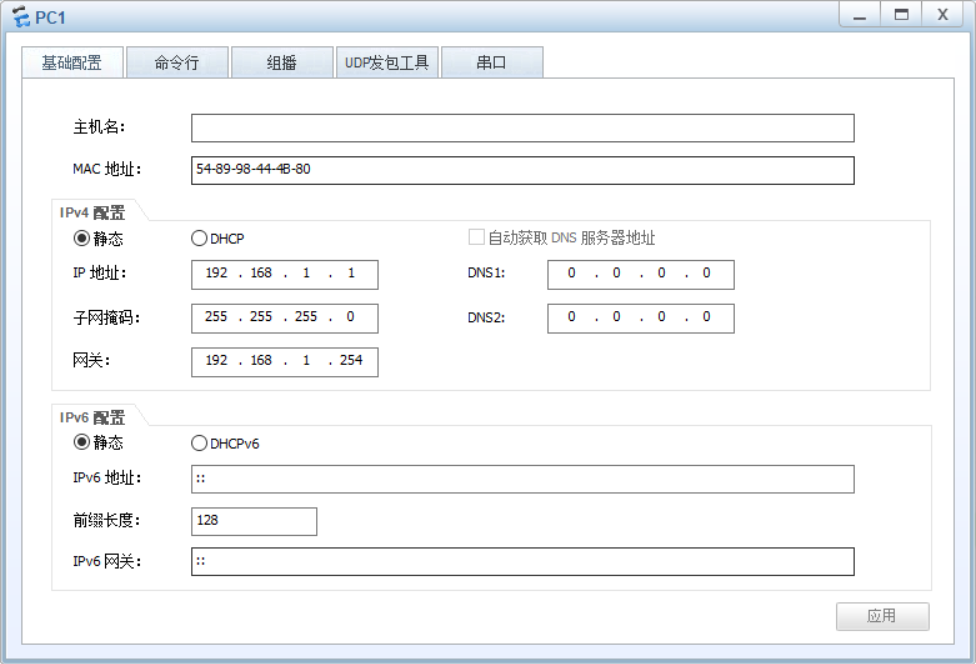

1.PC的IP地址配置查询

2.路由器接口的IP配置查询

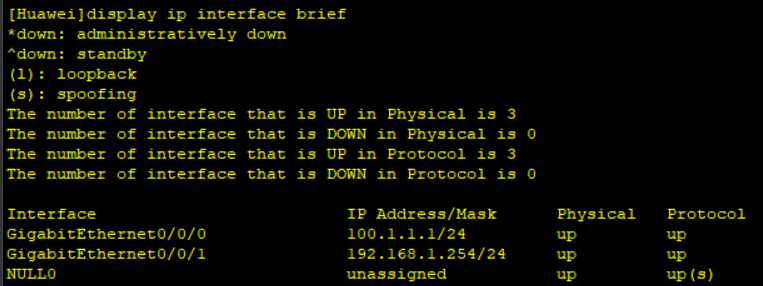

R1:

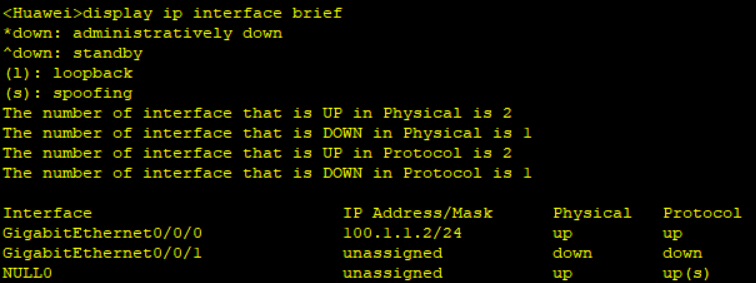

R2:

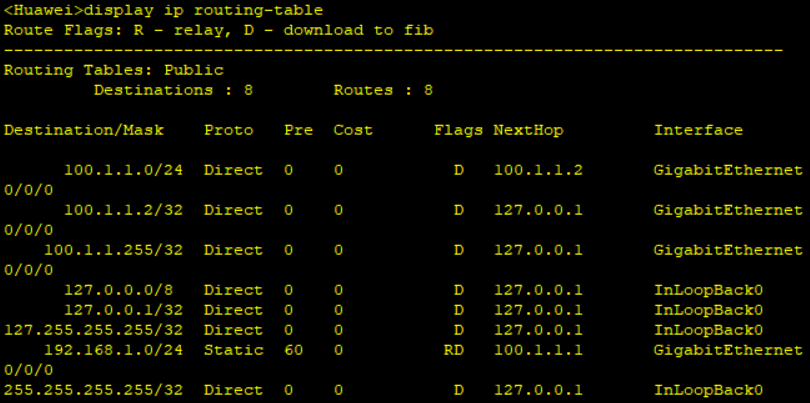

3.静态路由的配置查询

R2:

4.时间范围创建查询

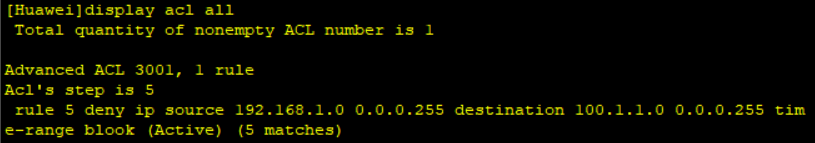

5.ACL配置查询

五、总结

基于时间的ACL区别于基础的ACL在于其规定了在某个时间范围中规则生效。

谢谢大家的收看,咱下次再见!