业务需求:为何需要安全通信隧道

- 背景与动机

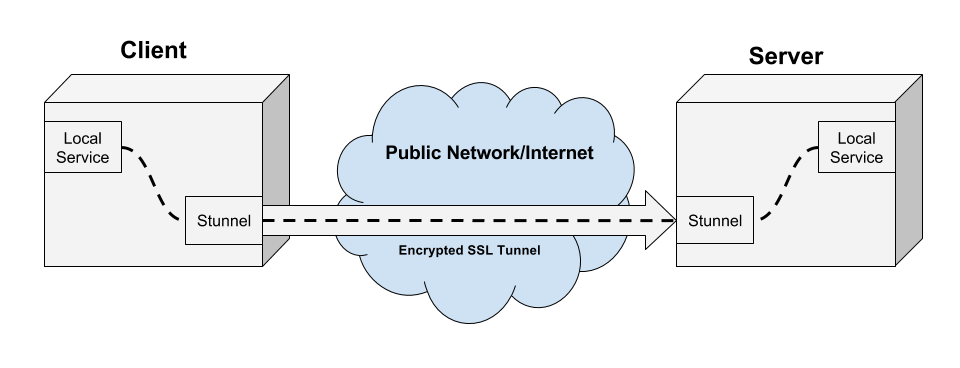

当企业或个人在公共网络环境下进行数据传输时,传统应用若不支持加密,数据易被窃听、篡改或伪装。为提升传输层的安全性,需要一个跨平台、易部署的加密方案来覆盖那些原生不支持 TLS/SSL 的场景。该需求的核心是"在不中断现有应用架构的前提下,统一提供可靠的加密通道"。这一路线的目标是降低风险、提升合规性,并在多平台环境中实现一致的安全策略。

- 目标受众与场景

主要面向必须在 Windows、Linux、macOS 等多系统环境中部署的服务端与客户端,尤其适用于对敏感数据传输有严格要求的行业场景,如金融、医疗、企业内部应用等。通过在不支持加密的服务之上建立一个封装层,确保外部连接的机密性与完整性。请参照下述落地实现章节的具体配置要点。

技术选型:为何选择 Stunnel

- 核心优势

Stunnel 是一个自由且跨平台的网络中继,利用 OpenSSL 提供 TLS/SSL 隧道,能够将不支持加密的应用"包裹"在一个安全的通道里传输数据,显著提升传输过程中的安全性,并兼容多种操作系统。对于需要快速落地、且希望最小化对现有应用改动的场景,Stunnel 提供了一种高效且穷举性低的方案。

- 备选方案的对比要点

与在应用层直接加入加密相比,使用 Stunnel 在网络边界层提供加密,可以降低应用改动成本、提升部署灵活性;但需要额外的配置与运维关注点,如证书管理、隐私策略和密钥轮换等。对于需要大规模集中管控的环境,结合现有证书体系与自动化配置工具,将更有利于长期运维。

落地实施:从配置到上线

服务端部署流程

1. 环境准备

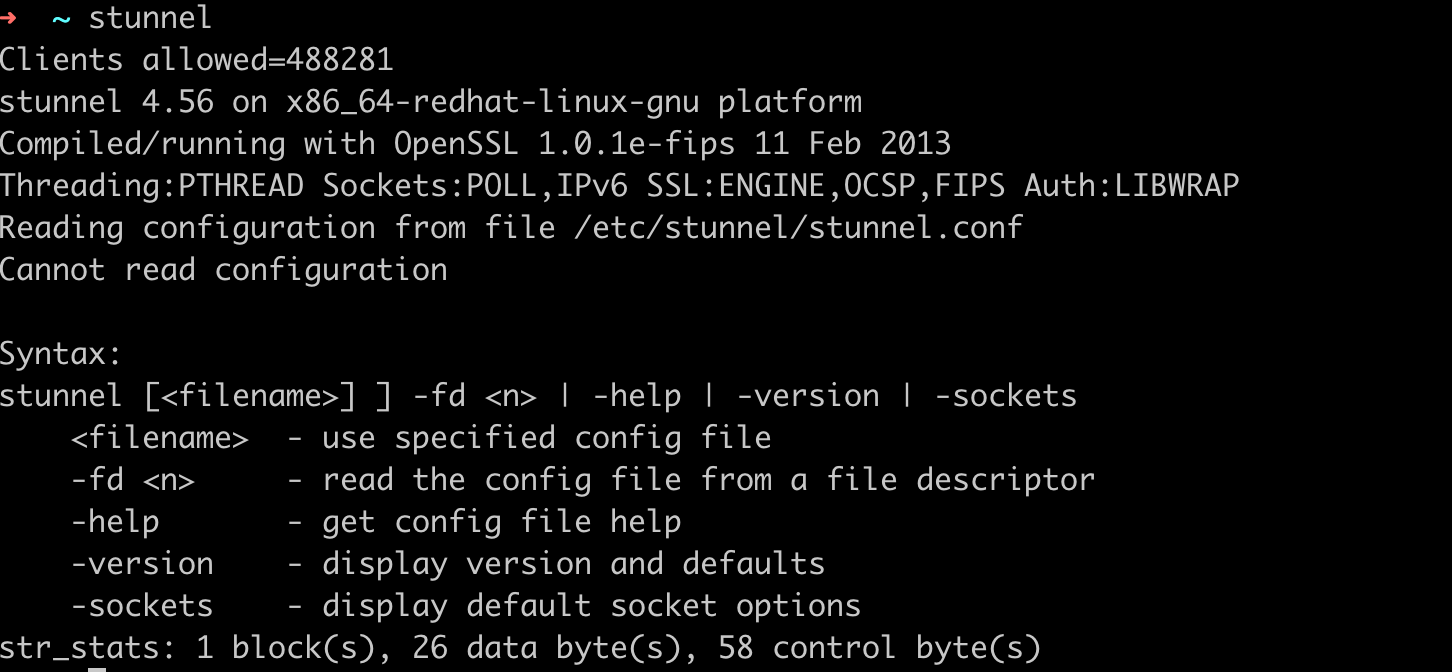

- 安装 Stunnel 软件:在 Linux,通常用

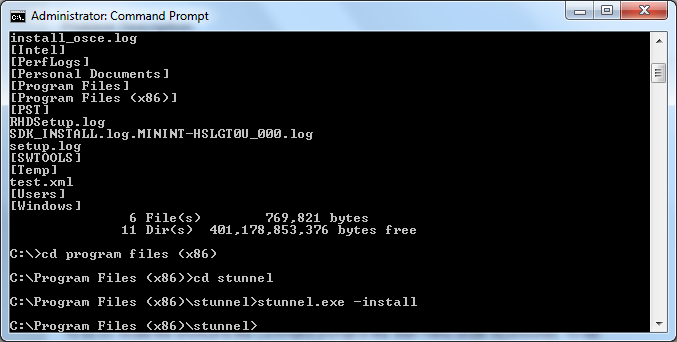

sudo apt-get install stunnel4或yum install stunnel完成。在 Windows,需下载官方安装包并按提示安装。 - 准备证书与密钥:服务器端须有证书(cert)和私钥(key),可以自签或申请正规 CA 证书。全部文件建议存在

/etc/stunnel/目录。比如:stunnel.pem(可合并证书和密钥到一个文件)。

2. 配置文件编写

以 Linux 为例,创建或编辑 /etc/stunnel/stunnel.conf:

cert = /etc/stunnel/stunnel.pem # 服务器证书

key = /etc/stunnel/stunnel.pem # 服务器密钥(若与cert合并)

CAfile = /etc/stunnel/stunnel.pem # 可选,对客户端认证时加入

verify = 3 # 强制验证对方(4按需)

client = no # 服务端模式

[http]

accept = 443 # 监听安全端口

connect = 127.0.0.1:80 # 转发到本地 HTTP 服务其他服务如 FTP、DB 端口,可按需增加新的服务段。

3. 权限与环境优化

-

创建

chroot目录用于增强安全性:mkdir /var/run/stunnel

chown nobody:nobody /var/run/stunnel -

视防火墙情况,开放相应端口(如 443)。

-

检查 stunnel 服务进程权限,建议使用低权限用户(如 nobody)。

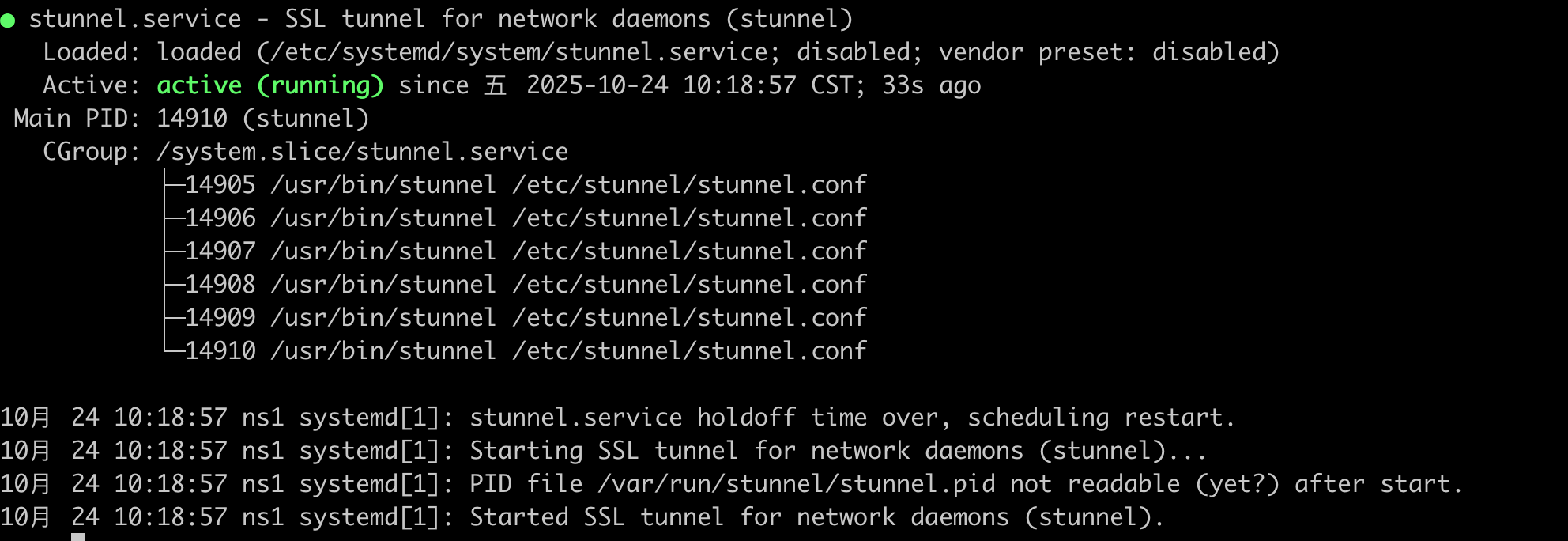

4. 启动与验证

-

启动服务(Linux 示例):

sudo systemctl start stunnel4

-

验证服务端口监听:sudo systemctl start stunnel

客户端部署流程

1. 安装 Stunnel 软件

与服务端一致,安装方式相同基本一致。

2. 客户端配置文件编写

编辑客户端配置(如 stunnel-client.conf):

client = yes # 客户端模式

CAfile = /etc/stunnel/ca.pem # 服务端证书

[secure_http]

accept = 8080 # 客户端本地监听端口

connect = 服务端IP:44443 # 连接至服务端443加密端口accept:指定本地端口,应用需连接到此端口。connect:指定服务端 Stunnel 监听的端口。

3. 启动客户端 Stunnel

- 使用命令行或 Windows GUI 启动 stunnel 客户端进程。

- 本地应用改为连接

localhost:8080,实际经过加密通道转发至远端。

复盘总结:效果与改进

- 成功要素

- 跨平台兼容性:覆盖 Windows、Linux、macOS 等环境,降低分布式部署的复杂性。

- 部署灵活性:无须修改现有应用代码即可实现加密,提升上线速度与迭代效率。

- 风险与改进方向

- 证书与密钥管理:需建立自动化轮换、撤销与审计机制,确保密钥生命周期可控。

- 性能考量:TLS 握手与加解密可能带来延时,应通过容量规划、密钥长度与算法选择进行权衡。

- 监控与告警:建立连接健康检测及日志分析,及时发现中间人攻击迹象或配置变化导致的异常。