接续上文:SSL协议深度解析:网络安全通信的基石与演进-CSDN博客

个人空间:https://blog.csdn.net/m0_73589512?spm=1010.2135.3001.5343

主题专栏:网络通信_叁佰万的博客-CSDN博客

目录

[1.1 协议演进:标准化驱动的安全升级](#1.1 协议演进:标准化驱动的安全升级)

[1.2 协议层级与核心价值](#1.2 协议层级与核心价值)

[2.1 核心术语铺垫](#2.1 核心术语铺垫)

[2.2 TLS 1.2握手流程(经典流程,单向认证)](#2.2 TLS 1.2握手流程(经典流程,单向认证))

[2.3 TLS 1.3握手流程(优化流程,性能飞跃)](#2.3 TLS 1.3握手流程(优化流程,性能飞跃))

[2.4 通信阶段:加密数据的传输逻辑](#2.4 通信阶段:加密数据的传输逻辑)

[3.1 加密通信:分层加密的安全设计](#3.1 加密通信:分层加密的安全设计)

[3.2 身份认证:双向可选的信任机制](#3.2 身份认证:双向可选的信任机制)

[3.3 数据完整性:哈希算法的校验保障](#3.3 数据完整性:哈希算法的校验保障)

[3.4 前向保密:历史数据的安全屏障](#3.4 前向保密:历史数据的安全屏障)

[3.5 会话复用:性能优化的关键机制](#3.5 会话复用:性能优化的关键机制)

[4.1 证书的核心组成部分](#4.1 证书的核心组成部分)

[4.2 证书的类型与选择](#4.2 证书的类型与选择)

TLS协议深度解析:新一代网络安全传输标准

在SSL协议因安全漏洞逐步退出历史舞台后,TLS(Transport Layer Security,传输层安全)协议成为互联网安全通信的绝对核心。作为SSL的标准化继任者,TLS不仅继承了"加密+认证+完整性校验"的核心框架,更通过算法升级、流程优化和标准化设计,实现了更强的安全性、更高的性能和更广的兼容性。本文将从协议定位、工作原理、核心特性、实践应用等维度,全面拆解TLS协议的技术细节与实用价值,厘清其与SSL的本质差异及在现代网络中的核心作用。

一、TLS的协议定位:从SSL到TLS的演进与价值

1.1 协议演进:标准化驱动的安全升级

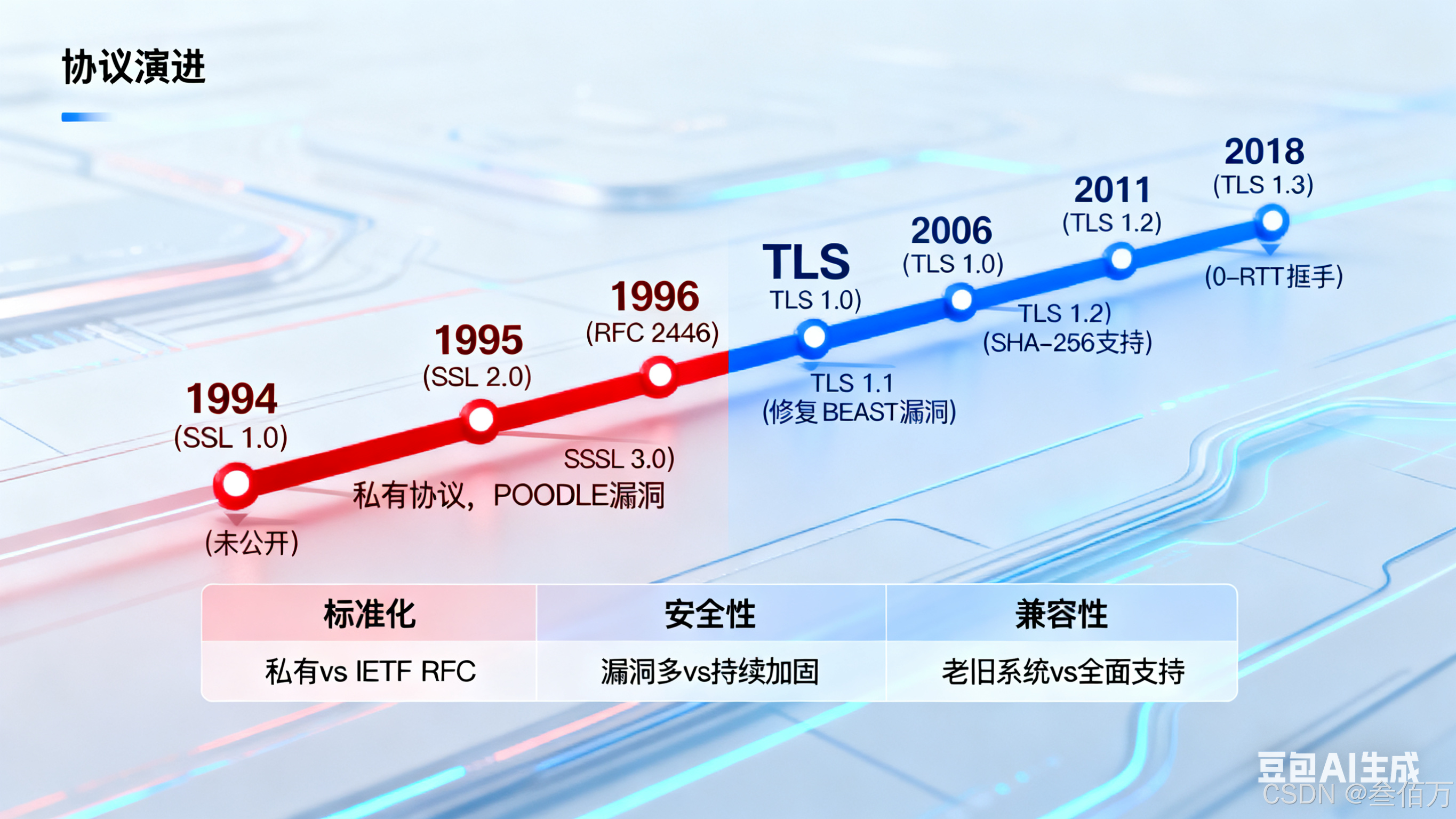

TLS的发展始于对SSL私有协议的标准化改造,其演进历程清晰反映了网络安全需求的升级:

-

起源背景:1994年网景公司推出SSL协议后,因缺乏公开标准导致兼容性混乱,且存在设计缺陷。1999年IETF基于SSL 3.0发布TLS 1.0(RFC 2246),正式将安全传输协议纳入标准化体系。

-

核心演进逻辑:每一代TLS版本均以"修复漏洞、强化加密、优化性能"为目标------TLS 1.1修复BEAST漏洞,TLS 1.2引入SHA-256等强哈希算法,TLS 1.3则通过重构握手流程实现性能飞跃,成为当前主流版本。

-

与SSL的本质差异:SSL是网景私有协议,TLS是IETF标准化协议;TLS在加密算法支持、握手逻辑、漏洞防护等方面全面超越SSL,目前所有主流浏览器和服务器均已禁用SSL 2.0/3.0,仅支持TLS协议(日常所说"SSL证书"实际为TLS证书)。

1.2 协议层级与核心价值

TLS位于TCP/IP协议栈的传输层与应用层之间,扮演"安全中间件"的角色,其核心价值体现在三个维度:

-

透明化安全保障:应用层无需修改核心逻辑,仅通过调用TLS接口即可实现安全传输。例如HTTP协议与TLS结合后成为HTTPS,Web开发者无需掌握加密细节,只需配置证书即可保障数据安全。

-

跨协议通用性:可为HTTP、SMTP、FTP、WebSocket等几乎所有应用层协议提供加密保护,衍生出HTTPS、SMTPS、FTPS、WSS等安全协议,适配网页浏览、邮件传输、实时通信等各类场景。

-

端到端安全闭环:仅在通信双方的应用层与传输层之间进行加密和解密,网络中间节点(如路由器、网关)仅能看到加密后的密文,无法获取明文数据,实现"端到端"的安全隔离。

二、TLS的工作原理:从握手到通信的全流程解析

TLS的工作流程分为"握手阶段""通信阶段"和"关闭阶段",其中握手阶段是协议的核心,负责完成身份认证、算法协商和密钥生成,通信阶段则基于握手建立的加密通道实现安全数据传输。不同TLS版本的握手流程存在差异,以下分别解析应用最广的TLS 1.2和性能最优的TLS 1.3。

2.1 核心术语铺垫

理解TLS工作原理需先明确四个关键概念:

-

加密算法套件:TLS的"算法组合包",包含密钥交换算法(如RSA、ECDHE)、对称加密算法(如AES-256-GCM)、哈希算法(如SHA-256),例如"ECDHE-RSA-AES256-GCM-SHA384"代表完整的算法套件。

-

前向保密(Forward Secrecy):核心安全特性,指每次会话生成独立的临时密钥,即使长期私钥泄露,历史会话数据也不会被解密,依赖ECDHE、DHE等临时密钥交换算法实现。

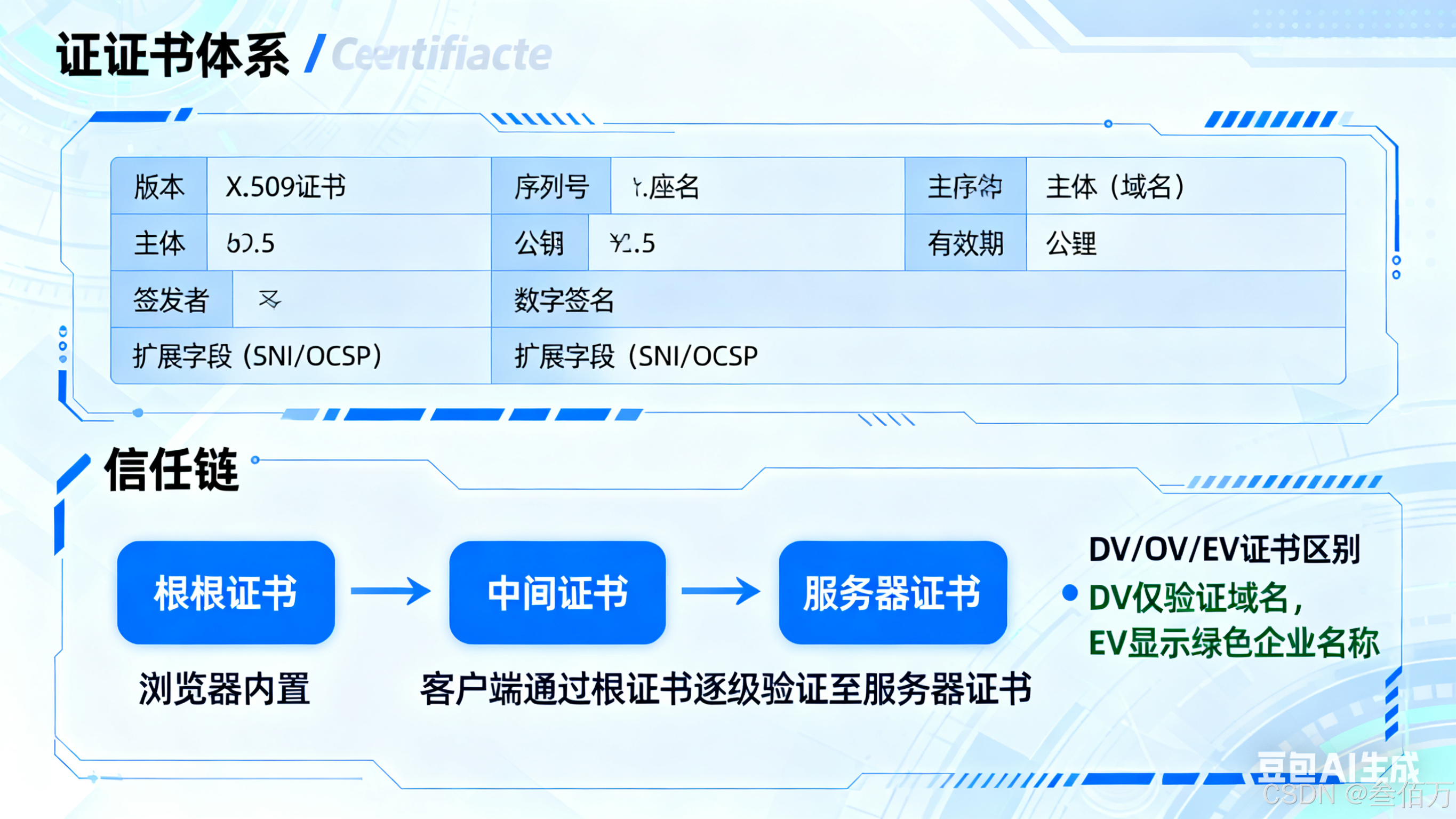

-

数字证书链:由根证书、中间证书和服务器证书组成的信任链,根证书内置在客户端(如浏览器)中,用于逐级验证服务器证书的合法性。

-

会话密钥:握手阶段生成的对称密钥,用于通信阶段的实际数据加密,分为"客户端写入密钥"和"服务器写入密钥",确保双向加密的独立性。

2.2 TLS 1.2握手流程(经典流程,单向认证)

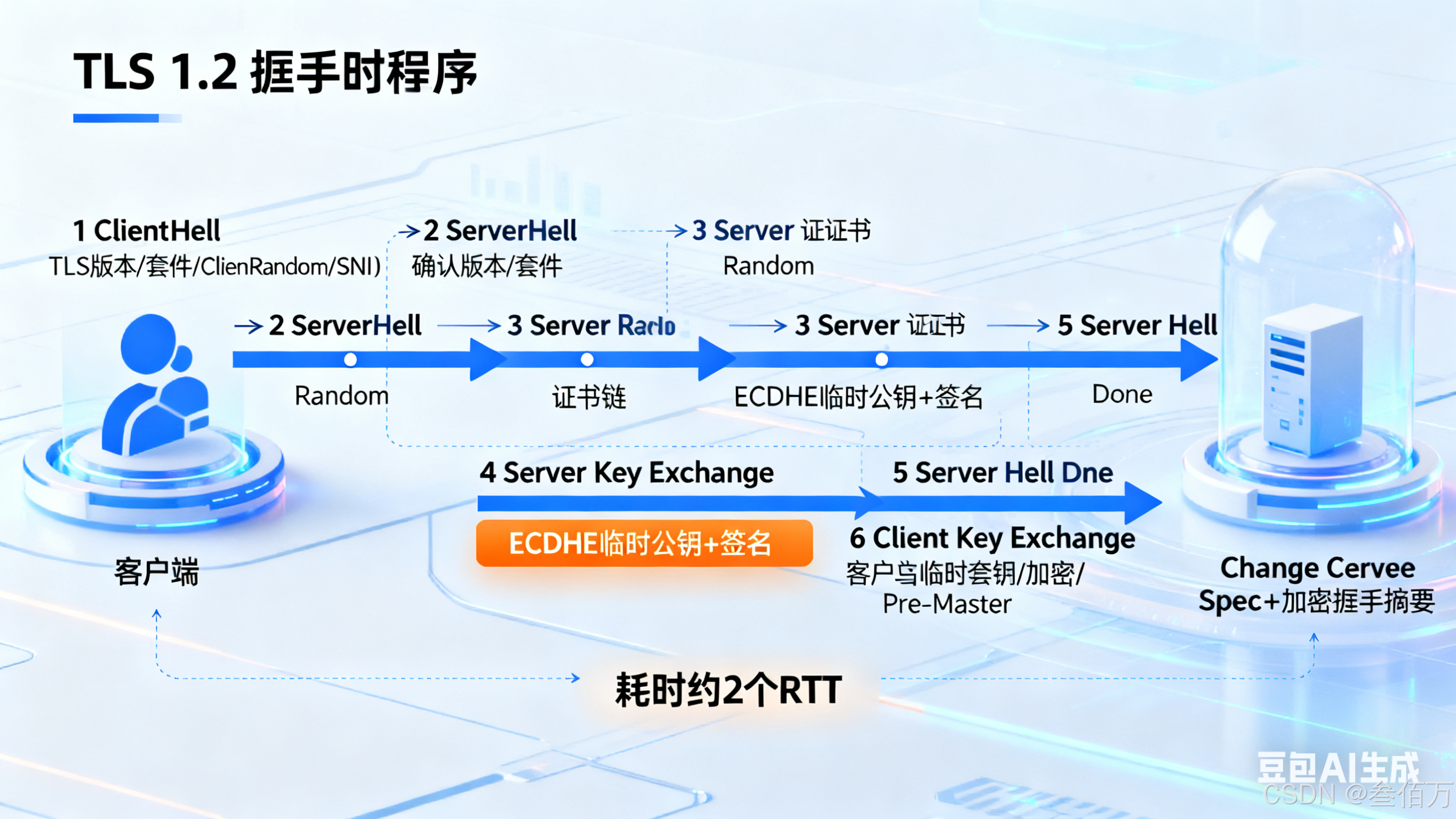

TLS 1.2握手流程(以"服务器认证+客户端匿名"为例,占互联网TLS通信的99%以上,如日常浏览网页)需经过7个步骤,耗时约2个RTT(往返时间):

-

ClientHello(客户端问候): 客户端(如Chrome浏览器)向服务器发起握手请求,发送以下核心信息:支持的TLS版本列表(如TLS 1.0/1.1/1.2/1.3);

-

支持的加密算法套件列表(按优先级排序,优先选择ECDHE等支持前向保密的套件);

-

客户端随机数(Client Random,32字节),用于后续生成会话密钥;

-

扩展字段(如SNI,服务器名称指示,用于一台服务器部署多个域名证书的场景)。

-

ServerHello(服务器问候): 服务器筛选最优配置并响应,返回以下信息:最终确定的TLS版本(如TLS 1.2)和加密算法套件(如ECDHE-RSA-AES256-GCM-SHA384);

-

服务器随机数(Server Random,32字节),与Client Random共同参与密钥生成;

-

服务器会话ID(可选,用于会话复用)。

-

Server Certificate(服务器证书): 服务器发送自身证书及完整的证书链,证书中包含服务器公钥、绑定域名、有效期、CA签名等关键信息,是身份认证的核心依据。

-

Server Key Exchange(服务器密钥交换,可选): 若选择ECDHE/DHE等临时密钥交换算法,服务器需发送以下信息:临时公钥(如ECDHE的椭圆曲线公钥);

-

用服务器私钥对临时公钥的签名,确保临时公钥未被篡改。

-

Server Hello Done(服务器问候结束):服务器告知客户端,问候阶段结束,等待客户端响应。

-

客户端证书验证与密钥交换 : 客户端完成证书验证和密钥协商,是握手流程的核心环节,包含三个子步骤:证书验证:客户端通过证书链验证服务器证书合法性------用根证书公钥解密中间证书签名,再用中间证书公钥解密服务器证书签名,同时检查域名匹配性和有效期,验证失败则弹出安全警告。

-

生成预主密钥:客户端生成预主密钥(Pre-Master Secret),若为ECDHE算法,客户端会生成自己的临时公钥,与服务器临时公钥共同计算出共享密钥,再衍生为预主密钥;若为RSA算法,直接用服务器公钥加密预主密钥。

-

发送客户端密钥交换消息:客户端发送临时公钥(ECDHE场景)或加密后的预主密钥(RSA场景),同时发送"证书验证消息"(仅双向认证场景,客户端提供自身证书)。

-

会话密钥生成与握手确认: 客户端和服务器分别用Client Random、Server Random、预主密钥,通过PRF(伪随机函数)生成会话密钥(包含加密密钥和MAC密钥);随后客户端发送"Change Cipher Spec"(告知服务器后续使用加密通信)和"Finished"消息(用会话密钥加密的握手摘要,验证握手完整性);服务器同理返回"Change Cipher Spec"和"Finished"消息,握手阶段结束。

2.3 TLS 1.3握手流程(优化流程,性能飞跃)

TLS 1.3针对TLS 1.2的性能瓶颈进行了重构,删除RSA等不安全算法,强制支持前向保密,握手流程大幅简化:

-

首次握手仅需1个RTT:将Server Key Exchange、Server Certificate等消息合并到ServerHello中,客户端接收后可直接生成会话密钥,无需额外往返。

-

支持0-RTT握手:重复连接时,客户端可在ClientHello中携带用历史会话信息加密的应用数据(如HTTP请求),服务器验证通过后直接响应,实现"零往返"通信,将握手延迟降至最低。

-

算法简化:仅保留ECDHE等支持前向保密的密钥交换算法,对称加密仅支持AES-GCM、ChaCha20-Poly1305等带认证的加密算法(AEAD),避免单独的MAC校验步骤,提升性能。

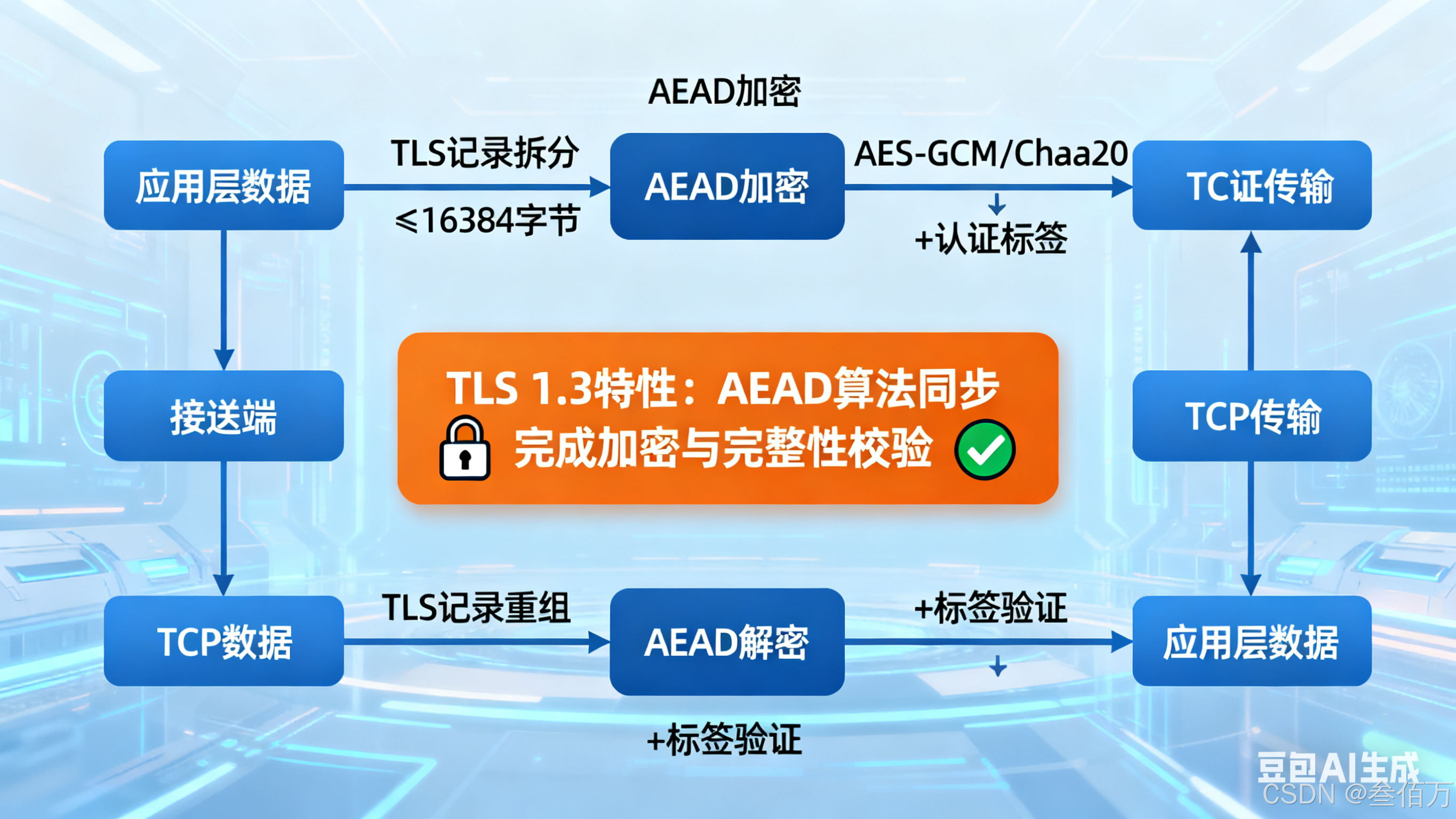

2.4 通信阶段:加密数据的传输逻辑

握手阶段结束后,进入通信阶段,数据传输流程如下(以TLS 1.2为例):

-

应用层数据处理:应用程序(如Web服务器)将HTTP响应数据提交给TLS层。

-

TLS记录封装:TLS层将数据拆分为最大16384字节的记录,添加记录头(包含内容类型、版本、长度)。

-

加密与完整性校验:用会话密钥对记录进行对称加密,同时用MAC密钥生成数据摘要(确保完整性),TLS 1.3的AEAD算法将加密和校验合并为一步,提升效率。

-

TCP传输:加密后的TLS记录作为TCP数据段的载荷,通过网络传输。

-

接收端解密:客户端接收TCP数据后,TLS层用会话密钥解密并校验MAC摘要,确认数据完整后提交给应用层(如浏览器渲染HTML)。

三、TLS的核心特性:安全与性能的双重保障

TLS的核心特性围绕"机密性、完整性、身份认证"三大安全目标展开,同时通过技术优化实现性能提升,形成"安全+高效"的双重优势。

3.1 加密通信:分层加密的安全设计

TLS采用"非对称加密协商密钥,对称加密传输数据"的分层设计,兼顾安全性和性能:

非对称加密的作用(密钥交换)

-

算法:RSA、ECDHE、DHE等,其中ECDHE因密钥生成快、安全性高成为主流。

-

核心价值:解决对称密钥的安全分发问题------用公钥加密的密钥只能用私钥解密,确保预主密钥在传输中不被窃取。

-

局限性:加密效率低(仅适用于小数据),因此仅用于握手阶段的密钥协商,不用于实际数据传输。

对称加密的作用(数据传输)

-

算法:AES-128-GCM、AES-256-GCM、ChaCha20-Poly1305等AEAD算法。

-

核心价值:加密效率高(AES-256-GCM加密速度可达10GB/s以上),适合大量应用层数据传输。

-

关键设计:会话密钥由双方动态生成,每次会话均不同,降低密钥泄露风险。

3.2 身份认证:双向可选的信任机制

TLS支持"单向认证"和"双向认证",根据场景需求选择,核心是通过数字证书实现身份验证:

-

单向认证(主流场景):仅服务器提供证书,客户端验证服务器身份,客户端无需提供证书。适用于面向公众的互联网服务(如电商网站、新闻门户),核心是确保用户访问的是合法服务器,防止钓鱼攻击。

-

双向认证(高安全场景):服务器和客户端互相提供证书,双方均需验证对方身份。适用于金融交易(如银行网银)、企业内网(如VPN接入)、物联网设备通信等场景------银行通过客户端证书确认用户身份,企业通过员工设备证书防止非法接入。

证书的核心价值:将"公钥"与"实体身份(如域名、企业)"绑定,由权威CA背书,解决"公钥归属"问题------客户端信任CA,因此信任CA签发的服务器证书,进而信任服务器公钥。

3.3 数据完整性:哈希算法的校验保障

TLS通过哈希算法确保数据在传输中未被篡改,TLS 1.2与1.3的实现方式略有差异:

-

TLS 1.2及之前:采用"加密+MAC"双重机制------数据加密后,用MAC密钥对明文数据生成哈希摘要(如SHA-256),接收端解密后重新计算摘要,对比一致则数据完整。

-

TLS 1.3:强制使用AEAD(认证加密)算法(如AES-GCM),将加密和完整性校验合并为一步------加密过程中自动生成认证标签,接收端解密时同时验证标签,若标签不匹配则直接丢弃数据,既提升性能又避免"加密与校验分离"的安全漏洞。

3.4 前向保密:历史数据的安全屏障

前向保密是TLS的核心安全特性,尤其在长期私钥泄露场景下至关重要。其实现原理是:

-

每次握手时,服务器和客户端均生成临时的密钥对(如ECDHE临时密钥);

-

通过双方临时公钥计算出共享密钥,再衍生为会话密钥,用于本次通信;

-

会话结束后,双方立即销毁临时密钥对,即使服务器长期私钥泄露,攻击者也无法通过历史会话数据反推出临时密钥,因此无法解密历史通信内容。

当前主流网站(如谷歌、百度、淘宝)均已启用前向保密,通过ECDHE算法保障用户通信的长期安全。

3.5 会话复用:性能优化的关键机制

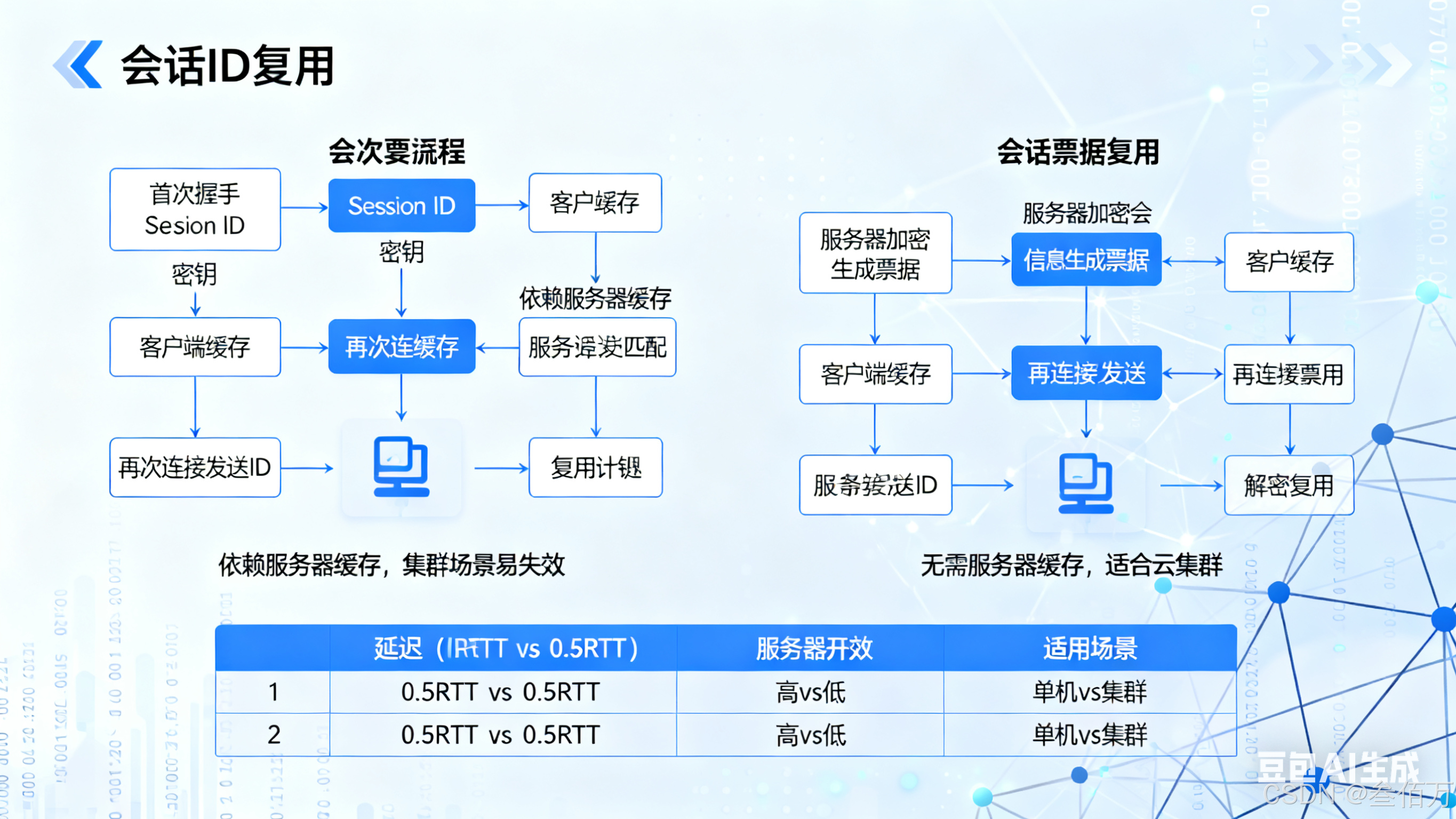

TLS握手阶段(尤其是证书验证)会消耗CPU资源和网络延迟,会话复用机制通过缓存会话信息,实现重复连接的快速握手,主要有两种方式:

-

会话ID复用:第一次握手后,服务器为客户端分配会话ID,客户端缓存ID及对应的会话密钥;再次连接时,客户端发送会话ID,服务器若识别且会话未过期,直接复用会话密钥,跳过证书验证和密钥协商,握手延迟降至0.5个RTT。

-

会话票据(Session Ticket)复用:会话ID复用依赖服务器缓存会话信息,集群部署时易失效。会话票据机制中,服务器将会话信息(会话密钥、有效期)用服务器密钥加密为票据发给客户端,客户端缓存票据;再次连接时发送票据,服务器解密后即可复用会话,无需服务器缓存,更适合云服务器集群场景。

四、TLS的证书体系:信任的基石

TLS的身份认证完全依赖数字证书体系,证书的合法性直接决定TLS通信的安全性。证书体系由"证书签发机构(CA)""证书类型""验证流程"三部分组成。

4.1 证书的核心组成部分

一份标准的TLS证书(X.509格式)包含以下关键信息,这些信息共同确保证书的有效性和可信度:

-

版本号:X.509证书的版本(如v3),决定支持的扩展字段。

-

序列号:CA为证书分配的唯一标识,用于吊销证书。

-

主体(Subject):证书持有者信息,如域名(DNS Name)、企业名称(Organization)。

-

公钥信息:证书持有者的公钥及对应的算法(如RSA 2048、ECC 256)。

-

有效期:证书的有效起止时间,当前CA签发的证书有效期最长不超过13个月(浏览器限制)。

-

签发者(Issuer):签发该证书的CA信息(如Let's Encrypt、Verisign)。

-

数字签名:CA用自身私钥对证书内容的哈希值进行加密,是证书验证的核心依据。

-

扩展字段:如SNI(支持多域名)、OCSP装订(提升验证效率)、密钥用途(限制公钥使用场景)。

4.2 证书的类型与选择

根据应用场景和验证级别,TLS证书主要分为三类:

| 证书类型 | 验证级别 | 核心特点 | 适用场景 | 代表产品 |

|---|---|---|---|---|

| 域名验证证书(DV) | 低 | 仅验证域名所有权,申请快(10分钟内),成本低(甚至免费) | 个人博客、小型网站、测试环境 | Let's Encrypt免费证书 |

| 组织验证证书(OV) | 中 | 验证域名所有权和企业真实身份,证书显示企业名称 | 中小企业官网、电商平台(非支付环节) | 阿里云OV证书 |

| 扩展验证证书(EV) | 高 | 严格验证企业身份(如营业执照、法律文件),浏览器地址栏显示绿色企业名称,信任度最高 | 金融机构、大型电商、支付平台 | 赛门铁克EV证书 |