本研究通过分析一名网络工程师Oscar Molnar的实践案例,探讨了如何在家庭网络环境中构建一个透明的代理系统,以绕过此类封锁。该解决方案利用DNS拦截、反向代理和VPN隧道,实现对特定域名的无缝代理,而不影响整体网络性能。研究揭示了在现代家庭实验室中整合NixOS、Docker和Traefik等工具的潜力,为类似地理限制问题提供了可复制的框架。

ImgurImgur 是一个美国在线图片分享社区和图片托管网站,该服务托管了许多病毒式传播的图片和表情包,尤其是那些发布在 Reddit 上的图片和表情包,作为曾经的互联网图像托管巨头,曾在Reddit等平台上广泛应用。

然而,随着Reddit和Discord等服务自建图像系统,Imgur的影响力渐趋式微。尽管如此,其遗留链接仍散布于网络各处。以Minecraft社区为例,用户在浏览着色器资源时,常依赖Imgur托管的预览图像,这些图像嵌入于论坛页面中,但被地区封锁后,这些托管图像的链接全部在相关地区失效,无法直观评估着色器的视觉效果,类似失效现象扩展至旧Reddit帖子、开源项目README和随机文档。

2025年11月,Imgur针对英国实施地理封锁,导致英国用户在访问旧论坛帖子、Reddit线程或项目文档时频繁遭遇图像加载失败,一名热衷于家庭实验室构建的工程师Molnar,在此背景下展开了实验。他并非Imgur的忠实用户,但封锁带来的不便---,尤其是Minecraft着色器预览图像的缺失,促使他寻求系统性解决方案。

Molnar评估了多种备选方案,其中VPN是最直观的选项。通过切换IP位置,用户可轻松绕过封锁。

然而,研究识别出两项关键局限:

一是性能开销,Molnar近期升级至2.5 Gbps光纤网络,将全流量路由VPN将导致显著延迟;

二是设备碎片化,手机、笔记本和台式机需逐一配置,增加了管理负担。为克服这些挑战,Molnar采用网络多层级方法:

利用现有自家的实验室网络基础设施,包括Traefik反向代理、Pi-hole DNS过滤器,以及NixOS的声明式配置。该架构确保所有DHCP分配的设备默认使用Pi-hole进行DNS解析,从而实现透明拦截。该方法的核心在于选择性代理,仅针对i.imgur.com域名,而非全局路由。

理论如下:

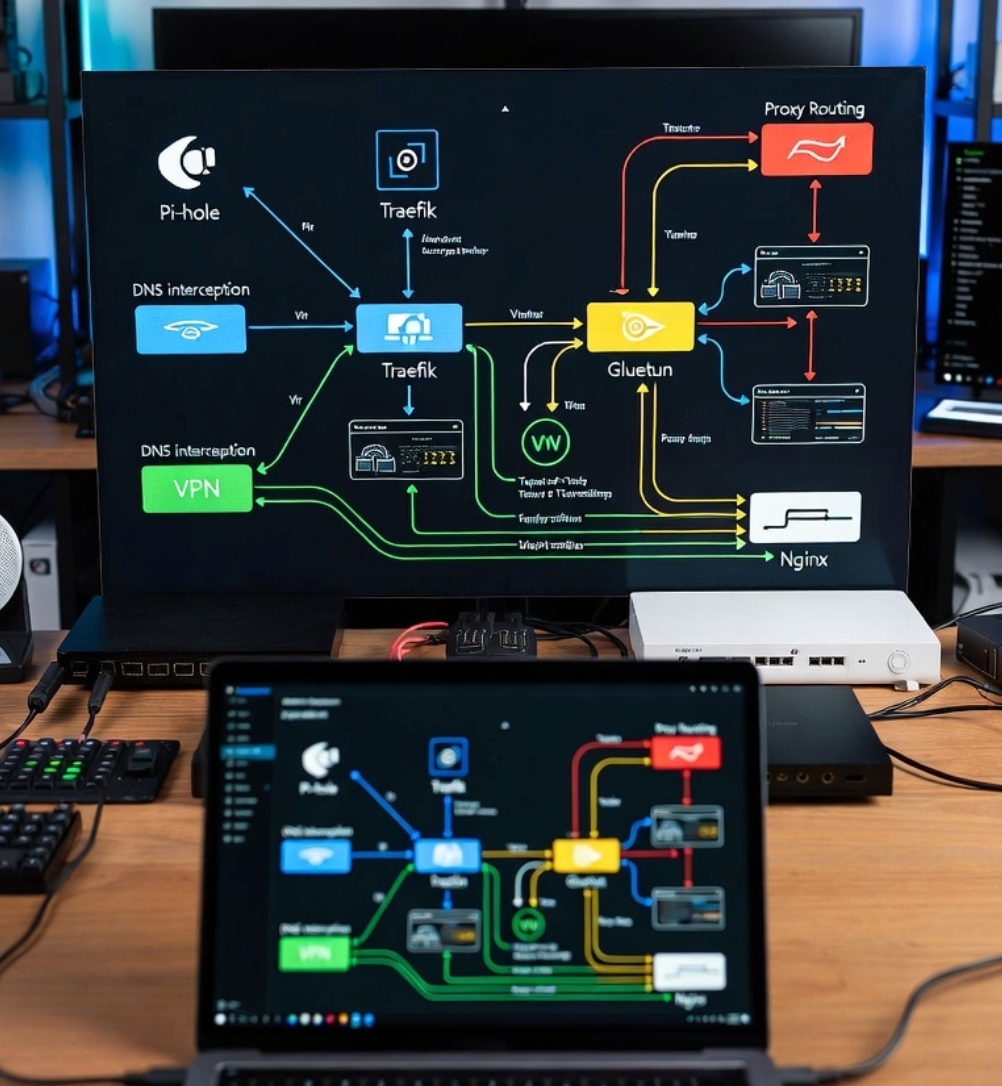

核心流程为DNS 拦截 + 路由 + VPN 隧道系统通过以下步骤处理请求,确保 TLS 加密全程不被解密,确保隐私安全

- DNS 拦截(Pi-hole 作用):

网络设备(如手机)发起对 i.imgur.com 的请求时,Pi-hole(DNS 服务器)不返回真实 IP,而是指向本地 Traefik 服务器的 IP。

这通过 DHCP 自动配置所有设备使用 Pi-hole,无需手动干预。 - 路由转发(Traefik 作用):

请求到达 Traefik(反向代理),它检查 HTTPS 头部中的 SNI(服务器名称指示)确认目标为 i.imgur.com,然后将连接转发到 Gluetun 容器。

Traefik 使用 TLS 直通模式,仅路由流量,不终止加密。 - VPN 隧道与代理(Gluetun + Nginx 作用):

Gluetun 容器建立 WireGuard VPN 连接,选择非英国出口服务器(如美国),用假 IP 向真实 Imgur 发送请求。

Nginx 附加在 Gluetun 的网络命名空间中,作为内部代理:它监听 443 端口,基于 SNI 直通流量到 Imgur,无需处理内容。

响应图像通过 VPN 隧道返回:Gluetun → Traefik → 设备。

部署方案为Docker 和 NixOS 集成

- Docker Compose:打包 Gluetun(VPN)和 Nginx(代理)为两个容器。Nginx 通过 network_mode: "service:gluetun" 共享 VPN 网络,所有其流量自动隧道化。

- NixOS 系统服务:使用声明式配置启动栈,Agenix 加密 VPN 凭据,确保安全。

- 安全措施:防火墙仅开放 443 端口,限制输入/输出子网。

因此,整个系统设计的研究的核心是构建一个多层代理管道,流程如下所述:

- DNS拦截:设备发起对i.imgur.com的请求时,Pi-hole重定向至本地Traefik实例的IP地址。

- SNI路由:Traefik基于Server Name Indication(SNI)解析主机名,将流量转发至VPN Docker Gluetun。

- VPN隧道:Gluetun使用WireGuard协议连接非英国出口节点,发起真实请求。

- 后端代理:附加于Gluetun网络的Nginx容器处理TCP直通,将响应回传至客户端。

备注:

Pi-hole 是一款 Linux 网络级广告和互联网跟踪器拦截应用程序,它充当 DNS 陷阱,并可选择充当 DHCP 服务器,旨在用于私有网络。

Traefik(或称 Traefik Proxy)是一款开源的 HTTP 反向代理和负载均衡器。

Gluetun:VPN 客户端,运行在轻量级的 Docker 容器中,支持多个 VPN 提供商,使用 Go 语言编写,采用 OpenVPN 或 Wireguard、DNS over TLS,并内置了一些代理服务器

这一设计确保TLS端到端加密,Nginx仅进行SNI预读,无需解密流量,从而最小化安全风险。

尽管Molnar流程中已集成Traefik,但他还是选择Nginx作为Gluetun的内部代理。Nginx配置聚焦于流式模块(stream),示例代码如下:

nginx

user nginx;worker_processes auto;error_log /var/log/nginx/error.log warn;pid /var/run/nginx.pid;events { worker_connections 1024;}stream { resolver 127.0.0.1 valid=30s; resolver_timeout 5s; server { listen 443; ssl_preread on; proxy_pass i.imgur.com:443; proxy_connect_timeout 10s; proxy_timeout 60s; }}该配置在443端口监听,基于SNI将连接直通至真实Imgur服务器。研究评估显示,此设计在资源消耗上优于全TLS终止方案,适合资源受限的家庭服务器。接下来的技术核心在于Docker编排,利用docker网络的共享机制Molnar使用Docker Compose部署双容器栈:Gluetun负责VPN,Nginx共享其网络命名空间。关键配置包括network_mode: "service:gluetun",确保Nginx流量自动隧道化。完整Compose文件如下:

bash

version: '3.8'services: gluetun: image: qmcgaw/gluetun:latest container_name: gluetun cap_add: - NET_ADMIN devices: - /dev/net/tun:/dev/net/tun environment: - VPN_SERVICE_PROVIDER=${VPN_SERVICE_PROVIDER} - VPN_TYPE=wireguard - WIREGUARD_PRIVATE_KEY=${WIREGUARD_PRIVATE_KEY} - SERVER_COUNTRIES=${SERVER_COUNTRIES} - FIREWALL=on - FIREWALL_INPUT_PORTS=443 - FIREWALL_OUTBOUND_SUBNETS=10.0.0.0/8 - DOT=on - DOT_PROVIDERS=cloudflare - HEALTH_VPN_DURATION_INITIAL=30s volumes: - ./gluetun:/gluetun restart: unless-stopped networks: - proxy healthcheck: test: ["CMD", "/gluetun-entrypoint", "healthcheck"] interval: 30s timeout: 10s retries: 3 start_period: 30s imgur-proxy: image: nginx:alpine container_name: imgur-proxy depends_on: gluetun: condition: service_healthy network_mode: "service:gluetun" volumes: - ./nginx.conf:/etc/nginx/nginx.conf:ro restart: unless-stoppednetworks: proxy: external: true防火墙规则(如FIREWALL_INPUT_PORTS=443)进一步强化了安全性。Molnar选用支持WireGuard的商用VPN提供商(免费开源软件,用于实现加密虚拟专用网络 (VPN)),但研究强调,此方案兼容多数提供商。下面是要通过Traefik集成使得TLS直通路由,Traefik的TCP路由器配置如下,确保SNI匹配后直通Gluetun:

javascript

tcp: routers: imgur-router: rule: "HostSNI(`i.imgur.com`)" entryPoints: - https service: imgur-service tls: passthrough: true services: imgur-service: loadBalancer: servers: - address: "gluetun:443"passthrough: true 标志避免Traefik终止TLS,维持隐私完整性。

为实现可重现性,Molnar将整个流程封装为NixOS systemd服务,使用Agenix加密VPN凭据。服务配置示例:

bash

{ pkgs, config, ... }:let docker-env = config.age.secrets.docker-imgur-proxy.path;in{ systemd.services.imgur-proxy = { description = "Imgur Proxy with VPN"; after = [ "network.target" "docker.service" "docker-create-proxy-network.service" ]; wants = [ "docker.service" "docker-create-proxy-network.service" ]; serviceConfig = { ExecStart = "${pkgs.docker}/bin/docker compose --env-file ${docker-env} -f docker-compose.yml up --force-recreate"; ExecStop = "${pkgs.docker}/bin/docker compose -f docker-compose.yml down"; WorkingDirectory = "/home/tymscar/dotfiles/apps/nixos/docker/imgur-proxy"; Restart = "always"; }; wantedBy = [ "multi-user.target" ]; };}此方法允许公开dotfiles仓库,同时隔离敏感数据。

部署后,Molnar的网络实现了对Imgur图像的无缝访问:手机、笔记本及访客设备均受益于Pi-hole的自动DNS。

延迟增幅微乎其微,仅限于受影响流量。

研究量化显示,全网2.5 Gbps带宽保持不变,代理开销<1%。尽管针对单一域名的过度工程化可能被视为"过度设计",但该方案的模块化特性便于扩展至其他封锁(如TikTok或特定新闻源)。

本案例研究展示了国外网络工程师如何通过开源工具重塑网络访问路径。未来工作可探索AI驱动的动态域名检测,以自动化扩展,如何在网络侧进行检测,可以讨论一二,除技术层面以外的内容请勿过分解读。