Burp Suite 抓包全流程(WEB)

第一步:用最简单办法抓包(不需要繁琐配置)。

第二步:学习"标准办法",配置你常用的浏览器(Chrome/Edge)。

把 Burp Suite 想象成**"你和服务器之间的安检员"**。所有的网页请求先发给 Burp(安检员),你检查、修改后再放行发给服务器。

第一阶段:极速上手(使用 Burp 内置浏览器)

Burp Suite 非常贴心,自带了一个已经配置好所有证书和代理的浏览器。这是小白最快看到效果的方法。

-

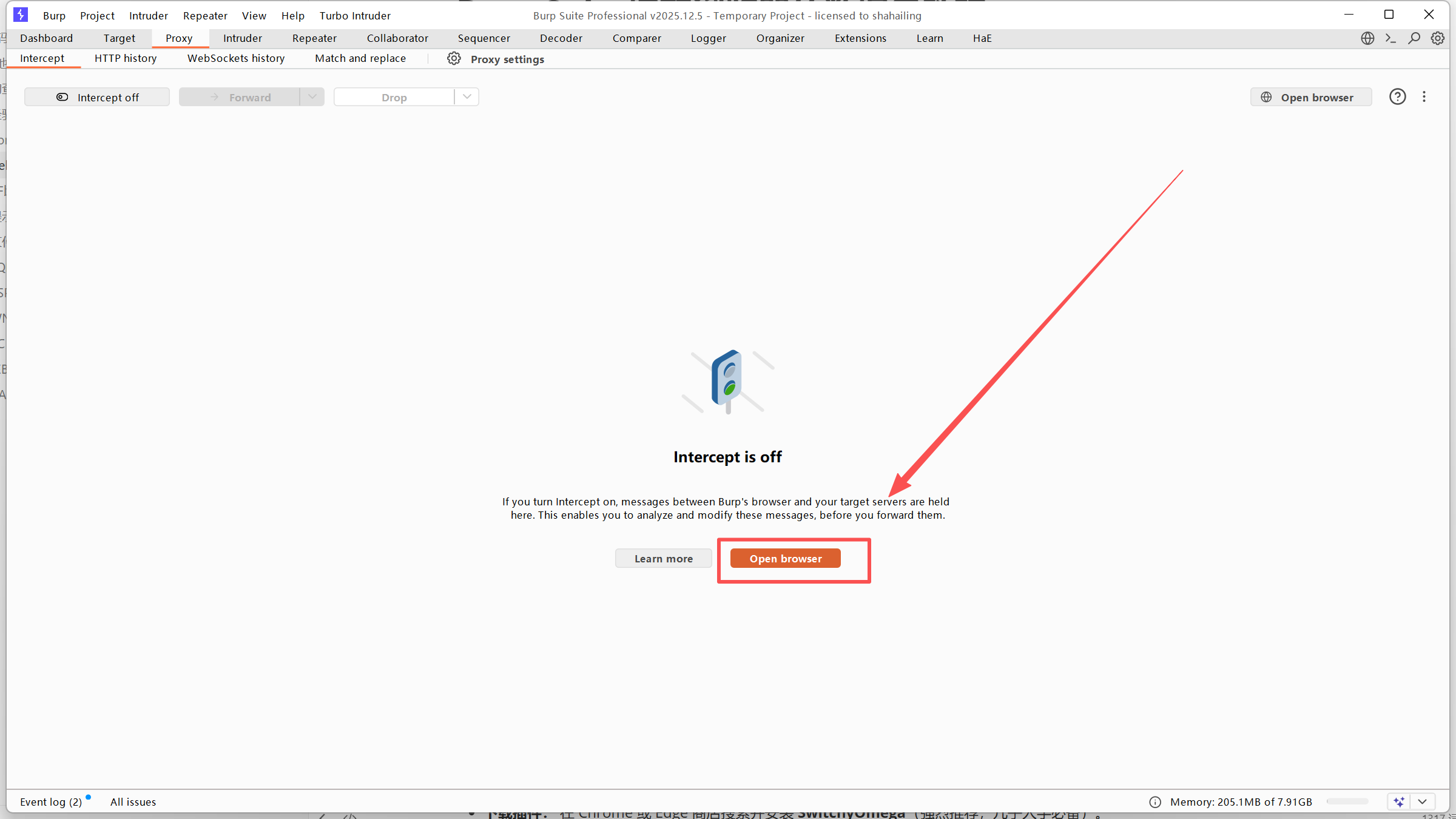

打开软件: 启动 Burp Suite,点击 Next -> Start Burp 进入主界面。

-

找到入口:

- 点击上方的一级菜单 Proxy (代理)。

- 点击二级菜单 Intercept (拦截)。

- 找到一个大按钮:Open Browser (打开浏览器)。

-

开始抓包:

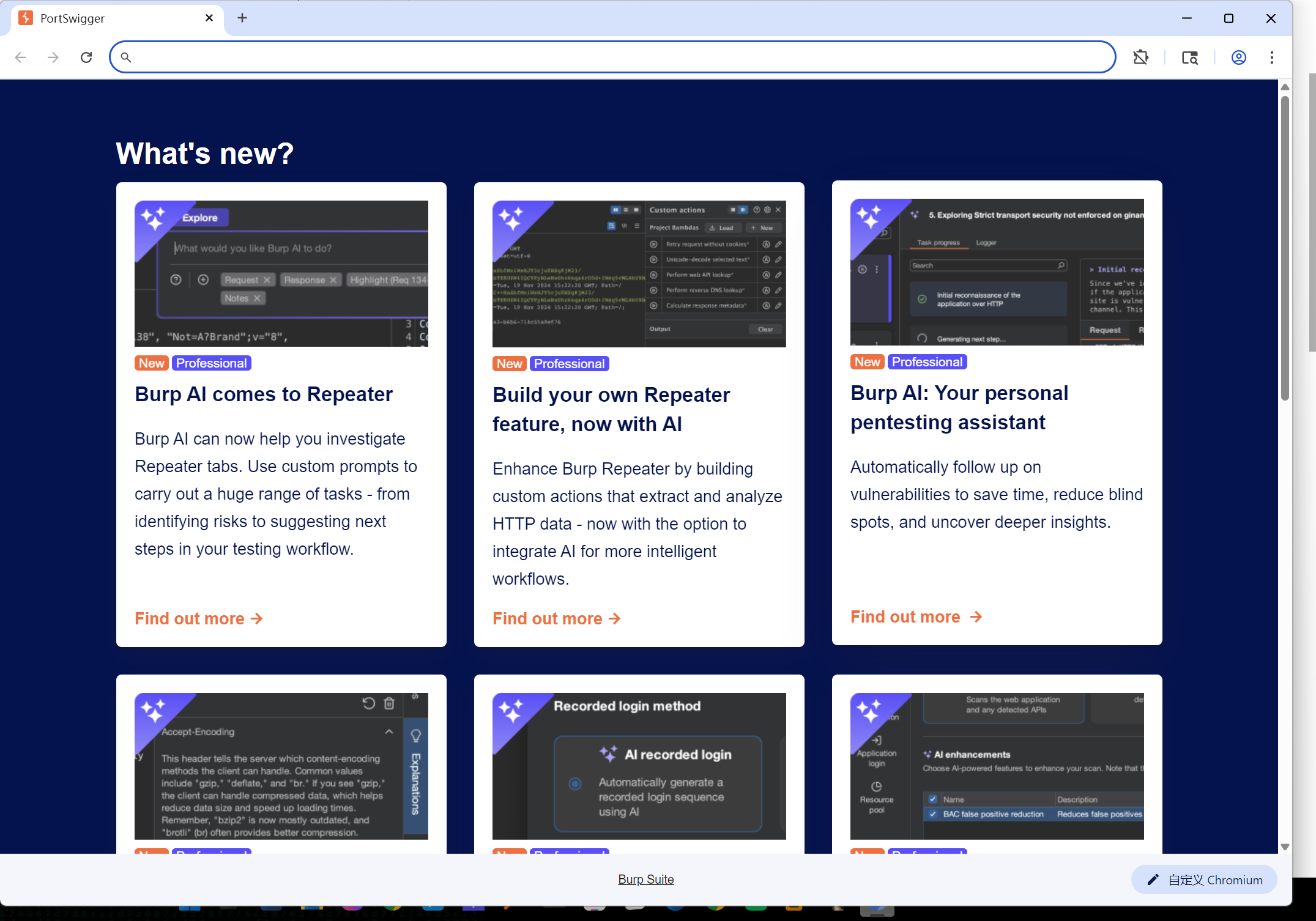

- 点击 Open Browser 后,会弹出一个独特的淡蓝色边框的 Chromium 浏览器。

-

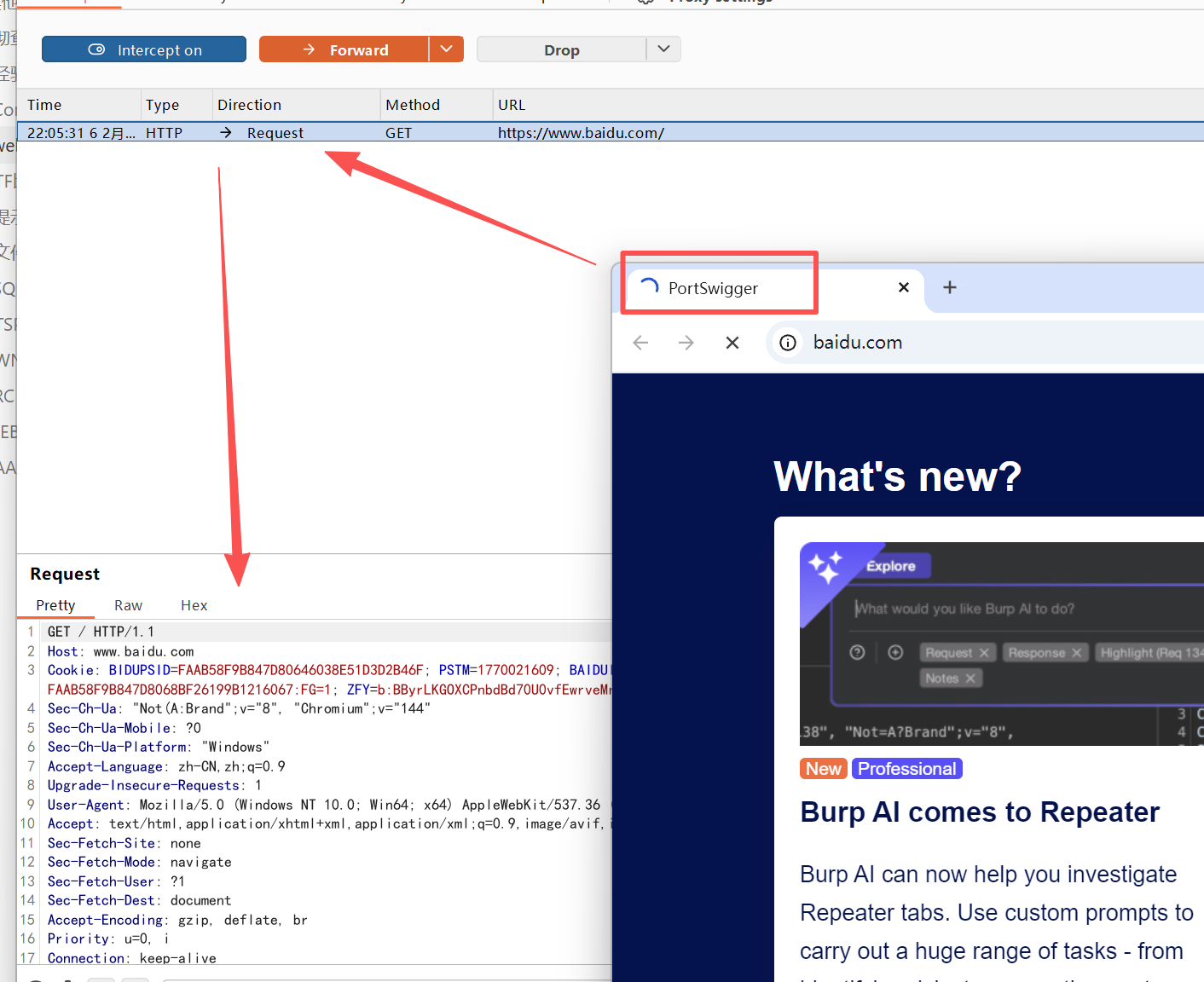

在 Burp 界面中,确保 Intercept is on(拦截开启)按钮是按下的(通常显示为亮色)。

-

在那个淡蓝色的浏览器里随便输入一个网址,比如

www.baidu.com,回车。 -

你会发现浏览器一直在转圈圈,网页打不开------这说明抓包成功了!

-

回到 Burp 界面,你会看到一大段代码(HTTP 请求包)停在那里等你处理。

第二阶段:标准配置流程(配置 Chrome/Edge)

虽然内置浏览器好用,但以后你可能需要用自己的浏览器装各种插件来测试。这是必修课。

1. 设置"路障" (配置代理插件)

我们需要告诉浏览器:"别直接上网,先把数据发给 127.0.0.1:8080 (Burp 的地址)"。

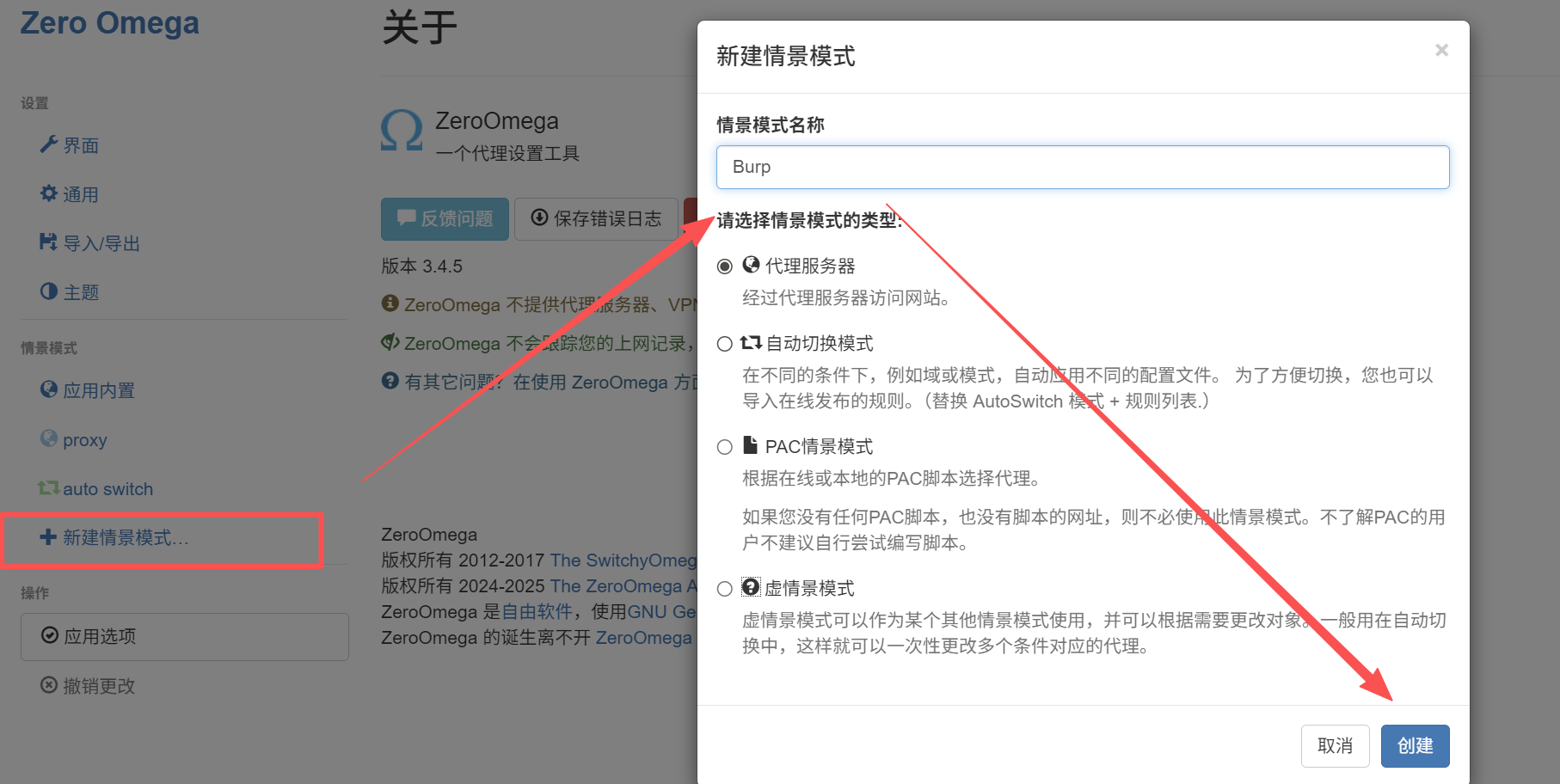

- 下载插件: 在 Chrome 或 Edge 商店搜索并安装 SwitchyOmega(强烈推荐,几乎人手必备)。

-

配置插件:

-

点击浏览器右上角的圆环图标 -> 选项。

-

左侧点击 New Profile (新建情景模式),名字随便起(比如 Burp),类型选 Proxy Profile(代理服务器)。

-

Protocol (协议) 选

HTTP。 -

Server (服务器) 填

127.0.0.1。 -

Port (端口) 填

8080。 -

为了防止有杂包(浏览器自带的杂包,主要过滤掉明显的系统更新、浏览器一般插件。它不会影响你访问正常的互联网网站),可以直接复制以下内容

127.0.0.1 localhost ::1 *.local *.adnxs.com *.bidr.io *.immersivetranslate.com *.windowsupdate.com *.microsoft.com *.update.microsoft.com *.apple.com *.icloud.com *.itunes.com *.crashlytics.com *.chrome.com *.googleapis.com *.google.com *.google.com.hk *.withgoogle.com *.googletagmanager.com *.gstatic.com *.gvt2.com *.github.com *.githubassets.com *.ctnsnet.com *.ad-m.asia *.yahoo.com *.temu.com *.google-analytics.com *.googleusercontent.com *.googleadservices.com *.doubleclick.net *.everesttech.net *.firefox.com *.mozilla.org *.mozilla.net *.shodan.io *.nel.goog google.com github.com accounts.google.com update.googleapis.com optimizationguide-pa.googleapis.com -

点击左侧大大的绿色 Apply changes (应用更改)。

-

-

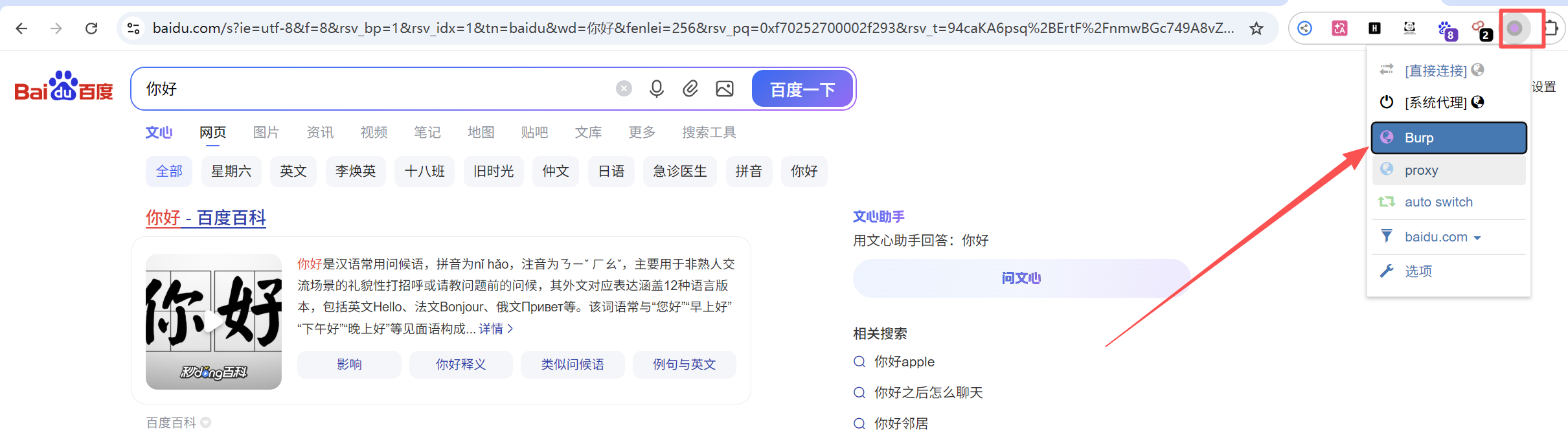

启用代理: 点击浏览器右上角圆环图标,选择你刚才建的 Burp 模式。此时圆环会变色,说明"路障"设好了。

2. 发"身份证" (安装 CA 证书)

如果不装证书,访问 HTTPS 网站(如百度、淘宝)会报红色的"不安全"错误。

-

下载证书:

- 确保 Burp 也是开着的,且代理插件已开启。

- 在浏览器地址栏输入

http://burp(注意不是 https),回车。 - 点击右上角的 CA Certificate ,下载一个叫

cacert.der的文件。

-

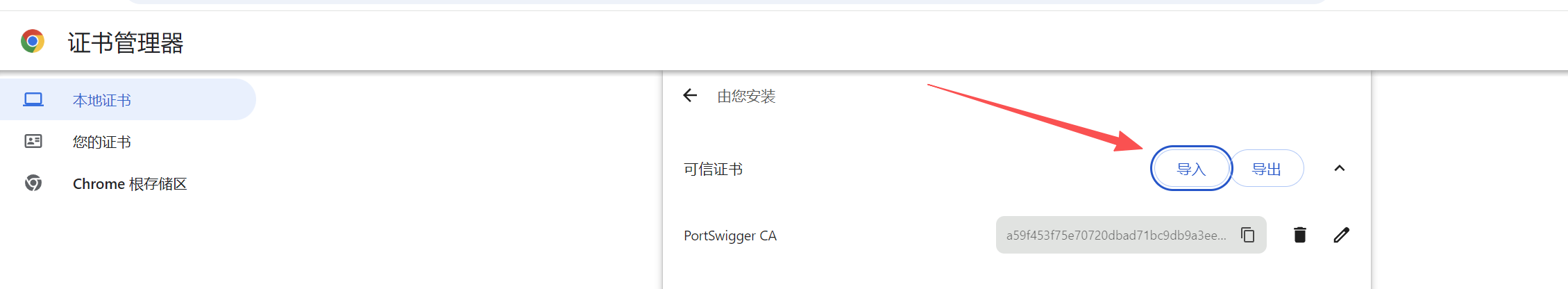

导入证书 (关键步骤,最容易错):

- 打开浏览器 设置 (Settings) -> 搜索 "证书" -> 点击 管理设备证书 (Manage certificates)。

- 重点: 在弹出的窗口中,一定要先点击顶部的「受信任的根证书颁发机构」(Trusted Root Certification Authorities) 选项卡。不要停留在"个人"那一页!

- 点击 导入 (Import) -> 下一步 -> 选择刚才下载的

cacert.der文件(如果找不到,把文件类型改为"所有文件")。

- 一直点下一步,直到弹出警告窗口,点击 "是" (Yes)。

-

重启浏览器: 彻底关闭并重新打开浏览器,从这一刻起,Burp 就获得了浏览器的完全信任。

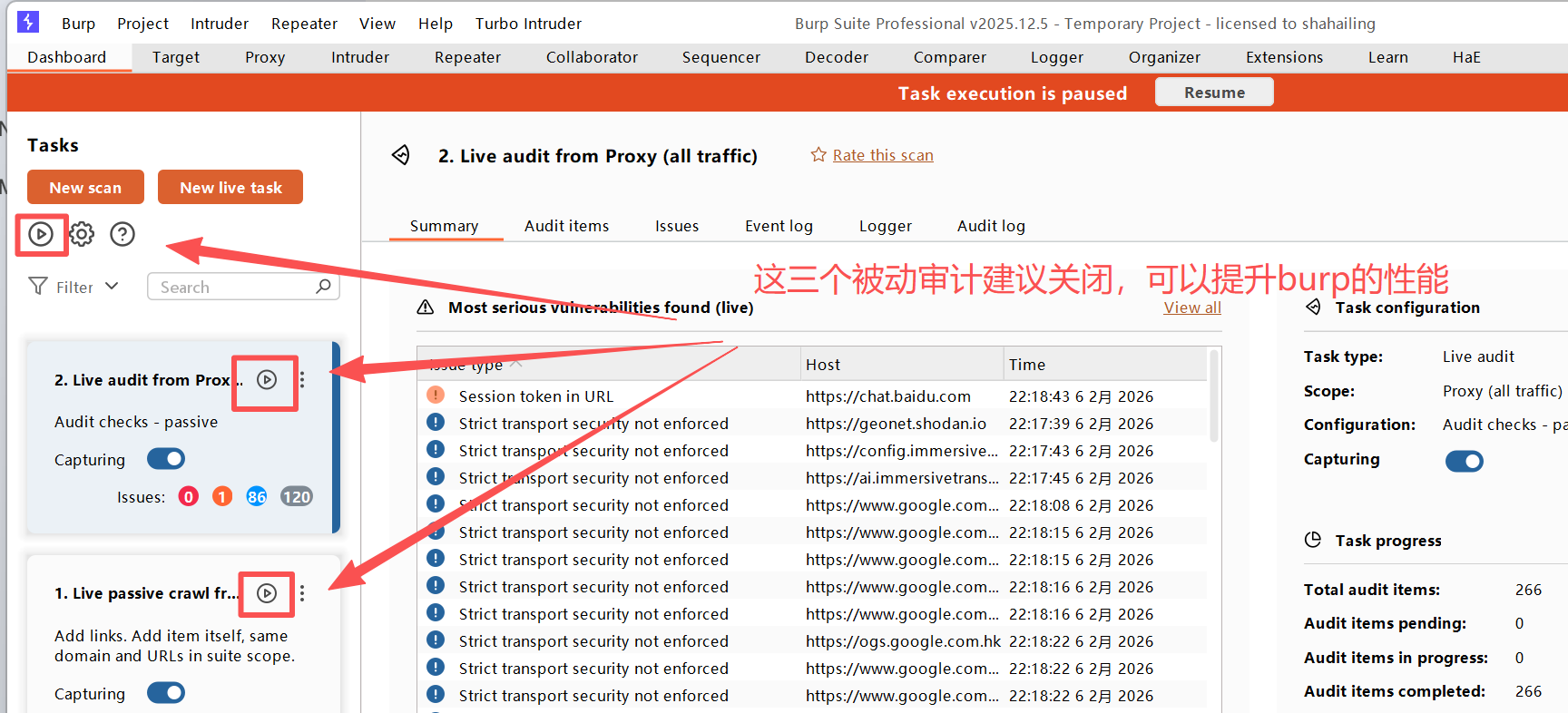

第三阶段:优化与实战操作

- 提升性能:关闭被动审计

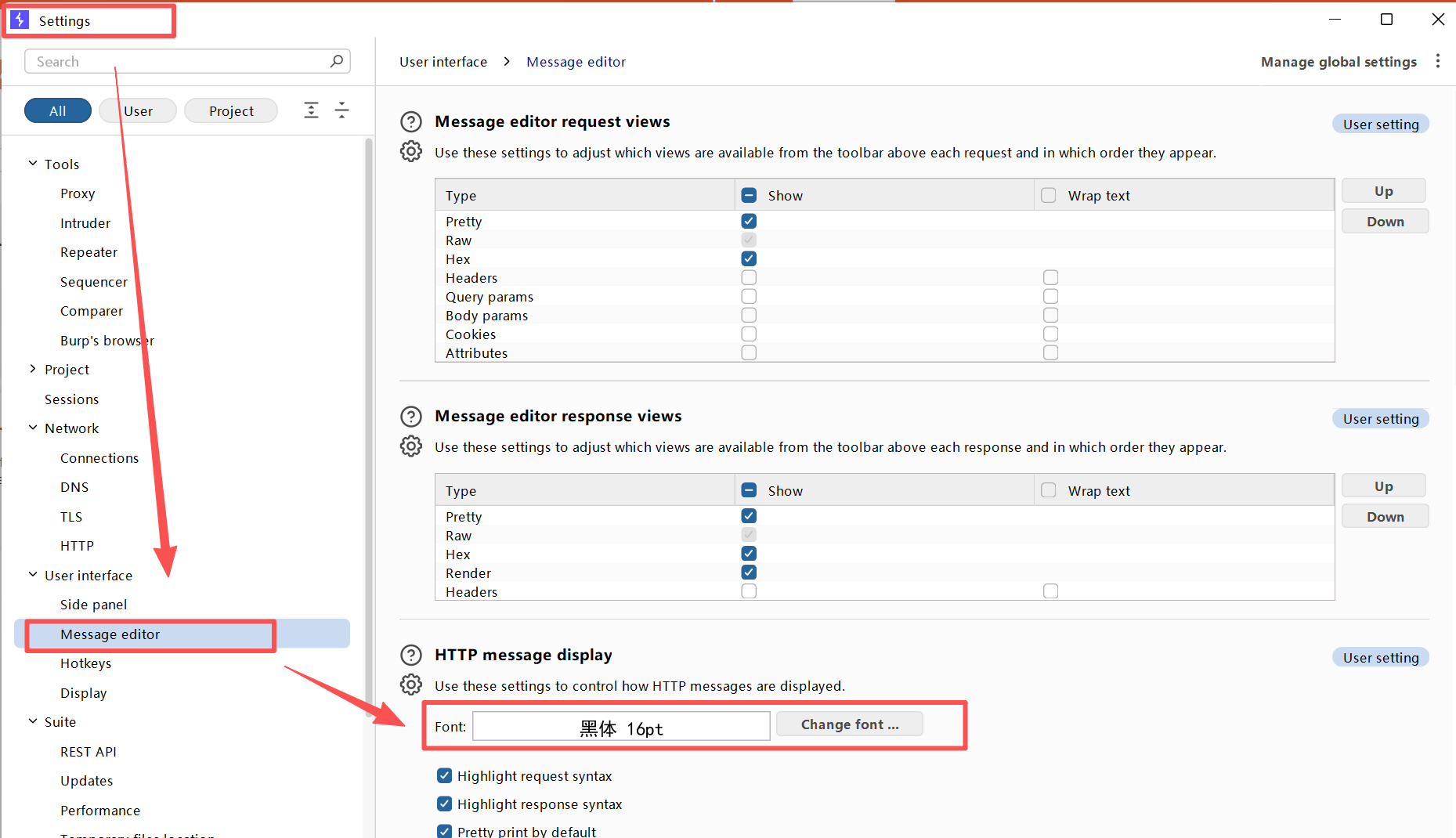

- 数据包出现乱码问题,按这个设置走

现在环境搭好了,我们就可以安安稳稳抓包啦。

- 开启拦截: Burp -> Proxy -> Intercept -> 点亮 Intercept is on。

- 触发请求: 浏览器访问任意网站,在搜索框输入

hello并回车。 - 拦截修改:

- Burp 会拦截到这个请求。

- 在密密麻麻的英文中,找到

wd=hello这一行(wd 代表关键词)。 - 直接在 Burp 里把

hello改成hack。

- 放行: 点击 Burp 顶部的 Forward (放行) 按钮。

- 观察结果: 回到浏览器,你会发现明明搜的是

hello,但出来的结果却是hack!

补充:好用插件:

-

Turbo Intruder(并发之王)

用途: 发包极快。专门用来暴力破解 密码,或者测并发漏洞(比如能不能无限领优惠券)。

-

HaE(眼力辅助)

用途: 敏感信息高亮显示。自动在数据包里把手机号、身份证、密钥标红,防止你眼花漏看。

-

xia_sql(注入助手)

用途: 辅助测 SQL 注入。自动帮你给参数加单引号检测报错,或者联动 SQLMap 跑数据。

-

captcha-killer-modified(验证码杀手)

用途: 识别验证码。能把图形验证码自动识别成文字,解决"爆破时有验证码挡路"的问题。

常见问题自救

- 问题 1:浏览器上不了网了?

- 原因:如果你关掉了 Burp 软件,但浏览器插件还开着代理模式,就会断网。

- 解决:把 SwitchyOmega 插件切换回 Direct (直接连接) 或者 System Proxy (系统代理) 即可恢复正常上网。

- 问题 2:证书装了还是报"不安全"?

- 原因:通常是因为导入证书时,没有选对 "受信任的根证书颁发机构" 那个选项卡,而是导入到了"个人"里。

- 解决:删掉证书,按照第二阶段第 2 步重新导入。

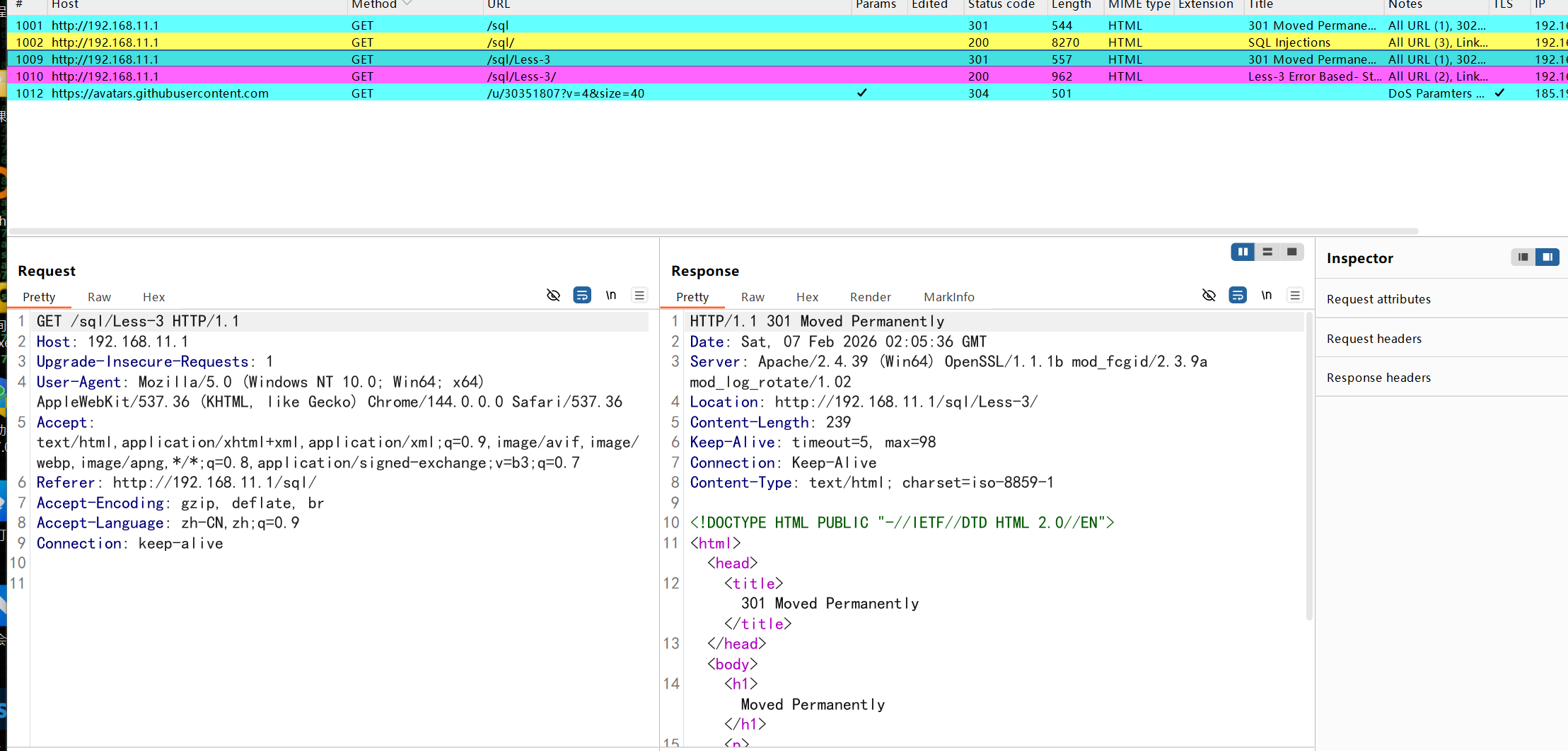

Xray与Burp联动

将 Xray 和 Burp 联动是"自动化挖掘漏洞"的核心操作。这样你只管点点点(浏览网页),Xray 就在后台默默帮你挖漏洞。

这里的逻辑是:浏览器 -> Burp (抓包) -> Xray (扫描) -> 服务器。

以下是配置步骤:

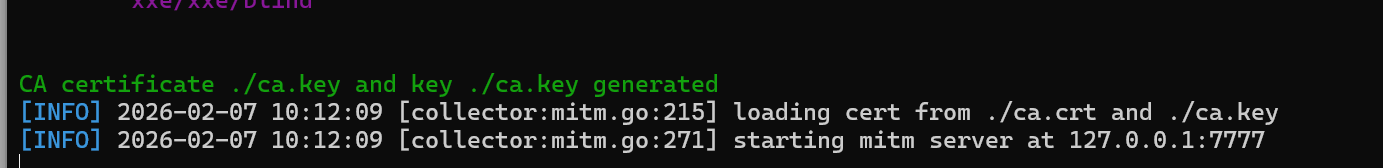

第一步:启动 Xray (开启监听模式)

首先,我们要让 Xray 像一个保镖一样站在那里,等着 Burp 给它发数据。

-

打开你的命令行工具(CMD 或 PowerShell),进入 Xray 所在的文件夹。

-

输入以下命令并回车(假设端口是

7777):Bash

.\xray_windows_amd64.exe webscan --listen 127.0.0.1:7777 --html-output report.html(注:如果你的文件名不一样,请修改前面的

xray_windows...)看到

[INFO] starting reverse proxy at 127.0.0.1:7777字样,说明 Xray 已经准备好了。

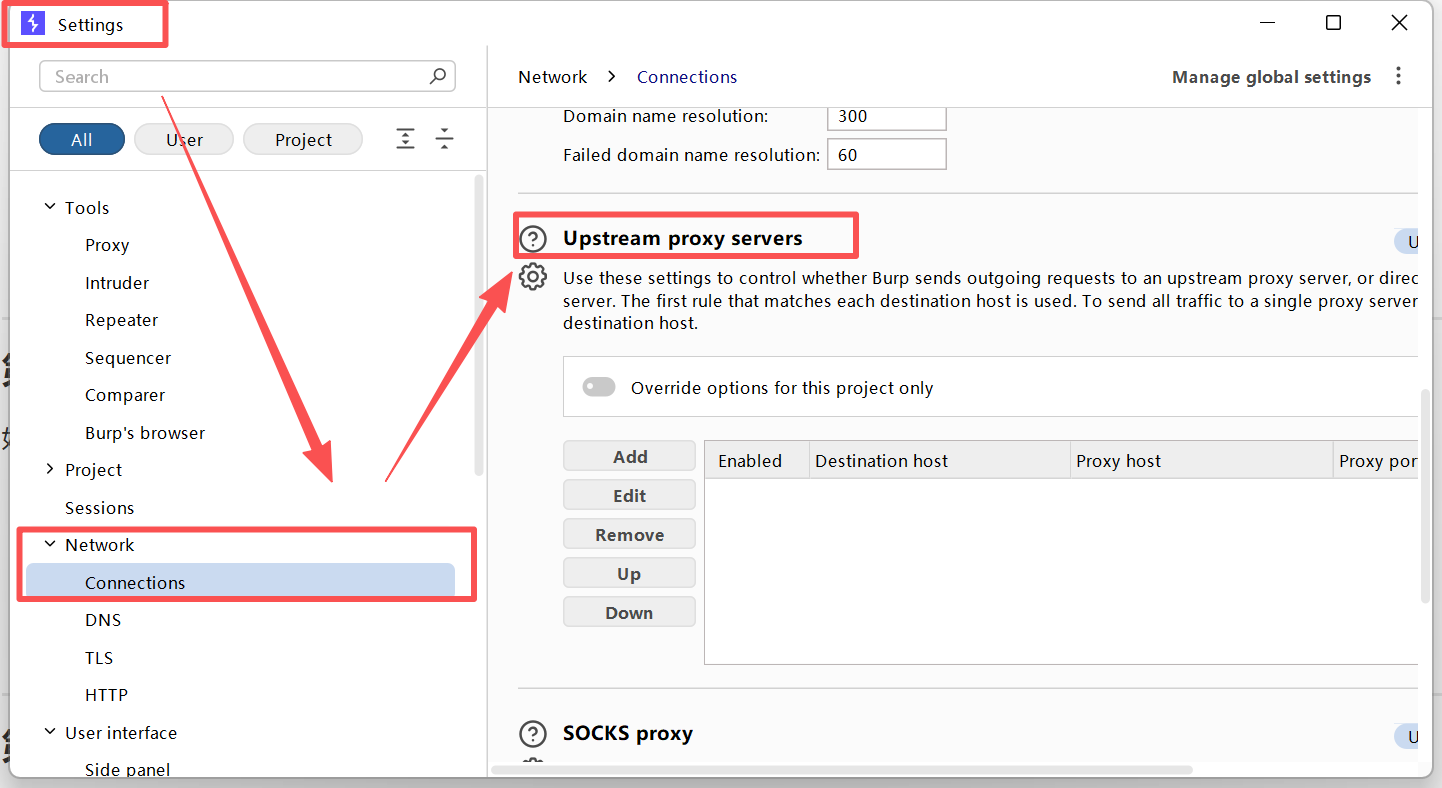

第二步:配置 Burp Suite (设置上游代理)

我们需要告诉 Burp:"把你抓到的包,悄悄转发一份给 Xray (127.0.0.1:7777)"。

-

打开 Burp,进入 Settings (旧版是 User Options)。

-

搜索关键词

Upstream,或者找到 Network -> Connections -> Upstream Proxy Servers。

-

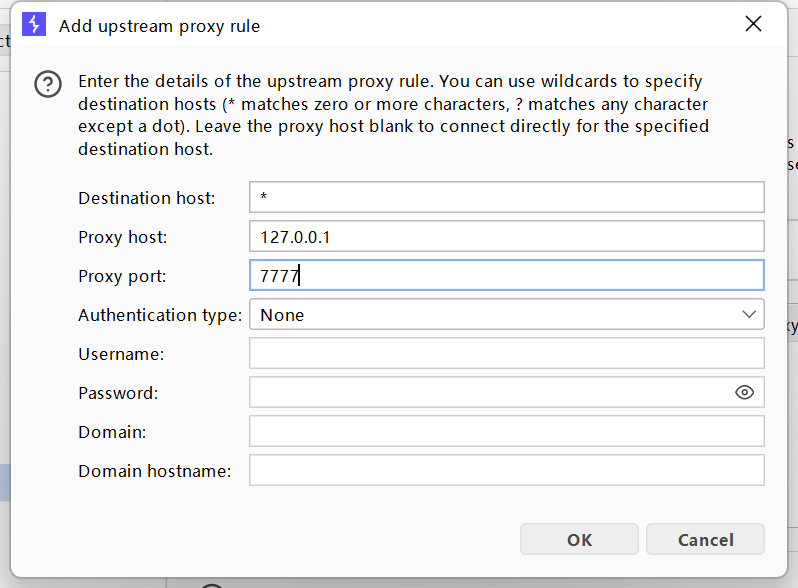

点击 Add 按钮,填写以下内容:

- Destination host (目标主机):

*(代表所有网站都转发) - Proxy host (代理主机):

127.0.0.1 - Proxy port (代理端口):

7777(和刚才 Xray 的端口一致) - Authentication: 空着不用填。

- Destination host (目标主机):

-

点击 OK。

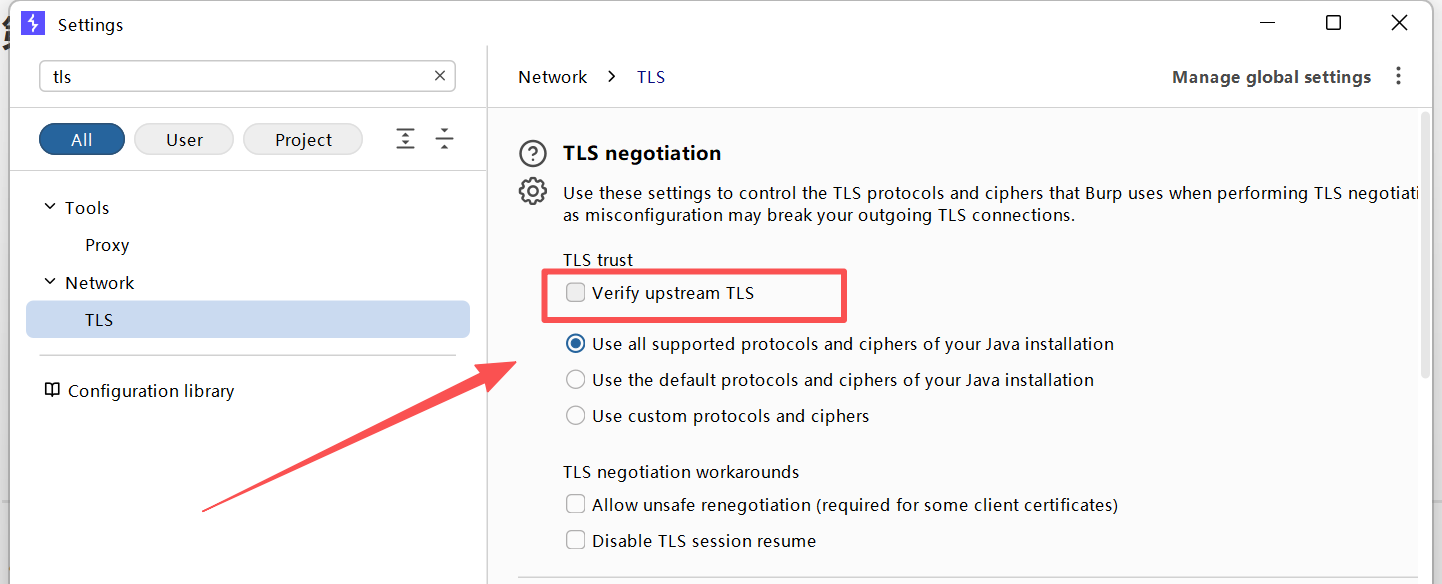

第三步:解决 HTTPS 证书信任问题 (关键!必做!)

如果不做这一步,Burp 转发 HTTPS 流量给 Xray 时,Burp 会因为不信任 Xray 的证书而报错,导致网页打不开。

-

在 Burp 的设置里搜索

TLS或SSL。 -

找到 TLS Verification (或 Server SSL Handshake)。

-

取消勾选

Verify upstream server's TLS certificate(校验上游服务器的 TLS 证书)。

- 人话解释:让 Burp 闭眼盲信 Xray,不要检查 Xray 的证书合不合法。

第四步:实战测试

-

确保 SwitchyOmega 也就是浏览器代理是指向 Burp (8080) 的。

-

确保 Xray 命令行黑窗口是开着的。

-

浏览器访问一个测试网站 (千万别扫百度、政府网站!),比如:

http://testphp.vulnweb.com/。 -

随便点几个链接。

-

观察:

- 浏览器能正常打开网页(如果打不开,检查第三步)。

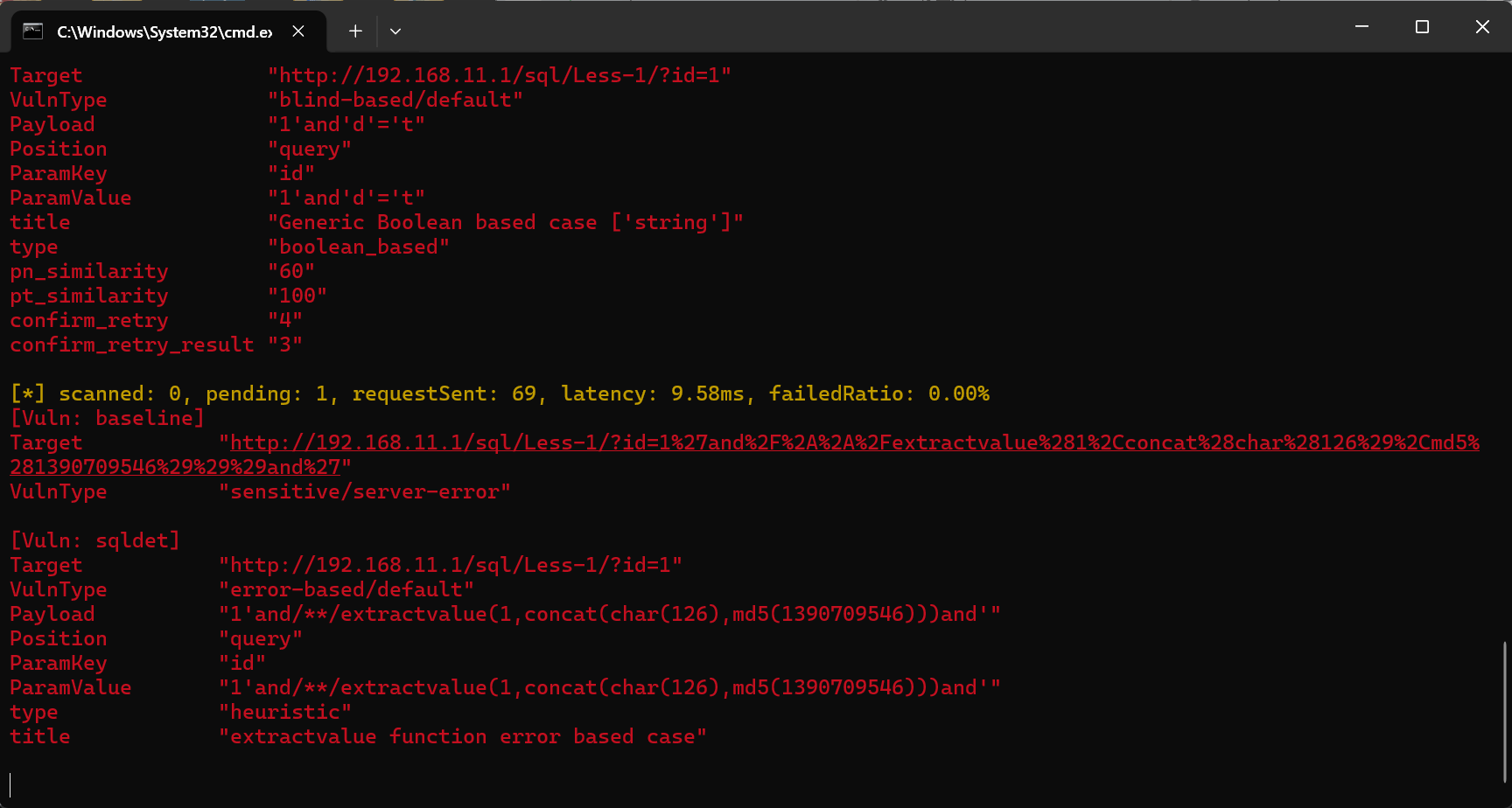

- Xray 的黑窗口里开始疯狂滚动红色的日志------说明它正在扫描你刚才访问的页面。

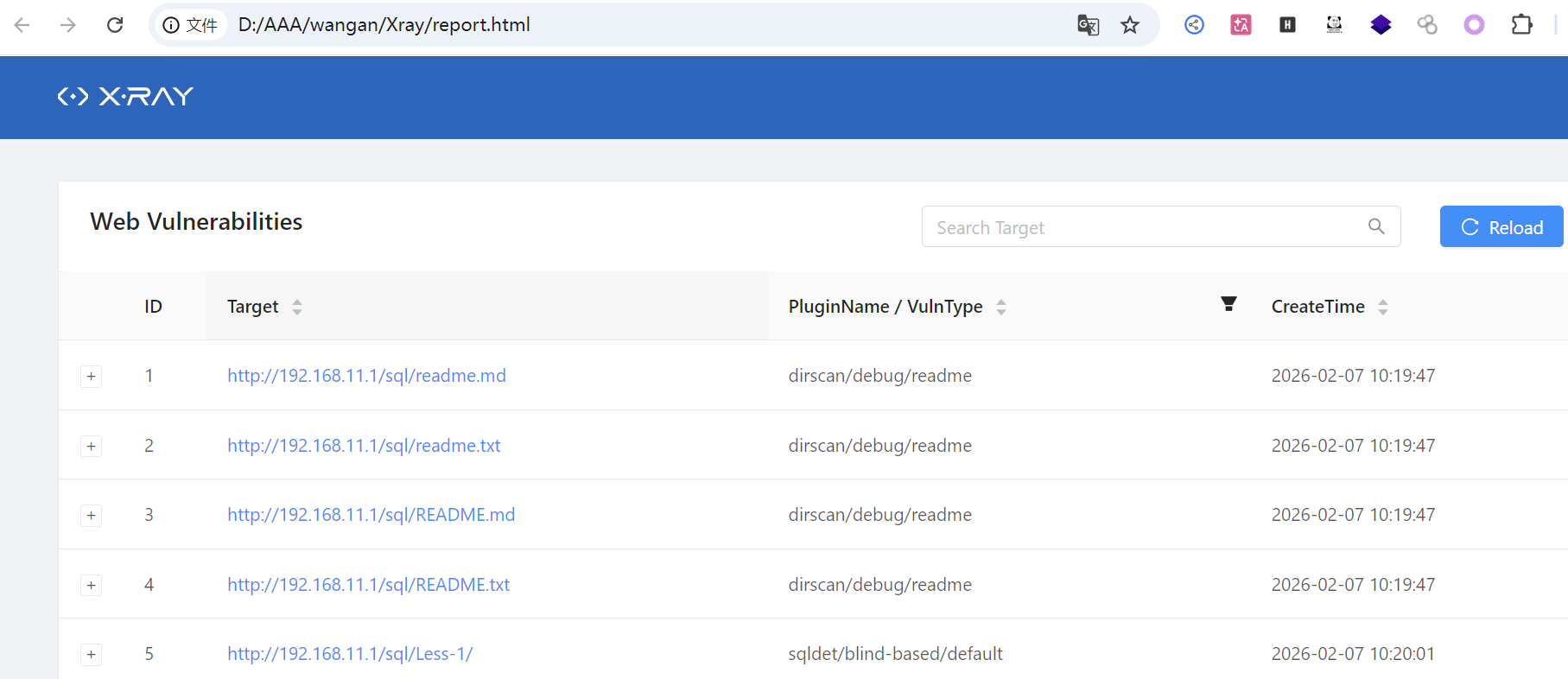

- 过一会打开目录下的

report.html,就能看到扫描报告了。

极其重要的注意事项 (保命指南)

- 管住手 (Scope 范围控制):

- 配置好联动后,你访问的一切网站都会被 Xray 攻击扫描。

- 如果你这个时候不小心点开了学校官网、政府网站或者百度,Xray 也会直接发起攻击。这属于未授权测试,是违法的!

- 解决方法:

- 要么在测试时只打开目标网站,不要乱点书签。

- 要么养成习惯,测完之后立刻去 Burp 把 Upstream Proxy Servers 的那条规则勾选取消(禁用),需要时再打开。

- 关于被动扫描插件 (进阶方案):

- 如果你觉得这种"全局转发"太危险(容易扫到不想扫的站),以后可以去了解一个 Burp 插件叫 passive-scan-client。

- 它可以让你在 Burp 里的 HTTP History 列表中,右键点击某条特定的请求,选择"发送给 Xray 扫描",这样更加安全、精准。

现在,你的"自动化漏洞挖掘流水线"就搭建完成了!

但不建议把Xray的漏扫功能全开,因为风险较大,建议只开部分板块,本人只开了sql板块

想让 Xray 只扫 SQL 注入 (屏蔽 XSS、命令执行等其他扫描),最简单、最不破坏配置文件的方法是使用 命令行参数。

你只需要在启动命令中加上 --plugins sqldet 即可。

不需要改任何配置文件,直接用这条命令启动 Xray:

PowerShell

.\xray_windows_amd64.exe webscan --listen 127.0.0.1:7777 --html-output sql_report.html --plugins sqldet关键点解析:

--plugins: 告诉 Xray 我要指定插件。sqldet: 这是 Xray 内部对 SQL 注入检测模块 的代号 (SQL Detection)。

效果: Xray 启动后,你会发现控制台输出的 [INFO] enabled plugins: 列表里,只有 sqldet 这一项。其他的如 xss、cmd_injection、dirscan 等都不会加载。

快速启动

这是极速启动清单,下次直接照着做,1分钟搞定:

1. 启动 Xray (监听模式)

打开 CMD,在 Xray 目录下执行(专扫 SQL):

PowerShell

.\xray_windows_amd64.exe webscan --listen 127.0.0.1:7777 --html-output sql.html --plugins sqldet(黑窗口不要关)

2. 启动 Burp (转发模式)

-

打开 Burp。

-

进入 Settings -> 搜 Upstream。

-

勾选 那条

127.0.0.1:7777的规则。(平时不用时记得去把这个勾去掉,否则 Burp 会报错)

3. 浏览器挂代理

- 点 SwitchyOmega 插件图标。

- 选 Burp 模式。

开始测试: 浏览器访问目标网站 -> Burp 抓包 -> Xray 自动扫 SQL -> 完事看 sql.html 报告。

结束测试(防止断网):

- SwitchyOmega 切回 Direct (直连)。

- Burp 的 Upstream 规则 取消勾选。