下载题目查看,三张美图

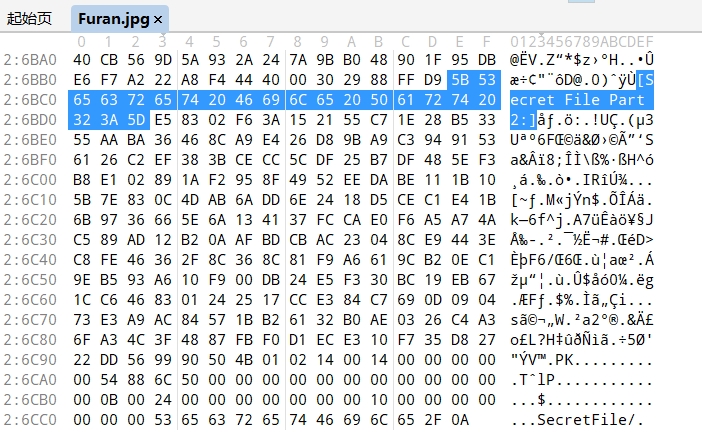

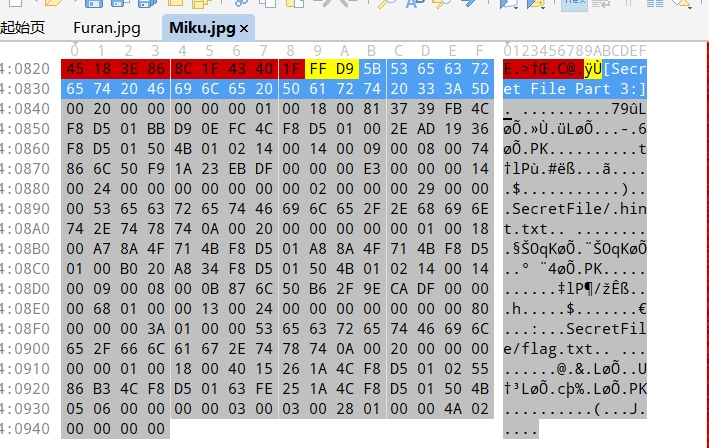

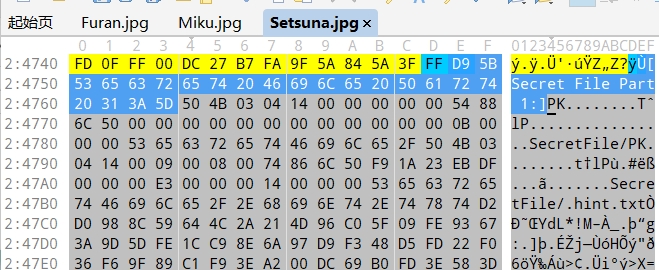

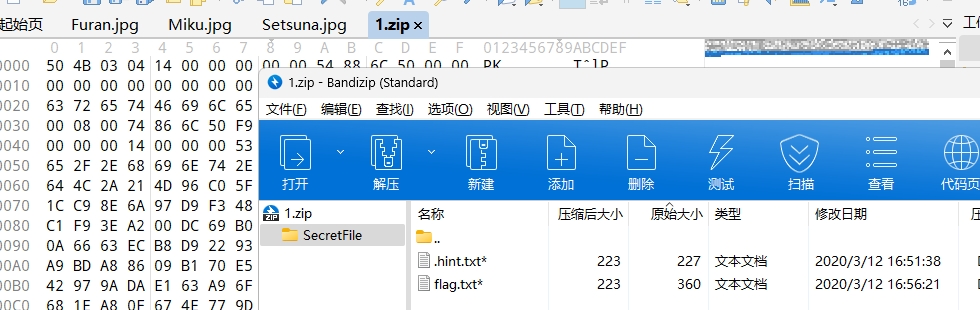

hax查看,在最后发现秘密文件1,2,3部分

123按顺序复制重组为一个新文件,由于文件头 50 4b 03 04为压缩包文件,将文件保存为1.zip

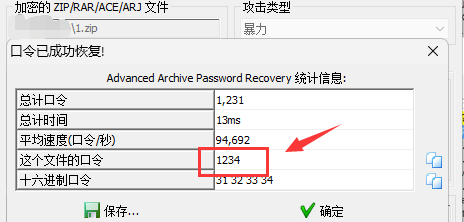

压缩包打开里面文件需要密码,使用口令爆破工具,获得口令 1234

输入口令,查看文件。

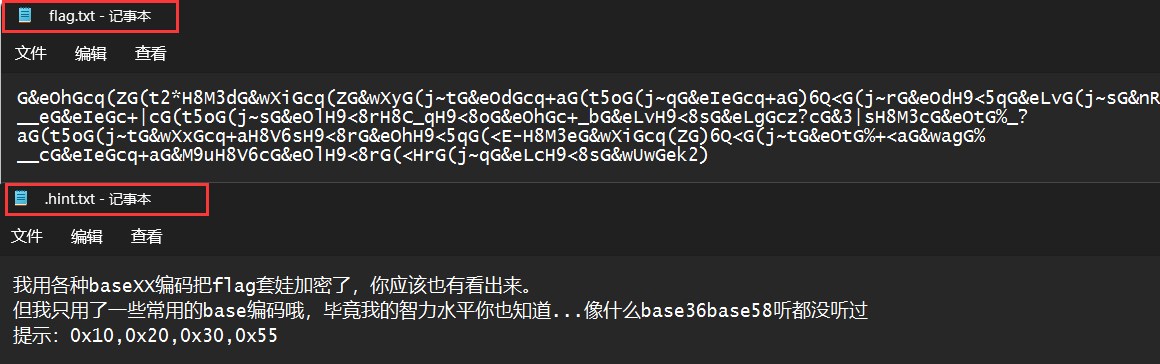

提示:0x10、0x20、0x30、0x55 分别对应的十进制数为 16、32、48、85

解码流程如下:

①base85

475532444B4E525549453244494E4A57475132544B514A54473432544F4E4A5547515A44474D4A5648415A54414E4257473434544B514A5647595A54514D5A5147553444474D5A5547453355434E5254475A42444B514A57494D3254534D5A5447555A444D4E5256494532444F4E4A57475A41544952425547343254454E534447595A544D524A5447415A55493D3D3D

②base16

GU2DKNRUIE2DINJWGQ2TKQJTG42TONJUGQZDGMJVHAZTANBWG44TKQJVGYZTQMZQGU4DGMZUGE3UCNRTGZBDKQJWIM2TSMZTGUZDMNRVIE2DONJWGZATIRBUG42TENSDGYZTMRJTGAZUI===

③Base32

54564A4456455A3757544231583046795A5638305833417A636B5A6C593352665A47566A4D47526C636E303D

④Base16

TVJDVEZ7WTB1X0FyZV80X3AzckZlY3RfZGVjMGRlcn0=

⑤Base64

MRCTF{Y0u_Are_4_p3rFect_dec0der}提示里的base48 实际是base64,最后获得flag{Y0u_Are_4_p3rFect_dec0der}