前言

OpenStack云计算架构中,Keystone认证服务是整个身份与访问管理体系的核心组件,负责实现用户认证、令牌签发、服务目录管理及多租户隔离等关键功能。本文基于openEuler集群环境,通过完整的实战部署流程,深入解析Keystone从安装配置、数据库初始化到Fernet密钥体系和管理员身份引导的全过程。通过本篇内容,读者不仅能够掌握Keystone的高安全部署方法,还能深入理解其在OpenStack生态中的架构设计理念与核心运行机制,为后续部署Glance、Nova等服务组件奠定坚实的认证基础

openEuler 与 Keystone 核心定位与功能

openEuler 作为聚焦数字基础设施的开源企业级 Linux 操作系统,核心定位是为 OpenStack 云平台提供安全可控、高性能且兼容多架构的系统底座,通过内核优化、原生安全增强及全生态兼容特性,为 Keystone 等组件提供稳定高效的运行环境;而 Keystone 是 OpenStack 生态的核心身份认证与权限管理组件,主打统一身份认证、细粒度权限控制、服务注册发现及令牌管理功能,是保障云平台组件协同与安全访问的核心组件,在 OpenStack 部署中形成系统底座加认证核心的互补组合,前者解决稳定运行问题,后者解决安全访问问题,共同构建起企业级云平台的基础架构,借助 openEuler 兼容性优势降低部署门槛,又通过 Keystone 的安全管控能力保障云平台稳定可控。

openEuler集群中Keystone核心组件部署与配置实战

Keystone核心组件安装与运行环境集成

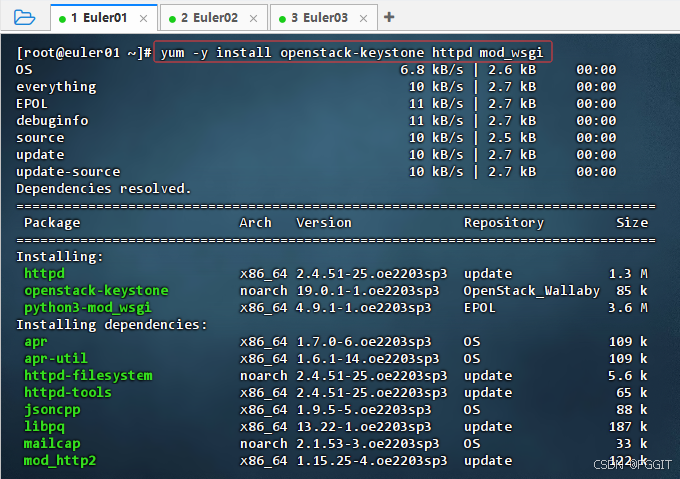

安装Keystone软件包集合:

Bash

yum -y install openstack-keystone httpd mod_wsgi

技术架构解析:该命令集成了OpenStack Keystone身份认证服务的完整运行环境。其中openstack-keystone提供核心认证功能,httpd(Apache)作为高性能Web服务器承载API服务,mod_wsgi实现Python应用与Apache的无缝集成。这种架构组合确保了Keystone服务的高可用性和扩展性。

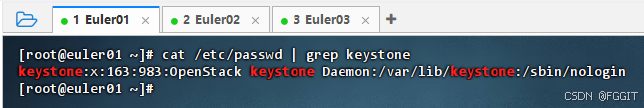

验证系统用户自动创建:

Bash

cat /etc/passwd | grep keystone

cat /etc/group | grep keystone

安全机制说明:在安装过程中,系统自动创建了专用的keystone用户和用户组,这种权限隔离设计遵循了最小权限原则,有效提升了系统的安全性。

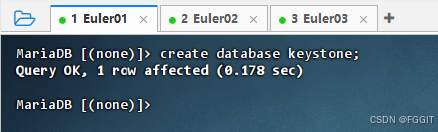

Keystone数据库架构规划与安全权限设计

接入MariaDB数据库并创建专用数据库:

Bash

mysql -uroot -p903213

create database keystone;

grant all privileges on keystone.* to 'keystone'@'localhost' identified by '903213';

grant all privileges on keystone.* to 'keystone'@'%' identified by '903213';

权限架构设计:我们采用分层权限策略,首先配置本地访问权限确保基础安全性,随后扩展远程访问权限支持集群环境下的服务通信。这种设计既保证了安全性,又满足了分布式架构的访问需求。

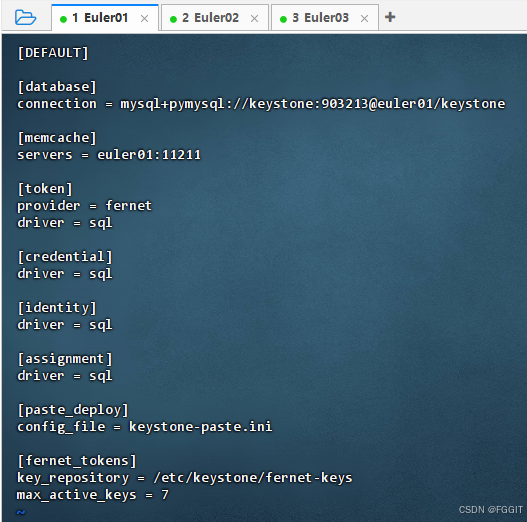

Keystone主配置文件优化与架构参数解析

配置文件备份与编辑:

Bash

mv /etc/keystone/keystone.conf /etc/keystone/keystone.conf.bak

vim /etc/keystone/keystone.conf

配置文件技术细节:

TOML

[DEFAULT]

[database]

connection = mysql+pymysql://keystone:903213@euler01/keystone

[memcache]

servers = euler01:11211

[token]

provider = fernet

driver = sql

[credential]

driver = sql

[identity]

driver = sql

[assignment]

driver = sql

[paste_deploy]

config_file = keystone-paste.ini

[fernet_tokens]

key_repository = /etc/keystone/fernet-keys

max_active_keys = 7配置架构解析:该配置文件构建了Keystone服务的完整技术栈。数据库层采用MySQL连接,缓存层集成Memcached提升性能,令牌系统选用Fernet加密机制,各个核心组件均配置SQL驱动确保数据持久化。这种架构设计在安全性和性能之间取得了最佳平衡。

Keystone数据库同步与结构完整性验证

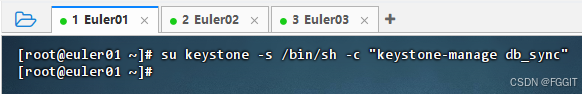

执行数据库结构同步:

Bash

su keystone -s /bin/sh -c "keystone-manage db_sync"

安全执行说明:该命令以keystone用户身份在指定shell环境中执行数据库同步操作,确保权限最小化原则。db_sync功能将Keystone的数据模型初始化到配置的数据库中,是服务部署的关键步骤。

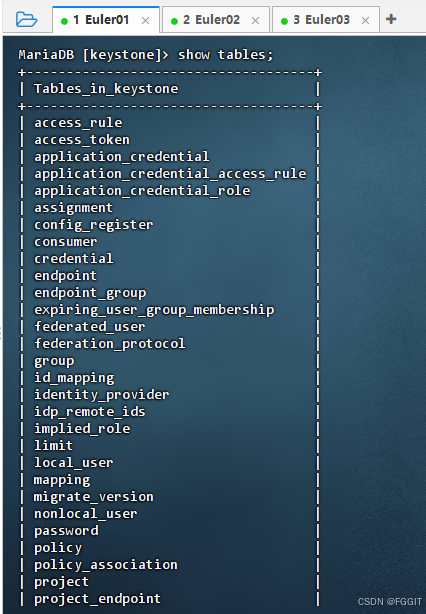

验证数据库结构完整性:

Bash

mysql -uroot -p903213

use keystone;

show tables;

数据库架构验证:成功同步生成49张数据表,涵盖了Keystone服务的所有核心功能模块,包括身份管理、令牌存储、权限分配等,证实数据库层初始化圆满完成。

Keystone安全体系与管理员身份初始化流程

Fernet与Credential双加密密钥体系初始化

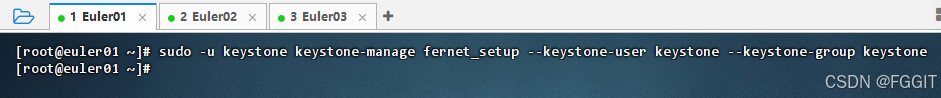

初始化Fernet加密密钥:

Bash

sudo -u keystone keystone-manage fernet_setup --keystone-user keystone --keystone-group keystone

加密机制解析:该命令以keystone用户身份初始化Fernet加密密钥体系。Fernet是一种对称加密算法,专门用于保护Keystone服务中的身份令牌。密钥轮换机制确保了长期运行环境下的安全性。

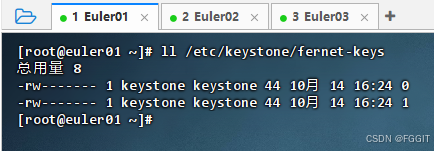

验证密钥文件生成:

Bash

ll /etc/keystone/fernet-keys

密钥管理体系:成功生成编号为0和1的密钥文件,权限严格设置为600,属主为keystone用户。这种密钥管理设计支持平滑的密钥轮换,为令牌加密验证提供坚实的安全基础。

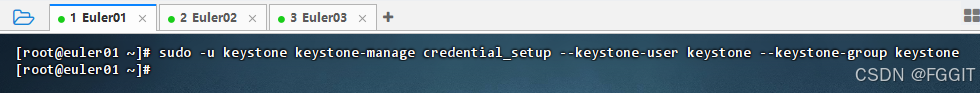

初始化凭证加密密钥:

Bash

sudo -u keystone keystone-manage credential_setup --keystone-user keystone --keystone-group keystone

ll /etc/keystone/credential-keys

凭证安全架构:该命令初始化专用的凭证加密密钥环,用于保护Keystone中的敏感凭证数据,如联邦身份信息和OAuth令牌,确保多节点环境下数据加密的一致性。

Keystone管理员账户与服务目录引导配置

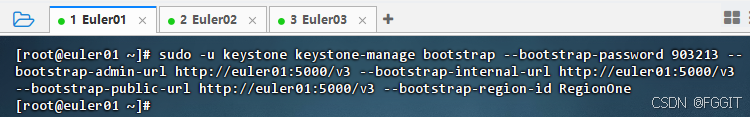

执行系统引导初始化:

Bash

sudo -u keystone keystone-manage bootstrap --bootstrap-password 903213 --bootstrap-admin-url http://euler01:5000/v3 --bootstrap-internal-url http://euler01:5000/v3 --bootstrap-public-url http://euler01:5000/v3 --bootstrap-region-id RegionOne

引导过程解析:该命令构建了Keystone服务的核心身份体系,创建默认管理员账户、服务目录实体和API访问端点。统一使用euler01:5000/v3确保服务访问的一致性,RegionOne作为默认区域为多区域扩展预留架构空间。

Apache WSGI集成与Keystone服务发布验证

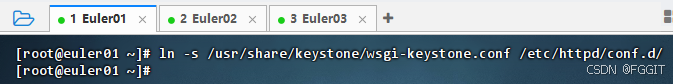

配置WSGI应用集成与Apache优化:

Bash

ln -s /usr/share/keystone/wsgi-keystone.conf /etc/httpd/conf.d/

vim /etc/httpd/conf/httpd.conf

httpd -t

systemctl enable httpd

systemctl restart httpd

集成架构说明:建立符号链接将Keystone的WSGI配置文件集成到Apache配置目录,配置ServerName为euler01:80消除启动警告,这种设计实现了Python应用与Web服务器的完美结合。

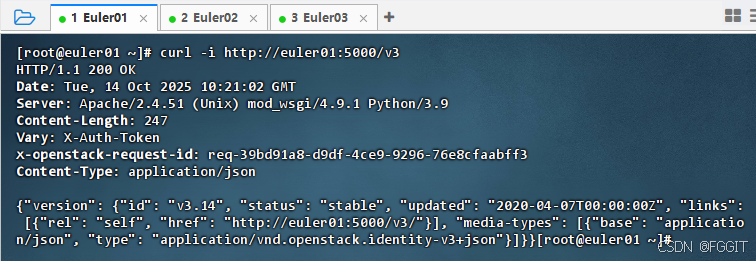

测试Web服务可用性:

Bash

curl -i http://euler01:5000/v3

服务验证结果:HTTP/1.1 200 OK响应确认Keystone API服务已成功通过Apache发布,身份认证服务正式对外提供服务。

Keystone认证环境变量配置与运行验证

管理端认证环境变量脚本创建与加载

创建环境变量配置文件:

Bash

vim admin-openrc

chmod 600 admin-openrc

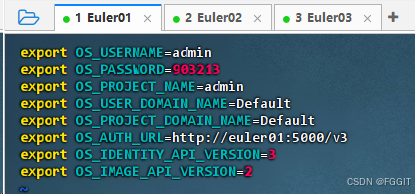

环境变量配置详情:

Bash

export OS_USERNAME=admin

export OS_PASSWORD=903213

export OS_PROJECT_NAME=admin

export OS_USER_DOMAIN_NAME=Default

export OS_PROJECT_DOMAIN_NAME=Default

export OS_AUTH_URL=http://euler01:5000/v3

export OS_IDENTITY_API_VERSION=3

export OS_IMAGE_API_VERSION=2安全设计理念:环境变量文件包含敏感认证信息,600权限确保只有文件所有者可读写,有效防止信息泄露。

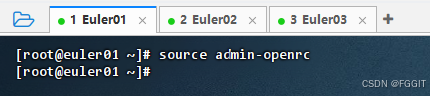

导入认证环境变量并验证:

Bash

source admin-openrc

echo $OS_USERNAME

export -p

环境验证结果:成功加载所有OpenStack认证相关的环境变量,为后续的API调用和命令行操作建立了完整的认证上下文。

Keystone核心功能与多租户体系验证

Keystone身份令牌签发与验证测试

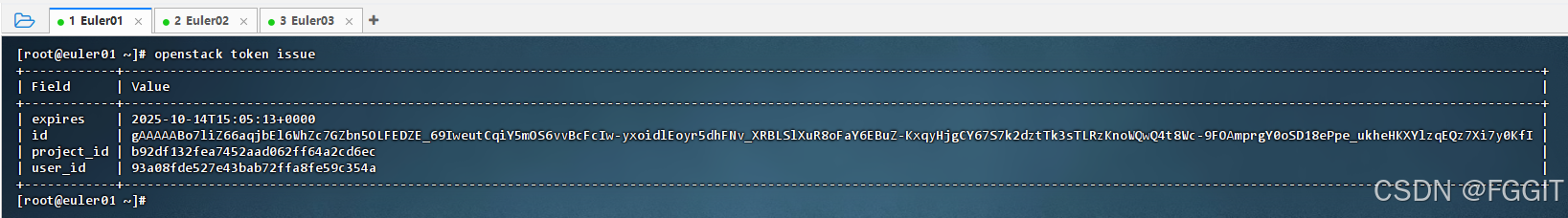

获取身份认证令牌:

Bash

openstack token issue

令牌体系验证:成功获取包含唯一标识、明确有效期和完整项目信息的认证令牌,证实Keystone身份认证核心功能正常运行。

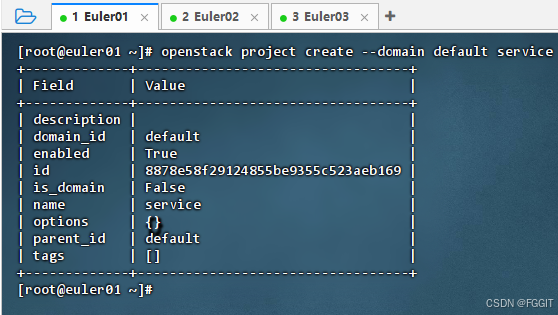

OpenStack服务项目创建与访问控制验证

创建服务项目并查看列表:

Bash

openstack project create --domain default service

openstack project list

项目架构设计:创建专用的service项目,为OpenStack各个服务组件提供统一的资源隔离环境,项目管理系统运行正常。

Keystone角色管理与RBAC权限体系验证

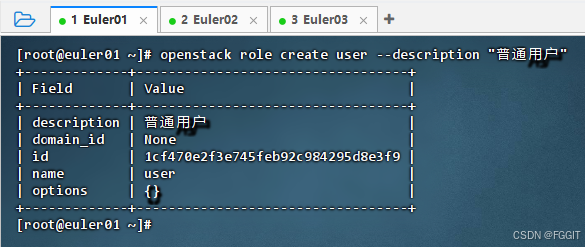

创建用户角色并查看列表:

Bash

openstack role create user --description "普通用户"

openstack role list

角色架构设计:建立user角色,为不同权限级别的用户提供细粒度的访问控制基础,角色-Based访问控制(RBAC)体系构建完成。

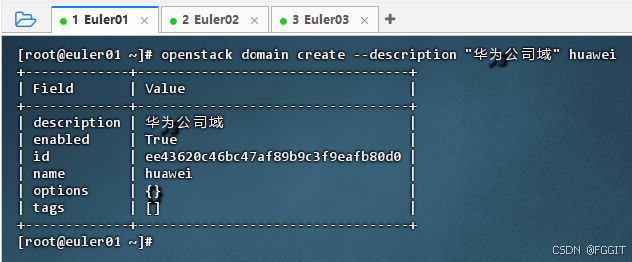

企业多租户域创建与隔离机制验证

创建企业域并查看列表:

Bash

openstack domain create --description "华为公司域" huawei

openstack domain list

多租户架构:建立企业级域,支持多组织在统一云平台中的资源隔离和独立管理,多租户隔离机制正常运行。

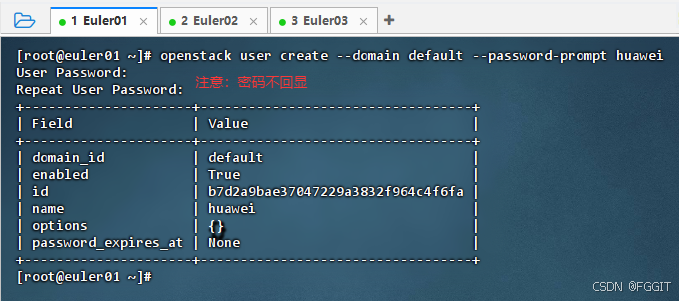

企业用户创建与跨域认证功能验证

创建企业用户并查看列表:

Bash

openstack user create --domain default --password-prompt huawei

openstack user list

Keystone 认证系统部署实战总结

本次在 openEuler 集群环境下完成了 Keystone 认证系统的全流程部署与验证,从核心组件安装、数据库架构规划、配置文件优化到安全密钥体系搭建,形成了一套可复现的企业级部署方案。实战过程中,openEuler 凭借多架构兼容、原生安全增强与全生态适配的优势,为 Keystone 提供了稳定高效的运行底座,而 Keystone 通过 Fernet 双加密密钥体系、RBAC 权限模型与多租户隔离机制,构建起了安全可控的身份认证核心。全程验证了数据库同步完整性、服务发布可用性、令牌签发有效性及多租户权限隔离功能,所有核心模块运行稳定,达成了系统底座 + 认证核心的协同适配目标,为后续 OpenStack 生态组件 Glance、Nova 等的集成奠定了坚实基础。

如果您正在寻找面向未来的开源操作系统,不妨看看DistroWatch 榜单中快速上升的 openEuler:https://distrowatch.com/table-mobile.php?distribution=openeuler,一个由开放原子开源基金会孵化、支持"超节点"场景的Linux 发行版。 openEuler官网: https://www.openeuler.openatom.cn/zh/