前言

在AI应用快速发展的今天,如何保障生产环境的安全成为了企业关注的焦点。传统的开发方式往往只关注功能实现,却忽视了底层框架的供应链安全风险,特别是当你使用的技术栈升级到最新架构时,一些隐藏的安全漏洞可能在不经意间就让你的服务器"裸奔"在互联网上。

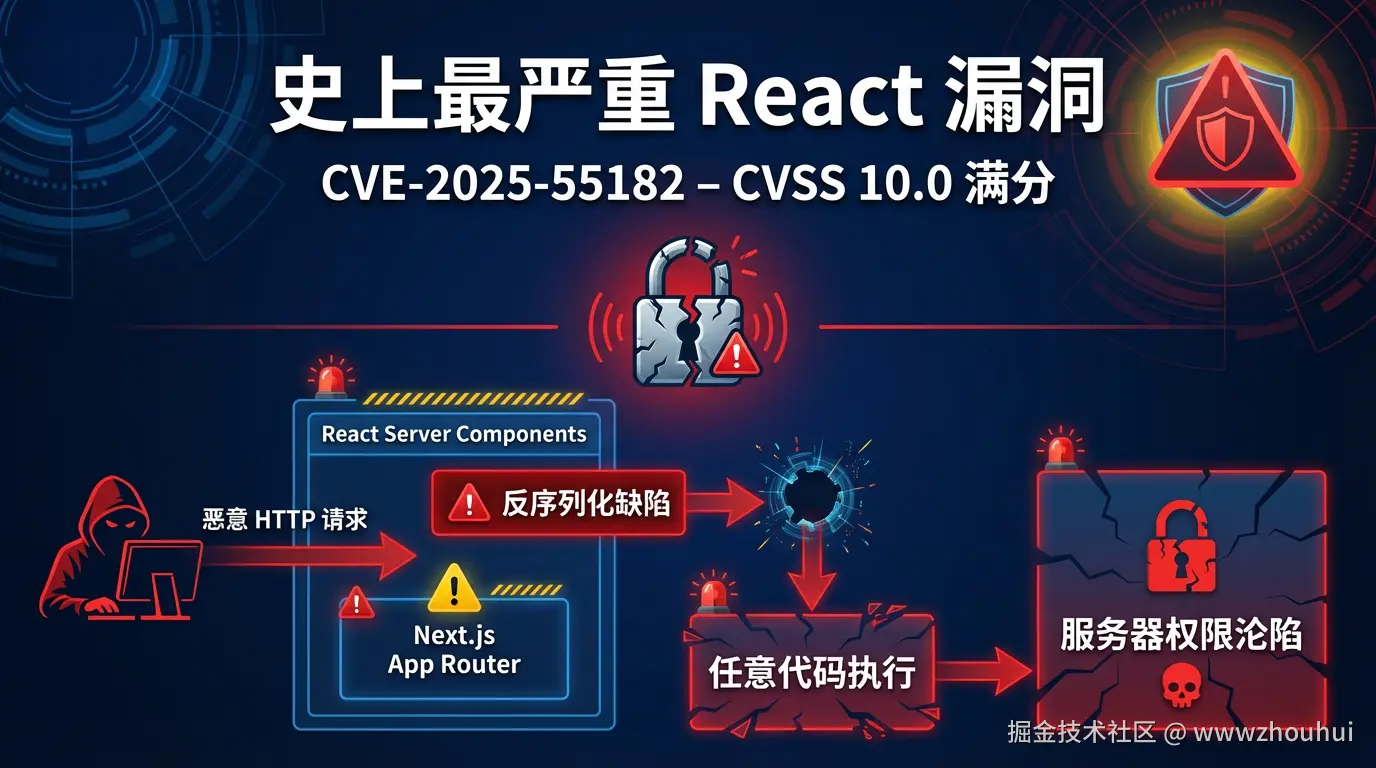

这2天Dify用户炸锅了!号称"史上最严重"的React漏洞CVE-2025-55182被曝光,CVSS评分高达10.0满分。这个漏洞源于React Server Components(RSC)和Next.js App Router架构的反序列化缺陷,攻击者无需任何身份验证,只需发送一个精心构造的HTTP请求,就能在服务器上执行任意代码,直接拿下服务器权限。更可怕的是,全球已有大量Dify自托管实例被植入挖矿程序、窃取API密钥、甚至建立持久化后门。好家伙,这不就是现代版的"一键夺舍"吗?

今天我们就带小伙伴们深入了解CVE-2025-55182漏洞的来龙去脉,并手把手教大家在Dify平台上进行安全修复升级,避开升级过程中的各种大坑。呵呵,保证让你的Dify实例固若金汤!

✨ 漏洞核心特征

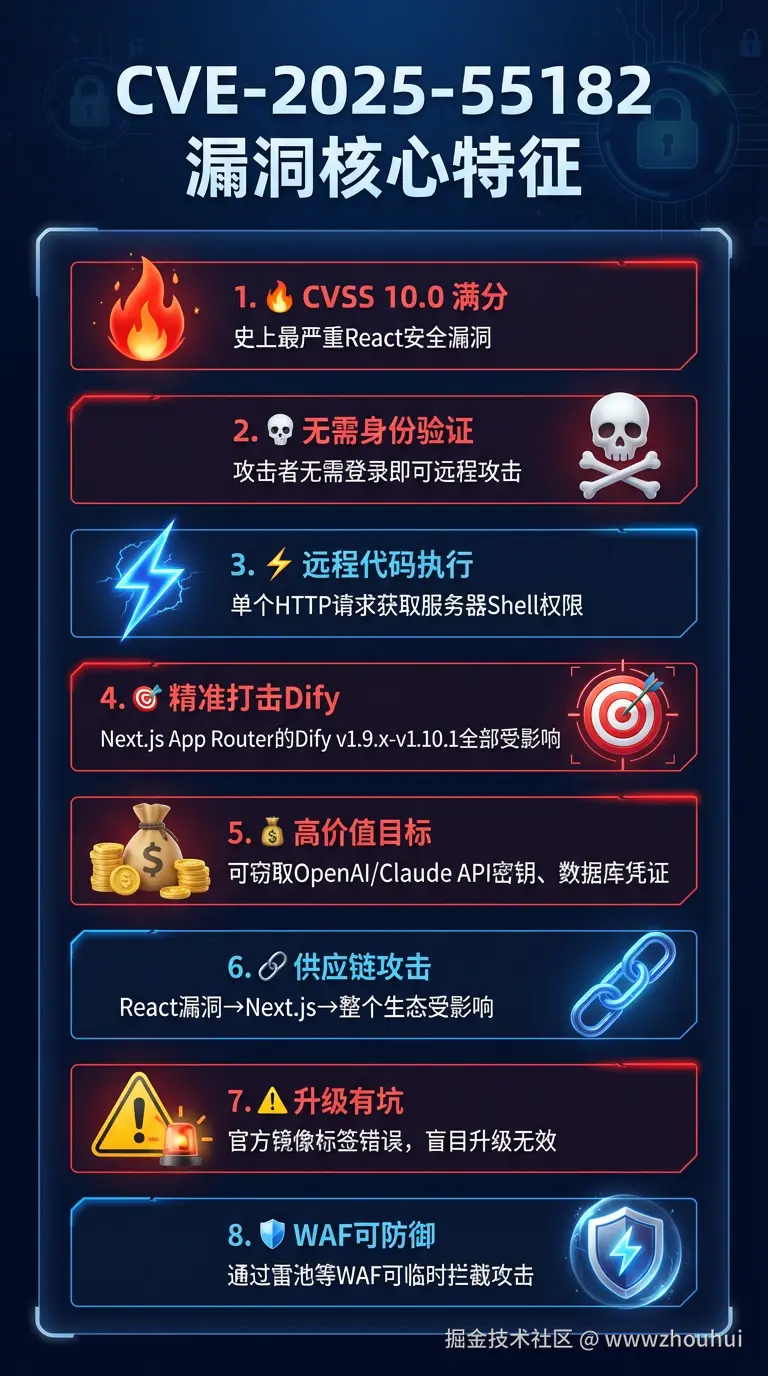

- 🔥 CVSS 10.0满分: 史上最严重的React安全漏洞,影响范围极广

- 💀 无需身份验证: 攻击者不需要登录,只要服务暴露在公网即可攻击

- ⚡ 远程代码执行: 一个HTTP请求直接获取服务器Shell权限

- 🎯 精准打击Dify: 使用Next.js App Router的Dify v1.9.x-v1.10.1全线受影响

- 💰 高价值目标: 可窃取OpenAI/Claude API密钥、数据库凭证等核心资产

- 🔗 供应链攻击: 源头漏洞在React,Next.js连带受影响,波及整个生态

- ⚠️ 升级有坑: 官方镜像标签存在错误,盲目升级可能无效

- 🛡️ WAF可防御: 通过雷池等WAF可临时拦截攻击,争取升级时间

🛠️ 技术背景:从CSR到RSC的架构演进

要理解这个漏洞为什么这么严重,我们得先了解React和Next.js的技术演进史。呵呵,别怕,我用大白话给大家讲清楚。

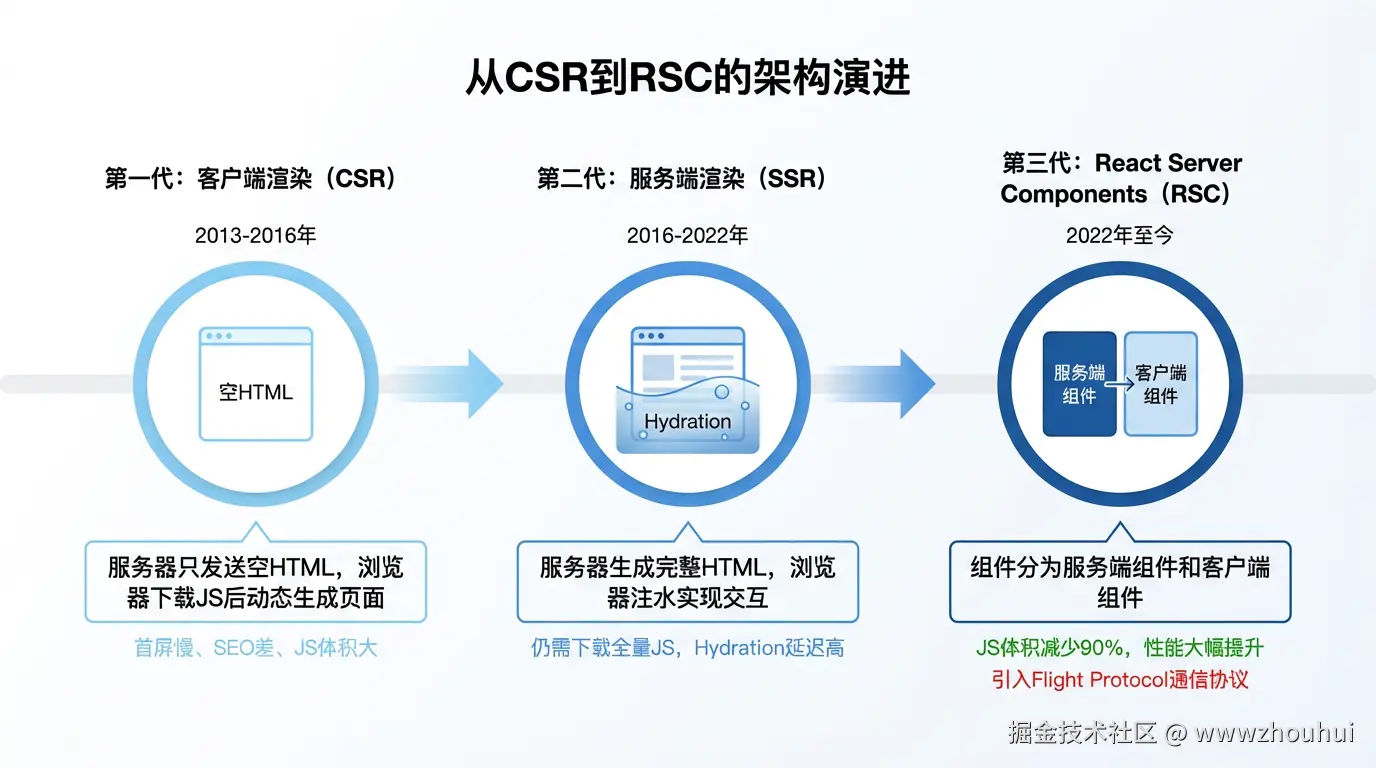

React架构的三次进化

第一代:客户端渲染(CSR)

- 时代: 2013-2016年

- 特点: 服务器只发送空HTML,浏览器下载JS后动态生成页面

- 问题: 首屏慢、SEO差、JS体积大

第二代:服务端渲染(SSR)

- 时代: 2016-2022年

- 代表: Next.js Pages Router

- 特点: 服务器生成完整HTML,浏览器"注水"(Hydration)实现交互

- 问题: 仍需下载全量JS,Hydration延迟高

第三代:React Server Components(RSC)

- 时代: 2022年至今

- 代表: Next.js 13+ App Router

- 特点: 组件分为服务端组件和客户端组件,服务端组件不发送到客户端

- 优势: JS体积减少90%,性能大幅提升

- 风险: 引入了新的通信协议------Flight Protocol

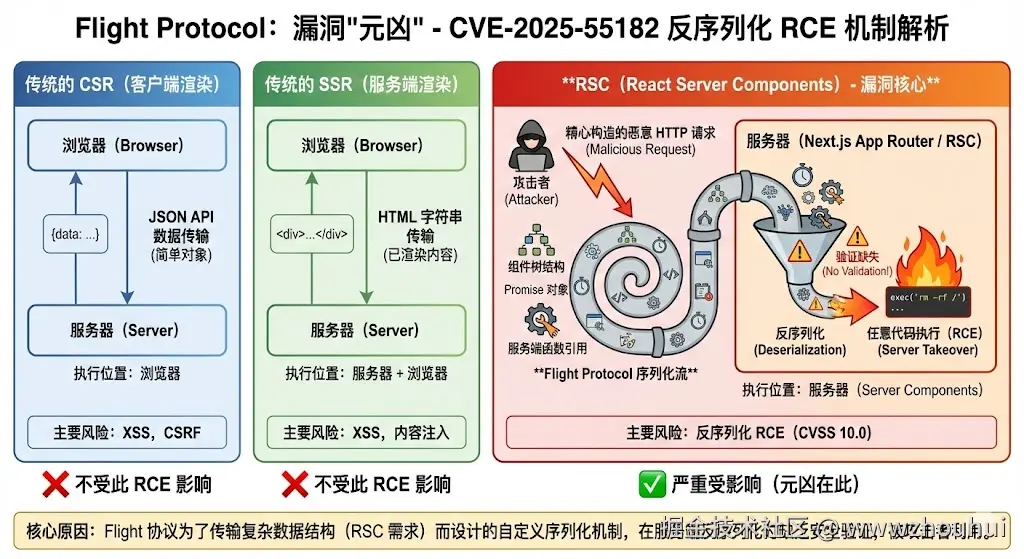

Flight协议:漏洞的"元凶"

为了让服务端组件和客户端组件能够无缝通信,React团队设计了Flight Protocol。这个协议不仅要传输数据,还要传输组件树结构、Promise对象、甚至服务端函数引用。传统的JSON格式无法满足这些复杂需求,于是React实现了一套自定义的序列化/反序列化机制。

问题就出在这里! 当服务器反序列化客户端发来的Flight协议数据时,没有充分验证数据的安全性,导致攻击者可以构造恶意的序列化数据,触发服务器执行任意代码。

| 架构特征 | CSR | SSR | RSC |

|---|---|---|---|

| 执行位置 | 浏览器 | 服务器+浏览器 | 服务器(Server Components) |

| 数据传输 | JSON API | HTML字符串 | Flight协议序列化流 |

| 主要风险 | XSS, CSRF | XSS, 注入 | 反序列化RCE |

| 受此漏洞影响 | ❌ 否 | ❌ 否 | ✅ 是 |

🎯 漏洞影响范围

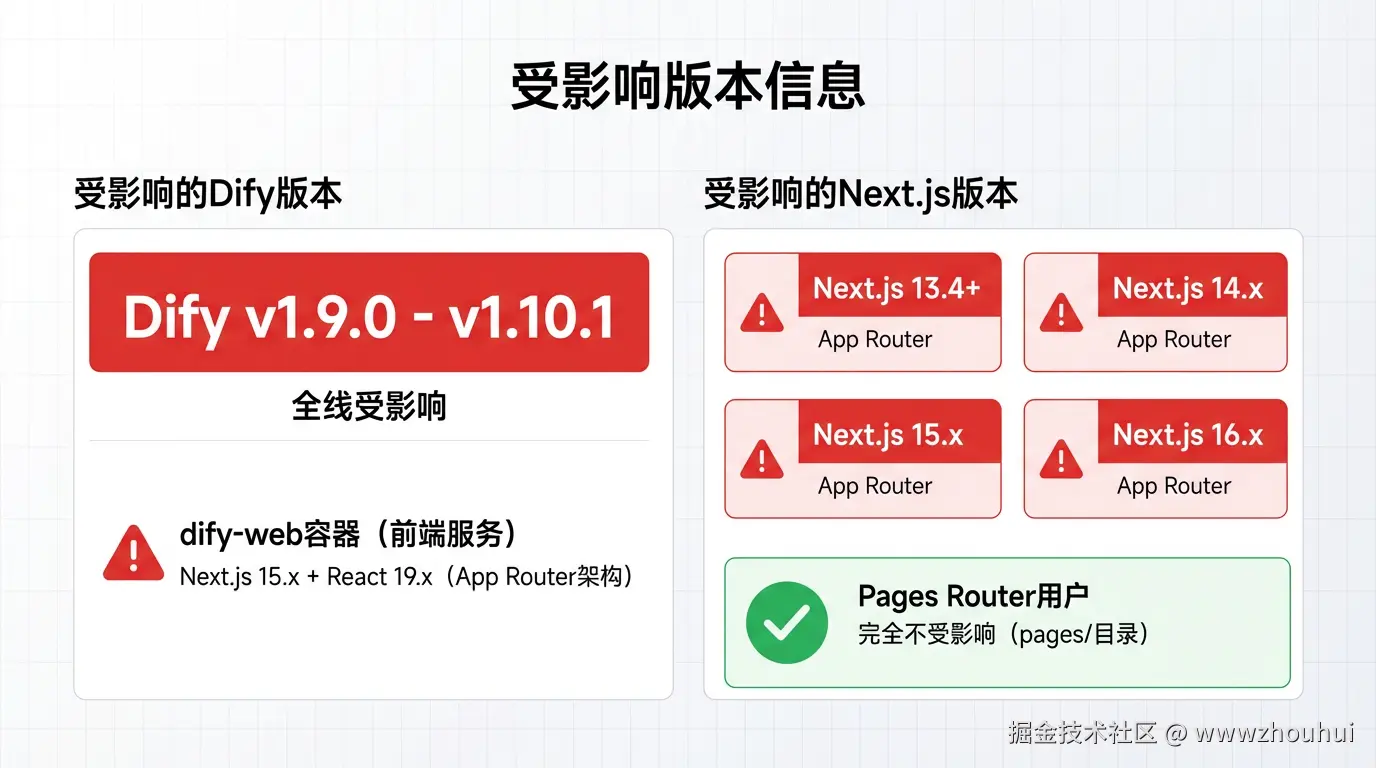

受影响的Dify版本

- Dify v1.9.0 - v1.10.1: 全线受影响

- 核心受害者: dify-web容器(前端服务)

- 技术栈: Next.js 15.x + React 19.x (App Router架构)

受影响的Next.js版本

- Next.js 13.4+: 使用App Router的所有版本

- Next.js 14.x, 15.x, 16.x: 全部受影响

- Pages Router用户: 完全不受影响(使用pages/目录)

攻击后果

根据真实案例,攻击者成功入侵后会进行以下操作:

- 资源劫持: 部署XMRig挖矿程序,CPU占用飙升至100%

- 凭证窃取: 读取环境变量中的API密钥(OpenAI/Claude/AWS等)

- 数据泄露: 窃取数据库密码,访问PostgreSQL中的敏感数据

- 持久化后门: 在.next目录写入Webshell,修改cron任务

- 内网渗透: 以Dify为跳板,攻击内网其他服务

安全漏洞复现

dify部署

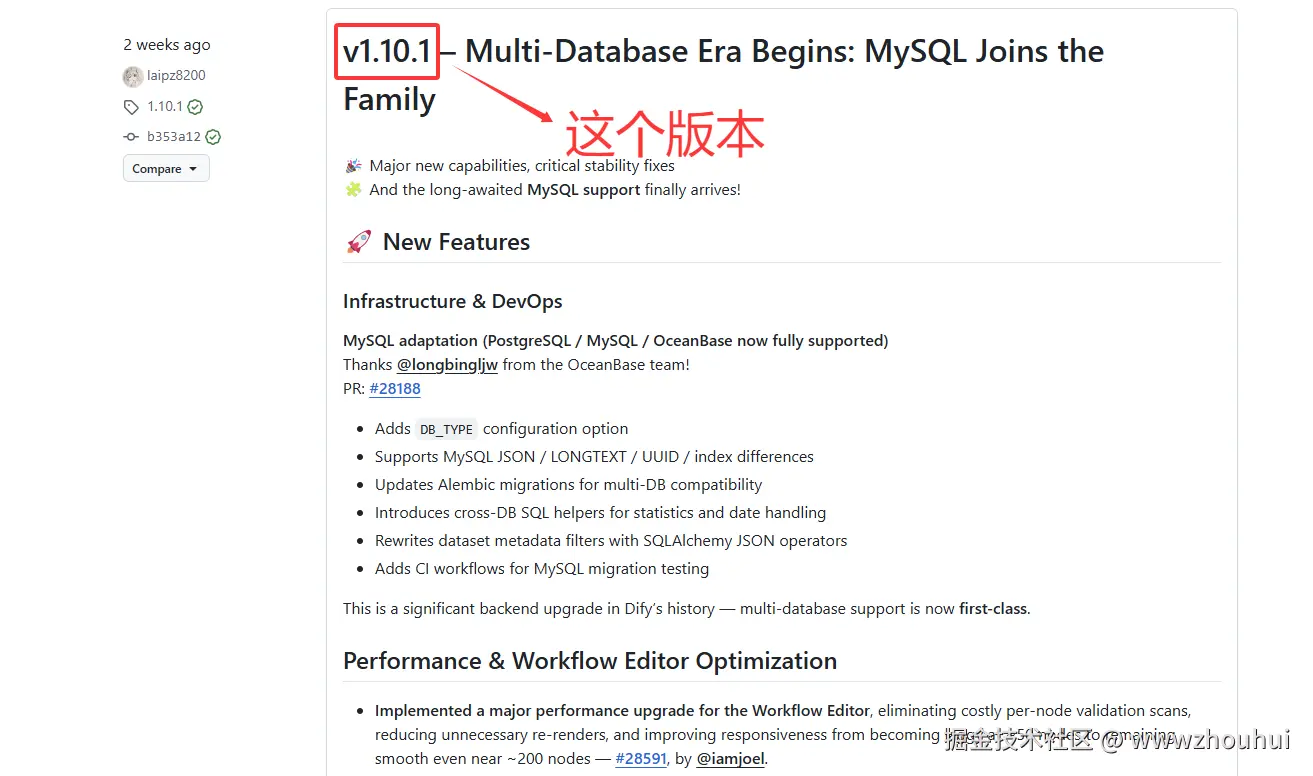

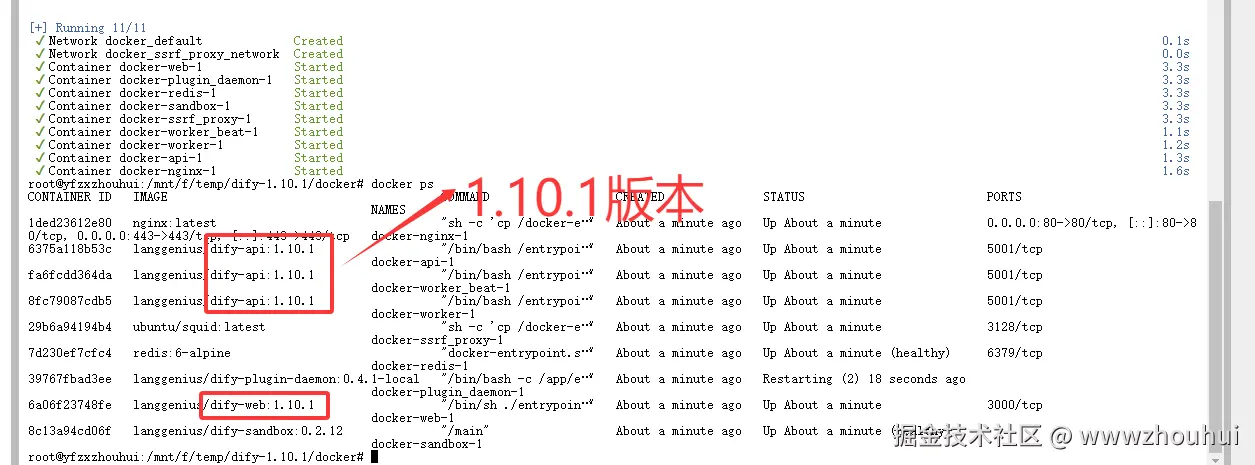

我这里使用最新的dify1.10.1版本给大家演示。

我们在本地电脑上使用docker compose 安装

下图我们按照官方的部署方式部署了一个1.10.1版本(算是比较新的版本)

漏洞检查

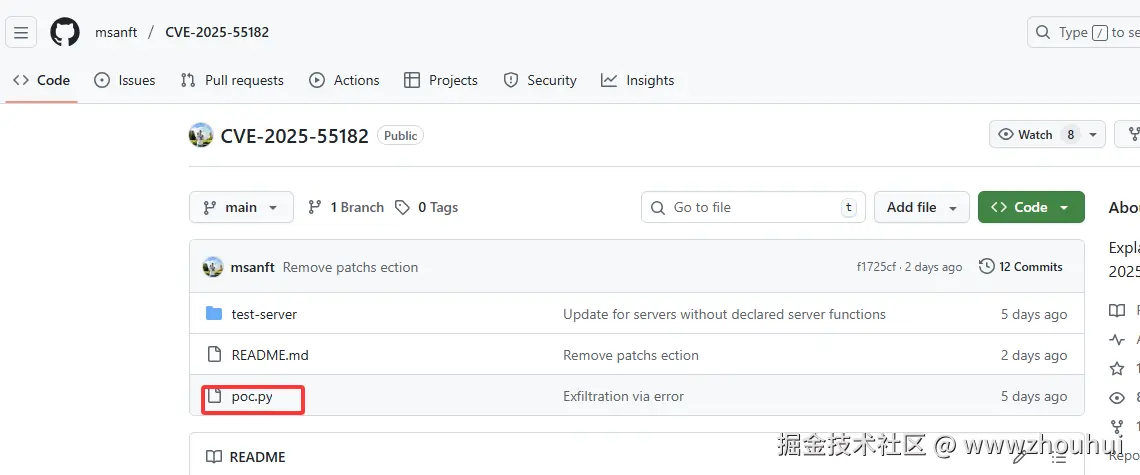

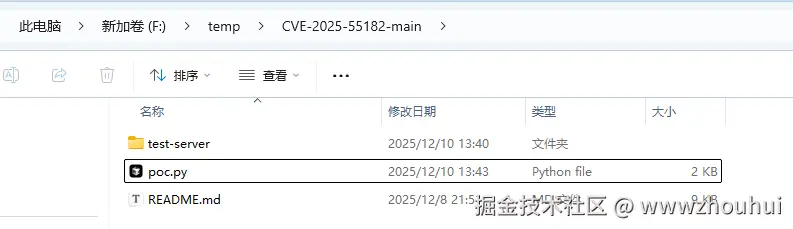

我们这里在github搜索CVE-2025-55182 搜到这个开源项目 把这个代码下载到本地

代码下载本地

这个poc.py 代码非常简单,我们在命令行窗口直接下面地址

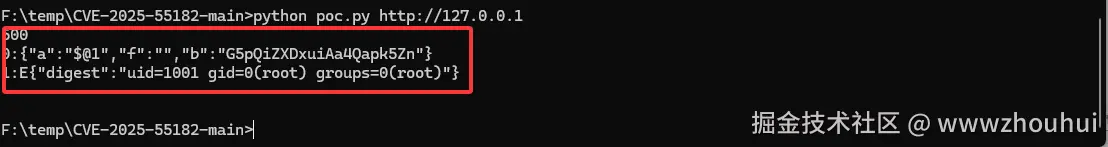

shell

python poc.py http://127.0.0.1

出现下面的画面我们的浮现了上手漏洞。脚本已经成功拿到数据库返回uid=1001 用户root。如果这个暴露在互联网,如果没有安全防护WAF等安全设备硬件或者软件基本上我通过这一行命令就可以成功拿到服务器权限了。

扫描生成环境

我们公司也少量的使用的dify做一些信息查询和统计。我们查看一下生产环境的版本。

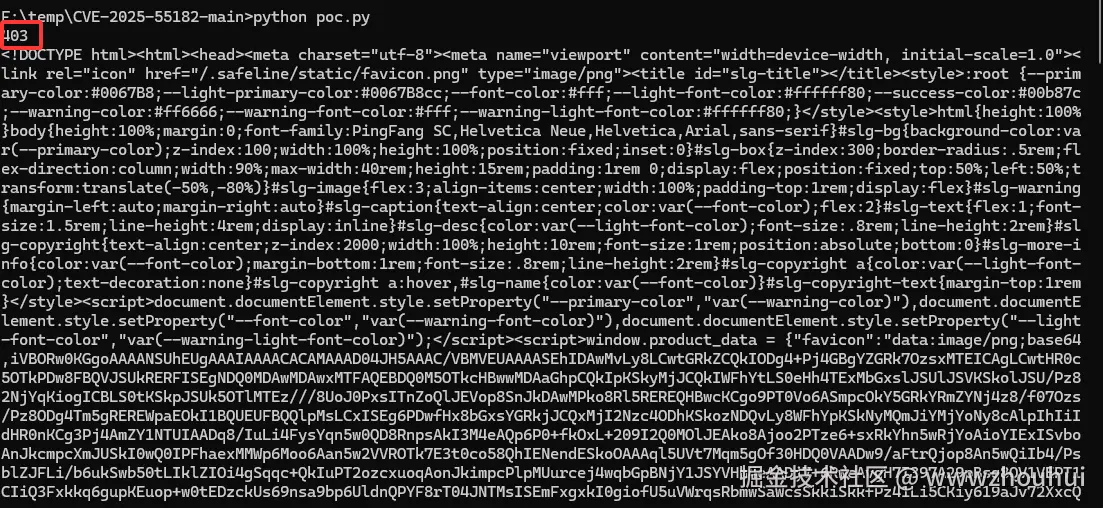

我们检查下面当前生产环境使用的是1.9.0 版本。刚才我们上面给大家演示的是1.10.1 版本也是成功拿下,我们也在想这个脚本是不是也可以拿下生产环境?答案我也不知道,我们来试一试。

shell

python poc.py https://xxx.xxx.com生产环境我们用域名来实现访问的所以地址是上面的信息(我这里影藏了。)

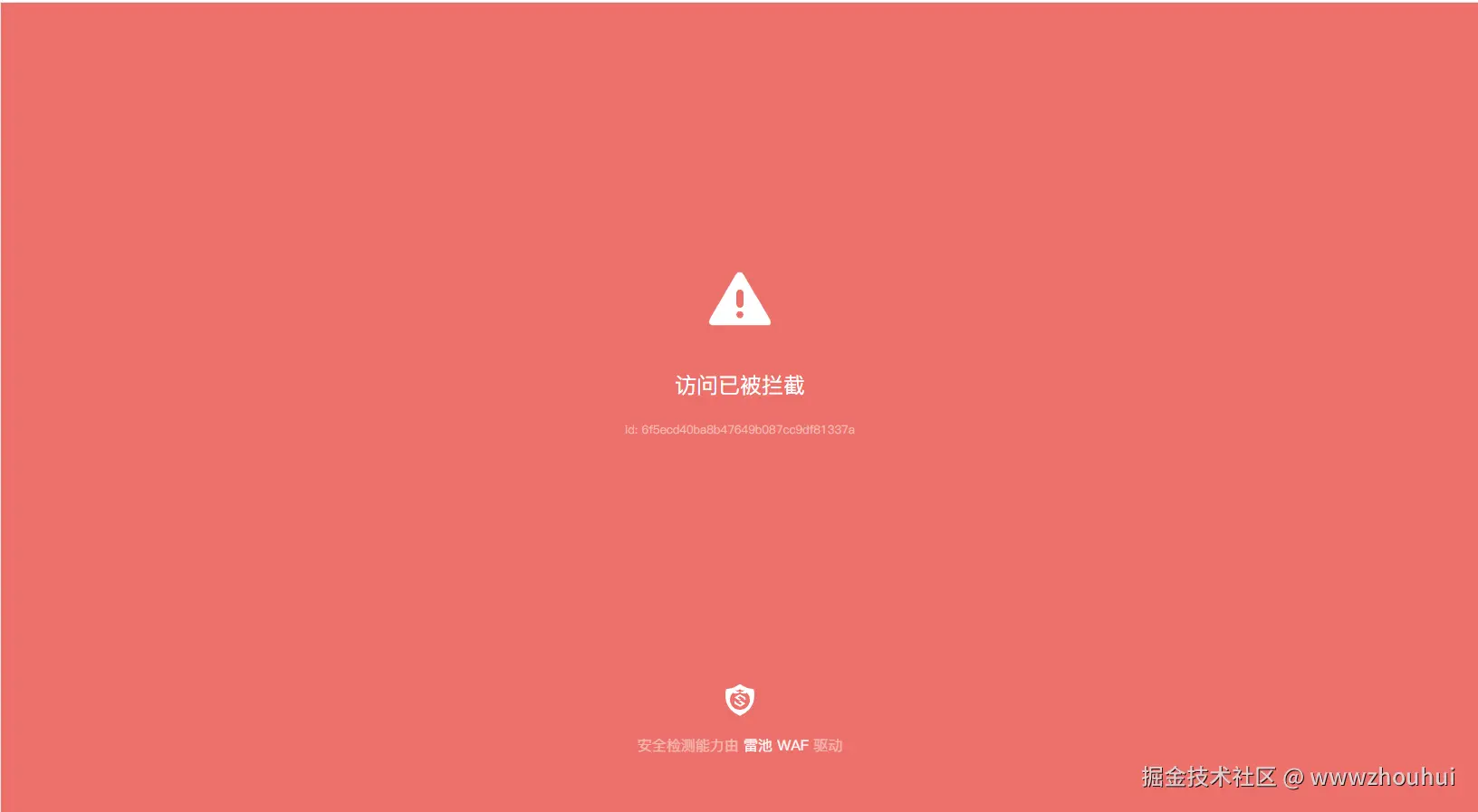

返回了一串信息还有一个403。返回信息是一个HTML,我们抓出来保存HTML

我们看到这里的POC请求被我们的雷池WAF成功拦截了。因为这个是一个反序列化漏洞,WAF通过判断成功拦截了一些非法请求。成功保护了我们后端程序不给其他非法工具攻击成功。

所以生产环境中我们在前端增加一个WAF防护拦截还是有必要的。这样我们可以给后端程序争取升级的时间,有效的包含我们的信息资产不会被攻击到。

升级漏洞修复

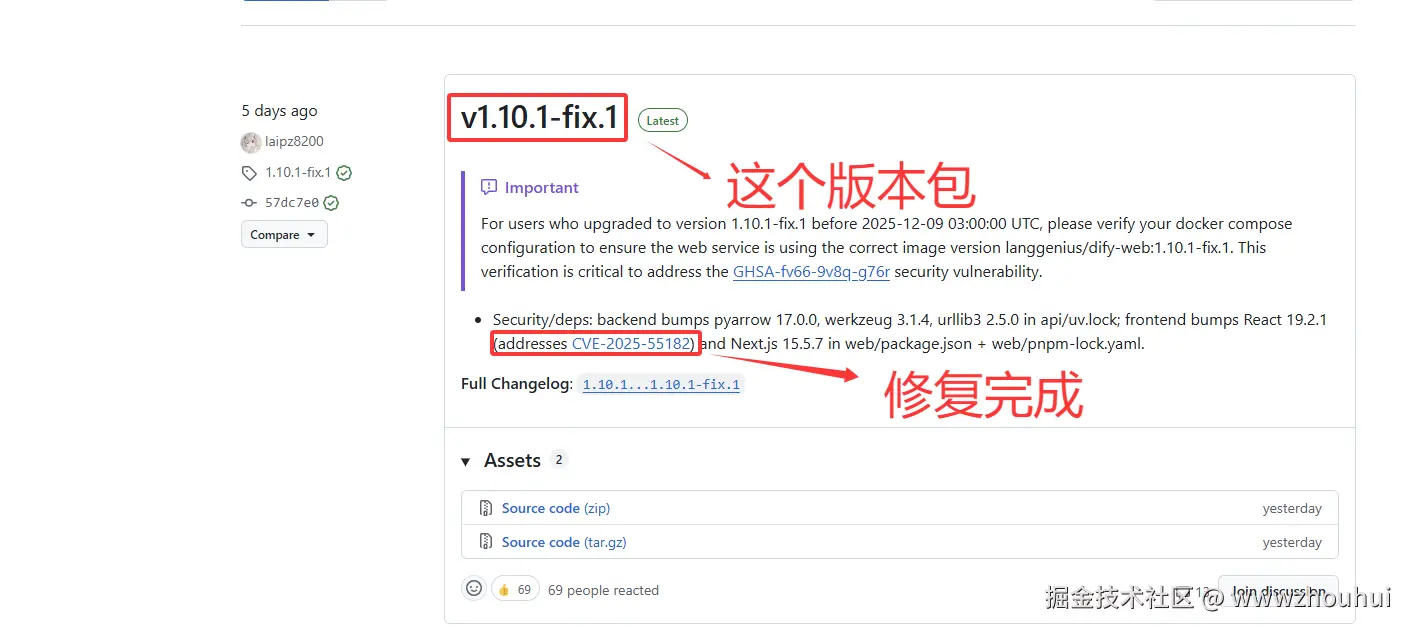

升级包介绍

知道了上面的安全漏洞我们按照官方提供的安全漏洞镜像包升级就可以了。我们在dify官方镜像包

我们把代码下载到本地

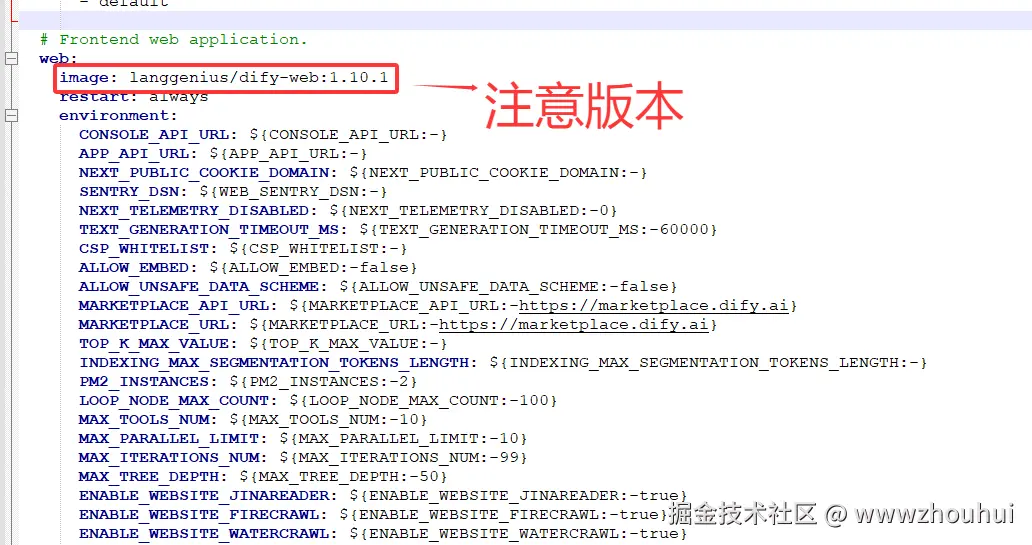

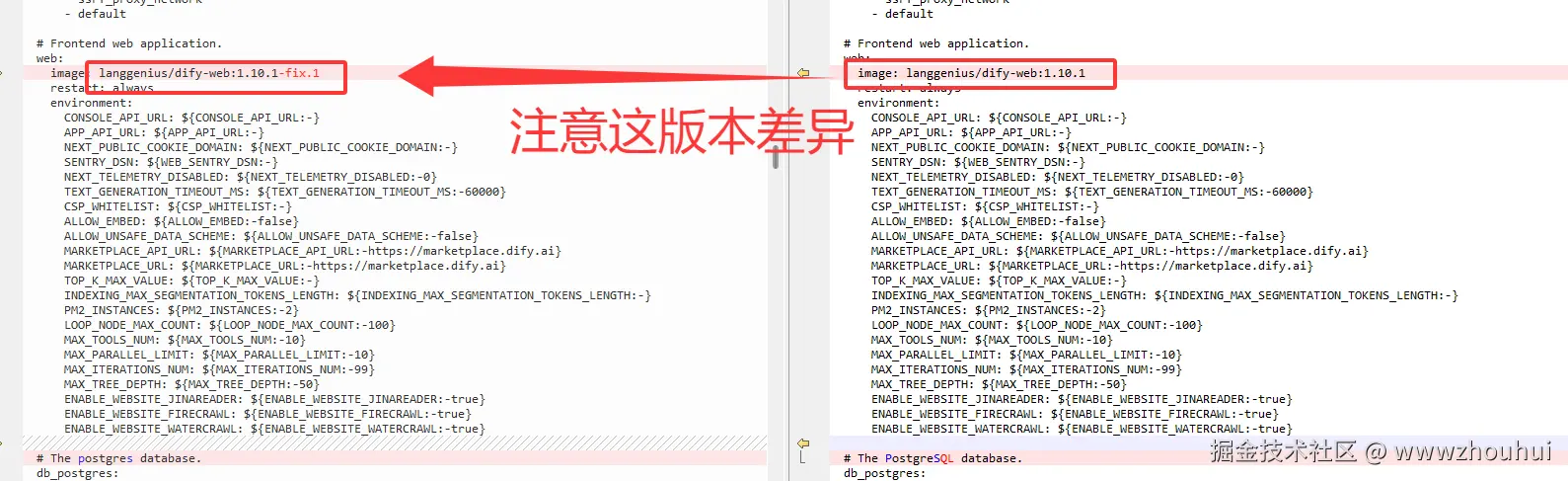

我们打开代码进入docker文件夹中找到docker-compose.yaml 并打开它。这个地方其实有一个坑,上周官方紧急修改了BUG,但是这个docker-compose.yaml里面的镜像文件并没有修复还是老的langgenius/dify-api:1.10.1、langgenius/dify-web:1.10.1

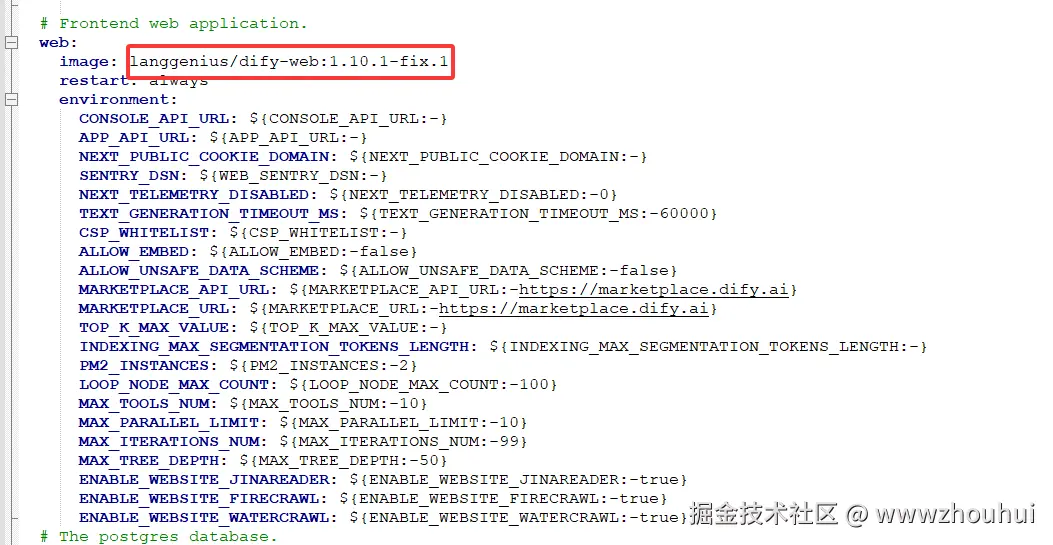

我们需要注意这个地方应该是langgenius/dify-web:1.10.1-fix.1、langgenius/dify-api:1.10.1-fix.1

很多小伙伴被坑了一把,服务器我是周末手工升级的,公司的环境我周一(2025年12月8日)安排其他人升级的,结果升级后没有修复这个漏洞复现了。我今天仔细检查了升级的记录发现上述问题。

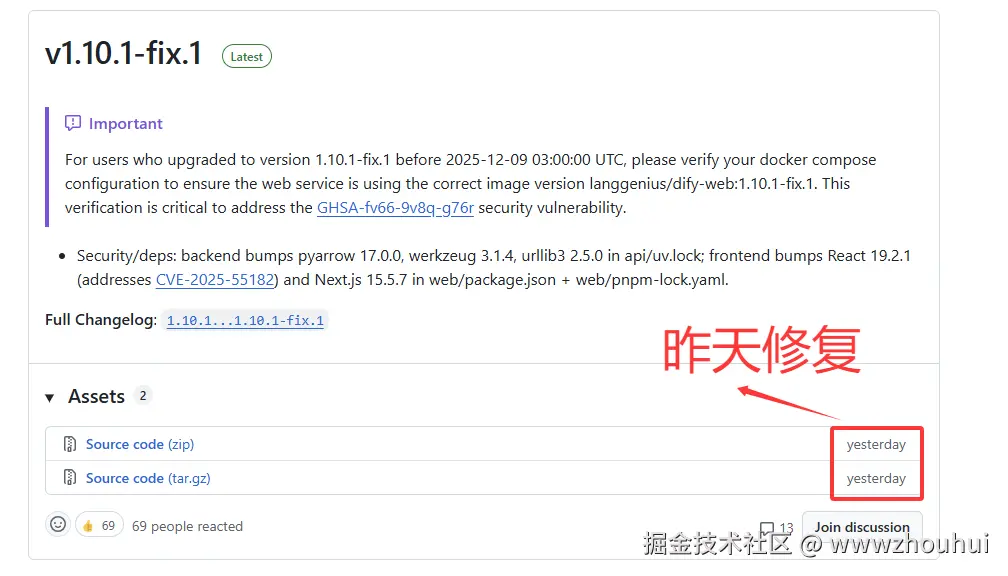

新的升级包已经修复了这个问题,我看升级时间大概是昨天

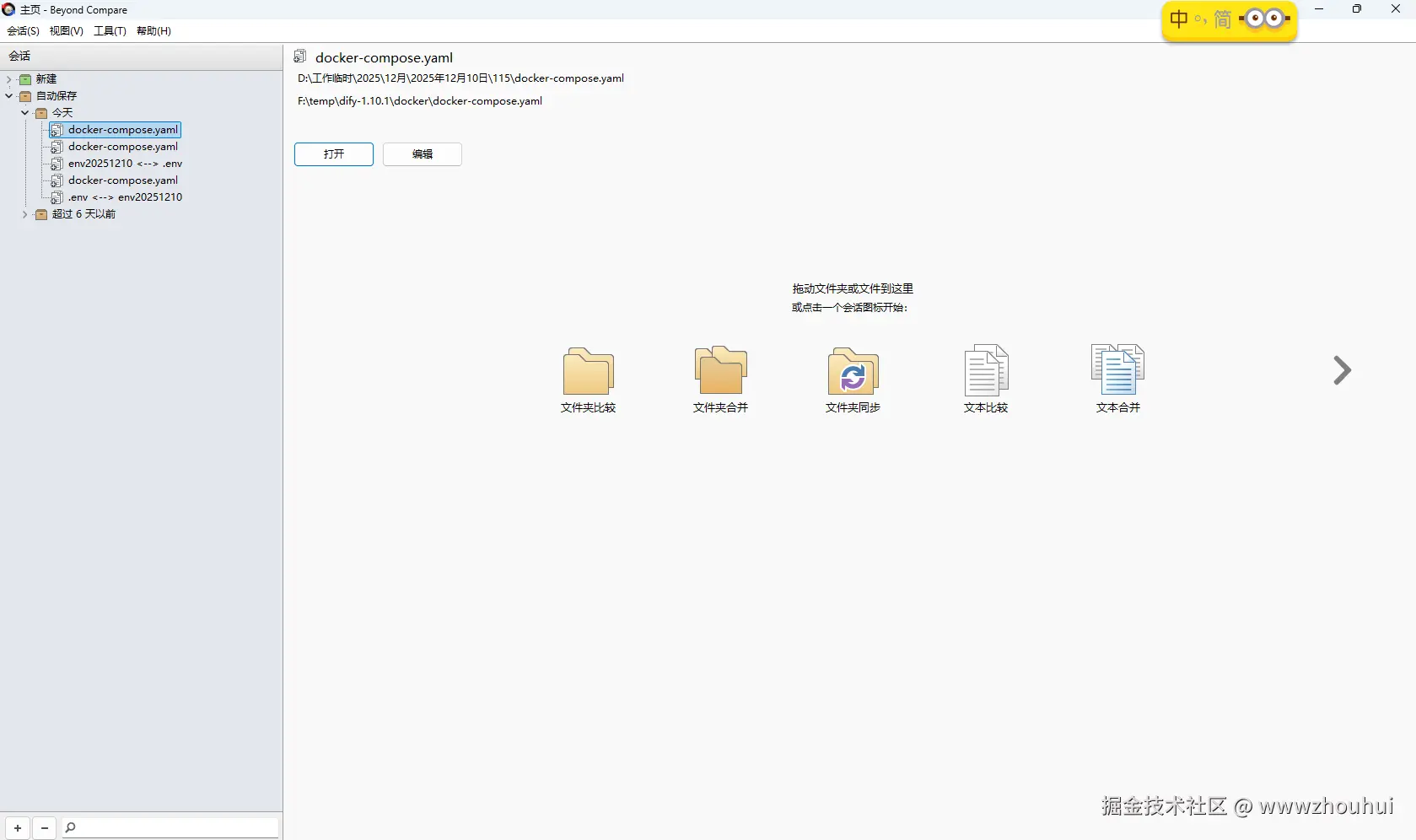

大家可以使用比较工具比较(我平时升级都不是安装官方方式升级,官方升级坑多)

确保以上版本是langgenius/dify-web:1.10.1-fix.1、langgenius/dify-api:1.10.1-fix.1 升级后才不会有问题。

顺便提一嘴,我使用的比较工具名字叫做BCompare,写代码、分析代码比较文档神器。我这个工具我用了很多年了推荐给大家。(工具下载大家可以网上搜,这里就不给提供下载包了,包我也没有。)

升级复测

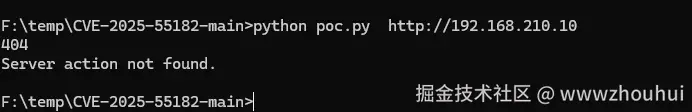

我们确保升级版本是langgenius/dify-web:1.10.1-fix.1、langgenius/dify-api:1.10.1-fix.1 正确的修复镜像后启动dify, 接下来我们还是使用前面的验证脚本测试

shell

python poc.py http://192.168.210.10

出现404了。这个测试方法我是绕过公司网络安全防护WAF验证的。这POC 没有返回信息,说明安全漏洞已经修复没有出现反弹的序列化漏洞了。

总结

今天主要带大家了解并实现了Dify平台CVE-2025-55182高危安全漏洞的完整检测与修复流程,该漏洞以"React Server Components反序列化缺陷 + CVSS 10.0满分评级"为核心特征,结合Next.js App Router架构和Flight协议的不安全反序列化机制,通过无需身份验证的恶意HTTP请求直接触发远程代码执行,形成了一套从漏洞检测到安全加固的全链路防御方案。

在实际应用中,该修复方案不仅解决了React生态史上最严重的安全漏洞威胁,还通过对比CSR/SSR/RSC三代架构演进揭示了Flight协议设计缺陷的根本原因,技术深度远超简单的"打补丁"操作;特别是通过真实的生产环境WAF拦截案例、官方镜像标签错误踩坑经历、周末紧急升级与周一复测失败的血泪教训等关键信息点,有效帮助小伙伴们避开升级过程中12月6-8日期间docker-compose.yaml配置文件未更新-fix.1后缀的致命陷阱。

感兴趣的小伙伴可以按照文中提供的步骤进行实践,根据实际部署架构调整镜像版本检查和POC测试方法。今天的分享就到这里结束了,我们下一篇文章见。