在反编译一些安卓应用过程中。我们大都使用一些常用的反编译工具。例如手机端的mt管理器与电脑端各种成品类工具。但目前发现的这款反编译利器必须强烈推荐给大家使用。它不只是一款反编译器,同时也是一款轻便且功能强大的综合性逆向分析利器,其不依赖java且支持apk, dex, odex, oat, jar, class, aar文件的反编译, 支持python及java脚本自动化分析。其包含多个由作者独立研究的高速分析引擎:反编译引擎、漏洞检测引擎、 恶意行为检测引擎、污点传播分析引擎、反混淆引擎、apk壳检测引擎等等。

工具下载相关🍀:

https://github.com/charles2gan/GDA-android-reversing-Tool

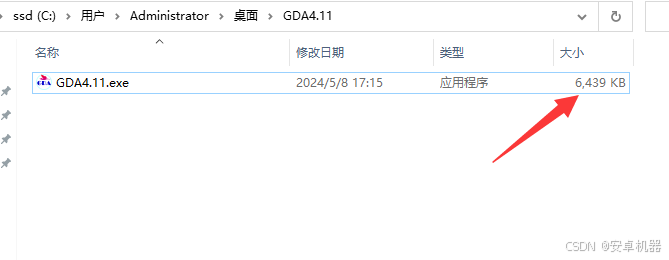

注意。此工具目前是免费的。后续是否免费就不清楚了。而且工具比较小巧。无需安装即可使用。免去其他反编译工具在电脑端安装复杂的环境配置等等。只需要拖拽即可查看apy应用与代码相关。

工具反编译器特性🍀

- 使用C&C++实现的自独立native反编译器,无需安装java和android sdk即可使用

- 高效的反编译对抗技术能够有效绕过字节码陷阱、类型混淆、结构化混淆、字节码花指令、anti-disassembling和anti-decompiling等技术

- 支持dex、odex、apk、oat、jar、class、aar文件的反编译分析

- 支持multi-dex反编译,采用DEX虚拟融合技术使得反编译更加快速

- 支持对strings,class,method,field进行交叉引用和搜索(支持精确匹配,模糊匹配,正则匹配三种模式)

- 支持class、method、field及局部变量的智能重命名,支持java代码注释

- 支持odex、oat转化为dex,支持dex文件的字节码编辑和自动校验

- 支持设备内存dump,支持任意有效内存数据提取,可用于脱壳和DEX自动化解密

- 算法辅助工具提供主流大部分的加解密算法和HASH算法,支持连环加密,支持文件加解密

- 脚本插件支持,采用隧道接口技术实现Python和Java脚本自动化分析,无需额外提供动态链接库

- method签名数据的制作与自动识别

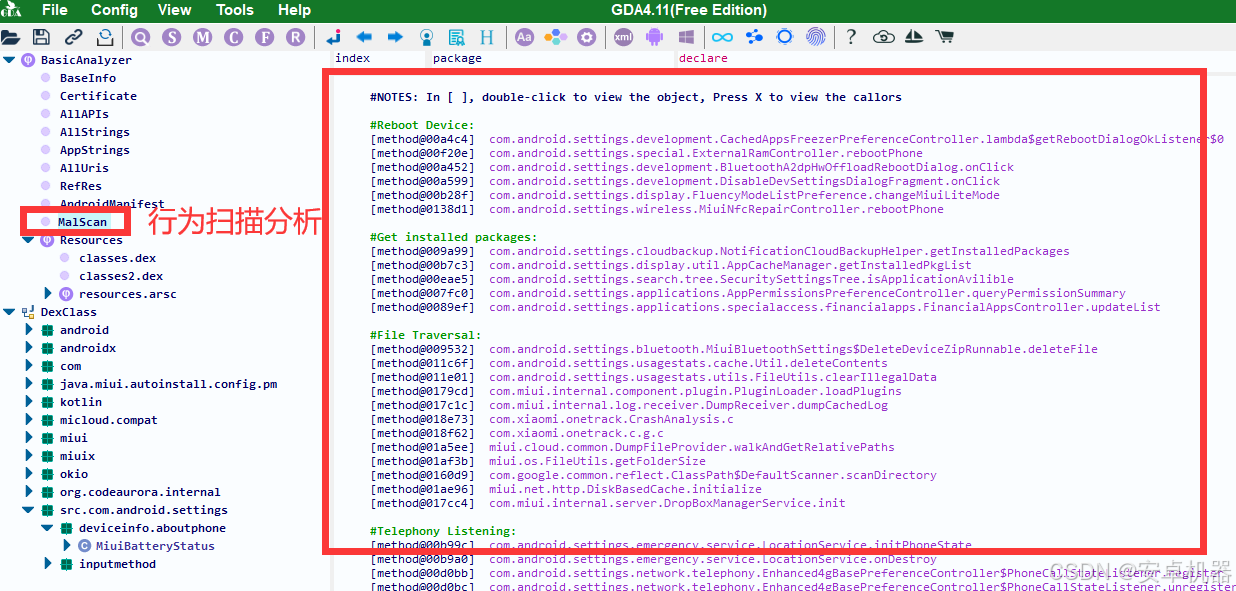

- 独创基于GDA反编译内核和可疑API链的恶意行为检测与发现,支持快速定位和反编译可疑代码

- 独创基于模拟追踪算法实现的具有上下文无关性的变量及寄存器追踪与溯源分析

- 独创基于堆栈状态机和动态规则解释器的静态漏洞扫描引擎,灵活简单的漏洞规则语法,内置近50多类漏洞规则,支持自定义漏洞规则

- 独创基于低级中间表示的静态污点传播分析,实现全域隐私泄露检测

- 独创基于低级中间表示的精细化程序路径求解算法,自定义测试任意路径的联通性和关联性

- APK全文件取证分析支持

- 支持URI深度提取

- 支持全局敏感信息提取,通过内置40多条敏感信息规则,包括各大主流平台的api key、Token、SID等规则

1-----工具安装与简单使用🍀

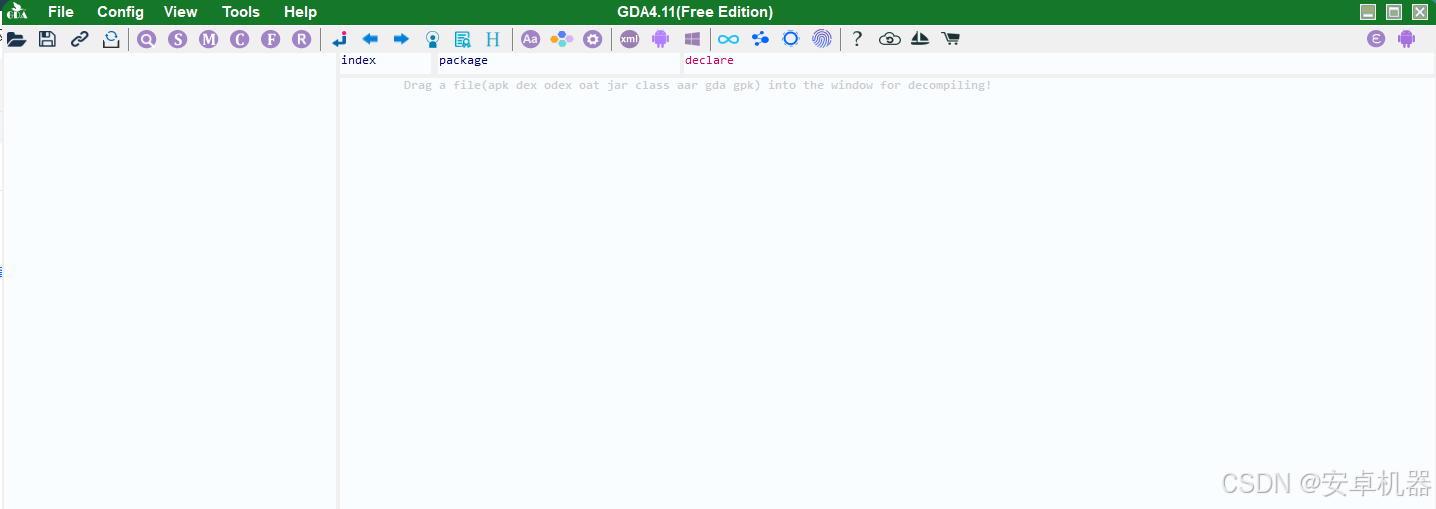

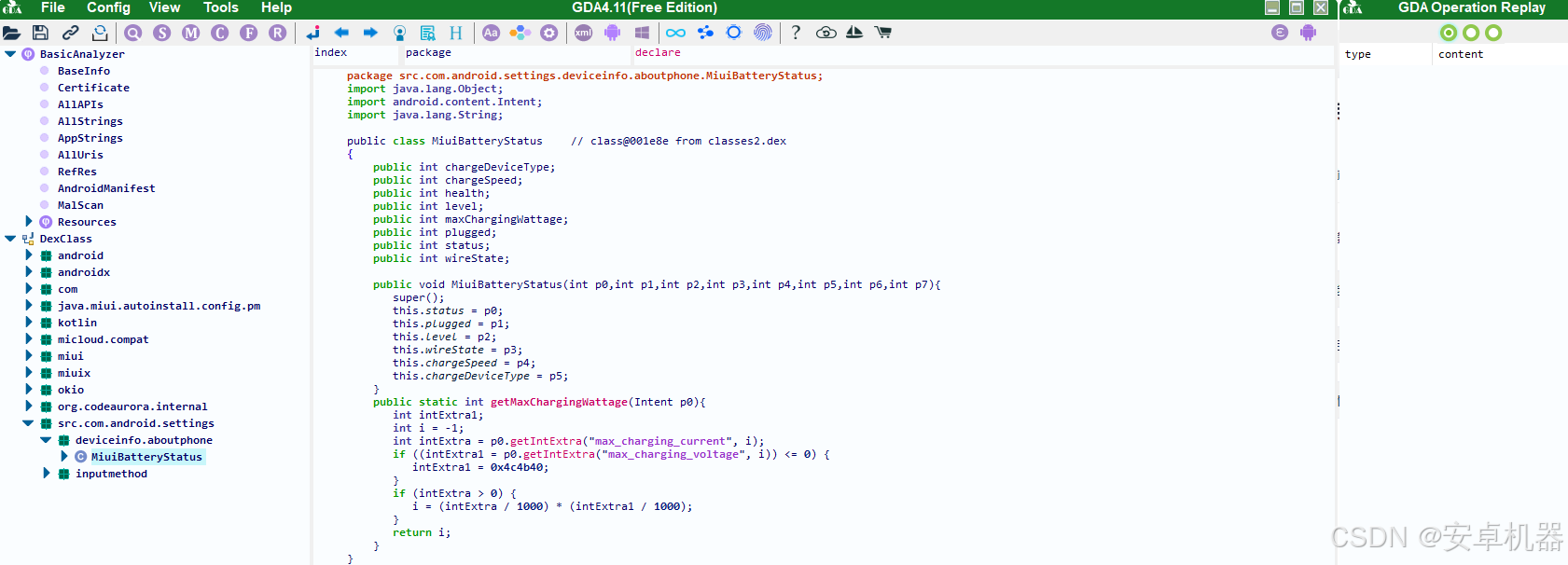

应用apk直接拖到工具窗口界面会自动进行编译。这边以安卓手机设置app为例来演示。将settings.apk拖到工具窗口。

界面简单说明

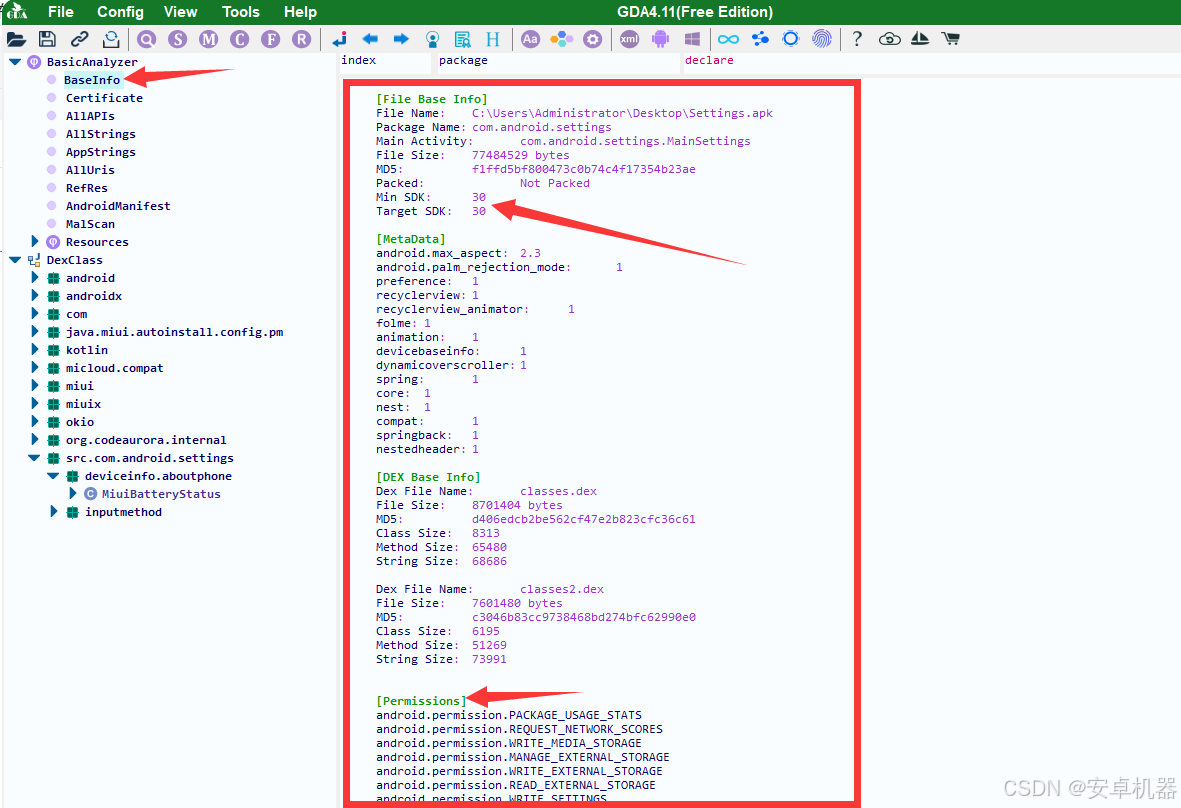

应用基本信息

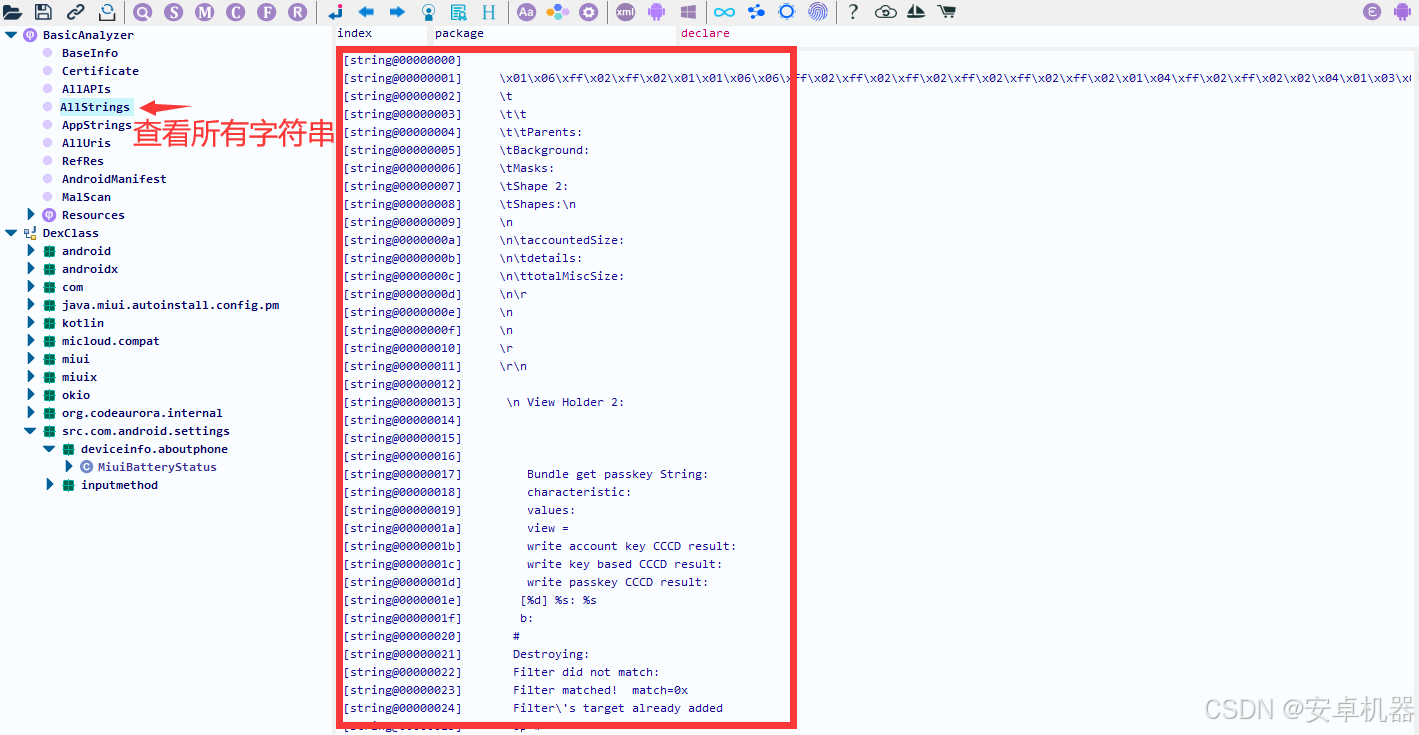

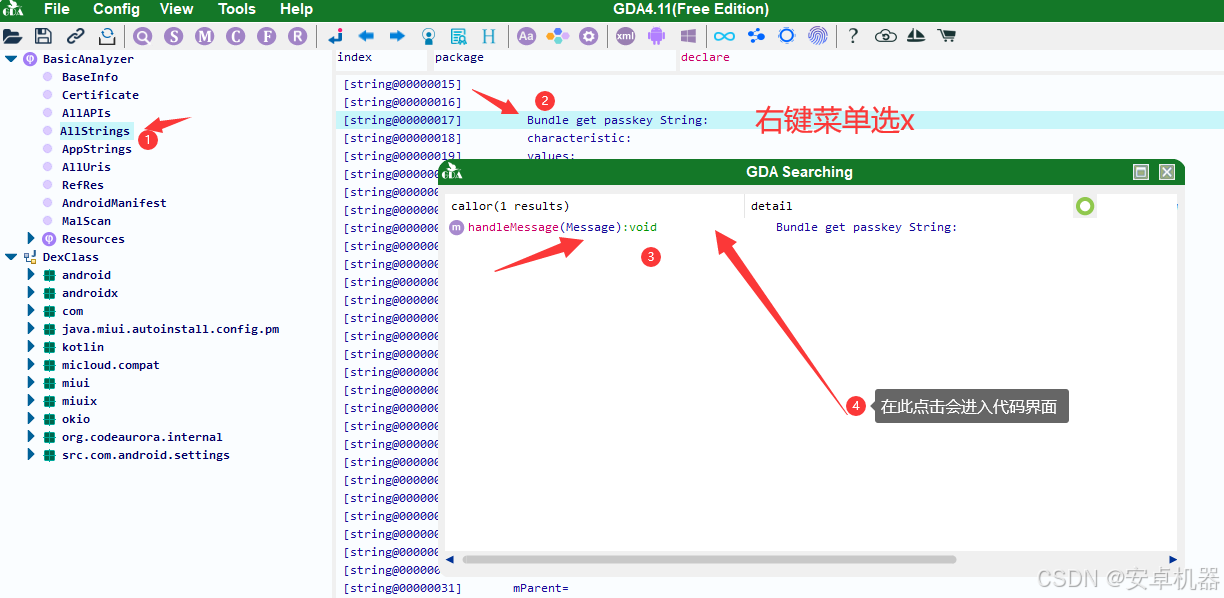

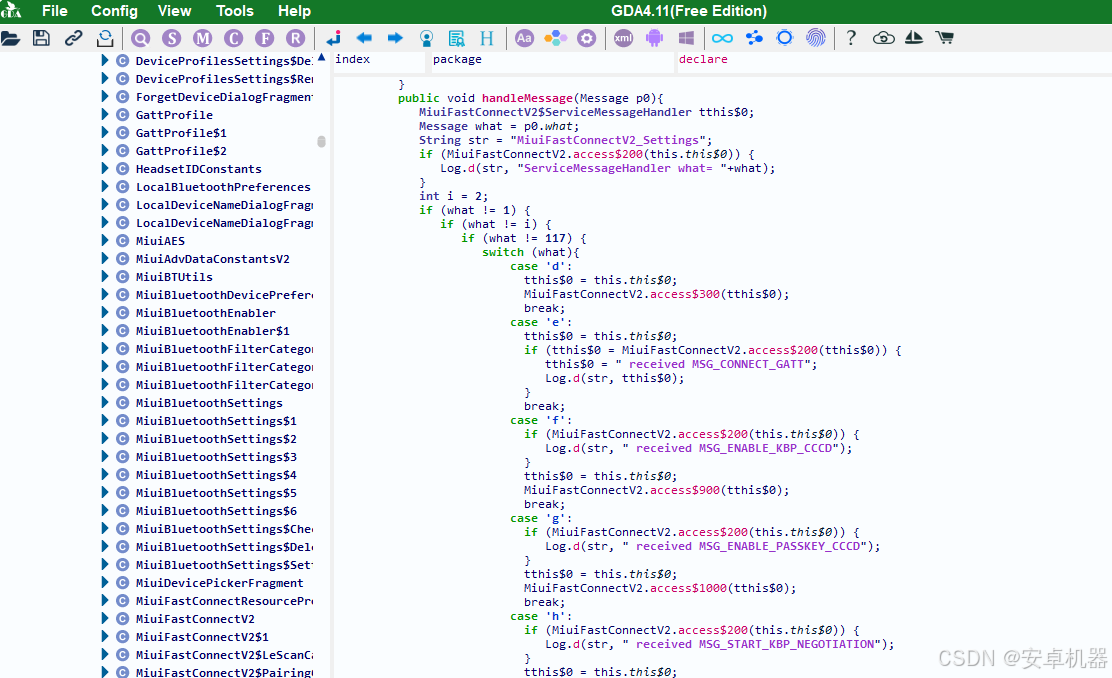

查看应用所有字符串

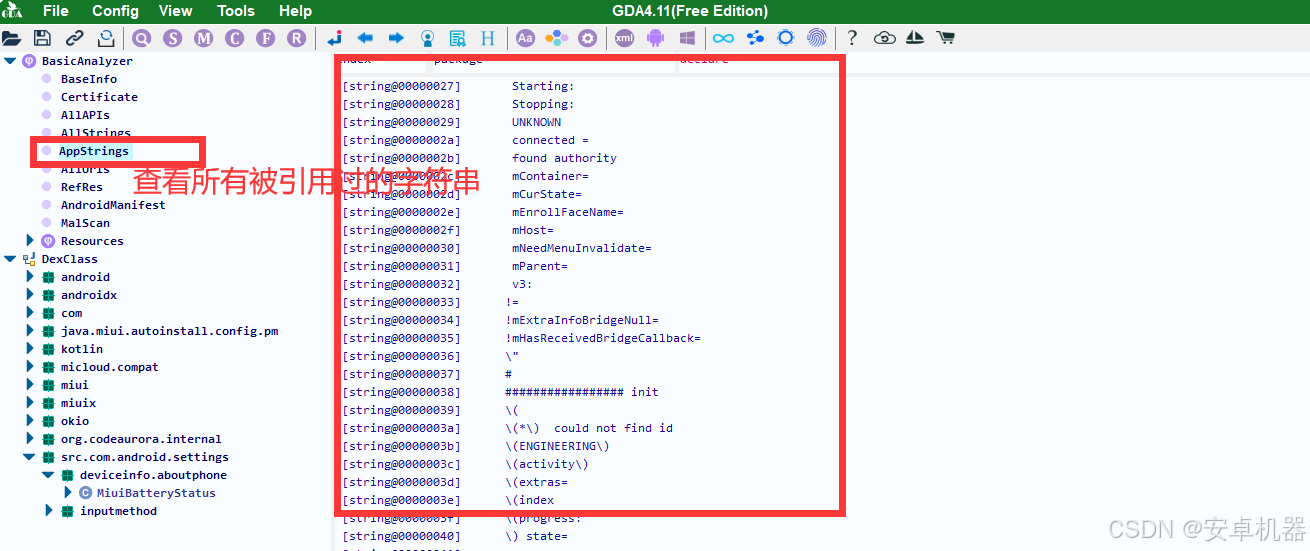

查看所有被引用过的字符串

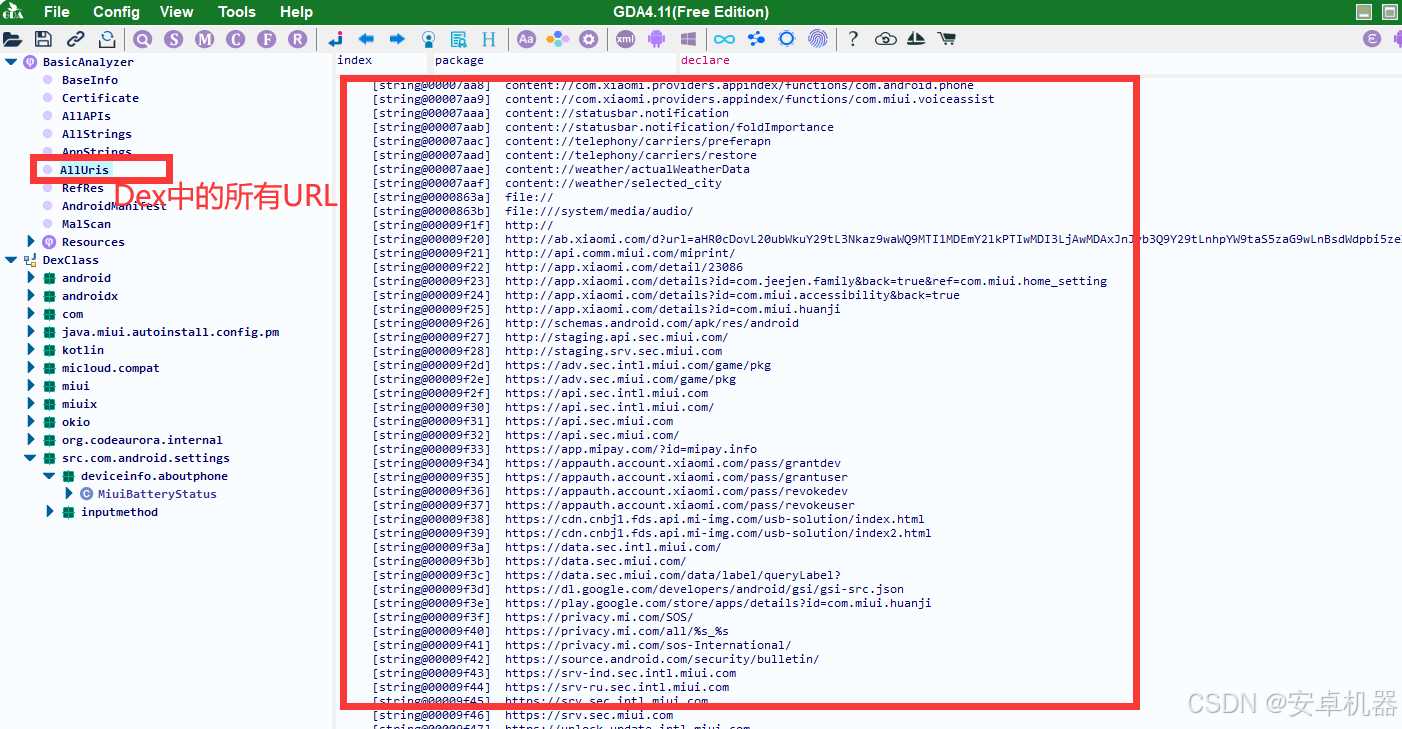

Dex中的所有URL

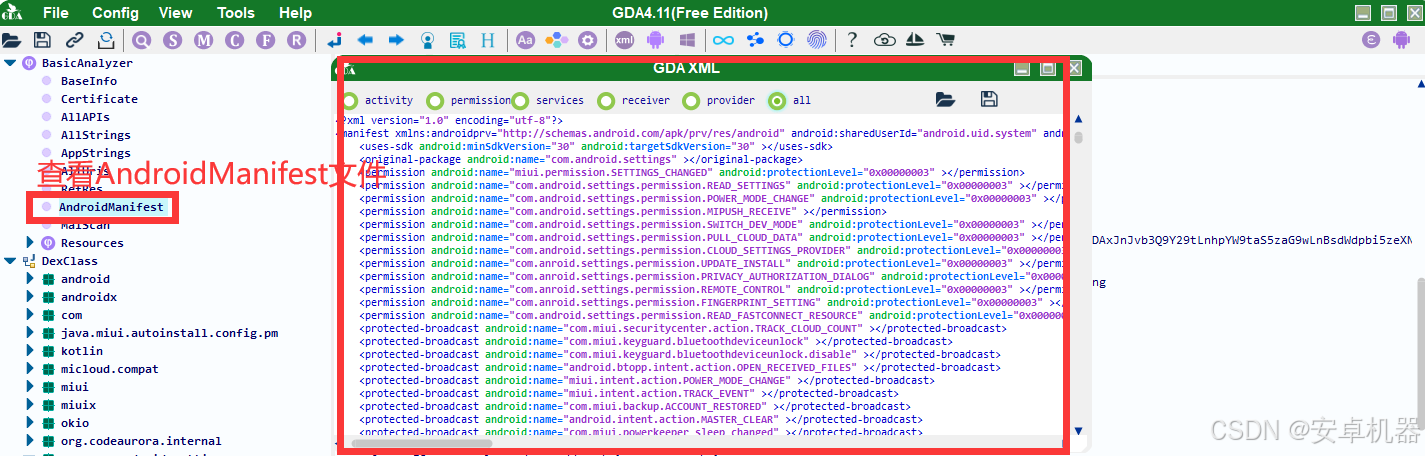

查看AndroidManifest文件

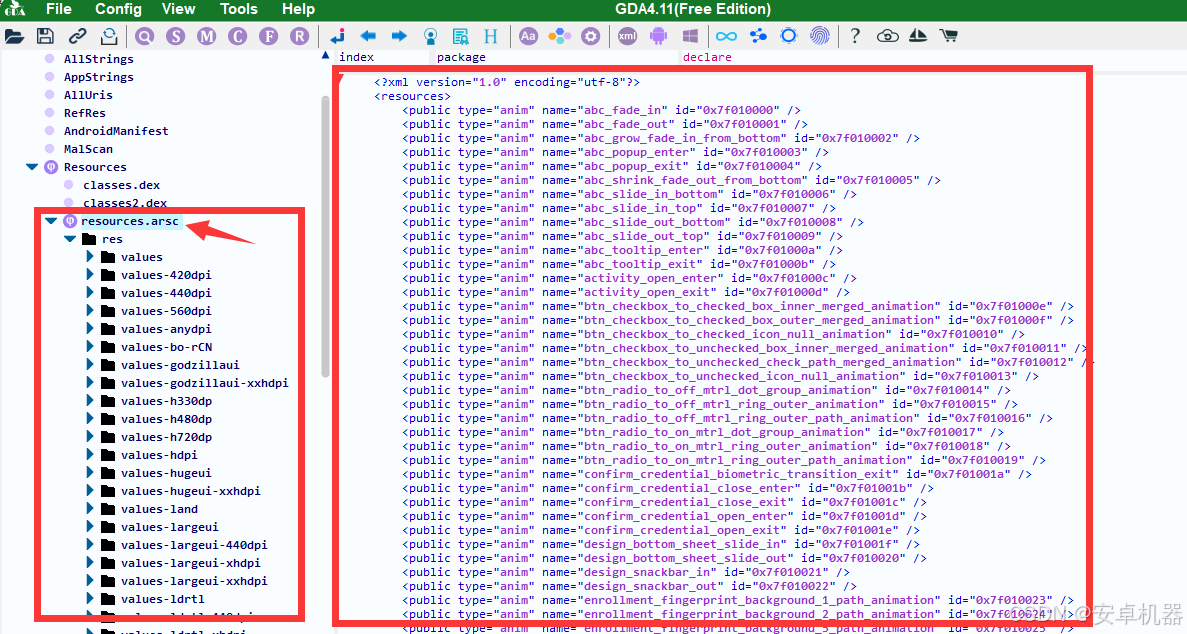

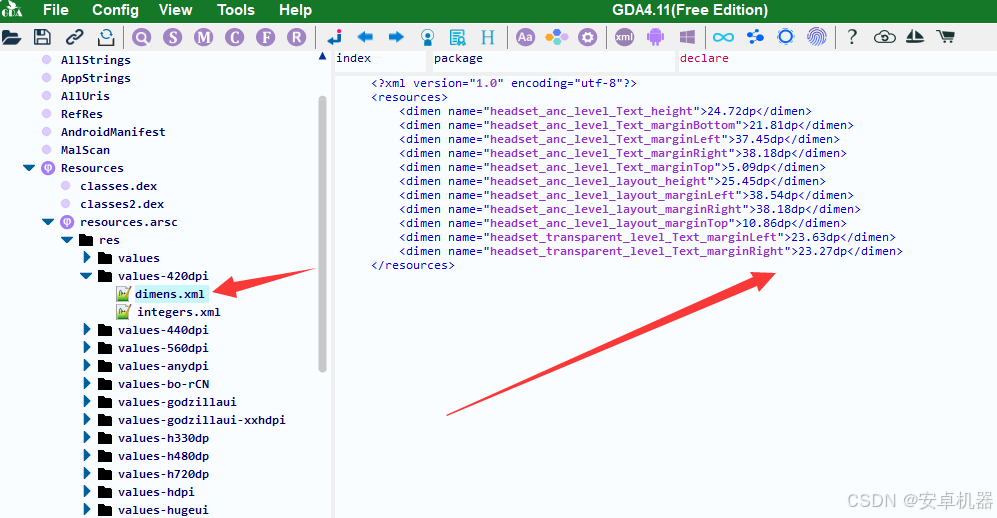

查看应用resourcr.arsc相关代码与目录

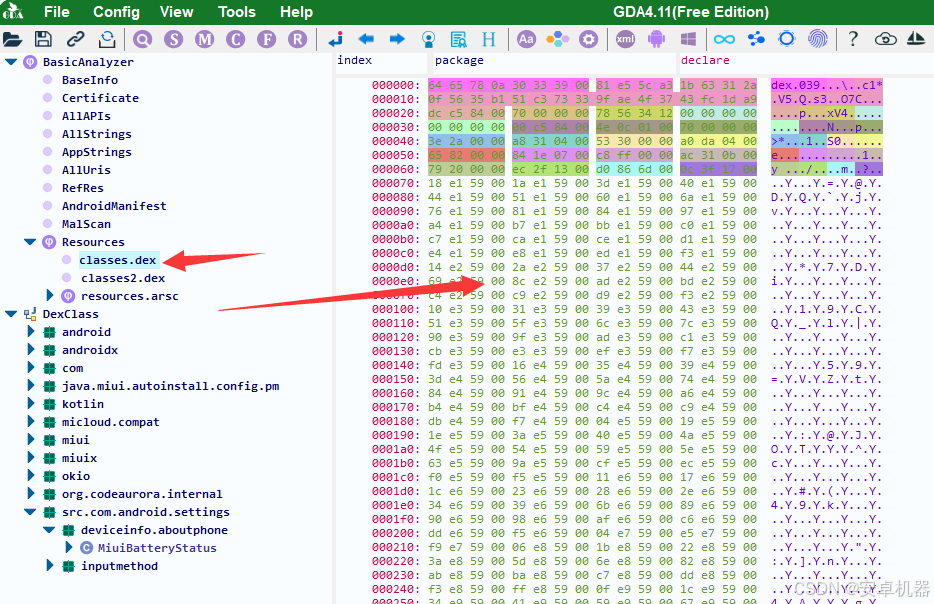

应用dex文件进制查看

app行为扫描分析

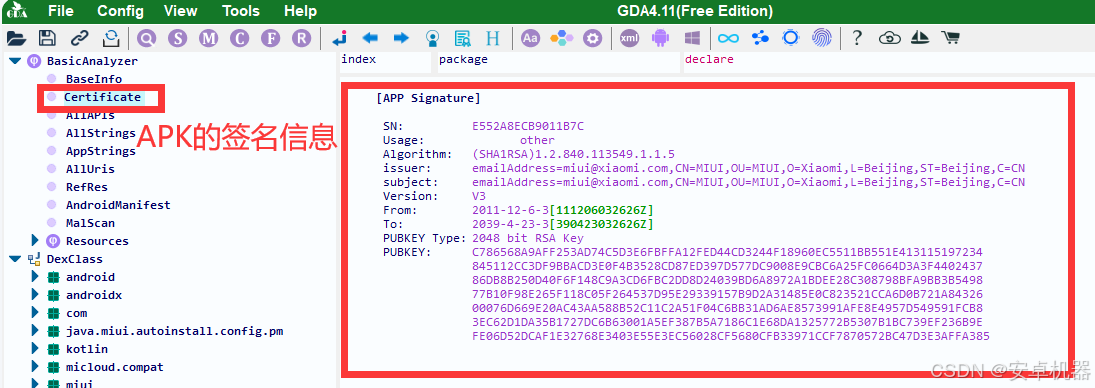

查看应用签名信息

查看字符串引用

总结说明

对于热衷反编译APK应用和系统美化的爱好者而言,这款工具堪称神器。它无需复杂的环境配置,即可直接查看应用代码并定位修改位置,对新手尤为友好。此外,该工具还具备更多实用功能。可以详细查看官网说明。🍀🍀