适用场景:本地开发、内网系统、测试环境、Spring Boot、Nginx

在开发或测试阶段,我们经常需要使用 https:// 访问服务,例如:

- WebRTC(浏览器强制要求 HTTPS)

- 前端调用受限 API(getUserMedia、Service Worker 等)

- 本地 / 内网部署的 HTTPS 测试

而 HTTPS 一定要证书,没有证书:

- TLS 握手无法完成

- HTTPS 连接直接失败

但正式 CA 证书(如 Let's Encrypt、阿里云、腾讯云)通常需要域名、公网环境,并不适合测试环境。

这时候,自签名证书(Self-signed Certificate)就是最佳选择。

一、什么是自签名证书?

简单说:

自签名证书 = 自己给自己签发的证书

它和正式证书的区别只有一个:

- ❌ 不被浏览器 / 系统默认信任

- ✅ 但完全符合 TLS / HTTPS 协议

也就是说:

- 可以正常使用 HTTPS

- 只是浏览器会提示"不安全"

在测试、内网、开发环境中,这是完全可以接受的。

二、Windows 下生成自签名证书

一般windows上是没有OpenSSL的,不过会看我这篇文章的小伙伴基本都是开发或者从事计算机这块的吧。那么 Git 肯定是有的。Git其中就有自带 OpenSSL。

按一下win,打开:

Git Bash或者你随便找个地方右键 Git Bash Here 也可以。

2.2 生成 IP 自签名证书(含 SAN)

假设你在 内网使用 IP 访问 ,比如我的ip是:192.168.31.14。大家使用时替换一下自己ip就行了:

bash

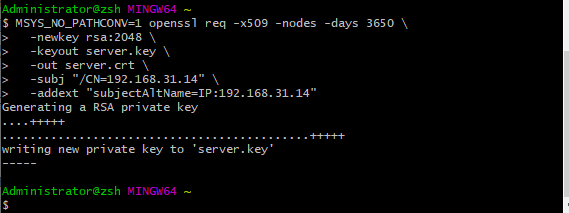

MSYS_NO_PATHCONV=1 openssl req -x509 -nodes -days 3650 \

-newkey rsa:2048 \

-keyout server.key \

-out server.crt \

-subj "/CN=192.168.31.14" \

-addext "subjectAltName=IP:192.168.31.14"

执行成功后,会在当前目录生成:

server.key # 私钥

server.crt # 证书没找到那文件一般就在:

C:\Users\Administrator\ 三、Linux / macOS 下生成方式

其实也完全一样:

bash

openssl req -x509 -nodes -days 3650 \

-newkey rsa:2048 \

-keyout server.key \

-out server.crt \

-subj "/CN=192.168.31.14" \

-addext "subjectAltName=IP:192.168.31.14"四、验证证书是否正确

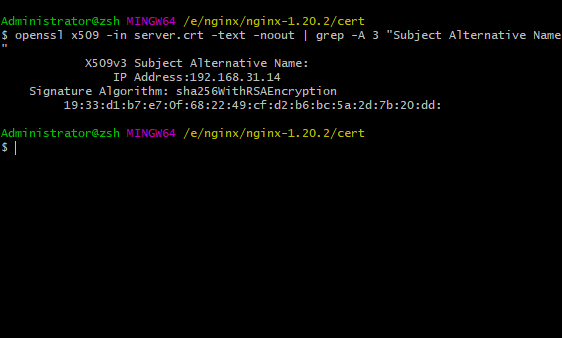

生成后 可以验证一下 SAN:

bash

openssl x509 -in server.crt -text -noout | grep -A 3 "Subject Alternative Name"你应该看到:

X509v3 Subject Alternative Name:

IP Address:192.168.31.14没有这一行,说明证书 对现代 HTTPS / WebRTC 无效。

五、Nginx 中使用自签名证书

验证过可用之后我们就可以用起来这个证书了。我这边带大家用Nginx来试试。一个简单的模板 nginx.conf 示例:

nginx

server {

listen 10000 ssl;

server_name 192.168.31.14;

ssl_certificate E:/nginx/nginx-1.20.2/cert/server.crt;

ssl_certificate_key E:/nginx/nginx-1.20.2/cert/server.key;

ssl_protocols TLSv1.2 TLSv1.3;

ssl_ciphers HIGH:!aNULL:!MD5;

location / {

root html;

index index.html index.htm;

try_files $uri $uri/ /index.html;

}

location /jeecg-boot/ {

proxy_pass http://localhost:8008;

proxy_http_version 1.1;

proxy_set_header Upgrade $http_upgrade;

proxy_set_header Connection 'upgrade';

proxy_set_header Host $host;

proxy_cache_bypass $http_upgrade;

}

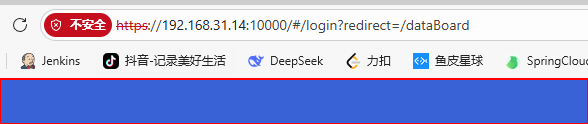

}重启Nginx,然后浏览器访问:

https://192.168.31.14:10000

可以看到虽然浏览器其实不安全,但是是成功访问到了https(不安全是正常现象)。

当然如果你有域名了,想申请域名的证书,可以看看这个:

申请免费的SSL证书