- 密码找回/重置机制漏洞

客户端验证绕过:验证码直接在页面源码或网络响应中暴露,或通过修改响应状态码(如将0改为1)绕过校验。

验证码可爆破:验证码为短数字、有效期过长且无尝试次数限制,可被暴力破解。

流程跳过:在正常流程中截获最终成功提交的请求,直接使用其他账户信息调用,跳过验证步骤。

- 业务接口滥用

短信/来电轰炸:恶意攻击者拦截网站发送验证码的请求接口,并利用工具自动化、高频率地调用,向任意手机号发送大量短信或拨打电话,造成骚扰与资源损耗。

核心问题:身份验证逻辑不严、用户输入与操作缺乏有效限制、敏感接口无防护。

墨者靶场:登录密码重置漏洞分析溯源

要求

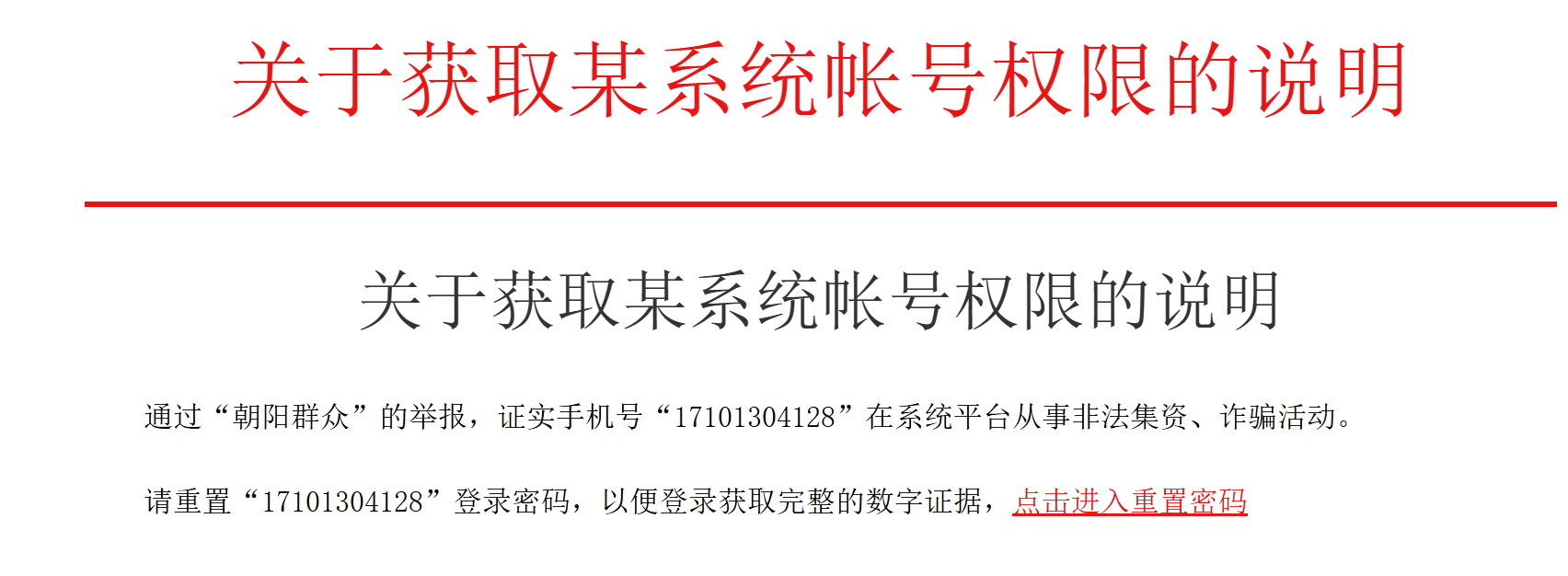

1、通过"朝阳群众"的举报,证实手机号"17101304128"在系统平台从事非法集资、诈骗活动。

2、请重置"17101304128"登录密码,以便登录获取完整的数字证据

1.进入靶场地址

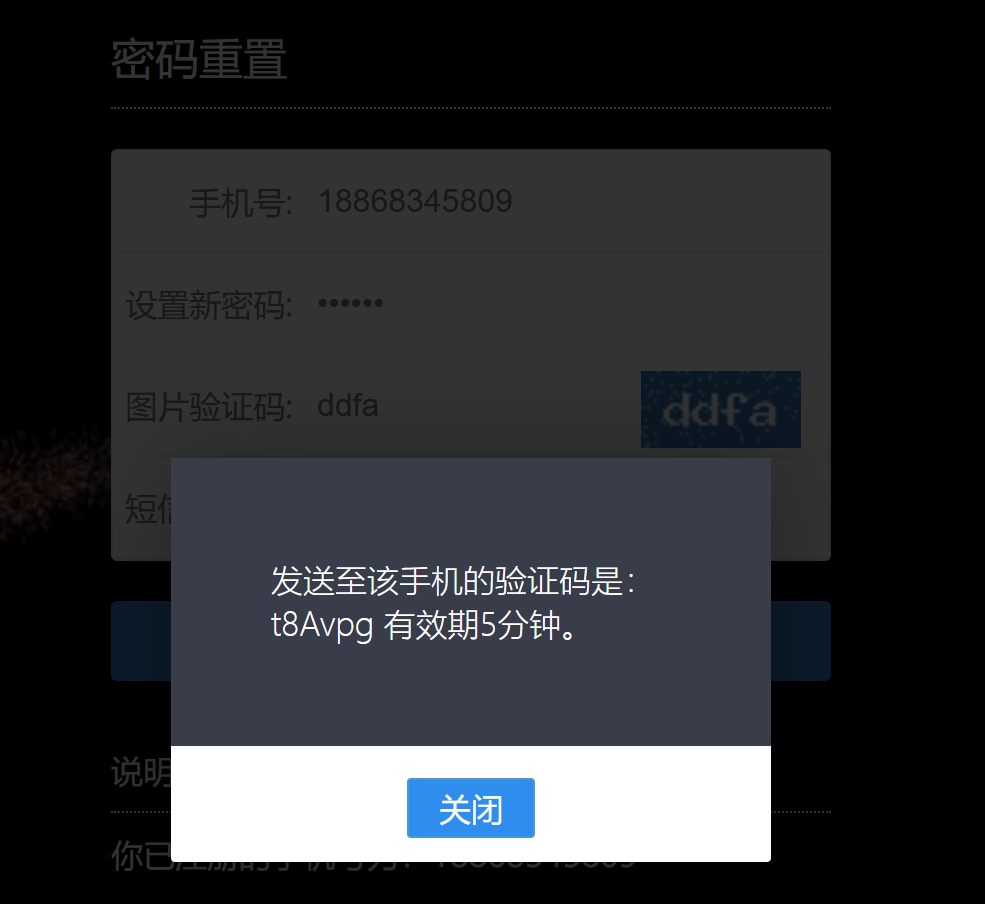

2.点击重置密码:此时已经固定了你注册的手机号:你已注册的手机号为:18868345809

得到验证码:t8Avpg

由于这个的验证码时间是已经注册的手机号得到的,而且时间也比较长,直接换成17101304128

就实现:mozhe87c891f7d9af2f6e757192ad092