引言

在现代 Web 应用中,安全与权限设计 是架构中最容易被忽视、却最容易出问题的部分。

随着前端应用的复杂度不断提高(Vue、React、Flutter Web 等),越来越多逻辑被放在客户端执行;

与此同时,打包后的前端代码可被轻易"反编译"、"逆向分析"或直接在浏览器中篡改。

于是,开发者常面临一个棘手问题:

「当用户可以直接查看、修改、甚至注入前端逻辑时,我们该如何保障权限体系的安全性?」

本文将系统分析 反编译环境下权限设计的风险与防护机制 ,通过架构分层思路,

构建一个前后端统一、安全可控的权限防护体系,并提供实践代码与工程建议。

一、问题定义与背景

1. 前端反编译:安全的假象

前端编译产物(HTML、JS、CSS)最终都需运行在用户端。

即使使用了 Webpack、Vite、Uglify 进行混淆打包,攻击者仍可通过如下方式分析源码:

- 打开 浏览器开发者工具 查看逻辑;

- 使用 反混淆工具 还原函数与模块;

- 直接 修改全局变量绕过条件判断;

- 使用 抓包工具(如 Burp、Postman) 模拟接口调用。

这意味着:

前端的权限判断、令牌验证或角色限制------如果不由后端复核 ,

都可以被通过篡改脚本的方式绕过。

2. 案例:被篡改的前端权限

错误示例(前端判断管理员身份):

ini

if (user.role === 'admin') {

showAdminPanel();

}攻击者在浏览器控制台直接执行:

ini

user.role = 'admin';

showAdminPanel();即可解锁「管理员面板」。

但如果后端接口没有二次验证,那么真正的危险在于:他能调用后台管理 API 删除数据。

二、安全权限设计的核心原则

-

前端展示,后端决策

- 前端只能控制 UI 是否显示某个按钮,不应决定「是否允许执行动作」。

- 所有与安全相关的逻辑(增删改、数据查询)必须由后端验证。

-

服务端必须验证权限 + 签名

- 后端是「唯一可信环境」,应验证请求来源、签名、角色、Token。

-

权限是「被动判定」,不是「主动记忆」

- 不依赖前端本地状态(如 localStorage);

- 每次请求都在后端重新验证身份。

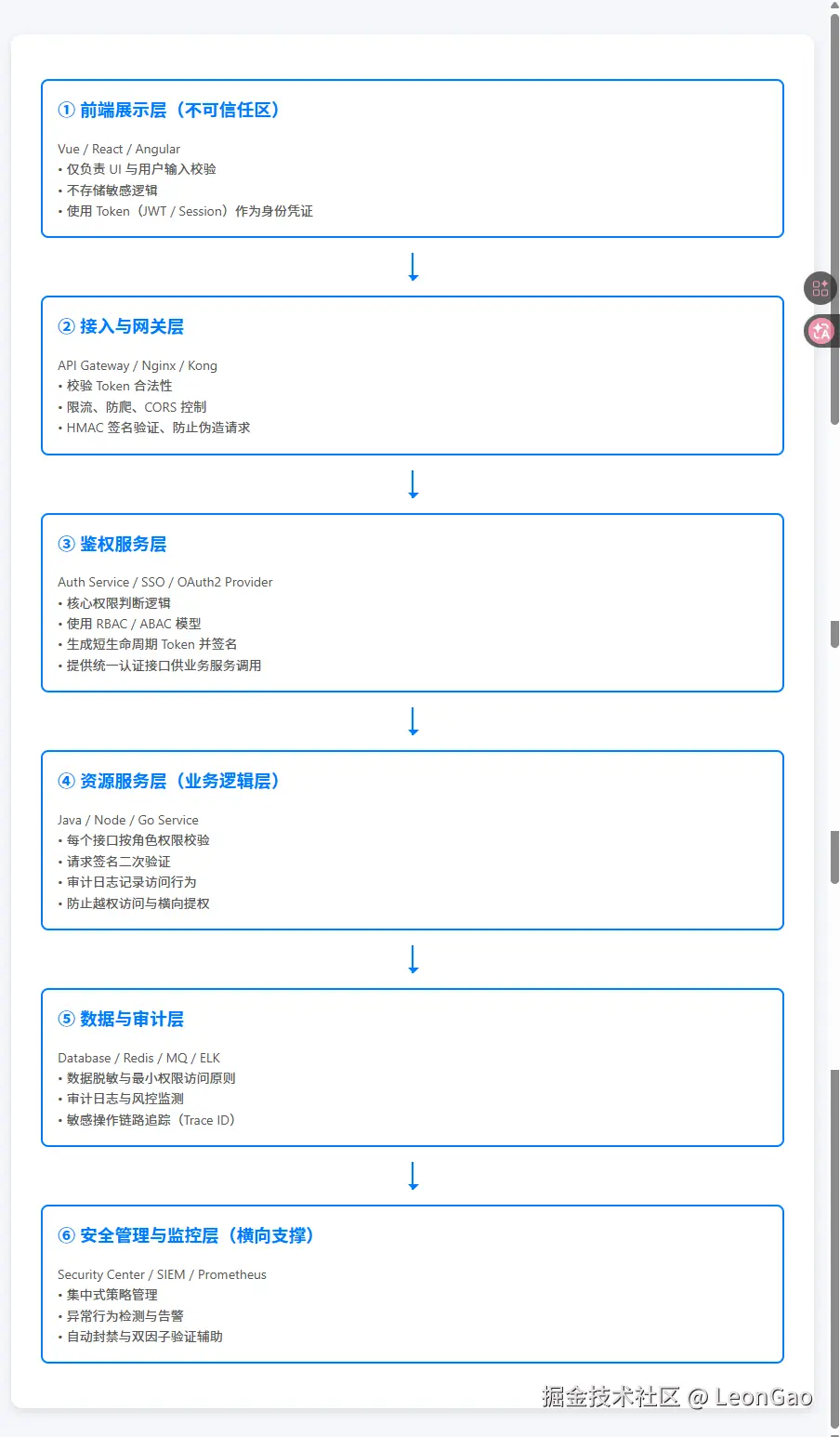

三、安全权限防护的分层架构

为了实现安全的分布式权限体系,我们可以将系统划分为六层:

| 层级 | 描述 | 核心防护策略 |

|---|---|---|

| ① 前端展示层 | Vue / React 应用 | 仅展示功能,不存储逻辑;限制 Token 暴露 |

| ② 接入与网关层 | Nginx / Kong / API Gateway | 限流、防爬;验证 Token 签名;请求日志 |

| ③ 鉴权服务层 | OAuth2 / SSO Server | 登录态验证;角色与租户判断;颁发 JWT |

| ④ 资源服务层 | 各业务模块服务 | 核心逻辑校验:RBAC / ABAC 权限匹配 |

| ⑤ 数据与审计层 | Database、Redis、ELK | 脱敏、最小访问策略、操作留痕 |

| ⑥ 安全监控层 | SIEM、Prometheus | 风控检测、告警策略、异常分析 |

架构图

下图展示了完整防护分层结构(数据流由上至下):

css

┌──────────────────────────────────────┐

│ 安全监控层(SIEM/风控) │

│ • 登录异常检测 • 攻击告警分析 │

└──────────────────────────────────────┘

▲

┌──────────────────────────────────────┐

│ 数据与审计层 │

│ • 数据最小权限访问 │

│ • 审计日志与安全追踪 │

└──────────────────────────────────────┘

▲

┌──────────────────────────────────────┐

│ 资源服务层(业务逻辑) │

│ • 接口级权限控制(@RoleBasedAccess)│

│ • 防越权、操作审计 │

└──────────────────────────────────────┘

▲

┌──────────────────────────────────────┐

│ 鉴权服务层(SSO) │

│ • Token验证、角色发放 │

│ • 动态授权、租户隔离 │

└──────────────────────────────────────┘

▲

┌──────────────────────────────────────┐

│ 接入网关层(API Gateway) │

│ • 限流、防爬、防刷 │

│ • HMAC签名验证 │

└──────────────────────────────────────┘

▲

┌──────────────────────────────────────┐

│ 前端展示层(非信任区) │

│ • 仅展示UI、读取Token提醒用户登录 │

│ • 禁止业务逻辑在本地执行 │

└──────────────────────────────────────┘四、技术实现

1. 后端角色权限注解示例

less

// 自定义注解

@Target(ElementType.METHOD)

@Retention(RetentionPolicy.RUNTIME)

public @interface RoleCheck {

String[] value();

}

java

// 拦截器实现

@Component

public class RoleInterceptor implements HandlerInterceptor {

@Override

public boolean preHandle(HttpServletRequest req, HttpServletResponse res, Object handler) {

String token = req.getHeader("Authorization");

User user = TokenService.verify(token);

RoleCheck check = ((HandlerMethod) handler).getMethodAnnotation(RoleCheck.class);

if (check != null && !user.hasAnyRole(check.value())) {

res.setStatus(HttpServletResponse.SC_FORBIDDEN);

return false;

}

return true;

}

}🔐 即便攻击者模拟请求或反编译前端,也无法绕过后端角色认证。

2. 前端:基于权限的显示控制(非逻辑控制)

ini

// 假设后端返回的角色为 ['user']

const userRoles = ['user'];

const routes = [

{ name: 'Dashboard', meta: { role: ['user', 'admin'] } },

{ name: 'SystemConfig', meta: { role: ['admin'] } }

];

// 仅前端渲染控制

const visibleRoutes = routes.filter(route =>

route.meta.role.some(role => userRoles.includes(role))

);仅影响 UI 展示,不影响接口可访问性。

3. 防反编译与攻击加固

| 攻击方式 | 防护措施 | 实践工具 |

|---|---|---|

| 打包JS被逆向 | 混淆与代码压缩 | terser, webpack-obfuscator |

| Token篡改 | 服务签名验证、短时效JWT | Redis / JWT RFC7519 |

| 模拟接口 | 请求签名(HMAC / Nonce) | Nginx + Auth Filter |

| 调试注入 | Content-Security-Policy (CSP) | HTTP 安全策略头 |

| 重放攻击 | 时间戳 + 随机Nonce验证 | Redis缓存校验 |

签名验证示例(Node.js HMAC)

javascript

import crypto from 'crypto';

function signRequest(payload, secret, timestamp) {

const base = JSON.stringify(payload) + timestamp;

return crypto.createHmac('sha256', secret).update(base).digest('hex');

}五、设计优缺点分析

| 模型 | 优点 | 缺点 | 适合场景 |

|---|---|---|---|

| 前端判断权限 | 简单、体验好 | 易被绕过、不安全 | 仅用于 UI 控制 |

| 后端校验权限 | 安全、集中管理 | 开销稍高、响应滞后 | 核心业务接口 |

| 分层架构权限体系 | 安全与效率平衡 | 架构复杂、需治理 | 企业级中大型系统 |

✅ 推荐混合架构:前端保障体验,后端保障安全。

六、结论

在 Web 反编译几乎无法避免的时代,安全是策略,不是幻觉。

权限控制要从「信任前端」转变为「前后端协同」。

只要保持以下三点,你的权限体系就能在复杂的安全形势下立于不败之地:

- 一切授权最终落地后端;

- 所有敏感逻辑皆可审计;

- 前后端之间的信任关系可验证、可撤销。

未来,伴随 零信任架构(Zero Trust) 与 动态策略授权(Policy-based Access Control, PBAC) 的兴起,

权限安全将更加智能与分布化。安全从此不是附加,而将成为业务本身的一部分。

七、参考资料

-

OWASP Top 10 2021: Broken Access Control

-

Spring Security Reference Documentation

-

MDN Web Docs: Content Security Policy (CSP)

-

RFC 7519 -- JSON Web Token (JWT)

-

Zero Trust Architecture -- NIST SP 800-207