2025年全年,谷歌紧急修复了影响Chrome浏览器的八个遭主动利用的0Day高危漏洞,这些漏洞平均CVSS评分达8.5分,已被列入美国网络安全和基础设施安全局(CISA)已知被利用漏洞目录,全球数十亿用户面临威胁。漏洞涉及V8 JavaScript引擎、沙箱保护机制和图形渲染层等核心组件,攻击者包括国家级黑客组织和商业监控公司。

一、2025年Chrome 0Day漏洞态势

1. 漏洞分布特征

2025年修复的八个0Day漏洞中,50%集中在V8 JavaScript和WebAssembly引擎(共4个),凸显该组件作为攻击向量的战略价值。V8引擎每日处理数百万次代码执行,一旦存在漏洞即可被大规模利用。

其余漏洞影响同样关键的组件:

- 2个影响ANGLE(Almost Native Graphics Layer Engine)图形抽象层

- 1个利用Windows平台的Mojo进程间通信框架

- 1个涉及Chrome加载器组件的策略执行缺陷

2. 漏洞发现团队

谷歌威胁分析小组(TAG)发现并报告了其中6个漏洞,卡巴斯基全球研究与分析团队发现了2025年首个0Day(CVE-2025-2783),苹果安全工程与架构团队联合报告了年度最后一个漏洞。

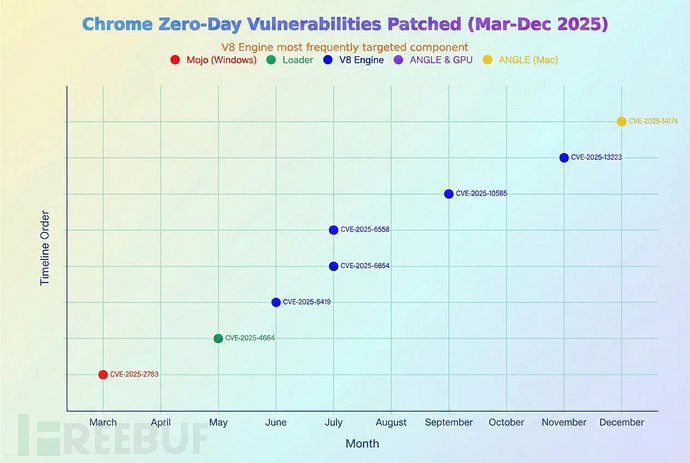

3. 时间分布特征

漏洞修复贯穿全年3月至12月,不同于常规漏洞集中在重大版本发布时的模式,表明攻击者持续进行利用尝试:

|----------------|------|--------------------|-------|

| CVE编号 | 修复月份 | 类型/详情 | 报告方 |

| CVE-2025-2783 | 3月 | 沙箱逃逸 | 卡巴斯基 |

| CVE-2025-4664 | 5月 | 账户劫持 | 谷歌 |

| CVE-2025-5419 | 6月 | V8越界访问 | 谷歌TAG |

| CVE-2025-6554 | 7月 | V8类型混淆 | 未披露 |

| CVE-2025-6558 | 7月 | ANGLE输入验证不足 | 谷歌TAG |

| CVE-2025-10585 | 9月 | V8类型混淆 | 谷歌TAG |

| CVE-2025-13223 | 11月 | V8类型混淆 | 谷歌TAG |

| CVE-2025-14174 | 12月 | ANGLE越界访问(macOS专有) | 未披露 |

Chrome 0Day漏洞时间线

二、漏洞利用技术深度解析

1. V8类型混淆漏洞

三类漏洞(CVE-2025-6554/10585/13223)利用JavaScript动态类型系统与V8优化策略的特性。当V8引擎错误解读内存中的对象类型时,会导致内存破坏,攻击者可借此实现任意代码执行。

成功利用需要掌握:

- V8内部对象表示机制(包括描述对象布局的Hidden Classes)

- 堆喷洒技术控制内存布局

- 通过原型链操纵制造类型混淆条件

- 利用内存破坏状态构建读写原语

以CVE-2025-10585为例,攻击者只需诱使用户访问包含恶意JavaScript的网站即可触发堆破坏。

2. 沙箱逃逸机制

CVE-2025-2783和CVE-2025-6558属于最危险的浏览器漏洞类别:

- CVE-2025-2783:利用Windows平台Mojo IPC框架的句柄错误,通过恶意文件实现沙箱逃逸。在"ForumTroll行动"中,攻击者将其与渲染器漏洞串联,最终部署LeetAgent间谍软件。

- CVE-2025-6558:通过ANGLE组件和GPU子系统的输入验证缺陷,突破Chrome的隔离机制。ANGLE作为渲染引擎与显卡驱动间的转换层,处理OpenGL ES API调用。

3. 内存破坏漏洞

CVE-2025-5419/6558/14174涉及越界内存访问:

- 越界读取:泄露相邻内存区域的敏感数据

- 越界写入:破坏关键数据结构实现代码执行

CVE-2025-14174专门影响macOS平台的ANGLE实现,通过特制HTML页面触发内存越界访问。

三、防护建议

面对持续演变的威胁,建议采取多层次防御:

(1) 紧急措施:立即应用所有Chrome安全更新

(2) 浏览器隔离技术:在远程可销毁环境中执行网页内容

(3) 网络层防护:

- 新一代防火墙

- 入侵检测/防御系统

- Web应用防火墙

德迅云安全安全加速SCDN(安全内容交付网络)是一种网络加速服务,旨在提高网站和应用程序的性能和安全性。它使用专门的技术和基础设施来加速内容传输并保护网站免受网络攻击。

一、SCDN安全功能体系

- 分布式DDoS防御体系

SCDN构建了TB级流量清洗能力的分布式防护网络,通过高防节点实时监测流量特征。以德迅云安全SCDN为例,ADS系统精准区分正常流量和攻击流量,建设多个分布式流量清洗中心,全力清洗SYN Flood、ACK Flood、FIN/RST Flood、 TCP Flood、UDP Flood、 ICMP Flood等网络层和应用层DDoS攻击。 - 智能WAF防护矩阵

基于智能规则、语义分析、AI学习三大引擎,结合智能算法模型,检测和处置SQL注入、XSS攻 击、远程命令执行等针对Web系统脆弱性的入侵行为,深度检测系统中存在的网站后门,防御 0day、1day、OWASP TOP 10等Web攻击。 - Bot行为管理

全面的爬虫管理,覆盖搜索引擎IP、UA、代理池、广告网络、社交网络、僵尸网络、IDC数据、 公共出口等友好和恶意爬虫特征,智能评估爬虫风险,支持观察、阻断、封禁、人机识别等多种 管控手段,有效解决爬虫恶意扫描、恶意注册等业务风险。 - 全链路加密传输

支持TLS 1.3协议与国密SM2/SM4算法,构建从终端到源站的加密通道。实测数据显示,SCDN的HTTPS加速技术可使SSL握手时间缩短至80ms以内,较传统CDN提升60%效率。

二、性能优化机制:提升网站安全性的措施

- DDoS攻击的防御

自研ADS系统,防护性能升维。加持机器学习及特征处置联动能力,扩大攻击可能性的捕捉范围, 有效防治变种、新型、反射等类型的DDoS攻击

- 数据加密与隐私保护

在数据传输过程中,SCDN提供了全面的数据加密服务,保护用户的敏感信息不被窃取。此外,SCDN还支持SSL/TLS协议,进一步增强了数据传输的安全性,保障用户的隐私。

- 自动化漏洞检测

SCDN还具备自动化的安全检测功能,及时、无感知的漏洞响,应能够实时监控数据流动,识别潜在的安全威胁。通过定期更新安全规则和补丁,SCDN可以有效预防各种漏洞攻击,为网站提供持续的安全保障