前言

说起来有点恼火,家里或者公司局域网里头那一坨 IP 地址,想搞清楚到底连了哪些设备,只能对着路由器后台干瞪眼,想看个设备详情简直比登天还难。

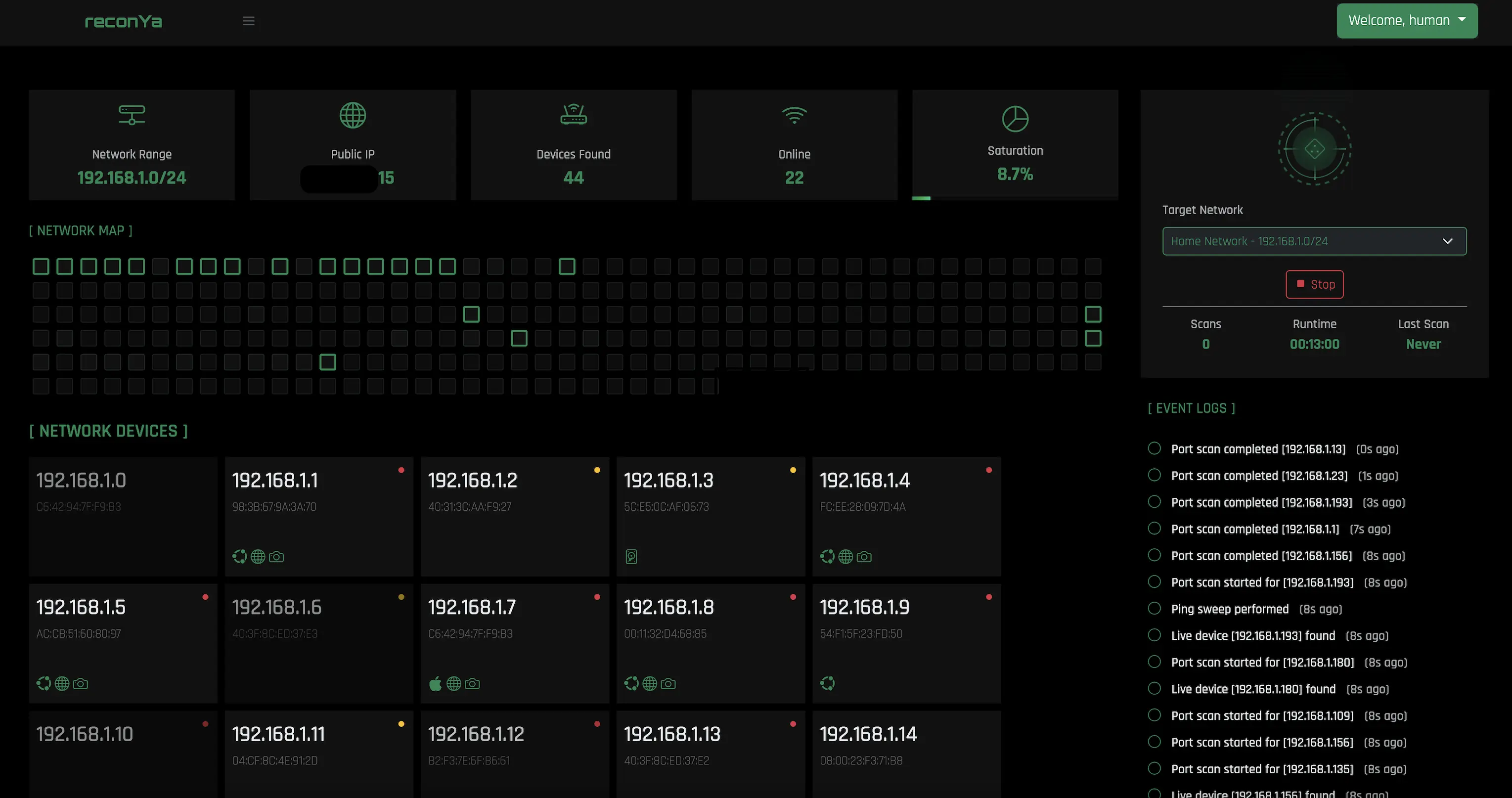

前几天在 GitHub 上闲逛的时候,偶然发现了一个宝贝------Reconya,专门用来搞局域网资产发现和实时监控的开源项目。今天就给大家摆一摆这个好东西。

Reconya 是啥子东西

Reconya 是一个基于 Go 和 HTMX 构建的网络侦察和资产发现工具,目前在 GitHub 上已经收获了 1.1k+ Star,还是相当受欢迎的。

项目地址: github.com/Dyneteq/rec...

简单说,它能帮你:

- 自动扫描并识别网络中的所有设备

- 支持 IPv4 主动扫描和 IPv6 被动监听

- 深度解析设备信息(MAC 地址、硬件厂商、主机名、操作系统类型)

- 内置可视化的 Web 仪表盘,直观看到网络拓扑和设备在线状态

主要功能亮点

1. IPv4 网络扫描

集成了 nmap,扫描设备那是相当全面。不管是电脑、手机、智能家居设备,统统都能给你揪出来。

2. IPv6 被动监听

通过邻居发现协议(NDP)监测 IPv6 设备,不主动发包也能发现设备,相当安逸。

3. 设备识别

这个功能硬是要得:

- MAC 地址和厂商检测

- 主机名解析(支持 DNS、NetBIOS、mDNS)

- 操作系统指纹识别

- 设备类型自动分类

4. 实时监控仪表盘

基于 HTMX 的现代化 Web 界面,暗色主题看起来巴适得板。设备上线下线一目了然,还能看到详细的端口和服务信息。

技术架构

看了下源码,这个项目的技术栈还是蛮有意思的:

| 组件 | 技术 |

|---|---|

| 后端 | Go + HTMX 模板 |

| 前端 | HTML + 原生 JS |

| 数据库 | SQLite |

| 扫描引擎 | nmap 集成 |

| 默认端口 | 3008 |

语言占比:Go 47.2%、JavaScript 29.4%、HTML 20.5%,妥妥的全栈项目。

安装部署教程

环境要求

安装之前先准备好这些:

- Go 1.21+

- Node.js 18+

- nmap(网络扫描工具)

一键安装(推荐)

最简单的方式,三行命令搞定:

bash

git clone https://github.com/Dyneteq/reconya.git

cd reconya

./install.sh安装脚本会自动检测你的系统类型(macOS、Debian、Red Hat 系都支持),然后安装所有依赖,配置 nmap 权限,一条龙服务。

启动和管理

安装完成后,用这些命令来管理服务:

bash

npm run start # 启动 reconYa

npm run stop # 停止 reconYa

npm run status # 检查服务状态

npm run uninstall # 卸载 reconYa访问界面

启动成功后,打开浏览器访问:http://localhost:3000

默认登录账号: admin / password

安全提示:上线前记得修改默认密码哦!

手动安装

如果一键脚本不好使,可以手动来:

1. 安装 nmap

bash

# macOS

brew install nmap

# Ubuntu/Debian

sudo apt-get install nmap

# RHEL/CentOS/Fedora

sudo yum install nmap2. 配置 nmap 权限(用于 MAC 地址检测)

bash

sudo chown root:admin $(which nmap)

sudo chmod u+s $(which nmap)3. 克隆并配置

bash

git clone https://github.com/Dyneteq/reconya.git

cd reconya/backend

cp .env.example .env

# 编辑 .env 文件设置你的凭据

go mod download4. 启动服务

bash

cd backend

go run ./cmd配置说明

主要配置项在 backend/.env 文件里:

env

LOGIN_USERNAME=admin

LOGIN_PASSWORD=your_secure_password

DATABASE_NAME="reconya-dev"

JWT_SECRET_KEY="your_jwt_secret"

SQLITE_PATH="data/reconya-dev.db"

# IPv6 监控配置

IPV6_MONITORING_ENABLED=true

IPV6_MONITOR_INTERVAL=30

IPV6_LINK_LOCAL_MONITORING=true使用流程

- 用账号密码登录系统

- 设置一个新的网络(输入 CIDR 格式,比如

192.168.1.0/24) - 从下拉菜单选择网络,点击开始扫描

- 设备会自动出现在列表里,点击查看详情

设备详情包括:

- MAC 地址和厂商信息

- 开放端口和运行的服务

- 操作系统指纹

- Web 服务截图(如果有的话)

关于 Docker

需要提一嘴的是,官方已经把 Docker 部署方式移到了 experimental/ 目录。主要是因为 Docker 的网络隔离机制限制了 MAC 地址的发现能力,所以还是推荐本地安装的方式。

适用场景

这个工具特别适合:

- 网络管理员:快速盘点局域网内的所有设备

- 安全人员:发现异常设备,排查安全隐患

- 家庭用户:查一查家里有没有"蹭网"的设备

- 运维工程师:监控服务器和网络设备状态

写在最后

Reconya 作为一个开源项目,功能已经相当完善了。对于需要管理局域网设备的朋友来说,确实是个不错的选择。

另外顺便说一句,最近在用 Claude Code 写代码,效率提升得有点明显。如果你在国内使用不太方便,可以看看这个代理:x.dogenet.win/i/6WVAIR9N

好了,今天就摆到这儿,希望对大家有帮助。有啥子问题欢迎评论区留言讨论!