一、定义:从基础到安全的演进

HTTP:明文传输的"裸奔"协议

HTTP(HyperText Transfer Protocol,超文本传输协议)是互联网上应用最广泛的网络协议,定义了客户端(如浏览器)与服务器之间请求和应答的标准。它的设计初衷是高效传输超文本(如网页、图片、视频等),核心目标是"快 ",却完全忽略了安全性。

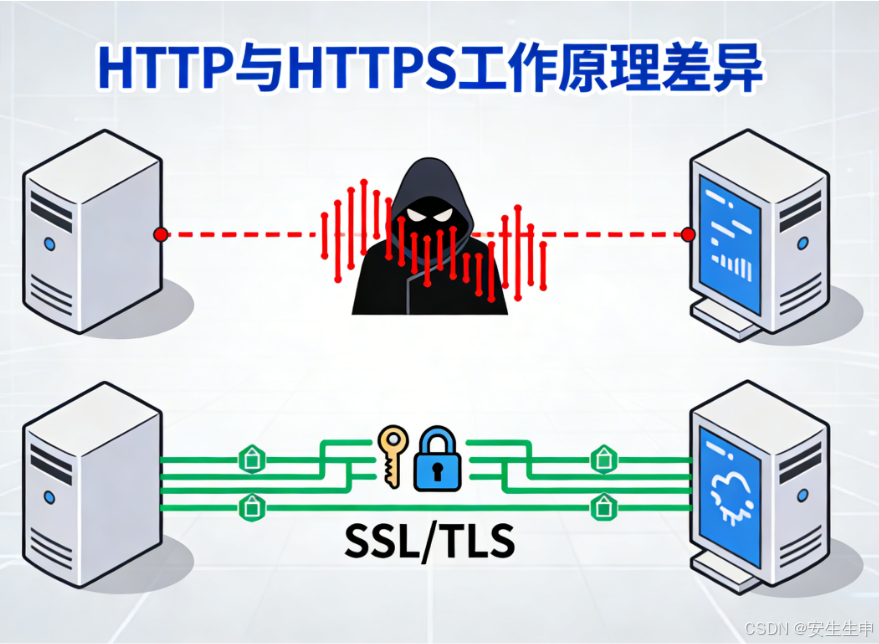

可以把HTTP类比成寄送明信片:发送方写下内容后直接投递,中途经过路由器、运营商等多个节点时,内容完全公开可见,任何人都能窥探信息,甚至可以随意修改内容、伪造发送方身份。这种"裸奔"式的传输,在互联网早期信息交互简单的场景下尚可接受,但随着电商、网银、社交等敏感场景的普及,安全漏洞逐渐暴露。

HTTPS:加了"安全锁"的增强协议

HTTPS(HyperText Transfer Protocol Secure,超文本传输安全协议)并非独立协议,而是HTTP与SSL/TLS协议的结合体,即 HTTPS = HTTP + SSL/TLS。SSL(Secure Sockets Layer,安全套接层)后来演进为TLS(Transport Layer Security,传输层安全协议),二者本质是同一类安全标准,只是版本迭代后的命名差异。

如果说HTTP是明信片,HTTPS就像是为明信片加装了加密的运输箱,还附上了权威机构颁发的防伪封印。它通过加密技术防止数据被窃听,通过数字证书验证服务器身份,从根本上解决了HTTP的安全缺陷,确保数据传输的机密性、完整性和身份可信性。

二、核心区别:五大维度全面对比

HTTP与HTTPS的差异并非仅停留在"安全"二字,而是贯穿传输全流程,以下从五个核心维度展开对比:

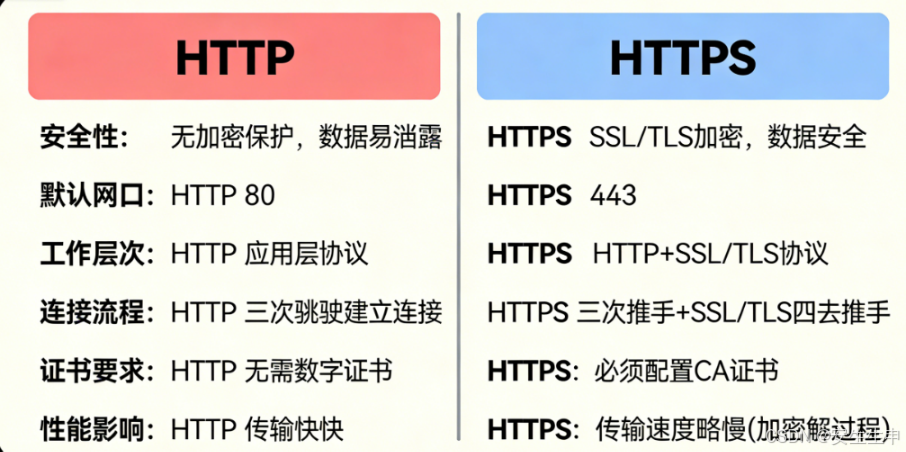

1. 安全性:明文 vs 加密

这是两者最根本的区别。HTTP所有数据均以明文形式传输,包括用户名、密码、银行卡号等敏感信息,中途被截获后可直接读取;HTTPS通过SSL/TLS协议建立加密通道,数据传输前会进行加密处理,即使被截获,没有对应密钥也无法解密内容。同时,HTTPS支持身份认证,可验证服务器合法性,避免"中间人攻击"(攻击者伪装成服务器窃取信息)。

2. 默认端口:80 vs 443

端口是服务器区分不同服务的"门户",HTTP默认使用80端口,HTTPS默认使用443端口。这一差异使得服务器能快速识别客户端请求的协议类型,无需额外配置即可分别处理两种请求。例如,当我们在浏览器输入"http://www.example.com"时,浏览器会自动通过80端口发起请求;输入"https://www.example.com"时,则通过443端口连接。

3. 工作层次:直接传输 vs 安全子层

从OSI/TCP协议栈来看,HTTP直接工作在TCP协议之上,属于应用层协议,TCP三次握手完成后即可直接传输数据;HTTPS则在HTTP与TCP之间增加了SSL/TLS安全子层,安全能力均由该子层提供。数据传输时,HTTP先将内容交给SSL/TLS层加密,加密后再通过TCP传输,接收方则反向解密后交给HTTP处理。

4. 连接流程:简单握手 vs 双重握手

HTTP的连接建立流程简单:仅需完成TCP三次握手,即可开始传输数据,开销小、速度快;HTTPS的连接流程更复杂,需先完成TCP三次握手,再进行SSL/TLS握手(包括协商加密算法、验证证书、生成会话密钥等步骤),之后才能开始加密通信。额外的SSL/TLS握手环节,使得HTTPS首次连接的建立开销大于HTTP。

5. 证书要求:无需 vs 必需

HTTP无需任何证书即可部署,搭建成本极低;HTTPS必须配备由权威CA(Certificate Authority,证书颁发机构)签发的数字证书,用于验证服务器身份。证书是HTTPS身份认证的核心,没有证书或使用非法证书的HTTPS网站,会被浏览器标记为"不安全",阻止用户访问。

| 对比维度 | HTTP | HTTPS |

|---|---|---|

| 安全性 | 明文传输,无身份验证,易被窃听、篡改 | 加密传输,身份认证,防窃听、篡改、中间人攻击 |

| 默认端口 | 80 | 443 |

| 工作层次 | 应用层,直接基于TCP | 应用层,基于SSL/TLS+TCP |

| 连接流程 | TCP三次握手,开销小 | TCP握手+SSL/TLS握手,开销大 |

| 证书需求 | 无需证书 | 需CA签发的数字证书 |

| 性能影响 | 无加解密开销,传输速度快 | 有加解密及证书验证开销,性能略降 |

三、HTTPS加密原理:非对称+对称加密的组合拳

HTTPS的安全核心的是加密机制,它并非单一加密方式,而是结合了非对称加密与对称加密的优势,既保证安全性,又兼顾传输效率。

1. 非对称加密:用于密钥交换

非对称加密有一对密钥:公钥(公开可获取)和私钥(仅服务器持有)。公钥加密的数据,只能用对应的私钥解密;私钥加密的数据,只能用对应的公钥解密。SSL/TLS握手阶段,服务器会将包含公钥的数字证书发送给客户端,客户端用公钥加密"会话密钥"后发送给服务器,服务器用私钥解密得到会话密钥------这一过程确保了会话密钥的安全传输,避免密钥被截获。

2. 对称加密:用于数据传输

对称加密使用同一把密钥对数据进行加密和解密,加密速度极快,但密钥传输存在安全风险。HTTPS中,会话密钥通过非对称加密安全交换后,后续所有数据传输均使用该会话密钥进行对称加密,既解决了对称加密的密钥传输问题,又保证了数据传输的高效性。

3. 证书信任链:确保身份可信

HTTPS证书遵循X.509标准,由CA机构签发,核心作用是验证服务器身份并传递公钥。证书采用"层级信任链"机制:根CA证书内置在浏览器、操作系统中,默认被信任;根CA签发中间CA证书,中间CA再签发终端服务器证书。客户端收到服务器证书后,会逐级验证证书的有效性(是否过期、是否被吊销、签名是否正确),直到追溯到根CA证书,确认服务器身份合法后才会建立连接。

四、HTTPS证书分类:按需选择适配场景

根据验证级别和覆盖范围,HTTPS证书可分为不同类型,适配不同场景的需求:

1. 按验证级别分类

-

DV证书(域名验证型):仅验证域名所有权(如通过邮件、DNS解析验证),签发速度快(几分钟即可完成),成本低,适合个人博客、小型静态网站。

-

OV证书(组织验证型):验证域名所有权+企业/组织真实身份(需提交营业执照等材料),签发需1-3天,可信度中等,适合中小企业官网。

-

EV证书(扩展验证型):最高级别验证,除OV的验证项外,还需深度审核组织法律地位、物理地址等,签发需3-7天,浏览器地址栏会显示绿色企业名称,适合金融、电商、支付等对安全性要求极高的场景。

2. 按覆盖域名数量分类

-

单域名证书:仅保护一个域名(如www.example.com),子域名需单独申请。

-

多域名证书(SAN证书):可保护多个独立域名(如example.com、example.net),通过扩展字段指定域名。

-

通配符证书:保护一个主域名及所有子域名(如*.example.com,可覆盖www.example.com、api.example.com),适合拥有多个子域名的企业。

五、应用场景:何时用HTTP?何时必用HTTPS?

选择HTTP还是HTTPS,核心原则是:涉及敏感信息,必用HTTPS;纯公开信息且无安全需求,可酌情用HTTP。

必须使用HTTPS的场景

-

用户认证场景:登录、注册、密码找回、个人信息修改等,防止账号密码泄露。

-

金融支付场景:在线支付、网银、证券交易、理财等,保护资金安全。

-

内容安全场景:政府网站、新闻平台、企业官网,防止内容被篡改、插入恶意广告或代码。

-

SEO与浏览器要求:主流搜索引擎(如Google、百度)对HTTPS网站给予排名优待,现代浏览器(Chrome、Edge)会对HTTP页面标记"不安全",影响用户信任。

可使用HTTP的场景

-

内部测试/开发环境:无需对外提供服务,为简化配置可使用HTTP。

-

纯公开只读内容:如静态文档、公开资讯(无用户交互、无敏感信息),但此类场景正逐渐减少。

-

资源受限设备:部分老旧物联网设备、嵌入式系统,因硬件性能不足无法支持SSL/TLS加密,可临时使用HTTP。