基本网络流量包分析

一、简介

1.目的

本次系统审计分析以保障系统安全稳定运行为核心目标,开展周期性安全巡检工作。通过对网络流量的深度解析,精准识别系统潜在的安全漏洞、异常通信行为及数据传输风险,及时发现并预警可能威胁系统完整性、可用性与数据保密性的隐患,为后续安全加固措施提供数据支撑与决策依据,构建常态化的系统安全防护机制。

2.意义

(1)数据安全保障:客户数据库存储着核心业务数据与敏感信息,本次审计可有效排查数据在网络传输环节的安全风险,防止数据被窃取、篡改或泄露,维护客户数据权益与隐私安全,避免因数据安全事件引发的法律责任与声誉损失。

(2)系统稳定维护:及时发现流量传输中的异常模式(如高频无效请求、协议异常等),可提前规避因流量问题导致的系统资源占用过高、响应延迟甚至服务中断等故障,保障业务系统持续稳定运行。

(3)安全体系完善:通过本次审计积累流量分析经验与安全数据,可为企业构建更完善的安全审计体系提供实践参考,推动安全防护从 "被动响应" 向 "主动预防" 转型。

二、 审计范围和目标

(一)流量来源:

(1)本次审计覆盖目标系统所属局域网(网段为 192.168.111.0/24)内的网络流量,重点采集并分析该网段内终端设备(如 IP 为 192.168.111.179、192.168.111.173 的设备)与内部服务器、外部网络(如 IP 为 195.201.11.73、123.183.164.137 的外部节点)之间的双向通信流量。

(2)流量类型:涵盖 ARP(地址解析协议)、TCP(传输控制协议)、HTTP(超文本传输协议)等关键协议对应的流量,包括设备地址解析请求、TCP 连接建立 / 断开、HTTP 数据请求与响应等通信过程产生的数据包(审计所用流量包文件为 1-easy.pcap)。

时间维度:审计分析的流量时间范围以流量包捕获周期为准,重点关注关键通信事件(如 HTTP 请求 flag.php 文件)发生时段的流量特征。

(二)审计目标

(1) 脆弱点识别:精准定位系统在网络通信层面的脆弱点,包括但不限于未加密传输、协议配置不当、异常地址解析行为等,明确各脆弱点的风险等级与影响范围。

流量合规性验证:检查流量传输是否符合企业安全策略(如是否采用加密协议、是否存在违规外部通信),验证关键业务数据(如 flag 信息)的传输安全性。

(2) ****异常行为溯源:****识别并分析流量中的异常模式(如高频 ARP 广播、TCP 重传、外部陌生 IP 连接等),追溯异常行为的发起源与目的,评估其对系统安全的威胁程度。

三、 审计的方法

本次审计采用Wireshark 深度流量分析技术,结合协议解析、关键字检索、流量特征比对等方法,具体实施方式如下:

(1) ****数据包捕获与加载:****通过 Wireshark 加载目标流量包文件(1-easy.pcap),获取完整的网络通信数据包集合,支持按时间顺序、协议类型、源 / 目的 IP 等维度筛选数据。

协议解析:利用 Wireshark 的协议解码功能,对 ARP、TCP、HTTP 等协议数据包进行结构化解析,提取关键字段(如 ARP 请求的目标 IP、TCP 连接的端口号与标志位、HTTP 请求的 URL 与响应内容),还原通信过程。

(2) ****关键字检索:****针对审计目标(如寻找 flag 信息),使用 Wireshark 的 "查找" 功能,以 "flag" 为关键字检索数据包内容,快速定位包含敏感信息的通信记录。

(3) ****流量特征分析:****统计各协议数据包的数量与占比(如审计中发现 ARP 包占比极高),分析 TCP 连接的建立 / 断开流程(如 SYN、ACK、RST 标志位的正常性)、HTTP 请求的合规性(如是否使用 HTTPS 加密),识别异常流量特征。

四、 审计的流程

(一)流量包加载与初始化

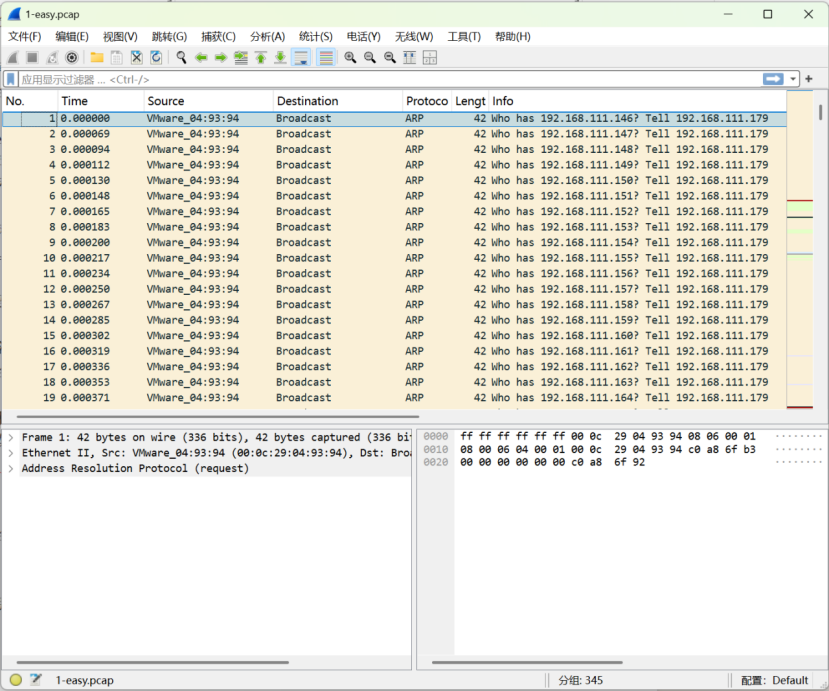

(1)启动 Wireshark 软件,通过 "文件(F)- 打开" 功能,选择目标流量包文件 1-easy.pcap,完成数据包加载。

(2)加载后,Wireshark 自动按时间顺序展示数据包列表,包含序号(No.)、时间(Time)、源地址(Source)、目的地址(Destination)、协议(Protocol)、长度(Length)、信息(Info)等基础字段,便于初步浏览流量概况。

(二)初步流量特征分析

(1)协议分布观察:通过 Wireshark"统计(S)- 协议分级" 功能,发现本次加载的流量包中 ARP 协议数据包占比极高(前 19 个数据包均为 ARP 请求),初步判断存在高频地址解析行为;

(2)ARP 请求详情核查:逐一查看 ARP 数据包的 "Info" 字段,发现源 MAC 地址为 VMware_04:93:94(对应 IP 为 192.168.111.179)的设备,向局域网内 192.168.111.146-164 等多个 IP 发送广播式 ARP 请求(内容为 "Who has [目标 IP]? Tell 192.168.111.179"),需进一步验证该行为是否属于正常设备探测或异常扫描。

( 三)敏感信息检索与关键流量定位

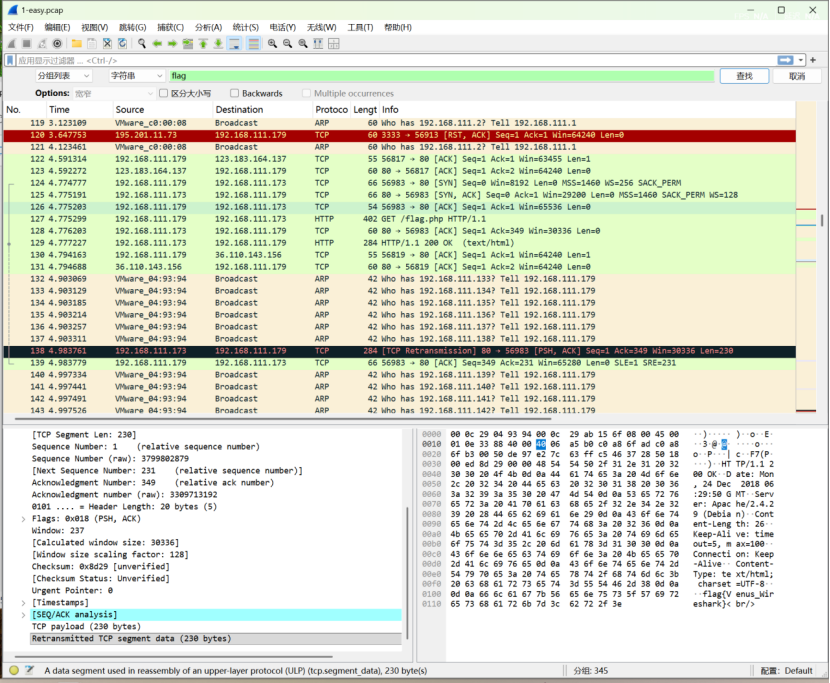

(1)针对 "识别脆弱点" 与 "验证数据安全性" 的审计目标,使用 Wireshark"编辑(E)- 查找(Ctrl+F)" 功能,选择 "字符串" 检索模式,输入关键字 "flag",勾选 "区分大小写" 以提高检索精度。

(2)检索结果显示,序号 127 的数据包(时间 4.775299)中,源 IP 为 192.168.111.179 的设备向 192.168.111.173 的 80 端口发送 HTTP 请求,URL 为 "/flag.php";序号 129、138 的数据包(HTTP 响应)中包含 flag 信息,其中序号 138 的 TCP 重传数据包(Seq=1,Ack=349)的 TCP 载荷明确显示 "flag {Venus_Wireshark}",且数据以明文形式传输。

(四)深度协议与传输安全性分析

(1)HTTP 协议安全性核查:查看关键 HTTP 数据包的 "Protocol" 字段,确认所有 HTTP 请求 / 响应均使用未加密的 HTTP 协议(端口 80),而非 HTTPS(端口 443),且数据包内容(包括 flag 信息、HTTP 头字段如 Date、Server、Content-Type)均以明文形式展示,无任何加密处理;

(2)TCP 连接与重传分析:序号 138 的数据包显示存在 "TCP Retransmission"(TCP 重传)行为,源 IP 192.168.111.173 向 192.168.111.179 重传包含 HTTP 响应的 TCP 段(长度 230 字节),推测可能存在网络丢包或连接稳定性问题,需结合系统网络环境进一步排查;

(3)外部通信验证:序号 120、122、130、131 的数据包显示,192.168.111.179 与外部 IP(195.201.11.73、123.183.164.137、36.110.143.156)存在 TCP 通信,其中 195.201.11.73 向 192.168.111.179 发送 RST+ACK 包(序号 120),可能存在异常连接断开,需确认外部 IP 的合法性与通信目的。

五、审计结果

(一)核心安全问题

(1)数据传输未加密,敏感信息暴露:本次审计发现,系统所有网络流量(包括 HTTP 请求 / 响应、ARP 地址解析、TCP 数据段)均采用明文传输,未使用任何加密协议(如 HTTPS、TLS/SSL、IPsec)或加密算法。其中,关键敏感信息(如 flag {Venus_Wireshark})在 HTTP 响应数据包中以明文形式直接展示,攻击者可通过抓包工具轻松窃取;同时,TCP 连接的端口号(如 80、3333、56913)、设备 IP/MAC 地址等信息完全暴露,存在身份伪造、数据篡改的风险。

(2)高频 ARP 广播,存在扫描或地址冲突隐患:源 IP 为 192.168.111.179(MAC:VMware_04:93:94)的设备向局域网内 192.168.111.133-164 等多个连续 IP 发送 ARP 广播请求,且请求时间间隔极短(如前 19 个 ARP 包时间差均在 0.0001 秒内),该行为可能属于以下两种情况:

正常设备的局域网 IP 探测(如新设备接入时获取可用 IP);恶意扫描行为(如攻击者通过 ARP 扫描定位局域网内活跃设备,为后续攻击(如 ARP 欺骗)做准备)。目前暂无法排除恶意风险,需结合设备用途与网络日志进一步验证。

TCP 重传与外部异常连接,网络稳定性存疑序号 138 的数据包存在 TCP 重传,推测可能因网络链路质量差、带宽不足或设备处理能力不足导致数据包丢失,长期可能影响业务响应速度与数据传输完整性;

192.168.111.179 与外部陌生 IP(如 195.201.11.73)存在 TCP 通信,且外部 IP 发送+ACK 包强制断开连接,需确认该外部 IP 是否为授权的业务合作节点,若为未授权 IP,则可能存在外部探测或恶意连接尝试。

(二)风险等级评估

根据《信息安全风险评估指南(GB/T 20984-2022)》,结合问题影响范围与发生概率,对上述安全问题进行风险等级划分:

|---------------|--------------|----------------------------|--------------------|

| 安全问题 | 风险等级 | 影响范围 | 发生概率 |

| 数据明文传输 | 高风险 | 全系统数据安全,涉及敏感信息泄露 | 100%(所有流量均未加密) |

| 高频 ARP 广播 | 中风险 | 局域网设备安全,可能引发 ARP 欺骗或 IP 冲突 | 未知(需进一步验证,但存在潜在威胁) |

| TCP 重传与外部异常连接 | 中风险 | 网络稳定性与业务连续性,可能导致服务延迟或异常断开 | 中等(已发现明确重传与异常连接记录) |

六、审计建议

(一)紧急安全加固:优先解决数据加密问题

(1)部署 HTTPS 加密协议:针对 HTTP 明文传输问题,为所有 Web 服务(如本次审计中涉及的 flag.php 所在服务器)部署 HTTPS 协议,配置 SSL/TLS 证书(建议使用 EV 或 OV 级别证书,确保证书可信度),强制将 HTTP 请求重定向至 HTTPS,实现数据传输端到端加密,防止敏感信息被窃取或篡改;

(2)启用网络层加密:在局域网与外部网络边界(如路由器、防火墙)部署 IPsec VPN 或 SSL VPN,对跨网段、跨网络的流量进行加密处理;内部设备间的关键通信(如数据库访问、服务器管理)可采用 SSH(替代 Telnet)、SFTP(替代 FTP)等加密协议,全面覆盖流量加密场景。

(二)异常行为排查与防护

(1)ARP 行为溯源与管控:

通过网络管理工具(如交换机日志、DHCP 服务器记录)查询 192.168.111.179 设备的归属与用途,确认高频 ARP 广播是否为正常业务需求;

若为异常扫描,立即隔离该设备并排查是否存在恶意程序(如木马、病毒);若为正常探测,在交换机端配置 ARP 静态绑定(将设备 IP 与 MAC 地址绑定),启用 ARP 欺骗防护功能,防止攻击者通过 ARP 欺骗篡改地址映射表。

(2)外部连接管控:

核查 195.201.11.173、123.183.164.137 等外部 IP 的合法性,建立 "授权 IP 白名单",在防火墙或入侵防御系统(IPS)中配置规则,仅允许白名单内的 IP 访问内部服务,阻断未授权外部连接;

启用流量异常检测功能(如基于阈值的 TCP 连接数检测、异常端口访问检测),当发现外部 IP 频繁发送 RST 包、建立无效连接时,自动触发告警并阻断该 IP。

(三)系统与网络稳定性优化

(1)TCP 参数调优与网络排查:

针对 TCP 重传问题,检查服务器与终端设备的 TCP 配置参数(如超时重传时间、窗口大小、MSS 值),结合网络带宽与延迟情况优化参数(如增大 TCP 窗口大小以提升传输效率);

排查网络链路是否存在丢包、拥塞问题,通过 ping、traceroute 等工具测试 192.168.111.179 与 173 之间的链路质量,必要时更换故障网络设备(如交换机、网线)或升级带宽。

(2)定期补丁更新与漏洞修复:

制定 "月度补丁更新计划",及时为服务器(如本次审计中的 192.168.111.173 Web 服务器)、终端设备安装操作系统(如 Debian,审计中 Server 字段显示为 Apache/2.4.29 (Debian))、应用程序(如 Apache Web 服务)的安全补丁,修复已知的协议漏洞、缓冲区溢出等问题;

在补丁更新前进行测试(如搭建测试环境验证补丁兼容性),避免因补丁问题导致系统故障。

(四)长效安全机制建设

(1)常态化流量审计:建立 "每周一次小型流量审计 + 每月一次全面审计" 的机制,使用 Wireshark 或专业流量分析平台(如 NetFlow Analyzer)持续监控网络流量,重点关注加密协议使用情况、敏感信息传输、异常 IP 通信等,形成审计报告并跟踪问题整改;

安全意识培训:定期对运维人员、开发人员开展网络安全培训,内容包括 "明文传输的风险与加密协议使用规范""ARP 欺骗的识别与防护""异常流量的排查方法" 等,提升人员安全操作意识,减少因人为操作导致的安全漏洞;

(2)应急响应预案制定:针对 "数据泄露""ARP 欺骗攻击""外部恶意连接" 等场景,制定详细的应急响应预案,明确应急处置流程(如隔离受影响设备、溯源攻击源、恢复数据)、责任人员与时间节点,定期开展应急演练,确保突发事件发生时可快速响应。